ネットワーク トポロジと接続の設計領域は、クラウド ネットワーク設計の基盤を確立するうえで重要です。

設計領域のレビュー

関連するロールまたは機能: この設計領域では、決定を行い、実行するために、クラウド プラットフォームおよびクラウドのセンター オブ エクセレンスの機能からのサポートが必要な可能性があります。

範囲: ネットワーク設計の目的は、クラウド ネットワーク設計を全体的なクラウド導入計画に合わせて調整することです。 クラウド導入計画にハイブリッドまたはマルチクラウドの依存関係が含まれる場合、または他の理由で接続が必要な場合には、ネットワーク設計にそれらの接続オプションと予想されるトラフィック パターンも組み込む必要があります。

対象範囲外: この設計領域ではネットワークの基盤を確立します。 高度なネットワーク セキュリティや適用の自動化ガードレールなどのコンプライアンスに関連した問題については対処していません。 そのガイダンスは、セキュリティとガバナンスのコンプライアンス設計領域をレビューする際に関係してきます。 セキュリティとガバナンスに関するディスカッションを延期することで、クラウド プラットフォーム チームは、まず初期ネットワーク要件に対応してから、より複雑なトピックへと対象を広げることができます。

設計領域の概要

ネットワーク トポロジと接続は、ランディング ゾーンの設計を計画している組織にとって基本的なものです。 ネットワークは、ランディング ゾーン内のほぼすべての中心となります。 これにより、他の Azure サービス、外部ユーザー、エンブレミス インフラストラクチャへの接続が可能になります。 ネットワーク トポロジと接続は、Azure ランディング ゾーン設計領域の環境グループ内にあります。 このグループ化は、コアの設計と実装の決定における重要性に基づいています。

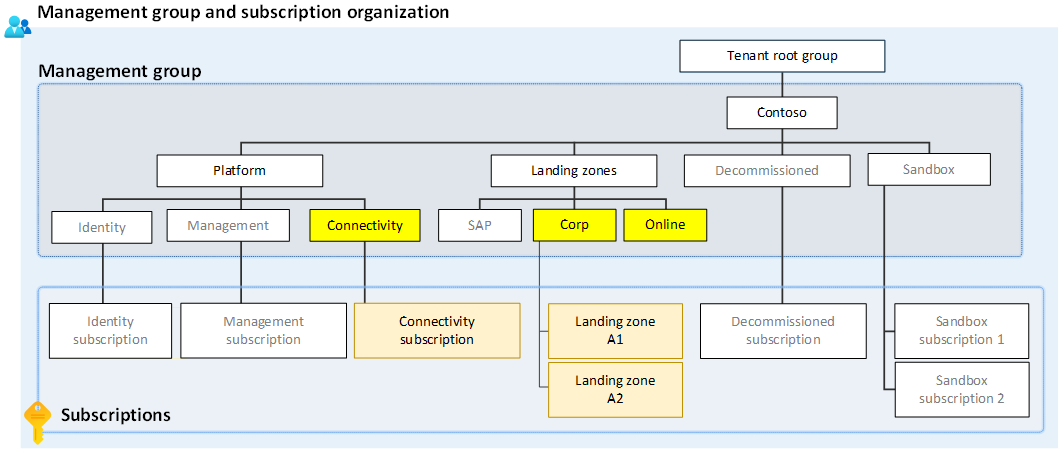

この概念 Azure ランディング ゾーン アーキテクチャには、ワークロードをホストする主要な管理グループが 2 つあります。"企業" と "オンライン" です。 これらの管理グループは、Azure サブスクリプションを整理および管理するうえで、別々の目的を果たします。 さまざまな Azure ランディング ゾーン管理グループ間のネットワーク関係は、組織の特定の要件とネットワーク アーキテクチャによって異なります。 次のいくつかのセクションでは、Azure ランディング ゾーン アクセラレータが提供する内容に関連して、企業、オンライン、接続管理グループ間のネットワーク関係について説明します。

接続、企業、オンライン管理グループの目的は何ですか?

- 接続管理グループ: この管理グループには、接続専用のサブスクリプションが含まれます。一般的に、ほとんどの組織では 1 つのサブスクリプションです。 そのようなサブスクリプションでは、Azure Virtual WAN、Virtual Network Gateways、Azure Firewall、Azure DNS プライベート ゾーンなど、プラットフォームに必要な Azure ネットワーク リソースがホストされます。 また、ExpressRoute などのサービスを使用した、クラウドとオンプレミス環境間のハイブリッド接続が確立されます。

- 企業管理グループ: 企業ランディング ゾーン専用の管理グループです。 このグループは、従来の IP ルーティング接続か、接続サブスクリプションのハブを介した企業ネットワークとのハイブリッド接続を必要とするワークロードをホストするサブスクリプションを含めることを目的としており、同じルーティング ドメインの一部を形成します。 内部システムなどのワークロードはインターネットに直接公開されませんが、Application Gateway などのリバース プロキシを介して公開される場合があります。

- オンライン管理グループ: オンライン ランディング ゾーン専用の管理グループです。 このグループは、Web サイト、e コマース アプリケーション、顧客向けサービスなどの一般向けリソースに使用されるサブスクリプションを含めることを目的としています。 たとえば、組織はオンライン管理グループを使用することで、一般向けリソースを残りの Azure 環境から分離できます。これにより攻撃面が減少し、一般向けリソースを確実にセキュリティで保護してユーザーが利用できるようにします。

企業とオンラインの管理グループでワークロードを分ける理由は何ですか?

概念 Azure ランディング ゾーン アーキテクチャ内の企業管理グループとオンライン管理グループは、それぞれ意図する用途と主な目的が異なっており、それに応じてネットワークの考慮事項にも違いがあります。

企業管理グループは、基幹業務アプリケーション、データベース、ユーザー管理など、内部リソースとサービスの管理およびセキュリティ保護に使用されます。 企業管理グループのネットワークに関する考慮事項は、内部リソース間にセキュリティで保護された効率的な接続を提供し、かつ不正アクセスに対する保護に厳格なセキュリティ ポリシーを適用することに重点をおいています。

概念 Azure ランディング ゾーン アーキテクチャ内のオンライン管理グループは、インターネットからアクセスできる一般向けリソースとサービスの管理に使用される、分離された環境と見なすことができます。 オンライン管理グループを使用して一般向けリソースを管理することで、Azure ランディング ゾーン アーキテクチャはこれらのリソースを内部リソースから分離し、不正アクセスのリスクを軽減して、攻撃面を最小限に抑える方法を提供します。

概念 Azure ランディング ゾーン アーキテクチャでは、オンライン管理グループ内の仮想ネットワークを、必要に応じて、直接またはハブを介して間接的に企業管理グループ内の仮想ネットワークとピアリングし、Azure Firewall または NVA を介して関連するルーティング要件をピアリングして、一般向けリソースが安全かつ制御された方法で内部リソースと通信できるようにします。 このトポロジにより、一般向けリソースと内部リソース間のネットワーク トラフィックにはセキュリティによる保護と制限が確保され、その一方で各リソースは必要に応じて通信ができます。

ヒント

また、Azure ランディング ゾーンの一部として各管理グループで割り当てられ、継承される Azure ポリシーを理解し、確認することも重要です。 そうすることで、これら管理グループのサブスクリプションにデプロイされたワークロードを形成、保護、管理することに役立つためです。 Azure ランディング ゾーンのポリシー割り当てについては、こちらをご覧ください。