ビジネスの回復力

組織は完全なセキュリティを持つことはできませんが、セキュリティ攻撃に対して回復力を持つことはできます。 物理的な世界ではすべての健康と安全性のリスクを免れることができないように、運用されているデータと情報システムもすべての攻撃から常に 100% の安全を保つことはできません。

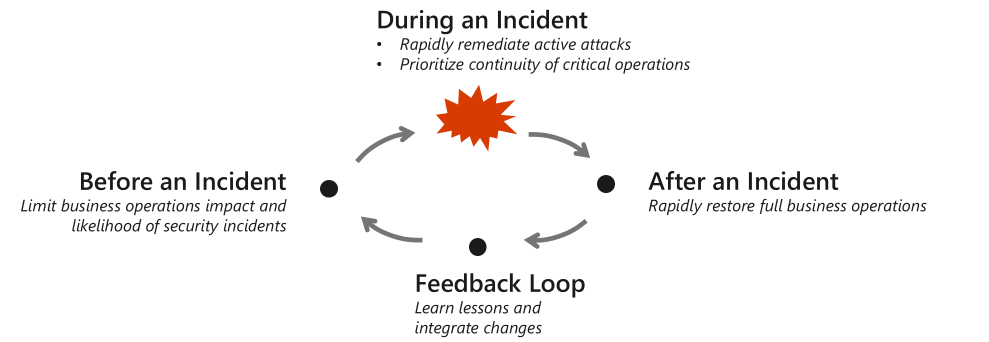

セキュリティ上の問題が発生した場合のビジネス業務の回復力を高めるために、セキュリティ上の取り組みに専念してください。 これらの取り組みにより、リスクが軽減され、セキュリティ体制の継続的な改善とインシデントへの対応が可能になります。

回復力を高めるには、侵害を想定した現実的な視点が必要です。 セキュリティ リスクのライフサイクル全体にわたって継続的な投資が必要です。

インシデントの前: セキュリティ体制と組織のインシデントへの対応能力を継続的に向上させます。 セキュリティ体制を継続的に向上させることで、ビジネス業務や資産に対するセキュリティ インシデントの可能性と潜在的な影響を制限できます。 セキュリティ分野には多くの手法がありますが、そのすべてが攻撃のコストを増加させるように設計されています。 以前の手法が機能しないようにすることで、攻撃者に新しい手法の開発と試行を行わせます。 これらの手法にはコストと摩擦が発生するため、速度が低下し、成功が限定的なものになります。

インシデント中: インシデント中は、機能が低下したり、低速になったり、重要なシステムのみに制限されたりする場合でも、ビジネス業務を継続する必要があります。 攻撃中、病院は患者の看護を止めることはできず、船舶は貨物を移動する必要があり、飛行機は安全に飛行を続ける必要があります。 インシデント中の主な優先順位は次の 2 つです。

- 重要な業務を保護する: 脅威がある場合は、他のすべての機能に優先して、重要なビジネス業務の保護と維持に専念する必要があります。

- それ以上の損害を防ぐ: セキュリティ操作の既定の優先順位は、攻撃者のすべてのアクセスを検出し、環境から迅速に排除することです。 この排除により、報復を含む攻撃者による被害を防ぐことができます。

インシデントの後: 攻撃中にビジネス業務が損傷を受けた場合は、直ちに修復を開始し、完全なビジネス業務を復元する必要があります。 NotPetya のようなランサムウェアや破壊的な攻撃などでデータが失われた場合、そのデータなしで業務を復元することを意味する場合でも修復を行います。

フィードバック ループ: 攻撃者は同じ攻撃を繰り返すことも、他の攻撃者が発見した手法を繰り返すこともあります。 攻撃者は組織への攻撃から学んでいるため、組織も攻撃から継続的に学習する必要があります。 以前に試行された実証済みの利用可能な手法に焦点を当てます。 次に、それらのブロック、検出、迅速な応答、回復が可能であることを確認します。 組織の取り組みにより、組織に対する攻撃のコストが増加し、将来の攻撃を阻止または低速化します。

次のビデオを視聴して、セキュリティ攻撃に対するビジネスの回復性を構築し、維持する方法を確認します。

回復力の目標

セキュリティの回復性は、ビジネスの回復性をサポートすることに重点を置いています。

- ビジネスを迅速にイノベーションし、変化し続けるビジネス環境に適応できるようにします。 セキュリティは、ビジネスのイノベーションとテクノロジの導入に関して、常に安全な方法を求める必要があります。 そうすることで、組織はビジネス環境における予期しない変化に適合することができます。たとえば、COVID-19 中に自宅から作業する場合などです。

- 影響を限定的なものにし、ビジネス業務に対するアクティブな攻撃が発生する前、攻撃中、攻撃後の中断の可能性を制限します。

セキュリティの回復力と侵害の想定

優れたセキュリティは、違反または侵害を想定することから始まります。 情報技術 (IT) システムは、犯罪者が絶えず組織を攻撃、侵害しているオープンなインターネット上で動作していることを理解してください。 この前提は、正常で実用的なセキュリティ動作を促進するゼロ トラストの基本原則です。 ゼロ トラストによって、組織は攻撃を防止し、損害を限定的にし、迅速に回復できるように準備できます。

Note

"侵害想定" の原則では、すべての侵害が規制者に報告可能なイベントであることは想定していません。 この原則では、何らかのレベルのセキュリティ防御が違反または侵害されることを前提としています。 その後、セキュリティ体制と応答プロセスの改善によって、組織の回復性を高めることに重点を置いています。

侵害を想定すると、組織内のユーザー、プロセス、テクノロジの変化を促進する必要があります。 教育、演習、およびその他のインシデント準備活動は、良い例です。 詳細については、インシデントの準備に関するページを参照してください。

侵害の想定は、従来のセキュリティの考え方からの大きな変化です。 その考え方では、組織がセキュリティ境界によって保護された完全に安全なネットワークを確立して、すべての重要なビジネス アクティビティをそのネットワークに限定できることを想定しています。 この戦略の要素は、回復力のある企業で価値を持ちます。 しかし、完全に安全なネットワークの想定は、モバイル作業の世界や進化するビジネス モデル、テクノロジ プラットフォーム、セキュリティ上の脅威に対しては有効ではありませんでした。

回復性を確保するには、ビジネス上の利害関係者、IT プロフェッショナルとリーダー、セキュリティ担当者の間に密接なパートナーシップが必要です。

次のステップ

セキュア手法のセキュリティの原則は、セキュリティ インシデントに対する回復力を高めるという目標に沿っています。 詳細については、次を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示