セキュリティ ガバナンス

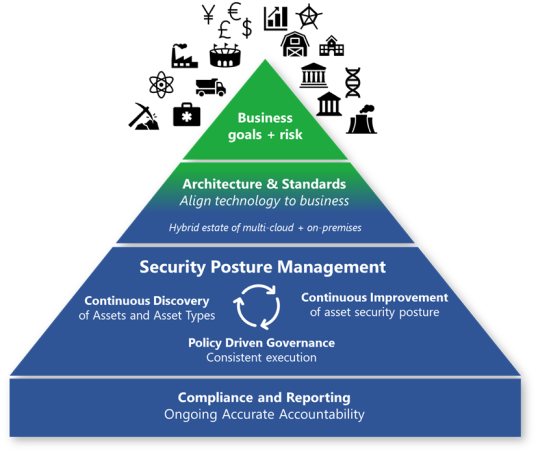

セキュリティ ガバナンスは、アーキテクチャ、標準、ポリシーなどの技術的な実装とビジネスの優先順位の橋渡しをします。 ガバナンス チームは、一定期間にわたってセキュリティ体制を維持および改善するために監督と監視を行います。 また、これらのチームは、規制機関によって要求されるコンプライアンスを報告します。

ビジネス目標とリスクは、セキュリティに最適な方向を示します。 この方向により、組織にとって重要な事項にセキュリティの焦点が当たることが保証されます。 また、リスク管理フレームワークの使い慣れた言語とプロセスを使用して、リスク所有者に通知されます。

セキュリティ ガバナンスの詳細については、次のビデオをご覧ください。

コンプライアンスとレポート

外部のセキュリティ要件 (場合によっては内部ポリシー) に関するコンプライアンスとレポートは、特定の業界での運用に必要な基本要素です。 必須要件は、動物園でクマに食べ物を与えるのに似ています。 毎日クマに食べ物を与えないと、自分が食べられる可能性があります。

アーキテクチャと標準

アーキテクチャ、標準、ポリシーは、ビジネス要件とリスクから技術的環境への重要な変換を提供します。 クラウドとオンプレミスを分割するのではなく、エンタープライズ資産全体で統一された見解を持つことをお勧めします。 攻撃者は内部プロセスを気にせず、目標に対する抵抗が最も少ない経路をたどります。 これには、クラウド環境とオンプレミス環境間の横方向の移動が含まれます。 現在のほとんどの企業は、次の範囲にまたがったハイブリッド環境です。

- オンプレミス: 複数の世代のテクノロジと、多くの場合、大量のレガシ ソフトウェアとハードウェアが含まれます。 このテクノロジには、生命や安全性に影響を与える可能性のある物理システムを制御する運用テクノロジが含まれる場合があります。

- クラウド: 通常、次の複数のプロバイダーが含まれます。

- サービスとしてのソフトウェア (SaaS) アプリケーション

- サービスとしてのインフラストラクチャ (IaaS)

- サービスとしてのプラットフォーム (PaaS)

セキュリティ体制管理

希望と問題の報告は計画ではありません。 クラウド時代のガバナンスには、他のチームと継続的に関与するアクティブなコンポーネントが必要です。 セキュリティ体制管理は新しい機能です。 これは、セキュリティ機能の長期的な収束の一歩を表します。 これらの機能には、脆弱性の管理やセキュリティ コンプライアンス レポートが含まれ、「環境はどれだけ安全か」という質問に答えます。

オンプレミスの世界では、セキュリティ ガバナンスは、環境に関して取得できるデータのリズムに従っていました。 この方法でデータを取得するには時間がかかり、常に古くなっている可能性があります。 クラウド テクノロジでは、現在のセキュリティ体制と資産範囲をオンデマンドで可視化できるようになりました。 この可視性により、ガバナンスの大きな変革が、より活動的な組織に生まれます。 この組織は、セキュリティ標準を監視し、ガイダンスを提供し、プロセスを改善するために、他のセキュリティ チームとのより緊密な関係を提供します。

理想的な状態では、ガバナンスは継続的な改善の中心です。 この改善により、組織全体で継続的にセキュリティ体制が改善されます。

ガバナンスの成功の主な考え方は次のとおりです。

- 資産と資産の種類の継続的な検出: 静的インベントリは、動的クラウド環境では使用できません。 組織は、資産と資産の種類の継続的な検出に集中する必要があります。 クラウドでは、新しい種類のサービスが定期的に追加されます。 ワークロード所有者は、必要に応じてアプリケーションとサービスのインスタンスを動的にスピンアップおよびスピンダウンし、インベントリ管理を動的な分野にします。 ガバナンス チームは、この変化のペースに対応するために、資産の種類とインスタンスを継続的に検出する必要があります。

- 資産のセキュリティ体制の継続的な改善: ガバナンス チームは、クラウドと攻撃者に対応するために、標準の改善とそれらの標準の適用に重点を置く必要があります。 情報技術 (IT) 組織は、新しい脅威に迅速に対応し、それに適応する必要があります。 攻撃者は継続的に手法を進化させているため、防御を継続的に改善し、有効にする必要があります。 初期構成に必要なすべてのセキュリティが常に取得できるとは限りません。

- ポリシー主導のガバナンス: このガバナンスでは、リソース間で自動的に大規模に適用されるポリシーで何かを 1 回修正すると、一貫して実行されます。 このプロセスにより、繰り返される手動タスクに対する無駄な時間と労力が削減されます。 これは、多くの場合、Azure Policy またはサードパーティのポリシー自動化フレームワークを使用して実装されます。

機敏性を維持するために、多くの場合、ベスト プラクティス ガイダンスは反復的です。 複数のソースからの小さな情報を要約して全体像を作成し、継続的に小さな調整を行います。

ガバナンスと保護の規範

保護の規範には、アクセス制御、資産保護、イノベーション セキュリティが含まれます。 セキュリティ ガバナンス チームは、セキュリティのベスト プラクティスと制御を一貫して実行するための標準とガイダンスを提供します。

理想的な状態では、保護チームはこれらの制御を適用し、制御を適用する際の課題など、機能に関するフィードバックを提供します。 その後、チームが一緒に作業し、最適なソリューションを特定します。

ガバナンスとセキュリティの運用

セキュリティ ガバナンスとセキュリティ運用が一緒に機能し、完全な可視性を提供します。 これによって、実際のインシデントから学んだ教訓が、アーキテクチャ、標準、ポリシーに統合されます。

ガバナンスとセキュリティの運用により、補完的な種類の可視性が提供されます。

- セキュリティ運用は、アクティブな攻撃の即時リスクに関する分析情報を提供します。

- セキュリティ ガバナンスは、潜在的な将来の攻撃や攻撃ベクトルからのリスクの広範な視野または長期的な視野を提供します。

ガバナンス部門内のセキュリティ アーキテクトは、インシデントから得た教訓を識別するのを支援します。 たとえば、主要なインシデントの根本原因です。 組織の標準に教訓を取り込み、企業全体で一貫して確実に適用します。

詳細については、「セキュリティの統合」を参照してください。

Note

一部の組織では、セキュリティ運用にセキュリティ体制の監視を配置しています。 ガバナンスの中でこの監視を行うことをお勧めします。 この配置により、標準を適用する IT エンジニアリング チームと運用チームの関係性が向上します。 多くの場合、この関係により、コミュニケーションの品質とセキュリティ上の結果が向上します。 そうしないと、標準の実際の影響を見ないガバナンス チームがいます。

次の手順

次の分野は、イノベーション セキュリティです。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示