この記事では、Azure Databricks で ID を最適に構成する方法について、独自の観点で説明します。 ID フェデレーションに移行する方法に関するガイドが含まれています。これにより、Azure Databricks アカウント内のすべてのユーザー、グループ、サービス プリンシパルを管理できます。

Azure Databricks ID モデルの概要については、 Azure Databricks ID に関するページを参照してください。

Azure Databricks API に安全にアクセスする方法については、「 個人用アクセス トークンのアクセス許可を管理する」を参照してください。

ユーザー、サービス プリンシパル、グループを構成する

以下の 3 種類の Azure Databricks ID があります。

- ユーザー: Azure Databricks によって認識され、電子メール アドレスで表されるユーザー ID。

- サービス プリンシパル: ジョブ、自動化されたツール、およびスクリプト、アプリ、CI/CD プラットフォームなどのシステムで使用するための ID。

- グループ: グループは ID 管理を簡素化し、ワークスペース、データ、およびその他のセキュリティ保護可能なオブジェクトへのアクセスを簡単に割り当てることができます。

Databricks では、運用ジョブを実行する、または運用データを変更するサービス プリンシパルを作成することを推奨しています。 運用データに作用するすべてのプロセスがサービス プリンシパルを使って実行される場合、対話型ユーザーには運用環境での書き込み、削除、または変更の特権が必要ありません。 こうすることで、ユーザーが誤って運用データを上書きするリスクがなくなります。

Unity Catalog 内のワークスペースとアクセス制御ポリシーへのアクセスは、ユーザーに個別ではなく、グループに割り当てることをお勧めします。 すべての Azure Databricks ID はグループのメンバーとして割り当てることができます。また、メンバーはそのグループに割り当てられているアクセス許可を継承します。

Azure Databricks ID を管理できる管理ロールを次に示します。

- アカウント管理者 は、ユーザー、サービス プリンシパル、およびグループをアカウントに追加し、管理者ロールを割り当てることができます。 また、ワークスペースで ID フェデレーションを使用している限り、そのワークスペースへのアクセス権をユーザーに付与することができます。

- ワークスペース管理者 は、Azure Databricks アカウントにユーザーとサービス プリンシパルを追加できます。 ワークスペースで ID フェデレーションが有効になっている場合は、Azure Databricks アカウントにグループを追加することもできます。 ワークスペース管理者は、ユーザー、サービス プリンシパル、グループに自分のワークスペースへのアクセス権を付与できます。

- グループ マネージャーは、 グループ メンバーシップを管理できます。 また、他のユーザーにグループ マネージャー ロールを割り当てることもできます。

- サービス プリンシパル マネージャーは、 サービス プリンシパルの役割を管理できます。

Databricks では、アカウントごとのアカウント管理者と各ワークスペース内のワークスペース管理者の数を制限することをお勧めしています。

Microsoft Entra ID からユーザーとグループを自動的に同期する (パブリック プレビュー)

自動 ID 管理を使用して Microsoft Entra ID でアプリケーションを構成しなくても、Microsoft Entra ID のユーザー、サービス プリンシパル、およびグループを Azure Databricks に追加できます。 自動 ID 管理が有効になっている場合は、Microsoft Entra ID ユーザー、サービス プリンシパル、およびグループを ID フェデレーション ワークスペースで直接検索し、ワークスペースに追加できます。 Databricks は Microsoft Entra ID を信頼できるソースとして使用するため、ユーザーまたはグループ メンバーシップに対する変更は Azure Databricks で尊重されます。

ユーザーは、Microsoft Entra ID の任意のユーザー、サービス プリンシパル、またはグループとダッシュボードを共有することもできます。 これらのユーザーは、ログイン時に Azure Databricks アカウントに自動的に追加されます。

ID の自動管理は、ID フェデレーション ワークスペースでのみサポートされます。 ID フェデレーションの詳細については、「 Microsoft Entra ID からユーザーとグループを自動的に同期する」を参照してください。

ID フェデレーションを有効にする

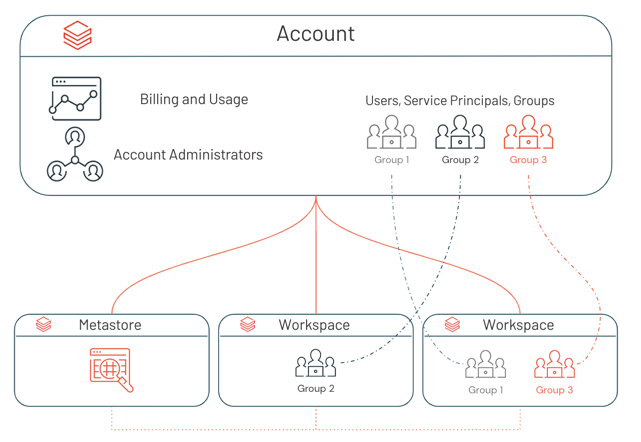

ID フェデレーションを使用すると、アカウント コンソールでユーザー、サービス プリンシパル、グループを構成してから、それらの ID アクセスを特定のワークスペースに割り当てることができます。 これにより、Azure Databricks の管理とデータ ガバナンスが簡略化されます。

Databricks は、2023 年 11 月 9 日、アカウント全体で順次ロールアウトする ID フェデレーションと Unity Catalog の新しいワークスペースの自動有効化を開始しました。 既定で ID フェデレーションのワークスペースが有効になっている場合、ワークスペースは無効にできません。 詳細については、「 Unity カタログの自動有効化」を参照してください。

ID フェデレーションでは、アカウント コンソールで Azure Databricks ユーザー、サービス プリンシパル、およびグループを 1 回構成し、各ワークスペースで個別に構成を繰り返すのではなく、 ユーザー、サービス プリンシパル、およびグループがアカウントに追加されたら、ワークスペースに対するアクセス許可を割り当てることができます。 アカウント レベルの ID アクセス権は、ID フェデレーションが有効になっているワークスペースにのみ割り当てることができます。

ID フェデレーションのワークスペースを有効にするには、「ID フェデレーションを 有効にする」を参照してください。 割り当てが完了すると、アカウント コンソールのワークスペースの [構成] タブで ID フェデレーションが 有効 としてマークされます。

ID フェデレーションはワークスペース レベルで有効になっており、ID フェデレーション ワークスペースと非 ID フェデレーション ワークスペースを組み合わせて使用できます。 ID フェデレーションが有効になっていないワークスペースの場合、ワークスペース管理者は、ワークスペースのスコープ内で完全に自分のワークスペースのユーザー、サービス プリンシパル、グループを管理します (レガシ モデル)。 アカウント コンソールやアカウント レベルの API を使用してアカウントからこれらのワークスペースにユーザーを割り当てることはできませんが、ワークスペース レベルのインターフェイスを使用することはできます。 ワークスペース レベルのインターフェイスを使用して新しいユーザーまたはサービス プリンシパルがワークスペースに追加されるたびに、そのユーザーまたはサービス プリンシパルがアカウント レベルに同期されます。 これにより、アカウントにユーザーとサービス プリンシパルの一貫した 1 つのセットを得ることができます。

ただし、ワークスペース レベルのインターフェイスを使用してグループが非 ID フェデレーション ワークスペースに追加された場合、そのグループは ワークスペースローカル グループ であり、アカウントには追加されません。 ワークスペースローカル グループではなく、アカウント グループの使用を目的とする必要があります。 ワークスペースローカル グループには、Unity Catalog のアクセス制御ポリシーや他のワークスペースへのアクセス許可を付与することはできません。

ID フェデレーションへのアップグレード

既存のワークスペースで ID フェデレーションを有効にする場合は、次の操作を行います。

ワークスペースレベルの SCIM プロビジョニングをアカウント レベルに移行する

ワークスペースにワークスペース レベルの SCIM プロビジョニングを設定している場合は、アカウントレベルの SCIM プロビジョニングを設定し、ワークスペース レベルの SCIM プロビジョナーをオフにする必要があります。 ワークスペース レベルの SCIM では、引き続きワークスペースローカル グループの作成と更新が行われます。 Databricks では、ワークスペースローカル グループではなくアカウント グループを使用して、Unity Catalog を使用した一元化されたワークスペースの割り当てとデータ アクセス管理を利用することが推奨されています。 ワークスペース レベルの SCIM もまた、ID フェデレーション ワークスペースに割り当てられているアカウント グループを認識しません。また、アカウント グループが含まれている場合、ワークスペース レベルの SCIM API 呼び出しは失敗します。 ワークスペース レベルの SCIM を無効にする方法の詳細については、「 ワークスペース レベルの SCIM プロビジョニングをアカウント レベルに移行する」を参照してください。

ワークスペースローカル グループをアカウント グループに変換する

Databricks では、既存のワークスペースローカル グループをアカウント グループに変換することが推奨されています。 手順については、「 ワークスペースローカル グループをアカウント グループに移行する 」を参照してください。

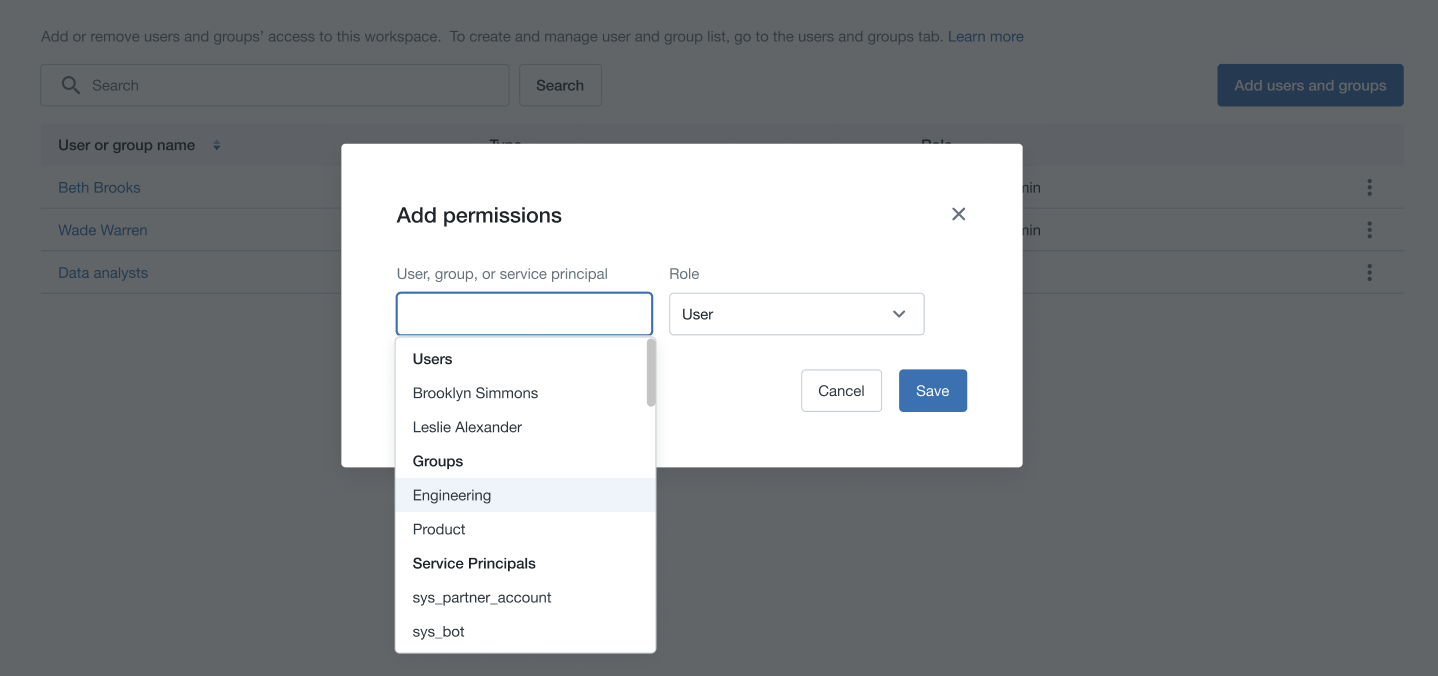

グループにワークスペースのアクセス許可を割り当てる

ワークスペースで ID フェデレーションが有効になったので、そのワークスペースに対するアクセス許可をアカウント内のユーザー、サービス プリンシパル、グループに割り当てることができます。 Databricks では、ワークスペースのアクセス許可をユーザーに個別に割り当てるのではなく、グループにワークスペースへのアクセス許可を割り当てることが推奨されています。 すべての Azure Databricks ID はグループのメンバーとして割り当てることができます。また、メンバーはそのグループに割り当てられているアクセス許可を継承します。

詳細情報

- ユーザー、サービス プリンシパル、およびグループを管理し、Azure Databricks ID モデルの詳細を確認します。

- SCIM を使用して Microsoft Entra ID のユーザーとグループを同期し、SCIM プロビジョニングの使用を開始します。

- Unity カタログのベスト プラクティスについては、Unity カタログを最適に構成する方法について説明します。