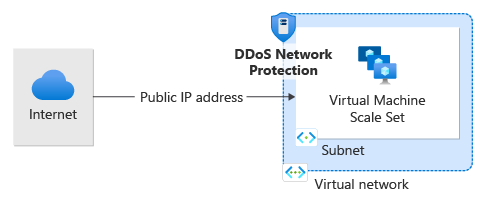

このクイック スタートでは、Terraform を使用して 、分散型サービス拒否 (DDoS) 保護プラン と Azure 仮想ネットワークを作成して有効にする方法について説明します。 Azure DDoS ネットワーク保護プランでは、サブスクリプションの境界を越えて、DDoS 保護が有効になった仮想ネットワークのセットを定義します。 組織で 1 つの DDoS Protection プランを構成し、複数のサブスクリプションから同じプランに仮想ネットワークをリンクできます。

Terraformはクラウドインフラストラクチャの定義、プレビュー、そしてデプロイメントを可能にします。 Terraform を使用する際は、HCL 構文を使って構成ファイルを作成します。 HCL 構文を使用すると、クラウド プロバイダー (Azure など) とクラウド インフラストラクチャを構成する要素を指定できます。 あなたの設定ファイルを作成した後、実行計画を作成します。これにより、インフラストラクチャの変更をデプロイする前にプレビューすることができます。 変更を確認したら、実行プランを適用してインフラストラクチャをデプロイします。

この記事では、次の方法について説明します。

- random_petを使用して Azure リソース グループ名のランダムな値を作成する

- azurerm_resource_group を使って Azure リソース グループを作成する

- random_stringを使用して仮想ネットワーク名のランダムな値を作成する

- azurerm_network_ddos_protection_planを使用して Azure DDoS 保護プランを作成する

- azurerm_virtual_networkを使用して Azure 仮想ネットワークを作成する

[前提条件]

Terraform コードを実装する

注

この記事のサンプル コードは、 Azure Terraform GitHub リポジトリにあります。 Terraform の現在および以前のバージョンからのテスト結果を含むログ ファイルを表示できます。

Terraform を使用して Azure リソースを管理する方法を示すその他の記事とサンプル コードを参照してください

サンプルの Terraform コードをテストして実行するディレクトリを作成し、それを現在のディレクトリにします。

providers.tfという名前のファイルを作成し、次のコードを挿入します。terraform { required_version = ">=1.0" required_providers { azurerm = { source = "hashicorp/azurerm" version = "~>3.0" } random = { source = "hashicorp/random" version = "~>3.0" } } } provider "azurerm" { features {} }main.tfという名前のファイルを作成し、次のコードを挿入します。resource "random_pet" "rg_name" { prefix = var.resource_group_name_prefix } resource "azurerm_resource_group" "rg" { name = random_pet.rg_name.id location = var.resource_group_location } resource "random_string" "ddos_protection_plan" { length = 13 upper = false numeric = false special = false } resource "azurerm_network_ddos_protection_plan" "ddos" { name = random_string.ddos_protection_plan.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location } resource "random_string" "virtual_network_name" { length = 13 upper = false numeric = false special = false } resource "azurerm_virtual_network" "vnet" { name = random_string.virtual_network_name.result resource_group_name = azurerm_resource_group.rg.name location = azurerm_resource_group.rg.location address_space = [var.vnet_address_prefix] subnet { name = "default" address_prefix = var.subnet_prefix } ddos_protection_plan { id = azurerm_network_ddos_protection_plan.ddos.id enable = var.ddos_protection_plan_enabled } }variables.tfという名前のファイルを作成し、次のコードを挿入します。variable "resource_group_location" { type = string description = "Location for all resources." default = "eastus" } variable "resource_group_name_prefix" { type = string description = "Prefix of the resource group name that's combined with a random ID so name is unique in your Azure subscription." default = "rg" } variable "vnet_address_prefix" { type = string description = "Specify the virtual network address prefix" default = "172.17.0.0/16" } variable "subnet_prefix" { type = string description = "Specify the virtual network subnet prefix" default = "172.17.0.0/24" } variable "ddos_protection_plan_enabled" { type = bool description = "Enable DDoS protection plan." default = true }outputs.tfという名前のファイルを作成し、次のコードを挿入します。output "resource_group_name" { value = azurerm_resource_group.rg.name } output "ddos_protection_plan_name" { value = azurerm_network_ddos_protection_plan.ddos.name } output "virtual_network_name" { value = azurerm_virtual_network.vnet.name }

Terraform を初期化する

terraform init

terraform init -upgrade

重要なポイント:

-

-upgradeパラメーターは、必要なプロバイダー プラグインを、構成のバージョン制約に準拠する最新バージョンにアップグレードします。

Terraform実行計画を作成する

実行計画を作成するために terraform plan を実行してください。

terraform plan -out main.tfplan

重要なポイント:

-

terraform planコマンドは実行プランを作成しますが、実行はしません。 代わりに、それは設定ファイルで指定された設定を作成するために必要な手順を決定します。 このパターンを使用すると、実際のリソースに変更を加える前に、実行プランが期待と一致するかどうかを確認できます。 - 任意の

-outパラメーターを使用すると、プランの出力ファイルを指定することができます。-outパラメーターを使用すると、レビューしたプランがそのまま適用されることが保証されます。

Terraform 実行プランを適用する

クラウドインフラストラクチャに対して実行計画を適用するには、terraform apply を実行してください。

terraform apply main.tfplan

重要なポイント:

-

terraform applyコマンドの例では、以前にterraform plan -out main.tfplanを実行していることを前提としています。 -

-outパラメーターに別のファイル名を指定した場合は、terraform applyへの呼び出しで同じファイル名を使用してください。 -

-outパラメーターを使用しなかった場合は、パラメーターを指定せずにterraform applyを呼び出します。

結果を確認してください。

Azure リソース グループ名を取得します。

resource_group_name=$(terraform output -raw resource_group_name)DDoS 保護プラン名を取得します。

ddos_protection_plan_name=$(terraform output -raw ddos_protection_plan_name)az network ddos-protection show を実行して、新しい DDoS 保護プランに関する情報を表示します。

az network ddos-protection show \ --resource-group $resource_group_name \ --name $ddos_protection_plan_name

リソースをクリーンアップする

Terraform を使用して作成されたリソースが不要になったら、次の手順を実行します。

terraform plan を実行し、

destroyフラグを指定してください。terraform plan -destroy -out main.destroy.tfplan重要なポイント:

-

terraform planコマンドは実行プランを作成しますが、実行はしません。 代わりに、それは設定ファイルで指定された設定を作成するために必要な手順を決定します。 このパターンを使用すると、実際のリソースに変更を加える前に、実行プランが期待と一致するかどうかを確認できます。 - 任意の

-outパラメーターを使用すると、プランの出力ファイルを指定することができます。-outパラメーターを使用すると、レビューしたプランがそのまま適用されることが保証されます。

-

terraform applyを実行して、実行プランを適用します。

terraform apply main.destroy.tfplan

Azure での Terraform のトラブルシューティング

Azure で Terraform を使用する際の一般的な問題をトラブルシュートする