重要

MDVM を利用した Azure 脆弱性評価のパブリック プレビューを開始しました。 詳細については、「Microsoft Defender 脆弱性の管理を使用した Azure の脆弱性評価」を参照してください。

Azure Container Registry (ACR) は、Azure デプロイ用のコンテナー イメージを中央のレジストリに格納して管理する、プライベートなマネージド Docker レジストリ サービスです。 これは、オープンソースの Docker Registry 2.0 を基にしています。

サブスクリプション内の Azure Resource Manager ベースのレジストリを保護するために、サブスクリプション レベルで Microsoft Defender for container registries を有効にします。 その後、Defender for Cloud では、レジストリにプッシュされたか、レジストリにインポートされた、または過去 30 日以内にプルされたすべてのイメージがスキャンされます。 スキャンされたすべてのイメージについて、イメージごとに 1 回の料金が発生します。

可用性

重要

Microsoft Defender for container registries は、Microsoft Defender for Containers に置き換えられました。 サブスクリプションですでに Defender for container registries を有効にしている場合は、引き続き使用することができます。 ただし、Defender for Containers の機能強化と新機能は利用できません。

このプランは、有効になっていないサブスクリプションでは使用できなくなりました。

Microsoft Defender for Containers にアップグレードするには、ポータルの Defender プランのページを開き、新しいプランを有効にします。

![[Defender プラン] ページから Microsoft Defender for Containers を有効にします。](media/defender-for-containers/enable-defender-for-containers.png)

この変更に関する詳細は、リリースノートに記載されています。

| 側面 | 詳細 |

|---|---|

| リリース状態: | 非推奨 (Microsoft Defender for Containers を使用) |

| サポートされているレジストリとイメージ: | シェル アクセスによってパブリック インターネットからアクセス可能な ACR レジストリ内の Linux イメージ Azure Private Link で保護された ACR レジストリ |

| サポートされていないレジストリとイメージ: | Windows イメージ "プライベート" レジストリ (信頼できるサービスにアクセスが許可されている場合を除く) Docker スクラッチのようなスーパー ミニマリスト イメージ、またはアプリケーションとそのランタイム依存関係のみが含まれ、パッケージ マネージャー、シェル、または OS は含まれない "ディストリビューションレス" イメージ。 Open Container Initiative (OCI) のイメージ形式の仕様のイメージ |

| 必要なロールとアクセス許可: | セキュリティ閲覧者および Azure Container Registry のロールとアクセス許可 |

| クラウド: |

|

Microsoft Defender for container registries の利点

Defender for Cloud では、サブスクリプション内の Azure Resource Manager ベースの ACR レジストリが識別され、レジストリのイメージに対する Azure ネイティブの脆弱性の評価と管理がシームレスに提供されます。

Microsoft Defender for container registries には、Azure Resource Manager ベースの Azure Container Registry レジストリ内のイメージをスキャンし、画像の脆弱性をより詳細に把握するための脆弱性スキャナーが含まれています。

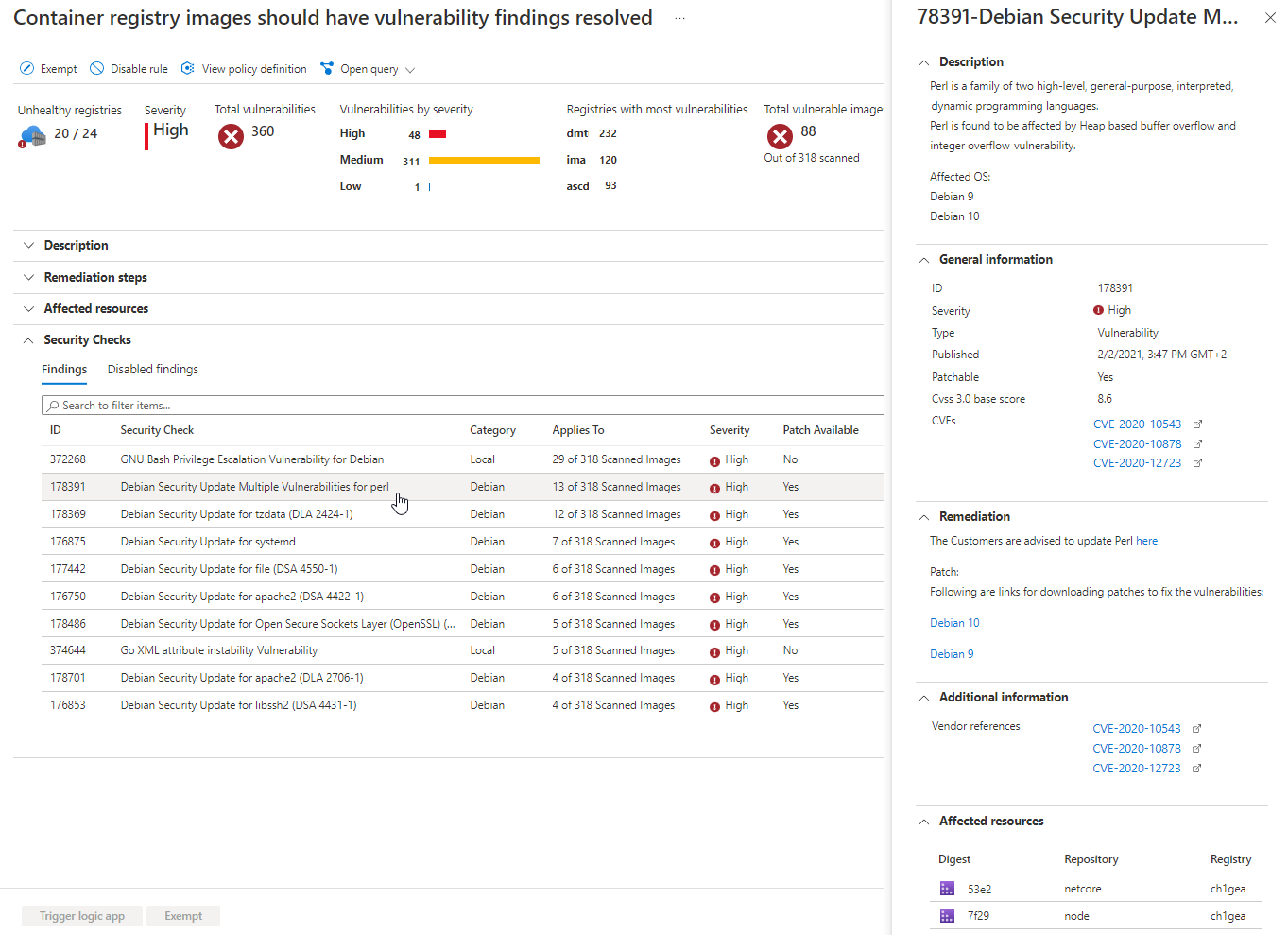

問題が見つかると、ワークロード保護ダッシュボードに通知されます。 Defender for Cloud では、すべての脆弱性について、実行可能な推奨事項、重大度の分類、問題の修正方法に関するガイダンスが提供されます。 コンテナーの推奨事項については、こちらをご覧ください。

スキャナーによる検出結果が、Defender for Cloud によってフィルター処理され、分類されます。 イメージが正常な場合は、Defender for Cloud によってそのようにマークされます。 Defender for Cloud では、解決の必要な問題があるイメージに対してのみ、セキュリティに関する推奨事項が生成されます。 Defender for Cloud では、報告された各脆弱性の詳細と、重要度の分類が提供されます。 また、各イメージで検出された特定の脆弱性を修復する方法についてのガイダンスも提供されます。

問題があるときにだけ通知することにより、Defender for Cloud での不要な情報アラートの可能性が減ります。

イメージはどのような場合にスキャンされますか。

イメージ スキャンには、次の 3 つのトリガーがあります。

プッシュ時 - イメージがレジストリにプッシュされるたびに、Defender for container registries でそのイメージが自動的にスキャンされます。 イメージのスキャンをトリガーするには、イメージをリポジトリにプッシュしてください。

最近プルされたもの - 新しい脆弱性は日々検出されるため、Microsoft Defender for container registries では、過去 30 日以内にプルされたすべてのイメージも週 1 回の頻度でスキャンされます。 これらのスキャンに対する追加料金は発生しません。前述のように、イメージごとに 1 回の課金となります。

インポート時 - Azure Container Registry には、Docker Hub、Microsoft Container Registry、またはその他の Azure コンテナー レジストリからレジストリにイメージを取り込むためのインポート ツールが用意されています。 Microsoft Defender for container registries では、インポートした、サポートされているすべてのイメージがスキャンされます。 詳細については、「コンテナー レジストリにコンテナー イメージをインポートする」を参照してください。

通常、スキャンは 2 分以内に完了しますが、最大で 40 分かかる場合もあります。 結果は、セキュリティに関する推奨事項として、このように表示されます。

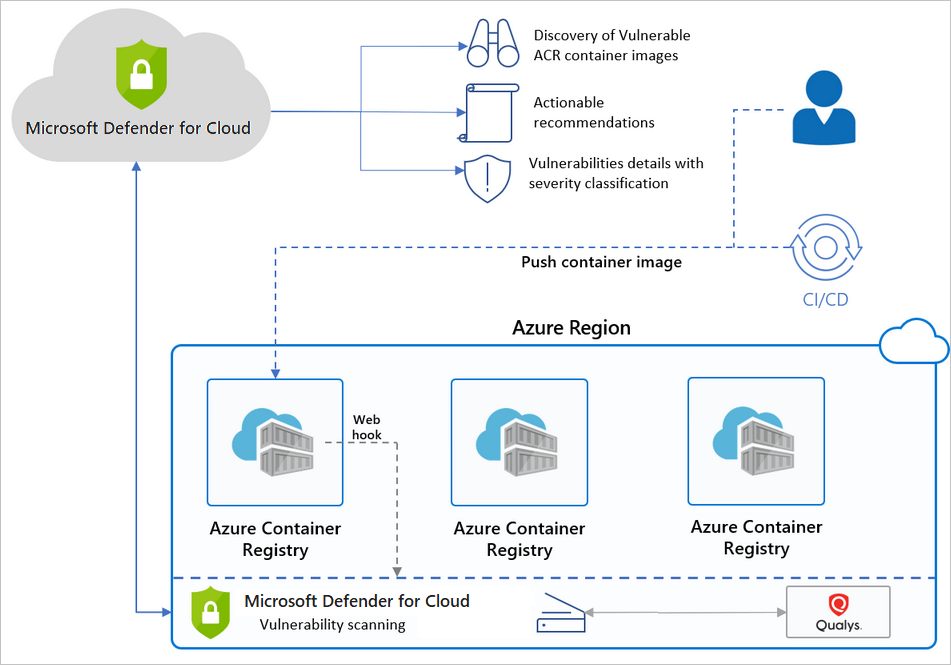

Defender for Cloud で Azure Container Registry を使用する方法

コンポーネントの概要図と Defender for Cloud でレジストリを保護する利点を下に示します。

FAQ - Azure Container Registry のイメージ スキャン

Defender for Cloud でイメージをスキャンする方法

Defender for Cloud は、レジストリからイメージをプルし、スキャナーを使用してそれを分離されたサンドボックス内で実行します。 スキャナーにより、既知の脆弱性の一覧が抽出されます。

スキャナーによる検出結果が、Defender for Cloud によってフィルター処理され、分類されます。 イメージが正常な場合は、Defender for Cloud によってそのようにマークされます。 Defender for Cloud では、解決の必要な問題があるイメージに対してのみ、セキュリティに関する推奨事項が生成されます。 問題があるときにだけ通知することにより、Defender for Cloud での不要な情報アラートの可能性が減ります。

REST API 経由でスキャン結果を取得できますか。

はい。 結果は Sub-Assessments REST API の下にあります。 また、Azure Resource Graph (ARG) を利用できます。これはすべてのリソースを対象とする Kusto のような API であり、1 つのクエリで特定のスキャンをフェッチできます。

どのようなレジストリの種類がスキャンされますか。 どのような種類が課金されますか。

Microsoft Defender for container registries によってサポートされているコンテナー レジストリの種類の一覧については、「可用性」を参照してください。

サポートされていないレジストリを Azure サブスクリプションに接続した場合、Defender for Cloud はそれらをスキャンしないため、課金は発生しません。

脆弱性スキャナーの結果をカスタマイズすることはできますか。

はい。 組織のニーズとして、検出結果を修復するのではなく無視する必要がある場合は、必要に応じて検出結果を無効にできます。 無効化された検出結果は、セキュリティ スコアに影響を与えたり、不要なノイズを生成したりすることはありません。

統合された脆弱性評価ツールからの結果を無効にするルールを作成する方法について確認してください。

レジストリに含まれていないイメージに関する脆弱性に対して、Defender for Cloud のアラートが表示されるのはなぜですか。

Defender for Cloud では、レジストリにプッシュまたはプルされたすべてのイメージに対して脆弱性評価が提供されています。 イメージの中には、既にスキャンされたイメージのタグを再利用しているものもあります。 たとえば、ダイジェストにイメージを追加するたびに "Latest" (最新) タグを再割り当てする場合があります。 このような場合は、"古い" イメージは引き続きレジストリに存在し、そのダイジェストによってプルされる可能性があります。 イメージにセキュリティの調査結果があり、プルされた場合は、セキュリティの脆弱性が明らかになります。