Microsoft Defender for Containers コンポーネントを構成する

Microsoft Defender for Containers は、コンテナーをセキュリティで保護するためのクラウド ネイティブ ソリューションです。 次のいずれの場所で実行されているクラスターに対しても、その保護に役立ちます。

Azure Kubernetes Service (AKS): コンテナー化されたアプリケーションを開発、デプロイ、管理するための Microsoft のマネージドサービス。

接続されているアマゾン ウェブ サービス (AWS) アカウント内の Amazon Elastic Kubernetes Service (EKS): 独自の Kubernetes コントロール プレーンまたはノードのインストール、操作、保守を要さずに、AWS 上で Kubernetes を実行するための Amazon のマネージドサービス。

接続されている Google Cloud Platform (GKE) プロジェクトの Google Kubernetes Engine (GKE): GCP インフラストラクチャを使用してアプリケーションをデプロイ、管理、スケーリングするための Google のマネージド環境。

その他の Kubernetes ディストリビューション (Azure Arc 対応の Kubernetes を使用) : オンプレミスまたはサービスとしてのインフラストラクチャ (IaaS) 上でホストされている Cloud Native Computing Foundation (CNCF) 認定の Kubernetes クラスター。 詳細については、「Defender for Cloud のコンテナー サポート マトリックス」を参照してください。

まず、次の記事で、コンテナーを接続し、その保護を行う方法を確認してください。

- Defender for Containers を使用して Azure コンテナーを保護する

- Defender for Containers を使用してオンプレミスの Kubernetes クラスターを保護する

- Defender for Containers を使用して、アマゾン ウェブ サービス (AWS) コンテナーを保護する

- Defender for Containers を使用して Google Cloud Platform (GCP) コンテナーを保護する

また、「Defender for Cloud in the Field」 動画シリーズの次の動画でも詳細を確認できます。

Note

Azure Arc 対応 Kubernetes クラスター向けの Defender for Containers サポートは、プレビュー機能です。 プレビュー機能は、セルフサービスのオプトイン 方式で利用できます。

プレビューは、現状有姿のまま、提供されているままで提供されます。 これらは、サービス レベル アグリーメントおよび限定保証から除外されるものとします。

サポートされているオペレーティング システム、使用できる機能、送信プロキシなどの詳細については、「Defender for Cloud におけるコンテナーのサポート マトリックス」を参照してください。

ネットワークの要件

Defender センサーが Microsoft Defender for Cloud に接続してセキュリティ データやセキュリティ イベントを送信できるように、次のエンドポイントが送信アクセス用に構成されていることを確認します。

Defender センサーは、構成された Azure Monitor の Log Analytics ワークスペースに接続する必要があります。 既定で、AKS クラスターは、送信 (エグレス) インターネット アクセスが無制限です。 クラスターからのイベント エグレスで Azure Monitor Private Link Scope (AMPLS) を使用する必要がある場合は、次の手順を実行します。

- Container Insights と Log Analytics ワークスペースを使用してクラスターを定義する。

- クエリ アクセス モードとインジェスト アクセス モードを [開く] に設定して AMPLS を構成する。

- クラスターの Log Analytics ワークスペースを AMPLS のリソースとして定義する。

- AMPLS で、クラスターの仮想ネットワークと Log Analytics リソースの間に仮想ネットワークのプライベート エンドポイントを作成する。 仮想ネットワークプライベート エンドポイントは、プライベート DNS ゾーンと統合されます。

手順については、「Azure Monitor Private Link Scope を作成する」を参照してください。

ネットワークの要件

パブリック クラウド デプロイ向けの次のエンドポイントが送信アクセス用に構成されていることを確認します。 それらを送信アクセス用に構成することで、Defender センサーが Microsoft Defender for Cloud に接続してセキュリティ データやセキュリティ イベントを送信できるようになります。

| Azure ドメイン | Azure Government ドメイン | 21Vianet ドメインが運営する Azure | ポート |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

また、Azure Arc 対応 Kubernetes ネットワークの要件も検証する必要があります。

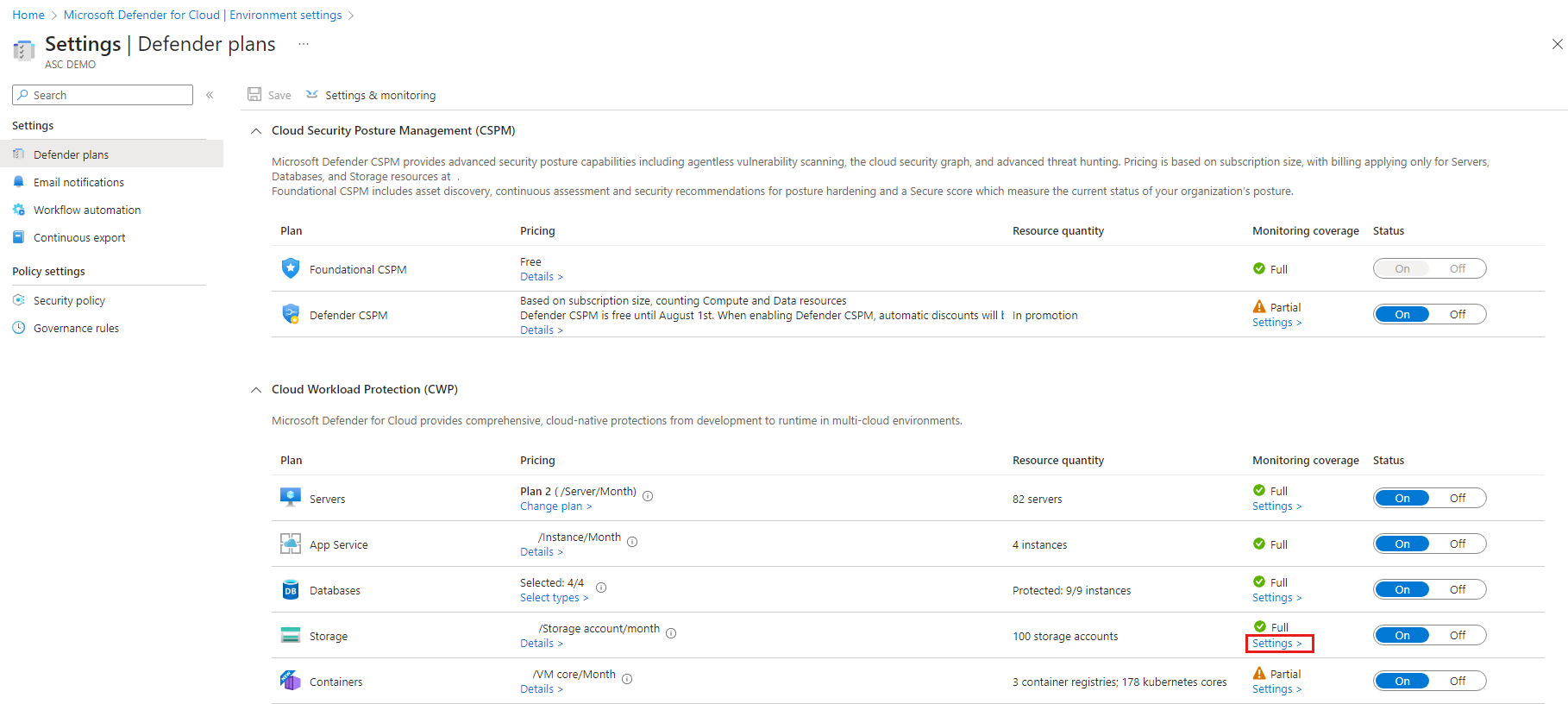

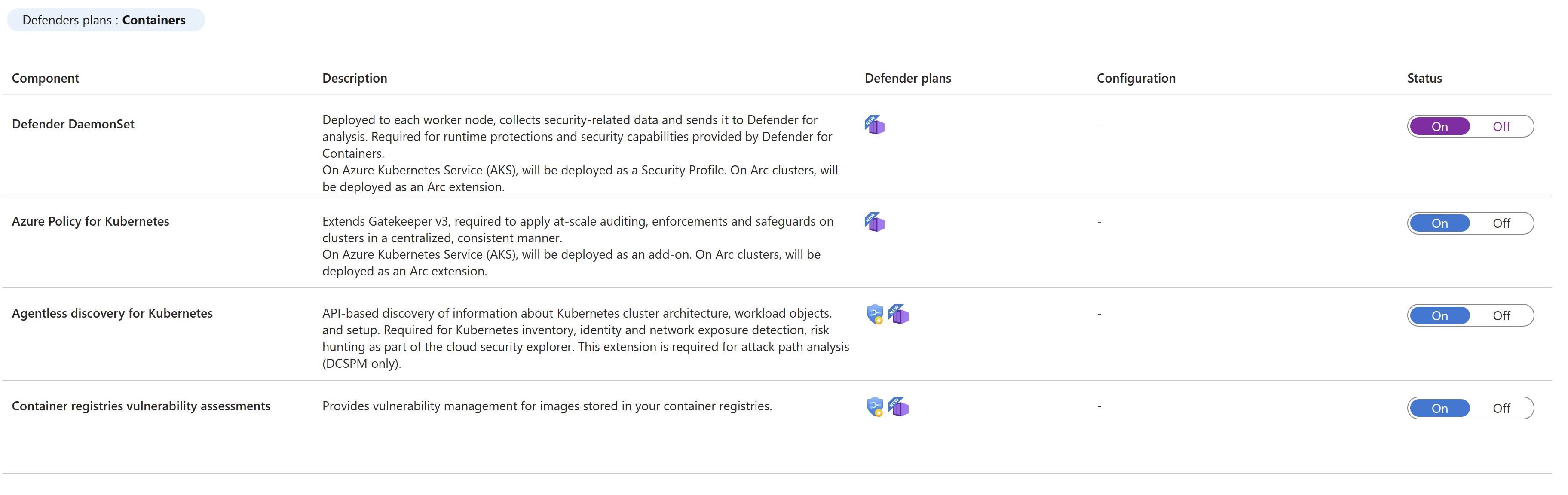

プランを有効にする

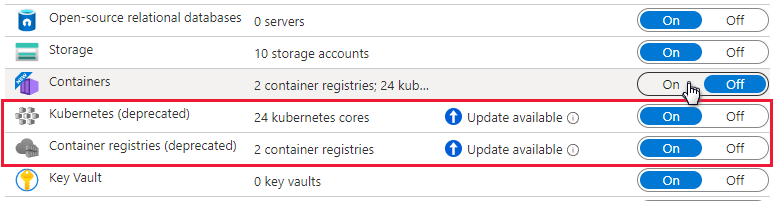

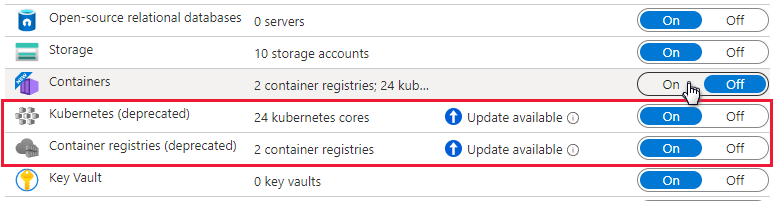

Defender for Cloud で、[設定] を選択し、関連するサブスクリプションを選択します。

Defender プランページで、[Containers]>[設定] の順に選択します。

ヒント

サブスクリプションで Defender for Kubernetes または Defender for container registries が既に有効になっている場合は、更新通知が表示されます。 それ以外の場合、Containers が唯一の選択肢となります。

関連するコンポーネントをオンにします。

Note

- 2023 年 8 月より前に参加していて、プランを有効にしたときに Defender のクラウド セキュリティ態勢管理 (CSPM) の一部として Kubernetes のエージェントレス検出を有効にしていない Defender for Containers のお客様は、Defender for Containers プラン内で Kubernetes のエージェントレス検出の拡張機能を手動で有効にする必要があります。

- Defender for Containers を無効にすると、コンポーネントはオフに設定されます。 以後はコンテナーにデプロイされることはありませんが、既にインストールされているコンテナーからは削除されません。

機能に応じた有効化方法

既定では、Azure portal からプランを有効にすると、Microsoft Defender for Containers では、自動的にすべての機能が有効になり、すべての必要なコンポーネントをインストールして、プランで用意されている保護を提供するように構成されます。 この構成には、デフォルトのワークスペースの割り当てが含まれます。

プランのすべての機能を有効にしない場合は、コンテナー プランの [構成の編集] を選択して、有効にする特定の機能を手動で選択できます。 その後、[設定および監視] ページで、有効にしたい機能を選択します。 また、プランの初期設定後に Defender プラン ページからこの構成を変更することも可能です。

各機能を有効にする方法についての詳細は、「サポート マトリックス」を参照してください。

ロールとアクセス許可

Defender for Containers の拡張機能のプロビジョニングに使用されるロールの詳細を確認してください。

Defender センサー用のカスタム ワークスペースを割り当てる

Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

推奨事項を用いて行う、自動プロビジョニングによらない Defender センサーまたは Azure Policy エージェントの手動デプロイ

センサーのインストールを必要とする機能は、1 つまたは複数の Kubernetes クラスターにデプロイすることもできます。 次の適切な推奨事項を使用します。

| センサー | 推奨事項 |

|---|---|

| Kubernetes 用 Defender センサー | Azure Kubernetes Service クラスターで Defender プロファイルを有効にする必要がある |

| Azure Arc 対応 Kubernetes 用 Defender センサー | Azure Arc 対応 Kubernetes クラスターには、Defender の拡張機能がインストールされている必要がある |

| Kubernetes 用 Azure Policy エージェント | Azure Kubernetes Service クラスターには Kubernetes 用の Azure Policy アドオンがインストールされている必要がある |

| Azure Arc 対応 Kubernetes 用 Azure Policy エージェント | Azure Arc 対応 Kubernetes クラスターには、Azure Policy 拡張機能がインストールされている必要がある |

特定のクラスターに Defender センサーをデプロイするには、次の手順に従います。

Microsoft Defender for Cloud の推奨事項ページで、[強化されたセキュリティを有効にする] セキュリティ コントロールを開くか、前述の推奨事項のいずれかを検索します。 (上記のリンクを使用して、推奨事項を直接開くこともできます)。

[異常] タブを開いて、センサーのないすべてのクラスターを表示します。

センサーをデプロイするクラスターを選択して、[修正] を選択します。

[X 個のリソースの修正] を選択します。

Defender センサーのデプロイ: すべてのオプション

Defender for Containers プランを有効にし、Azure portal、REST API、または Azure Resource Manager テンプレートを使用して、関連するすべてのコンポーネントをデプロイできます。 詳細な手順については、該当するタブを選択してください。

Defender センサーをデプロイすると、デフォルトのワークスペースが自動的に割り当てられます。 Azure Policy を使用して、既定のワークスペースの代わりに カスタム ワークスペースを割り当てることができます。

Note

Defender センサーは、ランタイム保護を提供し、eBPF テクノロジを使ってノードからシグナルを収集するために、各ノードにデプロイされます。

Defender for Cloud の推奨事項の修正ボタンを使用する

Azure portal ページを使用して、Defender for Cloud プランを有効にし、大規模な Kubernetes クラスターの防御に必要なすべてのコンポーネントの自動プロビジョニングを設定できます。 プロセスは効率化が図られています。

専用の Defender for Cloud のレコメンデーションは次のとおりです。

- Defender センサーがどのクラスターにデプロイされているかを可視化。

- センサーを持たないクラスターにセンサーをデプロイするための修正ボタン。

次の手順に沿って、センサーをデプロイします。

Microsoft Defender for Cloud の推奨事項ページで、[強化されたセキュリティを有効にする] セキュリティ コントロールを開きます。

フィルターを使用して、Azure Kubernetes Service のクラスターは Defender プロファイルを有効にする必要があるという名前のレコメンデーションを検索します。

ヒント

[アクション] 列の [修正] アイコンに注目してください。

クラスターを選ぶと、正常なリソースと異常なリソース (クラスターにセンサーのあるものとないもの) の詳細が表示されます。

異常なリソースの一覧から、クラスターを選択します。 次に、修復を選択して、修復の確認を含むウィンドウを開きます。

[X 個のリソースの修正] を選択します。

プランを有効にする

Defender for Cloud で、[設定] を選択し、関連するサブスクリプションを選択します。

Defender プランページで、[Containers]>[設定] の順に選択します。

ヒント

サブスクリプションで Defender for Kubernetes または Defender for container registries が既に有効になっている場合は、更新通知が表示されます。 それ以外の場合、Containers が唯一の選択肢となります。

関連するコンポーネントをオンにします。

Note

Defender for Containers を無効にすると、コンポーネントはオフに設定されます。 以後はコンテナーにデプロイされることはありませんが、既にインストールされているコンテナーからは削除されません。

既定では、Azure portal からプランを有効にすると、Microsoft Defender for Containers は、プランで用意されている保護を提供するのに必要なコンポーネントを自動的にインストールするように構成されます。 この構成には、デフォルトのワークスペースの割り当てが含まれます。

オンボード プロセス中の自動インストールを無効にする場合は、コンテナープランの [構成の編集] を選択します。 詳細オプションが表示され、各コンポーネントの自動インストールを無効にできます。

Defender プランページから、この構成を変更することもできます。

Note

ポータルからプランを有効にした後に、いずれかの時点でプランを無効にすることを選択した場合、クラスターにデプロイされている Defender for Containers のコンポーネントを手動で削除する必要があります。

Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

任意のコンポーネントの自動インストールを無効にすると、適切な推奨事項を使用することで、コンポーネントを 1 つまたは複数のクラスターに容易にデプロイできます。

- Kubernetes 用 Azure Policy アドオン: Azure Kubernetes Service のクラスターには、Kubernetes 用 Azure Policy アドオンがインストールされている必要がある

- Azure Kubernetes Service プロファイル: Azure Kubernetes Service のクラスターで Defender プロファイルを有効にする必要がある

- Azure Arc 対応 Kubernetes の Defender 拡張機能: Azure Arc 対応 Kubernetes のクラスターには、Defender 拡張機能がインストールされている必要がある

- Azure Arc 対応 Kubernetes の Azure Policy 拡張機能: Azure Arc 対応 Kubernetes のクラスターには、Azure Policy 拡張機能がインストールされている必要がある

Defender for Containers の拡張機能のプロビジョニングに使用されるロールの詳細を確認してください。

前提条件

センサーをデプロイする前に、次のことを確認します。

Defender センサーをデプロイする

さまざまな方法を使って Defender センサーをデプロイできます。 詳細な手順については、該当するタブを選択してください。

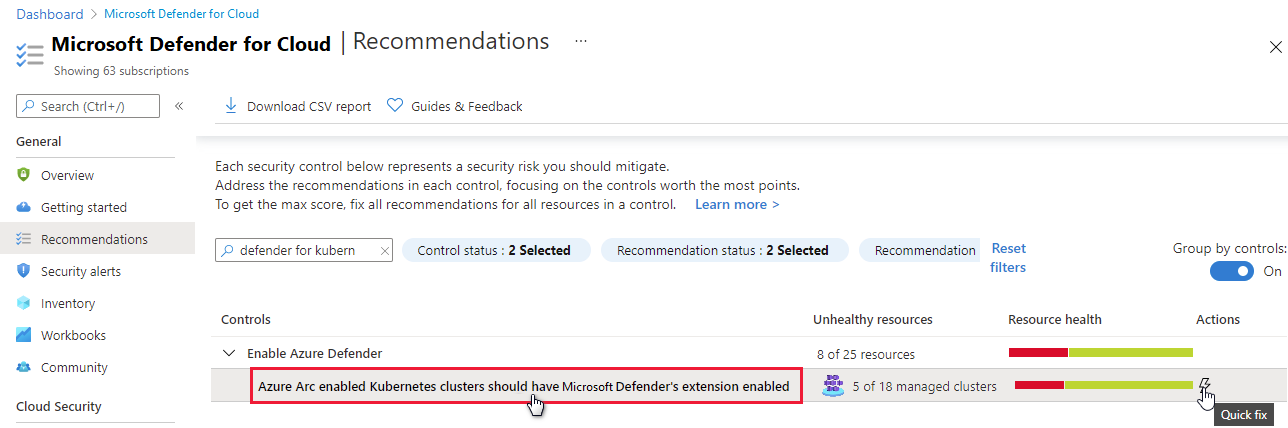

Defender for Cloud の推奨事項の修正ボタンを使用する

専用の Defender for Cloud のレコメンデーションは次のとおりです。

- Defender センサーがどのクラスターにデプロイされているかを可視化。

- センサーを持たないクラスターにセンサーをデプロイするための修正ボタン。

次の手順に沿って、センサーをデプロイします。

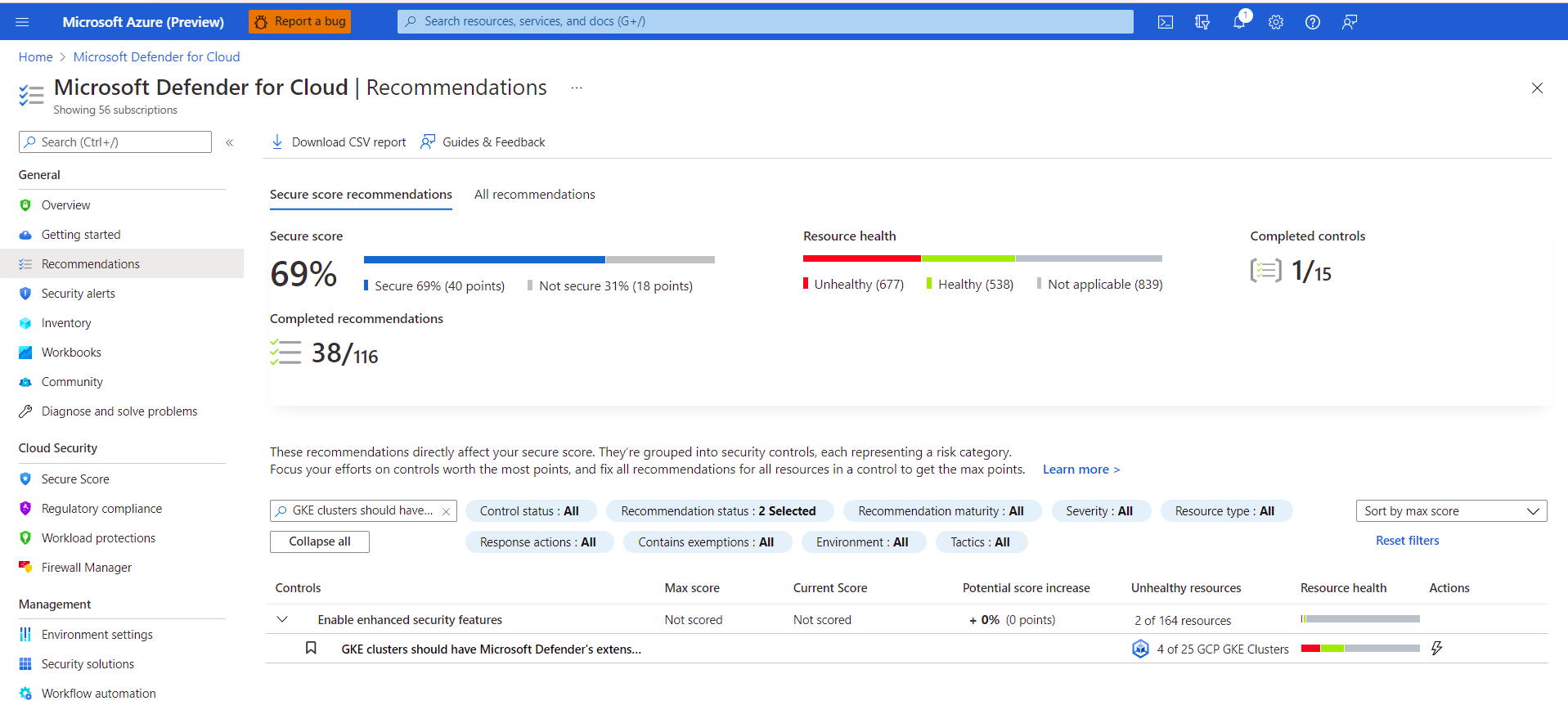

Microsoft Defender for Cloud の推奨事項ページで、[強化されたセキュリティを有効にする] セキュリティ コントロールを開きます。

フィルターを使用して、[Azure Arc-enabled Kubernetes clusters should have Microsoft Defender's extension enabled] (Azure Arc 対応 Kubernetes クラスターで、Microsoft Defender の拡張機能が有効になっている必要がある) という推奨事項を探します。

ヒント

[アクション] 列の [修正] アイコンに注目してください。

センサーを選ぶと、正常なリソースと異常なリソース (クラスターにセンサーのあるものとないもの) の詳細が表示されます。

異常なリソースの一覧から、クラスターを選択します。 次に、修復を選択して、修復オプションを含むウィンドウを開きます。

関連する Log Analytics ワークスペースを選択し、そこで [x 個のリソースの修復] を選択します。

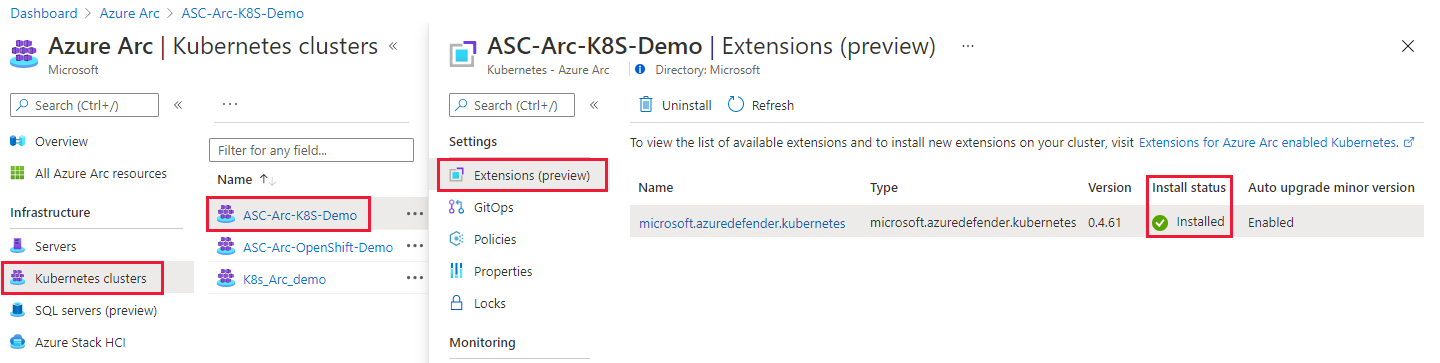

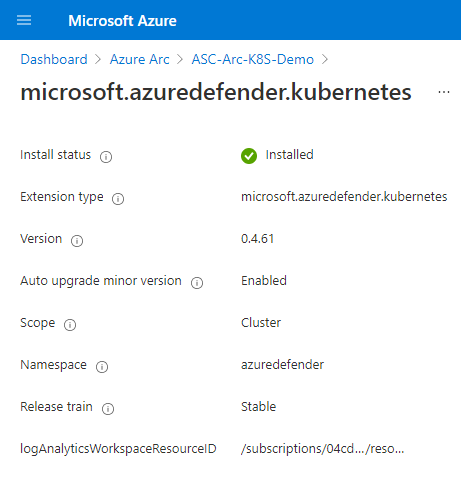

デプロイを検証する

クラスターに Defender センサーがインストールされていることを確認するには、次のいずれかのタブの手順に従います。

Defender for Cloud の推奨事項を使って、センサーの状態を確認する

Microsoft Defender for Cloud の推奨事項ページで、[Microsoft Defender for Cloud を有効にする] セキュリティ コントロールを開きます。

[Azure Arc-enabled Kubernetes clusters should have Microsoft Defender's extension enabled] (Azure Arc 対応 Kubernetes クラスターで、Microsoft Defender の拡張機能が有効になっている必要がある) という推奨事項を選択します。

センサーをデプロイしたクラスターが [正常] と表示されていることを確認します。

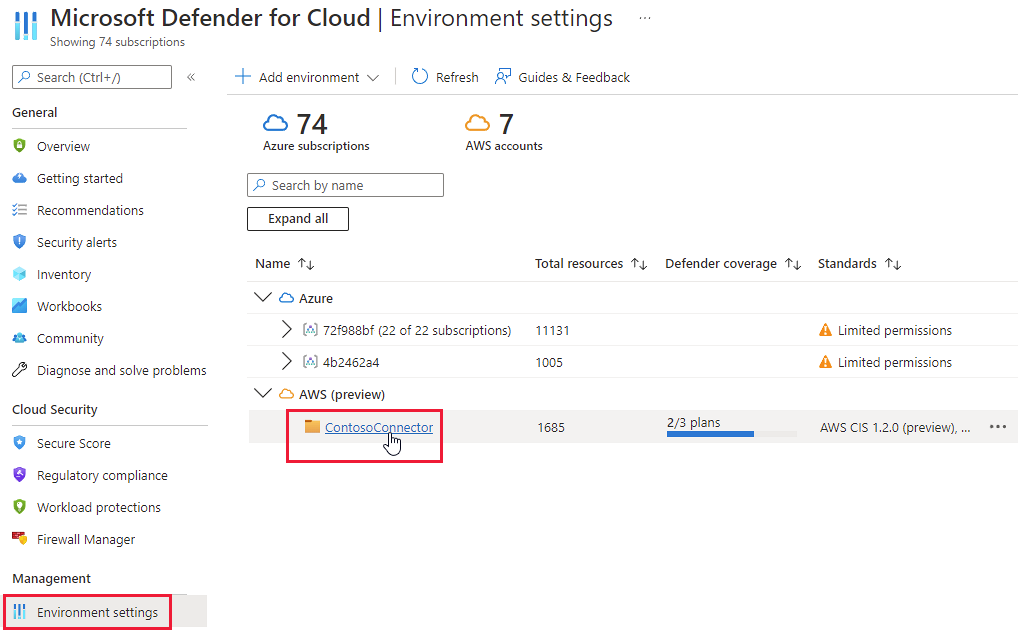

プランを有効にする

重要

- AWS アカウントをまだ接続していない場合は、次の手順を開始する前に、AWS アカウントを Microsoft Defender for Cloud に接続してください。

- コネクタ上で既にプランを有効にしていて、オプションの構成を変更したり、新機能を有効にしたい場合は、直接手順 4 に進んでください。

EKS クラスターを保護するには、次の手順に沿って、該当するアカウントのコネクタで Defender for Containers プランを有効にします。

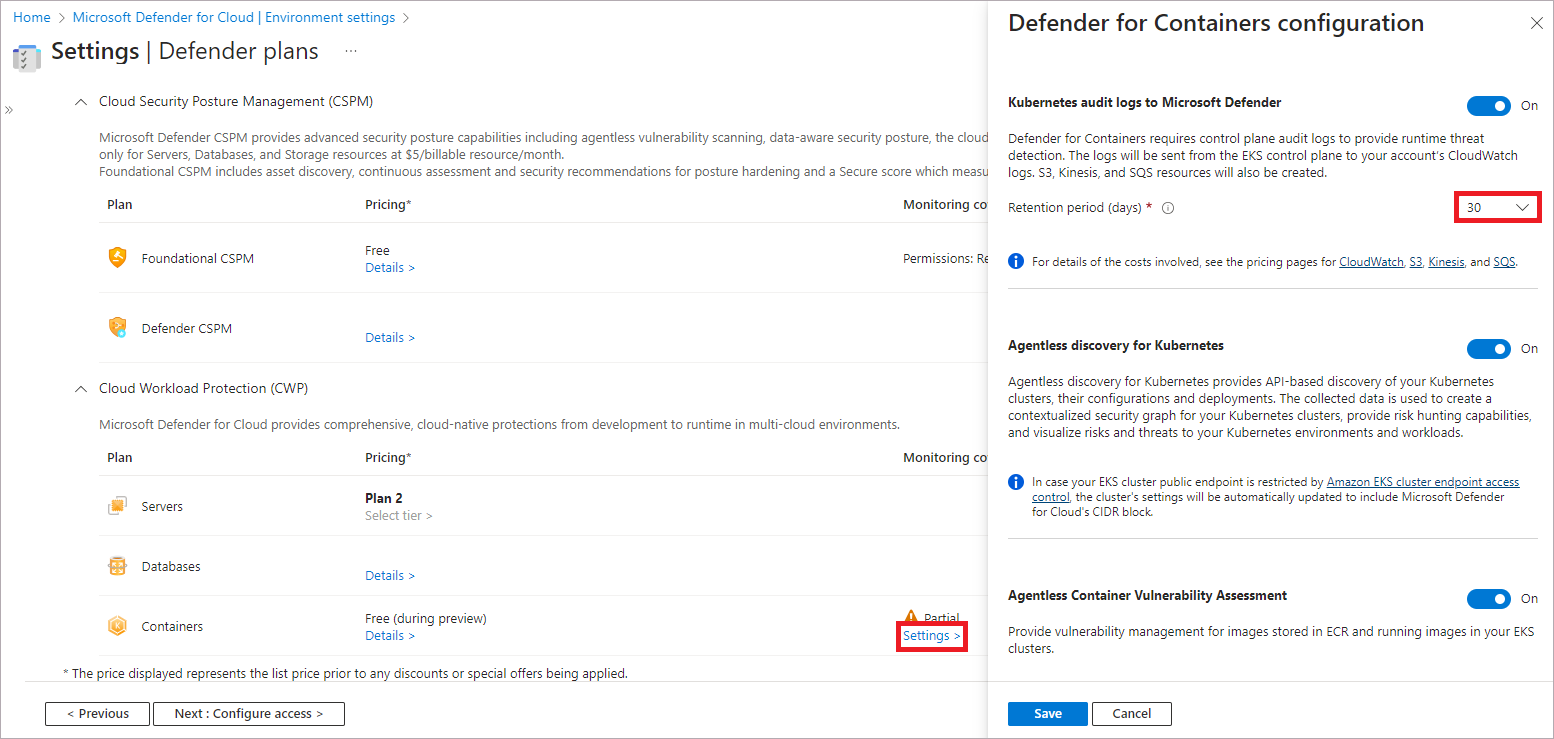

Defender for Cloud で、[環境設定] を開きます。

AWS コネクタを選択します。

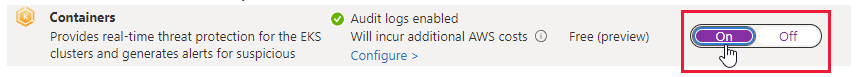

[コンテナー] プランのトグルが [オン] に設定されていることを確認します。

プランのオプションの構成を変更するには、[設定] を選択してください。

Defender for Containers では、実行時の脅威に対する保護を提供するためにコントロール プレーン監査ログが必要です。 Kubernetes の監査ログを Microsoft Defender に送信するには、この機能のトグルを [オン] に設定します。 監査ログの保持期間を変更するには、必要な概算時間を入力します。

Note

この構成をオフにすると、脅威検出 (コントロール プレーン) 機能も無効になります。 詳細については、機能の可用性に関する情報を参照してください。

Kubernetes のエージェントレス検出機能は、Kubernetes クラスターの API ベースの検出を提供します。 この機能を有効にするには、そのトグルを [オン] に設定します。

エージェントレス コンテナー脆弱性評価機能では、ECR に保存されているイメージと EKS クラスター上で実行されているイメージの脆弱性管理が提供されます。 この機能を有効にするには、そのトグルを [オン] に設定します。

コネクタ ウィザードの残りのページに進みます。

Kubernetes のエージェントレス検出機能を有効にしている場合は、クラスター上のコントロール プレーンのアクセス許可を付与する必要があります。 次のいずれかの方法で、アクセス許可を付与できます。

この Python スクリプトを実行します。 このスクリプトは、オンボード対象である EKS クラスターの

aws-auth ConfigMapに Defender for Cloud ロールMDCContainersAgentlessDiscoveryK8sRoleを追加します。各 Amazon EKS クラスターに、クラスターとやり取りする権限を持つ

MDCContainersAgentlessDiscoveryK8sRoleロールを付与します。 eksctl を使用して、すべての既存のクラスターと新しく作成されたクラスターにサインインし、次のスクリプトを実行します。eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arns詳細については、Amazon EKS ユーザー ガイドの「EKS アクセスエントリを使用して Kubernetes へのアクセスを IAM ユーザーに許可する」を参照してください。

Azure Arc 対応 Kubernetes、Defender センサー、Kubernetes 用 Azure Policy がインストールされ、EKS クラスターで実行されている必要があります。 これらの拡張機能 (および必要に応じて Azure Arc) のインストールには、専用の Defender for Cloud の次の推奨事項があります。EKS クラスターには、Azure Arc 用の Microsoft Defender の拡張機能をインストールする必要がある。

レコメンデーションによって提供された修復手順に従ってください。

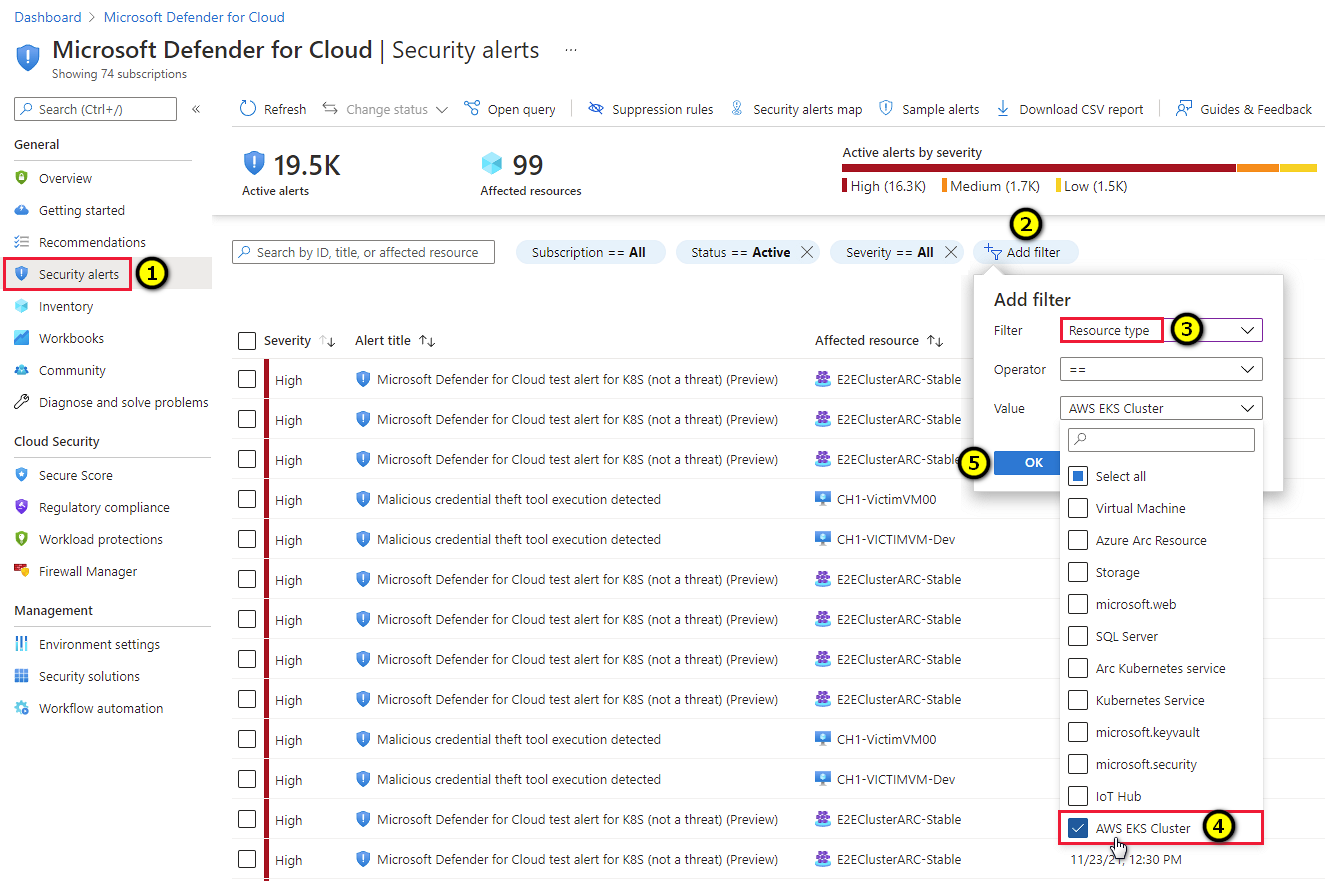

EKS クラスターのレコメンデーションとアラートを表示する

ヒント

コンテナーのアラートをシミュレートするには、こちらのブログ記事の手順に従います。

EKS クラスターのアラートと推奨事項を表示するには、アラート、推奨事項、インベントリのページのフィルターを使用して、リソースの種類 AWS EKS クラスター でフィルター処理します。

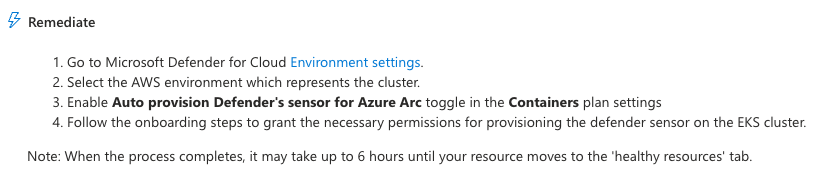

Defender センサーをデプロイする

AWS クラスターに Defender センサーをデプロイするには、次の手順に従います。

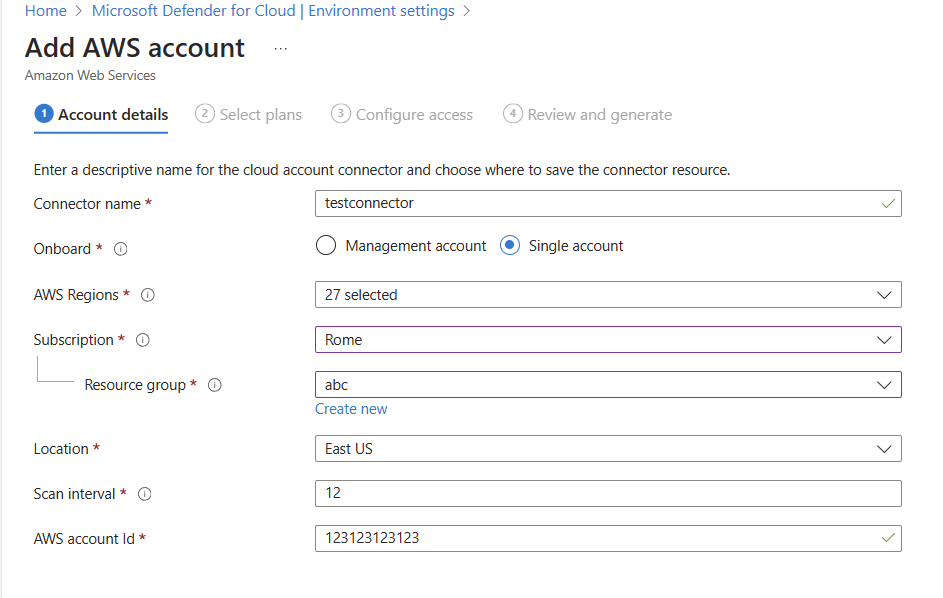

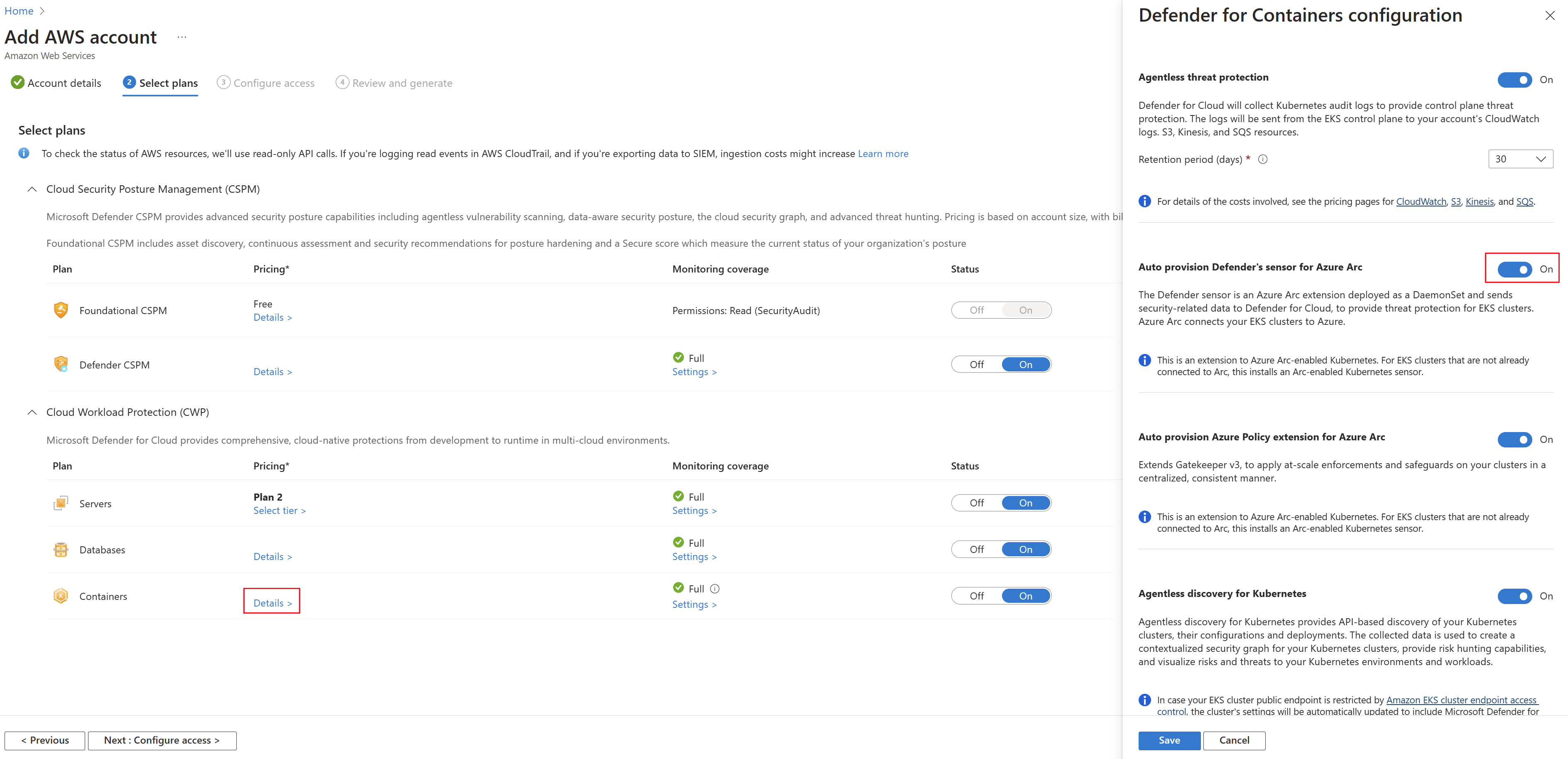

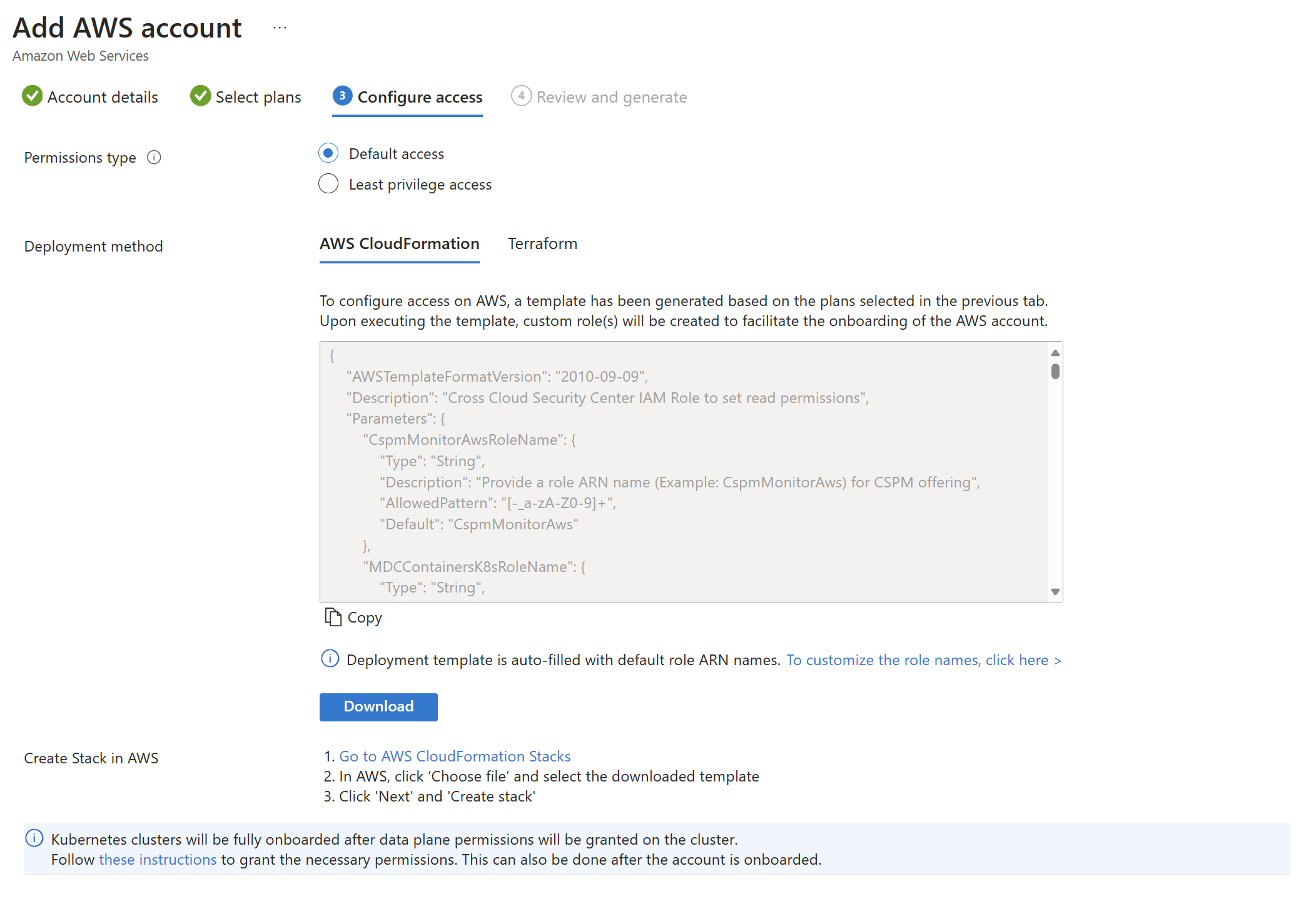

[Microsoft Defender for Cloud]>[環境設定]>[環境の追加]>[アマゾン ウェブ サービス] の順に移動します。

アカウントの詳細を入力します。

[プランの選択] に移動し、[Containers] プランを開き、[Auto provision Defender's sensor for Azure Arc] (Azure Arc 用に Defender のセンサーを自動プロビジョニングする) が [オン] に設定されていることを確認します。

[アクセスの構成] に移動し、表示される手順に従います。

Cloud Formation テンプレートが正常にデプロイされたら、[作成] を選択します。

Note

特定の AWS クラスターを自動プロビジョニングから除外することができます。 センサー デプロイの場合は、値が true のリソースに ms_defender_container_exclude_agents タグを適用します。 エージェントレス デプロイの場合は、値が true のリソースに ms_defender_container_exclude_agentless タグを適用します。

プランを有効にする

重要

GCP プロジェクトをまだ接続していない場合は、GCP プロジェクトを Microsoft Defender for Cloud に接続してください。

GKE クラスターを保護するには、次の手順に沿って、該当する GCP プロジェクトで Defender for Containers プランを有効にします。

Note

Azure Arc のインストールを妨げる Azure ポリシーがないことを確認します。

Azure portal にサインインします。

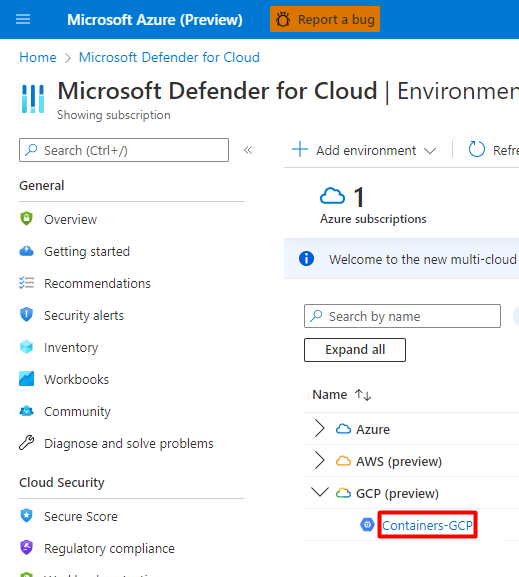

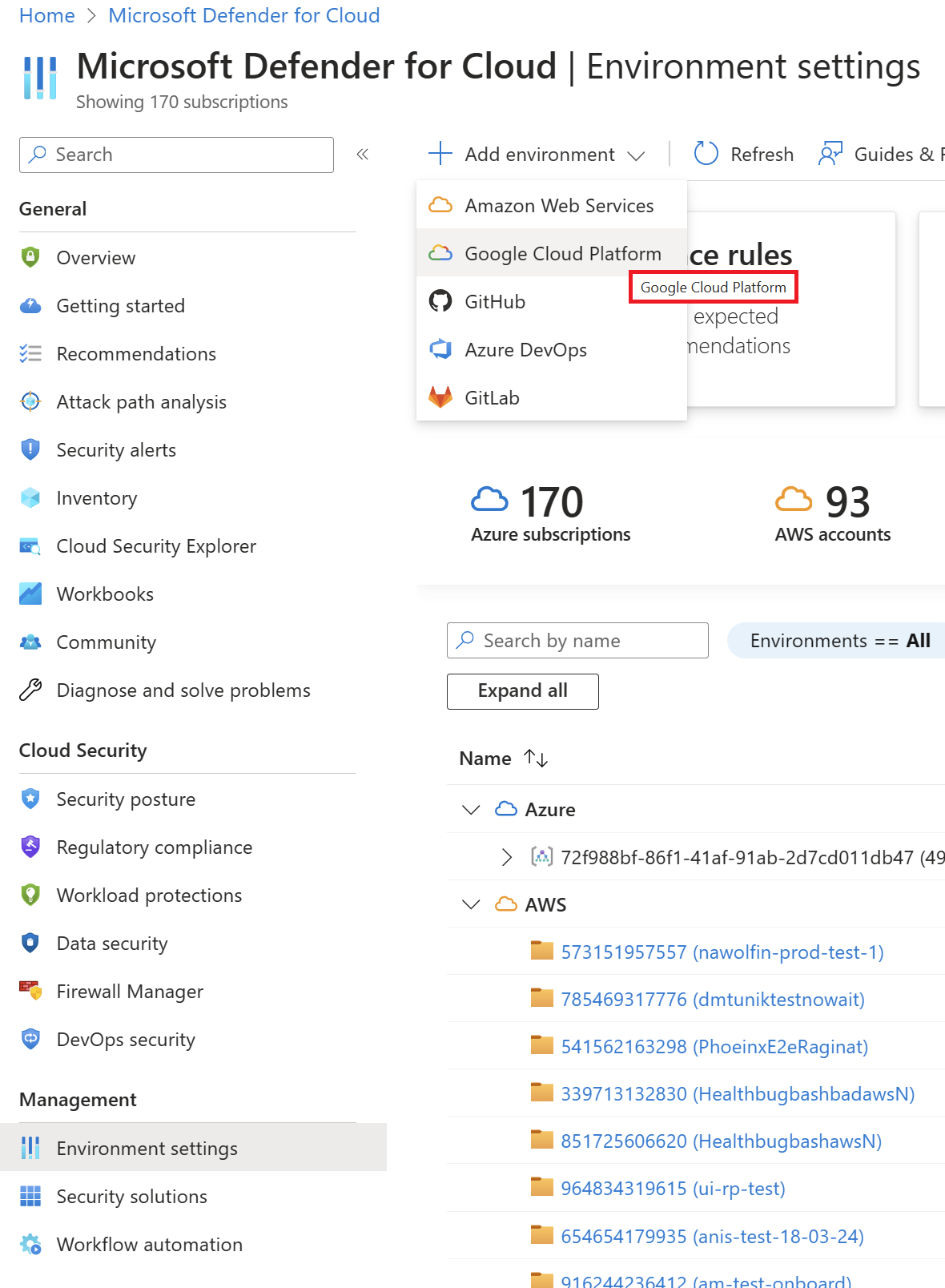

[Microsoft Defender for Cloud]>[環境の設定] に移動します。

該当する GCP コネクタを選択します。

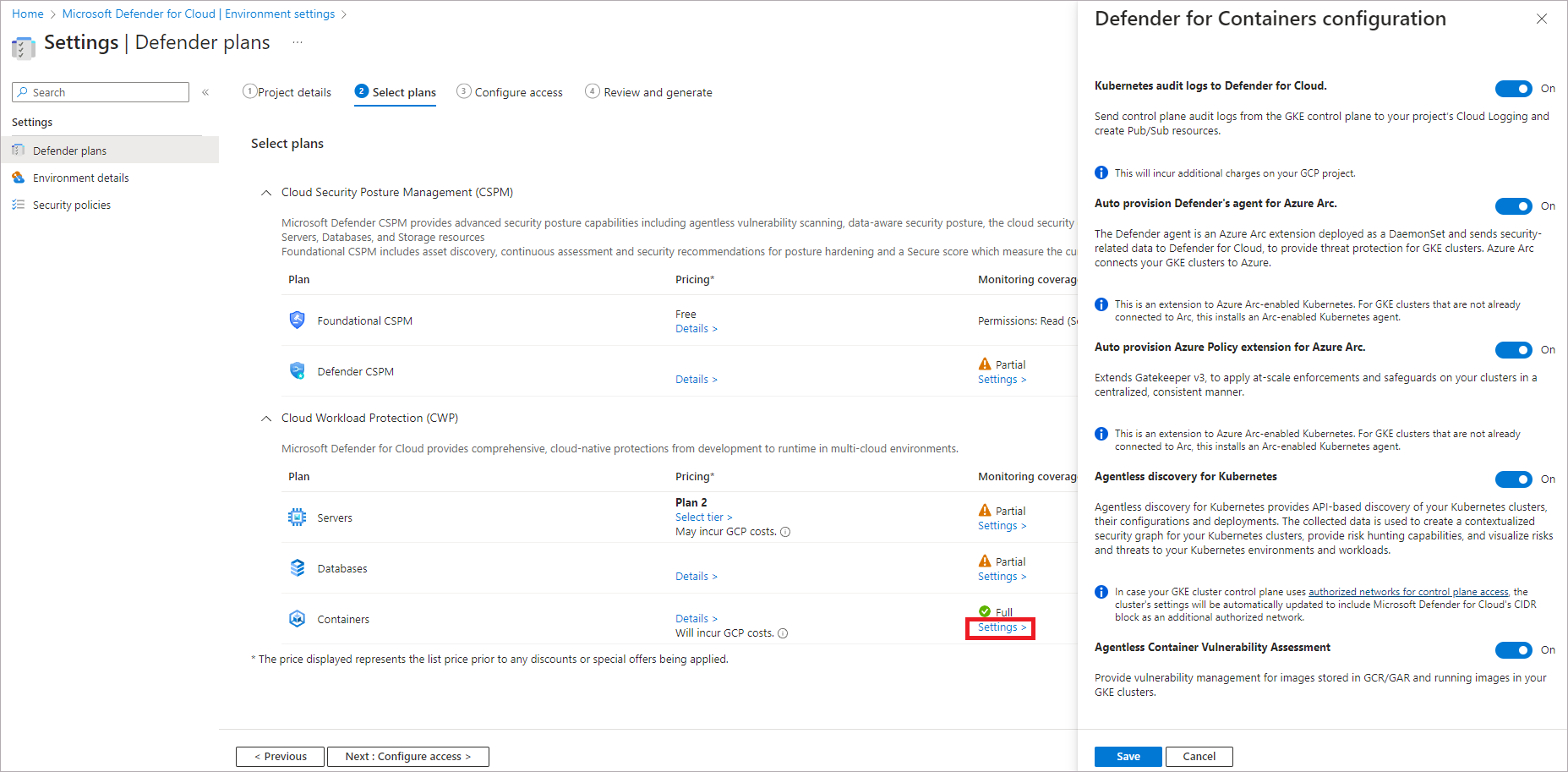

[次: プランを選択] ボタンを選択します。

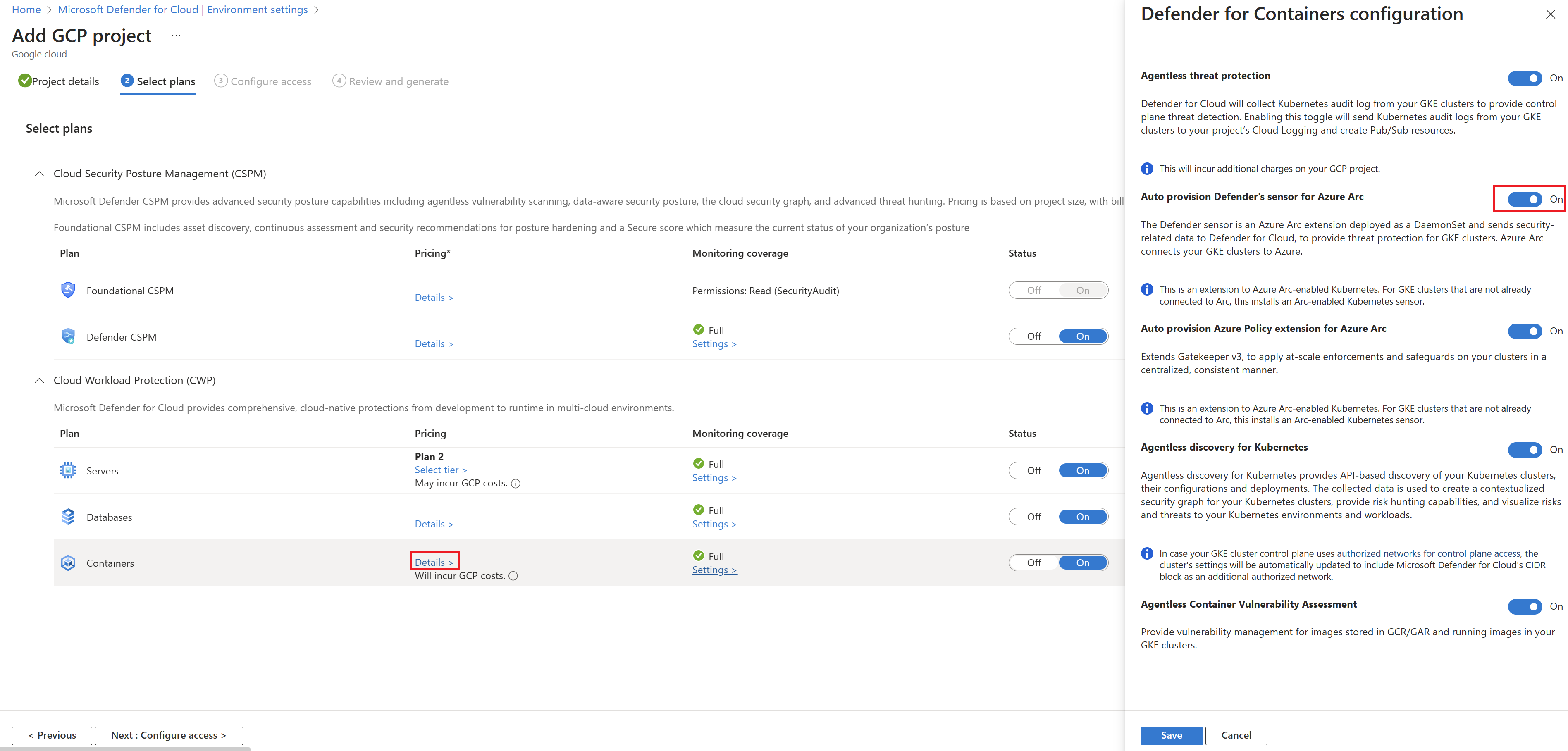

[Containers] プランのトグルが [オン] になっていることを確認します。

![[Containers] プランがオンになっているスクリーンショット。](media/defender-for-containers-enable-plan-gke/containers-on.png)

プランのオプションの構成を変更するには、[設定] を選択してください。

Defender for Cloud への Kubernetes 監査ログ: 既定で有効になっています。 この構成は、GCP プロジェクト レベルでのみ利用可能です。 これにより、詳細な分析のために、GCP Cloud Logging を使用して、Microsoft Defender for Cloud のバックエンドに監査ログ データをエージェントレスで収集できます。 Defender for Containers では、実行時の脅威に対する保護を提供するためにコントロール プレーン監査ログが必要です。 Kubernetes の監査ログを Microsoft Defender に送信するには、トグルを [オン] に設定します。

Note

この構成をオフにすると、脅威検出 (コントロール プレーン) 機能も無効になります。 機能の可用性に関する情報を参照してください。

[Azure Arc 用に Defender のセンサーを自動プロビジョニングする] および [Azure Arc 用に Azure Policy 拡張機能を自動プロビジョニングする]: 既定で有効になっています。 GKE クラスターに、Azure Arc 対応 Kubernetes とその拡張機能をインストールするには、次の 3 つの方法があります。

- このセクションの手順で説明しているように、Defender for Containers の自動プロビジョニングをプロジェクト レベルで有効にします。 これがお勧めしているメソッドです。

- クラスターごとのインストールには、Defender for Cloud の推奨事項を使用します。 これは Microsoft Defender for Cloud の推奨事項ページに表示されます。 特定のクラスターにソリューションをデプロイする方法を確認してください。

- Azure Arc 対応 Kubernetes と拡張機能を手動でインストールします。

Kubernetes のエージェントレス検出機能は、Kubernetes クラスターの API ベースの検出を提供します。 この機能を有効にするには、そのトグルを [オン] に設定します。

エージェントレス コンテナー脆弱性評価機能では、Google のレジストリ (Google Artifact Registry および Google Container Registry) に保存されているイメージと、GKE クラスター上で実行されているイメージの脆弱性管理が提供されます。 この機能を有効にするには、そのトグルを [オン] に設定します。

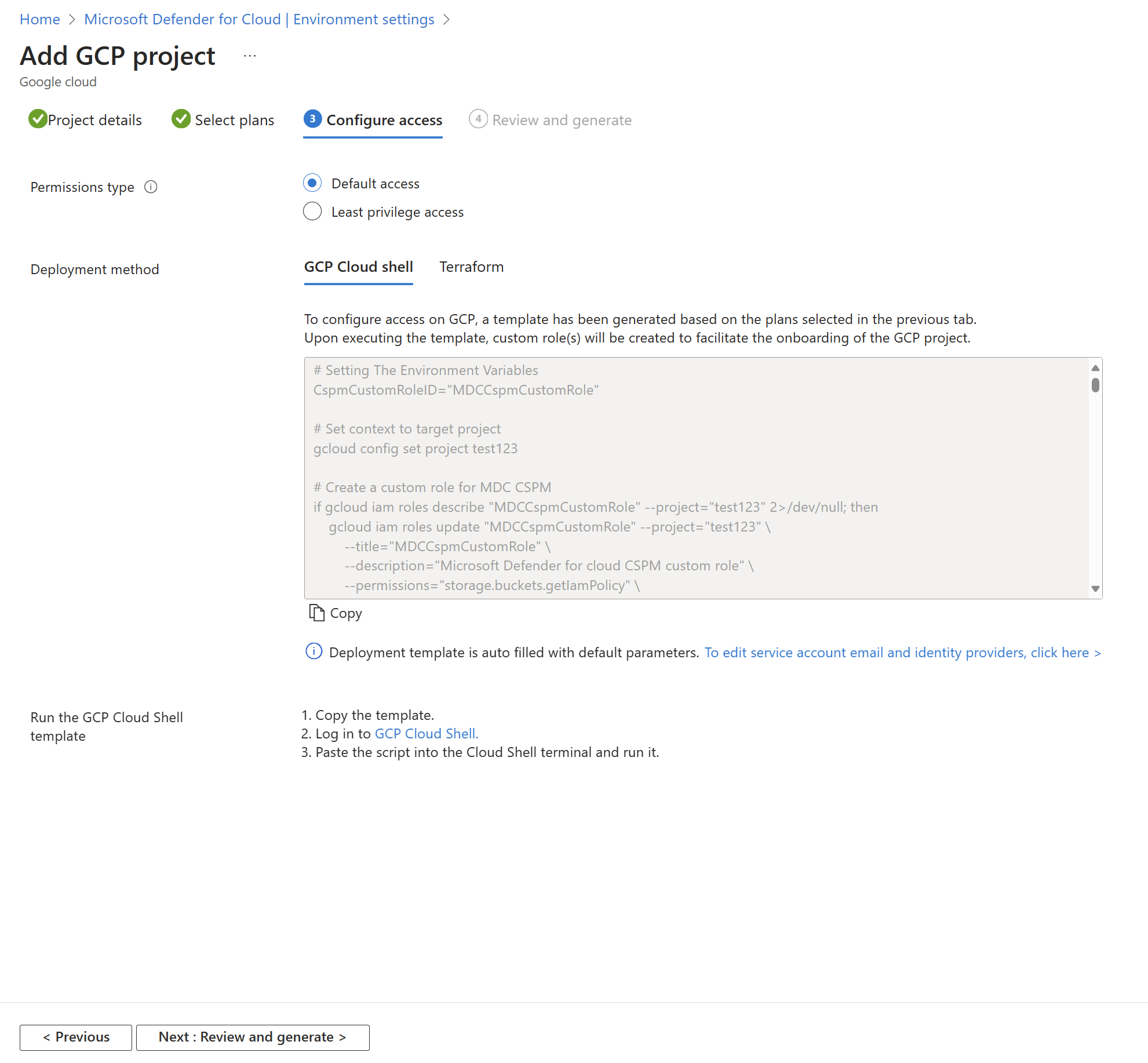

[コピー] ボタンを選択します。

![[コピー] ボタンの場所を示すスクリーンショット。](media/defender-for-containers-enable-plan-gke/copy-button.png)

[GCP Cloud Shell] ボタンを選択します。

Cloud Shell ターミナルにスクリプトを貼り付けて実行します。

コネクタは、スクリプトの実行後に更新されます。 このプロセスの完了には最大で 8 時間かかる可能性があります。

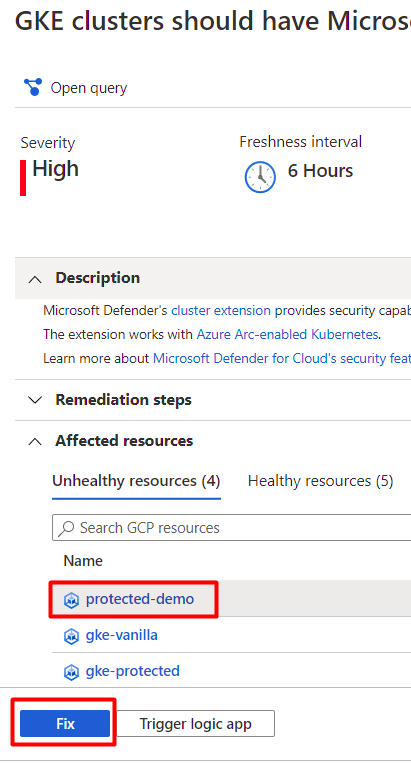

特定のクラスターにソリューションをデプロイする

GCP コネクタのオンボード プロセス中、または以降に、既定の自動プロビジョニング構成を [オフ] に設定した場合、各 GKE クラスターに Azure Arc 対応 Kubernetes、Defender センサー、Kubernetes 用 Azure Policy を手動でインストールする必要があります。 これらをインストールすることで、Defender for Containers からセキュリティ値全般を取得できるようになります。

拡張機能 (および必要に応じて Azure Arc) のインストールには、専用の Defender for Cloud の次の 2 つの推奨事項を使用できます。

- GKE クラスターには、Azure Arc 用の Microsoft Defender の拡張機能をインストールする必要がある

- GKE クラスターには、Azure Policy 拡張機能がインストールされている必要がある

Note

Arc 拡張機能をインストールする場合は、提供される GCP プロジェクトが当該コネクタのプロジェクトと同じであることを確認する必要があります。

特定のクラスターにソリューションをデプロイするには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[推奨事項] の順に移動します。

Defender for Cloud の推奨事項ページで、いずれかの推奨事項を名前で検索します。

正常ではない GKE クラスターを選択します。

重要

クラスターは一度に 1 つずつ選択する必要があります。

ハイパーリンクされている名前でクラスターを選択しないでください。 該当する行の他の場所を選択します。

正常ではないリソースの名前を選択します。

[修正プログラム] を選択します。

Defender for Cloud によって、ユーザーが選択した言語でスクリプトが生成されます。

- Linux の場合は、[Bash] を選択します。

- Windows の場合は、[PowerShell] を選択します。

[Download remediation logic (修復ロジックをダウンロード)] を選択します。

生成されたスクリプトをクラスターで実行します。

その他の推奨事項について、手順の 3 から 8 を繰り返します。

GKE クラスターのアラートを表示する

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[セキュリティ アラート] の順に移動します。

ボタンを選択します。

ボタンを選択します。[フィルター] のドロップダウン メニューで、[リソースの種類] を選択します。

[値] のドロップダウン メニューで、[GCP GKE クラスター] を選択します。

OK を選択します。

Defender センサーをデプロイする

GCP クラスターに Defender センサーをデプロイするには、次の手順に従います。

[Microsoft Defender for Cloud]>[環境設定]>[環境の追加]>[Google Cloud Platform] の順に移動します。

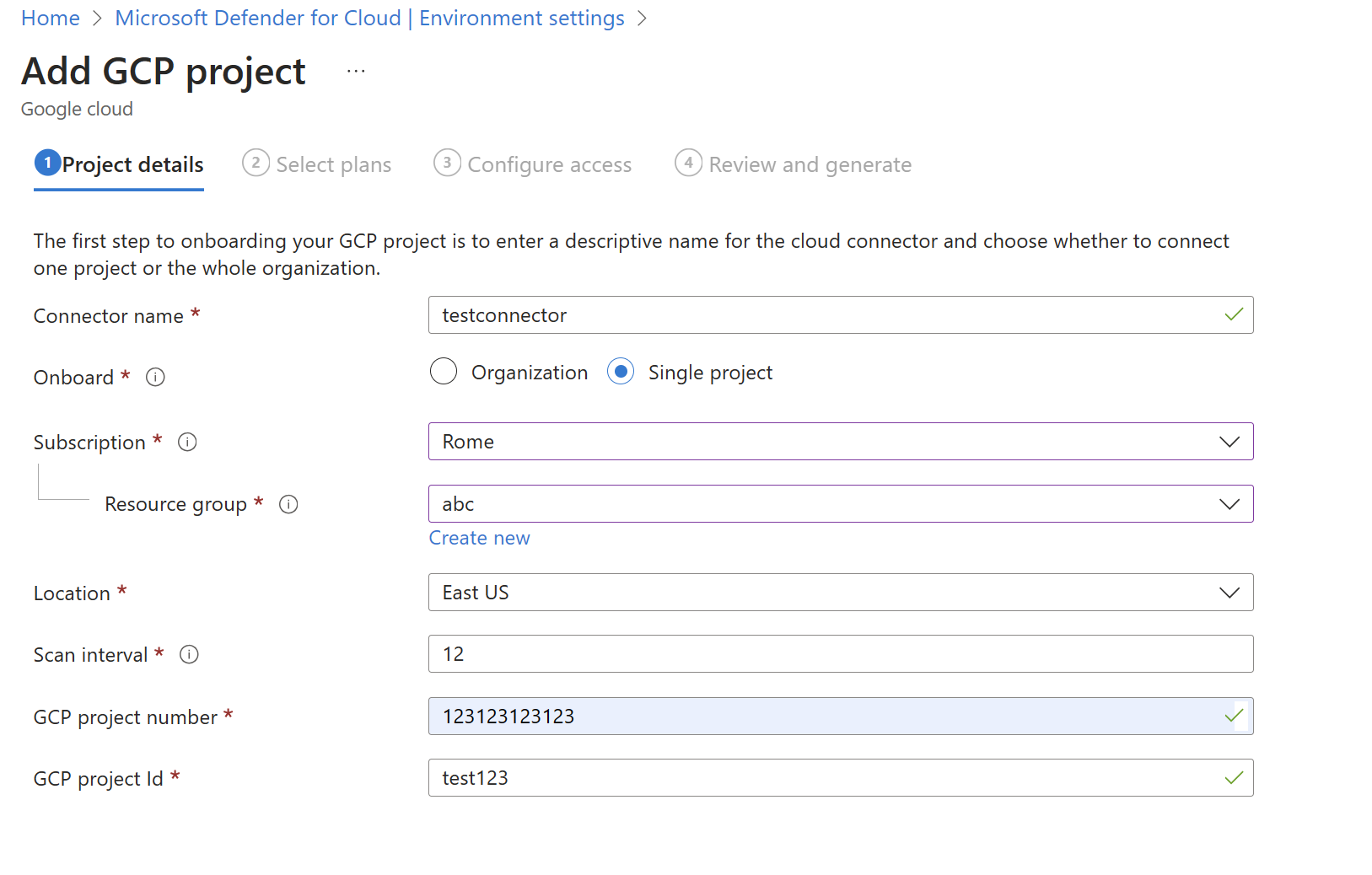

アカウントの詳細を入力します。

[プランの選択] に移動し、[Containers] プランを開き、[Auto provision Defender's sensor for Azure Arc] (Azure Arc 用に Defender のセンサーを自動プロビジョニングする) が [オン] に設定されていることを確認します。

[アクセスの構成] に移動し、表示される手順に従います。

gcloudスクリプトが正常に実行されたら、[作成] を選択します。

Note

特定の GCP クラスターを自動プロビジョニングから除外することができます。 センサー デプロイの場合は、値が true のリソースに ms_defender_container_exclude_agents ラベルを適用します。 エージェントレス デプロイの場合は、値が true のリソースに ms_defender_container_exclude_agentless ラベルを適用します。

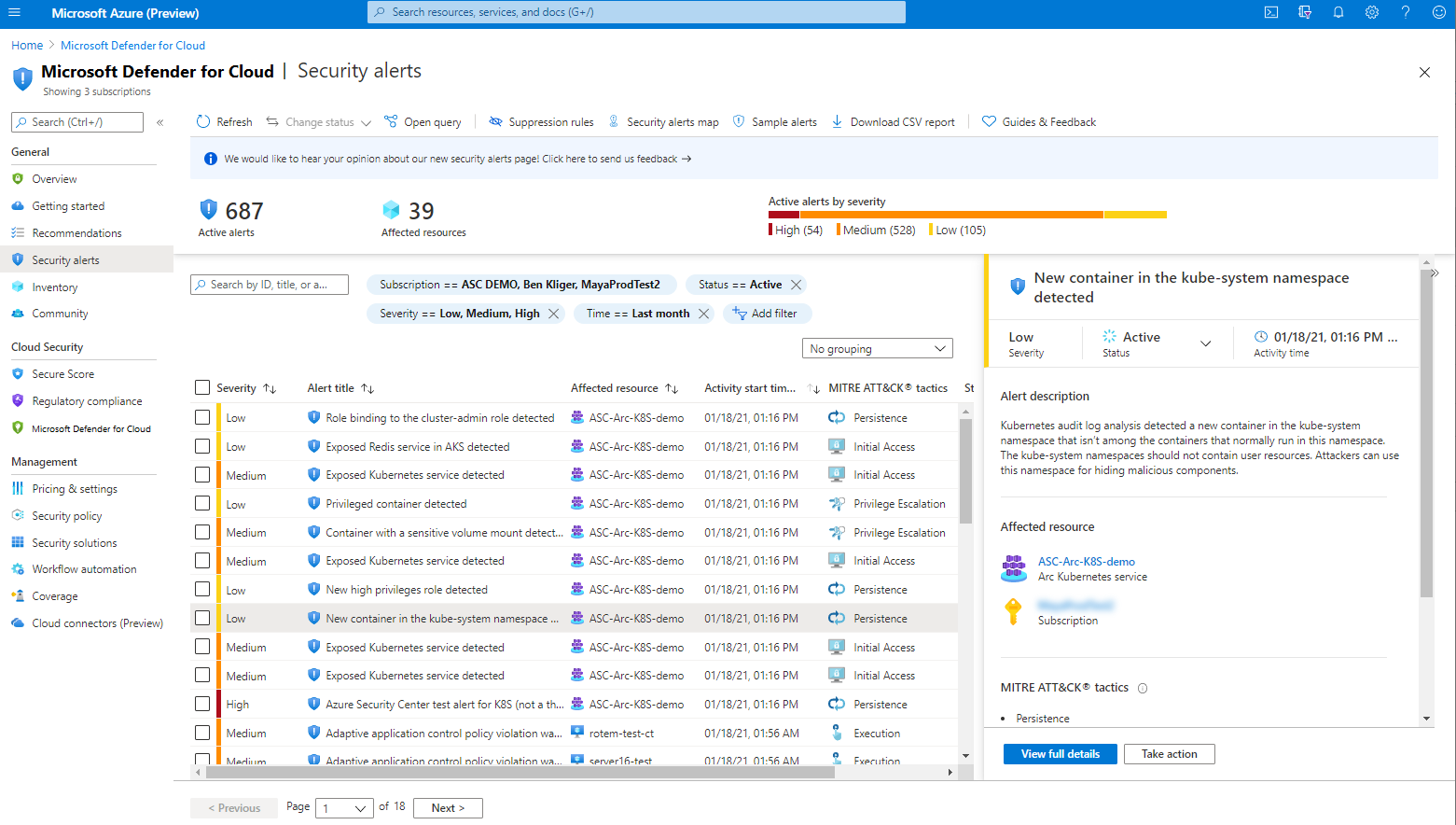

Microsoft Defender for Containers からのセキュリティ アラートをシミュレートする

サポートされているアラートの完全な一覧は、Defender For Cloud のすべてのセキュリティ アラートのリファレンス表を参照してください。

セキュリティ アラートをシミュレートするには、次の手順に従います。

クラスターから次のコマンドを実行します。

kubectl get pods --namespace=asc-alerttest-662jfi039n予期される応答は

No resource foundです。このアクティビティは、30 分以内に Defender for Cloud によって検出され、セキュリティ アラートがトリガーされます。

Note

Azure Arc は Defender for Containers のエージェントレス アラートをシミュレートする場合の前提条件ではありません。

Azure portal で、[Microsoft Defender for Cloud]>[セキュリティ アラート] の順に移動し、該当するリソースでアラートを探します。

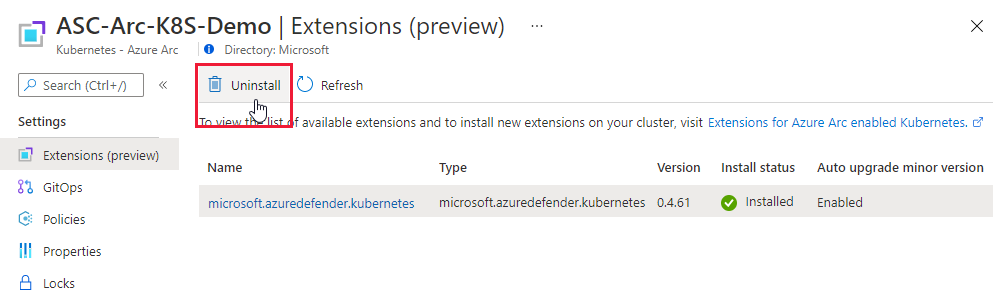

Defender センサーを削除する

この (またはいずれかの) Defender for Cloud 拡張機能を削除するには、自動プロビジョニングを無効にするだけでは不十分です。

- 自動プロビジョニングを有効にすることは、既存のマシンにも将来のマシンにも影響する可能性があります。

- 拡張機能の自動プロビジョニングを無効にすることは、将来のマシンにのみ影響します。 自動プロビジョニングを無効にしても、何もアンインストールはされません。

Note

Defender for Containers プランを完全に無効にするには、[環境設定] に移動し、[Microsoft Defender for Containers] を無効にします。

ただし、リソースへの Defender for Containers コンポーネントの自動プロビジョニングが今後、確実に行われないようにするには、拡張機能の自動プロビジョニングを無効にします。

次のタブで説明するように、Azure portal、Azure CLI、または REST API を使用して、現在実行中のマシンから拡張機能を削除することができます。

Azure portal を使って拡張機能を削除する

AKS の既定の Log Analytics ワークスペースを設定する

Defender センサーは、Log Analytics ワークスペースをデータ パイプラインとして使用し、クラスターから Defender for Cloud にデータを送信します。 ワークスペースではデータを保持しません。 そのため、このユース ケースではユーザーは課金されません。

Defender センサーでは、既定の Log Analytics ワークスペースが使われます。 既定の Log Analytics ワークスペースがない場合は、Defender センサーのインストール時に、Defender for Cloud によって新しいリソース グループと既定のワークスペースが作成されます。 既定のワークスペースは、選択するリージョンに基づきます。

既定の Log Analytics ワークスペースとリソース グループの命名規則は次のとおりです。

- ワークスペース: DefaultWorkspace-[subscription-ID]-[geo]

- リソース グループ: DefaultResourceGroup-[geo]

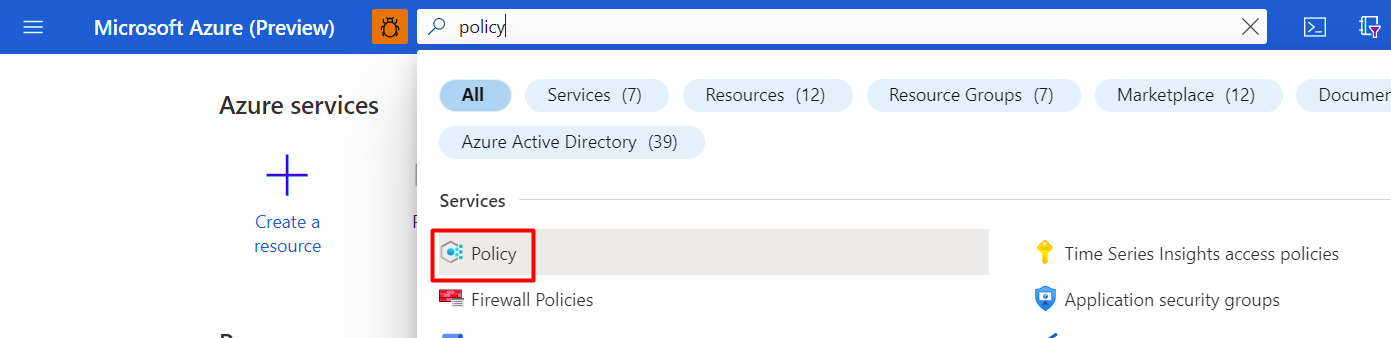

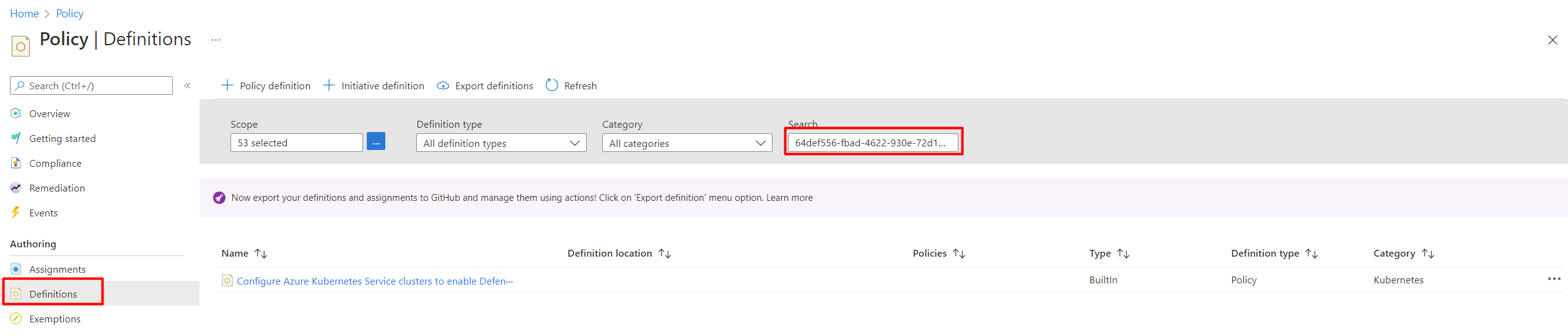

カスタム ワークスペースを割り当てる

自動プロビジョニングを有効にすると、既定のワークスペースが自動的に割り当てられます。 Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

ワークスペースが割り当てられているかどうかを確認するには:

Azure portal にサインインします。

Policy を検索して選択します。

[定義] を選択します。

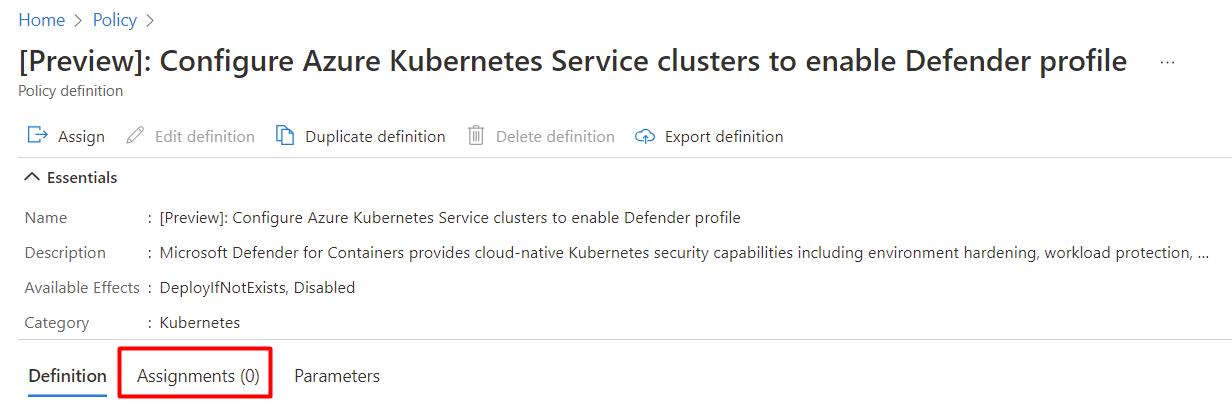

ポリシー ID

64def556-fbad-4622-930e-72d1d5589bf5を検索します。[Defender プロファイルを有効にするように Azure Kubernetes Service クラスターを構成する] を選択します。

[割り当て] を選択します。

以下に沿って、この記事の次のセクションのいずれかを使用します。

- ポリシーが関連するスコープにまだ割り当てられていない場合は、「カスタム ワークスペースの新しい割り当てを作成する」の手順に従います。

- ポリシーが既に割り当てられていて、カスタム ワークスペースを使用するようにそのポリシーを変更する場合は、「カスタム ワークスペースの割り当てを更新する」の手順に従います。

カスタム ワークスペースの新しい割り当てを作成する

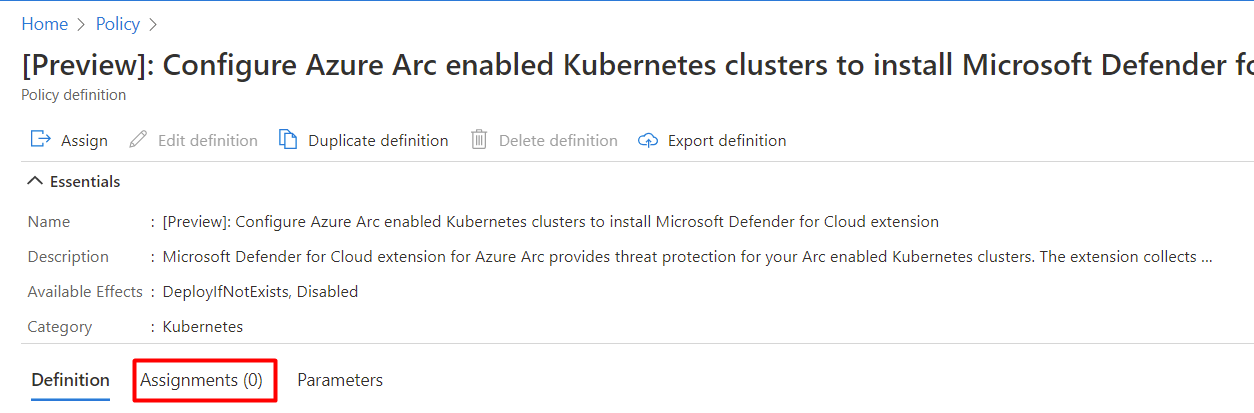

ポリシーがまだ割り当てられていない場合、[割り当て] タブには数字の「0」が表示されます。

次の手順に沿って、カスタム ワークスペースを割り当てます。

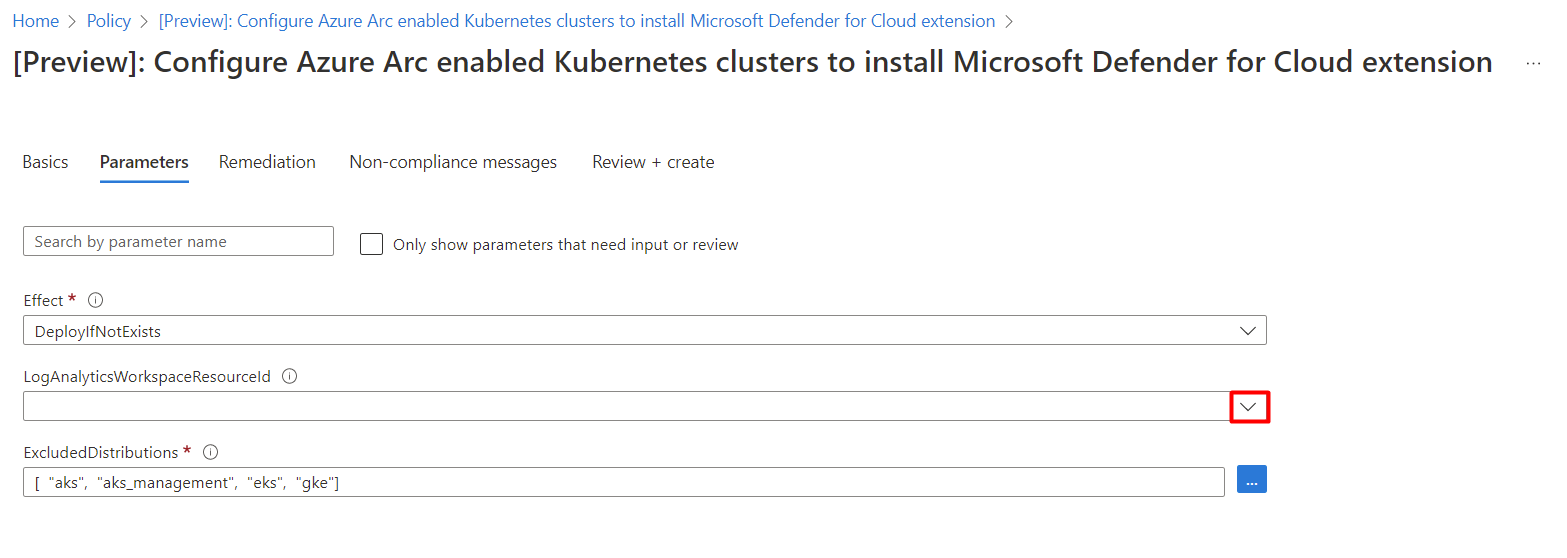

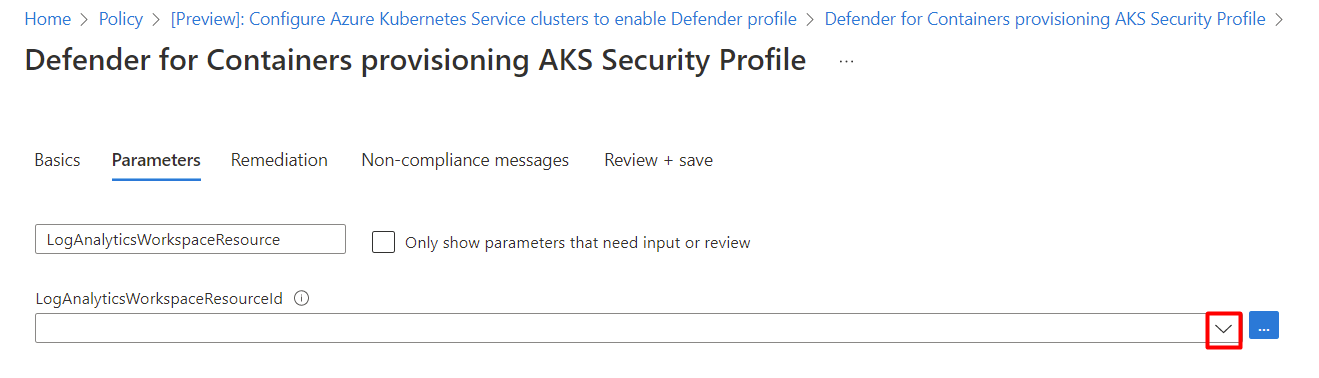

割り当てを選びます。

[パラメーター] タブで、[入力またはレビューが必要なパラメーターのみを表示する] オプションの選択を解除します。

ドロップダウン メニューから LogAnalyticsWorkspaceResourceId 値を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

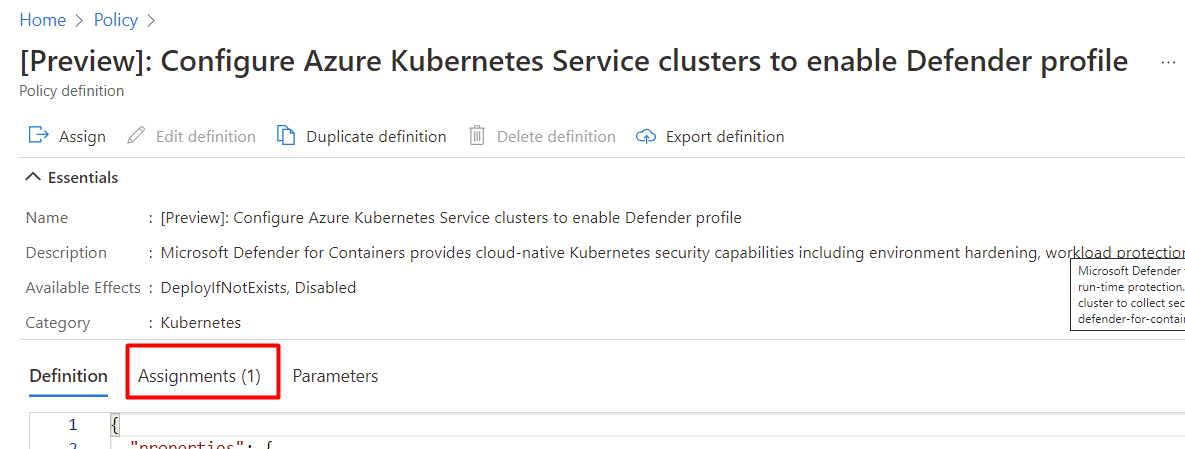

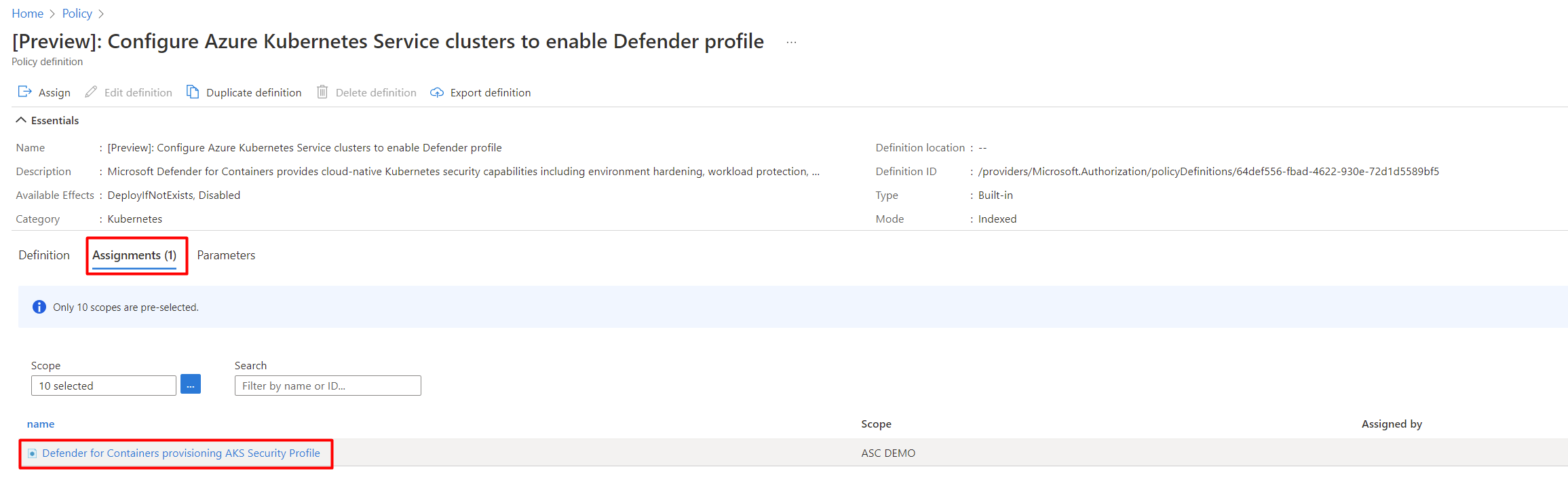

カスタム ワークスペースの割り当てを更新する

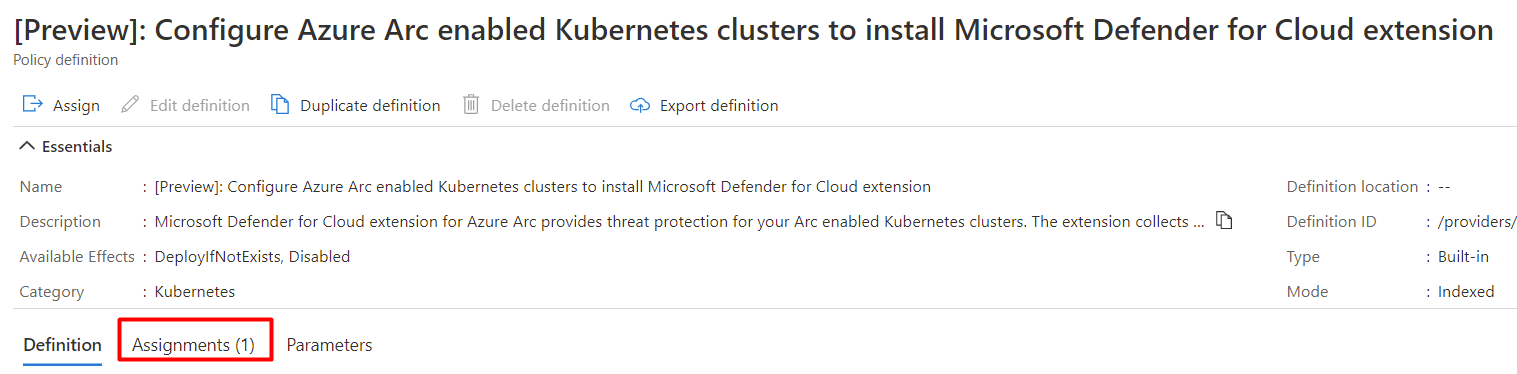

ワークスペースにポリシーが割り当てられている場合、[割り当て] タブには数字の「1」が表示されます。

Note

複数のサブスクリプションがある場合は、この数字は大きくなる可能性があります。

次の手順に沿って、カスタム ワークスペースを割り当てます。

Azure Arc の既定の Log Analytics ワークスペース

Defender センサーは、Log Analytics ワークスペースをデータ パイプラインとして使用し、クラスターから Defender for Cloud にデータを送信します。 ワークスペースではデータを保持しません。 そのため、このユース ケースではユーザーは課金されません。

Defender センサーでは、既定の Log Analytics ワークスペースが使われます。 既定の Log Analytics ワークスペースがない場合は、Defender センサーのインストール時に、Defender for Cloud によって新しいリソース グループと既定のワークスペースが作成されます。 既定のワークスペースは、選択するリージョンに基づきます。

既定の Log Analytics ワークスペースとリソース グループの命名規則は次のとおりです。

- ワークスペース: DefaultWorkspace-[subscription-ID]-[geo]

- リソース グループ: DefaultResourceGroup-[geo]

カスタム ワークスペースを割り当てる

自動プロビジョニングを有効にすると、既定のワークスペースが自動的に割り当てられます。 Azure Policy を使用してカスタム ワークスペースを割り当てることができます。

ワークスペースが割り当てられているかどうかを確認するには:

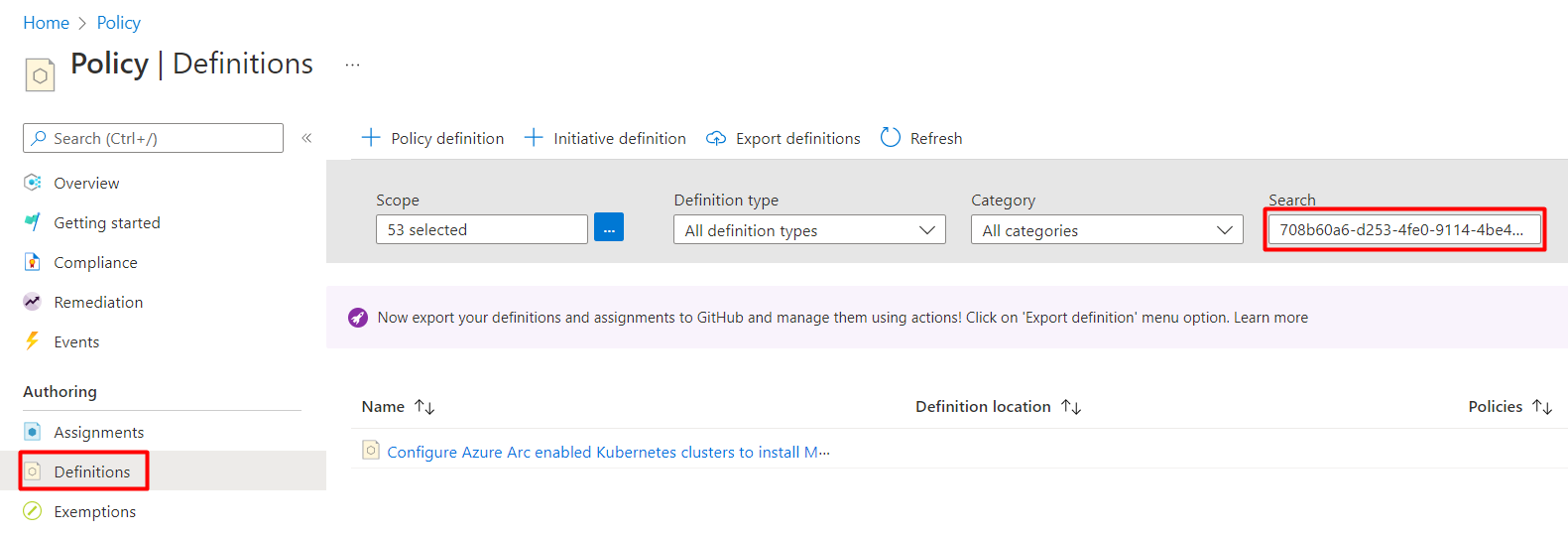

Azure portal にサインインします。

Policy を検索して選択します。

[定義] を選択します。

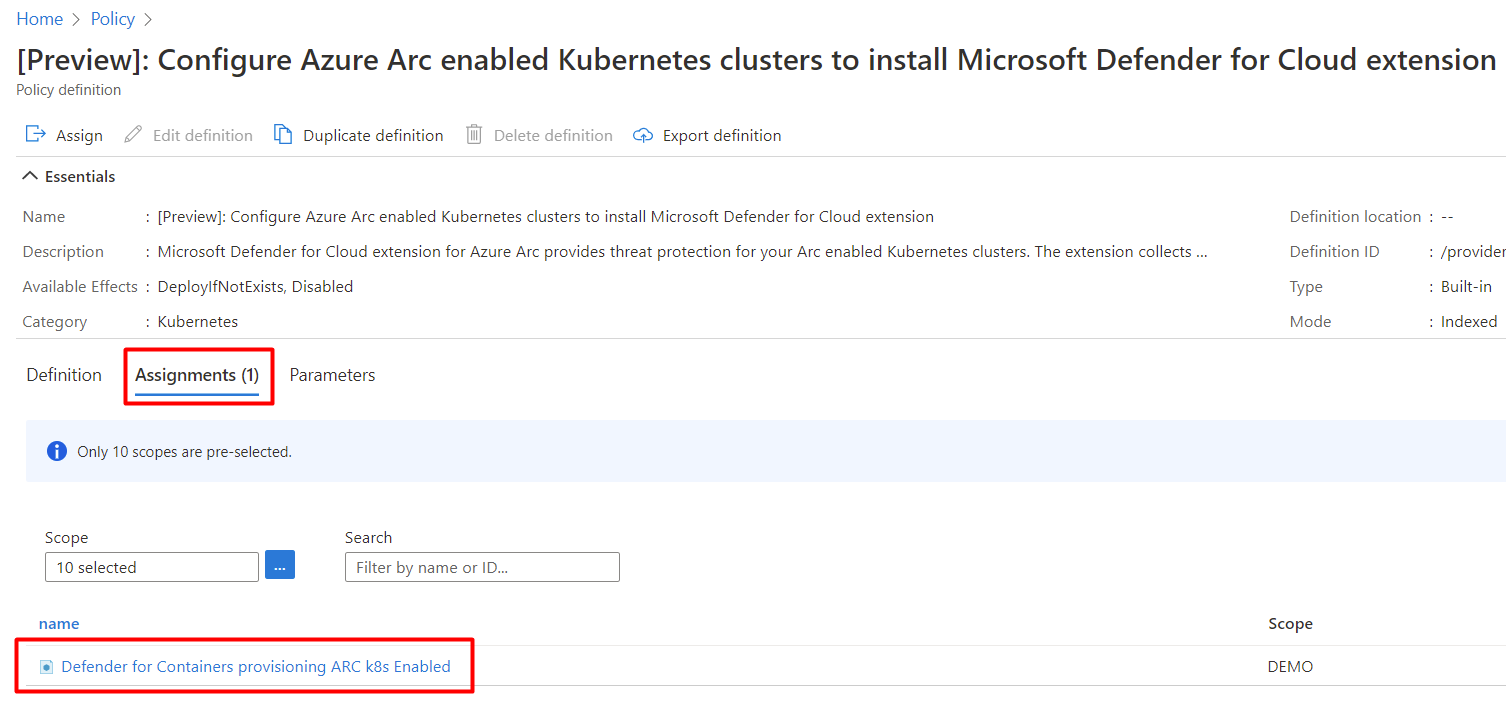

ポリシー ID

708b60a6-d253-4fe0-9114-4be4c00f012cを検索します。[Azure Arc 対応 Kubernetes クラスターを構成して Microsoft Defender for Cloud 拡張機能をインストールする] を選択します。

[割り当て] を選択します。

以下に沿って、この記事の次のセクションのいずれかを使用します。

- ポリシーが関連するスコープにまだ割り当てられていない場合は、「カスタム ワークスペースの新しい割り当てを作成する」の手順に従います。

- ポリシーが既に割り当てられていて、カスタム ワークスペースを使用するようにそのポリシーを変更する場合は、「カスタム ワークスペースの割り当てを更新する」の手順に従います。

カスタム ワークスペースの新しい割り当てを作成する

ポリシーがまだ割り当てられていない場合、[割り当て] タブには数字の「0」が表示されます。

次の手順に沿って、カスタム ワークスペースを割り当てます。

割り当てを選びます。

[パラメーター] タブで、[入力またはレビューが必要なパラメーターのみを表示する] オプションの選択を解除します。

ドロップダウン メニューから LogAnalyticsWorkspaceResourceId 値を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

カスタム ワークスペースの割り当てを更新する

ワークスペースにポリシーが割り当てられている場合、[割り当て] タブには数字の「1」が表示されます。

Note

複数のサブスクリプションがある場合は、この数字は大きくなる可能性があります。 数字が「1」以上であるにもかかわらず、該当のスコープに割り当てがない場合は、「カスタム ワークスペースの新しい割り当てを作成する」の手順に従ってください。

次の手順に沿って、カスタム ワークスペースを割り当てます。

Defender センサーを削除する

この (またはいずれかの) Defender for Cloud 拡張機能を削除するには、自動プロビジョニングを無効にするだけでは不十分です。

- 自動プロビジョニングを有効にすることは、既存のマシンにも将来のマシンにも影響する可能性があります。

- 拡張機能の自動プロビジョニングを無効にすることは、将来のマシンにのみ影響します。 自動プロビジョニングを無効にしても、何もアンインストールはされません。

Note

Defender for Containers プランを完全に無効にするには、[環境設定] に移動し、[Microsoft Defender for Containers] を無効にします。

ただし、リソースへの Defender for Containers コンポーネントの自動プロビジョニングが今後、確実に行われないようにするには、拡張機能の自動プロビジョニングを無効にします。

次のタブで説明するように、REST API、Azure CLI、または Resource Manager テンプレートを使用して、現在実行中のマシンから拡張機能を削除することができます。

REST API を使って AKS から Defender センサーを削除する

REST API を使用して拡張機能を削除するには、次の PUT コマンドを実行します。

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

このコマンドには、次のパラメーターがあります。

| 名前 | 説明 | 必須 |

|---|---|---|

SubscriptionId |

クラスターのサブスクリプション ID | はい |

ResourceGroup |

クラスターのリソース グループ | はい |

ClusterName |

クラスターの名前 | はい |

ApiVersion |

API バージョンは 2022-06-01 以降である必要がある | はい |

以下は要求本文です。

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

要求本文には、次のパラメーターがあります。

| 名前 | 説明 | 必須 |

|---|---|---|

location |

クラスターの位置 | はい |

properties.securityProfile.defender.securityMonitoring.enabled |

クラスターのコンテナーに対して Microsoft Defender を有効または無効にするかどうかを決定します | はい |

関連するコンテンツ

Defender for Containers が有効になったので、次のことを行えます。

- Azure Container Registry イメージの脆弱性をスキャンする

- Microsoft Defender 脆弱性管理を使用して AWS イメージの脆弱性をスキャンする

- Microsoft Defender 脆弱性管理を使用して GCP イメージの脆弱性をスキャンする

- Defender for Containers に関する一般的な質問をご確認ください。

Defender for Cloud と Defender for Containers についてさらに詳しく学習するには、次のブログを参照してください。

![[割り当て] タブを示すスクリーンショット。](media/defender-for-containers/assignments-tab-aks.png)

![[割り当て] タブを示すスクリーンショット (Azure Arc の場合)。](media/defender-for-containers/assignments-tab-arc.png)