Microsoft Defender for Cloud とは

Microsoft Defender for Cloud は、リソースのセキュリティを可視化して制御することで、脅威の防止、検出、対応を行うのに役立ちます。 これにより、サブスクリプション全体に統合セキュリティの監視とポリシーの管理を提供し、気付かない可能性がある脅威を検出し、セキュリティ ソリューションの広範なエコシステムと連動します。

Defender for Cloud では、データを収集して保存するために監視コンポーネントが使用されます。 詳細については 、「Microsoft Defender for Cloud でのデータ収集」を参照してください。

操作方法 Microsoft Defender for Cloud を取得しますか?

Microsoft Defender for Cloud は、Microsoft Azure サブスクリプションで有効にされ、 からアクセスAzure portal。 アクセスするには、ポータル にサインインし、[参照] を選択し 、[Defender for Cloud] までスクロールします。

Defender for Cloud の試用版はありますか?

Defender for Cloud は、最初の 30 日間は無料です。 30 日間を過ぎた後の使用量は、料金体系に従って自動的に課金されます。 詳細情報。 Defender for Storage のマルウェア スキャンは、最初の 30 日間の試用版には無料で含まれておらず、初日から課金されることに注意してください。

Microsoft Defender for Cloud によって監視される Azure リソースは何ですか?

Microsoft Defender for Cloud では、次の Azure リソースが監視されます。

- 仮想マシン (VM) ( Cloud Servicesを含む)

- 仮想マシン スケールセット

- 製品概要に記載されているさまざまな Azure PaaS サービス

Defender for Cloud では、オンプレミスのリソースやマルチクラウド リソース (Amazon AWS や Google Cloud など) も保護されます。

Azure、マルチクラウドおよびオンプレミス リソースの現在のセキュリティ状態を確認する方法を教えてください。

[Defender for Cloud 概要] ページでは、お使いの環境の全体的なセキュリティ態勢が [コンピューティング]、[ネットワーク]、[ストレージおよびデータ]、[アプリケーション] に分けて示されます。 リソースの種類にはそれぞれ、確認されたセキュリティの脆弱性を示すインジケーターがあります。 各タイルを選ぶと、Defender for Cloud によって特定されたセキュリティの問題の一覧と、ご自分のサブスクリプションでのリソースのインベントリが表示されます。

セキュリティ イニシアチブとは

セキュリティ イニシアチブは、指定されたサブスクリプション内のリソースに対して推奨されるコントロール (ポリシー) のセットを定義します。 Microsoft Defender for Cloud では、会社のセキュリティ要件と、各サブスクリプションのアプリケーションの種類またはデータの機密度に従って、Azure サブスクリプションにイニシアチブを割り当てる必要があります。

Microsoft Defender for Cloud ドライブのセキュリティに関する推奨事項と監視で有効になっているセキュリティ ポリシー。 詳細については、「セキュリティ ポリシー、イニシアチブ、および推奨事項とは」を参照してください。

セキュリティ ポリシーを変更できるのは誰ですか。

セキュリティ ポリシーを変更するには、セキュリティ管理者であるか、そのサブスクリプションの所有者である必要があります。

セキュリティポリシーを構成する方法については、「 Microsoft Defender For Cloud でのセキュリティポリシーの設定」を参照してください。

セキュリティに関する推奨事項とは

Microsoft Defender for Cloud は、Azure、マルチクラウドおよびオンプレミス リソースのセキュリティ状態を分析します。 潜在的なセキュリティの脆弱性が識別されると、推奨事項が作成されます。 推奨事項では、必要なコントロールを構成する手順を説明します。 次に例をいくつか示します。

- 悪意のあるソフトウェアを識別して削除するためのマルウェア対策をプロビジョニングする

- 仮想マシンへのトラフィックを制御するためのネットワーク セキュリティ グループとルール

- Web アプリケーションを対象とする攻撃から保護するための Web アプリケーション ファイアウォールをプロビジョニングする

- 不足しているシステムの更新をデプロイする

- 推奨されるベースラインと一致しない OS 構成に対処する

ここにはセキュリティ ポリシーで有効な推奨事項のみが表示されています。

セキュリティの警告をトリガーするものは何ですか。

Microsoft Defender for Cloud は、Azure、マルチクラウド、オンプレミスのリソース、ネットワーク、およびマルウェア対策やファイアウォールなどのパートナー ソリューションからログ データを自動的に収集、分析、および融合します。 脅威が検出されると、セキュリティの警告が作成されます。 例には次の検出が含まれます。

- 既知の悪意のある IP アドレスと通信する、セキュリティ侵害された仮想マシン

- Windows エラー報告を使用して検出された高度なマルウェア

- 仮想マシンに対するブルート フォース攻撃

- マルウェア対策や Web アプリケーション ファイアウォールなどのセキュリティ ソリューションの統合パートナーからのセキュリティの警告

Microsoft Defender for Cloud と比較して、Microsoft Security Response Center検出され、アラートが生成される脅威の違いは何ですか?

Microsoft Security Response Center (MSRC) では、Azure のネットワークとインフラストラクチャの選択的なセキュリティ監視を行い、第三者から脅威インテリジェンスと不正使用の報告を受け取ります。 不正利用者や許可されていない利用者が顧客データにアクセスしたことや、顧客による Azure の利用方法が利用規約の条件に従っていないことが MSRC によって検出されると、セキュリティ インシデント マネージャーは顧客に通知します。 通知は、通常、Microsoft Defender for Cloud で指定されているセキュリティ連絡先へのメールの送信、またはセキュリティ連絡先が指定されていない場合は Azure サブスクリプション所有者へのメールの送信によって行われます。

Defender for Cloud は、お客様の Azure、マルチクラウドおよびオンプレミス環境を継続的に監視し、分析を適用することで、悪意のある可能性のあるさまざまなアクティビティを自動的に検出する Azure サービスです。 検出されたアクティビティは、ワークロード保護ダッシュボードにセキュリティの警告として表示されます。

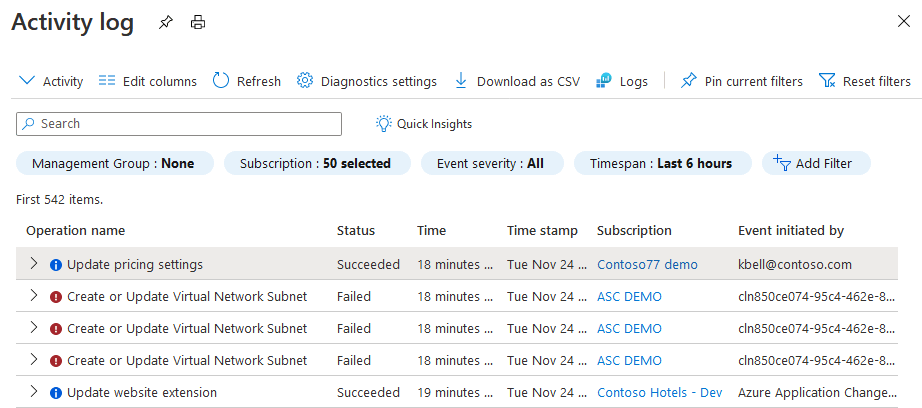

Defender for Cloud の Microsoft Defender プランを有効にした組織内のユーザーをどのような方法で追跡できますか?

Azure サブスクリプションには、価格設定を変更する許可が与えられた管理者が複数設定されていることがあります。 変更を行ったユーザーを見つけるには、Azure アクティビティ ログを使用します。

[イベント開始者] 列の一覧にユーザーの情報が表示されない場合は、イベントの JSON から適切な情報を探してください。

![]()

複数のポリシー イニシアチブに 1 つの推奨事項がある場合はどうなりますか。

場合によっては、複数のポリシー イニシアチブにセキュリティの推奨事項が表示されることがあります。 同じサブスクリプションに割り当てられた同じ推奨事項の複数のインスタンスがあり、ユーザーがその推奨事項に対して除外を作成してある場合、それはユーザーが編集アクセス許可を持つすべてのイニシアティブに影響します。

この推奨設定の除外を作成しようとすると、次の 2 つのメッセージのいずれかが表示されます。

両方の イニシアティブ を編集するために必要なアクセス許可がある場合は、次の内容が表示される:

この推奨事項は、"コンマで区切られたイニシアチブ名" という複数のポリシー イニシアチブ内に含まれています。 除外はそのすべてに対して作成されます。

両方の イニシアチブに対して 十分なアクセス許可がない場合は、代わりに次のメッセージが表示される:

すべてのポリシー イニシアチブに適用の除外を適用するにはアクセス許可が制限されているために、除外は十分なアクセス許可を持つイニシアチブに対してのみ作成されます。

除外をサポートしていない推奨事項はありますか。

一般提供されているこれらの推奨事項は、除外をサポートしていません。

- SQL マネージド インスタンスの Advanced Data Security 設定で、Advanced Threat Protection のすべての種類を有効にする必要がある

- SQL Server の Advanced Data Security 設定では、Advanced Threat Protection のすべての種類を有効にする必要があります

- カスタム RBAC ロールの使用状況を監査する

- コンテナーの CPU とメモリの制限を強制する必要がある

- コンテナー イメージは信頼されたレジストリからのみデプロイする必要がある

- 特権エスカレーションを含むコンテナーは避ける必要がある

- 機密性の高いホストの名前空間を共有するコンテナーは避ける必要がある

- コンテナーは許可されたポートでのみリッスンする必要がある

- 既定の IP フィルター ポリシーを拒否にする必要がある

- マシンでファイルの整合性の監視を有効にする必要がある

- コンテナーで不変 (読み取り専用) のルート ファイル システムを適用する必要がある

- IoT デバイス - デバイス上でポートを開く

- IoT デバイス - チェーンのうちの 1 つに制限の緩すぎるファイアウォール ポリシーが見つかりました

- IoT デバイス - 入力チェーンに制限の緩すぎるファイアウォール ルールが見つかりました

- IoT デバイス - 出力チェーンに制限の緩すぎるファイアウォール ルールが見つかりました

- IP フィルター ルールの IP 範囲が広い

- Kubernetes クラスターは HTTPS 経由でのみアクセス可能である必要がある

- Kubernetes クラスターで API 資格情報の自動マウントを無効にする必要がある

- Kubernetes クラスターでは既定の名前空間を使用しない

- Kubernetes クラスターでは、CAPSYSADMIN セキュリティ機能を許可しない

- コンテナーで最小限の特権を持つ Linux 機能を適用する必要がある

- コンテナーの AppArmor プロファイルのオーバーライドまたは無効化を制限する必要がある

- 特権コンテナーの使用を避ける

- コンテナーをルート ユーザーとして実行しない

- サービスは許可されたポートでのみリッスンする必要がある

- SQL サーバーには Microsoft Entra 管理者がプロビジョニングされている必要がある

- ホスト ネットワークとポートの使用を制限する必要がある

- ポッドの HostPath ボリューム マウントの使用を既知のリストに制限して、侵害されたコンテナーからのノード アクセスを制限する必要がある

Defender for Cloud の ID とアクセスの保護には制限がありますか?

Defender for Cloud の ID とアクセスの保護には、いくつかの制限があります。

- 6,000 を超えるアカウントを持つサブスクリプションでは、ID に関する推奨事項は利用できません。 このような場合、これらの種類のサブスクリプションは [適用外] タブの一覧に表示されます。

- クラウド ソリューション プロバイダー (CSP) パートナーの管理エージェントでは、ID に関する推奨事項は利用できません。

- ID に関する推奨事項では、特権 ID 管理 (PIM) システムによって管理されているアカウントは識別されません。 PIM ツールを使用している場合、アクセスとアクセス許可の管理コントロールに不正確な結果が表示されることがあります。

- ID に関する推奨事項では、ユーザーとグループではなく、含まれているディレクトリ ロールを使用した Microsoft Entra の条件付きアクセス ポリシーはサポートされません。

自身の EC2 インスタンスのではどのオペレーティングシステムがサポートされていますか?

SSM エージェントがプレインストールされている AMI の一覧については、AWS のドキュメントのこちらのページをご覧ください。

その他のオペレーティング システムでは、次の手順に従って、SSM エージェントを手動でインストールする必要があります。

CSPM プランでは、AWS リソースを検出するのにどのような IAM アクセス許可が必要でしょうか?

AWS リソースを検出するには、次の IAM アクセス許可が必要です。

| データコレクタ | AWS のアクセス許可 |

|---|---|

| API ゲートウェイ | apigateway:GET |

| アプリケーションの自動スケーリング | application-autoscaling:Describe* |

| 自動スケーリング | autoscaling-plans:Describe* autoscaling:Describe* |

| 証明書マネージャー | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| CloudWatch ログ | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| 構成サービス | config:Describe* config:List* |

| DMS - Database Migration Service | dms:Describe* dms:List* |

| DAX(ダックス) | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| 暗号化ファイル システム | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB – Elastic Load Balancing (v1/2) | elasticloadbalancing:Describe* |

| ElasticSearch | es:Describe* es:List* |

| EMR - Elastic Map Reduce | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| ラムダ | lambda:GetPolicy lambda:List* |

| ネットワーク ファイアウォール | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| 赤方偏移 | redshift:Describe* |

| S3 と S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| シークレット マネージャー | secretsmanager:Describe* secretsmanager:List* |

| Simple Notification Service (SNS) | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

GCP リソースを Defender for Cloud に接続するための API はありますか?

はい。 REST API を使用して Defender for Cloud クラウド コネクタを作成、編集、または削除するには、Connectors API の詳細をご覧ください。

Defender for Cloud でサポートされている GCP リージョンは何ですか?

Defender for Cloud では、GCP パブリック クラウドで使用可能なすべてのリージョンがサポートされ、スキャンされます。

ワークフローの自動化では、ビジネス継続性またはディザスター リカバリー (BCDR) のシナリオはサポートされていますか。

ターゲット リソースの停止やその他の障害が発生する BCDR シナリオに備えて環境を準備する場合、組織は Azure Event Hubs、Log Analytics ワークスペース、Logic Apps のガイドラインに従ってバックアップを確立し、データの損失を防ぐ責任があります。

アクティブな自動化ごとに、同じ (無効な) 自動化を作成し、別の場所に保存することをお勧めします。 障害が発生した場合は、これらのバックアップの自動化を有効にし、通常の操作を継続することができます。

詳細については、「Azure Logic Apps の事業継続とディザスター リカバリー」を参照してください。

データのエクスポートには、どのようなコストがかかりますか。

連続エクスポートを有効にするためにコストはかかりません。 Log Analytics ワークスペースでの構成によっては、そこでのデータの取り込みと保持についてコストが発生する可能性があります。

多くのアラートは、リソースに対して Defender プランを有効にしたときにのみ提供されます。 エクスポートされたデータで得られるアラートをプレビューする良い方法は、Azure portal で Defender for Cloud のページに表示されるアラートを見ることです。

Log Analytics ワークスペースの価格の詳細を確認してください。

Azure Event Hubs の価格に関するページで詳細を確認してください。

Defender for Cloud の価格の全般情報については、価格ページをご覧ください。

連続エクスポートには、すべてのリソースの現在の状態に関するデータが含まれますか?

いいえ。 連続エクスポートは、イベントのストリーミング用に構築されています。

- エクスポートを有効にする前に受け取ったアラートはエクスポートされません。

- 推奨事項は、リソースのコンプライアンスの状態が変化するたびに送信されます。 たとえば、リソースの状態が正常から異常に変わった場合などです。 そのため、アラートと同様に、エクスポートを有効にした後に状態が変わっていないリソースの推奨事項はエクスポートされません。

- セキュリティ コントロールまたはサブスクリプションごとのセキュリティ スコアは、セキュリティ コントロールのスコアが 0.01 以上で変化したときに送信されます。

- 規制に対するコンプライアンス対応状態は、リソースのコンプライアンスの状態が変化したときに送信されます。

推奨事項が異なる間隔で送信されるのはなぜですか?

推奨事項が異なると、コンプライアンス評価間隔が異なり、数分ごとから数日ごとまでの範囲にわたります。 そのため、推奨事項がエクスポートに表示されるまでにかかる時間が異なります。

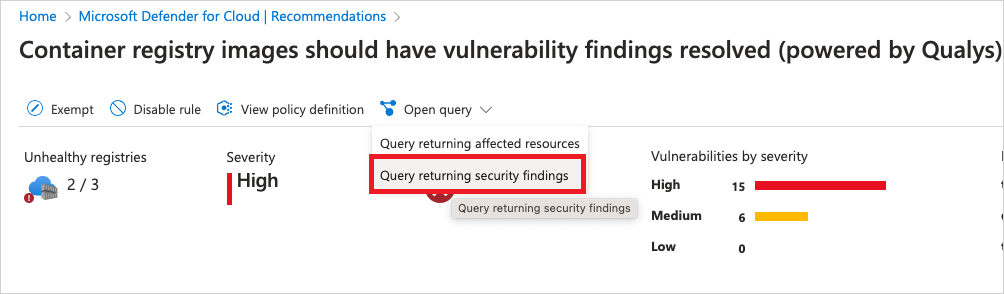

推奨事項のクエリの例を取得するにはどうすればよいですか?

推奨事項のクエリの例を取得するには、Defender for Cloud で推奨事項を開き、[クエリを開く] を選択してから、[セキュリティの検索結果を返すクエリ] を選択します。

連続エクスポートでは、ビジネス継続性またはディザスター リカバリー (BCDR) のシナリオはサポートされていますか。

連続エクスポートは、ターゲット リソースで障害またはその他の災害が発生している BCDR シナリオの準備に役立ちます。 ただし、組織の責任で、Azure Event Hubs、Log Analytics ワークスペース、ロジック アプリのガイドラインに従ってバックアップを確立して、データ損失を防止する必要があります。

詳細については、「Azure Event Hubs - geo ディザスター リカバリー」を参照してください。

1 つのサブスクリプションで複数のプランをプログラムで同時に更新してもよいですか?

(REST API、ARM テンプレート、スクリプトなどを使用して) 1 つのサブスクリプションで複数のプランをプログラムで同時に更新することはお勧めしません。 Microsoft.Security/pricings API、またはその他のプログラム ソリューションを使用する場合は、各要求の間に 10 秒から 15 秒の遅延を挿入する必要があります。

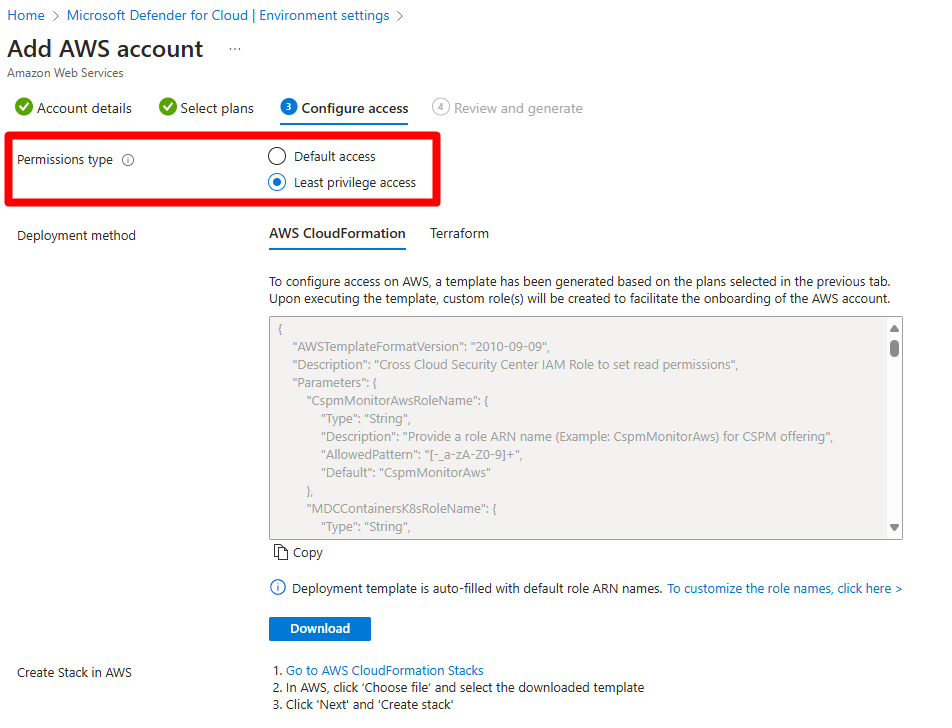

既定のアクセスを有効にする場合、どのような状況で Cloud Formation テンプレート、Cloud Shell スクリプト、または Terraform テンプレートを再実行する必要がありますか?

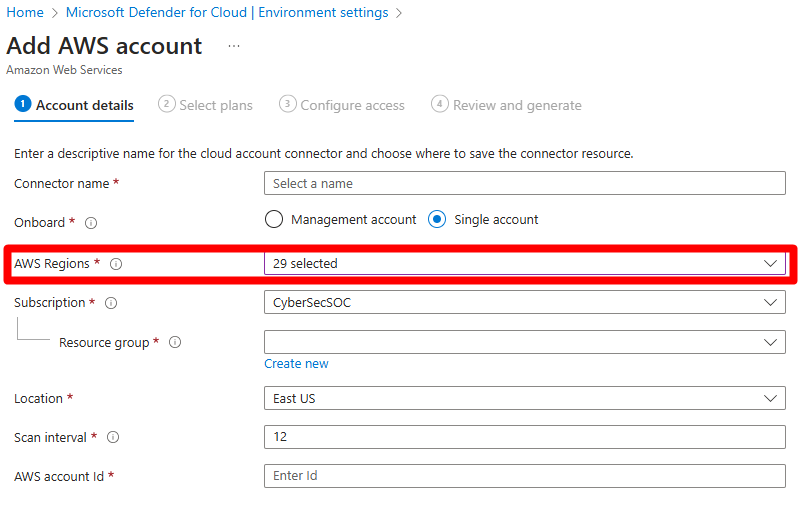

Defender for Cloud プランまたはそのオプション (これらのプラン内の機能を含む) を変更するには、展開テンプレートを実行する必要があります。 これは、セキュリティ コネクタの作成時に選択されたアクセス許可の種類に関係なく適用されます。 このスクリーンショットのようにリージョンが変更されている場合は、Cloud Formation テンプレートまたは Cloud Shell スクリプトを再実行する必要はありません。

アクセス許可の種類を構成すると、最小限の特権アクセスでは、テンプレートまたはスクリプトの実行時に使用できる機能がサポートされます。 新しいリソースの種類は、テンプレートまたはスクリプトを再実行することによってのみサポートできます。

AWS コネクタのリージョンまたはスキャン間隔を変更する場合、CloudFormation テンプレートまたは Cloud Shell スクリプトを再実行する必要はありますか?

いいえ。リージョンまたはスキャン間隔が変更された場合、CloudFormation テンプレートまたは Cloud Shell スクリプトを再実行する必要はありません。 変更は自動的に適用されます。

AWS 組織または管理アカウントを Microsoft Defender for Cloud にオンボードするとどうなりますか?

組織または管理アカウントを Microsoft Defender for Cloud にオンボードすると、StackSet をデプロイするプロセスが開始されます。 StackSet には、必要なロールとアクセス許可が含まれています。 StackSet は、組織内のすべてのアカウントに必要なアクセス許可も伝達します。

含まれているアクセス許可で、Microsoft Defender for Cloud は、Defender for Cloud で作成されたコネクタを介して選択したセキュリティ機能を提供できます。 また、このアクセス許可により、Defender for Cloud は、自動プロビジョニング サービスを使用して追加されるすべてのアカウントを継続的に監視できます。

Defender for Cloud には、新しい管理アカウントの作成を識別する機能があり、付与されたアクセス許可を利用して、各メンバー アカウントと同等のメンバー セキュリティ コネクタを自動的にプロビジョニングできます。

この機能は、組織のオンボーディングでのみ利用できます。またこの機能により、Defender for Cloud で、新たに追加されたアカウントのコネクタを作成できます。 さらに Defender for Cloud で、管理アカウントの編集時にすべてのメンバー コネクタを編集したり、管理アカウントの削除時にすべてのメンバー アカウントを削除したり、対応するアカウントが削除された場合に特定のメンバー アカウントを削除したりすることもできます。

管理アカウント専用に別のスタックをデプロイする必要があります。