セキュリティ チームはセキュリティ態勢の改善を担っていますが、実際には、チーム メンバーがセキュリティの推奨事項を実装していない場合があります。

セキュリティ チームが主導するガバナンス ルールを使用すると、修復プロセスに関するアカウンタビリティと SLA の推進に役立ちます。

詳細については、Field ビデオ シリーズにある Defender for Cloud のこちらのエピソードをご覧ください。

ガバナンス ルール

特定のリソースの推奨事項に対応するための所有者と期限を割り当てるルールを定義できます。 これで、リソース所有者は、推奨事項を修復するための一連のタスクと期限を明確に把握できます。

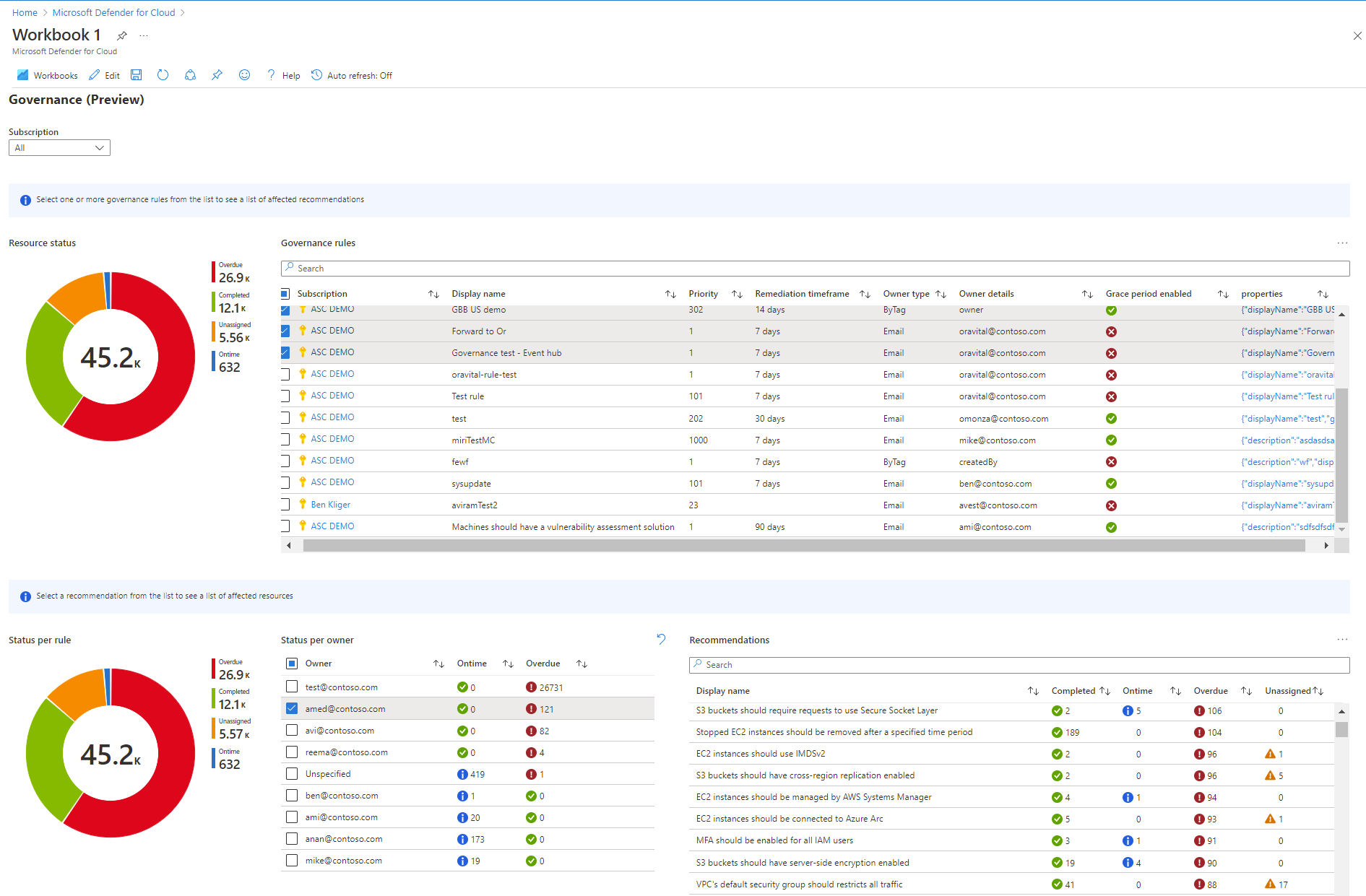

追跡する場合、サブスクリプション、推奨事項、または所有者ごとに修復タスクの進行状況を確認できるので、さらに注意が必要なタスクをフォローアップできます。

- ガバナンス ルールに従うと、特定の推奨事項や重大度に応じた修復を必要とするリソースを特定できます。

- このルールに従って所有者と期限を割り当てると、推奨事項が確実に処理されます。 多くのガバナンス規則を同じ推奨事項に適用できるので、優先度の値が低い規則に所有者と期限を割り当てます。

- 推奨事項の修正に設定される期限は、規則によって推奨事項が検出されてから 7 日、14 日、30 日、または 90 日の概算時間に基づいています。

- たとえば、このルールによって 3 月 1 日にリソースが特定され、修復期間が 14 日間の場合は、3 月 15 日が期限です。

- 猶予期間を適用すると、期限切れになったリソースがセキュリティ スコアに影響しないようにすることができます。

- また、指定した推奨事項の影響を受けるリソース所有者を設定することもできます。

- リソース タグを使ってリソースを所有者に関連付ける組織では、タグ キーを指定することで、ガバナンス規則によってタグからリソース所有者の名前を読み取ることができます。

- 指定されたタグに基づいて、所有者がリソース、関連するリソース グループ、または関連するサブスクリプションで見つからなかった場合、所有者は未指定と表示されます。

- 既定では、期限内と期限切れのタスクの一覧が掲載されたメールがリソース所有者に毎週送信されます。

- 所有者のマネージャーのメール アドレスが組織の Microsoft Entra ID に存在する場合、所有者のマネージャーには、既定で期限切れの推奨事項を示すメールが毎週送信されます。

- 競合するルールは、優先順位に従って適用されます。 たとえば、管理スコープ (Azure 管理グループ、AWS アカウント、GCP 組織) のルールは、スコープ (Azure サブスクリプション、AWS アカウント、GCP プロジェクトなど) のルールより前に有効になります。

準備

- Defender のクラウド セキュリティ態勢管理 (CSPM) プランを有効にする必要があります。

- Azure サブスクリプションに対する共同作成者、セキュリティ管理者、または所有者のアクセス許可が必要です。

- AWS アカウントと GCP プロジェクトの場合は、Defender for Cloud AWS または GCP コネクタに対する共同作成者、セキュリティ管理者、または所有者のアクセス許可が必要です。

ガバナンス ルールを定義する

ガバナンス ルールは次のように定義できます。

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[環境の設定]>[ガバナンス ルール] に移動します。

[ガバナンス ルールの作成] を選択します。

ルールの名前と、ルールを適用するスコープを指定します。

- 管理スコープのルール (Azure 管理グループ、AWS マスター アカウント、GCP 組織) は、1 つのスコープに対するルールより前に適用されます。

- 必要に応じて、スコープ内での除外を定義できます。

優先順位のレベルを設定します。

ルールは、最も高いもの (1) から最も低いもの (1000) までの優先順位に従って実行されます。

ルールの識別に役立つ説明を指定します。

[次へ] を選択します

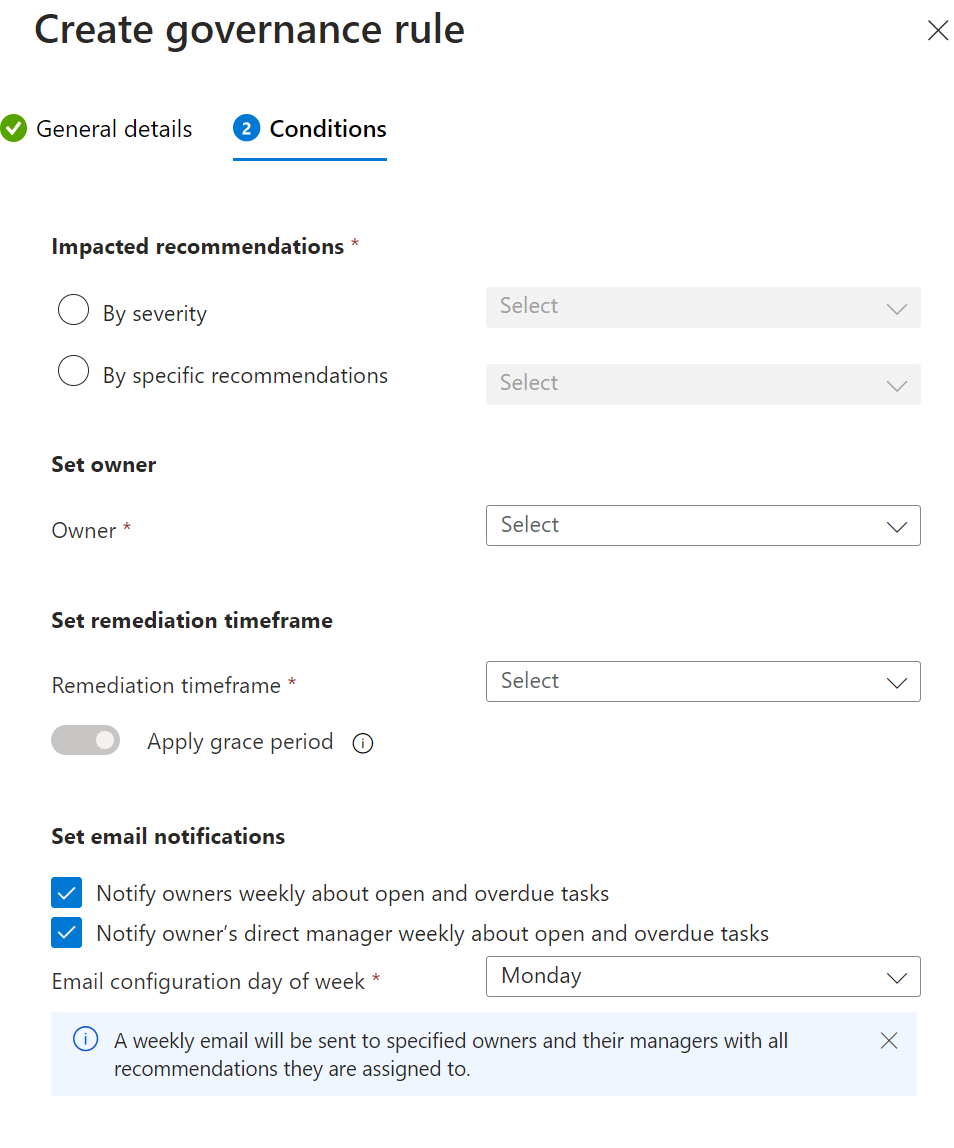

ルールが推奨事項にどのように影響するかを指定します。

- By severity (重大度) - この規則を選ぶと、所有者と期限を、まだ割り当てられていないサブスクリプション内のすべての推奨事項に割り当てることができます。

- 特定の推奨事項 - ルールを適用する特定の組み込みまたはカスタムの推奨事項を選択します。

所有者を設定して、ルールの対象となる推奨事項を修正する担当者を指定します。

- By resource tag (リソース タグ) - リソース所有者を定義するリソースのリソース タグを入力します。

- By email address (メール アドレス) - 推奨事項に割り当てる所有者のメール アドレスを入力します。

修復期間を指定して、リソースの修復が必要と特定されてから修復の期限に達するまでの猶予時間を設定します。

MCSB によって発行される推奨事項については、期限切れまではリソースがセキュリティ スコアに影響を与えないようにする場合、[猶予期間の適用] を選びます。

(省略可能) 既定では、所有者とそのマネージャーは、未処理および期限切れのタスクについて毎週通知を受け取ります。 これらの週次メールを受け取らないようにする場合は、通知オプションをオフにします。

[作成] を選択します

ガバナンス規則の定義に一致する既存の推奨事項がある場合、次のいずれかを実行できます。

まだ所有者または期限がない推奨事項に、所有者と期限を割り当てます。

既存の推奨事項の所有者と期限を上書きします。

ルールを削除または無効にしても、既存のすべての割り当てと通知は残ります。

効果的なルールを表示する

環境内のガバナンス ルールの効果を表示できます。

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[環境の設定]>[ガバナンス ルール] に移動します。

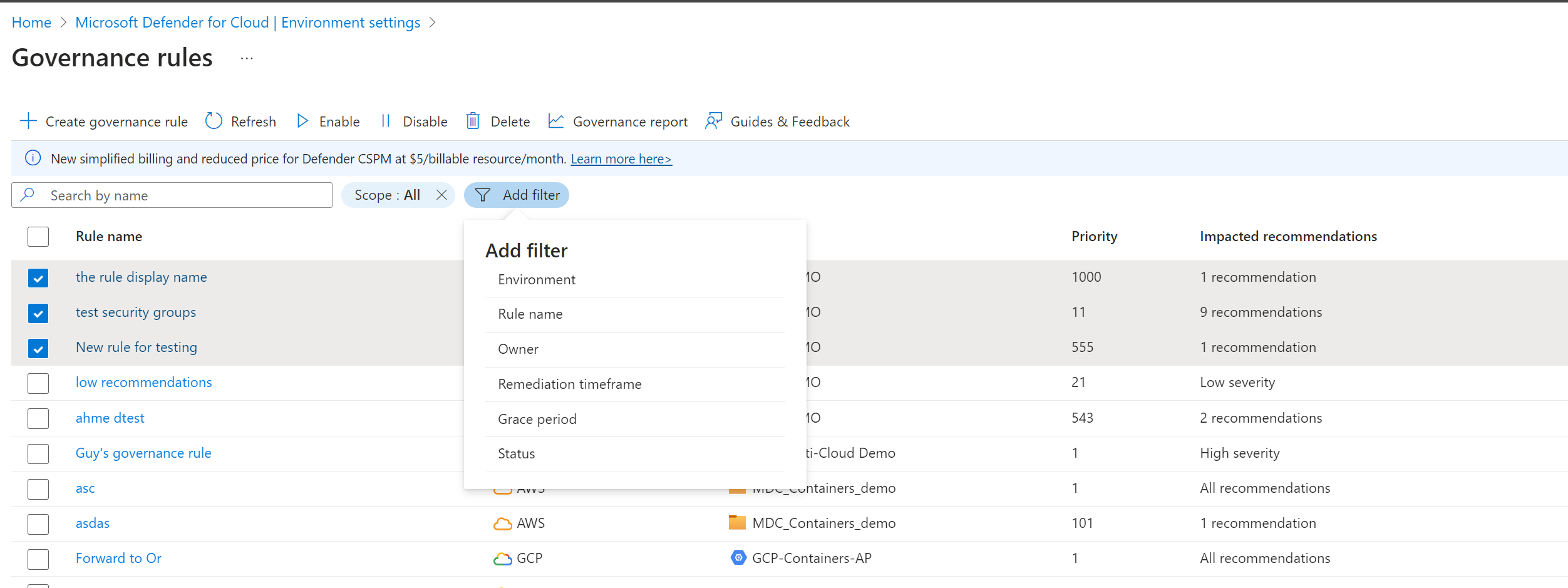

ガバナンス ルールを確認します。 既定の一覧には、環境内で適用可能なすべてのガバナンス ルールが表示されます。

ルールの検索やルールのフィルター処理を行うことができます。

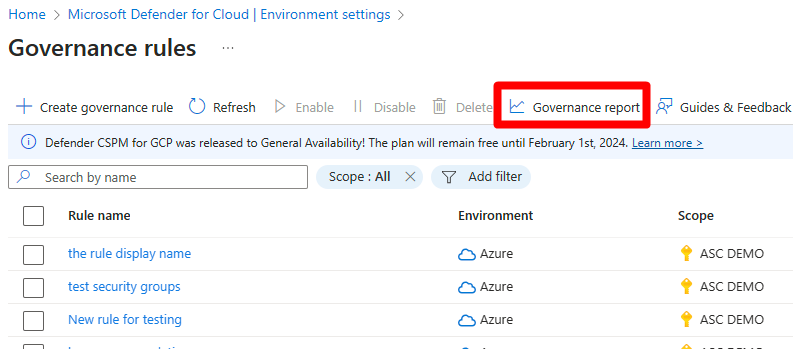

ガバナンス レポートを確認する

ガバナンス レポートを使うと、ガバナンス規則があるサブスクリプションを選び、各規則と所有者について、完了、期限内、期限切れ、未割り当ての推奨事項の数を表示できます。

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[環境の設定]>[ガバナンス ルール]>[ガバナンス レポート] に移動します。

サブスクリプションを選択します。

ガバナンス レポートから、スコープ、表示名、優先度、修復期間、所有者の種類、所有者の詳細、猶予期間、クラウドごちに推奨事項をドリルダウンできます。

次のステップ

セキュリティの推奨事項を実装する方法について確認します。