エンドポイントの検出と応答について理解する

Microsoft Defender for Servers を使用すると、Microsoft Defender for Endpoint にアクセスしてサーバー リソースにデプロイできます。 Microsoft Defender for Endpoint は、クラウドで提供される包括的なエンドポイント セキュリティ ソリューションです。 主な機能は次のとおりです。

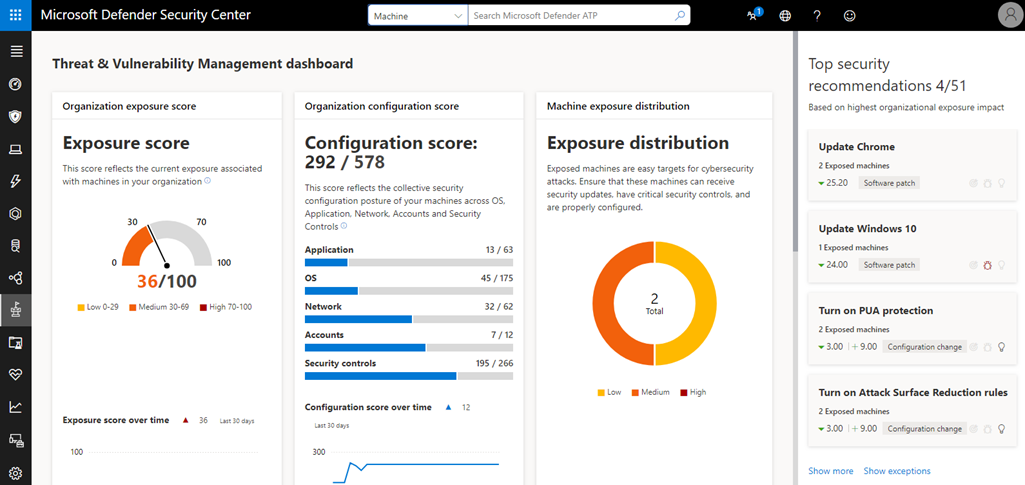

- リスクベースの脆弱性の管理と評価

- 攻撃の回避

- 行動ベースおよびクラウドを利用した保護

- エンドポイントでの検出と対応 (EDR)

- 調査と修復の自動化

- マネージド ハンティング サービス

Defender for Cloud と Microsoft Defender for Endpoint の統合については、Defender for Cloud のフィールド ビデオ シリーズの「Defender for Servers と Microsoft Defender for Endpoint の統合」をご覧ください。

Defender for Endpoint から Defender for Cloud へのサーバーの移行の詳細については、Microsoft Defender for Endpoint から Microsoft Defender for Cloud への移行に関する記事を参照してください。

Microsoft Defender for Endpoint と Defender for Cloud を統合する利点

Microsoft Defender for Endpoint は、Azure、ハイブリッド クラウド (オンプレミス)、マルチクラウドの、どの環境でホストされているかにかかわらず、Windows および Linux マシンを保護します。

保護には次のものがあります。

高度な侵害後検出センサー。 Defender for Endpoint のセンサーにより、ありとあらゆる動作の信号がコンピューターから収集されます。

Microsoft Defender 脆弱性の管理の脆弱性評価。 Microsoft Defender for Endpoint をインストールすると、Defender 脆弱性 の管理によって検出された脆弱性を Defender for Cloud で表示できます。また、サポートされる脆弱性評価ソリューションとしてこのモジュールが提供されます。 詳細については、「Microsoft Defender 脆弱性の管理を使用して弱点を調査する」を参照してください。

このモジュールを使用すると、ソフトウェア インベントリへのアクセスに関する記事で説明されているソフトウェア インベントリ機能を利用できます。また、自動デプロイ設定でサポートされているマシンに対して自動的に有効にすることができます。

分析に基づくクラウド利用の侵害後検出。 Defender for Endpoint は、脅威の変化にすばやく適応します。 高度な分析とビッグ データを使用します。 Windows、Azure、Office 全体の信号を使用したインテリジェント セキュリティ グラフによって強化され、これにより未知の脅威が検出されます。 アクションにつながるアラートを提供し、迅速に対応できるようにします。

脅威インテリジェンス。 Defender for Endpoint によって攻撃者のツール、テクニック、およびプロシージャが識別されると、アラートが生成されます。 Microsoft の脅威ハンターおよびセキュリティ チームによって生成され、パートナーによって提供されるインテリジェンスによって強化されたデータを使用します。

Defender for Endpoint と Defender for Cloud を統合すると、次の追加機能の利点を利用できます。

自動オンボード。 Defender for Cloud に接続されているすべてのサポート対象マシンの Defender for Endpoint センサーが、Defender for Cloud によって自動的に有効にされます。

1 つのウィンドウ。 Defender for Cloud ポータルのページに、Defender for Endpoint のアラートが表示されます。 さらに調査するには、Microsoft Defender for Endpoint 独自のポータル ページを使用します。ここでは、アラート プロセス ツリーやインシデント グラフなどの追加情報を確認できます。 最大 6 か月前まで遡って、すべての動作を示す詳細なマシン タイムラインを見ることもできます。

Microsoft Defender for Endpoint テナントの要件

Defender for Cloud を使用してマシンを監視すると、Defender for Endpoint テナントが自動的に作成されます。

場所: Defender for Endpoint により収集されたデータは、プロビジョニング時に特定されるテナントの所属地域に保存されます。 偽名フォームの顧客データは、米国の中央のストレージおよび処理システムにも格納される可能性があります。 場所を構成した後は、その場所を変更することはできません。 Microsoft Defender for Endpoint のライセンスを所有していて、データを別の場所に移動する必要がある場合は、Microsoft サポートに連絡してテナントをリセットしてください。

サブスクリプションの移動: Azure のサブスクリプションを Azure テナント間で移動する場合は、Defender for Cloud によって Defender for Endpoint がデプロイされる前に、手動によるいくつかの準備作業が必要です。 詳細については、Microsoft サポートにお問い合わせください。

Defender for Endpoint の 最小要件で、ライセンス、ブラウザー、ハードウェア、ソフトウェアの要件などを確認してください。

関連するコンテンツ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示