Microsoft Defender for Cloud は、Microsoft Defender for Endpoint とネイティブに統合 され、Defender for Endpoint と Defender for Cloud の Defender 脆弱性管理機能を提供します。

- Defender for Cloud で Defender for Servers プランを有効にすると、Defender for Endpoint 統合が既定で有効になります。

- 統合により、Defender for Endpoint エージェントがマシンに自動的にデプロイされます。

この記事では、必要に応じて Defender for Endpoint 統合を手動で有効にする方法について説明します。

前提条件

| 要件 | 詳細 |

|---|---|

| Windows のサポート | Windows マシンが Defender for Endpoint によってサポートされていることを確認します。 |

| Linux のサポート | Linux サーバーの場合は、Python がインストールされている必要があります。 Python 3 はすべてのディストリビューションに推奨されますが、RHEL 8.x および Ubuntu 20.04 以降では必須です。 Linux マシンが fanotify を使用するサービスを実行する場合、Linux マシンでの Defender for Endpoint センサーの自動展開が想定どおりに動作しない可能性があります。 これらのマシンには Defender for Endpoint センサーを手動でインストールします。 |

| Azure VM | VM が Defender for Endpoint サービスに接続できることを確認します。 マシンで直接アクセスができない場合は、プロキシ設定またはファイアウォール規則で Defender for Endpoint URL へのアクセスを許可する必要があります。 Windows および Linux マシンのプロキシ設定を確認します。 |

| オンプレミスの VM | オンプレミスのマシンを Azure Arc 対応 VM としてオンボードすることをお勧めします。 オンプレミスの VM を直接オンボードする場合、Defender Server プラン 1 の機能は利用できますが、ほとんどの Defender for Servers プラン 2 の機能は利用できません。 |

| Azure テナント | Azure テナント間でサブスクリプションを移動した場合は、いくつかの手動の準備手順も必要です。 詳細については、Microsoft サポートにお問い合わせください。 |

| Windows Server 2016、2012 R2 | Defender for Endpoint センサーがプレインストールされている新しいバージョンの Windows Server とは異なり、Defender for Cloud では、統合された Defender for Endpoint ソリューションを使用して、Windows Server 2016/2012 R2 を実行しているマシンにセンサーがインストールされます。 |

サブスクリプションで有効にする

Defender for Servers プランを有効にすると、Defender for Endpoint 統合が既定で有効になります。 サブスクリプションで Defender for Endpoint 統合を無効にした場合は、必要に応じて、次の手順を使用して手動で再度有効にすることができます。

Defender for Cloud で [環境設定] を選択し、Defender for Endpoint 統合をデプロイするマシンを含むサブスクリプションを選択します。

[Settings and monitoring]\(設定と監視\)>[Endpoint Protection] で、[状態] 列の設定を [オン] に切り替えます。

[続行] と [保存] を選んで設定を保存します。

Defender for Endpoint センサーは、選択したサブスクリプション内のすべての Windows および Linux マシンにデプロイされます。

オンボードには最大で 1 時間かかることがあります。 Defender for Cloud は、以前の Defender for Endpoint インストールを検出し、Defender for Cloud と統合するように再構成します。

注

一般化された OS イメージから作成された Azure VM の場合、MDE はこの設定を使用して自動的にプロビジョニングされません。ただし、Azure CLI、REST API、または Azure Policy を使用して、MDE エージェントと拡張機能を手動で有効にすることができます。

Linux マシンへのインストールを確認する

次の手順に従って、Linux マシンへの Defender for Endpoint センサーのインストールを確認します。

各マシンで次のシェル コマンドを実行します:

mdatp health。 Microsoft Defender for Endpoint がインストールされている場合は、その正常性状態が表示されます。healthy : truelicensed: trueさらに、Azure portal で、Linux マシンに

MDE.Linuxという新しい Azure 拡張機能があることを確認できます。

注

新しいサブスクリプションでは、Defender for Endpoint 統合が自動的に有効になり、サポートされている Windows Server または Linux オペレーティング システムを実行しているマシンが対象となります。 次のセクションでは、一部のシナリオでのみ必要になる可能性がある 1 回限りのオプトインについて説明します。

Windows Server 2016/2012 R2 で Defender for Endpoint 統合ソリューションを有効にする

Defender for Servers が有効になっていて、2022 年春より前に存在していたサブスクリプションで Defender for Endpoint の統合が有効になっている場合は、サブスクリプションで Windows Server 2016 または Windows Server 2012 R2 を実行しているマシンの統合ソリューションの統合を手動で有効にする必要がある場合があります。

Defender for Cloud で、[環境設定] を選び、Defender for Endpoint を受け取る Windows マシンでサブスクリプションを選びます。

Defender for Servers プランの [監視対象] 列で、[設定] を選択します。

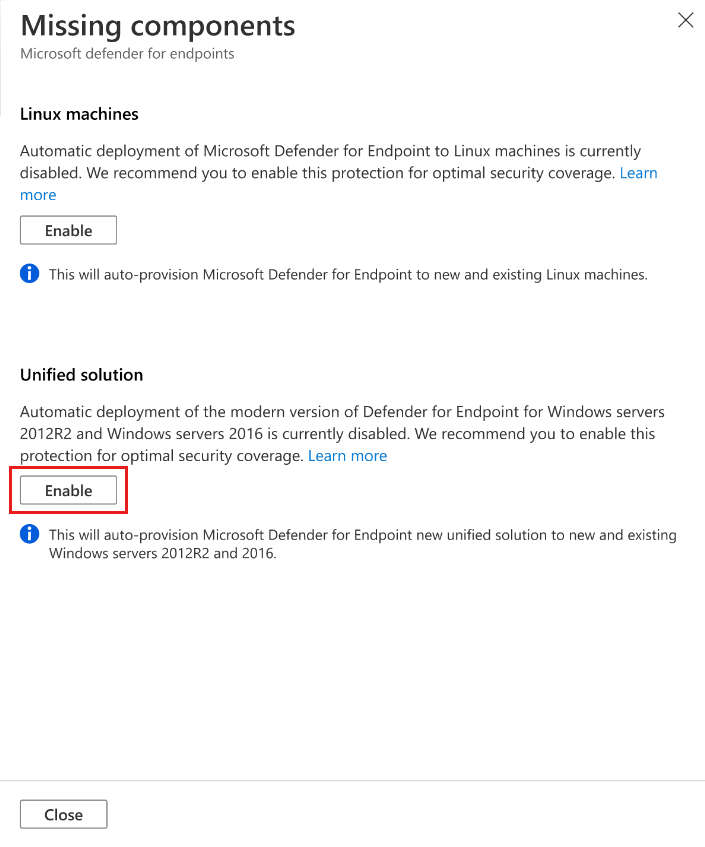

Endpoint Protection コンポーネントの状態が [Partial](部分的) の場合は、コンポーネントの一部が有効ではありません。

[修正] を選択すると、有効になっていないコンポーネントが表示されます。

![Microsoft Defender for Endpoint のサポートを有効にする [修正] ボタンのスクリーンショット。](media/integration-defender-for-endpoint/fix-defender-for-endpoint.png)

[不足しているコンポーネント]>[Unified solution]\(統合ソリューション\) で、[有効化] を選択して、Microsoft Defender for Cloud に接続されている Windows Server 2012 R2 および 2016 マシンに Defender for Endpoint エージェントを自動的にインストールします。

変更内容を保存するには、ページの上部にある [保存] を選択します。 [設定と監視] ページで、[続行] を選択します。

Defender for Cloud は、既存のマシンと新しいマシンを Defender for Endpoint にオンボードします。

テナントの最初のサブスクリプションで Defender for Endpoint を構成する場合、オンボードには最大 12 時間かかる場合があります。 統合が初めて有効になった後に作成された新しいマシンとサブスクリプションの場合、オンボードには最大 1 時間かかります。

注

Windows Server 2012 R2 コンピューターと Windows Server 2016 コンピューターで Defender for Endpoint 統合を有効にすることは、1 回限りの操作です。 プランを無効にして再度有効にした場合、統合は有効なままです。

Linux マシンで有効にする (プラン/統合が有効)

Defender for Servers が既に有効になっていて、2021 年夏より前に存在していたサブスクリプションで Defender for Endpoint 統合がオンになっている場合は、Linux マシンの統合を手動で有効にする必要がある場合があります。

Defender for Cloud で、[環境設定] を選び、Defender for Endpoint を受け取る Linux マシンを含むサブスクリプションを選びます。

Defender for Server プランの [監視対象] 列で、[設定] を選択します。

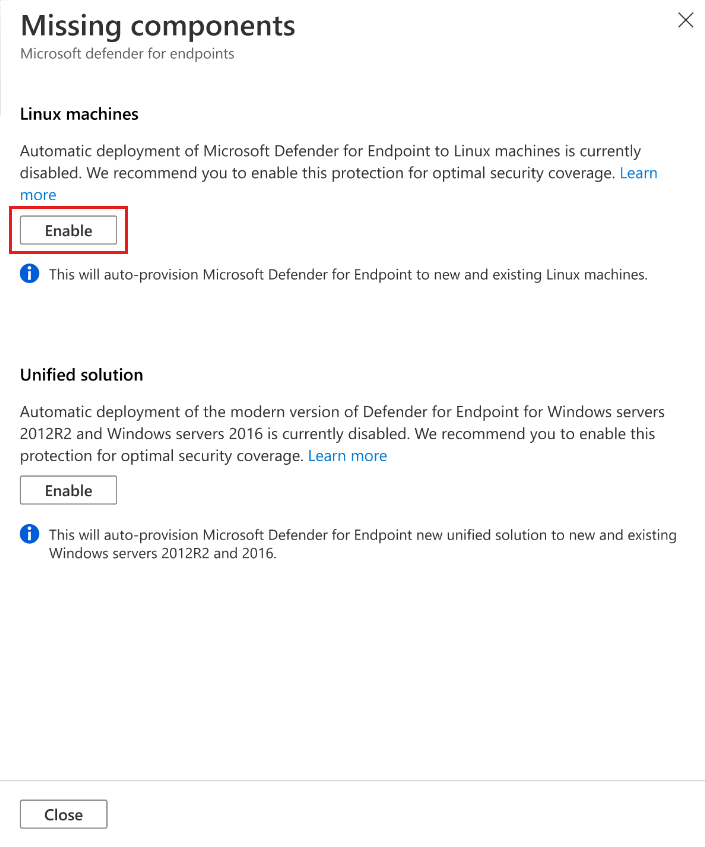

エンドポイント保護コンポーネントの状態は [部分] で、コンポーネントの一部が有効ではないことを意味します。

[修正] を選択すると、有効になっていないコンポーネントが表示されます。

![Microsoft Defender for Endpoint のサポートを有効にする [修正] ボタンのスクリーンショット。](media/integration-defender-for-endpoint/fix-defender-for-endpoint.png)

[不足しているコンポーネント]>[Linux machines]\(Linux マシン\) で、[有効] を選択します。

変更内容を保存するには、ページの上部にある [保存] を選択します。 [設定と監視] ページで、[続行] を選択します。

- Defender for Cloud は、Linux マシンを Defender for Endpoint にオンボードします。

- Defender for Cloud は、Linux マシン上の以前の Defender for Endpoint インストールを検出し、Defender for Cloud と統合するように再構成します。

- テナントの最初のサブスクリプションで Defender for Endpoint を構成する場合、オンボードには最大 12 時間かかる場合があります。 統合を有効にした後に作成された新しいマシンの場合、オンボードには最大 1 時間かかります。

Linux マシンへの Defender for Endpoint センサーのインストールを確認するには、次のシェル コマンドを各マシンで実行します。

mdatp healthMicrosoft Defender for Endpoint がインストールされている場合は、その正常性状態が表示されます。

healthy : truelicensed: trueAzure portal で、Linux マシンに

MDE.Linuxという新しい Azure 拡張機能があることを確認できます。

注

Linux マシンで Defender for Endpoint 統合を有効にする操作は 1 回限りのアクションです。 プランを無効にして再度有効にした場合、統合は有効なままです。

複数のサブスクリプションで PowerShell との統合を有効にする

Linux マシンまたは Windows Server 2012 R2 および 2016 と MDE Unified ソリューションの Defender for Servers の統合を複数のサブスクリプションで有効にするには、 Defender for Cloud GitHub リポジトリのいずれかの PowerShell スクリプトを使用できます。

- このスクリプトを使用して、Windows Server 2012 R2 または Windows Server 2016 で Defender for Endpoint の最新の統合ソリューションとの統合を有効にします

- このスクリプトを使用して、Linux マシンで Defender for Endpoint 統合を有効にする

Linux の自動更新を管理する

Windows では、Defender for Endpoint バージョンの更新プログラムは、継続的なナレッジ ベース更新プログラムを介して提供されます。 Linux では、Defender for Endpoint パッケージを更新する必要があります。

MDE.Linux拡張機能と共に Defender for Servers を使用する場合は、Microsoft Defender for Endpoint の自動更新が既定で有効になります。バージョン更新プログラムを手動で管理する場合は、マシンで自動更新を無効にすることができます。 これを行うには、

MDE.Linux拡張機能を使用して、オンボードされたマシンに対して次のタグを追加します。- タグ名:

ExcludeMdeAutoUpdate - タグ値:

true

- タグ名:

この構成は、 MDE.Linux 拡張機能が自動更新を開始する Azure VM と Azure Arc マシンでサポートされています。

統合を大規模に有効にする

Defender for Endpoint 統合は、提供されている REST API バージョン 2022-05-01 を通じて大規模に有効にすることができます。 詳しくは、API ドキュメントを参照してください。

Defender for Endpoint 統合を有効にする PUT 要求の要求本文の例を次に示します。

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

注

microsoft.security/settings/WDATPを使用して Defender for Endpoint 統合を有効にすると、Defender for Endpoint 統合ソリューションと Defender for Endpoint for Linux の両方が新しいサブスクリプションに自動的に含まれます。

WDATP_UNIFIED_SOLUTIONとWDATP_EXCLUDE_LINUX_PUBLIC_PREVIEWの設定は、レガシ サブスクリプションに関連します。 これらの設定は、2021 年 8 月と 2022 年春にこれらの機能が導入されたときに、Defender for Endpoint 統合が既に有効になっているサブスクリプションに適用されます。

Defender for Endpoint のデプロイの状態を追跡する

Defender for Endpoint デプロイ状態ブックを使用して Azure VM と Azure Arc 対応 VM の Defender for Endpoint デプロイの状態を追跡できます。 対話型ブックには、Microsoft Defender for Endpoint 拡張機能のデプロイ状態を示す環境内のマシンの概要が表示されます。

Microsoft Defender ポータルにアクセスする

ポータルにアクセスするための適切なアクセス許可があることを確認します。

匿名トラフィックをブロックしているプロキシまたはファイアウォールがあるかどうかを確認します。

- Defender for Endpoint センサーはシステム コンテキストから接続するため、匿名トラフィックを許可する必要があります。

- Microsoft Defender ポータルへのアクセスが妨げられていないことを確認するには、 プロキシ サーバー内のサービス URL へのアクセスを有効にします。

Microsoft Defender ポータルを開きます。 Microsoft Defender ポータルでのインシデントとアラートについて説明します。

検出テストの実行

デバイスのオンボードおよびレポート サービスを確認するには、EDR 検出テストの手順に従います。

Defender for Endpoint をマシンから削除する

Defender for Endpoint ソリューションをマシンから削除するには、次のようにします。

- 統合を無効にするには、Defender for Cloud >[環境設定] で、関連するマシンを含むサブスクリプションを選択します。

- [Defender プラン] ページで、[設定と監視] を選びます。

- Endpoint Protection コンポーネントの状態で、[オフ] を選んで、サブスクリプションに対して Microsoft Defender for Endpoint との統合を無効にします。

- [続行] と [保存] を選んで設定を保存します。

- コンピューターから

MDE.WindowsまたはMDE.Linux拡張機能を削除します。 - Microsoft Defender for Endpoint サービスからデバイスをオフボードします。

![Microsoft Defender for Endpoint を有効にする [状態] トグルのスクリーンショット。](media/integration-defender-for-endpoint/enable-defender-for-endpoint.png)