Microsoft Defender for Cloud の Defender for Servers プラン 2 には、Just-In-Time マシン アクセス機能が提供されています。

脅威アクターは、RDP や SSH などの、開いている管理ポートがあるアクセス可能なマシンを積極的に探します。 すべてのマシンは、攻撃の対象となる可能性があります。 マシンへのセキュリティ侵害が成功すると、環境内の他のリソースを攻撃するためのエントリ ポイントとして使用されます。

攻撃面を減らすために、開いているポート (特に管理ポート) を減らすことが推奨されています。 正当なユーザーもこれらのポートを使用しているため、これらを閉じたままにしておくのは現実的ではありません。

このジレンマを解決するために、Defender for Cloud は、VM への受信トラフィックをロックダウンし、攻撃のリスクを低減しながら、必要な場合には VM への接続を容易に実現できるように、Just-In-Time マシン アクセスを提供します。 Just-In-Time アクセスは、Defender for Servers プラン 2 が有効になっている場合に使用できます。

Just-In-Time アクセスとネットワーク リソース

Azure

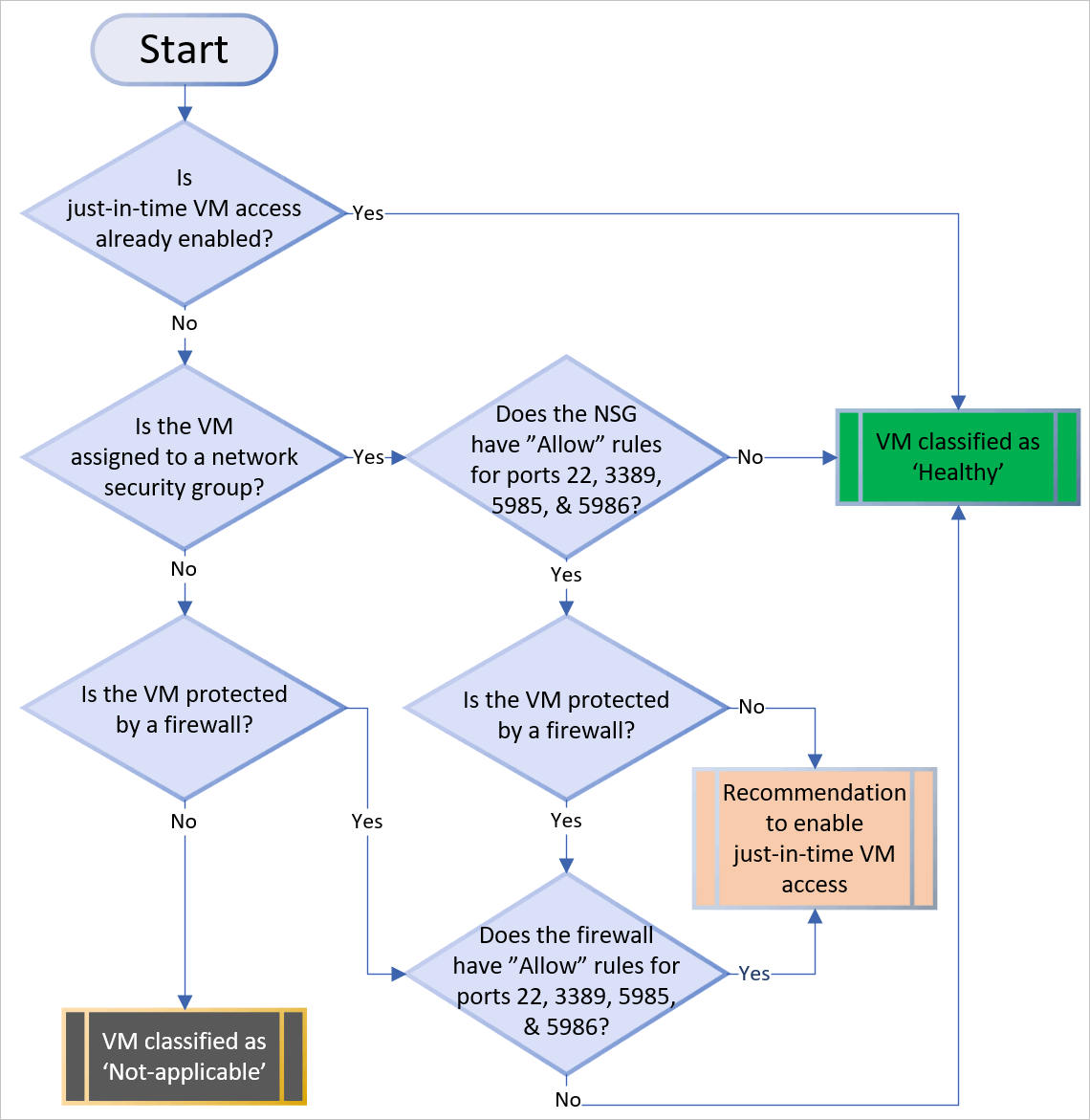

Azure では、Just-In-Time アクセスを有効にすることで、特定のポートでの受信トラフィックをブロックできます。

- Defender for Cloud では、ネットワーク セキュリティ グループ (NSG) と Azure Firewall 規則で選択したポートに対して "すべての受信トラフィックを拒否" 規則が確実に存在しています。

- これらの規則により、Azure VM の管理ポートへのアクセスが制限され、攻撃から保護されます。

- 選択したポートに対して他の規則が既に存在している場合は、新しい "すべての受信トラフィックを拒否" 規則よりも既存の規則が優先されます。

- 選択したポートに既存の規則がない場合は、NSG と Azure Firewall で新しい規則が優先されます。

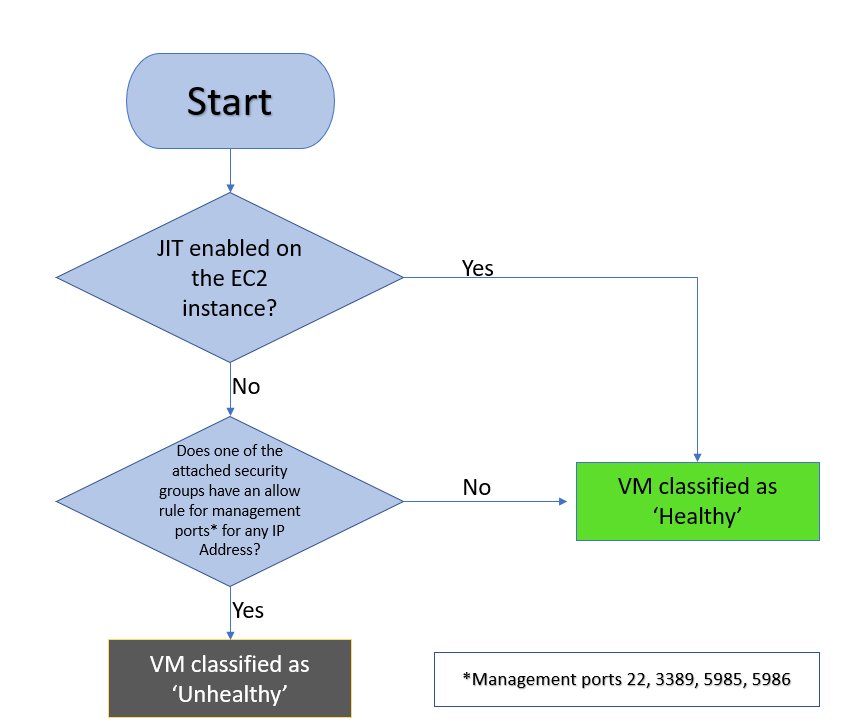

AWS

AWS では、Just-In-Time アクセスを有効にすると、(選択したポートに対して) アタッチされた EC2 セキュリティ グループで関連規則が取り消され、それらの特定のポートの受信トラフィックがブロックされます。

- ユーザーが VM へのアクセスを要求すると、Defender for Servers によってそのユーザーが VM に対する Azure ロール ベースのアクセス制御 (Azure RBAC) アクセス許可を持っているかどうかがチェックされます。

- 要求が承認されると、指定した時間内でのみ、関連する IP アドレス (または範囲) から選択したポートへの受信トラフィックが許可されるように、Defender for Cloud によって NSG および Azure Firewall が構成されます。

- AWS では、Defender for Cloud によって、指定したポートへの受信トラフィックを許可する新しい EC2 セキュリティ グループが作成されます。

- 指定された時間が経過すると、Defender for Cloud により NSG が以前の状態に復元されます

- 既に確立している接続は中断されません。

Note

- Just-In-Time アクセスでは、Azure Firewall Manager によって制御される Azure Firewall によって保護された VM はサポートされません。

- Azure Firewall は、ルール (クラシック) を使用して構成する必要があり、ファイアウォール ポリシーを使用することはできません。

Just-In-Time アクセス用の VM を識別する

次の図は、サポートされている VM の分類を決定するときに Defender for Servers で適用されるロジックを示したものです。

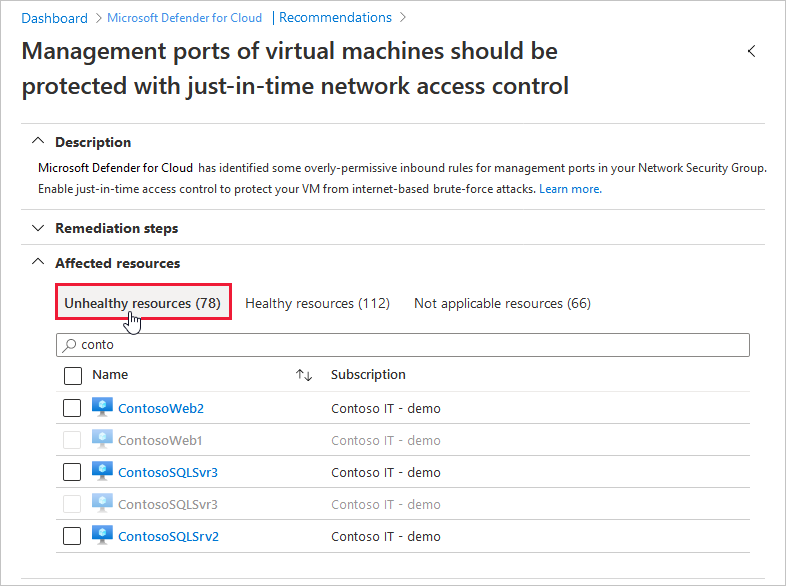

Just-In-Time アクセスの利点を得られるマシンが Defender for Cloud で検出されると、そのマシンが推奨事項の [異常なリソース] タブに追加されます。