サブスクリプションでの多要素認証 (MFA) を管理する

ユーザーの認証にパスワードのみを使用している場合は、攻撃ベクトルの可能性が残っています。 ユーザーは多くの場合、脆弱なパスワードを使用したり、複数のサービスで再利用したりします。 MFA を有効にすると、アカウントのセキュリティが強化され、しかもユーザーはそれまでと同様、シングル サインオン (SSO) でほとんどすべてのアプリケーションに対して認証を行うことができます。

組織で所有しているライセンスに基づいて Microsoft Entra ユーザーに対して MFA を有効にする方法は複数あります。 このページでは、Microsoft Defender for Cloud のコンテキストにおけるそれぞれの詳細について説明します。

MFA および Microsoft Defender for Cloud とは

Defender for Cloud では、MFA に大きな価値があります。 セキュア スコアに最も貢献するセキュリティ コントロールは、MFA を有効にすることです。

[MFA の有効化] コントロールの次の推奨事項に従うことで、サブスクリプションのユーザーに推奨される運用方法を確実に満たすことができます。

- Azure リソースに対する所有者アクセス許可を持つアカウントで MFA を有効にする必要があります。

- Azure リソースに対する書き込みアクセス許可を持つアカウントで MFA を有効にする必要があります。

- Azure リソースに対する読み取りアクセス許可を持つアカウントで MFA を有効にする必要があります。

MFA を有効にし、Defender for Cloud の 2 つの推奨事項に準拠するには、セキュリティの既定値、ユーザーごとの割り当て、条件付きアクセス (CA) ポリシーの 3 つの方法があります。

無料オプション - セキュリティの既定値

Microsoft Entra ID の無償版を使用している場合は、セキュリティの既定値を使用して、テナントで多要素認証を有効にする必要があります。

Microsoft 365 Business、E3、または E5 のお客様の MFA

Microsoft 365 をご利用のお客様は、ユーザーごとの割り当てをご利用いただけます。 このシナリオでは、Microsoft Entra 多要素認証は、すべてのユーザーのすべてのサインイン イベントに対して、有効にするか無効にするかのどちらかとなります。 ユーザーのサブセットに対して、または特定のシナリオ下で多要素認証を有効にすることはできません。管理は、Office 365 ポータルを通じて行います。

Microsoft Entra ID の P1 または P2 のお客様に対する MFA

ユーザー エクスペリエンスを向上させるには、条件付きアクセス (CA) ポリシー オプションのために Microsoft Entra ID P1 または P2 にアップグレードします。 CA ポリシーを構成するには、Microsoft Entra テナントのアクセス許可が必要です。

CA ポリシーでは以下が必要です。

MFA の強制

Microsoft 管理ポータルを含める

Microsoft Azure 管理アプリ ID を除外しない

Microsoft Entra ID P1 のお客様は、Microsoft Entra CA を使用して、ビジネス要件に合わせて特定のシナリオやイベントの際に多要素認証をユーザーに求めることができます。 この機能を含むその他のライセンスには、Enterprise Mobility + Security E3、Microsoft 365 F1、Microsoft 365 E3 があります。

Microsoft Entra ID P2 では、最も強力なセキュリティ機能と向上したユーザー エクスペリエンスが提供されます。 このライセンスでは、Microsoft Entra ID P1 の機能にリスクベースの条件付きアクセスが追加されます。 リスクベースの CA は、ユーザーのパターンに適応し、多要素認証の回数を最小限に抑えます。 この機能を含むその他のライセンスには、Enterprise Mobility + Security E5 や Microsoft 365 E5 があります。

詳細については、Azure の条件付きアクセスに関するドキュメントをご覧ください。

多要素認証 (MFA) が有効になっていないアカウントを識別する

MFA が有効になっていないユーザー アカウントの一覧は、Defender for Cloud 推奨事項の詳細ページから、または Azure Resource Graph を使用して表示できます。

Azure portal で MFA が有効になっていないアカウントを表示する

[推奨事項の詳細] ページで、 [異常なリソース] 一覧からサブスクリプションを選択するか、 [アクションの実行] を選択すると、一覧が表示されます。

Azure Resource Graph を使用して MFA が有効になっていないアカウントを表示する

MFA が有効になっていないアカウントを確認するには、次の Azure Resource Graph クエリを使用します。 このクエリによって、"Azure リソースに対する所有者アクセス許可を持つアカウントで MFA を有効にする必要があります" という推奨事項があるすべての異常なリソース (アカウント) が返されます。

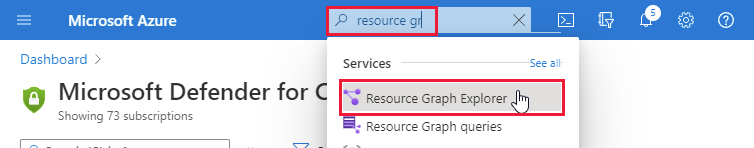

Azure Resource Graph エクスプローラーを開きます。

次のクエリを入力し、 [クエリの実行] を選択します。

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdadditionalDataプロパティによって、MFA が適用されていないアカウントのアカウント オブジェクト ID の一覧が表示されます。Note

"Account ObjectIDs" 列には、推奨事項ごとに MFA が適用されていないアカウントのアカウント オブジェクト ID の一覧が含まれています。

ヒント

別の方法として、Defender for Cloud REST API メソッド Assessments - Get を使用できます。

制限事項

- 外部ユーザー/テナントに MFA を適用するための条件付きアクセス機能は、まだサポートされていません。

- Microsoft Entra ロール (すべてのグローバル管理者、外部ユーザー、外部ドメインなど) に適用される条件付きアクセス ポリシーは、まだサポートされていません。

- 条件付きアクセス認証強度は、まだサポートされていません。

- Okta、Ping、Duo などの外部 MFA ソリューションは、ID の MFA の推奨事項ではサポートされていません。

次のステップ

その他の Azure リソースの種類に適用される推奨事項の詳細については、次の記事をご覧ください。

- Microsoft Defender for Cloud でのネットワークの保護

- MFA に関する一般的な質問をご確認ください。