Microsoft Defender for Cloud では、保護されたリソースを Defender for Cloud のセキュリティに関する推奨事項から除外 できます。 この記事では、除外されたリソースについて確認し、それらを操作する方法について説明します。

ポータルで除外されたリソースを確認する

リソースが除外されると、セキュリティに関する推奨事項は考慮されなくなります。 除外されたリソースを確認し、Defender for Cloud ポータルで各リソースを管理できます。

推奨事項ページで除外されたリソースを確認する

適用除外されたリソースを確認するには:

Azure portal にサインインします。

Defender for Cloud>[推奨事項] に移動します。

[推奨事項の状態] を選択します。

[除外済み] を選択します。

適用を選択します。

リソースを選択して確認します。

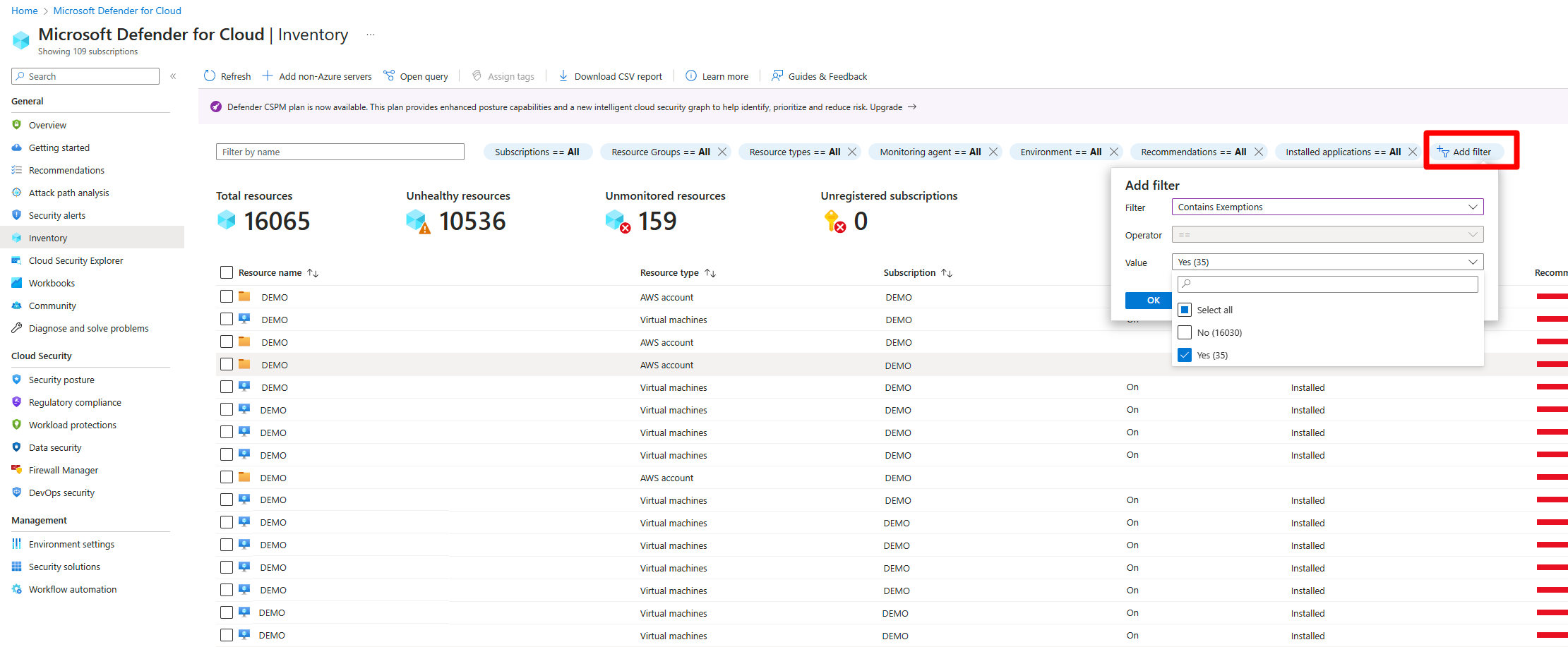

インベントリ ページで除外されたリソースを確認する

また、[インベントリ] ページで、1 つ以上のレコメンデーションから除外されているすべてのリソースを見つけることもできます。

Defender for Cloud の [インベントリ] ページで除外されたリソースを確認するには:

Azure portal にサインインします。

Defender for Cloud>[インベントリ] に移動します。

[フィルターの追加] を選択します

[除外を含む] を選択します。

はいを選択します。

[OK] を選択します。

Azure Resource Graph を使用して除外されたリソースを確認する

Azure Resource Graph (ARG) を使用すると、堅牢なフィルター処理、グループ化、並べ替え機能を使用して、クラウド環境全体のリソース情報にすばやくアクセスできます。 これは、Kusto Query Language (KQL) を使用してクエリを実行して情報を確認する迅速かつ効率的な方法です。

除外規則があるすべての推奨事項を表示するには、次の手順を実行します。

[推奨事項] ページで、[クエリを開く] を選択します。

次のクエリを入力し、 [クエリの実行] を選択します。

securityresources | where type == "microsoft.security/assessments" // Get recommendations in useful format | project ['TenantID'] = tenantId, ['SubscriptionID'] = subscriptionId, ['AssessmentID'] = name, ['DisplayName'] = properties.displayName, ['ResourceType'] = tolower(split(properties.resourceDetails.Id,"/").[7]), ['ResourceName'] = tolower(split(properties.resourceDetails.Id,"/").[8]), ['ResourceGroup'] = resourceGroup, ['ContainsNestedRecom'] = tostring(properties.additionalData.subAssessmentsLink), ['StatusCode'] = properties.status.code, ['StatusDescription'] = properties.status.description, ['PolicyDefID'] = properties.metadata.policyDefinitionId, ['Description'] = properties.metadata.description, ['RecomType'] = properties.metadata.assessmentType, ['Remediation'] = properties.metadata.remediationDescription, ['Severity'] = properties.metadata.severity, ['Link'] = properties.links.azurePortal | where StatusDescription contains "Exempt"

除外が作成されたときに通知を受け取る

ユーザーがリソースを推奨事項から除外している方法を追跡するために、Logic App Playbook をデプロイする Azure Resource Manager (ARM) テンプレートと、除外の作成時に通知するために必要なすべての API 接続を作成しました。

- プレイブックの詳細については、TechCommunity blog ブログ記事の「Microsoft Defender for Cloud でリソースの除外を追跡する方法」を参照してください。

- ARM テンプレートは Microsoft Defender for Cloud GitHub リポジトリにあります。

- こちらの自動化されたプロセスを使用して、すべてのコンポーネントをデプロイします。

![推奨事項の状態、除外、適用ボタンが配置されている場所を示す [推奨事項] ページのスクリーンショット。](media/review-exemptions/exempted-resources.png)