エンタープライズの SOC における OT 脅威の監視

より多くのビジネスクリティカルな業界がOTシステムをデジタルITインフラストラクチャに変換するにつれて、セキュリティオペレーションセンター(SOC)チームと最高情報セキュリティ責任者(CISO)は、OTネットワークからの脅威に対してますます責任を負います。

SOCチームは、新しい責任と共に、次のような新しい課題に対処します。

現在のSOCチーム内で、OTアラート、産業機器、プロトコル、およびネットワーク動作に関するOTの専門知識や知識が不足している。 これは、多くの場合、OT インシデントとそのビジネスへの影響について、曖昧かまたは最小限の理解しかできないことを意味します。

OT組織とSOC組織間の通信とプロセスが孤立しているか非効率的になっている。

テクノロジとツールが限られているため、OT ネットワークの可視性や自動セキュリティ修復がない。 OT ネットワークのデータ ソース間で情報を評価してリンクする必要があるとともに、既存の SOC ソリューションとの統合にはコストがかかる場合があります。

ただし、OT データ、コンテキスト、および既存の SOC ツールとワークフローと統合しなければ、OT のセキュリティと運用上の脅威は、正しく処理されないばかりか、見過ごされる可能性さえあります。

Defender for IoTとMicrosoft Sentinelを統合する

Microsoft Sentinel は、セキュリティ情報イベント管理 (SIEM) のセキュリティ オーケストレーション自動応答 (SOAR) のスケーラブルなクラウド サービスです。 SOC チームは、Microsoft Defender for IoT と Microsoft Sentinel との統合を利用して、ネットワーク間でのデータの収集、脅威の検出と調査、インシデントへの対応を行うことができます。

Microsoft Sentinel では、Defender for IoT データ コネクタとソリューションによって、すぐに使用できるセキュリティ コンテンツが SOC チームに提供されるため、OT セキュリティ アラートの表示、分析、対応を行うことができ、より広範な組織の脅威コンテンツで生成されたインシデントを理解できます。

Defender for IoT データ コネクタを単独でインストールして、OT ネットワーク アラートを Microsoft Sentinel にストリーミングします。 次に、IoT/OT 固有の分析ルール、ブック、SOAR プレイブックの追加の価値を得るために Microsoft Defender for IoT ソリューションをインストールし、ICS 手法の MITRE ATT&CK へのインシデント マッピングもインストールします。

Defender for IoT と Microsoft Sentinel を統合すると、Microsoft Sentinel の他のパートナー統合からさらに多くのデータを取り込むこともできます。 詳細については、「Microsoft およびパートナーのサービスと統合する」を参照してください。

Note

Microsoft Sentinel の一部の機能は、料金が発生する場合があります。 詳細については、「コストを計画し、Microsoft Sentinel の価格と課金を理解する」を参照してください。

統合された検出と応答

次の表は、Defender for IoT側のOTチームと、Microsoft Sentinel側のSOCチームの両方が、攻撃タイムライン全体で迅速に脅威を検出して対応する方法を示しています。

| Microsoft Sentinel | 手順 | Defender for IoT |

|---|---|---|

| OTアラートはトリガーされました | Defender for IoTのセクション52セキュリティ研究グループを利用した信頼度の高いOTアラートは、Defender for IoTに取り込まれたデータに基づいてトリガーされます。 | |

| 分析ルールは、関連するユースケースに対してのみインシデントを自動的に開き、OTアラートの疲労を回避します | OTインシデントが作成されました | |

| SOCチームは、サイト、回線、侵害された資産、OT所有者に関するデータなど、ビジネスへの影響をマップします | OTインシデントビジネスへの影響マッピング | |

| SOCチームはインシデントをアクティブに移動し、ネットワーク接続とイベント、ブック、OTデバイスエンティティページを使用して調査を開始します | OTインシデント調査 | アラートがアクティブに移動され、OTチームはPCAPデータ、詳細なレポート、およびその他のデバイスの詳細を使用して調査します |

| SOCチームがOTプレイブックとノートブックで応答する | OTインシデント対応 | OTチームは、アラートを抑制するか、必要に応じて次回の学習を行います |

| 脅威が軽減された後、SOCチームはインシデントを閉じます | OTインシデントの終了 | 脅威が軽減された後、OTチームはアラートを閉じます |

アラートの状態の同期

アラートの状態の変更は、Microsoft Sentinel から Defender for IoT にのみ同期され、Defender for IoT から Microsoft Sentinel には同期されません。

Defender for IoT を Microsoft Sentinel と統合する場合は、アラートの状態を Microsoft Sentinel の関連インシデントと共に管理することをお勧めします。

Defender for IoT の Microsoft Sentinel インシデント

Defender for IoT データ コネクタを構成し、Microsoft Sentinel への IoT/OT アラート データのストリーミングを設定したら、次のいずれかの方法を使用して、これらのアラートに基づいてインシデントを作成します。

| メソッド | 説明 |

|---|---|

| 既定のデータ コネクタ ルールを使用する | データ コネクタで提供される既定の [Microsoft Defender for IOT で生成されたすべてのアラートに基づいてインシデントを作成する] 分析ルールを使用します。 このルールにより、Defender for IoT からストリーミングされたアラートごとに、Microsoft Sentinel に個別のインシデントが作成されます。 |

| すぐに利用できるソリューションのルールを使用する | Microsoft Defender for IoT ソリューションで提供されるすぐに利用できる分析ルールの一部またはすべてを有効にします。 これらの分析ルールでは、特定の状況でのみインシデントを作成することで、アラート疲れを防ぎます。 たとえば、サインインを何回も試した場合やネットワークで複数のスキャンが検出された場合に、インシデントを作成できます。 |

| カスタム規則の作成 | カスタム分析ルールを作成して、特定のニーズのみに基づいてインシデントを作成します。 すぐに使用できる分析ルールを開始点として使用するか、ゼロからルールを作成することができます。 | where TimeGenerated <= ProcessingEndTime + 60m というフィルターを追加して、同じアラート ID で重複したインシデントが作成されないようにします。 |

選択したアラート作成方法に関係なく、Defender for IoT のアラート ID ごとに 1 つのインシデントのみを作成する必要があります。

Defender for IoT 用の Microsoft Sentinel ブック

Defender for IoT のデータを視覚化して監視するには、Microsoft Sentinel ワークスペースにデプロイされたブックを、Microsoft Defender for IoT ソリューションの一部として使用します。

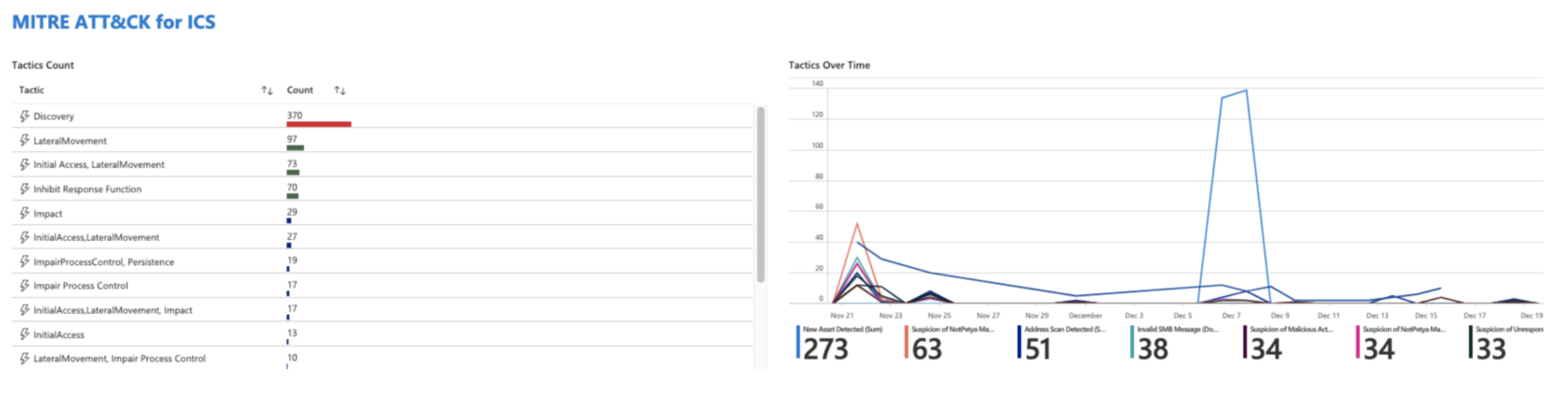

Defender for IoT ブックには、オープン インシデント、アラート通知、OT 資産のアクティビティに基づく OT エンティティのガイド付き調査が用意されています。 また、ICS 用 MITRE ATT&CK® フレームワーク全体でハンティング エクスペリエンスを提供し、アナリスト、セキュリティ エンジニア、MSSP が OT セキュリティ体制の状況認識を得られるよう設計されています。

ブックでは、種類、重大度、OT デバイスの種類またはベンダー別にアラートを表示したり、経時的にアラートを表示したりすることができます。 ブックには、ICS 戦術の MITRE ATT&CK にアラートをマッピングした結果と、カウントと期間ごとの戦術の分布も表示されます。 次に例を示します。

Defender for IoT 用の SOAR プレイブック

プレイブックは、Microsoft Sentinel からルーチンとして実行できる自動化された修復アクションのコレクションです。 プレイブックは、脅威への対応を自動化および調整するのに役立ちます。 特定のアラートまたはインシデントが、分析ルールまたは自動化ルールによってそれぞれトリガーされたときに、これらに対応して手動で実行することも、自動的に実行するように設定することもできます。

たとえば次のようにSOARプレイブックを使用します:

新しいエンジニアリング ワークステーションなどの新しい資産が検出されたときに、ServiceNow で資産チケットを開きます。 このアラートは、敵対者が PLC を再プログラミングするために使用しているかもしれない未承認のデバイスである可能性があります。

計画外の PLC の再プログラミングなどの不審なアクティビティが検出されたときに、直接の利害関係者に電子メールを送信します。 このメールは、関連する生産ラインを担当している制御エンジニアなどの OT 担当者に送信される場合があります。

Defender for IoT のイベント、アラート、インシデントの比較

このセクションでは、Microsoft Sentinel での Defender for IoT イベント、アラート、インシデントの違いについて説明します。 OT ネットワークの現在のイベント、アラート、インシデントの完全な一覧を表示するには、以下に示すクエリを使用します。

通常、Microsoft Sentinel では、Defender for IoT の "アラート" よりも "イベント" の方が多く表示されます。また、Defender for IoT の "インシデント" よりも "アラート" の方が多く表示されます。

Microsoft Sentinel での Defender for IoT イベント

Defender for IoT から Microsoft Sentinel にストリーミングされる各アラート ログは "イベント" です。 アラート ログに Defender for IoT の新しいアラートまたは更新されたアラートが反映される場合は、SecurityAlert テーブルに新しいレコードが追加されます。

Microsoft Sentinel ですべての Defender for IoT イベントを表示するには、SecurityAlert テーブルに対して次のクエリを実行します。

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Microsoft Sentinel での Defender for IoT アラート

Microsoft Sentinel では、現在の分析ルールと SecurityAlert テーブルにリストされているアラート ログに基づいてアラートが作成されます。 Defender for IoT のアクティブな分析ルールがない場合、Microsoft Sentinel では各アラート ログが "イベント" と見なされます。

Microsoft Sentinel でアラートを表示するには、SecurityAlert テーブルに対して次のクエリを実行します。

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

Microsoft Defender for IoT ソリューションをインストールして、AD4IoT-AutoAlertStatusSync プレイブックをデプロイすると、アラートの状態の変更が Microsoft Sentinel から Defender for IoT に同期されます。 アラートの状態の変更は、Defender for IoT から Microsoft Sentinel には同期 "されません"。

重要

アラートの状態を、Microsoft Sentinel での関連するインシデントと共に管理することをお勧めします。 詳細については、「Microsoft Sentinel でインシデント タスクを操作する」を参照してください。

Microsoft Sentinel での Defender for IoT インシデント

Microsoft Sentinel では、分析ルールに基づいてインシデントが作成されます。 同じインシデントに複数のアラートがグループ化されている場合や、特定のアラートの種類に対してインシデントが作成 "されない" ように分析ルールが構成されている場合があります。

Microsoft Sentinel でインシデントを表示するには、次のクエリを実行します。

SecurityIncident

次の手順

詳細については、次を参照してください。