チュートリアル: IoT デバイスの脅威を調査して検出する

Microsoft Defender for IoT と Microsoft Sentinel の統合により、SOC チームは、ネットワーク全体のセキュリティの脅威を効率的かつ効果的に検出して対応できます。 Defender for IoT データ専用に構成され、分析ルール、ブック、プレイブックを含む、バンドルされた一連のコンテンツである Microsoft Defender for IoT ソリューションを使用して、セキュリティ機能を強化します。

このチュートリアルでは、次の作業を行いました。

- Microsoft Sentinel ワークスペースに Microsoft Defender for IoT ソリューションをインストールする

- Microsoft Sentinel インシデントで Defender for IoT アラートを調査する方法について学習する

- Microsoft Defender for IoT ソリューションを使用して Microsoft Sentinel ワークスペースにデプロイされた分析ルール、ブック、プレイブックについて学習する

重要

Microsoft Sentinel コンテンツ ハブ エクスペリエンスは、Microsoft Defender for IoT ソリューションと同様に、現在はプレビュー段階です。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用されるその他の法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

前提条件

開始する前に、以下を用意してください。

Microsoft Sentinel ワークスペースに対する読み取りおよび書き込みアクセス許可。 詳細については、「Microsoft Sentinel のアクセス許可」を参照してください。

チュートリアル: Microsoft Defender for IoT を Microsoft Sentinel に接続するを完了している。

Defender for IoT ソリューションをインストールする

Microsoft Sentinel ソリューションでは、単一のプロセスを使用して、特定のデータ コネクタ用の Microsoft Sentinel セキュリティ コンテンツをオンボードできます。

Microsoft Defender for IoT ソリューションは、自動化された応答と防止機能のための、最適化されたすぐに使えるプレイブックを提供することで、Defender for IoT データを Microsoft Sentinel のセキュリティ オーケストレーション、自動化、応答 (SOAR) 機能と統合します。

ソリューションをインストールするには:

Microsoft Sentinel の [コンテンツ管理] で、[コンテンツ ハブ] を選択し、Microsoft Defender for IoT ソリューションを見つけます。

右下にある [詳細の表示] を選択し、[作成] を選択します。 ソリューションをインストールするサブスクリプション、リソース グループ、ワークスペースを選択し、デプロイされる関連するセキュリティ コンテンツを確認します。

完了したら、ソリューションをインストールするために [確認と作成] を選択します。

詳細については、Microsoft Sentinel のコンテンツとソリューションに関するページと、「すぐに使えるコンテンツとソリューションを一元的に検出してデプロイする」を参照してください。

Defender for IoT データを使用して、すぐに脅威を検出する

Defender for IoT データ コネクタには、"Azure Defender for IOT アラートに基づくインシデントの作成" という名前の既定の Microsoft セキュリティ規則が含まれており、新しい Defender for IoT アラートが検出されると新しいインシデントが自動的に作成されます。

Microsoft Defender for IoT ソリューションには、より詳細なすぐに使える分析ルールのセットが含まれています。これは Defender for IoT データ専用に構築されており、関連するアラートに対して Microsoft Sentinel で作成されるインシデントを微調整します。

すぐに使える Defender for IoT アラートを使用するには:

Microsoft Sentinel の [分析] ページで、Azure Defender for IOT アラートに基づくインシデントの作成ルールを検索して無効にします。 この手順により、同じアラートに対して重複するインシデントが Microsoft Sentinel で作成されるのを防ぐことができます。

Microsoft Defender for IoT ソリューションと共にインストールされている、次の既定の分析ルールのいずれかを検索して有効にします。

規則の名前 説明 ICS/SCADA トラフィックに対する不正な関数コード 監督管理およびデータ取得 (SCADA) 機器の機能コードが無効な場合は、次のいずれかを示している可能性があります。

- ファームウェアの更新や再インストールなどによる、不適切なアプリケーション構成。

- 悪意のあるアクティビティ。 たとえば、バッファー オーバーフローなどのプログラミング可能なロジック コントローラー (PLC) の脆弱性を悪用するために、プロトコル内で不正な値を使用しようとするサイバー脅威などです。ファームウェアの更新 未承認のファームウェアの更新は、PLC ファームウェアを操作して PLC 機能を侵害しようとするサイバー脅威など、ネットワーク上の悪意のあるアクティビティを示している可能性があります。 承認されていない PLC の変更 PLC ラダー ロジック コードに対する未承認の変更は、次のいずれかである可能性があります。

- PLC 内の新機能を示します。

- ファームウェアの更新や再インストールなどによる、不適切なアプリケーションの構成。

- PLC プログラミングを操作して PLC 機能を侵害しようとするサイバー脅威など、ネットワーク上の悪意のあるアクティビティ。PLC の安全でないキーの状態 新しいモードは、PLC が安全でないことを示す可能性があります。 PLC を安全でない動作モードで放置した場合、敵対者はプログラムのダウンロードなどの悪意のあるアクティビティを実行できる可能性があります。

PLC が侵害された場合、PLC と対話するデバイスとプロセスが影響を受ける可能性があります。 システム全体のセキュリティと安全性に影響する可能性があります。PLC 停止 PLC 停止コマンドは、PLC の機能を停止させたアプリケーションの不適切な構成、またはネットワーク上の悪意のあるアクティビティを示している可能性があります。 たとえば、ネットワークの機能に影響を与える PLC プログラミングを操作しようとするサイバー脅威などです。 ネットワークで疑わしいマルウェアが見つかった ネットワークで検出された疑わしいマルウェアは、疑わしいマルウェアが実稼働環境を侵害しようとしていることを示します。 ネットワーク内の複数のスキャン ネットワーク上の複数のスキャンは、次のいずれかを示している可能性があります。

- ネットワーク上の新しいデバイス

- 既存のデバイスの新機能

- ファームウェアの更新や再インストールなどによるアプリケーションの構成の誤り

- ネットワーク上の、偵察用の悪意のあるアクティビティインターネット接続 インターネット アドレスと通信する OT デバイスは、外部サーバーから更新プログラムをダウンロードしようとするウイルス対策ソフトウェアや、ネットワーク上の悪意のあるアクティビティなど、不適切なアプリケーション構成を示している可能性があります。 SCADA ネットワーク内の未承認デバイス ネットワーク上の未承認デバイスは、最近ネットワークにインストールされた正当な新しいデバイスの場合もありますが、ネットワーク上の無許可のアクティビティや悪意のあるアクティビティ (SCADA ネットワークを操作しようとするサイバー脅威など) を示している場合もあります。 SCADA ネットワークでの未承認の DHCP 構成 ネットワーク上の未承認の DHCP 構成は、新しい未承認のデバイスがネットワーク上で稼働している可能性を示しています。

これは、最近ネットワークにデプロイされた正当な新しいデバイスの場合もありますが、ネットワーク上の無許可のアクティビティや悪意のあるアクティビティ (SCADA ネットワークを操作しようとするサイバー脅威など) を示している場合もあります。過剰なログイン試行 過剰なサインイン試行は、不適切なサービス構成、人為的なミス、またはネットワーク上の悪意のあるアクティビティ (SCADA ネットワークを操作しようとするサイバー脅威など) を示している場合があります。 ネットワーク内の高帯域幅 異常に高い帯域幅になるのは、ネットワーク上の新しいサービス/プロセス (バックアップなど)、またはネットワーク上の悪意のあるアクティビティ (SCADA ネットワークを操作しようとするサイバー脅威など) があることを示している可能性があります。 サービス拒否 このアラートは、DC システムの使用または適切な動作を妨げる可能性のある攻撃を検出します。 ネットワークへの未承認のリモート アクセス ネットワークへの未承認のリモート アクセスは、ターゲット デバイスを危険にさらす可能性があります。

これは、ネットワーク上の別のデバイスが侵害された場合に、ターゲット デバイスにリモートでアクセスして、攻撃対象を増やすことができることを意味します。センサーでトラフィックが未検出 ネットワーク トラフィックを検出しなくなったセンサーは、システムが安全でない可能性があることを示します。

Defender for IoT インシデントを調査する

Microsoft Sentinel で新しいインシデントをトリガーするように Defender for IoT データを構成したら、他のインシデントと同様に、Microsoft Sentinel でそれらのインシデントの調査を開始します。

Microsoft Defender for IoT インシデントを調査するには:

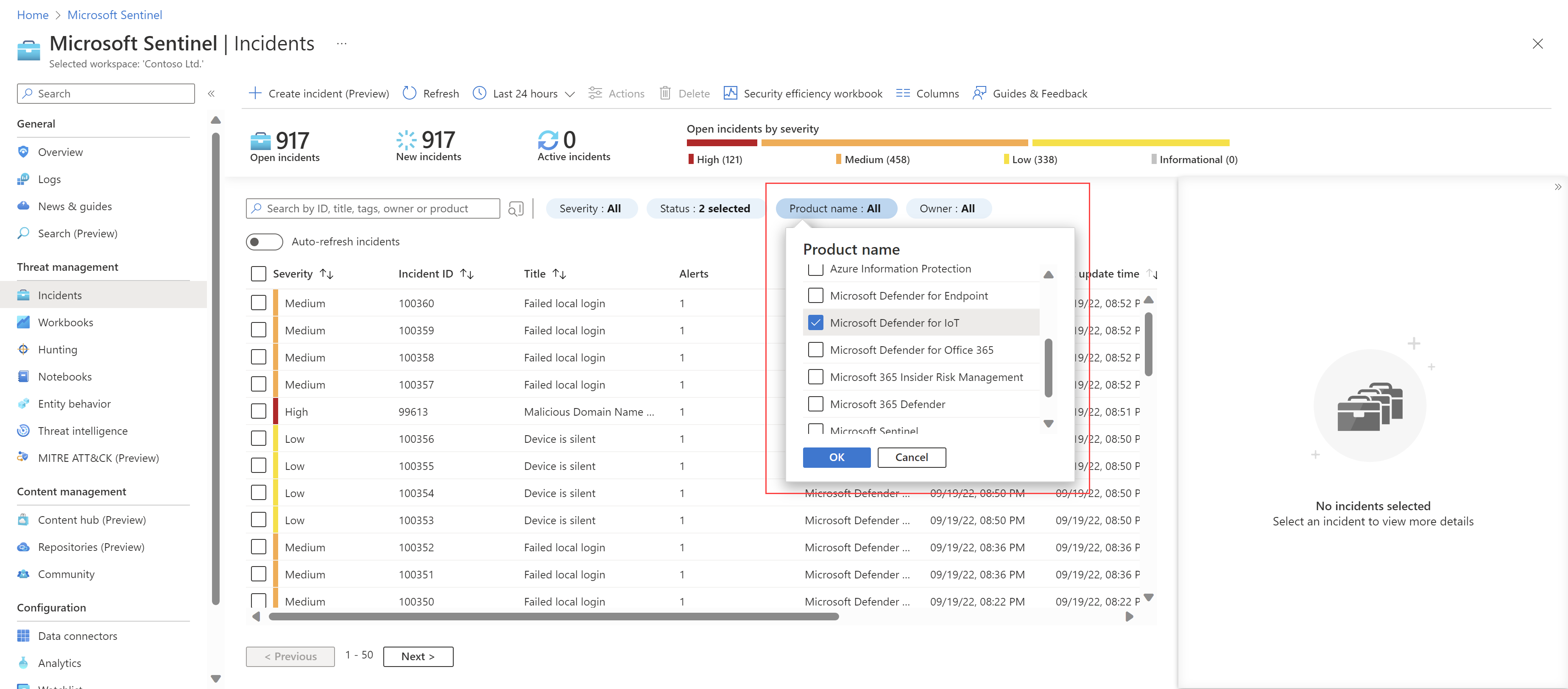

Microsoft Sentinel で、[インシデント] ページに移動します。

インシデント グリッドの上にある [製品名] フィルターを選択し、[すべて選択] オプションをオフにします。 次に、[Microsoft Defender for IoT] を選択して、Defender for IoT アラートによってトリガーされたインシデントのみを表示します。 次に例を示します。

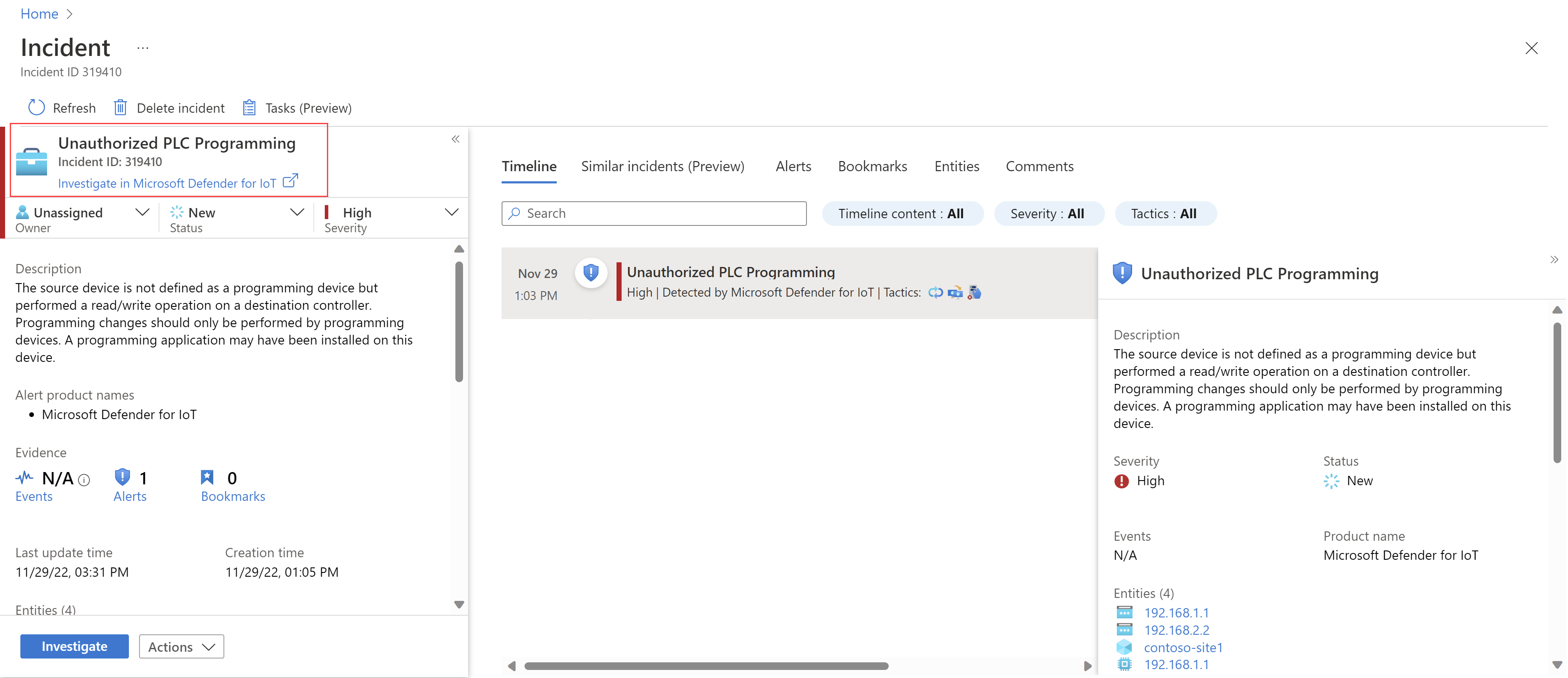

調査を開始する特定のインシデントを選択します。

右側のインシデントの詳細ウィンドウで、インシデントの重大度、関連するエンティティの概要、マップされた MITRE ATT&CK の戦術や手法などの詳細を表示します。 次に例を示します。

[すべての詳細を表示] を選択してインシデントの詳細ページを開き、詳細をドリルダウンすることができます。 次に例を示します。

IoT デバイスのサイト、ゾーン、センサー名、デバイスの重要度などの詳細を使用して、インシデントのビジネスへの影響と物理的な場所を把握します。

インシデント タイムラインでアラートを選択し、[修復の手順] 領域を表示して、推奨される修復手順を確認します。

[エンティティ] リストから IoT デバイスのエンティティを選択すると、そのデバイスのエンティティ ページが表示されます。 詳細については、「IoT デバイス エンティティを使用してさらに調査する」を参照してください。

詳細については、「Microsoft Azure Sentinel でインシデントを調査する」を参照してください。

ヒント

Defender for IoT でインシデントを調査するには、[インシデント] ページの [インシデントの詳細] ウィンドウの上部にある [Investigate in Microsoft Defender for IoT] (Microsoft Defender for IoT で調査) のリンクを選択します。

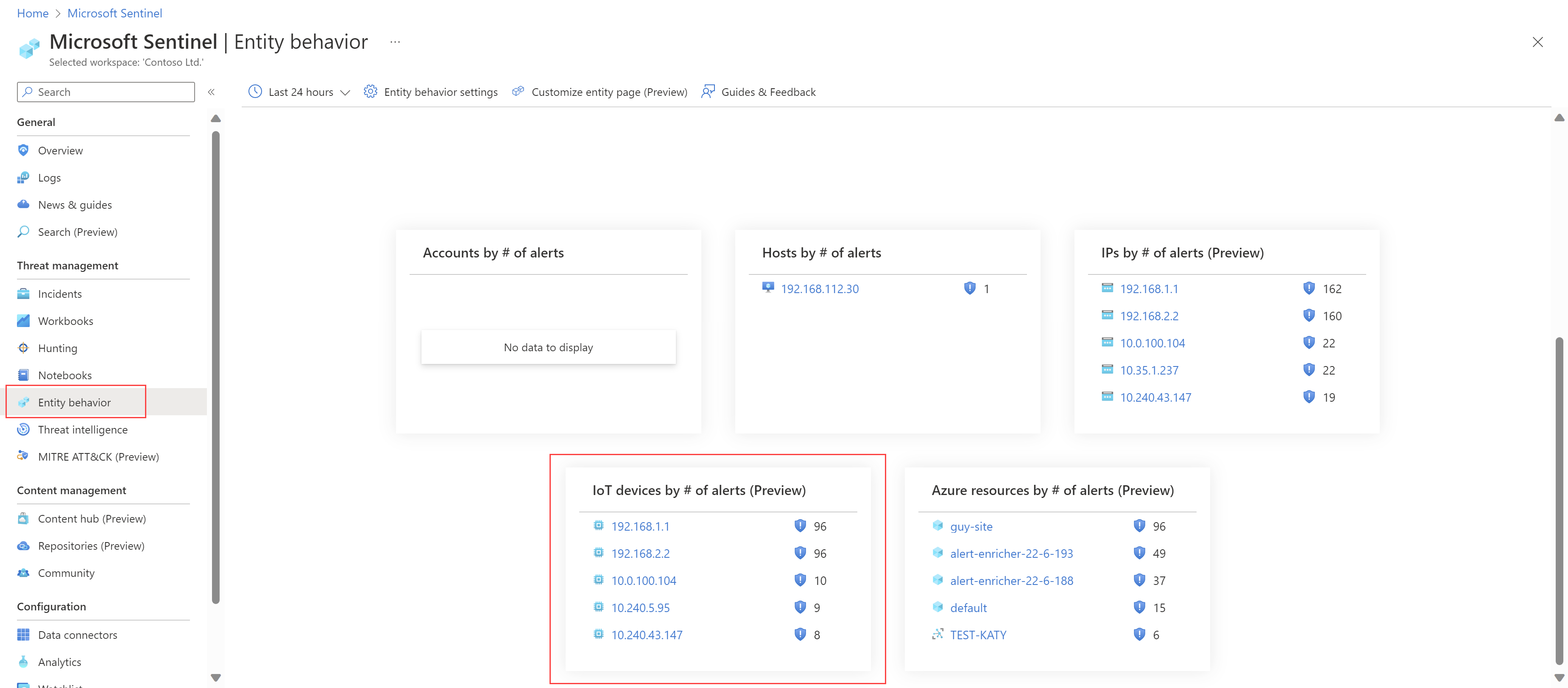

IoT デバイス エンティティを使用してさらに調査する

Microsoft Sentinel でインシデントを調査しており、右側に [インシデントの詳細] ウィンドウが開いている場合は、[エンティティ] リストから IoT デバイスのエンティティを選択して、選択したエンティティに関する詳細を表示できます。 "IoT デバイス" は IoT デバイス アイコンによって識別できます: ![]()

IoT デバイスのエンティティがすぐに表示されない場合は、[すべての詳細を表示] を選択して完全なインシデント ページを開き、[エンティティ] タブを確認します。IoT デバイスのエンティティを選択すると、基本的なデバイスの詳細、所有者の連絡先情報、デバイスで発生したイベントのタイムラインなど、より詳細なエンティティ データが表示されます。

さらにドリルダウンするには、IoT デバイスのエンティティ リンクを選択してデバイス エンティティの詳細ページを開くか、Microsoft Sentinel の [Entity behavior] (エンティティの動作) ページで脆弱なデバイスを検索します。 たとえば、アラートの数が最も多い上位 5 台の IoT デバイスを表示したり、IP アドレスまたはデバイス名でデバイスを検索したりします。

詳細については、「Microsoft Sentinel のエンティティ ページでエンティティを調査する」および「Microsoft Sentinel でインシデントを調査する」を参照してください。

Defender for IoT でアラートを調査する

アラートPCAPデータへのアクセス機能を含む、さらなる調査のためにDefender for IoTでアラートを開くには、インシデントの詳細ページでMicrosoft Defender for IoTで調査するを選択します。 次に例を示します。

関連するアラートについて、Defender for IoT のアラート詳細ページが開きます。 詳細については、「OT ネットワーク アラートの調査と対応」を参照してください。

Defender for IoT データの視覚化と監視

Defender for IoT のデータを視覚化して監視するには、Microsoft Sentinel ワークスペースにデプロイされたブックを、Microsoft Defender for IoT ソリューションの一部として使用します。

Defender for IoT ブックには、オープン インシデント、アラート通知、OT 資産のアクティビティに基づく OT エンティティのガイド付き調査が用意されています。 また、ICS 用 MITRE ATT&CK® フレームワーク全体でハンティング エクスペリエンスを提供し、アナリスト、セキュリティ エンジニア、MSSP が OT セキュリティ体制の状況認識を得られるよう設計されています。

[脅威管理] > [ブック] > [マイブック] タブで、Microsoft Sentinel でブックを表示します。詳細については、「収集したデータの視覚化」を参照してください。

次の表は、Microsoft Defender for IoT ソリューションに含まれるブックについて説明したものです。

| Workbooks | 説明 | ログ |

|---|---|---|

| 概要 | デバイス インベントリ、脅威検出、脆弱性に関する主要なメトリックの概要を表示するダッシュボード。 | Azure Resource Graph (ARG) からのデータを使用 |

| デバイス インベントリ | OT デバイス名、種類、IP アドレス、Mac アドレス、モデル、OS、シリアル番号、ベンダー、プロトコル、オープン アラート、CVE と奨事項などのデータをデバイスごとに表示します。 サイト、ゾーン、センサーでフィルター処理できます。 | Azure Resource Graph (ARG) からのデータを使用 |

| インシデント | 次のようなデータが表示されます。 - インシデント メトリック、最上位のインシデント、時系列のインシデント、プロトコル別のインシデント、デバイスの種類別のインシデント、ベンダー別インシデント、および IP アドレス別インシデント。 - 重要度別のインシデント、インシデントの平均応答時間、インシデントの平均解決時間、インシデント終了の理由。 |

次のログのデータが使用されます。SecurityAlert |

| 警告 | アラート メトリック、最上位のアラート、時系列のアラート、重要度別のアラート、エンジン別のアラート、デバイスの種類別のアラート、ベンダー別アラート、IP アドレス別のアラートなどのデータを表示します。 | Azure Resource Graph (ARG) からのデータを使用 |

| ICS 用 MITRE ATT&CK® | 戦術数、戦術の詳細、時系列の戦術、手法の数などのデータを表示します。 | 次のログのデータが使用されます。SecurityAlert |

| 脆弱性 | 脆弱なデバイスの脆弱性と CVE を表示します。 デバイス サイトと CVE の重大度でフィルター処理できます。 | Azure Resource Graph (ARG) からのデータを使用 |

Defender for IoT アラートへの応答を自動化する

プレイブックは、Microsoft Sentinel からルーチンとして実行できる自動化された修復アクションのコレクションです。 プレイブックは、脅威への対応を自動化し、調整するのに役立ちます。これは、分析ルールまたは自動化ルールによってトリガーされたときに、それぞれ、手動で実行するように、または特定のアラートやインシデントに対応して自動的に実行されるように設定できます。

Microsoft Defender for IoT ソリューションには、次の機能を提供する、すぐに使えるプレイブックが含まれています。

- インシデントを自動的に閉じる

- 生産ライン別に電子メール通知を送信する

- 新しい ServiceNow チケットを作成する

- Defender for IoT でアラートの状態を更新する

- アクティブな CVE を使用してインシデントのワークフローを自動化する

- IoT/OT デバイス所有者に電子メールを送信する

- 非常に重要なデバイスに関連するインシデントをトリアージする

すぐに使えるプレイブックを使用する前に、前提条件となる手順を以下に示すとおり実行してください。

詳細については、次を参照してください。

- チュートリアル: Microsoft Azure Sentinel でオートメーション ルールとプレイブックを使用する

- Microsoft Sentinel のプレイブックを使用して脅威への対応を自動化する

プレイブックの前提条件

すぐに使えるプレイブックを使用する前に、プレイブックごとに、必要に応じて次の前提条件を確実に実行してください。

有効なプレイブック接続を確認する

この手順は、プレイブック内の各接続ステップに有効な接続があることを確認するのに役立ち、すべてのソリューション プレイブックに必要です。

有効な接続を確保するには:

Microsoft Sentinel で、[オートメーション]>[アクティブなプレイブック] からプレイブックを開きます。

プレイブックを選択してロジック アプリとして開きます。

プレイブックをロジック アプリとして開いた状態で、[ロジック アプリ デザイナー] を選択します。 ロジック アプリの各ステップを展開して、オレンジ色の三角形の警告で示される無効な接続がないか確認します。 次に例を示します。

重要

ロジック アプリの各ステップを展開してください。 他のステップの内部で無効な接続が非表示になっている可能性があります。

[保存] を選択します。

サブスクリプションに必要なロールを追加する

この手順では、プレイブックがインストールされている Azure サブスクリプションに必要なロールを追加する方法について説明します。これは、次のプレイブックにのみ必要です。

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

必要なロールはプレイブックごとに異なりますが、手順は変わりません。

サブスクリプションに必要なロールを追加するには:

Microsoft Sentinel で、[オートメーション]>[アクティブなプレイブック] からプレイブックを開きます。

プレイブックを選択してロジック アプリとして開きます。

プレイブックをロジック アプリとして開いた状態で、[ID] > [システム割り当て済み] を選択し、[アクセス許可] 領域で [Azure ロールの割り当て] ボタンを選択します。

[Azure ロールの割り当て] ページで、[ロールの割り当ての追加] を選択します。

[ロールの割り当ての追加] ペインで、以下を実行します。

[スコープ] を [サブスクリプション] として定義します。

ドロップダウンから、プレイブックがインストールされているサブスクリプションを選択します。

[ロール] ドロップダウンから、使用しているプレイブックに応じて、次のいずれかのロールを選択します。

プレイブック名 Role AD4IoT-AutoAlertStatusSync セキュリティ管理者 AD4IoT-CVEAutoWorkflow Reader AD4IoT-SendEmailtoIoTOwner Reader AD4IoT-AutoTriageIncident Reader

終了したら、 [保存] を選択します。

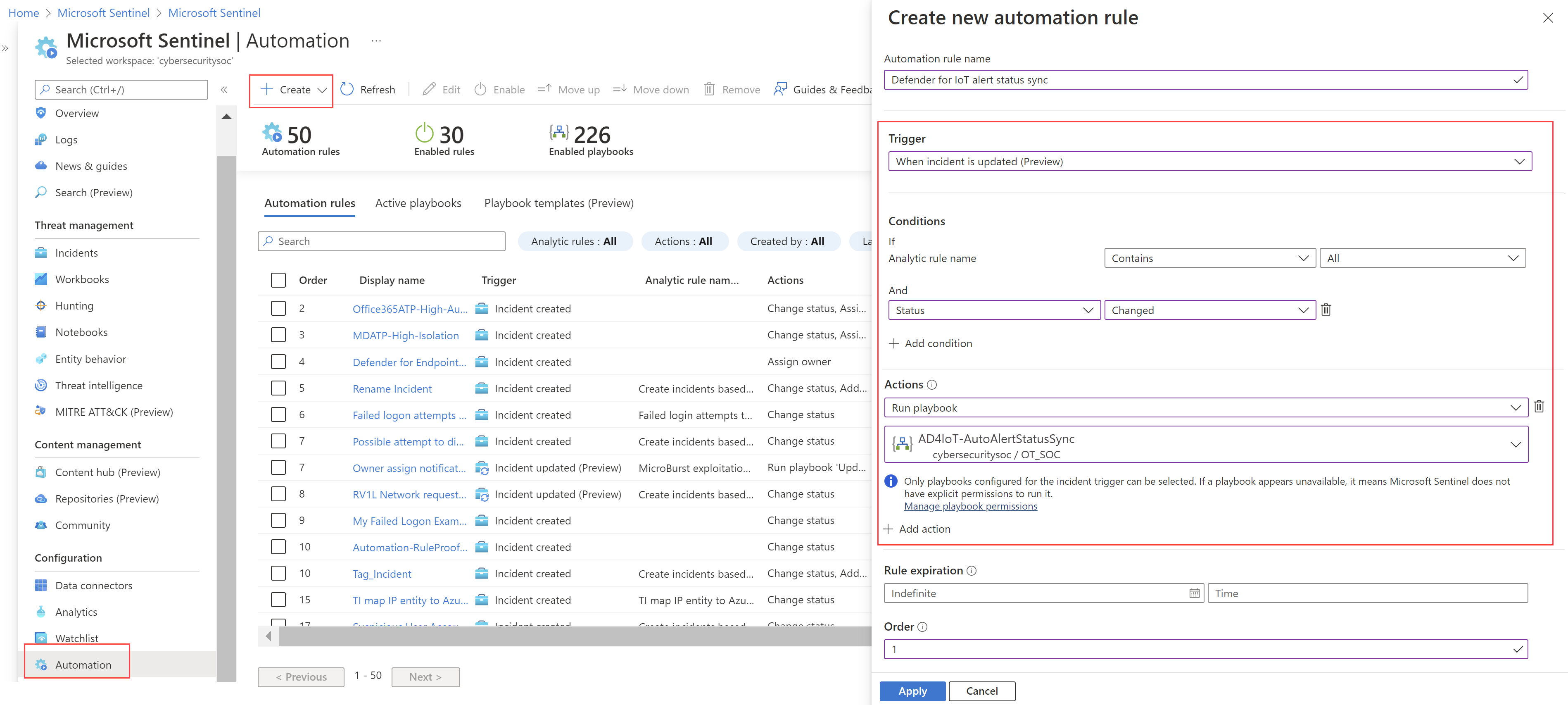

インシデント、関連する分析ルール、プレイブックを接続する

この手順では、インシデント トリガーに基づいてプレイブックを自動的に実行するように Microsoft Sentinel 分析ルールを構成する方法について説明します。これは、すべてのソリューション プレイブックに必要です。

分析ルールを追加するには:

Microsoft Sentinel で、[オートメーション]>[自動化ルール] に異動します。

新しい自動化ルールを作成するには、[作成]>[自動化ルール] を選択します。

[トリガー] フィールドで、使用しているプレイブックに応じて、次のいずれかのトリガーを選択します。

- AD4IoT-AutoAlertStatusSync プレイブック: [インシデント更新時] トリガーを選択します

- その他すべてのソリューション プレイブック: [インシデント作成時] トリガーを選択します

[条件] 領域で、[次の場合] > [分析ルール名] > [次の値を含む] を選択し、組織内の Defender for IoT に関連する特定の分析ルールを選択します。

次に例を示します。

既成の分析ルールを使用するか、既成の内容を修正するか、独自のものを作成することができます。 詳細については、「Defender for IoT データを使用して、すぐに脅威を検出する」を参照してください。

[アクション] 領域で、[プレイブックの実行] を選択し、プレイブック名を選びます。

[実行] を選択します。

ヒント

プレイブックを手動でオンデマンド実行することもできます。 これはオーケストレーションや応答プロセスに、さらに制御が求められる状況で役立てることができます。 詳細については、「オンデマンドでプレイブックを実行する」を参照してください。

インシデントを自動的に閉じる

プレイブック名: AD4IoT-AutoCloseIncidents

場合によっては、SOC チームによる実際の問題の処理を混乱させるようなアラートが、メンテナンス アクティビティによって Microsoft Sentinel に生成されることがあります。 このプレイブックは、指定されたメンテナンス期間中にこのようなアラートから作成されたインシデントを自動的に閉じ、IoT デバイス エンティティ フィールドを明示的に解析します。

このプレイブックを使用するには:

- メンテナンスが予定されている場合の関連する期間と、関連する資産の IP アドレスを、Excel ファイルに一覧表示されているように入力します。

- アラートが自動的に処理されるすべての資産の IP アドレスを含むウォッチリストを作成します。

生産ライン別に電子メール通知を送信する

プレイブック名: AD4IoT-MailByProductionLine

このプレイブックは、ご使用の環境で発生したアラートとイベントについて、特定の利害関係者に通知するメールを送信します。

たとえば、特定の製品ラインまたは地理的な場所に特定のセキュリティ チームが割り当てられている場合、その責任に関連するアラートについてチームに通知する必要があります。

このプレイブックを使用するには、アラートを生成する各利害関係者のセンサー名とメーリング アドレスをマップするウォッチリストを作成します。

新しい ServiceNow チケットを作成する

プレイブック名: AD4IoT-NewAssetServiceNowTicket

通常、PLC のプログラミングを許可されているエンティティは、エンジニアリング ワークステーションです。 そのため、攻撃者は、悪意のある PLC プログラミングを作成するために新しいエンジニアリング ワークステーションを作成する可能性があります。

このプレイブックは、新しいエンジニアリング ワークステーションが検出されるたびに、IoT デバイス エンティティ フィールドを明示的に解析して、SerivceNow にチケットを開きます。

Defender for IoT でアラートの状態を更新する

プレイブック名: AD4IoT-AutoAlertStatusSync

このプレイブックは、Microsoft Sentinel の関連するアラートの状態が更新されるたびに、Defender for IoT のアラート ステータスを更新します。

この同期は、アラートの状態が関連するインシデントの状態と一致するように、Defender for IoT で定義されているすべての状態を Azure portal またはセンサー コンソールでオーバーライドします。

アクティブな CVE を使用してインシデントのワークフローを自動化する

プレイブック名: AD4IoT-CVEAutoWorkflow

これは、影響を受けるデバイスのインシデント コメントにアクティブな CVE を追加するプレイブックです。 CVE が重要な場合は自動トリアージが実行され、Defender for IoT のサイト レベルで定義されているとおりに、電子メール通知がデバイス所有者に送信されます。

デバイス所有者を追加するには、Defender for IoT の [サイトとセンサー] ページでサイト所有者を編集します。 詳細については、「Azure portal のサイト管理オプション」を参照してください。

IoT/OT デバイス所有者に電子メールを送信する

プレイブック名: AD4IoT-SendEmailtoIoTOwner

このプレイブックは、Defender for IoT のサイト レベルで定義されているとおりに、インシデントの詳細を含む電子メールをデバイス所有者に送信します。これにより、調査を開始し、自動メールから直接応答することもできます。 応答オプションには、次のものがあります。

はい。これは正しい動作です。 インシデントを閉じるには、このオプションを選択します。

いいえ。これは想定されていません。 インシデントをアクティブのままにし、重大度を上げて、インシデントに確認タグを追加するには、このオプションを選択します。

インシデントは、デバイス所有者によって選択された応答に基づいて自動的に更新されます。

デバイス所有者を追加するには、Defender for IoT の [サイトとセンサー] ページでサイト所有者を編集します。 詳細については、「Azure portal のサイト管理オプション」を参照してください。

非常に重要なデバイスに関連するインシデントをトリアージする

プレイブック名: AD4IoT-AutoTriageIncident

これは、関連するデバイスの重要度レベルに従ってインシデントの重大度を更新するプレイブックです。

次のステップ

詳細については、「Microsoft Sentinel を使用した重要なインフラストラクチャの防御: IT/OT 脅威監視ソリューション」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示