開発トンネル用グループ ポリシー管理テンプレートを構成しデプロイする

組織の IT 管理者は、開発トンネルの特定の側面を制御して、組織全体の一貫性またはコンプライアンスを実現したい場合があります。 このレベルの制御を実現する簡単な方法は、グループ ポリシー設定を構成し、クライアント コンピューターに展開することです。 Visual Studio の開発トンネル、Visual Studio Code の組み込みポート フォワーディング、Visual Studio Code Remote - トンネル拡張機能 および、devtunnel CLI ポリシーが、開発トンネル用管理者テンプレート ファイル (ADMX/ADML) に統合されます。

このクイック スタートでは、組織全体で開発トンネル グループ ポリシー設定を構成して展開する方法について説明します。

前提条件

- Windows Server 2016、Windows Server 2019、Windows Server 2022、Windows 8.1、Windows 10、Windows 11

- Active Directory

- ローカル グループ ポリシー エディターへのアクセス

Note

ポリシーは Windows マシンにのみ適用されます。

サポートされるポリシー

- 匿名トンネル アクセスを無効にする: 匿名トンネル アクセスを禁止します。 このポリシーを有効にすると、ユーザーはトンネル アクセス用にプライベートまたは組織のいずれかを選択するように強制されます。 つまり、ユーザーは、匿名アクセス制御を使用して既存のトンネルに接続したり、匿名アクセス制御を使用して既存のトンネルをホストしたり、既存または新しいトンネルに匿名アクセスを追加したりすることはできません。

- 開発トンネルを無効にする: ユーザーが開発トンネルサービスを使用できないようにします。 このポリシーが有効になっている場合、いくつかの例外を除くすべてのコマンドはアクセスを拒否する必要があります。 例外: 設定解除、エコー、ping、ユーザー。

- 選択した Microsoft Entra テナント ID のみを許可する: ユーザーは、開発トンネルにアクセスするために、特定のテナント リスト内で認証する必要があります。 このポリシーを有効にする場合は、セミコロンまたはカンマを使用して各テナント ID を区切ることで、複数のテナント ID 追加できます。 このポリシーが有効になっていて、許可されているテナント ID の一覧にユーザーのテナント ID がない場合は、いくつかの例外を除くすべてのコマンドのアクセスを拒否する必要があります。 例外: 設定解除、エコー、ping、ユーザー。 この記事の手順を実行して、Microsoft Entra テナント ID を検索します。

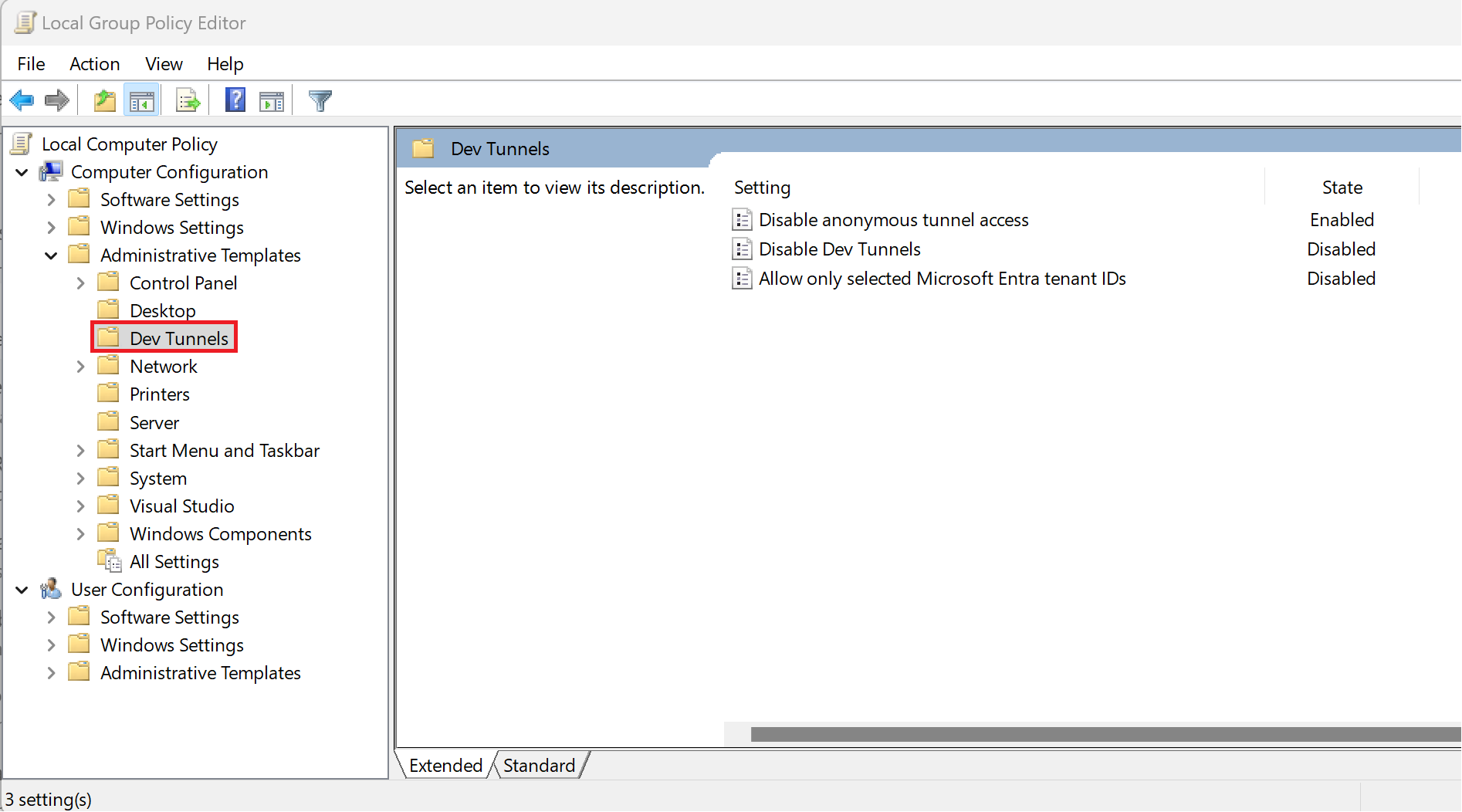

ローカル グループ ポリシー エディターを使用してポリシーを構成する

管理者テンプレート ファイルをダウンロードする

- Microsoft Download Center にアクセスして、開発トンネル用管理者テンプレート ファイル (ADMX/ADML) をダウンロードします。

C:\Windows\PolicyDefinitionsフォルダに移動して、TunnelsPolicies.admxファイルを追加します。C:\Windows\PolicyDefinitions\en-USフォルダに移動して、TunnelsPolicies.admlファイルを追加します。

ローカル グループ ポリシー エディターを使用してポリシーを適用する

- コマンド プロンプトを開き、

gpupdate /forceを実行して、ポリシー ファイルが構成されていることを確認します。 - Windows ローカル グループ ポリシー エディターを開きます。

- [コンピューターの構成]>[管理用テンプレート]>[開発トンネル] の順に選択します。

- 必要なポリシー変更を適用します。

お問い合わせ

フィードバック、機能の要求、質問がある場合や、devtunnel CLI の使用中に予期しない問題が発生した場合は、Microsoft までお問い合わせください。 ご意見をお聞かせください

GitHub の問題は、私達とつながるための優れた方法です。 新しい問題を作成したり、 を使用して既存の問題に賛成票を投じたりすることができます。

- 機能をリクエストする

- バグを送信する

- フィードバックを提供する

セキュリティ、エンタープライズ管理、またはサポートに関する具体的な質問がある組織で開発トンネルを採用しようとしている企業の場合は、tunnelsfeedback@microsoft.com までメールでお問い合わせください。