Azure SDK for JavaScript を使用して Azure リソースに対して Azure でホストされるアプリを認証する

Azure App Service、Azure Virtual Machines、Azure Container Instances などのサービスを使用してアプリが Azure でホストされている場合、Azure リソースに対してアプリを認証する方法として推奨されるのは、 マネージド ID を使用することです。

マネージド ID はアプリの ID を提供するため、アプリはシークレット (キーの接続文字列など) を使用せずに他の Azure リソースに接続できます。 内部的には、Azure でアプリの ID と、接続が許可されているリソースを把握します。 この情報により、アプリの Microsoft Entra トークンが Azure によって自動的に取得され、アプリが他の Azure リソースに接続できるようになります。認証シークレットの管理 (作成またはローテーション) は必要ありません。

マネージド ID の種類

マネージド ID には、次の 2 種類があります。

- システム割り当てマネージド ID - 単一の Azure リソース

- ユーザーが割り当てたマネージド ID - 複数の Azure リソース

この記事では、アプリのシステム割り当てマネージド ID を有効にして使用する手順について説明します。 ユーザー割り当てマネージド ID を使用する必要がある場合は、「ユーザー割り当てマネージド ID の管理」の記事を参照して、ユーザー割り当てマネージド ID の作成方法を確認してください。

単一リソースに対するシステム割り当てマネージド ID

システム割り当てマネージド ID は、Azure リソースによって提供され、Azure リソースに直接関連付けられます。 Azure リソースでマネージド ID を有効にすると、そのリソースのシステム割り当てマネージド ID が取得されます。 これは、Azure リソースのライフサイクルに関連付けられています。 リソースが削除されると、その ID も Azure によって自動的に削除されます。 コードをホストしている Azure リソースのマネージド ID を有効にすればよいだけなので、これが最も使いやすい種類のマネージド ID です。

複数のリソースに対するユーザー割り当てマネージド ID

概念的には、この ID はスタンドアロンの Azure リソースです。 これが最もよく使用されるのは、ソリューションに複数の Azure リソースで実行される複数のワークロードがあり、すべてが同じ ID と同じアクセス許可を共有する必要がある場合です。 たとえば、ソリューションに複数の App Service と仮想マシンのインスタンスで実行されるコンポーネントがあり、それらのすべてが同じ Azure リソース セットにアクセスする必要がある場合、それらのリソース全体でユーザー割り当てマネージド ID を作成して使用することは理にかなっています。

1 - システム割り当て: ホストされているアプリで有効にする

最初の手順では、アプリをホストしている Azure リソースでマネージド ID を有効にします。 たとえば、Azure App Service を使用して Django アプリケーションをホストしている場合は、その App Service Web アプリのマネージド ID を有効にする必要があります。 仮想マシンを使用してアプリをホストしている場合は、VM でマネージド ID を使用できるようにします。

Azure portal または Azure CLI を使用して、マネージド ID を Azure リソースに使用できるようにすることができます。

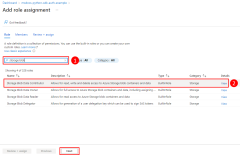

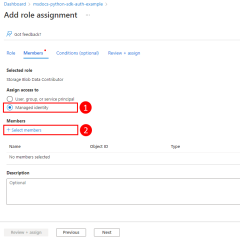

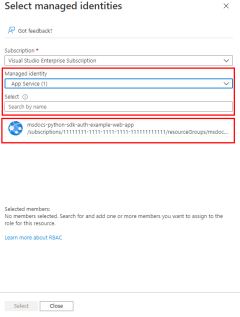

2 - マネージド ID にロールを割り当てる

次に、アプリに必要なロール (アクセス許可) を決定し、Azure でこれらのロールにマネージド ID を割り当てる必要があります。 マネージド ID には、リソース、リソース グループ、またはサブスクリプション スコープでロールを割り当てることができます。 次に、ほとんどのアプリケーションがすべてのAzureリソースを1つのリソースグループにグループ化するため、リソースグループスコープでロールを割り当てる例を示します。

3 - アプリケーションに DefaultAzureCredential を実装する

DefaultAzureCredential クラスでは、マネージド ID が使用されていることを自動的に検出し、マネージド ID を使用して他の Azure リソースに対する認証を行います。 Azure SDK for JavaScript の認証の概要 に関する記事で説明したように、 DefaultAzureCredential では複数の認証方法をサポートし、実行時に使用される認証方法を決定します。 このようにして、アプリでは環境固有のコードを実装することなく、さまざまな環境でさまざまな認証方法を使用できます。

まず、 @azure/identity パッケージをアプリケーションに追加します。

npm install @azure/identity

次に、アプリ内に Azure SDK クライアント オブジェクトを作成する JavaScript コードについて、次のことを行います。

DefaultAzureCredentialモジュールから@azure/identityクラスをインポートします。DefaultAzureCredentialオブジェクトを作成します。- Azure SDK クライアント オブジェクト コンストラクターに

DefaultAzureCredentialオブジェクトを渡します。

この例を次のコード セグメントに示します。

// connect-with-default-azure-credential.js

import { BlobServiceClient } from '@azure/storage-blob';

import { DefaultAzureCredential } from '@azure/identity';

import 'dotenv/config'

const accountName = process.env.AZURE_STORAGE_ACCOUNT_NAME;

if (!accountName) throw Error('Azure Storage accountName not found');

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

new DefaultAzureCredential()

);

上記のコードがローカル開発中にローカルワークステーションで実行されると、SDKメソッド DefaultAzureCredential()は、アプリケーションサービスプリンシパルを環境変数で探すか、VS Code、Azure CLI、またはAzure PowerShellで開発者資格情報のセットを探します。 このようにして、この同じコードを使用して、ローカル開発中と Azure へのデプロイ時の両方で Azure リソースに対してアプリを認証できます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Azure リソースの左側のメニューにある [ID] メニュー項目の場所を示すスクリーンショット。](../../../includes/media/sdk-auth-passwordless/enable-managed-identity-azure-portal-2-240px.png)

![リソースの [ID] ページで Azure リソースのマネージド ID を有効にする方法を示すスクリーンショット。](../../../includes/media/sdk-auth-passwordless/enable-managed-identity-azure-portal-3-240px.png)

![Azure リソース グループの左側のメニューにある [アクセス制御 (IAM)] メニュー項目の場所を示すスクリーンショット。](../../../includes/media/sdk-auth-passwordless/assign-managed-identity-to-role-azure-portal-2-240px.png)

![[ロールの割り当て] タブへの移動方法と、ロールの割り当てをリソース グループに追加するボタンの場所を示すスクリーンショット。](../../../includes/media/sdk-auth-passwordless/assign-managed-identity-to-role-azure-portal-3-240px.png)

![[ロールの割り当ての追加] の最終画面のスクリーンショット。ユーザーはここでロールの割り当てを確定するために [確認と割り当て] ボタンを選ぶ必要があります。](../../../includes/media/sdk-auth-passwordless/assign-managed-identity-to-role-azure-portal-7-240px.png)