オンプレミスやサードパーティのデータ センターなど、Azure の外部でホストされているアプリは、 Microsoft Entra ID を 介してアプリケーション サービス プリンシパルを使用して Azure サービスに対する認証を行う必要があります。 以下のセクションでは、次のことを説明します。

- Microsoft Entra にアプリケーションを登録してサービス プリンシパルを作成する方法

- スコープのアクセス許可にロールを割り当てる方法

- アプリ コードからサービス プリンシパルを使用して認証する方法

専用のアプリケーション サービス プリンシパルを使用すると、Azure リソースにアクセスするときに最小限の特権の原則に従うことができます。 アクセス許可は、開発中のアプリの特定の要件に制限され、他のアプリまたはサービスを対象とした Azure リソースへの誤ったアクセスを防ぎます。 この方法は、開発環境でアプリが過剰に特権を持たないようにすることで、アプリが運用環境に移行されたときの問題を回避するのにも役立ちます。

アプリがホストされている環境ごとに異なるアプリ登録を作成する必要があります。 これにより、各サービス プリンシパルに対して環境固有のリソースアクセス許可を構成でき、ある環境にデプロイされたアプリが別の環境の Azure リソースと通信しないようにすることができます。

Azure にアプリを登録する

アプリケーション サービス プリンシパル オブジェクトは、Azure portal または Azure CLI を使用して、Azure でのアプリ登録を通じて作成されます。

Azure portal で検索バーを使用して、アプリの登録 ページに移動します。

[アプリの登録] ページで、[+ 新規登録] を選択します。

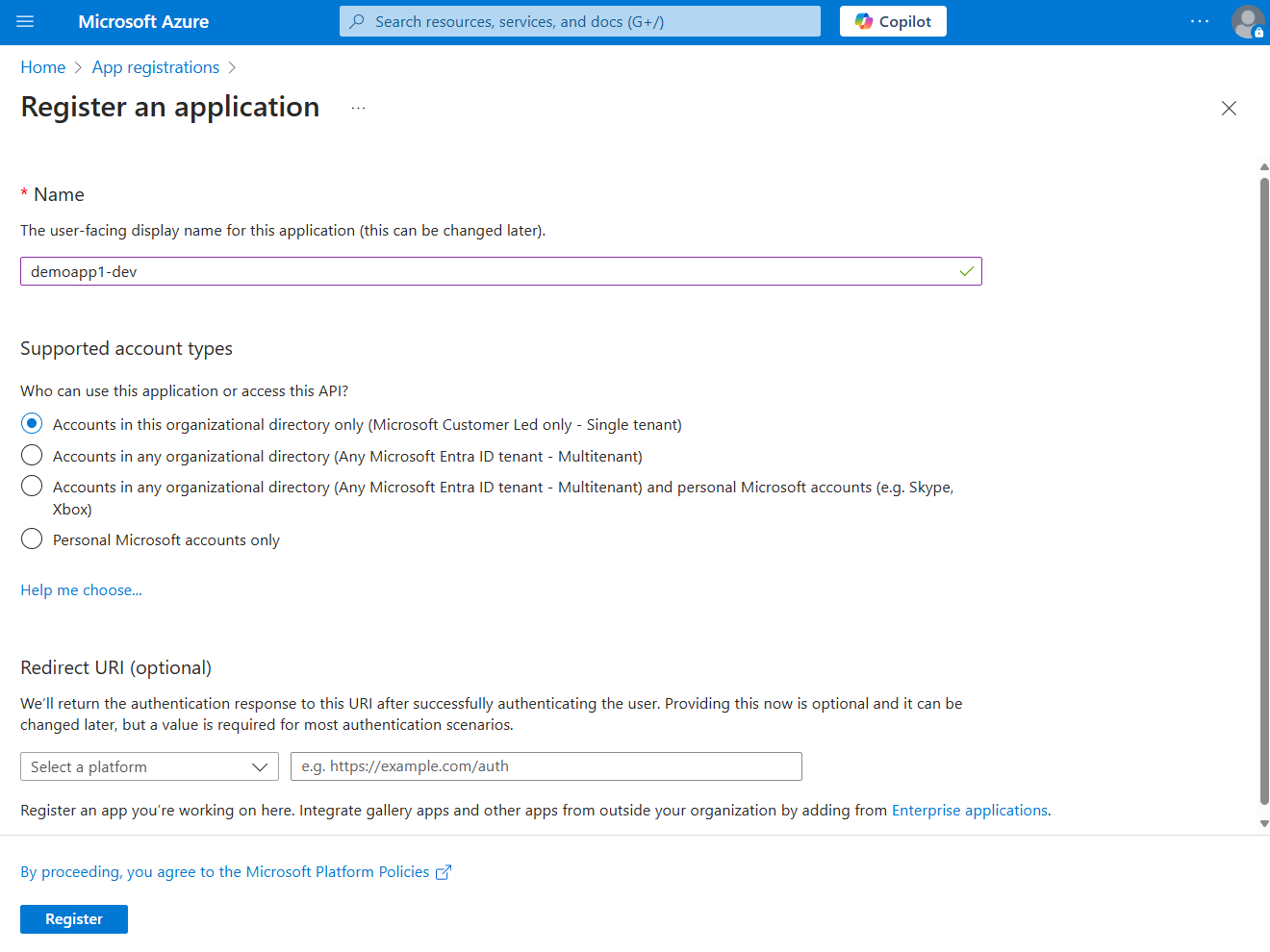

「アプリケーションの登録ページ」で、次の手順を実行します。

- [名] フィールドに、アプリ名とターゲット環境を含むわかりやすい値を入力します。

- [サポートされているアカウントの種類] で、この組織のディレクトリ内のアカウントのみ (Microsoft Customer Led only - Single tenant (Microsoft カスタマー主導の場合のみ - シングル テナント)) を選択するか、要件に最も適したオプションを選択します。

[登録] を選択してアプリを登録し、サービス プリンシパルを作成します。

アプリの [アプリ登録] ページで、アプリケーション (クライアント) ID と Directory (テナント) ID コピーし、後でアプリ コード構成で使用できるように一時的な場所に貼り付けます。

[証明書またはシークレットの追加] を選択して、アプリの資格情報を設定します。

[証明書 & シークレット] ページで、[+ 新しいクライアント シークレット] を選択します。

開いた [クライアント シークレットの追加] ポップアップ パネルで次の操作を実行します。

- [ 説明] に、

Currentの値を入力します。 -

[有効期限] の値には、既定の推奨値である

180 daysのままにします。 - [追加] を選択してシークレットを追加します。

- [ 説明] に、

証明書 & シークレット ページで、クライアント シークレットの Value プロパティをコピーして、今後の手順で使用してください。

注

クライアント シークレットの値は、アプリの登録が作成された後に 1 回だけ表示されます。 このクライアント シークレットを無効にすることなく、クライアント シークレットをさらに追加できますが、この値を再度表示する方法はありません。

アプリケーション サービス プリンシパルにロールを割り当てる

次に、どのリソースに対してアプリに必要なロール (アクセス許可) を決定し、作成したサービス プリンシパルにそれらのロールを割り当てます。 ロールは、リソース、リソース グループ、またはサブスクリプション スコープで割り当てることができます。 この例では、ほとんどのアプリがすべての Azure リソースを 1 つのリソース グループにグループ化するため、リソース グループ スコープでロールを割り当てる方法を示します。

Azure portal で、アプリを含むリソース グループの [概要 ] ページに移動します。

左側のナビゲーションから アクセス制御 (IAM) を選択します。

[ アクセス制御 (IAM)] ページで、[ + 追加 ] を選択し、ドロップダウン メニューから [ ロールの割り当ての追加 ] を選択します。 [ ロールの割り当ての追加] ページには、ロールを構成して割り当てるためのタブがいくつか用意されています。

[ ロール ] タブで、検索ボックスを使用して、割り当てるロールを見つけます。 ロールを選択し、[ 次へ] を選択します。

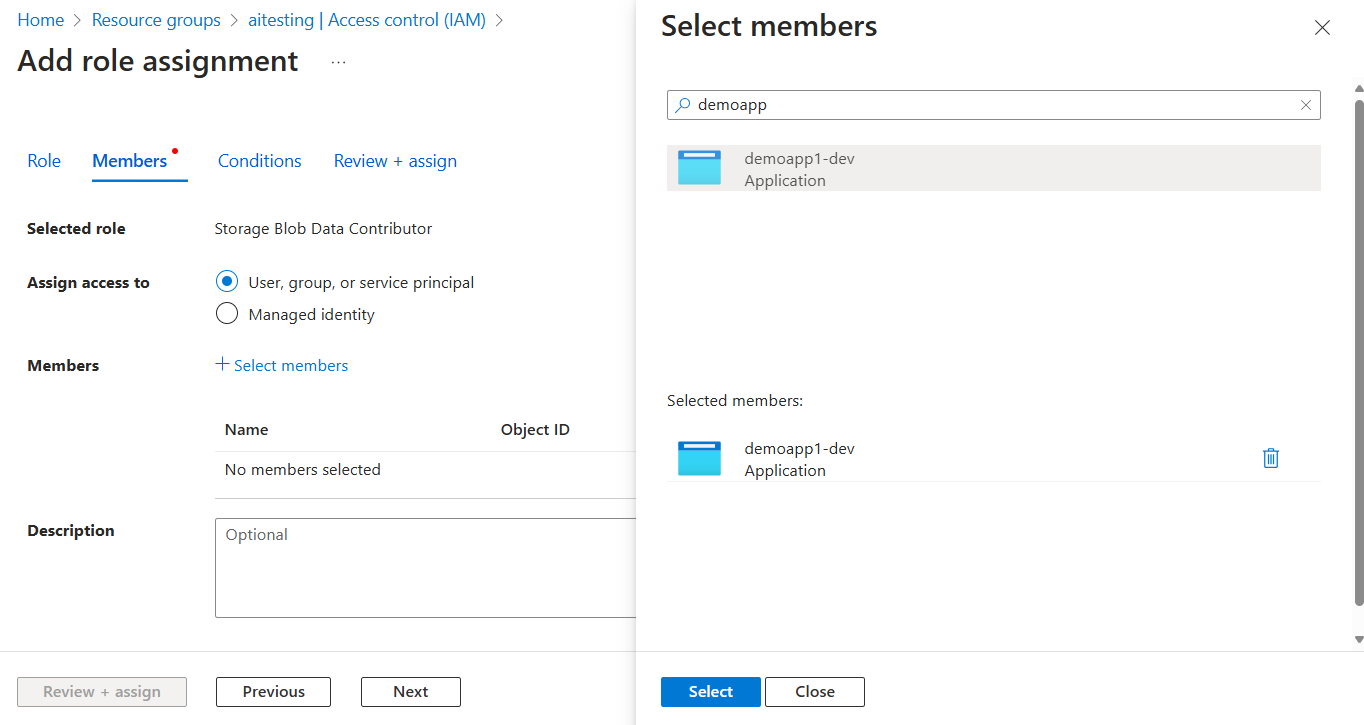

[メンバー] タブで、次の 手順 を実行します。

- [ 値へのアクセスの割り当て] で、[ ユーザー、グループ、またはサービス プリンシパル ] を選択します。

- [メンバー] の値で 、[+ メンバーの選択] を選択して、[メンバーの選択] ポップアップ パネルを開きます。

- 先ほど作成したサービス プリンシパルを検索し、フィルター処理された結果から選択します。 [ 選択 ] を選択してグループを選択し、ポップアップ パネルを閉じます。

- [メンバー] タブの下部にある [確認と割り当て] を選択します。

[ 校閲と割り当て ] タブで、ページの下部にある [校閲と割り当て ] を選択します。

アプリ環境変数を設定する

実行時に、、DefaultAzureCredential、 EnvironmentCredentialなど、ClientSecretCredentialの特定の資格情報は、環境変数の規則によってサービス プリンシパル情報を検索します。 JavaScript を使用する場合、ツールと環境に応じて環境変数を構成する方法は複数あります。

選択した方法に関係なく、サービス プリンシパルに対して次の環境変数を構成します。

-

AZURE_CLIENT_ID: Azure に登録されているアプリを識別するために使用されます。 -

AZURE_TENANT_ID: Microsoft Entra テナントの ID。 -

AZURE_CLIENT_SECRET: アプリ用に生成されたシークレット資格情報。

Visual Studio Code では、プロジェクトの launch.json ファイルで環境変数を設定できます。 これらの値は、アプリの起動時に自動的にプルされます。 ただし、これらの構成はデプロイ中にアプリと共に移動しないため、ターゲット ホスティング環境に環境変数を設定する必要があります。

"configurations": [

{

"env": {

"NODE_ENV": "development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

}

アプリから Azure サービスに対して認証する

Azure Identity ライブラリには、さまざまな資格情報が用意されています。さまざまなシナリオと Microsoft Entra 認証フローのサポートに適応したTokenCredentialの実装です。 この手順では、ローカルおよび運用環境でサービス プリンシパルを操作するときに ClientSecretCredential を使用する方法を示します。

コードを実装する

Node.js プロジェクトに @azure/ID パッケージを追加します。

npm install @azure/identity

Azure サービスには、さまざまな Azure SDK クライアント ライブラリの特殊なクライアント クラスを使用してアクセスします。 アプリで Azure SDK クライアント オブジェクトを作成する JavaScript コードの場合は、次の手順に従います。

-

ClientSecretCredentialモジュールから@azure/identityクラスをインポートします。 -

ClientSecretCredential、tenantId、およびclientIdを使用して、clientSecretオブジェクトを作成します。 -

ClientSecretCredentialインスタンスを Azure SDK クライアント オブジェクト コンストラクターに渡します。

この方法の例を次のコード セグメントに示します。

import { BlobServiceClient } from '@azure/storage-blob';

import { ClientSecretCredential } from '@azure/identity';

// Authentication

const tenantId = process.env.AZURE_TENANT_ID;

const clientId = process.env.AZURE_CLIENT_ID;

const clientSecret = process.env.AZURE_CLIENT_SECRET;

// Azure Storage account name

const accountName = process.env.AZURE_STORAGE_ACCOUNT_NAME;

if (!tenantId || !clientId || !clientSecret || !accountName) {

throw Error('Required environment variables not found');

}

const credential = new ClientSecretCredential(tenantId, clientId, clientSecret);

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

credential

);

別の方法として、 ClientSecretCredential オブジェクトを Azure SDK クライアント コンストラクターに直接渡します。

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

new ClientSecretCredential(tenantId, clientId, clientSecret)

);