セキュリティ グループ、サービス アカウント、およびアクセス許可のリファレンス

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

この記事では、組み込みのユーザー、グループ、およびアクセス許可ごとに包括的なリファレンスを提供します。

既定の割り当てのクイック リファレンスについては、「 既定のアクセス許可とアクセスを参照してください。 アクセス許可とセキュリティの管理方法の概要については、「 アクセス許可、アクセス、およびセキュリティ グループ、 セキュリティ ロール、 About アクセス レベルに関するページを参照してください。

ユーザーをグループに追加する方法、または Web ポータルで管理できる特定のアクセス許可の設定の詳細については、次のリソースを参照してください。

ユーザーとグループ

Wiki

Note

Web ポータルに表示されるイメージは、システムの更新によりこの記事の画像と異なる場合がありますが、明示的に説明しない限り、基本的な機能は変わりません。

サービス アカウント

システムは、特定の操作をサポートするためにいくつかのサービス アカウントを生成します。 次の表では、組織またはコレクション レベルで追加されるこれらのユーザー アカウントについて説明します。

| ユーザー名 | 説明 |

|---|---|

| エージェント プール サービス | 特定のプールが処理を受け取るためにメッセージ キューをリッスンするアクセス許可を持っています。 ほとんどの場合、グループ メンバーを直接管理する必要はありません。エージェント登録プロセスで自動的に処理されます。 エージェントを登録すると、指定したサービス アカウント (通常はネットワーク サービス) が自動的に追加されます。 GitHub オブジェクトが変更されたときに、Azure Boards の読み取り/書き込み操作と作業項目の更新を実行します。 |

| Azure Boards | Azure Boards が GitHub に接続 場合に追加。 このグループのメンバーを管理する必要はありません。 GitHub と Azure Boards の間のリンク作成の管理を担当します。 |

| PipelinesSDK | Pipelines ポリシー サービス スコープ トークンをサポートするために必要に応じて追加されます。 このユーザー アカウントはビルド サービス ID に似ていますが、アクセス許可を個別にロックダウンできます。 実際には、この ID を含むトークンには、パイプライン リソースに対する読み取り専用アクセス許可と、ポリシー要求を承認する 1 回限りの権限が付与されます。 このアカウントは、ビルド サービス ID が処理されるのと同じ方法で処理する必要があります。 |

| ProjectName Build Service | プロジェクトのビルド サービスを実行するためのアクセス許可があり、XAML ビルドに使用されるレガシ ユーザーです。 これは自動的にセキュリティ サービス グループのメンバーになります。これは、アクセス許可が付与されているが、他のセキュリティ グループを持たないユーザーを格納するために使用されます。 |

| プロジェクト コレクション ビルド サービス | コレクションのビルド サービスを実行するアクセス許可があります。 これは自動的にセキュリティ サービス グループのメンバーになります。これは、アクセス許可が付与されているが、他のセキュリティ グループを持たないユーザーを格納するために使用されます。 |

グループ

アクセス許可は、個人またはグループに直接付与できます。 グループを使用すると処理が簡単になり、その目的のために複数の組み込みグループがシステムによって提供されます。 これらのグループと割り当てられる既定のアクセス許可は、サーバー (オンプレミス展開のみ)、プロジェクト コレクション、プロジェクト、および特定のオブジェクトというさまざまなレベルで定義されます。 また、独自のグループを作成し、組織内の特定のロールに適した特定のアクセス許可セットを付与することもできます。

Note

セキュリティ グループは、特定のプロジェクトに使用されている場合でも、組織レベルで管理されます。 ユーザーのアクセス許可によっては、一部のグループが Web ポータルで非表示になる場合があります。 組織内のすべてのグループ名を表示するには、Azure DevOps CLI ツールまたは REST API を使用します。 詳細については、「 セキュリティ グループの追加と管理を参照してください。

Note

セキュリティ グループは、特定のプロジェクトで使用される場合でも、コレクション レベルで管理されます。 ユーザーのアクセス許可によっては、一部のグループが Web ポータルで非表示になる場合があります。 コレクション内のすべてのグループ名を表示するには、Azure DevOps CLI ツールまたは REST API を使用します。 詳細については、「 セキュリティ グループの追加と管理を参照してください。

Note

セキュリティ グループは、特定のプロジェクトで使用される場合でも、コレクション レベルで管理されます。 ユーザーのアクセス許可によっては、一部のグループが Web ポータルで非表示になる場合があります。 コレクション内のすべてのグループ名を表示するには、REST API を使用できます。 詳細については、「 セキュリティ グループの追加と管理を参照してください。

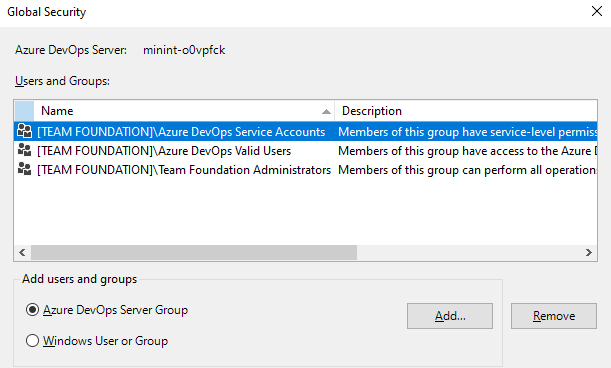

サーバー レベルのグループ

Azure DevOps Server をインストールすると、システムによって、 展開全体のサーバー レベルのアクセス許可を持つ既定のグループが作成。 組み込みのサーバー レベル のグループを削除または削除することはできません。

既定のサーバー レベル グループを削除または削除することはできません。

これらの各グループの完全な名前は [Team Foundation]\{group name}です。 そのため、サーバー レベルの管理者グループの完全な名前は [Team Foundation]\Team Foundation Administrators です。

グループ名

アクセス許可

メンバーシップ

Azure DevOps サービス アカウント

サーバー インスタンスに対するサービス レベルのアクセス許可を持っています。

インストール中に指定されたサービス アカウントが含まれています

このグループには、ユーザー アカウントまたはユーザー アカウントを含むグループではなく、サービス アカウントのみを含める必要があります。 既定では、このグループは Team Foundation Administrators のメンバーです。

Azure DevOps Server のインストール後にこのグループにアカウントを追加するには、オンプレミスのインストール ディレクトリの Tools サブフォルダーにある TFSSecurity.exe ユーティリティを使用します。 次のコマンドを使います。TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername

Azure DevOps プロキシ サービス アカウント

Azure DevOps サーバー プロキシのサービス レベルのアクセス許可と、一部のサービス レベルのアクセス許可があります。

Note

このアカウントは、Azure DevOps プロキシ サービスを インストールすると作成されます。

このグループには、ユーザー アカウントまたはユーザー アカウントを含むグループではなく、サービス アカウントのみを含める必要があります。

Azure DevOps の有効なユーザー

サーバー インスタンス レベルの情報を表示するアクセス許可を持っています。

サーバー インスタンスに存在することがわかっているすべてのユーザーが含まれます。 このグループのメンバーシップを変更することはできません。

Team Foundation 管理者

すべてのサーバー レベルの操作を実行するアクセス許可があります。

Azure DevOP/Team Foundation アプリケーション サービスをホストするすべてのサーバーのローカル管理者 グループ (BUILTIN\Administrators)。

Server \Team Foundation Service Accounts グループと、 \Project Server Integration Service Accounts グループのメンバー。

このグループは、サーバー レベルの操作に対する完全な管理制御を必要とするユーザーを最も少ないユーザーに制限します。

Note

展開で Reporting を使用する場合 、Reporting Services のコンテンツ マネージャー グループに このグループのメンバーを追加することを検討してください。

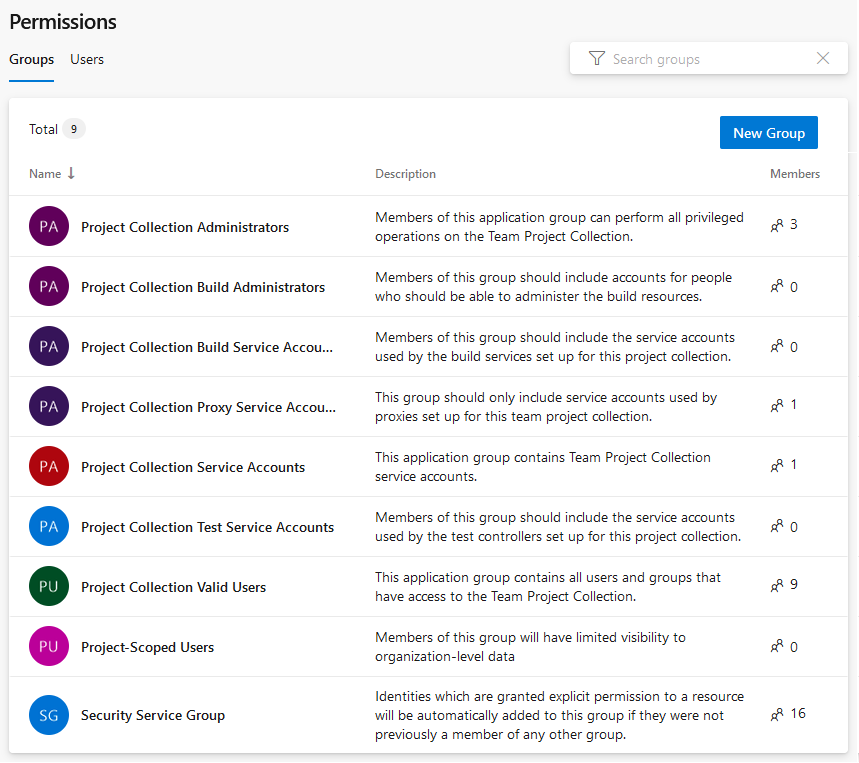

コレクション レベルのグループ

Azure DevOps で組織またはプロジェクト コレクションを作成すると、そのコレクションに permissions を持つコレクション レベルのグループが作成されます。 組み込みのコレクション レベルのグループを削除または削除することはできません。

Note

Organizations 権限設定ページ v2 プレビュー ページを有効にするには、「使用可能なプレビュー機能を参照してください。 プレビュー ページには、現在のページにはないグループ設定ページが表示されます。

プレビュー ページは、オンプレミスのバージョンでは使用できません。

これらの各グループの完全な名前は [{collection name}]\{group name}です。 そのため、既定のコレクションの管理者グループの完全な名前は [既定のコレクション]\Project Collection Administrators です。

グループ名

アクセス許可

メンバーシップ

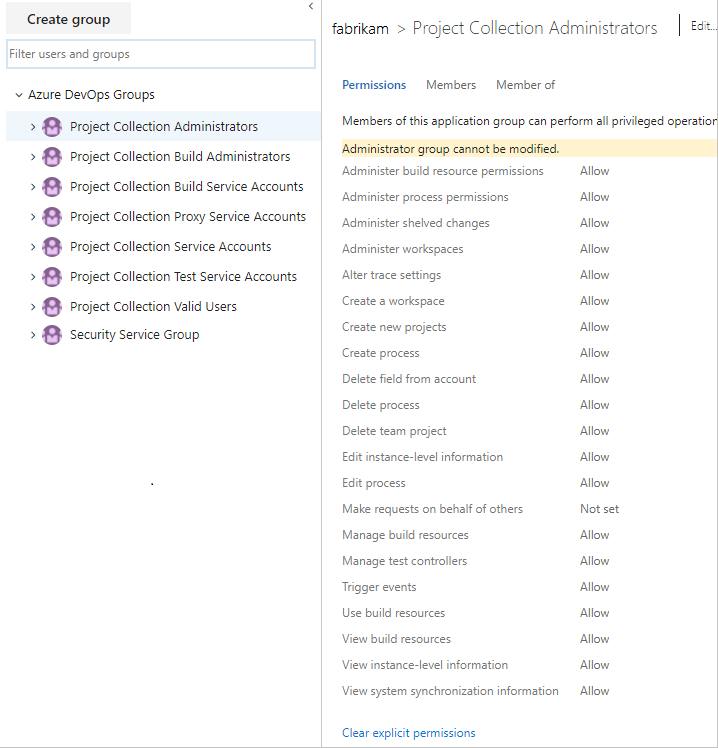

プロジェクト コレクション管理者

コレクションのすべての操作を実行するアクセス許可があります。

アプリケーション層サービスがインストールされているサーバーの ローカル管理者 グループ (BUILTIN\Administrators) が含まれます。 CollectionName/Service Accounts グループのメンバーを格納します。 このグループは、コレクションに対する完全な管理制御を必要とするユーザーの数が最も少ないユーザーに制限します。

Note

デプロイで Reporting Services を使用する場合は、Reporting Services の Team Foundation Content Managers グループにこのグループのメンバーを追加することを検討。

プロジェクト コレクション ビルド管理者

ビルド リソースを管理するためのアクセス許可とコレクションのアクセス許可があります。

このグループは、このコレクションのビルド サーバーとサービスに対する完全な管理制御を必要とするユーザーを最も少ないユーザーに制限します。

プロジェクト コレクション ビルド サービス アカウント

コレクションのビルド サービスを実行するアクセス許可があります。

このグループを、サービス アカウントのみを含むサービス アカウントとグループに制限します。 これは、XAML ビルドに使用されるレガシ グループです。 現在のビルドのアクセス許可を管理するには、Project Collection Build Service ({your organization}) ユーザーを使用します。

プロジェクト コレクション プロキシ サービス アカウント

コレクションのプロキシ サービスを実行するアクセス許可があります。

このグループを、サービス アカウントのみを含むサービス アカウントとグループに制限します。

プロジェクト コレクション サービス アカウント

コレクションと Azure DevOps Server に対するサービス レベルのアクセス許可があります。

インストール中に指定されたサービス アカウントが含まれます。 このグループには、サービス アカウントと、サービス アカウントのみを含むグループのみを含める必要があります。 既定では、このグループは Administrators グループのメンバーです。

プロジェクト コレクション テスト サービス アカウント

コレクションに対するテスト サービスのアクセス許可を持っています。

このグループを、サービス アカウントのみを含むサービス アカウントとグループに制限します。

プロジェクト コレクションの有効なユーザー

チーム プロジェクトにアクセスし、コレクション内の情報を表示するためのアクセス許可があります。

コレクション内の任意の場所に追加されたすべてのユーザーとグループが含まれます。 このグループのメンバーシップを変更することはできません。

組織の設定と、特に追加されているプロジェクト以外のプロジェクトを表示するためのアクセスが制限されています。 また、ユーザー 選択オプションは、ユーザーが接続されているプロジェクトに明示的に追加されたユーザーとグループに限定されます。

ユーザーの可視性とアクセスを、明示的に追加するプロジェクトに制限する場合は、このグループにユーザーを追加します。プロジェクト コレクション管理者グループにもユーザーが追加されている場合は、このグループにユーザーを追加しないでください。

Note

Project-Scoped Users グループは、組織レベルのプレビュー機能特定のプロジェクトに対するユーザーの可視性とコラボレーションを有効にすると、制限付きアクセスで使用できるようになります。 重要なセキュリティ関連のコールアウトを含む詳細については、「 組織の管理」、「プロジェクトのユーザーの可視性を制限する」を参照してください。

セキュリティ サービス グループ

アクセス許可を持つユーザーを格納するために使用しますが、他のセキュリティ グループには追加されません。

このグループにユーザーを割り当てないでください。 すべてのセキュリティ グループからユーザーを削除する場合は、このグループからユーザーを削除する必要があるかどうかを確認します。

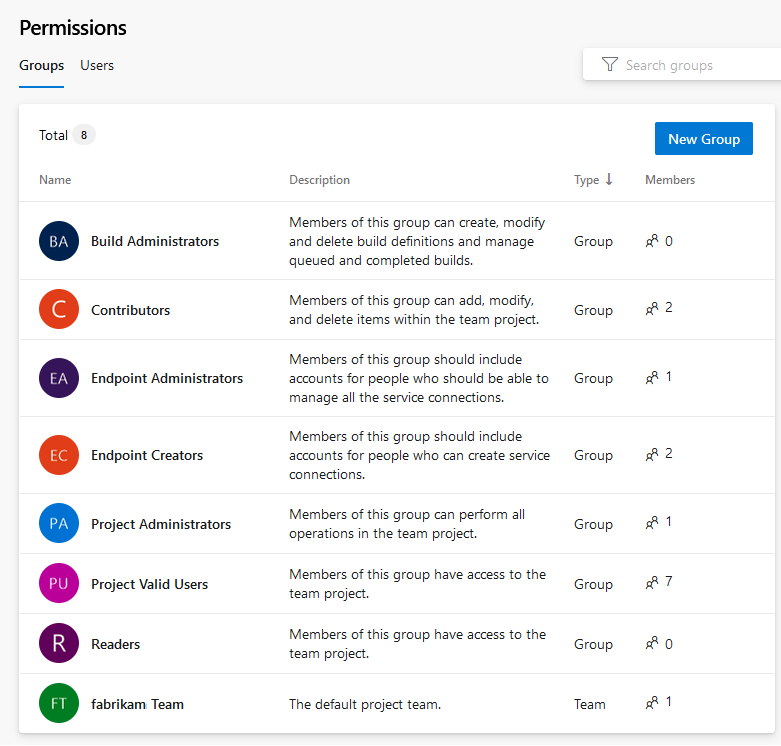

プロジェクト レベルのグループ

作成するプロジェクトごとに、次のプロジェクト レベルのグループが作成されます。 これらのグループには、プロジェクト レベルのアクセス許可 割り当てられます。

Note

Project 権限設定ページのプレビュー ページを有効にするにはプレビュー機能を有効にするを参照してください。

プレビュー ページは、オンプレミスのバージョンでは使用できません。

ヒント

これらの各グループの完全な名前は [{プロジェクト名}]\{グループ名}です。 たとえば、"My Project" というプロジェクトの共同作成者グループは [My Project]\Contributors です。

グループ名

アクセス許可

メンバーシップ

ビルド管理者

プロジェクトのビルド リソースとビルドアクセス許可を管理するためのアクセス許可があります。 メンバーは、テスト環境の管理、テスト実行の作成、ビルドの管理を行うことができます。

ビルド パイプラインを定義および管理するユーザーに割り当てます。

共同作成者

プロジェクト コード ベースと作業項目の追跡に完全に貢献するアクセス許可があります。 持っていない主なアクセス許可は、リソースを管理または管理するアクセス許可です。

既定では、プロジェクトの作成時に作成されたチーム グループがこのグループに追加され、チームまたはプロジェクトに追加するすべてのユーザーがこのグループのメンバーになります。 さらに、プロジェクト用に作成したすべてのチームがこのグループに追加されます。

Readers

プロジェクト情報、コード ベース、作業項目、およびその他の成果物を表示する権限を持ちますが、変更することはできません。

プロジェクトにビューのみのアクセス許可を付与する組織またはコレクションのメンバーに割り当てます。 これらのユーザーはバックログ、ボード、ダッシュボードなどを表示できますが、何も追加または編集することはできません。

チーム プロジェクトを作成することはできませんが、チームとプロジェクトのすべての側面を管理するためのアクセス許可があります。

次の機能を必要とするユーザーに割り当てます。ユーザーのアクセス許可の管理、チームの作成または編集、チーム設定の変更、領域または反復パスの定義、作業項目の追跡のカスタマイズを行います。 プロジェクト管理者グループのメンバーには、次のタスクを実行するアクセス許可があります。

- プロジェクト メンバーシップに対するユーザーの追加と削除

- プロジェクトのカスタム セキュリティ グループを追加および削除する

- すべてのプロジェクト チームとチーム関連の機能を追加および管理する

- プロジェクト レベルのアクセス許可 ACL を編集する

- チームまたはプロジェクト レベルのイベントの イベント サブスクリプション (電子メールまたは SOAP) を編集します。

プロジェクトの有効なユーザー

プロジェクト情報にアクセスして表示するためのアクセス許可を持っています。

プロジェクトの任意の場所に追加されたすべてのユーザーとグループが含まれます。 このグループのメンバーシップを変更することはできません。

Note

このグループの既定のアクセス許可は変更しないことをお勧めします。

リリース管理者

すべてのリリース操作を管理するためのアクセス許可があります。

リリース パイプラインを定義および管理するユーザーに割り当てます。

Note

リリース管理者グループは、最初のリリース パイプラインが定義されると同時に作成されます。 プロジェクトの作成時に既定では作成されません。

プロジェクト コード ベースと作業項目の追跡に完全に貢献するアクセス許可があります。

既定のチーム グループはプロジェクトの作成時に作成され、既定ではプロジェクトの共同作成者グループに追加されます。 作成した新しいチームにも、グループが作成され、共同作成者グループに追加されます。

チームのメンバーをこのグループに追加します。 チーム設定を構成するためのアクセス権を付与するには チーム メンバーをチーム管理者ロールに追加します。

チーム管理者ロール

追加するチームごとに、1 人以上のチーム メンバーを管理者として割り当てることができます。 チーム管理者ロールは、一連の定義されたアクセス許可を持つグループではありません。 代わりに、チーム管理者ロールはチーム資産の管理を担当します。 詳細については、 チームの管理とチーム ツールの構成を参照してください。 チーム管理者としてユーザーを追加するには、「 チーム管理者の追加を参照してください。

Note

プロジェクト管理者は、すべてのチームのすべてのチーム管理領域を管理できます。

アクセス許可

システムは、さまざまなレベル (組織、プロジェクト、オブジェクト、ロールベースのアクセス許可) でアクセス許可を管理し、既定で 1 つ以上の組み込みグループに割り当てます。 ほとんどのアクセス許可は、Web ポータルを使用して管理できます。 コマンド ライン ツール (CLI) を使用して、より多くのアクセス許可を管理します。

システムは、さまざまなレベル (サーバー、コレクション、プロジェクト、オブジェクト、ロールベースのアクセス許可) でアクセス許可を管理し、既定で 1 つ以上の組み込みグループに割り当てます。 ほとんどのアクセス許可は、Web ポータルを使用して管理できます。 コマンド ライン ツール (CLI) を使用して、より多くのアクセス許可を管理します。

次のセクションでは、ユーザー インターフェイスに表示されるアクセス許可ラベルの後に名前空間のアクセス許可が提供されます。 次に例を示します。

タグ定義の作成

Tagging, Create

詳細については、セキュリティ名前空間とアクセス許可のリファレンスに関する記事を参照してください。

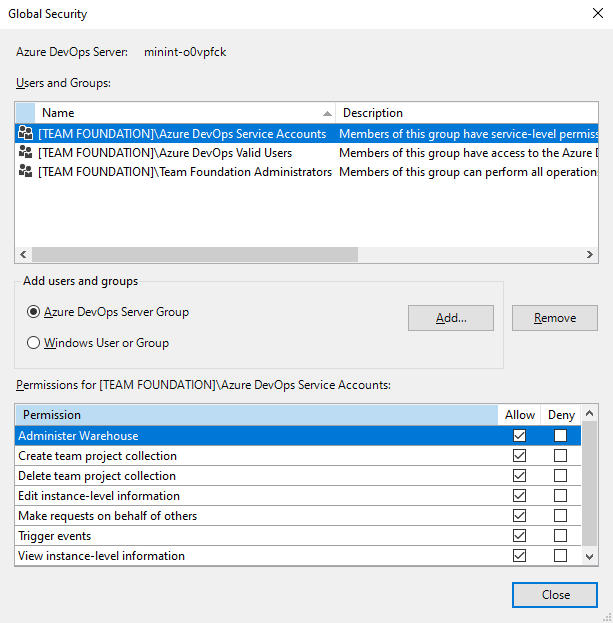

サーバーレベルのアクセス許可

Team Foundation 管理コンソールTFSSecurity コマンドライン ツールを使用して、サーバー レベルのアクセス許可を管理。 Team Foundation 管理者には、すべてのサーバー レベルのアクセス許可が付与されます。 他のサーバー レベルのグループには、選択アクセス許可の割り当てがあります。

アクセス許可 (UI)

Namespace permission

説明

SQL Server レポートをサポートするように構成されている Azure DevOps Server 2020 以前のバージョンでのみ有効です。 Warehouse Control Web サービスを使用して、データ ウェアハウスまたは SQL Server Analysis キューブの設定を処理または変更できます。

データ ウェアハウスと Analysis キューブを完全に処理または 構築するには、さらに多くのアクセス許可が必要になる場合があります。

コレクションを作成および管理できます。

展開からコレクションを削除できます。

Note

コレクションを削除しても、SQL Server からコレクション データベースは削除されません。

ユーザーとグループのサーバー レベルのアクセス許可を編集したり、サーバー レベルのグループをコレクションに追加または削除したりできます。

Note

インスタンス レベルの情報を編集 には、インスタンスに対して定義されているすべてのコレクションで定義されているこれらのタスクを実行する機能が含まれています。

- Extensions と Analytics 設定を変更する

- ユーザーがバージョン管理のアクセス許可とリポジトリの設定を暗黙的に変更できるようにする

- グローバル通知、プロジェクト レベル、チーム レベルのイベントの イベント サブスクリプション またはアラートを編集する

- コレクションで定義されているプロジェクトのすべてのプロジェクトとチーム レベルの設定を編集する

- グローバル リストの作成と変更

コマンド プロンプトでこれらすべてのアクセス許可を付与するには、tf.exe Permission コマンドを使用して、GENERIC_WRITEに加えて、AdminConfigurationとAdminConnectionsのアクセス許可を付与する必要があります。

他のユーザーまたはサービスに代わって操作を実行できます。 サービス アカウントにのみ割り当てます。

サーバー レベルのアラート イベントをトリガーできます。 Azure DevOps または Team Foundation Administrators グループのサービス アカウントとメンバーにのみ割り当てます。

すべてのオンプレミス Web ポータル機能を使用できます。 このアクセス許可は、Azure DevOps Server 2019 以降のバージョンでは非推奨です。

Note

完全な Web アクセスを使用する機能のアクセス許可が Deny に設定されている場合、ユーザーには、Stakeholder グループで許可されている機能のみが表示されます (Change アクセス レベルを参照)。 拒否は、Team Foundation 管理者などの管理グループのメンバーであるアカウントの場合でも、暗黙的な許可をオーバーライドします。

サーバー レベルのグループ メンバーシップと、それらのユーザーのアクセス許可を表示できます。

Note

View インスタンス レベルの情報アクセス許可は、Azure DevOps Valid Users グループにも割り当てられます。

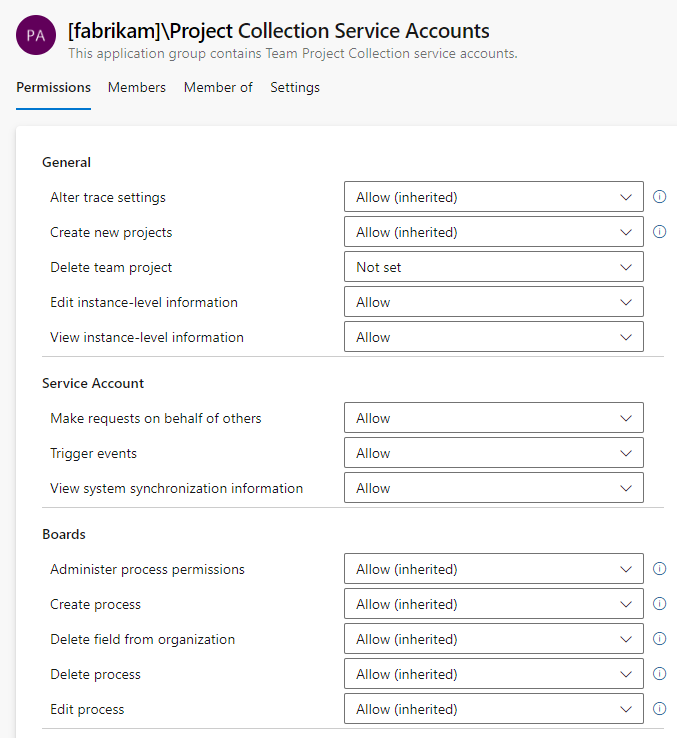

組織レベルのアクセス許可

web ポータルの管理者コンテキストまたは az devops セキュリティ グループ コマンドを使用して、組織レベルのアクセス許可を管理します。 プロジェクト コレクション管理者には、すべての組織レベルのアクセス許可が付与されます。 他の組織レベルのグループには、選択したアクセス許可の割り当てがあります。

Note

Project 権限設定ページのプレビュー ページを有効にするにはプレビュー機能を有効にするを参照してください。

重要

組織レベルまたはコレクション レベルのセキュリティ グループの追加または削除、組織レベルまたはコレクション レベルのグループ メンバーシップの追加と管理、コレクションおよびプロジェクト レベルのアクセス許可 ACL の編集を行うアクセス許可は、 Project コレクション管理者 グループのすべてのメンバーに割り当てられます。 これは、ユーザー インターフェイス内に表示されるアクセス許可によって制御されません。

Project コレクション管理者 グループのアクセス許可を変更することはできません。 また、このグループのメンバーのアクセス許可の割り当てを変更することもできますが、有効なアクセス許可は、メンバーである管理者グループに割り当てられているアクセス許可に準拠します。

アクセス許可 (UI)

Namespace permission

説明

全般

Azure DevOps Web サービスに関するより詳細な診断情報を収集するためにトレース設定を変更できます。

プロジェクト 追加 を組織またはプロジェクト コレクションに追加できます。 オンプレミスのデプロイによっては、さらに多くのアクセス許可が必要になる場合があります。

プロジェクト 削除できます。 プロジェクトを削除すると、プロジェクトに関連付けられているすべてのデータが削除されます。 プロジェクトが削除される前の時点にコレクションを復元する以外は、プロジェクトの削除を元に戻すことはできません。

組織レベルとプロジェクト レベルの設定を設定できます。

Note

インスタンス レベルの情報を編集 には、組織またはコレクションで定義されているすべてのプロジェクトに対して次のタスクを実行する機能が含まれています。

- organization Overview 設定と Extensions の変更

- バージョン管理のアクセス許可とリポジトリの設定を変更する

- グローバル通知、プロジェクト レベル、チーム レベルのイベントの イベント サブスクリプション またはアラートを編集する

- コレクションで定義されているプロジェクトのすべてのプロジェクトとチーム レベルの設定を編集する

ユーザーまたはグループの組織レベルのアクセス許可を表示できます。

サービス アカウント

他のユーザーまたはサービスに代わって操作を実行できます。 このアクセス許可をサービス アカウントにのみ割り当てます。

コレクション内でプロジェクト アラート イベントをトリガーできます。 サービス アカウントにのみ割り当てます。

同期アプリケーション プログラミング インターフェイスを呼び出すことができます。 サービス アカウントにのみ割り当てます。

Boards

作業の追跡と Azure Boards のカスタマイズに使用継承されたプロセスを作成できます。 Basic および Stakeholder アクセスを付与されたユーザーには、既定でこのアクセス許可が付与されます。

プロセス 追加されたユーザー設定フィールドを削除できます。

作業の追跡と Azure Boards のカスタマイズに使用継承されたプロセスを削除できます。

Repos

Team Foundation バージョン管理 (TFVC) にのみ適用されます

他のユーザーによって作成 シェルヴェセットを削除できます。

他のユーザーのワークスペース 作成および削除できます。

バージョン コントロール ワークスペースを作成できます。 ワークスペースの作成権限は、プロジェクト コレクションの有効なユーザー グループ内のメンバーシップの一部として、すべてのユーザーに付与されます。

Pipelines

組織またはプロジェクト コレクション レベルでビルド リソースのアクセス許可を変更できます。これには次のものが含まれます。

Note

このアクセス許可に加えて、Azure DevOps には、エージェント プールの セキュリティを制御するロールベースのアクセス許可が用意されています。 その他の オブジェクト レベルの設定 は、組織レベルまたはプロジェクト レベルで設定された設定をオーバーライドします。

ビルド コンピューター、ビルド エージェント、ビルド コントローラーを管理できます。

Organization の設定、パイプライン、設定を使用して、パイプライン設定を管理できます。

ビルド エージェントを予約して割り当てることができます。 ビルド サービスのサービス アカウントにのみ割り当てます。

組織またはプロジェクト コレクション用に構成されたビルド コントローラーとビルド エージェントを表示できますが、使用することはできません。

Test Plans

テスト コントローラーを登録および登録解除できます。

監査ストリームを削除できます。 監査ストリームはプレビュー段階です。 詳細については、「 監査ストリーミングの作成」を参照してください。

監査ストリームを追加できます。 監査ストリームはプレビュー段階です。 詳細については、「 監査ストリーミングの作成」を参照してください。

監査ログを表示およびエクスポートできます。 監査ログはプレビュー段階です。 詳細については、「 アクセス、エクスポート、およびフィルター監査ログを参照してください。

ポリシー

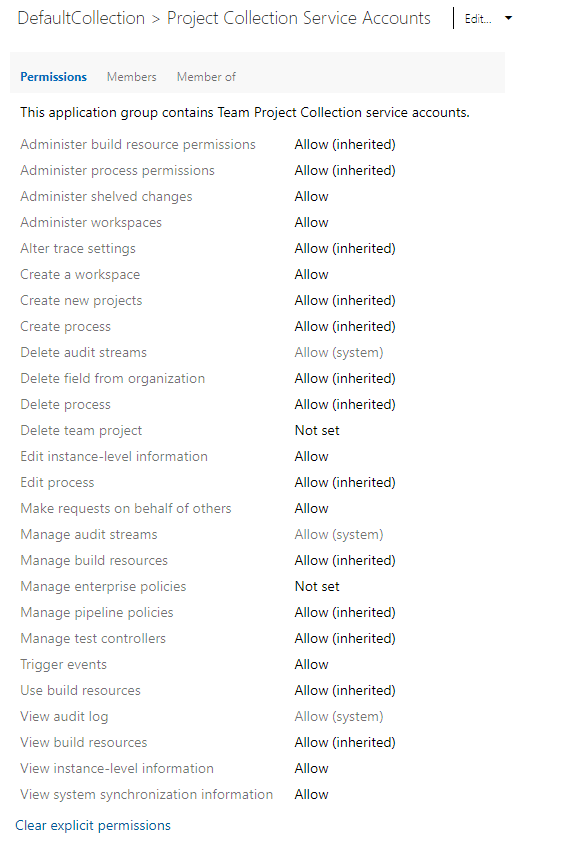

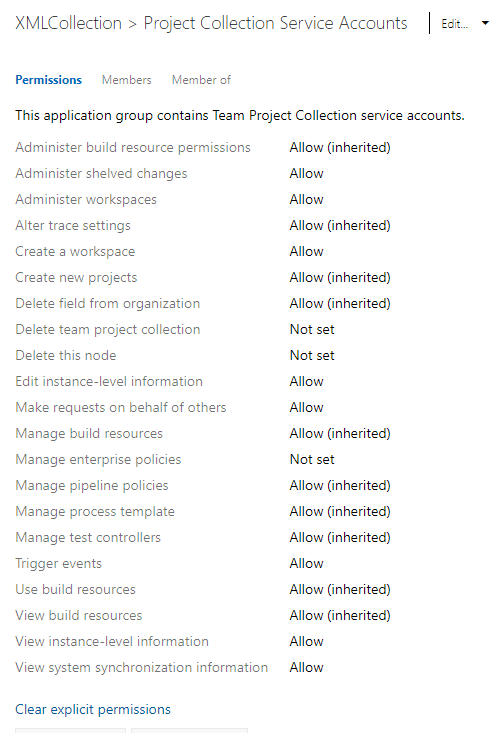

コレクション レベルのアクセス許可

web ポータル管理コンテキストまたは TFSSecurity コマンド ライン ツールを使用して、コレクション レベルのアクセス許可を管理します。 プロジェクト コレクション管理者には、すべてのコレクション レベルのアクセス許可が付与されます。 他のコレクション レベルのグループには、選択アクセス許可の割り当てがあります。

Azure DevOps Server 2019 以降のバージョンで使用できるアクセス許可は、コレクション用に構成されたプロセス モデルによって異なります。 プロセス モデルの概要については、「 作業追跡のカスタマイズ」を参照してください。

継承されたプロセス モデル

オンプレミス XML プロセス モデル

重要

組織レベルまたはコレクション レベルのセキュリティ グループの追加または削除、組織レベルまたはコレクション レベルのグループ メンバーシップの追加と管理、コレクションおよびプロジェクト レベルのアクセス許可 ACL の編集を行うアクセス許可は、 Project コレクション管理者 グループのすべてのメンバーに割り当てられます。 これは、ユーザー インターフェイス内に表示されるアクセス許可によって制御されません。

Project コレクション管理者 グループのアクセス許可を変更することはできません。 また、このグループのメンバーのアクセス許可の割り当てを変更することもできますが、有効なアクセス許可は、メンバーである管理者グループに割り当てられているアクセス許可に準拠します。

アクセス許可 (UI)

Namespace permission

説明

プロジェクト コレクション レベルでビルド パイプラインのアクセス許可を変更できます。 これには、次の成果物が含まれます。

プロセスを作成およびカスタマイズすることで、作業追跡をカスタマイズするためのアクセス許可を変更できます。 継承されたプロセス モデルをサポートするようにコレクションを構成する必要があります。 関連項目:

他のユーザーによって作成 シェルヴェセットを削除できます。 TFVC がソース管理として使用されている場合に適用されます。

他のユーザーのワークスペース 作成および削除できます。 TFVC がソース管理として使用されている場合に適用されます。

Azure DevOps Web サービスに関するより詳細な診断情報を収集するためにトレース設定を変更できます。

バージョン コントロール ワークスペースを作成できます。 TFVC がソース管理として使用されている場合に適用されます。 このアクセス許可は、プロジェクト コレクションの有効なユーザー グループ内のメンバーシップの一部として、すべてのユーザーに付与されます。

プロジェクトをプロジェクト コレクションに追加できます。 オンプレミスのデプロイによっては、追加のアクセス許可が必要になる場合があります。

作業の追跡と Azure Boards のカスタマイズに使用継承されたプロセスを作成できます。 継承されたプロセス モデルをサポートするようにコレクションを構成する必要があります。

プロセス 追加されたユーザー設定フィールドを削除できます。 オンプレミスのデプロイでは、継承されたプロセス モデルをサポートするようにコレクションを構成する必要があります。

作業の追跡と Azure Boards のカスタマイズに使用継承されたプロセスを削除できます。 継承されたプロセス モデルをサポートするようにコレクションを構成する必要があります。

プロジェクト 削除できます。

Note

プロジェクトを削除すると、プロジェクトに関連付けられているすべてのデータが削除されます。 プロジェクトが削除される前の時点にコレクションを復元する場合を除き、プロジェクトの削除を元に戻すことはできません。

組織レベルとプロジェクト レベルの設定を設定できます。

Note

コレクション レベルの情報を編集 には、組織またはコレクションで定義されているすべてのプロジェクトに対して次のタスクを実行する機能が含まれています。

- Extensions および Analytics 設定を変更する

- バージョン管理のアクセス許可とリポジトリの設定を変更する

- グローバル通知、プロジェクト レベル、チーム レベルのイベントの イベント サブスクリプション またはアラートを編集する

- コレクションで定義されているプロジェクトのすべてのプロジェクトとチーム レベルの設定を編集します。

custom 継承プロセスを編集できます。 継承されたプロセス モデルをサポートするようにコレクションを構成する必要があります。

他のユーザーまたはサービスに代わって操作を実行できます。 このアクセス許可は、オンプレミスの サービス アカウントにのみ割り当てます。

ビルド コンピューター、ビルド エージェント、ビルド コントローラーを管理できます。

Change アプリケーション接続ポリシーの説明に従って、アプリケーション接続ポリシーを有効または無効にすることができます。

Note

このアクセス許可は、Azure DevOps Services でのみ有効です。 オンプレミスの Azure DevOps Server には表示されますが、オンプレミス サーバーには適用されません。

プロセス テンプレート ダウンロード、作成、編集、アップロードできます。 プロセス テンプレートは、作業項目追跡システムの構成要素と、Azure Boards を介してアクセスする他のサブシステムを定義します。 ON=premises XML プロセス モデルをサポートするようにコレクションを構成する必要があります。

テスト コントローラーを登録および登録解除できます。

コレクション内でプロジェクト アラート イベントをトリガーできます。 サービス アカウントにのみ割り当てます。 このアクセス許可を持つユーザーは、Project Collection Administrators などの組み込みのコレクション レベル グループを削除できません。

ビルド エージェントを予約して割り当てることができます。 ビルド サービスのサービス アカウントにのみ割り当てます。

組織またはプロジェクト コレクション用に構成されたビルド コントローラーとビルド エージェントを表示できますが、使用することはできません。

ユーザーまたはグループのコレクション レベルのアクセス許可を表示できます。

同期アプリケーション プログラミング インターフェイスを呼び出すことができます。 サービス アカウントにのみ割り当てます。

プロジェクト レベルのアクセス許可

重要

プロジェクト レベルのリソースにアクセスするには、 View プロジェクト レベルの情報 アクセス許可を Allow に設定する必要があります。 このアクセス許可は、他のすべてのプロジェクト レベルのアクセス許可をゲートします。

web ポータルの管理者コンテキストまたは az devops セキュリティ グループ コマンドを使用して、プロジェクト レベルのアクセス許可を管理します。 プロジェクト管理者には、すべてのプロジェクト レベルのアクセス許可が付与されます。 他のプロジェクト レベルのグループには、選択したアクセス許可の割り当てがあります。

Note

[プロジェクトのアクセス許可の設定] ページのプレビュー ページを有効にするには、「プレビュー機能を有効にする」を参照してください。

web ポータル管理コンテキストを使用してプロジェクト レベルのアクセス許可を管理。 プロジェクト管理者には、すべてのプロジェクト レベルのアクセス許可が付与されます。 他のプロジェクト レベルのグループには、選択したアクセス許可の割り当てがあります。

プレビュー ページは、オンプレミスのバージョンでは使用できません。

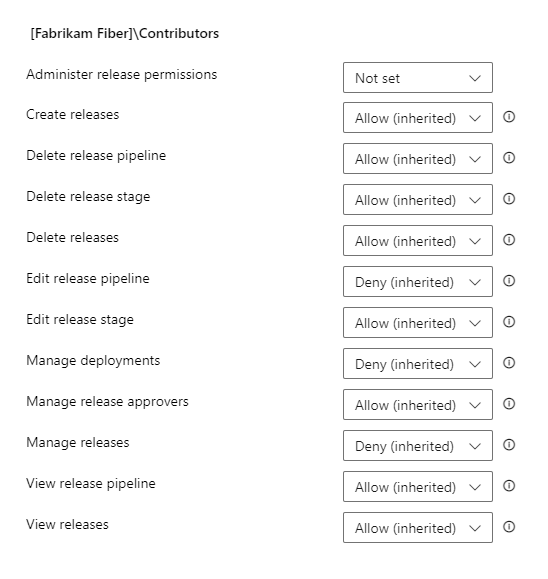

![[プロジェクト レベルのアクセス許可] ダイアログの [Azure DevOps Services プレビュー] ページのスクリーンショット。](media/permissions/project-permissions-contributors.png?view=azure-devops-2019)

重要

プロジェクト レベルのセキュリティ グループを追加または削除し、プロジェクト レベルのグループ メンバーシップを追加および管理する権限は、 Project Administrators グループのすべてのメンバーに割り当てられます。 これは、ユーザー インターフェイス内に表示されるアクセス許可によって制御されません。

Project Administrators グループのアクセス許可を変更することはできません。 また、このグループのメンバーのアクセス許可の割り当てを変更することもできますが、有効なアクセス許可は、メンバーである管理者グループに割り当てられているアクセス許可に準拠します。

アクセス許可 (UI)

Namespace permission

説明

全般

組織またはプロジェクト コレクションからプロジェクトを削除できます。

Note

このアクセス許可を Deny に設定した場合でも、プロジェクト レベルで権限を付与されたユーザーは、権限を持つプロジェクトを削除できる可能性があります。 ユーザーがプロジェクトを削除できないようにするには、プロジェクト レベルの Delete チーム プロジェクト を Deny にも設定してください。

組織またはコレクションで定義されている選択したプロジェクトに対して、次のタスクを実行できます。

Note

プロジェクト レベルのセキュリティ グループを追加または削除し、プロジェクト レベルのグループ メンバーシップを追加および管理する権限は、 Project Administrators グループのすべてのメンバーに割り当てられます。 これは、ユーザー インターフェイス内に表示されるアクセス許可によって制御されません。

プロジェクトのメタデータを指定または編集できます。 たとえば、ユーザーはプロジェクトの内容に関する概要情報を提供できます。 メタデータの変更は、 Set プロジェクト プロパティ REST API を使用してサポートされます。

プロジェクトの名前 変更できます。

このアクセス許可を持つユーザーは、通知を生成せずに作業項目を更新できます。 この機能は、ツールによる一括更新の移行を実行し、通知の生成をスキップする場合に便利です。

作業項目の更新アクセス許可に関する Bypass ルールを使用して、サービス アカウントまたはユーザーにこのアクセス許可を付与することを検討してください。 Work Items - update REST API を使用して作業を更新するときに、suppressNotifications パラメーターをtrueに設定できます。

セキュリティ情報グループのメンバーシップやアクセス許可など、プロジェクト レベルの情報を表示できます。 このアクセス許可をユーザーの Deny に設定した場合、プロジェクトを表示したり、プロジェクトにサインインしたりすることはできません。

Boards

このアクセス許可を持つユーザーは、作業項目の種類に対して定義された コピー、制約、条件付きルールなどのルールを無視する作業項目を保存できます。 便利なシナリオは、インポート時に by/date フィールドを更新しない移行や、作業項目の検証をスキップする場合です。

ルールは、2 つの方法のいずれかでバイパスできます。 1 つ目は、 Work Items - update REST API bypassRules パラメーターを true に設定することです。 2 つ目は、バイパス ルール モード (WorkItemStoreFlags.BypassRules を使用してWorkItemStoreを初期化) で初期化することで、クライアント オブジェクト モデルを使用することです。

[プロジェクト レベルの情報の編集] 権限と組み合わせると、ユーザーはプロジェクトの継承プロセスを変更できます。 詳細については、「 継承されたプロセスの作成と管理を参照してください。

作業項目にタグを追加できます。 既定では、共同作成者グループのすべてのメンバーにこのアクセス許可があります。 また、セキュリティ管理ツールを使用して、より多くのタグ付けアクセス許可を設定することもできます。 詳細については、「 セキュリティ名前空間とアクセス許可のリファレンス」の「タグ付け」を参照してください。

Note

プライベート プロジェクトの利害関係者アクセス権を付与されたすべてのユーザーは、既存のタグのみを追加できます。 Create タグ定義アクセス許可が Allow に設定されている場合でも、関係者はタグを追加できません。 これは、利害関係者アクセス設定の一部です。 パブリック プロジェクトの利害関係者アクセス権を付与された Azure DevOps Services ユーザーには、既定でこのアクセス許可が付与されます。 詳細については、「利害関係者アクセスクイック リファレンス」を参照してください。

作成タグ定義アクセス許可はプロジェクト レベルのセキュリティ設定に表示されますが、タグ付けアクセス許可は、実際には、ユーザー インターフェイスに表示されるときにプロジェクト レベルでスコープ設定されるコレクション レベルのアクセス許可です。

TFSSecurity コマンドを使用するときにタグ付けアクセス許可のスコープを 1 つのプロジェクトに設定するには、コマンド構文の一部としてプロジェクトの GUID を指定する必要があります。

それ以外の場合、変更はコレクション全体に適用されます。

これらのアクセス許可を変更または設定するときは、この点に注意してください。

プロジェクト内の作業項目を削除済みとして マークできます。 パブリック プロジェクトの利害関係者アクセス権を付与された Azure DevOps Services ユーザーには、既定でこのアクセス許可が付与されます。

1 つのプロジェクトから別のプロジェクトに作業項目を 移動できます コレクション内。

このプロジェクトから作業項目を定期的に削除できます。

分析

このセクションに記載されている AnalyticsView 名前空間のアクセス許可に加えて、各ビューで オブジェクト レベルのアクセス許可を設定できます。

共有領域の下 Analytics ビュー を削除できます。

Analytics サービスから使用可能なデータにアクセスできます。 詳細については、「 Analytics サービスにアクセスするために必要なアクセス許可」を参照してください。

Test Plans

テスト結果を追加および削除したり、テストの実行を追加または変更したりできます。 詳細については、「 テストの結果を保持する期間の制御 手動テストの実行 を参照してください。

テストの実行 削除できます。

テスト構成 作成および削除できます。

テスト環境 作成および削除できます。

プロジェクトエリアパスの下にテスト計画を表示できます。

分析ビュー (オブジェクト レベル)

共有 Analytics ビューを使用すると、作成したビューを表示、編集、または削除するための特定のアクセス許可を付与できます。 web ポータルから Analytics ビューのセキュリティを管理。

![[Shared Analytics view security]\(共有分析ビューのセキュリティ\) ダイアログのスクリーンショット。ユーザーのアクセス許可を変更します。](media/permissions/set-analytics-view-shared-permissions.png?view=azure-devops-2019)

![[Manage Shared Analytics view security]\(共有分析ビューのセキュリティの管理\) ダイアログ、ユーザーのアクセス許可の変更、Azure DevOps Server のスクリーンショット。](media/permissions/analytics-view-permissions.png?view=azure-devops-2019)

共有 Analytics ビューごとに、次のアクセス許可が定義されています。 有効なすべてのユーザーには、Analytics ビューを管理するためのすべてのアクセス許可が自動的に付与されます。 作成した他のチーム メンバーまたはセキュリティ グループに、特定の共有ビューに対する選択アクセス許可を付与することを検討してください。 詳細については、「 Analytics ビューとは と Security 名前空間とアクセス許可のリファレンスを参照してください。

アクセス許可 (UI)

Namespace permission

説明

共有 Analytics ビューを削除できます。

共有 Analytics ビューのパラメーターを変更できます。

Power BI デスクトップから共有分析ビューを表示して使用できます。

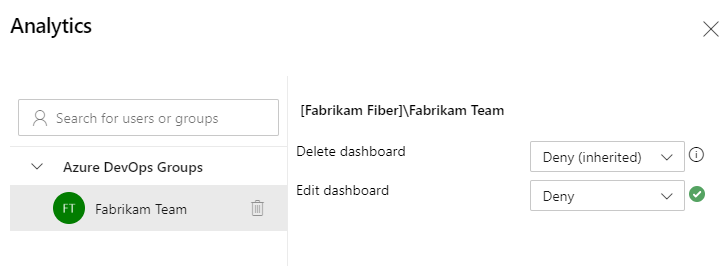

ダッシュボード (オブジェクト レベル)

チーム ダッシュボードとプロジェクト ダッシュボードのアクセス許可は、個別に設定できます。 チームの既定のアクセス許可は、プロジェクトに対して設定できます。 Web ポータルからダッシュボードのセキュリティを管理します。 その他の名前空間のアクセス許可は、「 Security 名前空間とアクセス許可のリファレンスで定義されているようにサポートされています。

プロジェクト ダッシュボードのアクセス許可

![[プロジェクト ダッシュボードのアクセス許可] ダイアログのスクリーンショット。](../../report/dashboards/media/set-permissions/add-user-project-permissions.png?view=azure-devops-2019)

既定では、プロジェクト ダッシュボードの作成者はダッシュボードの所有者であり、そのダッシュボードのすべてのアクセス許可が付与されます。

権限Namespace permission |

説明 |

|---|---|

ダッシュボードの削除DashboardsPrivileges, Delete |

プロジェクト ダッシュボードを削除できます。 |

ダッシュボードの編集DashboardsPrivileges, Edit |

ウィジェットを追加したり、プロジェクト ダッシュボードのレイアウトを変更したりできます。 |

権限の管理DashboardsPrivileges, ManagePermissions |

プロジェクト ダッシュボードのアクセス許可を管理できます。 |

チーム ダッシュボードのアクセス許可は、個別に設定できます。 チームの既定のアクセス許可は、プロジェクトに対して設定できます。 Web ポータルからダッシュボードのセキュリティを管理します。

チーム ダッシュボードの既定のアクセス許可

![[チーム ダッシュボードのアクセス許可] ダイアログのスクリーンショット。](../../report/dashboards/media/set-permissions/project-setting-permissions.png?view=azure-devops-2019)

既定では、チーム管理者には、既定と個々のダッシュボードのアクセス許可の管理を含む、チーム ダッシュボードのすべてのアクセス許可が付与されます。

権限Namespace permission |

説明 |

|---|---|

ダッシュボードを作成するDashboardsPrivileges, Create |

チーム ダッシュボードを作成できます。 |

ダッシュボードの削除DashboardsPrivileges, Delete |

チーム ダッシュボードを削除できます。 |

ダッシュボードを編集するDashboardsPrivileges, Edit |

ウィジェットをチーム ダッシュボードに追加したり、チーム ダッシュボードのレイアウトを変更したりできます。 |

個々のチーム ダッシュボードのアクセス許可

チーム管理者は、次の 2 つのアクセス許可を変更することで、個々のチーム ダッシュボードのアクセス許可を変更できます。

権限Namespace permission |

説明 |

|---|---|

ダッシュボードの削除DashboardsPrivileges, Delete |

特定のチーム ダッシュボードを削除できます。 |

ダッシュボードの編集DashboardsPrivileges, Edit |

ウィジェットを追加し、特定のチーム ダッシュボードのレイアウトを変更できます。 |

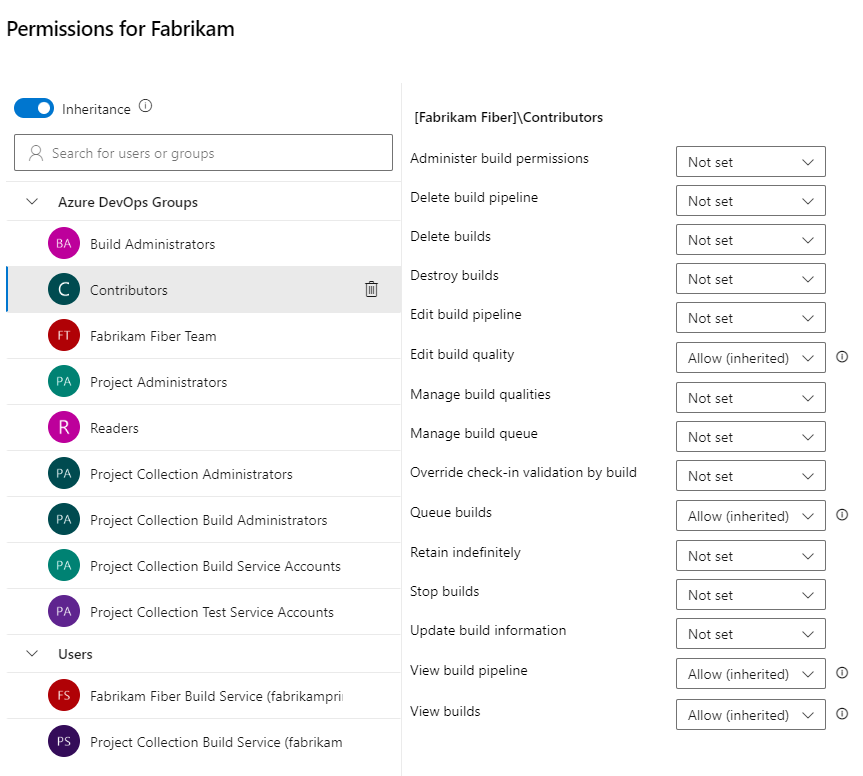

パイプラインまたはビルド (オブジェクト レベル)

Web ポータルで定義または TFSSecurity コマンド ライン ツールを使用してパイプラインのアクセス許可を管理。 プロジェクト管理者にはすべてのパイプラインアクセス許可が付与され、ビルド管理者にはこれらのアクセス許可のほとんどが割り当てられます。 パイプラインのアクセス許可は、プロジェクトまたはパイプライン定義ごとに定義されているすべてのパイプラインに対して設定できます。

![[Pipeline object-level permissions]\(パイプライン オブジェクト レベルのアクセス許可\) ダイアログのスクリーンショット。](media/permissions/edit-build-pipeline-object-level-permissions-s163.png?view=azure-devops-2019)

ビルドのアクセス許可は階層モデルに従います。 すべてのアクセス許可の既定値はプロジェクト レベルで設定でき、個々のビルド定義でオーバーライドできます。

プロジェクト内のすべてのビルド定義に対してプロジェクト レベルでアクセス許可を設定するには、ビルド ハブのメイン ページのアクション バーから Security を選択します。

特定のビルド定義のアクセス許可を設定またはオーバーライドするには、ビルド定義のコンテキスト メニューから Security を選択します。

ビルドでは、両方のレベルで次のアクセス許可を定義できます。

アクセス許可 (UI)

Namespace permission

説明

他のユーザーのビルドアクセス許可を管理できます。

パイプラインを作成できます。

このプロジェクトのビルド定義を削除できます。

完了したビルドを完全に削除できます。

ビルド パイプラインの編集: 構成変数、トリガー、リポジトリ、保持ポリシーなど、ビルド パイプラインへの変更を保存できます。 Azure DevOps Services、Azure DevOps Server 2019 1.1 以降のバージョンで使用できます。 ビルド定義の編集を置き換えます。 新しいパイプラインを作成できません。 ビルド定義の編集: このプロジェクトのビルド定義を作成および変更できます。

Note

特定のビルド定義のアクセス許可を制御するには、 inheritanceをオフにします。

継承が オン場合、ビルド定義は、プロジェクト レベルまたはグループまたはユーザーで定義されているビルド権限を考慮します。 たとえば、カスタム ビルド マネージャー グループには、プロジェクト Fabrikam のビルドを手動でキューに登録するためのアクセス許可が設定されています。 プロジェクト Fabrikam の継承を含むビルド定義を使用すると、ビルド マネージャー グループのメンバーがビルドを手動でキューに登録できます。

継承が オフ場合は、プロジェクト管理者のみが特定のビルド定義のビルドを手動でキューに登録できるように、アクセス許可を設定できます。

チーム エクスプローラーまたは Web ポータルを使用して、ビルドの品質に関する情報を追加できます。

ビルド品質を追加または削除できます。 XAML ビルドにのみ適用されます。

キューに登録されたビルドをキャンセル、再優先順位付け、または延期できます。 XAML ビルドにのみ適用されます。

システムが最初に変更をシェルブしてビルドすることをトリガーすることなく、ゲート付きビルド定義に影響する TFVC 変更セットをコミットできます。

Team Foundation Build のインターフェイスまたはコマンド プロンプトを使用して、ビルドをキューに配置できます。 また、キューに入っているビルドを停止することもできます。

新しいビルドをキューに入れるときに、フリー テキスト パラメーター ( object 型や array型など) とパイプライン変数の値を指定できます。

ビルドの保持フラグを無期限に切り替えることができます。 この機能は、該当するアイテム保持ポリシーに基づいて自動的に削除されないように、ビルドをマークします。

実行中のビルド (キューに登録され、別のユーザーによって開始されたビルドを含む) を停止できます。

ビルド情報ノードをシステムに追加したり、ビルドの品質に関する情報を追加したりすることもできます。 サービス アカウントにのみ割り当てます。

プロジェクト用に作成されたビルド定義を表示できます。

このプロジェクトのキューに登録されたビルドと完了したビルドを表示できます。

Note

- 特定のビルド定義 アクセス許可を制御する場合は ビルド定義の [Inheritance Off] をオンにします。

- inheritance がオン場合、ビルド定義は、プロジェクト レベルまたはグループまたはユーザーで定義されたビルド権限を考慮します。 たとえば、カスタム ビルド マネージャー グループには、プロジェクト Fabrikam のビルドを手動でキューに登録するためのアクセス許可が設定されています。 プロジェクト Fabrikam の継承がオンになっているビルド定義を使用すると、ビルド マネージャー グループのメンバーは、ビルドを手動でキューに登録できます。

- ただし、プロジェクト Fabrikam の Inheritance Off をオフにすることで、プロジェクト管理者のみが特定のビルド定義のビルドを手動でキューに登録できるようにするアクセス許可を設定できます。 これにより、そのビルド定義のアクセス許可を具体的に設定できるようになります。

- ビルドによる Override チェックイン検証 ビルド サービスのサービス アカウントにのみアクセス許可を割り当て、コードの品質を担当する管理者を構築します。 TFVC ゲート チェックイン ビルドに適用されます。 これは PR ビルドには適用されません。 詳細については、「ゲート チェックイン ビルド処理によって制御されるフォルダーにチェックインする」を参照してください。

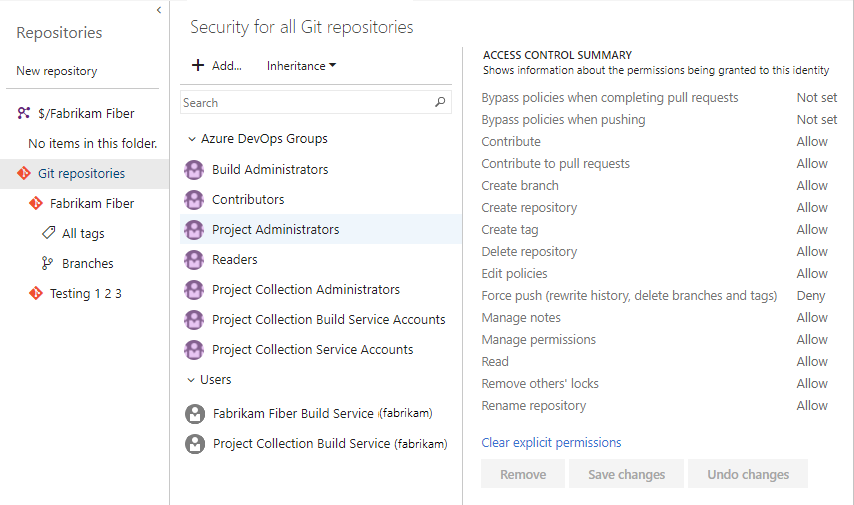

Git リポジトリ (オブジェクト レベル)

Web ポータル、TF コマンド ライン ツール、または TFSSecurity コマンドライン ツールを使用して各 Git リポジトリまたはブランチのセキュリティを管理します。 プロジェクト管理者には、これらのアクセス許可の大部分が付与されます (Git リポジトリで構成されたプロジェクトに対してのみ表示されます)。 これらのアクセス許可は、すべての Git リポジトリまたは特定の Git リポジトリに対して管理できます。

Note

最上位レベルの Git リポジトリ エントリに変更を加えて、すべての Git リポジトリにアクセス許可を設定します。 個々のリポジトリは、最上位レベルの Git リポジトリ エントリからアクセス許可を継承します。 ブランチは、リポジトリ レベルで行われた割り当てからアクセス許可を継承します。 既定では、プロジェクト レベルの閲覧者グループには読み取りアクセス許可しかありません。

Git リポジトリとブランチのアクセス許可を管理するには、「 ブランチのアクセス許可の設定を参照してください。

アクセス許可 (UI)

Namespace permission

説明

PR の完了時に Override ブランチ ポリシーをオンにしてマージを有効にすることで ブランチ ポリシーをオーバーライドすることをオプトインできます。

Note

プル要求を完了するときにポリシーをバイパスし、プッシュ時にbypassポリシーをポリシー適用からexempt置き換えます。

ブランチ ポリシーが有効になっているブランチにプッシュできます。 このアクセス許可を持つユーザーがブランチ ポリシーをオーバーライドするプッシュを行うと、プッシュによってオプトイン ステップまたは警告なしでブランチ ポリシーが自動的にバイパスされることに注意してください。

Note

プル要求を完了するときにポリシーをバイパスし、プッシュ時にbypassポリシーをポリシー適用からexempt置き換えます。

リポジトリ レベルで、変更をリポジトリ内の既存のブランチにプッシュし、プル要求を完了できます。 このアクセス許可がないが、 Create ブランチ アクセス許可を持つユーザーは、新しいブランチに変更をプッシュする可能性があります。 ブランチ ポリシーからの制限をオーバーライドしません。

ブランチ レベルで、変更をブランチにプッシュし、ブランチをロックできます。 ブランチをロックすると、他のユーザーからの新しいコミットがブロックされ、他のユーザーが既存のコミット履歴を変更できなくなります。

pull request を作成、コメント、投票できます。

リポジトリ内にブランチを作成して発行できます。 このアクセス許可がない場合、ユーザーがローカル リポジトリにブランチを作成することを制限することはできません。これにより、ローカル ブランチがサーバーに発行されるのを妨げるだけです。

Note

サーバーで新しいブランチを作成すると、そのブランチに対する投稿、ポリシーの編集、プッシュの強制、アクセス許可の管理、および他のユーザーのロックの削除のアクセス許可が既定で付与されます。 これは、ブランチを介してリポジトリに新しいコミットを追加できることを意味します。

新しいリポジトリを作成できます。 このアクセス許可は、最上位レベルの Git リポジトリ オブジェクトの [セキュリティ] ダイアログからのみ使用できます。

リポジトリにタグをプッシュできます。

リポジトリを削除できます。 最上位レベルの Git リポジトリ レベルでは、任意のリポジトリを削除できます。

リポジトリとそのブランチのポリシーを編集できます。

TFS 2018 Update 2 に適用されます。 ブランチ ポリシーをバイパスし、次の 2 つのアクションを実行できます。

- ブランチ ポリシーをオーバーライドし、ブランチ ポリシーを満たさない PR を完了する

- ブランチ ポリシーが設定されているブランチに直接プッシュする

Note

Azure DevOps では、次の 2 つのアクセス許可に置き換えられます。プル要求の完了時の Bypass ポリシー プッシュ時のbypass ポリシーと Bypass ポリシー。

ブランチの更新、ブランチの削除、およびブランチのコミット履歴の変更を強制できます。 タグとメモを削除できます。

Git ノートをプッシュおよび編集できます。

リポジトリのアクセス許可を設定できます。

リポジトリの内容を複製、フェッチ、プル、探索できます。

他のユーザー 設定 ロックを解除できます。 ブランチをロックすると、新しいコミットが他のユーザーによってブランチに追加されなくなり、他のユーザーが既存のコミット履歴を変更できなくなります。

リポジトリの名前を変更できます。 最上位レベルの Git リポジトリ エントリで設定すると、任意のリポジトリの名前を変更できます。

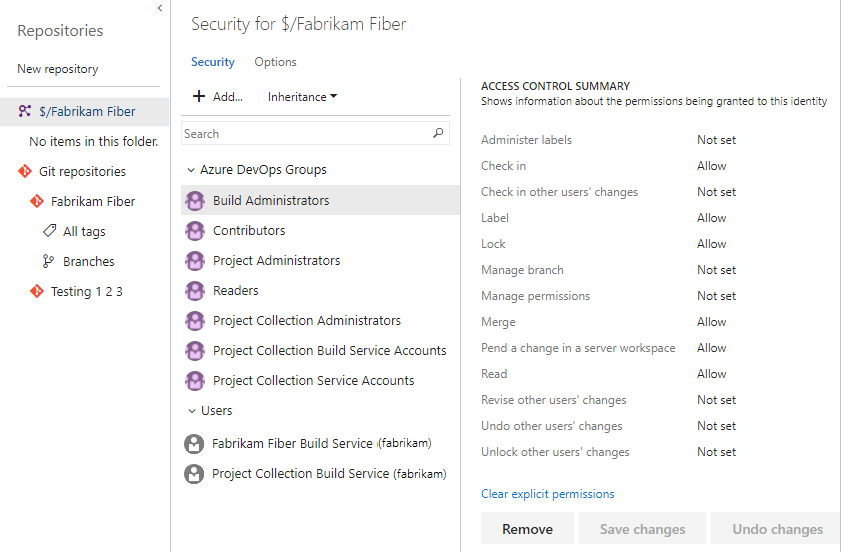

TFVC (オブジェクト レベル)

web ポータルから、または TFSSecurity コマンド ライン ツールを使用して各 TFVC ブランチのセキュリティを管理。 プロジェクト管理者には、ソース管理システムとしてTeam Foundation バージョン管理を使用するように構成されたプロジェクトに対してのみ表示される、これらのアクセス許可の大部分が付与されます。 バージョン管理のアクセス許可では、明示的な拒否が管理者グループのアクセス許可よりも優先されます。

これらのアクセス許可は、ソース管理システムとしてTeam Foundation バージョン管理を使用するプロジェクトのセットアップにのみ表示されます。

バージョン管理のアクセス許可では、明示的な Deny が管理者グループのアクセス許可よりも優先されます。

アクセス許可 (UI)

Namespace permission

説明

ラベルを管理する

VersionControlItems, LabelOther

別のユーザーによって作成されたラベルを編集または削除できます。

チェックイン

VersionControlItems, Checkin

アイテムをチェックインし、コミットされた変更セットのコメントを変更できます。 保留中の変更はチェックイン時にコミットされます。*

他のユーザーの変更をチェックインする

VersionControlItems, CheckinOther

他のユーザーによって行われた変更をチェックインできます。 保留中の変更はチェックイン時にコミットされます。

サーバー ワークスペースに変更を加える

VersionControlItems, PendChange

フォルダー内のアイテムをチェックアウトして保留中の変更を行うことができます。 保留中の変更の例としては、ファイルの追加、編集、名前変更、削除、削除、削除、分岐、マージなどがあります。 保留中の変更はチェックインする必要があるため、ユーザーはチームと変更を共有するためのチェックインアクセス許可も必要です。*

Label

VersionControlItems, Label

項目にラベルを付けることができます。

フォルダーまたはファイルをロックおよびロック解除できます。 追跡対象のフォルダーまたはファイルをロックまたはロック解除して、ユーザーの特権を拒否または復元できます。 権限には、アイテムをチェックアウトして別のワークスペースに編集したり、別のワークスペースのアイテムに対する保留中の変更をチェックインしたりできます。 詳細については、「Lock コマンド」を参照してください。

ブランチの管理

VersionControlItems, ManageBranch

そのパスの下にある任意のフォルダーをブランチに変換し、ブランチで次のアクションを実行することもできます。そのプロパティを編集し、親を変更して、フォルダーに変換します。 このアクセス許可を持つユーザーは、ターゲット パスの Merge 権限も持っている場合にのみ、このブランチを分岐できます。 ユーザーがブランチの管理アクセス許可を持たないブランチからブランチを作成することはできません。

アクセス許可の管理

VersionControlItems, AdminProjectRights

バージョン管理でフォルダーとファイルに対する他のユーザーのアクセス許可を管理できます。*

変更をこのパスにマージできます。*

読み込み

VersionControlItems, Read

ファイルまたはフォルダーの内容を読み取ることができます。 ユーザーがフォルダーの読み取りアクセス許可を持っている場合、ユーザーがファイルを開く権限を持っていない場合でも、フォルダーの内容とその中のファイルのプロパティを表示できます。

他のユーザーの変更を変更する

VersionControlItems, ReviseOther

別のユーザーがファイルをチェックインした場合でも、チェックインしたファイルのコメントを編集できます。*

他のユーザーの変更を元に戻す

VersionControlItems, UndoOther

別のユーザーによって行われた保留中の変更を元に戻すことができます。*

他のユーザーの変更のロックを解除する

VersionControlItems, UnlockOther

他のユーザーによってロックされたファイルのロックを解除できます。*

* このアクセス許可は、プロジェクトの監視または監視を担当する手動で追加されたユーザーまたはグループに追加することを検討してください。このアクセス許可は、別のユーザーがファイルをチェックインした場合でも、チェックインしたファイルのコメントを変更する必要があります。

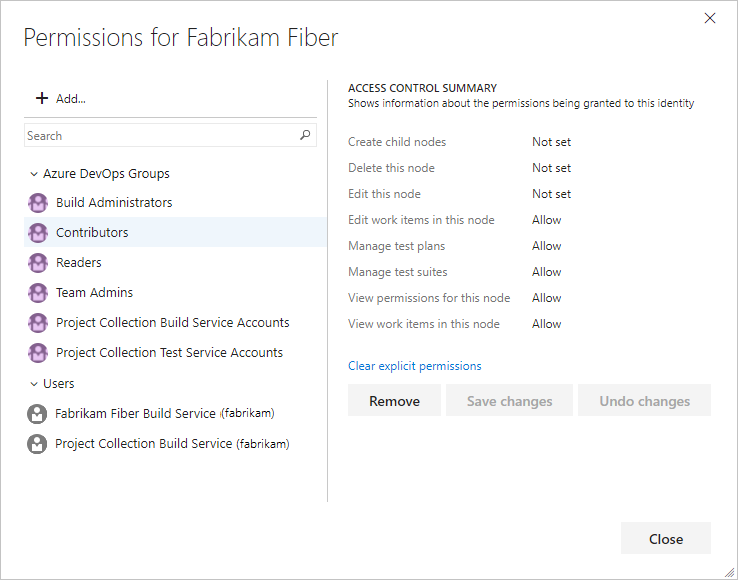

エリア パス (オブジェクト レベル)

エリア パスのアクセス許可は、エリア階層のブランチと、それらのエリア内の作業項目へのアクセスを管理します。 web ポータルから、または TFSSecurity コマンド ライン ツールを使用して、各エリア パスのセキュリティを管理します。 エリア権限は、エリアパスを作成および管理するためのアクセスを管理するだけでなく、エリアパスで定義された作業項目を作成および変更します。

プロジェクト管理者グループのメンバーには、プロジェクトのエリア パスを管理するためのアクセス許可が自動的に付与されます。 エリア ノードを作成、編集、または削除するためのアクセス許可をチーム管理者またはチーム リーダーに付与することを検討してください。

Note

複数のチームが 1 つのプロジェクトに貢献できます。 その場合は、エリアに関連付けられているチームを設定できます。 チームの作業項目のアクセス許可は、領域にアクセス許可を割り当てることによって割り当てられます。 チームのアジャイル計画ツールを構成するその他の team 設定 があります。

アクセス許可 (UI)

Namespace permission

説明

エリア ノードを作成できます。 このアクセス許可と このノードの編集 権限の両方を持つユーザーは、任意の子エリア ノードを移動または並べ替えることができます。

エリア ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

この権限と このノードの編集 権限の両方を持つユーザーは、エリア ノードを削除し、削除されたノードから既存の作業項目を再分類できます。 削除されたノードに子ノードがある場合、それらのノードも削除されます。

エリア ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

このノードのアクセス許可を設定し、領域ノードの名前を変更できます。

エリア ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

この領域ノードの作業項目を編集できます。

エリア ノードの下の作業項目を編集する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

ビルドやテストの設定などのテスト 計画のプロパティを変更できます。

このエリア ノードの下でテスト 計画またはテスト スイートを管理する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

テスト スイートの作成と削除、テスト スイートのテスト ケースの追加と削除、テスト スイートに関連付けられているテスト構成の変更、スイート階層の変更 (テスト スイートの移動) を行うことができます。

このエリア ノードの下でテスト 計画またはテスト スイートを管理する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

エリア パス ノードのセキュリティ設定を表示できます。

このエリア ノードの作業項目を表示できますが、変更することはできません。

Note

このノードの View 作業項目 を Deny に設定すると、ユーザーはこのエリア ノードに作業項目を表示できません。 Denyは、管理グループのメンバーであるユーザーに対しても、暗黙的な許可をオーバーライドします。

反復パス (オブジェクト レベル)

イテレーション パスのアクセス許可は、イテレーション パス (スプリントとも呼ばれます) を作成および管理するためのアクセスを管理します。

web ポータルから、または TFSSecurity コマンド ライン ツールを使用して各反復パスのセキュリティを管理。

プロジェクト管理者グループのメンバーには、プロジェクトに対して定義されたイテレーションごとに、これらのアクセス許可が自動的に付与されます。 イテレーション ノードを作成、編集、または削除するためのアクセス許可をチーム管理者、スクラム マスター、またはチーム リーダーに付与することを検討してください。

![[反復パスのアクセス許可] ダイアログのスクリーンショット。](media/permissions/iteration-path-permissions-vsts.png?view=azure-devops-2019)

アクセス許可 (UI)

Namespace permission

説明

反復ノードを作成できます。 このアクセス許可と Edit このノードの編集権限の両方を持つユーザー 子反復ノードを移動または並べ替えることができます。

反復ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

このアクセス許可と このノードの編集 別のノードの権限の両方を持つユーザーは、反復ノードを削除し、削除されたノードから既存の作業項目を再分類できます。 削除されたノードに子ノードがある場合、それらのノードも削除されます。

反復ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

このノードのアクセス許可を設定し、反復ノードの名前を変更できます。

反復ノードを削除、追加、または名前変更する必要がある可能性がある手動で追加されたユーザーまたはグループに、このアクセス許可を追加することを検討してください。

このノードのセキュリティ設定を表示できます。

Note

プロジェクト コレクションの有効なユーザー、プロジェクトの有効なユーザー、または View コレクション レベルの情報を持つ任意のユーザーまたはグループのメンバーまたはプロジェクト レベルの情報を表示任意のイテレーション ノードのアクセス許可を表示できます。

作業項目のクエリとクエリ フォルダー (オブジェクト レベル)

web ポータルを使用してクエリとクエリ フォルダーのアクセス許可を管理。 プロジェクト管理者には、これらのすべてのアクセス許可が付与されます。 共同作成者には読み取りアクセス許可のみが付与されます。

![[クエリ フォルダーのアクセス許可] ダイアログのスクリーンショット。](media/permissions/query-folder-permissions-vsts.png?view=azure-devops-2019)

プロジェクトの作業項目クエリを作成および共有する機能を必要とするユーザーまたはグループに Contribute アクセス許可を付与することを検討してください。 詳細については、「クエリのアクセス許可を設定する」を参照してください。

Note

クエリ グラフ 作成するには、基本的なアクセス権が必要です。

アクセス許可 (UI)

Namespace permission

説明

クエリ フォルダーを表示および変更したり、フォルダー内にクエリを保存したりできます。

クエリまたはクエリ フォルダーとその内容を削除できます。

このクエリまたはクエリ フォルダーのアクセス許可を管理できます。

フォルダー内のクエリまたはクエリを表示および使用できますが、クエリまたはクエリ フォルダーの内容を変更することはできません。

配信計画 (オブジェクト レベル)

web ポータルを使用してプランのアクセス許可を管理。 [セキュリティ] ダイアログを使用して、各プランのアクセス許可を管理します。 プロジェクト管理者には、プランを作成、編集、管理するためのすべてのアクセス許可が付与されます。 有効なユーザーには、ビュー (読み取り専用) アクセス許可が付与されます。

アクセス許可 (UI)

Namespace permission

説明

選択したプランを削除できます。

選択したプランに対して定義されている構成と設定を編集できます。

選択したプランのアクセス許可を管理できます。

プランの一覧を表示したり、プランを開いたり、操作したりすることはできますが、プランの構成や設定を変更することはできません。

プロセス (オブジェクト レベル)

web ポータルを使用して、作成した継承された各プロセスのアクセス許可を管理できます。 [セキュリティ] ダイアログを使用して、各プロセスのアクセス許可を管理します。 プロジェクト コレクション管理者には、プロセスを作成、編集、管理するためのすべてのアクセス許可が付与されます。 有効なユーザーには、ビュー (読み取り専用) アクセス許可が付与されます。

アクセス許可 (UI)

Namespace permission

説明

継承されたプロセスのアクセス許可を設定または変更できます。

継承されたプロセスを削除できます。

システム プロセスから継承されたプロセスを作成したり、継承されたプロセスをコピーまたは変更したりできます。

作業項目のタグ

タグ付けアクセス許可は、 az devops セキュリティ アクセス許可 または TFSSecurity コマンドライン ツールを使用して管理できます。 共同作成者は、作業項目にタグを追加し、それらを使用してバックログ、ボード、またはクエリ結果ビューをすばやくフィルター処理できます。

タグ付けアクセス許可は、 TFSSecurity コマンド ライン ツールを使用して管理できます。 共同作成者は、作業項目にタグを追加し、それらを使用してバックログ、ボード、またはクエリ結果ビューをすばやくフィルター処理できます。

アクセス許可 (UI)

Namespace permission

説明

新しいタグを作成し、作業項目に適用できます。 このアクセス許可を持たないユーザーは、プロジェクトの既存のタグ セットからのみ選択できます。

既定では、共同作成者には Create タグ定義 アクセス許可が割り当てられます。 Create タグ定義アクセス許可はプロジェクト レベルのセキュリティ設定に表示されますが、タグ付けアクセス許可は、実際には、ユーザー インターフェイスに表示されるときにプロジェクト レベルでスコープ設定されるコレクション レベルのアクセス許可です。 コマンド ライン ツールを使用しているときにタグ付けアクセス許可のスコープを 1 つのプロジェクトに設定するには、コマンド構文の一部としてプロジェクトの GUID を指定する必要があります。 それ以外の場合、変更はコレクション全体に適用されます。 これらのアクセス許可を変更または設定するときは、この点に注意してください。

そのプロジェクトで使用可能なタグの一覧からタグを削除できます。

このアクセス許可は UI に表示されません。 コマンド ライン ツールを使用してのみ設定できます。 タグを明示的に削除する UI もありません。 代わりに、タグが 3 日間使用されていない場合、自動的に削除されます。

プロジェクト内の作業項目で使用できるタグの一覧を表示できます。 このアクセス許可を持たないユーザーには、作業項目フォームまたはクエリ エディターで選択できるタグの一覧がありません。

このアクセス許可は UI に表示されません。 これは、コマンド ライン ツールを使用してのみ設定できます。 View プロジェクト レベルの情報は、ユーザーが既存のタグを表示することを暗黙的に許可します。

REST API を使用してタグの名前を変更できます。

このアクセス許可は UI に表示されません。 これは、コマンド ライン ツールを使用してのみ設定できます。

リリース (オブジェクト レベル)

Web ポータルで定義されている各リリース アクセス許可を管理。 プロジェクト管理者とリリース管理者には、すべてのリリース管理アクセス許可が付与されます。 これらのアクセス許可は、プロジェクト レベルの階層モデル、特定のリリース パイプライン、またはリリース パイプライン内の特定の環境で機能します。 この階層内では、権限は親から継承することも、オーバーライドすることもできます。

Note

プロジェクト レベルのリリース管理者のグループは、最初のリリース パイプラインを定義するときに作成されます。

さらに、リリース パイプライン内の特定の手順に承認者を割り当てて、デプロイされるアプリケーションが品質基準を満たしていることを確認できます。

リリース管理では、次のアクセス許可が定義されています。 スコープ列では、プロジェクト、リリース パイプライン、または環境レベルでアクセス許可を設定できるかどうかを説明します。

権限

説明

スコープ

この一覧で示されている他のすべてのアクセス許可を変更できます。

プロジェクト、リリース パイプライン、環境

新しいリリースを作成できます。

プロジェクト、リリース パイプライン

リリース パイプラインを削除できます。

プロジェクト、リリース パイプライン

リリース パイプライン内の環境を削除できます。

プロジェクト、リリース パイプライン、環境

パイプラインのリリースを削除できます。

プロジェクト、リリース パイプライン

リリース パイプラインを追加および編集できます。これには、構成変数、トリガー、成果物、保持ポリシー、リリース パイプラインの環境内での構成が含まれます。 リリース パイプライン内の特定の環境に変更を加えるために、ユーザーには Edit リリース環境 アクセス許可も必要です。

プロジェクト、リリース パイプライン

リリース パイプライン内の環境を編集できます。 ユーザーが、リリース パイプラインへの変更を保存するには、リリース パイプラインの編集アクセス許可も必要です。 また、このアクセス許可は、ユーザーが特定のリリース インスタンスの環境内で構成を編集できるかどうかを制御します。 ユーザーが、変更したリリースを保存するには、リリースの管理アクセス許可も必要です。

プロジェクト、リリース パイプライン、環境

環境へのリリースの直接デプロイを開始できます。 このアクセス許可は、リリースの Deploy アクションを選択して手動で開始される直接デプロイにのみ適用されます。 環境の条件が任意の種類の自動デプロイに設定されている場合、システムはリリースを作成したユーザーのアクセス許可を確認せずに自動的にデプロイを開始します。

プロジェクト、リリース パイプライン、環境

リリース パイプライン内の環境の承認者を追加または編集できます。 このアクセス許可は、ユーザーが特定のリリース インスタンスの環境内で承認者を編集できるかどうかを制御します。

プロジェクト、リリース パイプライン、環境

リリース構成 (ステージ、承認者、変数など) を編集できます。 ユーザーは、リリース インスタンス内の特定の環境の構成を編集するには、 Edit リリース環境 アクセス許可も必要です。

プロジェクト、リリース パイプライン

リリース パイプラインを表示できます。

プロジェクト、リリース パイプライン

リリース パイプラインに属するリリースを表示できます。

プロジェクト、リリース パイプライン

これらのすべてのアクセス許可の既定値は、チーム プロジェクト コレクションとプロジェクト グループに設定されます。 たとえば、 Project Collection Administrators、 Project Administrators、および Release Administrators には、上記のすべてのアクセス許可が既定で付与されます。 共同作成者 には、 Administer リリースアクセス許可を除くすべてのアクセス許可が付与されます。 閲覧者は、既定では、 View リリース パイプライン および View リリースを除くすべてのアクセス許可が拒否されます。

タスク グループ (ビルドとリリース) のアクセス許可

Web ポータルの Build および Release Hub からタスク グループアクセス許可を管理します。 プロジェクト、ビルド、リリースの管理者には、すべてのアクセス許可が付与されます。 タスク グループのアクセス許可は、階層モデルに従います。 すべての権限の既定値はプロジェクト レベルで設定でき、個々のタスク グループ定義でオーバーライドできます。

タスク グループを使用して、ビルドまたはリリース定義で既に定義されている一連のタスクを 1 つの再利用可能なタスクにカプセル化します。 Build および Release ハブの Task グループ タブでタスク グループを定義および管理します。

権限 説明 タスク グループのアクセス許可の管理 タスク グループ セキュリティのユーザーまたはグループを追加および削除できます。 タスク グループの削除 タスク グループを削除できます。 タスク グループの編集 タスク グループを作成、変更、または削除できます。

通知またはアラート

電子メール通知またはアラートの管理 に関連付けられている UI アクセス許可はありません。 代わりに、 TFSSecurity コマンドライン ツールを使用して管理できます。

- 既定では、プロジェクト レベルの 共同作成者 グループのメンバーは、自分でアラートをサブスクライブできます。

- Project コレクション管理者グループのメンバー、または Edit コレクション レベルの情報を持つユーザーは他のユーザーまたはチームに対して、そのコレクションにアラートを設定できます。

- プロジェクト管理者グループのメンバー、または Edit プロジェクト レベルの情報を持つユーザーは他のユーザーまたはチームに対して、そのプロジェクトにアラートを設定できます。

アラートのアクセス許可は、 TFSSecurity を使用して管理できます。

TFSSecurity アクション

TFSSecurity 名前空間

説明

プロジェクト コレクション管理者 &

プロジェクト コレクション サービス アカウント

CREATE_SOAP_SUBSCRIPTION

EventSubscription

SOAP ベースの Web サービス サブスクリプションを作成できます。

✔️

GENERIC_READ

EventSubscription

プロジェクトに対して定義されているサブスクリプション イベントを表示できます。

✔️

GENERIC_WRITE

EventSubscription

他のユーザーまたはチームのアラートを作成できます。

✔️

UNSUBSCRIBE

EventSubscription

イベント サブスクリプションのサブスクライブを解除できます。

✔️

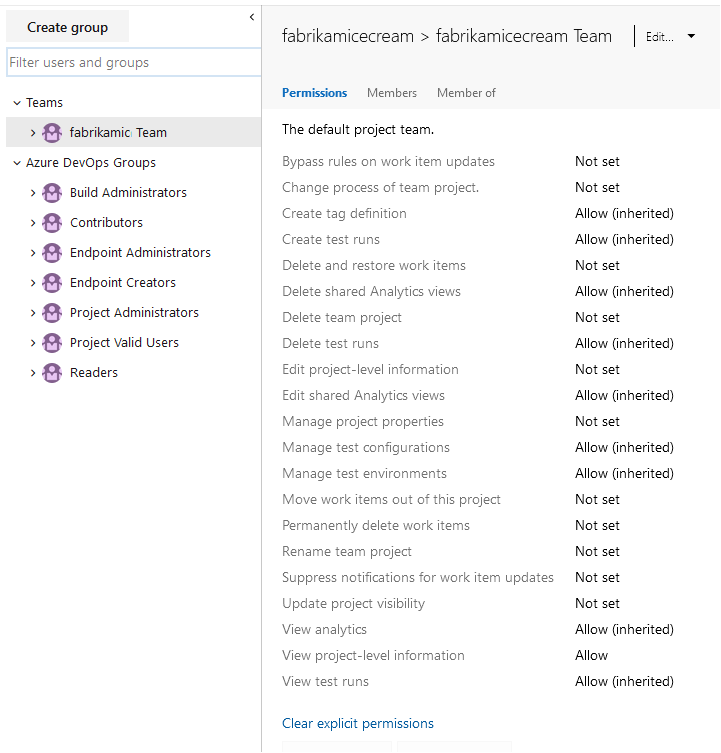

![[プロジェクト レベルのアクセス許可] ダイアログのスクリーンショット。Azure DevOps Services の現在のページ。](media/permissions/project-level-permissions.png?view=azure-devops-2019)