サービス接続の管理

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

サービス接続を使用すると、ジョブでタスクを実行するための外部サービスとリモート サービスへの認証された接続を Azure Pipelines 間に作成できます。 接続を確立したら、サービス接続の表示、編集、セキュリティの追加を行うことができます。

たとえば、次のいずれかのカテゴリとそのサービスに接続するとします。

- Microsoft Azure サブスクリプション: Microsoft Azure サブスクリプションを含むサービス接続を作成し、リリース パイプラインの Azure Web サイト配置タスクでサービス接続の名前を使用します。

- 異なるビルド サーバーまたはファイル サーバー: GitHub リポジトリに対する標準の GitHub Enterprise サーバー サービス接続を作成します。

- オンライン継続的インテグレーション環境: Git リポジトリの継続的インテグレーションのために Jenkins サービス接続を作成します。

- リモート コンピューターにインストールされたサービス: マネージド サービス ID を使用して Azure 仮想マシン (VM) への Azure Resource Manager サービス接続を作成します。

- 外部サービス: Docker レジストリ、Kubernetes クラスター、または Maven リポジトリへのサービス接続を作成します。

ヒント

詳細については、「一般的なサービス接続の種類」を参照してください。

前提条件

割り当てられたユーザー ロールに基づいて、サービス接続を作成、表示、使用、および管理できます。 詳細については、「 Service 接続のアクセス許可」を参照してください。

サービス接続を作成する

Azure Pipelines のサービス接続を作成するには、次のステップを実行します。

コレクションまたは組織内のプロジェクトに移動します。

[プロジェクトの設定]>[サービス接続] を選択します。

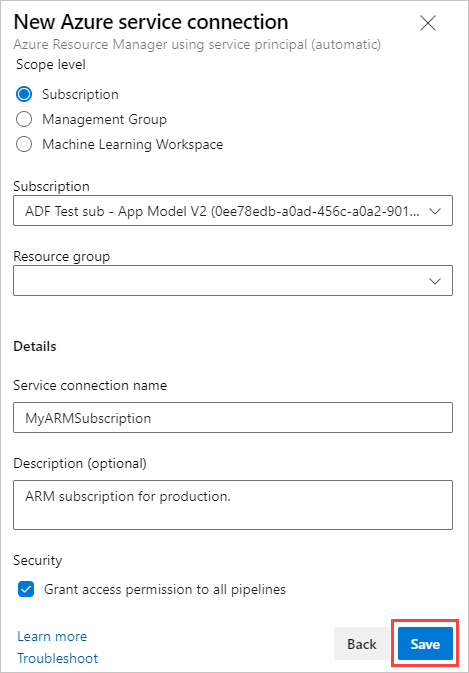

[新しいサービス接続 選択必要なサービス接続の種類を選択し、次へ を選択。

認証方法を選択し、[次へ] を選択します。

サービス接続のパラメーターを入力します。 パラメーターは、サービス接続の種類と認証方法によって異なります。

サービス接続の種類と認証方法によっては、接続を検証するためのリンクが存在する場合があります。 検証リンクでは、入力した情報を使用した外部サービスへの REST 呼び出しが使用され、呼び出しが成功したかどうかが示されます。

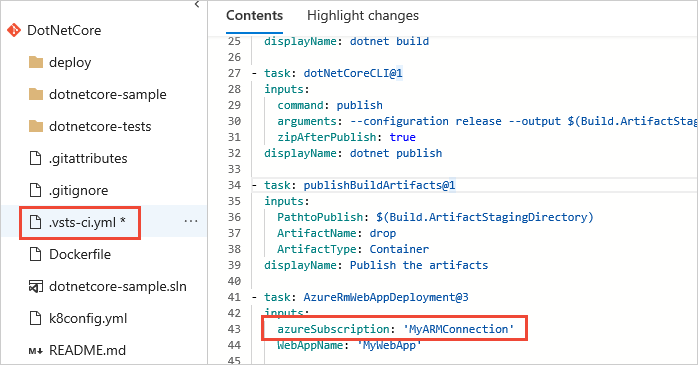

必要な Connection 名を入力します。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、この名前をスクリプトの azureSubscription または同等のサブスクリプション名の値として使用します。

必要に応じて、説明を入力します。

すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、サービス接続を編集して、それを使用する各パイプラインを明示的に承認する必要があります。

保存 または を選択して保存。

Note

新しいサービス接続ウィンドウは、さまざまな種類のサービス接続ごとに表示が異なることやパラメーターが異なることがあります。 サービス接続の各種類については、一般的なサービス接続の種類のパラメーターの一覧を参照してください。

サービス接続を編集する

サービス接続を編集するには、次のステップを実行します。

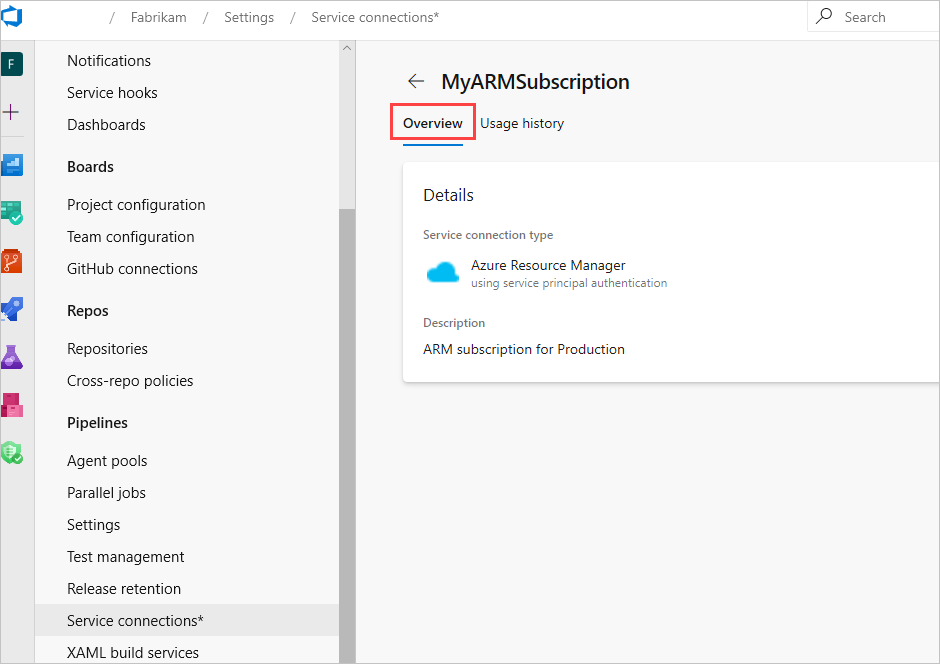

プロジェクトから、 プロジェクト設定>Service 接続を選択します。

編集しようとするサービス接続を選択します。

編集しようとするサービス接続を選択します。

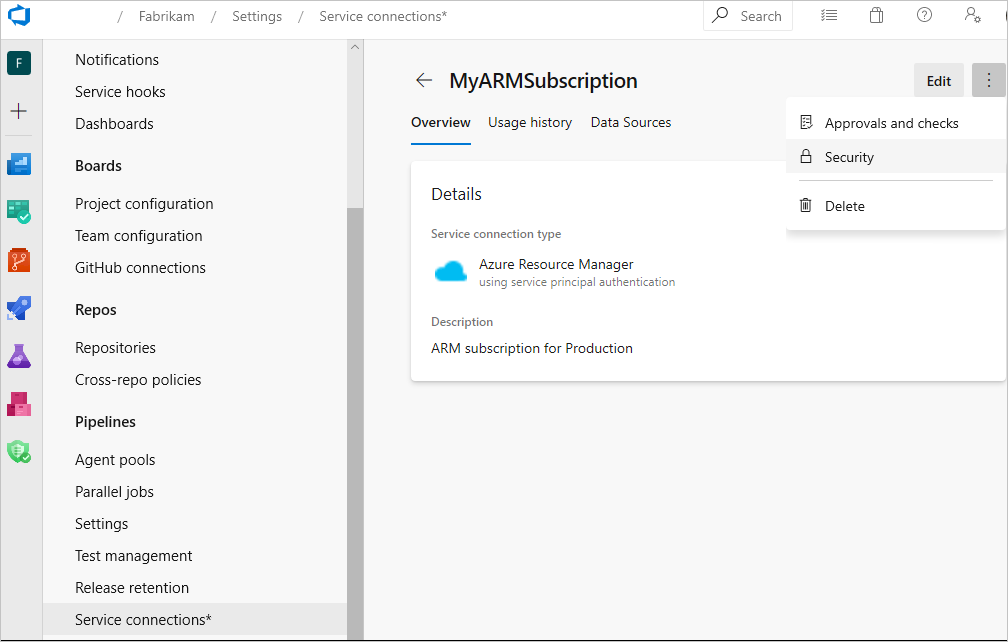

Overview タブには、サービス接続の詳細が表示されます。 たとえば、接続の種類、作成者、認証の種類を指定できます。

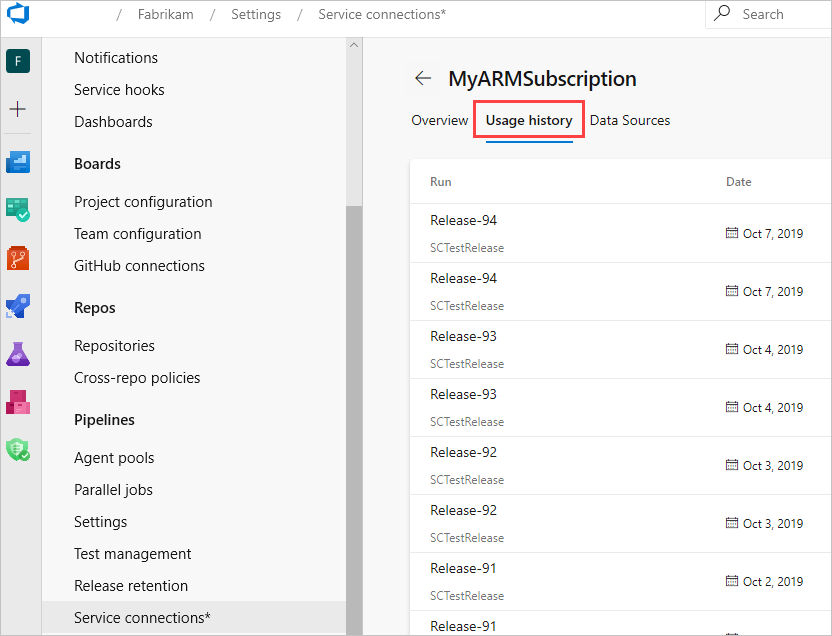

Usage 履歴 タブには、サービス接続を使用したパイプラインの一覧が表示されます。

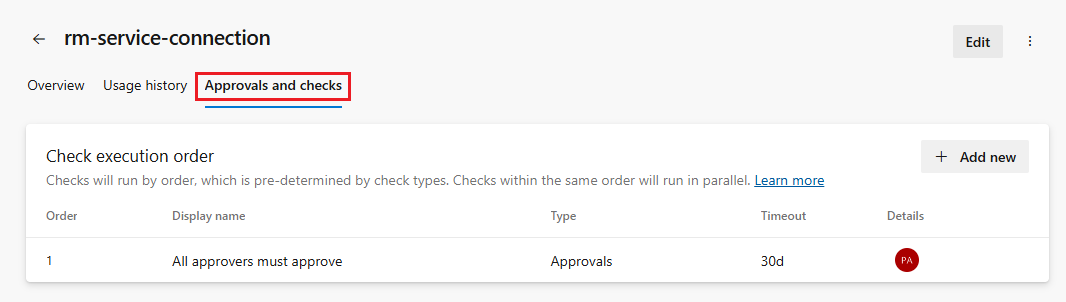

[ Approvals and checks タブを使用すると、 アプリケーションとチェックを管理し パイプライン内のステージでサービス接続を使用できるようにします。

サービス接続を更新するには、[編集] を選択します。 編集できるパラメーターは、サービス接続の種類と認証方法によって異なります。

セキュリティ、および Delete は、右上隅にあるその他のオプションの一部です。

セキュリティアクセス許可の管理の詳細については、「 サービス接続のアクセス許可の設定」を参照してください。

サービス接続を使用する

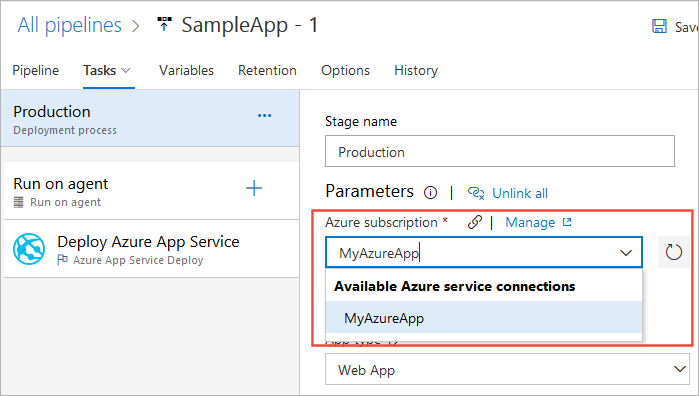

サービス接続 作成したら次の手順を実行して使用します。

- 次のいずれかの手法を使用してサービス接続を承認します。

任意のパイプラインでサービス接続を使用することを承認するには、[Azure Pipelines] に移動し、 [設定] ページを開きます。 [サービス接続] を選択し、接続の [この接続の使用をすべてのパイプラインに許可します] オプションを有効にします。

特定のパイプラインのサービス接続を承認するには、[編集] を選択し、ビルドを手動でキューに追加することでパイプラインを開きます。 リソース承認エラーと、エラーに対する [リソースの承認] アクションが表示されます。 このアクションを選択して、サービス接続の承認済みユーザーとしてパイプラインを明示的に追加します。

独自のカスタム サービス接続を作成することもできます。

一般的なサービス接続の種類

Azure Pipelines では、既定で次のサービス接続の種類がサポートされています。

| サービス接続の種類 | 説明 |

|---|---|

| Azure クラシック | 資格情報または証明書を使用して Azure サブスクリプションに接続します。 |

| Azure Repos/TFS | DevOps 組織またはコレクション内の Azure Repos に接続します。 |

| Azure Resource Manager | Azure リソースに接続します。 |

| Azure Service Bus | Azure Service Bus キューに接続します。 |

| Bitbucket Cloud | Bitbucket Cloud リポジトリに接続します。 |

| Cargo | Cargo パッケージ リポジトリに接続します。 |

| Chef | Chef リポジトリに接続します。 |

| Docker ホスト | Docker ホストに接続します。 |

| Docker レジストリ | Docker Hub、Azure Container Registry、またはその他のソースを介して Docker レジストリに接続します。 |

| 全般 | 汎用サーバーに接続します。 |

| GitHub | GitHub リポジトリに接続します。 |

| GitHub Enterprise Server | GitHub Enterprise リポジトリに接続します。 |

| 受信 Webhook | 受信 Webhook に接続します。 |

| Jenkins | Jenkins サーバーに接続します。 |

| Jira | Jira サーバーに接続します。 |

| Kubernetes | Kubernetes クラスターに接続します。 |

| Maven | Maven リポジトリに接続します。 |

| npm | npm リポジトリに接続します。 |

| NuGet | |

| その他の Git | Git リポジトリに接続します。 |

| Python パッケージのダウンロード | ダウンロードのために Python リポジトリに接続します。 |

| Python パッケージのアップロード | アップロードのために Python リポジトリに接続します。 |

| Service Fabric | Azure Service Fabric クラスターに接続します。 |

| SSH | SSH 経由でホストに接続します。 |

| Subversion | Apache Subversion リポジトリに接続します。 |

| Visual Studio App Center | Visual Studio App Center サーバーに接続します。 |

Azure クラシック サービス接続

次のパラメーターを使用し、Microsoft Azure サブスクリプションへの接続を定義し、Azure 資格情報または Azure 管理証明書を使用してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 [資格情報] または [証明書ベース] を選択します。 |

| 環境 | 必須。 サブスクリプションが定義されている、[Azure Cloud]、[Azure Stack]、または定義済みの Azure Government クラウドのいずれかを選択します。 |

| サブスクリプション ID | 必須です。 Azure サブスクリプションの GUID に似た識別子 (サブスクリプション名ではありません)。 サブスクリプション ID は、Azure portal からコピーできます。 |

| サブスクリプション名 | 必須です。 Microsoft Azure サブスクリプションの名前。 |

| ユーザー名 | 資格情報の認証に必要です。 職場または学校アカウントのユーザー名 (例: @fabrikam.com))。 Microsoft アカウント (例: @live または @hotmail)) はサポートされていません。 |

| Password | 資格情報の認証に必要です。 指定したユーザーのパスワード。 |

| [管理証明書] | 証明書ベースの認証に必要です。 発行の設定の XML ファイルまたは Azure portal から管理証明書キーの値をコピーします。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

証明書認証の場合は、 Verify を選択して接続情報を検証します。

サブスクリプションが Azure Government クラウドに定義されている場合は、アプリケーションが関連するコンプライアンス要件を満たしていることを確認してから、サービス接続を構成します。

Azure Repos

基本認証またはトークン ベースの認証を使用して、Azure DevOps 組織またはプロジェクト コレクションに接続します。 次のパラメーターを使用し、別の Azure DevOps 組織への接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | Token Based または Basic 認証を選択します。 |

| 接続 URL | 必須。 DevOps 組織またはプロジェクト コレクションの URL。 |

| ユーザー名 | 基本認証に必要です。 サービスに接続するためのユーザー名。 |

| Password | 基本認証に必要です。 指定したユーザー名のパスワード。 |

| 個人用アクセス トークン | トークン ベースの認証に必要です。 サービスでの認証に使用するトークン。 詳細情報。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

[ Verify を選択して接続情報を検証します。

詳細については、「Azure DevOps で個人用アクセス トークンを使用してアクセスを認証する」を参照してください。

Azure Resource Manager サービス接続

Azure Resource Manager サービスへのサービス接続の作成については、「 Microsoft Azure への接続」を参照してください。

Azure Service Bus サービス接続

次のパラメーターを使用し、Microsoft Azure Service Bus キューへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| Service Bus キュー名 | 既存の Azure Service Bus キューの名前。 |

| Service Bus 接続文字列 | キューのプライマリまたはセカンダリの接続文字列。 接続文字列を取得する方法については、「接続文字列を取得する」参照してください。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Bitbucket Cloud のサービス接続

[認証付与] で OAuth を使用するか、[基本認証] でユーザー名とパスワードを使用して、Bitbucket Cloud への接続を定義します。 パイプラインが機能し続けるためには、リポジトリへのアクセスがアクティブなままである必要があります。

| パラメーター | 説明 |

|---|---|

| 認証方法 | [ 許可 または Basic 認証を選択します。 |

| OAuth 構成 | 許可の承認に必要です。 Bitbucket への OAuth 接続。 |

| ユーザー名 | 基本認証に必要です。 サービスに接続するためのユーザー名。 |

| Password | 基本認証に必要です。 指定したユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

[ Verify または Authorize を選択して接続情報を検証します。

Cargo サービス接続

次のパラメーターを使用して、Cargo 成果物リポジトリへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 成果物リポジトリの認証方法として、[基本ユーザー名/パスワード (Azure DevOps PAT を含む)] または [認証値 (crates.io トークンを含む)] を選択します。 |

| リポジトリ URL | 必須。 リポジトリの URL。 crates.io の場合は、https://crates.io を使用します |

| ユーザー名 | 基本認証が選択されている場合に必要です。 エンドポイントに接続するためのユーザー名。 個人用アクセス トークンまたは認証値の認証方法を使用する場合、値は任意にできます。 |

| Password | 基本認証が選択されている場合に必要です。 エンドポイントに接続するためのパスワード。 Azure DevOps Services 組織には、個人用アクセス トークンを使用できます。 |

| Token | 認証値認証が選択されている場合に必要です。 |

| サービス接続名 | サービス接続の名前 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Chef サービス接続

次のパラメーターを使用し、Chef オートメーション サーバーへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須。 Chef オートメーション サーバーの URL。 |

| ノード名 (ユーザー名) | 必須。 接続先のノードの名前。 通常、このパラメーターはユーザー名です。 |

| クライアント キー | 必須。 Chef .pem ファイルで指定されたキー。 |

| サービス接続名 | サービス接続の名前 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Docker ホスト サービス接続

次のパラメーターを使用し、Docker ホストへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須。 Docker ホストの URL。 |

| CA 証明書 | 必須です。 ホストでの認証に使用する信頼された証明機関の証明書。 |

| Certificate | 必須。 ホストでの認証に使用するクライアント証明書。 |

| キー | 必須。 Docker key.pem ファイルで指定されたキー。 |

| サービス接続名 | サービス接続の名前 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Docker ホストへの接続の保護の詳細については、「Docker デーモン ソケットを保護する」を参照してください。

Docker レジストリ サービス接続

Docker コンテナー レジストリへのサービス接続を作成できます。

レジストリの種類を選択します。

Docker Hub またはその他

次のパラメーターを入力して、 Docker Hub レジストリまたは Others への接続を定義します。

| パラメーター | 説明 |

|---|---|

| Docker レジストリ | 必須。 Docker レジストリの URL。 |

| Docker ID | 必須。 Docker アカウント ユーザーの識別子。 |

| Docker パスワード | 必須。 Docker ID のパスワード。 (Docker Hub ではパスワードではなく PAT が必要です。) |

| 電子メール | 省略可能。 通知を受信するためのメール アドレス。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Verify を選択して、残りのパラメーターを入力する前に資格情報を確認できます。

Azure Container Registry

Azure Container Registry には、 Service Principal または Managed Identity Authentication Type のいずれかを使用して接続できます。

サービス プリンシパル認証の種類

サービス プリンシパルを使用して Azure Container Registry への接続を定義するには、次のパラメーターを入力します。

| パラメーター | 説明 |

|---|---|

| サブスクリプション | 必須。 サービス接続の作成に使用されるコンテナー レジストリを含む Azure サブスクリプション。 |

| Azure Container Registry | 必須です。 サービス接続の作成に使用される Azure Container Registry。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

マネージド ID 認証の種類

Managed Service Identity を使用して Azure Container Registry への接続を定義するには、次のパラメーターを入力します。

| パラメーター | 説明 |

|---|---|

| サブスクリプション ID | 必須です。 Azure サブスクリプションの GUID などの識別子 (サブスクリプション名ではありません)。 サブスクリプション ID は、Azure portal からコピーできます。 |

| サブスクリプション名 | 必須です。 Microsoft Azure サブスクリプションの名前。 |

| テナント ID | 必須。 Azure Active Directory テナントの GUID に似た識別子。 テナント ID は、Azure portal からコピーできます。 |

| Azure コンテナー レジストリ ログイン サーバー | 必須。 Azure Container Registry のログイン サーバー。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

汎用サービス接続

次のパラメーターを使用し、種類が汎用であるすべてのサービスまたはアプリケーションへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須です。 サービスの URL。 |

| ユーザー名 | 省略可能。 サービスに接続するためのユーザー名。 |

| パスワード/トークン キー | 省略可能。 指定したユーザー名のパスワードまたはアクセス トークン。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

GitHub サービス接続

次のパラメーターを使用し、GitHub リポジトリへの接続を定義します。

ヒント

その他の Git サーバーおよび GitHub Enterprise サーバー接続には特定のサービス接続があります。

| パラメーター | 説明 |

|---|---|

| 認証の選択 | 必須。 [認証付与] または [個人用アクセス トークン]。 |

| トークン | 個人用アクセス トークンの承認に必要です。 GitHub 個人用アクセス トークン (PAT)。 |

| 認証付与 | 許可の承認に必要です。 サービスへの接続に使用する OAuth 構成。 たとえば、 AzurePipelines を選択して Azure Pipeline を接続します。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Note

[認証の選択] オプションで [認証付与] を選択した場合、GitHub 署名ページを開くための[承認] ボタンがダイアログに表示されます。 [個人用アクセス トークン] を選択した場合は、[トークン] テキストボックスに貼り付けます。 ダイアログにトークンの推奨スコープ (repo、user、admin:repo_hook) が表示されます。 詳細については、「コマンド ラインで使用するためにアクセス トークンを作成する」を参照してください。その後、次のステップを実行して、GitHub アカウントをプロファイルに登録します。

- Azure Pipelines ページの見出しの右側のアカウント名から [ユーザー設定] を開きます。

- [個人用アクセス トークン] を選択します。

- [追加] を選択し、トークンの作成に必要な情報を入力します。

詳細については、「成果物ソース - バージョン管理」を参照してください。

GitHub Enterprise サーバー サービス接続

GitHub Enterprise リポジトリへの接続を定義するには、次のパラメーターを使用します。

ヒント

その他の Git サーバーおよび標準 GitHub サービス接続には特定のサービス接続があります。

| パラメーター | 説明 |

|---|---|

| 認証の選択 | 必須。 [個人用アクセス トークン]、[ユーザー名とパスワード]、または [OAuth2]。 |

| サーバー URL | 必須です。 サービスの URL。 |

| 信頼されていない TLS/SSL 証明書を受け入れる | このオプションを設定すると、証明書を TFS サービス ロールにインストールしたり、エージェントをホストするコンピューターにインストールしたりする代わりに、クライアントが自己署名証明書を受け入れることができます。 |

| トークン | 個人用アクセス トークンの承認に必要です。 |

| ユーザー名 | ユーザー名とパスワードの認証に必要です。 サービスに接続するためのユーザー名。 |

| Password | ユーザー名とパスワードの認証に必要です。 指定したユーザー名のパスワード。 |

| OAuth 構成 | OAuth2 承認に必要です。 既存の OAuth 構成を使用することも、新しい構成を作成することもできます。 |

| GitHub Enterprise サーバー構成 URL | URL は OAuth 構成からフェッチされます。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Note

[個人用アクセス トークン] (PAT) を選択した場合は、PAT を [トークン] テキストボックスに貼り付ける必要があります。 ダイアログにトークンの推奨スコープ (repo、user、admin:repo_hook) が表示されます。 詳細については、「コマンド ラインで使用するためにアクセス トークンを作成する」を参照してください。その後、次のステップを実行して、GitHub アカウントをプロファイルに登録します。

- Azure Pipelines ページの見出しの右側のアカウント名から [ユーザー設定] を開きます。

- [個人用アクセス トークン] を選択します。

- [追加] を選択し、トークンの作成に必要な情報を入力します。

受信 WebHook サービス接続

受信 Webhook サービス接続を作成するには、次のパラメーターを使用します。

| パラメーター | 説明 |

|---|---|

| WebHook 名 | 必須。 WebHook の名前。 |

| Secret | 省略可能。 WebHook での認証に使用するシークレット。 |

| HTTP ヘッダー | 省略可能。 チェックサムが送信されるヘッダー名。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Jenkins サービス接続

次のパラメーターを使用し、Jenkins サービスへの接続を定義します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須。 Jenkins サーバーの URL。 |

| 信頼されていない TLS/SSL 証明書を受け入れる | このオプションを設定すると、証明書を TFS サービス ロールにインストールしたり、エージェントをホストするコンピューターにインストールしたりする代わりに、クライアントが自己署名証明書を受け入れることができます。 |

| ユーザー名 | 必須。 サービスに接続するためのユーザー名。 |

| Password | 必須。 指定したユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Verify を選択して、残りのパラメーターを入力する前に資格情報を確認できます。

詳細については、「Azure Pipelines と Jenkins の統合」および「成果物ソース - Jenkins」を参照してください。

Jira サービス接続

Jira サービスへの接続を定義するには、次のパラメーターを使用します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須。 Jira サーバーの URL。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Kubernetes サービス接続

次のパラメーターを使用して、Kubernetes クラスターへの接続を定義します。 次のオプションから Authentication メソッド を選択します。

- Kubeconfig

- サービス アカウント

- Azure サブスクリプション

Kubeconfig オプション

| パラメーター | 説明 |

|---|---|

| Kubeconfig | 必須。 kubeconfig ファイルの内容。 |

| クラスター コンテキスト | 省略可能。 クラスターの識別に使用される kubeconfig ファイル内のコンテキスト。 |

| 信頼されていない証明書を受け入る | クライアントが自己署名証明書を受け入れるようにするには、このオプションを設定します。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

サービス アカウント オプション

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須です。 クラスターの API サーバー URL。 |

| Secret | デプロイに使用するサービス アカウントに関連付けられているシークレット。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

次のコマンドを使用して、サーバー URL をフェッチします。

kubectl config view --minify -o 'jsonpath={.clusters[0].cluster.server}'

クラスターに接続して認証するために必要な Secret オブジェクトをフェッチするには、次の一連のコマンドを使用します。

kubectl get serviceAccounts <service-account-name> -n <namespace> -o 'jsonpath={.secrets[*].name}'

次のコマンドで、service-account-secret-name を前のコマンドの出力で置き換えます。

kubectl get secret <service-account-secret-name> -n <namespace> -o json

YAML 形式でフェッチされたシークレット オブジェクトをコピーして [シークレット] テキスト フィールドに貼り付けます。

注意

サービス アカウント オプションを使用する場合 RoleBinding が存在することを確認しますこれは、目的のサービス アカウントに edit ClusterRole のアクセス許可を付与します。 これは、Azure Pipelines がサービス アカウントを使用して、選択した名前空間内にオブジェクトを作成するために必要です。

Azure サブスクリプション オプション

| パラメーター | 説明 |

|---|---|

| Azure サブスクリプション | 必須です。 サービス接続の作成に使用されるクラスターを含む Azure サブスクリプション。 |

| クラスター | Azure Kubernetes Service クラスターの名前。 |

| 名前空間 | クラスター内の名前空間。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Azure RBAC 対応クラスターの場合、選択した名前空間に ServiceAccount が RoleBinding オブジェクトと共に作成されます。作成された ServiceAccount は、選択した名前空間のみでアクションを実行できます。

Azure RBAC が無効なクラスターの場合、選択した名前空間に ServiceAccount が作成されますが、作成された ServiceAccount にはクラスター全体の (名前空間にまたがる) 特権があります。

注意

このオプションによって、サービス接続作成者が "さまざまな Azure テナント間" へのアクセスを持つすべてのサブスクリプションが一覧表示されます。 他の Azure テナントからのサブスクリプションが表示されない場合は、それらのテナントでの Microsoft Entra アクセス許可を調べてください。

Maven サービス接続

次のパラメーターを使用し、Maven リポジトリへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 [ユーザー名とパスワードまたは認証トークン選択。 |

| レジストリ URL | 必須。 Maven リポジトリの URL。 |

| レジストリ ID | 必須。 Maven が接続しようとしているリポジトリ/ミラーの ID 要素と一致するサーバーの ID。 |

| ユーザー名 | 接続の種類が [ユーザーとパスワード] の場合に必須です。 認証のユーザー名。 |

| Password | 接続の種類が [ユーザーとパスワード] の場合に必須です。 そのユーザー名のパスワード。 |

| 個人用アクセス トークン | 接続の種類が [認証トークン] の場合に必須です。 サービスでの認証に使用するトークン。 詳細情報。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

npm サービス接続

次のパラメーターを使用し、npm サーバーへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 [ユーザー名とパスワードまたは認証トークン選択。 |

| レジストリ URL | 必須。 Maven リポジトリの URL。 |

| ユーザー名 | 接続の種類が [ユーザーとパスワード] の場合に必須です。 認証のユーザー名。 |

| Password | 接続の種類が [ユーザーとパスワード] の場合に必須です。 そのユーザー名のパスワード。 |

| 個人用アクセス トークン | 必須 認証トークン が選択されています。 サービスまたはレジストリで認証する個人用アクセス トークン (PAT)。 AT は、DevOps Services 組織や Azure DevOps Server https://registry.npmjs.org など、それらをサポートするリポジトリに適用できます。 詳細については、「個人用アクセス トークンの使用」を参照してください。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

NuGet サービス接続

次のパラメーターを使用し、NuGet サーバーへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 ApiKey、External Azure Pipelines、または Basic 認証を選択。 |

| フィード URL | 必須。 NuGet サーバーの URL。 |

| ApiKey | 接続の種類が [ApiKey] の場合に必須です。 認証キー。 |

| 個人用アクセス トークン | 接続の種類が [External Azure Pipelines] (外部 Azure Pipelines) の場合は必須です。 他の Azure Services 組織または Azure DevOps Server 上の NuGet フィードで認証するために使用するトークン。 。 詳細については、「個人用アクセス トークンの使用」を参照してください。 |

| ユーザー名 | 接続の種類が [基本認証] の場合に必須です。 認証のユーザー名。 |

| Password | 接続の種類が [基本認証] の場合に必須です。 そのユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

NuGet が Azure Artifacts およびその他の NuGet リポジトリで認証するように構成するには、「NuGet 認証」を参照してください。

その他の Git サービス接続

次のパラメーターを使用し、外部 Git リポジトリ サーバーへの接続を定義してセキュリティで保護します。 GitHub および GitHub Enterprise サーバーには特定のサービス接続があります。

| パラメーター | 説明 |

|---|---|

| Git リポジトリの URL | 必須。 Git リポジトリ サーバーの URL。 |

| Azure Pipelines からこの Git サーバーにアクセスしてみる | オンにすると、Azure Pipelines はパイプラインの実行をキューに入れる前にリポジトリへの接続を試みます。 この設定を無効にすると、パブリックにアクセスできないリポジトリを操作するときのパフォーマンスを向上させることができます。 |

| ユーザー名 | 省略可能。 Git リポジトリ サーバーに接続するためのユーザー名。 |

| パスワード/トークン | 省略可能。 指定したユーザー名のパスワードまたはアクセス トークン。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

詳細については、「成果物ソース」を参照してください。

Python パッケージ ダウンロード サービス接続

次のパラメーターを使用して、Python パッケージをダウンロードするための Python リポジトリへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 [ユーザー名とパスワードまたは認証トークン選択。 |

| ダウンロード用の Python リポジトリ URL | 必須。 Python フィードの URL。 |

| 個人用アクセス トークン | 接続の種類が [認証トークン] の場合に必須です。 Python フィードと DevOps Services 組織をサポートする Python フィードでの認証に使用する個人用アクセス トークン (PAT)。 詳細については、「 個人用アクセス トークンの使用」を参照してください。 |

| ユーザー名 | 接続の種類が [ユーザーとパスワード] の場合に必須です。 認証のユーザー名。 |

| Password | 接続の種類が [ユーザーとパスワード] の場合に必須です。 そのユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Python パッケージ アップロード サービス接続

次のパラメーターを使用して、Python パッケージをアップロードするための Python リポジトリへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| 認証方法 | 必須。 [ユーザー名とパスワードまたは認証トークン選択。 |

| アップロード用の Python リポジトリ URL | 必須。 Python フィードの URL。 |

| EndpointName | 必須。 Twine アップロードに使用される一意のリポジトリ。 スペースと特殊文字は使用できません。 |

| 個人用アクセス トークン | 「 個人用アクセス トークンの使用を参照してください。 |

| ユーザー名 | 接続の種類が [ユーザーとパスワード] の場合に必須です。 認証のユーザー名。 |

| Password | 接続の種類が [ユーザーとパスワード] の場合に必須です。 そのユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Service Fabric サービス接続

Service Fabric クラスターへのサービス接続を作成する場合、認証方法には 3 つのオプションがあります。 Certificate ベース、 Microsoft Entra 資格情報、または gMSA を使用した Windows セキュリティ。

証明書ベースの認証オプション

| パラメーター | 説明 |

|---|---|

| クラスター エンドポイント | 必須。 クラスターのクライアント接続エンドポイント。 値の前に tcp:// を付けます。 この値は、発行プロファイルをオーバーライドします。 |

| サーバー証明書の参照 | 接続の種類がCertificate ベースMicrosoft Entra 資格情報場合はまたは Common Name を選択します。 |

| サーバー証明書の拇印 | 接続の種類が Certificate based または Microsoft Entra credential および Server Certification Lookup が Thumbprint の場合に必要です。 クラスターの ID を確認するために使用されるクラスターの証明書の拇印。 この値は、発行プロファイルをオーバーライドします。 複数の拇印をコンマ (',') で区切る |

| クライアント証明書 | 接続の種類が [証明書ベース] の場合に必須です。 クラスターのクライアント証明書ファイルの Base64 エンコード。 次の PowerShell スクリプトを使用して、証明書をエンコードできます。 [System.Convert]::ToBase64String([System.IO.File]::ReadAllBytes("C:\path\to\certificate.pfx")) |

| ユーザー名 | 接続の種類が Microsoft Entra 資格情報の場合に必要です。 認証のユーザー名。 |

| Password | 接続の種類が Microsoft Entra 資格情報の場合に必要です。 認証方法がCertificate ベース 場合は省略可能。 証明書パスワード。 |

| 無担保 | 省略可能。 Windows セキュリティ認証をスキップするには、このオプションを選択します。 |

| クラスター SPN | 省略可能。 [セキュリティで保護されていない] が選択されている場合に適用されます。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

Microsoft Entra 資格情報認証オプション

| パラメーター | 説明 |

|---|---|

| クラスター エンドポイント | 必須。 クラスターのクライアント接続エンドポイント。 値の前に tcp:// を付けます。 この値は、発行プロファイルをオーバーライドします。 |

| サーバー証明書の参照 | Thumbprint または Common Name を選択します |

| サーバー証明書の拇印 | 接続の種類が Certificate based または Microsoft Entra credential および Server Certification Lookup が Thumbprint の場合に必要です。 クラスターの ID を確認するために使用されるクラスターの証明書の拇印。 この値は、発行プロファイルをオーバーライドします。 複数の拇印をコンマ (',') で区切る |

| サーバー証明書の共通名 | サーバー証明書の参照が Common Name の場合に必要です。 クラスターの ID を確認するために使用されるクラスターの証明書の共通名。 この値は、発行プロファイルをオーバーライドします。 複数の共通名をコンマ (',') で区切る |

| クライアント証明書 | 接続の種類が [証明書ベース] の場合に必須です。 クラスターのクライアント証明書ファイルの Base64 エンコード。 次の PowerShell スクリプトを使用して、証明書をエンコードできます。 [System.Convert]::ToBase64String([System.IO.File]::ReadAllBytes("C:\path\to\certificate.pfx")) |

| Password | 接続の種類が Microsoft Entra 資格情報の場合に必要です。 認証方法がCertificate ベース 場合は省略可能。 証明書パスワード。 |

| 無担保 | 省略可能。 Windows セキュリティ認証をスキップするには、このオプションを選択します。 |

| クラスター SPN | 省略可能。 [セキュリティで保護されていない] が選択されている場合に適用されます。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

gMSA 認証オプションを使用した Windows セキュリティ

| パラメーター | 説明 |

|---|---|

| クラスター エンドポイント | 必須。 クラスターのクライアント接続エンドポイント。 値の前に tcp:// を付けます。 この値は、発行プロファイルをオーバーライドします。 |

| 無担保 | 省略可能。 Windows セキュリティ認証をスキップするには、このオプションを選択します。 |

| クラスター SPN | 省略可能。 gMSA アカウントの完全修飾ドメイン SPN。 このパラメーターは、 Unsecured オプションが無効になっている場合にのみ適用されます。 クラスターでの gMSA の使用の詳細については、「 gMSA を使用した Windows セキュリティの構成」を参照してください。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

SSH サービス接続

次のパラメーターを使用して、リモート ホストへの接続を定義し、Secure Shell (SSH) を使用してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| ホスト名 | 必須です。 リモート ホスト マシンの名前または IP アドレス。 |

| ポート番号 | 必須。 リモート ホスト コンピューターのポート番号。 既定では、ポート 22 です。 |

| 秘密キー | 秘密キー ファイルの内容全体 (この種類の認証を使用している場合)。 |

| ユーザー名 | 必須。 リモート ホスト マシンに接続するときに使用するユーザー名。 |

| パスワード/パスフレーズ | 指定したユーザー名のパスワードまたはパスフレーズ (キーペアを資格情報として使用する場合)。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

詳細については、「SSH タスク」と「SSH によるファイルのコピー」を参照してください。

Subversion サービス接続

次のパラメーターを使用し、Subversion リポジトリへの接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| Subversion リポジトリの URL | 必須。 Subversion リポジトリの URL。 |

| 信頼されていない TLS/SSL 証明書を受け入れる | SVN クライアントが自己署名 SSL サーバー証明書を Azure DevOps サービス ロールにインストールせずに受け入れ、エージェント コンピューターを構築できるようにするには、このオプションを選択します。 |

| 領域名 | Subversion 外部のサービス接続の場合に必要です。 ビルド パイプラインまたはリリース パイプラインで複数の資格情報を使用する場合は、このパラメーターを使用して、サービス接続に指定された資格情報を含む領域を指定します。 |

| ユーザー名 | 必須。 サービスに接続するためのユーザー名。 |

| Password | 必須。 指定したユーザー名のパスワード。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

領域名はいくつかの方法で見つけることができます。

HTTP または HTTPS 経由でリポジトリにアクセスする場合: 保存された資格情報なしで Web ブラウザーでリポジトリを開きます。 認証ダイアログで領域名を使用します。

svn コマンド ラインを使用します。 資格情報を保存した場合は、たとえば、

svn info https://svnserver/repoを実行します。 パスワードの入力を求められたら、領域名が表示されます。リポジトリにアクセスするための資格情報を保存した場合は、ユーザー プロファイルの Subversion 認証キャッシュ セクションのいずれかのファイルで領域名を探します。 たとえば、 ~/.subversion/auth/svn/simple または C:\Users\yourname\Application Data\Subversion\auth\svn.simple。

Visual Studio App Center サービス接続

次のパラメーターを使用し、Visual Studio App Center への接続を定義してセキュリティで保護します。

| パラメーター | 説明 |

|---|---|

| サーバー URL | 必須。 App Center サービスの URL。 |

| API Token | 必須。 サービスでの認証に使用するトークン。 詳細については、「API ドキュメント」を参照してください。 |

| [接続名] | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 YAML を使用している場合は、スクリプトで azureSubscription または同等サブスクリプション名の値を名前として使用します。 |

| 説明 | 省略可。 サービス接続の説明。 |

| セキュリティ | 省略可能。 すべてのパイプラインに対するアクセス許可を許可しますすべてのパイプラインがこの接続を使用できるようにします。 このオプションを選択しない場合は、それを使用する各パイプラインのサービス接続を明示的に承認する必要があります。 |

その他のサービス接続向けの拡張機能

その他のサービス接続の種類とタスクは、拡張機能としてインストールできます。 拡張機能が用意されているサービス接続の例を次に示します。

Azure Pipelines 用の TFS 成果物。 TFS マシンが Azure Pipelines から到達できない場合でも、TFS サービス接続と Team ビルド (外部) 成果物を介して、Azure Pipelines を使用してオンプレミスの TFS ビルドをデプロイできます。 詳細については、「外部 TFS」およびこのブログ投稿を参照してください。

Azure Pipelines 用の TeamCity 成果物。 この拡張機能では、TeamCity サービス接続を介した TeamCity との統合が提供され、TeamCity で生成される成果物を Azure Pipelines を使用して配置できます。 詳細については、「TeamCity」を参照してください。

System Center Virtual Machine Manager (SCVMM) 統合。 SCVMM サーバーに接続して仮想マシンをプロビジョニングし、次のようなアクションを実行します。

- チェックポイントの管理

- 仮想マシン (VM) の開始と停止

- PowerShell スクリプトの実行

VMware リソースの配置。 Visual Studio Team Services または TFS から VMware vCenter Server に接続して、VMware 仮想マシンのプロビジョニング、開始、停止、またはスナップショットを作成します。

Power Platform Build Tools. Microsoft Power Platform Build Tools を使用して、Microsoft Power Platform 上でビルドされたアプリに関連する一般的なビルド タスクや配置タスクを自動化します。 拡張機能をインストールした後、 Power Platform サービス接続の種類には、次のプロパティがあります。

| パラメーター | 説明 |

|---|---|

| 接続名 | 必須。 タスクのプロパティでこのサービス接続を参照するために使用する名前。 |

| サーバー URL | 必須です。 Power Platform インスタンスの URL。 例: https://contoso.crm4.dynamics.com |

| テナント ID | 必須。 認証対象のテナント ID (Azure portal ではディレクトリ ID とも呼ばれます)。 テナント ID を表示し、アプリケーション ID と関連するクライアント シークレットを構成するスクリプトの詳細については、https://aka.ms/buildtools-spn を参照してください。 アプリケーション ユーザーを CDS で作成することも必要です |

| アプリケーション ID | 必須です。 認証に使用する Azure アプリケーション ID。 |

| Client secret of Application ID (アプリケーション ID のクライアント シークレット) | 必須。 ID を証明するために使用される、上記のアプリケーション ID に関連付けられているサービス プリンシパルのクライアント シークレット。 |

独自のカスタム サービス接続を作成することもできます。

ヘルプとサポート

- 調べるトラブルシューティングのヒント

- Stack Overflow に関するアドバイスを得るを提供します。

- Azure DevOps 開発者コミュニティで質問を投稿したり、回答を検索したり、機能を提案したりできます。

- Azure DevOps のサポートを取得

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示