Azure DevOps Services |Azure DevOps Server 2022 および Azure DevOps Server 2019

Azure Pipelines セキュリティは、セキュリティ グループとユーザーの階層を通じて、パイプラインとそのリソースへのアクセスを制御します。 このシステムでは、リリース パイプライン、タスク グループ、エージェント プール、サービス接続などのリソースを管理しますが、パイプラインの外部にあります。 作成時に、パイプラインとリソースは定義済みのセキュリティ グループとユーザーからプロジェクト レベルのアクセス許可を継承するため、すべてのプロジェクト パイプラインに影響を与えます。

通常、管理者は無制限のアクセス権を持ち、共同作成者はリソースを監視し、閲覧者は表示専用のアクセス許可を持ち、ユーザー ロールによってグループの割り当てが決まります。 詳細については、「パイプラインのセキュリティ ロールについて」を参照してください。

前提条件

| セキュリティ領域 | 前提条件 |

|---|---|

| パイプラインのセキュリティ | - プロジェクト コレクション グループを管理するには、 Project コレクション管理者 グループのメンバーになります。 - プロジェクト レベルのユーザーとグループを管理するには、管理者グループのメンバーであるか、 Administer ビルドアクセス許可を持っている。 |

| エージェント プールのセキュリティ | - 組織、コレクション、またはプロジェクト レベルでエージェント プールのセキュリティを管理するには、 Project コレクション管理者 グループのメンバーであるか、エージェント プールの Administrator ロールを持ちます。 - オブジェクト レベルでエージェント プールのセキュリティを管理するには、エージェント プールの Administrator ロールを持ちます。 |

| デプロイ グループのセキュリティ | - プロジェクト レベルの展開グループのセキュリティを管理するには、管理者グループのメンバーであるか、管理者ロールが割り当てられます。 - 個々のデプロイ グループのセキュリティを管理するには、管理者ロールを持ちます。 |

| 環境のセキュリティ | - プロジェクト レベルの環境セキュリティを管理するには、管理者グループのメンバーであるか、管理者ロールが割り当てられます。 - 個々の環境のオブジェクト レベルのセキュリティを管理するには、管理者ロールを持ちます。 |

| ライブラリのセキュリティ | - ライブラリのセキュリティを管理するには、管理者グループのメンバーであるか、管理者ロールが割り当てられます。 - 個々のライブラリ資産のセキュリティを管理するには、管理者であるか、適切なロールを持っている必要があります。 |

| リリース パイプラインのセキュリティ | - リリース パイプラインのセキュリティを管理するには、管理者グループのメンバーであるか、 Administer リリースアクセス許可を持っている。 - リリースのためのパイプラインを確保する。 |

| サービス接続のセキュリティ | - サービス接続のセキュリティを管理するには、 Project Administrators グループのメンバーであるか、管理者ロールを持っています。 - プロジェクト レベルでセキュリティを管理するには、 Project Administrators グループのメンバーであるか、サービス接続の Administrator ロールを持ちます。 - オブジェクト レベルでセキュリティを管理するには、サービス接続の Administrator ロールを持ちます。 |

| タスク グループのセキュリティ | タスク グループのセキュリティを管理するには、管理者グループのメンバーであるか、 Administer タスク グループのアクセス許可を持っている。 - タスク グループを作成します。 |

Azure Pipelines でパイプラインのアクセス許可を設定する

パイプライン セキュリティは、ユーザーとグループのアクセス許可の階層モデルに従います。 プロジェクトレベルのアクセス許可は、プロジェクト内のすべてのパイプラインによってオブジェクト レベルで継承されます。 プロジェクトレベルとオブジェクトレベルで、すべてのパイプラインに対して継承された既定のユーザーとグループのアクセス許可を変更できます。 システムによって設定されたアクセス許可は変更できません。

次の表はパイプラインの既定のセキュリティ グループをまとめたものです。

| グループ | 説明 |

|---|---|

| ビルド管理者 | ビルドのアクセス許可を管理し、パイプラインとビルドを管理します。 |

| 共同作成者 | パイプラインとビルドを管理しますが、ビルド キューは管理しません。 このグループには、すべてのチーム メンバーが含まれます。 |

| プロジェクト管理者 | ビルドのアクセス許可を管理し、パイプラインとビルドを管理します。 |

| 読者 | パイプラインとビルドを表示します。 |

| プロジェクト コレクション管理者 | ビルドのアクセス許可を管理し、パイプラインとビルドを管理します。 |

| プロジェクト コレクション ビルド管理者 | ビルドのアクセス許可を管理し、パイプラインとビルドを管理します。 |

| プロジェクト コレクション ビルド サービス | ビルドを管理します。 |

| プロジェクトコレクションテストサービスアカウント | パイプラインとビルドを表示します。 |

システムにより、<プロジェクト名> ビルド サービス (コレクション名) ユーザー (プロジェクト コレクション ビルド サービス アカウント グループのメンバー) が自動的に作成されます。 このユーザーは、プロジェクト内でビルド サービスを実行します。

パイプラインで使用するリソースによっては、パイプラインに他の組み込みユーザーが含まれる場合があります。 たとえば、ソース コードで GitHub リポジトリを使用している場合は、GitHub ユーザーが含まれます。

次の表はセキュリティ グループの既定のアクセス許可をまとめたものです。

| タスク | 読者 | 共同作成者 | ビルド管理者 | プロジェクト管理者 |

|---|---|---|---|---|

| ビルドの表示 | ✔️ | ✔️ | ✔️ | ✔️ |

| ビルド パイプラインを表示する | ✔️ | ✔️ | ✔️ | ✔️ |

| ビルド権限を管理する | ✔️ | ✔️ | ||

| ビルド パイプラインを削除または編集する | ✔️ | ✔️ | ✔️ | |

| ビルドを削除または破棄する | ✔️ | ✔️ | ✔️ | |

| ビルドの品質を編集します | ✔️ | ✔️ | ✔️ | |

| ビルド品質の管理 | ✔️ | ✔️ | ||

| ビルド キューの管理 | ✔️ | ✔️ | ||

| ビルドでチェックイン検証をオーバーライドする | ✔️ | |||

| ビルドをキューに挿入 | ✔️ | ✔️ | ✔️ | |

| 無期限に保持 | ✔️ | ✔️ | ✔️ | |

| ビルドの停止 | ✔️ | ✔️ | ✔️ | |

| ビルド情報の更新 | ✔️ | ✔️ | ✔️ |

| タスク | 読者 | 共同作成者 | ビルド管理者 | プロジェクト管理者 |

|---|---|---|---|---|

| ビルドの表示 | ✔️ | ✔️ | ✔️ | ✔️ |

| ビルド パイプラインを表示する | ✔️ | ✔️ | ✔️ | ✔️ |

| ビルド権限を管理する | ✔️ | ✔️ | ||

| ビルド パイプラインを作成する | ✔️ | ✔️ | ✔️ | |

| ビルド パイプラインを削除または編集する | ✔️ | ✔️ | ✔️ | |

| ビルドを削除または破棄する | ✔️ | ✔️ | ||

| ビルドの品質を編集します | ✔️ | ✔️ | ✔️ | |

| ビルド品質の管理 | ✔️ | ✔️ | ||

| ビルド キューの管理 | ✔️ | ✔️ | ||

| ビルドでチェックイン検証をオーバーライドする | ✔️ | |||

| ビルドをキューに挿入 | ✔️ | ✔️ | ✔️ | |

| 無期限に保持 | ✔️ | ✔️ | ✔️ | |

| ビルドの停止 | ✔️ | ✔️ | ||

| ビルド情報の更新 | ✔️ |

パイプラインのアクセス許可の説明については、「パイプラインまたはビルドのアクセス許可」を参照してください。

プロジェクトレベルのパイプラインのアクセス許可を設定する

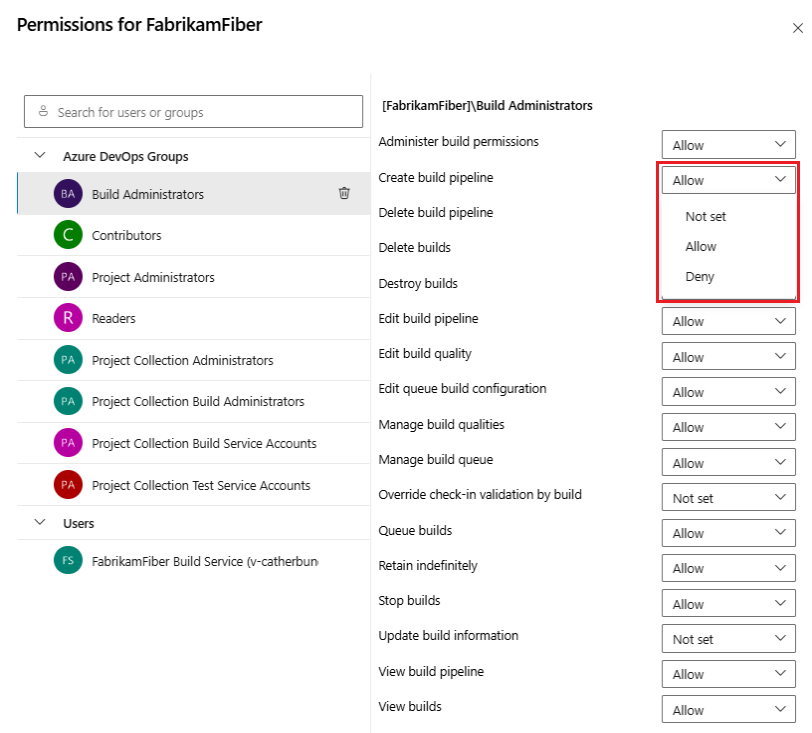

プロジェクト内のすべてのビルド パイプラインでユーザーとグループのプロジェクトレベルのアクセス許可を管理するには、次の手順に従います。

プロジェクトから、[パイプライン] を選択します。

![[パイプライン] メニューの選択を示すスクリーンショット。](media/pipelines-navigation-from-project.png?view=azure-devops)

[その他のアクション]

、[セキュリティの管理] の順に選択します。

、[セキュリティの管理] の順に選択します。ユーザーまたはグループを選択し、アクセス許可を [許可]、[拒否]、または [未設定] に設定します。

他のグループとユーザーのアクセス許可を変更するには、前の手順を繰り返します。

アクセス許可のダイアログを閉じて、変更を保存します。

プロジェクト内のすべてのビルド パイプラインでユーザーとグループのプロジェクトレベルのアクセス許可を管理するには、次の手順に従います。

プロジェクトから、[パイプライン] を選択します。

![[パイプライン] メニューの選択を示すスクリーンショット。](media/pipelines-navigation-from-project.png?view=azure-devops)

[その他のアクション]

、[セキュリティの管理] の順に選択します。

、[セキュリティの管理] の順に選択します。ユーザーまたはグループを選択し、アクセス許可を [許可]、[拒否]、または [未設定] に設定します。

他のグループとユーザーのアクセス許可を変更するには、前の手順を繰り返します。

アクセス許可のダイアログを閉じて、変更を保存します。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

アクセス許可リストからユーザーを削除するには、次の手順に従います。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

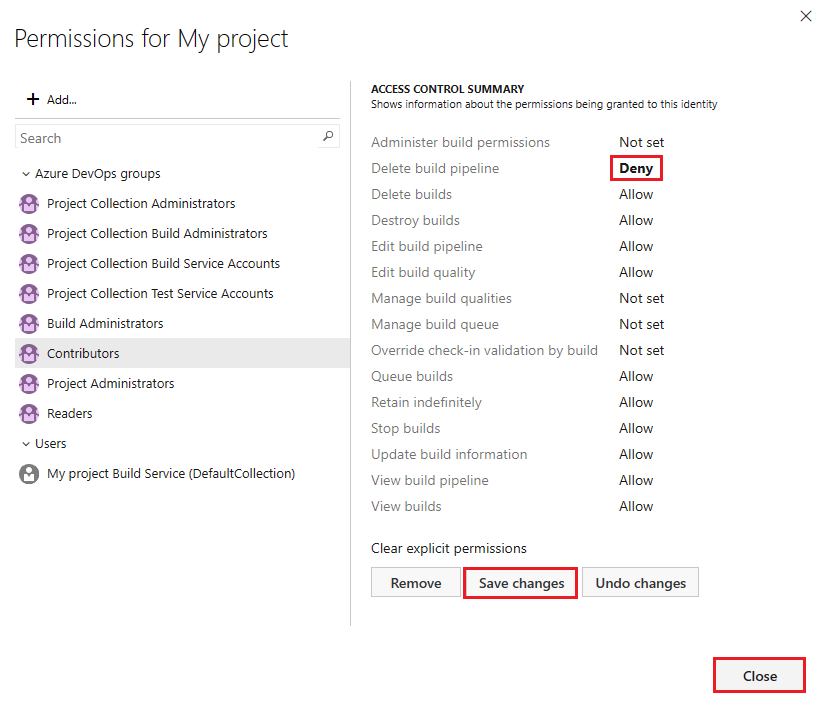

プロジェクト内のすべてのビルド パイプラインでユーザーとグループのプロジェクトレベルのアクセス許可を管理するには、次の手順に従います。

プロジェクトから、[パイプライン] を選択します。

![[パイプライン] メニューの選択を示すスクリーンショット。](media/pipelines-navigation-from-project.png?view=azure-devops)

[その他のアクション]

、[セキュリティの管理] の順に選択します。

、[セキュリティの管理] の順に選択します。アクセス許可ダイアログに表示されていないユーザーまたはグループを追加するには、[追加] を選択し、対象のユーザーまたはグループを入力して [変更の保存] を選びます。

ユーザーまたはグループを選択して、アクセス許可を設定します。

他のグループとユーザーのアクセス許可を変更するには、前の手順を繰り返します。

[変更を保存] を選択するか、変更を元に戻すのであれば [変更を元に戻す] を選びます。

リストからユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除] を選択します。

[閉じる] を選択します。

プロジェクト レベルのパイプラインのアクセス許可が設定されます。

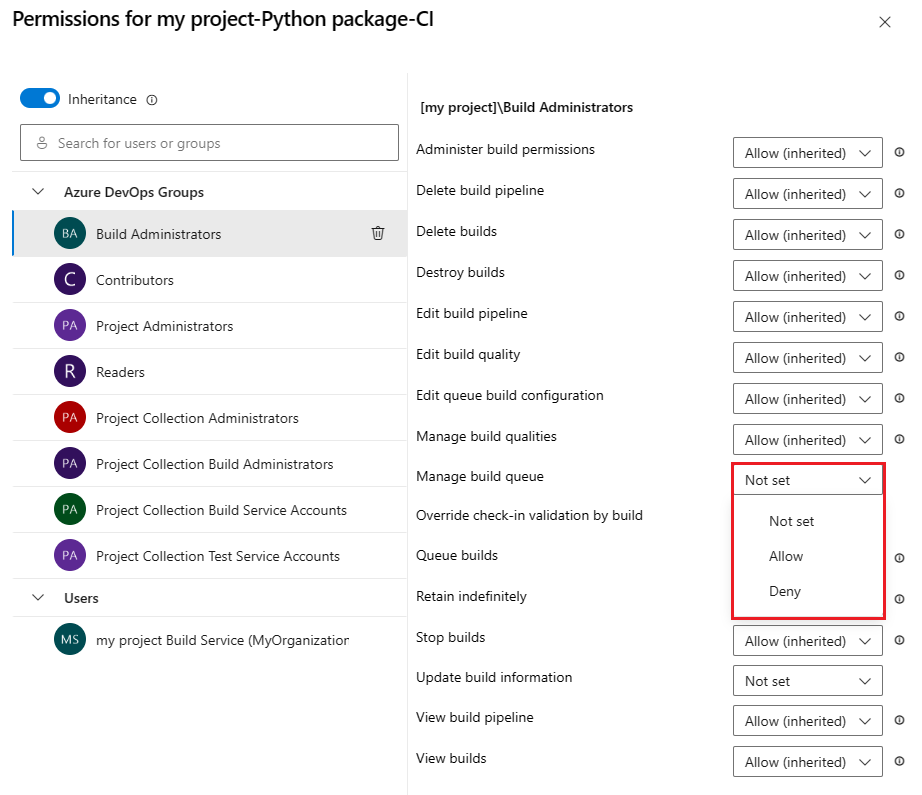

オブジェクトレベルのパイプラインのアクセス許可を設定する

既定では、個々のパイプラインのオブジェクト レベルのアクセス許可はプロジェクト レベルのアクセス許可から継承されます。 継承されたプロジェクトレベルのアクセス許可はオーバーライドできます。

アクセス許可が継承されていない場合は、アクセス許可を [許可]、[拒否]、または [未設定] に設定できます。 継承が有効になっている場合は、明示的に設定されたアクセス許可を、継承された値に戻すことができます。

パイプラインのアクセス許可を管理するには、次の手順を実行します。

プロジェクトから、[パイプライン] を選択します。

![[パイプライン] メニューの選択を示すスクリーンショット。](media/pipelines-navigation-from-project.png?view=azure-devops)

パイプラインを選択したら、[その他のアクション]

を選択し、[セキュリティの管理] を選びます。

を選択し、[セキュリティの管理] を選びます。![パイプラインの [その他のアクション] メニューから選択したセキュリティ オプションを示すスクリーンショット。](media/individual-pipeline-more-actions-menu.png?view=azure-devops)

ユーザーまたはグループを選択して、アクセス許可を設定します。

他のグループとユーザーのアクセス許可を変更するには、前の手順を繰り返します。

完了したら、ダイアログを閉じて変更を保存します。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。 パイプラインのアクセス許可からユーザーまたはグループを削除するには、次の手順を実行します。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

個々のパイプラインのオブジェクトレベルのアクセス許可は、プロジェクト レベルのアクセス許可を既定で継承します。 継承されたアクセス許可はオーバーライドできます。

アクセス許可が継承されていない場合は、アクセス許可を [許可]、[拒否]、または [未設定] に設定できます。 継承が有効になっている場合は、明示的に設定されたアクセス許可を、継承された値に戻すことができます。

個々のパイプラインのアクセス許可を設定するには、次の手順に従います。

プロジェクトから、[パイプライン] を選択します。

![[パイプライン]のメニュー選択が順に並んでいることを示すスクリーンショット。](media/pipelines-navigation-from-project.png?view=azure-devops)

パイプラインを選択したら、[その他のアクション]

を選択し、[セキュリティの管理] を選びます。

を選択し、[セキュリティの管理] を選びます。![パイプラインの [その他のアクション] メニューから選択した [セキュリティの管理] オプションを示すスクリーンショット。](media/individual-pipeline-more-actions-menu.png?view=azure-devops)

アクセス許可ダイアログに表示されていないユーザーまたはグループを追加するには、[追加] を選択し、対象のユーザーまたはグループを入力して [変更の保存] を選びます。

ユーザーとグループを選択して、アクセス許可を設定します。

必要に応じて [変更を保存] か *[変更を元に戻す] を選択します。

![パイプラインのセキュリティの [ユーザーまたはグループの追加] 選択を示すスクリーンショット。](media/individual-pipeline-permissions-dialog-2020.png?view=azure-devops)

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除] を選択します。 継承が無効になっていない限り、継承されたユーザーまたはグループを削除することはできません。

完了したら、[閉じる] を選択します。

継承されたユーザーまたはグループのアクセス許可を明示的に設定すると、その特定のアクセス許可の継承は無効になります。 継承を復元するには、アクセス許可を [未設定] に設定します。 明示的に設定されたすべてのアクセス許可を、それぞれの継承された設定にリセットするには、[明示的なアクセス許可のクリア] を選択します。 すべてのユーザーとグループのアクセス許可の継承を無効にするには、[継承] 設定をオフにします。 継承をもう一度有効にすると、すべてのユーザーとグループのアクセス許可がプロジェクトレベルの設定に戻ります。

Azure Pipelines でデプロイ グループのセキュリティを設定する

デプロイ グループは、エージェントがインストールされている物理または仮想のターゲット マシンのプールです。 デプロイ グループは、クラシック リリース パイプラインでのみ使用できます。 デプロイ グループは次の状況で作成できます。

- プロジェクトのために、組織のデプロイ プールから依存するデプロイ グループがプロビジョニングされる場合

- プロジェクト レベルでデプロイ グループを作成する場合

- プロジェクトでデプロイ グループを共有して、依存デプロイ グループが受信者プロジェクトに作成される場合

個々のデプロイ グループは、プロジェクトレベルの割り当てからセキュリティ ロールを継承します。 ユーザーまたはグループに対するプロジェクトレベルの割り当てをオーバーライドできます。 継承されたユーザーまたはグループを削除する、または継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

デプロイ グループを別のプロジェクトと共有すると、そのセキュリティ ロールを継承する別のデプロイ グループが他のプロジェクトに作成されます。 共有が無効になっている場合、デプロイ グループは他のプロジェクトから削除されます。

次の表はデプロイ グループのセキュリティ ロールをまとめたものです。

| 役割 | 説明 |

|---|---|

| 閲覧者 | デプロイ グループのみを表示できます。 |

| 造物主 | デプロイ グループを作成できます。 このロールは、プロジェクトレベルのロールのみです。 |

| 利用者 | デプロイ グループを表示および使用できます。 |

| サービス アカウント | エージェントの表示、セッションの作成、ジョブのリッスンができます。 このロールは、コレクションレベルまたは組織レベルのロールのみです。 |

| 管理者 | デプロイ グループを管理、表示、使用できます。 |

次の表は既定のユーザーおよびグループ ロールの割り当てをまとめたものです。

| グループ | 役割 |

|---|---|

| [プロジェクト名]\共同作成者 | 作成者 (プロジェクトレベル)、閲覧者 (オブジェクトレベル) |

| [プロジェクト名]\デプロイ グループ管理者 | 管理者 |

| [プロジェクト名]\プロジェクト管理者 | 管理者 |

| [プロジェクト名]\リリース管理者 | 管理者 |

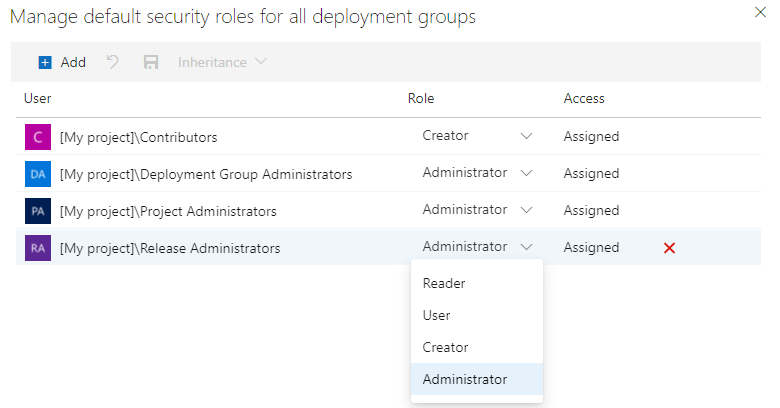

プロジェクトレベルのデプロイ グループのセキュリティ ロールを設定する

すべてのデプロイ グループにプロジェクトレベルのセキュリティ ロールを設定するには、次の手順を実行します。

プロジェクトから、[パイプライン] で [デプロイ グループ] を選択します。

[セキュリティ] を選択します。

ユーザーとグループにロールを設定します。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

オブジェクトレベルのデプロイ グループのセキュリティ ロールを設定する

個々のデプロイ グループにセキュリティ ロールを設定するには、次の手順を実行します。

プロジェクトから、[パイプライン] で [デプロイ グループ] を選択します。

[グループ] でデプロイ グループを選択します。

[セキュリティ] を選択します。

ユーザーとグループにロールを設定します。 継承されたロールの特権レベルを下げるには、継承を無効にします。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

Azure Pipelines で環境のセキュリティを設定する

環境は YAML パイプラインのデプロイ ターゲットをバンドルしますが、クラシック パイプラインと互換性がありません。 すべての環境は、既定のユーザーとグループにプロジェクト レベルで割り当てられたセキュリティ ロールを継承します。 継承を無効にすることで、継承されたユーザーまたはグループの削除や特権レベルの調整など、個々の環境に合わせてこれらの設定をカスタマイズできます。 さらに、各環境のパイプライン アクセスを管理できます。

次の表は環境のセキュリティ ロールをまとめたものです。

| 役割 | 説明 |

|---|---|

| 造物主 | プロジェクト内に環境を作成できます。 プロジェクトレベルのセキュリティにのみ適用されます。 共同作成者には、このロールが自動的に割り当てられます。 |

| 閲覧者 | 環境を表示できます。 |

| 利用者 | YAML パイプラインの作成時または編集時に環境を使用できます。 |

| 管理者 | アクセス許可の管理、環境の作成、管理、表示、使用ができます。 環境の作成者には、その環境の管理者ロールが付与されます。 管理者は、プロジェクト内のすべてのパイプラインに対して環境へのアクセスを開くこともできます。 |

次の表は既定のユーザーおよびグループ ロールの割り当てをまとめたものです。

| グループ | 役割 |

|---|---|

| [プロジェクト名]\共同作成者 | 作成者 (プロジェクトレベル) 閲覧者 (オブジェクトレベル) |

| [プロジェクト名]\プロジェクト管理者 | 創造者 |

| [プロジェクト名]\プロジェクトの有効なユーザー | リーダー |

環境の作成者には、その特定の環境の管理者ロールが自動的に割り当てられます。 このロールの割り当ては永続的であり、変更することはできません。

プロジェクトレベルの環境のセキュリティ ロールを設定する

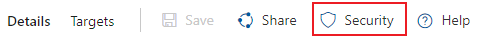

すべての環境にプロジェクトレベルのセキュリティ ロールを設定するには、次の手順を実行します。

プロジェクトの [パイプライン] で [環境] を選択します。

[その他の操作]

を選んで、[セキュリティ] を選びます。

を選んで、[セキュリティ] を選びます。

ユーザーとグループのロールを [管理者]、[作成者]、[ユーザー]、または [閲覧者] に設定します。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。[保存] を選択して変更を保存するか、[元に戻す] を選択し、保存されていない変更を元に戻します。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

オブジェクトレベルの環境のセキュリティを設定する

既定では、オブジェクト レベルのセキュリティ ロールはプロジェクト レベルの設定から継承されます。 ただし、継承を無効にすることで、継承されたユーザーまたはグループの削除や特権レベルの調整など、個々の環境に合わせてこれらの設定をカスタマイズできます。 さらに、各環境のパイプライン アクセスを管理できます。

オブジェクトレベルの環境のユーザーとグループのセキュリティ ロールを設定する

環境にユーザーおよびグループのセキュリティ ロールを設定するには、次の手順を実行します。

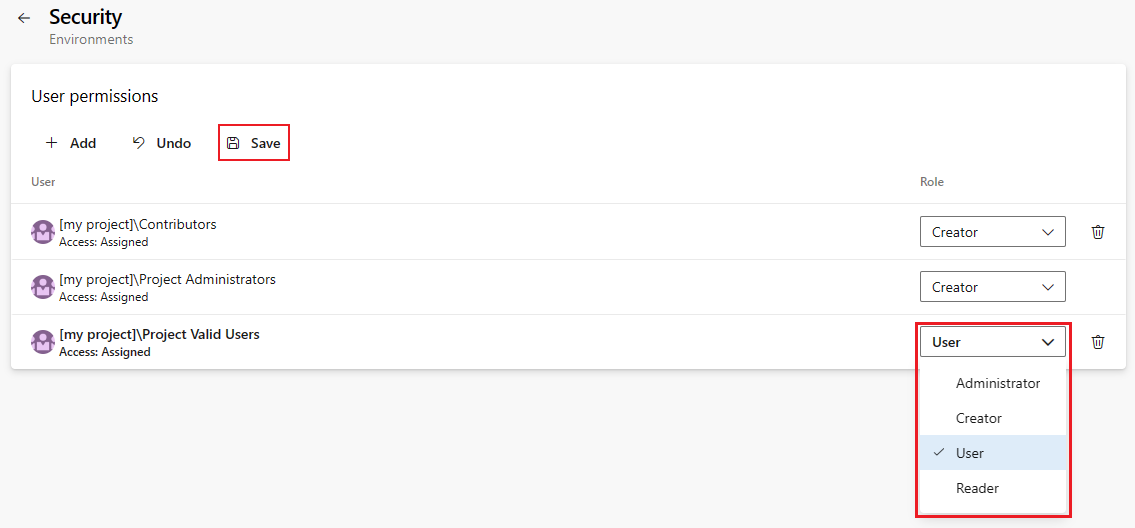

プロジェクトの [パイプライン] で [環境] を選択します。

環境を選択します。

[その他の操作]

を選んで、[セキュリティ] を選びます。

を選んで、[セキュリティ] を選びます。

ユーザーとグループのロールを [管理者]、[ユーザー]、または [閲覧者] に設定します。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。[保存] を選択して変更を保存するか、[元に戻す] を選択し、保存されていない変更を元に戻します。

ユーザーまたはグループに対してロールを明示的に設定すると、その継承が無効になります。 すべてのユーザーの継承を停止するには、[継承] オプションを非アクティブ化します。 継承を再アクティブ化すると、すべてのユーザーとグループが元のプロジェクト レベルのロールの割り当てにリセットされます。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

環境にパイプライン アクセスを設定する

パイプラインのアクセス許可を [アクセスを開く] に設定すると、プロジェクト内のすべてのパイプラインへのアクセス、または特定のパイプラインへの制限付きアクセスを許可できます。 パイプラインのアクセス許可を [アクセスを開く] に設定できるのは、プロジェクト管理者のみです。

プロジェクト内のすべてのパイプラインへのオープン アクセスを設定するには、次の手順を実行します。

[その他のアクション]

を選択し、[アクセスを開く] を選びます。

を選択し、[アクセスを開く] を選びます。![環境内のパイプラインに対して [アクセスを開く] のスクリーンショット。](media/environments-open-access-selection.png?view=azure-devops)

確認ダイアログで [アクセスを開く] を選択します。

アクセスを制限し、パイプライン アクセスを管理するには、次の手順を実行します。

[アクセスの制限] を選択します。

[パイプラインの追加]

を選択し、ドロップダウン メニューからパイプラインを選びます。

を選択し、ドロップダウン メニューからパイプラインを選びます。パイプラインを削除するには、パイプラインを選択し、[アクセスの取り消し] アイコンを選択します。

![[パイプラインの取り消し] オプションのスクリーンショット。](media/environments-revoke-pipeline-permission.png?view=azure-devops)

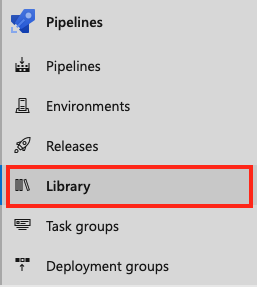

Azure Pipelines でライブラリのセキュリティを設定する

このライブラリを使用すると、ビルド パイプラインとリリース パイプライン全体で、変数グループやセキュリティで保護されたファイルなどのアセットの共有が容易になります。 統合セキュリティ モデルを採用しているため、アセットの管理、作成、および使用に対するロールの割り当てが可能になります。 これらのロールがライブラリ レベルで設定されると、含まれるすべてのアセットに自動的に適用されますが、個別に調整できます。

| 役割 | 説明 |

|---|---|

| 管理者 | ライブラリ アセットのセキュリティを編集、削除、管理します。 アセットの作成者には、アセットに対してこのロールが自動的に割り当てられます。 |

| 造物主 | ライブラリ アセットを作成します。 |

| 閲覧者 | ライブラリ アセットを読み取ります。 |

| 利用者 | パイプラインでライブラリ アセットを使用します。 |

次の表は既定のロールをまとめたものです。

| グループ | 役割 |

|---|---|

| [プロジェクト名]\プロジェクト管理者 | 管理者 |

| [プロジェクト名]\ビルド管理者 | 管理者 |

| [プロジェクト名]\プロジェクトの有効なユーザー | リーダー |

| [プロジェクト名]\共同作成者 | 作成者 (プロジェクトレベル) 閲覧者 (オブジェクトレベル) |

| [プロジェクト名]\リリース管理者 | 管理者 |

| プロジェクト名ビルド サービス (コレクション名または組織名) | リーダー |

個々のライブラリ資産の場合、作成者には管理者ロールが自動的に割り当てられます。

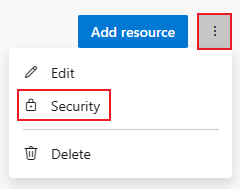

プロジェクトレベルのライブラリのセキュリティ ロールを設定する

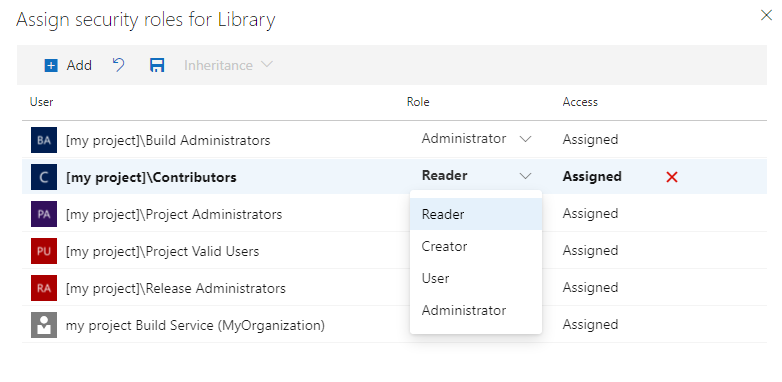

変数グループやセキュア ファイルなど、すべてのライブラリ アセットのアクセスを管理するには、次の手順を実行します。

プロジェクトから、[パイプライン]>[ライブラリ] を選びます。

[セキュリティ] を選択します。

![ライブラリの [セキュリティ] ボタンのスクリーンショット。](media/pipelines-security-library.png?view=azure-devops)

ユーザーまたはグループを選択し、ロールを [閲覧者]、[ユーザー]、[作成者]、または [管理者] に変更します。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

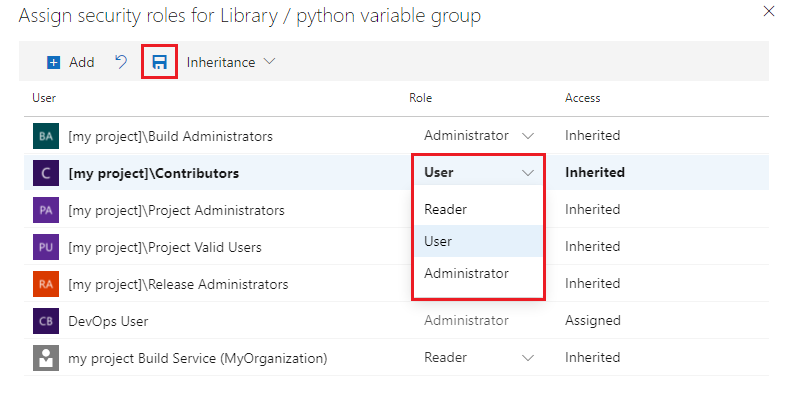

セキュア ファイルのセキュリティ ロールを設定する

セキュア ファイルのセキュリティ ロールは、既定でプロジェクトレベルのライブラリ ロールの割り当てから継承されます。 個々のファイルに対してこれらの割り当てをオーバーライドできます。 継承されたユーザーまたはグループを削除する、または継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

セキュア ファイルの作成者には、そのファイルの管理者ロールが自動的に割り当てられます。これは変更できません。

セキュア ファイルのアクセス許可を設定するには、次の手順に従います。

- プロジェクトから、[パイプライン]>[ライブラリ] を選びます。

- [セキュア ファイル] を選択します。

- ファイルを選択します。

-

[セキュリティ] を選択します。

![[セキュア ファイルのアクセス許可] ダイアログのスクリーンショット。](media/library-file-permissions-dialog.png?view=azure-devops)

- ユーザーとグループに必要なロールを設定します。

- ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。 -

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

変数グループのセキュリティ ロールを設定する

変数グループのセキュリティ ロールは、既定でプロジェクトレベルのライブラリ ロールの割り当てから継承されます。 個々の変数グループに対してこれらの割り当てをオーバーライドできます。 継承されたユーザーまたはグループを削除する、または継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

変数グループの作成者には、そのグループの管理者ロールが自動的に割り当てられます。これは変更できません。

変数グループのアクセスを設定するには、次の手順に従います。

- プロジェクトから、[パイプライン]>[ライブラリ] を選びます。

- 変数グループを選択します。

-

[セキュリティ] を選択します。

- ユーザーとグループに必要なロールを設定します。

- ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。 -

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

Azure Pipelines でリリース パイプラインのアクセス許可を設定する

リリース パイプラインを作成したら、すべてのリリース パイプラインに対してプロジェクトレベルのアクセス許可を、個々のリリース パイプラインとステージに対してオブジェクトレベルのアクセス許可を設定できます。 オブジェクトレベルのリリース パイプラインのアクセス許可から継承されたアクセス許可のサブセットであるリリース ステージに対しても、アクセス許可を設定できます。

次の表は、リリース パイプラインのアクセス許可階層をまとめたものです。

- プロジェクトレベルのリリース パイプラインのアクセス許可

- オブジェクトレベルのリリース パイプラインの権限

- オブジェクトレベルのステージのアクセス許可

次の表は、既定のユーザー ロールとグループ ロールをまとめたものです。

| グループ | 役割 |

|---|---|

| 寄稿者 | リリース権限を管理を除くすべての権限。 |

| プロジェクト管理者 | すべてのアクセス許可。 |

| 読者 | パイプラインとリリースを表示できます。 |

| リリース管理者 | すべてのアクセス許可。 |

| プロジェクト コレクション管理者 | すべてのアクセス許可。 |

| <プロジェクト名> ビルド サービス(<組織名またはコレクション名>) | パイプラインとリリースを表示できます。 |

| プロジェクト コレクション ビルド サーバー (<組織名またはコレクション名>) | パイプラインとリリースを表示できます。 |

アクセス許可の説明については、「アクセス許可とグループ」を参照してください。

プロジェクトレベルのリリース パイプライン権限を設定する

すべてのリリースのアクセス許可を更新するには、次の手順に従います。

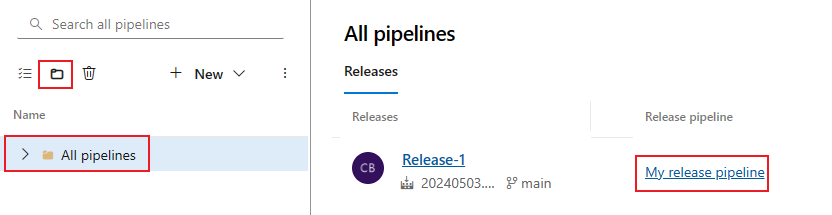

1. プロジェクトから [パイプライン]>[リリース] を選択します。

ファイル ビュー アイコンを選択します。

[すべてのパイプライン] フォルダーを選びます。

[その他の操作]

を選んで、[セキュリティ] を選びます。

を選んで、[セキュリティ] を選びます。

ユーザーとグループを選択して、それぞれのアクセス許可を変更します。

![すべてのリリース パイプラインのセキュリティの [ユーザーまたはグループの追加] 選択を示すスクリーンショット。](media/releases-all-pipelines-permissions.png?view=azure-devops)

完了したら、ダイアログを閉じて変更を保存します。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

アクセス許可リストからユーザーを削除するには、次の手順に従います。

プロジェクトのアクセス許可ページで、ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

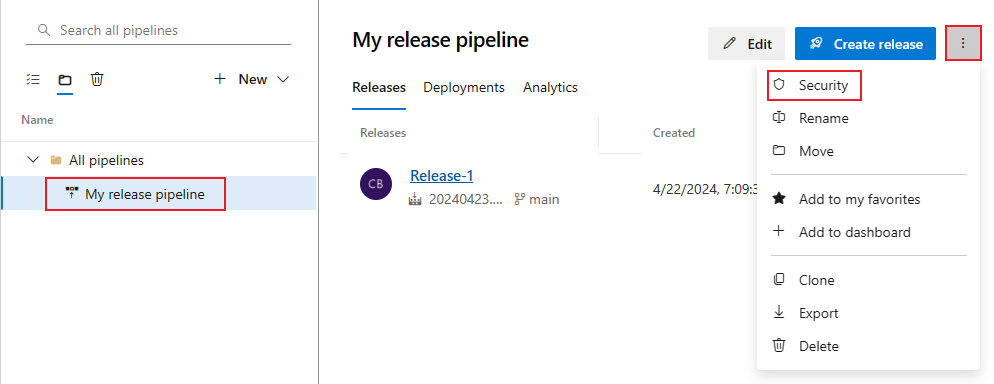

オブジェクトレベルのリリース パイプラインのアクセス許可を設定する

既定では、個々のリリース パイプラインに対するオブジェクトレベルのアクセス許可は、プロジェクトレベルのリリース パイプラインのアクセス許可から継承されます。 これらの継承されたアクセス許可は、特定のリリース パイプラインに対してオーバーライドできます。

リリースのアクセス許可を上書きするには、次の手順を実行します。

プロジェクトから [パイプライン]>[リリース] を選択します。

ファイル ビュー アイコン

を選択します。

を選択します。変更するリリース パイプラインを選び、[その他のアクション]

>[セキュリティ] を選択します。

>[セキュリティ] を選択します。

ユーザーまたはグループを選び、それぞれのアクセス許可を [許可]、[拒否]、または [未設定] に設定します。

![リリース パイプラインのセキュリティの [ユーザーまたはグループの追加] 選択を示すスクリーンショット。](media/releases-individual-pipeline-permissions.png?view=azure-devops)

完了したら、ダイアログを閉じて変更を保存します。

継承されたユーザーまたはグループのアクセス許可を明示的に設定すると、その特定のアクセス許可の継承は無効になります。 継承を復元するには、アクセス許可を [未設定] に設定します。 すべてのユーザーとグループのアクセス許可の継承を無効にするには、[継承] 設定をオフにします。 継承をもう一度有効にすると、すべてのユーザーとグループのアクセス許可がプロジェクトレベルの設定に戻ります。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

ユーザーとグループは、リリース パイプラインから削除できます。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。 ユーザーまたはグループのリリース パイプラインのアクセス許可を削除するには、次の手順を実行します。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

リリース ステージのアクセス許可を設定する

ステージのアクセス許可は、オブジェクトレベルのリリース パイプラインのアクセス許可から継承されるアクセス許可のサブセットです。

ステージのアクセス許可を設定するには、次の手順を実行します。

プロジェクトから [パイプライン]>[リリース] を選択します。

ファイル ビュー アイコン

を選択し、[すべてのパイプライン] を選びます。

を選択し、[すべてのパイプライン] を選びます。変更するリリース パイプラインを [すべてのパイプライン] から選びます

変更するステージを選択します。

[その他のオプション]

アイコンを選択し、[セキュリティ] を選びます。

アイコンを選択し、[セキュリティ] を選びます。

アクセス許可ダイアログに表示されていないユーザーまたはグループを追加するには、[追加] を選択し、対象のユーザーまたはグループを入力して [変更の保存] を選びます。

ユーザーとグループを選び、それぞれのアクセス許可を [許可]、[拒否]、または [未設定] に設定します。

[変更を保存] を選択するか、変更を元に戻すのであれば [変更を元に戻す] を選びます。 別のユーザーまたはグループを選択する前に、変更を保存してアクセス許可を適用する必要があります。

その他のユーザーとグループを選択すると、それぞれのアクセス許可も変更できます。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除] を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

完了したら、 [OK] をクリックします。

継承されたユーザーまたはグループのアクセス許可を明示的に設定すると、その特定のアクセス許可の継承は無効になります。 継承を復元するには、アクセス許可を [未設定] に設定します。 明示的に設定されたすべてのアクセス許可を、それぞれの継承された設定にリセットするには、[明示的なアクセス許可のクリア] を選択します。 すべてのユーザーとグループのアクセス許可の継承を無効にするには、[継承] 設定をオフにします。 継承をもう一度有効にすると、すべてのユーザーとグループのアクセス許可がプロジェクトレベルの設定に戻ります。

Azure Pipelines でサービス接続のセキュリティを設定する

サービス接続は、外部サービスとリモート サービスに接続するために使用されます。 次に対してサービス接続のセキュリティを設定できます。

- プロジェクト: アクセス許可はオブジェクト レベルで設定されます。

- パイプライン: アクセス許可はオブジェクト レベルで設定されます。

- ユーザーとグループ: セキュリティ ロールは、プロジェクト レベルとオブジェクト レベルで設定されます。

次の表はサービス接続ロールをまとめたものです。

| 役割 | 目的 |

|---|---|

| 閲覧者 | サービス接続を表示できます。 |

| 利用者 | クラシックおよび YAML のビルド パイプラインとリリース パイプラインでサービス接続を使用できます。 |

| 造物主 | プロジェクトにサービス接続を作成できます。 このロールは、プロジェクトレベルのロールのみです。 |

| 管理者 | サービス接続を使用し、他のユーザーとグループのロールを管理できます。 |

次の表は、サービス接続の既定のセキュリティ ロールをまとめたものです。

| グループ | 役割 |

|---|---|

| [プロジェクト名]\エンドポイント管理者 | 管理者 |

| [プロジェクト名]\エンドポイント作成者 | 創造者 |

サービス接続を作成するユーザーは、そのサービス接続の管理者ロールに自動的に割り当てられます。

詳細については、サービスの接続に関する記事を参照してください。

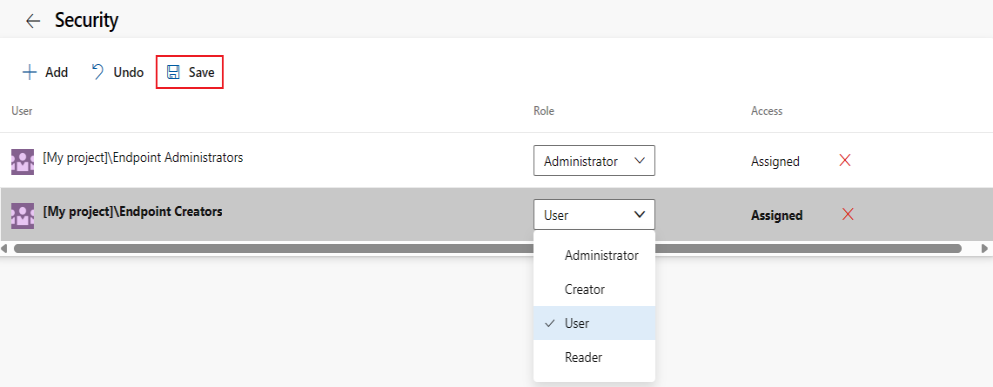

プロジェクトレベルのサービス接続のセキュリティ ロールを設定する

すべてのサービス接続のセキュリティ ロールを管理するには、次のステップを実行します。

プロジェクトから [プロジェクト設定]

を選択します。

を選択します。[パイプライン] の下にある [サービス接続] を選択します。

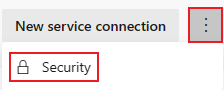

[その他の操作]

を選んで、[セキュリティ] を選びます。

を選んで、[セキュリティ] を選びます。

ロールを変更するには、ユーザーまたはグループを選択し、ドロップダウン メニューからロールを選びます。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。[保存] を選択して変更を保存するか、[元に戻す] を選択し、保存されていない変更を元に戻します。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

オブジェクトレベルのサービス接続のセキュリティを設定する

サービス接続に対するユーザーとグループのセキュリティ ロール、およびパイプラインとプロジェクト アクセスを設定できます。 個々のサービス接続は、ユーザーとグループに対するプロジェクトレベルのロールの割り当てを既定で継承します。

個々のサービス接続のセキュリティ ダイアログを開くには、次の手順を実行します。

- プロジェクトから [プロジェクト設定]

を選択します。

を選択します。 - [パイプライン] の下にある [サービス接続] を選択します。

- [サービス接続] を選びます。

-

[その他の操作]

を選んで、[セキュリティ] を選びます。

を選んで、[セキュリティ] を選びます。

ユーザーとグループのサービス接続のセキュリティ ロールを設定する

ユーザーとグループに対して継承されたロールをオーバーライドできます。 継承されたユーザーまたはグループを削除したり、継承されたロールの特権レベルを下げたりするには、継承を無効にする必要があります。

個々のサービス接続のセキュリティ ロールを管理するには、次のステップを実行します。

[セキュリティ] ダイアログの [ユーザーのアクセス許可] セクションで、[プロジェクト] を選択してプロジェクトレベルのユーザーとグループを管理するか、[組織] を選んで組織レベルまたはコレクションレベルのユーザーとグループを管理します。

ユーザーとグループを選択し、ロールを変更します。 継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。[保存] を選択して変更を保存するか、[元に戻す] を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクトのユーザーまたはグループを追加するには:

- [追加] を選択します。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

- [ロール] を選択します。

- [追加] を選択して変更内容を保存します。

サービス接続のパイプラインのアクセス許可を設定する

パイプラインのアクセス許可を [アクセスを開く] に設定すると、すべてのパイプラインでサービス接続を使用できるようにしたり、特定のパイプラインへのアクセスを制限したりできます。

パイプラインのアクセス許可が [アクセスを開く] に設定されている場合は、[アクセスの制限] オプションを選択してアクセスを制限できます。

![個々のサービス接続に対する [アクセスの制限] オプションのスクリーンショット。](media/service-connection-restrict-access.png?view=azure-devops)

制限付きサービス接続にパイプラインを追加するには、[パイプラインの追加]![]() を選択し、ドロップダウン メニューからパイプラインを選びます。

を選択し、ドロップダウン メニューからパイプラインを選びます。

サービス接続を "制限付き" から "アクセスを開く" に変更するには、[その他のアクション]![]() を選び、[アクセスを開く] を選択します。

を選び、[アクセスを開く] を選択します。

![個々のサービス接続に対する [アクセスを開く] オプションのスクリーンショット。](media/service-connection-open-access.png?view=azure-devops)

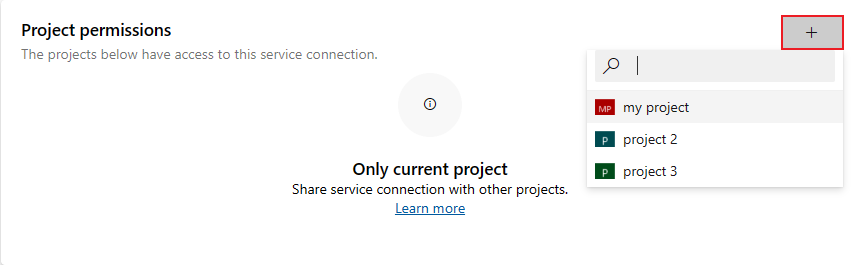

サービス接続のプロジェクトのアクセス許可を設定する

複数のプロジェクト間でサービス接続を共有できます。 プロジェクトのアクセス許可によって、サービス接続を使用できるプロジェクトが制御されます。 既定では、サービス接続は他のプロジェクトと共有されません。

- ユーザーのアクセス許可の組織レベル管理者のみが、他のプロジェクトとサービス接続を共有できます。

- プロジェクトとサービス接続を共有するユーザーには、ターゲット プロジェクトにサービス接続を作成するためのアクセス許可が少なくとも必要です。

- プロジェクトとサービス接続を共有するユーザーは、そのサービス接続のプロジェクト レベルの管理者になります。 プロジェクト レベルの継承は、ターゲット プロジェクトで "オン" に設定されます。

- サービス接続名にプロジェクト名が付加されます。この名前はターゲット プロジェクト スコープで変更できます。

- 組織レベルの管理者は、どの共有プロジェクトからもサービス接続の共有を解除できます。

アクセスは現在のプロジェクトに既定で制限されています。 組織内またはコレクション内の他のプロジェクトへのアクセスを付与するには、[プロジェクトの追加] を選択します。

アクセス許可とサービス接続に関する問題がある場合は、Azure Resource Manager のサービス接続のトラブルシューティングに関する記事をご覧ください。

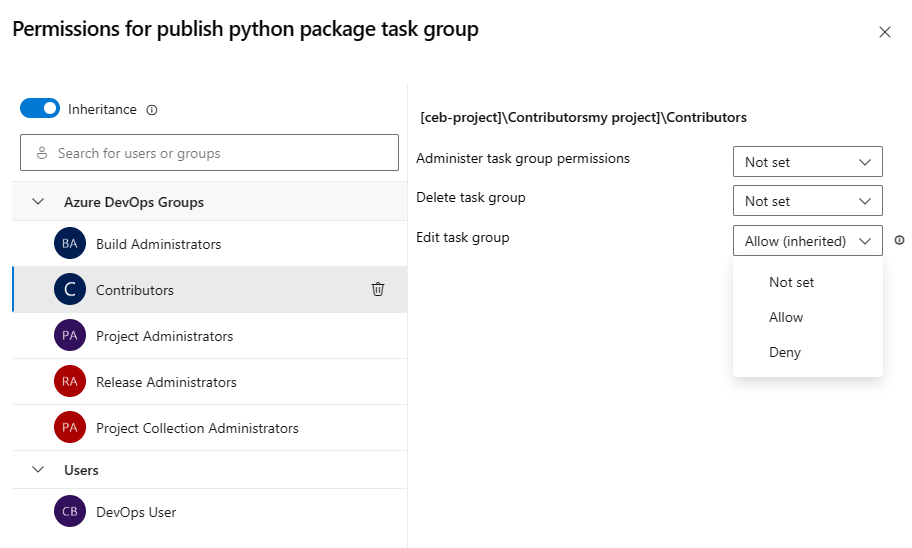

Azure Pipelines でタスク グループのアクセス許可を設定する

タスク グループのアクセス許可は、階層モデルに従います。 既定では、すべてのタスク グループはプロジェクトレベルのアクセス許可を継承します。 タスク グループが作成されたら、個々のタスク グループについて、プロジェクトレベルのアクセス許可とオブジェクトレベルのアクセス許可を変更できます。

次の表はタスク グループのアクセス許可をまとめたものです。

| 権限 | 説明 |

|---|---|

| タスク グループのアクセス許可の管理 | タスク グループ セキュリティのユーザーまたはグループを追加および削除できます。 |

| タスク グループの削除 | タスク グループを削除できます。 |

| タスク グループの編集 | タスク グループを作成、変更、または削除できます。 |

次の表はセキュリティ グループの既定のアクセス許可をまとめたものです。

| タスク | 読者 | 共同作成者 | ビルド管理者 | プロジェクト管理者 | リリース管理者 |

|---|---|---|---|---|---|

| タスク グループのアクセス許可の管理 | ✔️ | ✔️ | ✔️ | ||

| タスク グループの削除 | ✔️ | ✔️ | ✔️ | ||

| タスク グループの編集 | ✔️ | ✔️ | ✔️ | ✔️ |

タスク グループの作成者には、タスク グループに対するアクセス許可がすべて割り当てられています。

注

タスク グループは YAML パイプラインではサポートされていませんが、テンプレートはサポートされています。 詳しくは、YAML スキーマ リファレンスに関する記事をご覧ください。

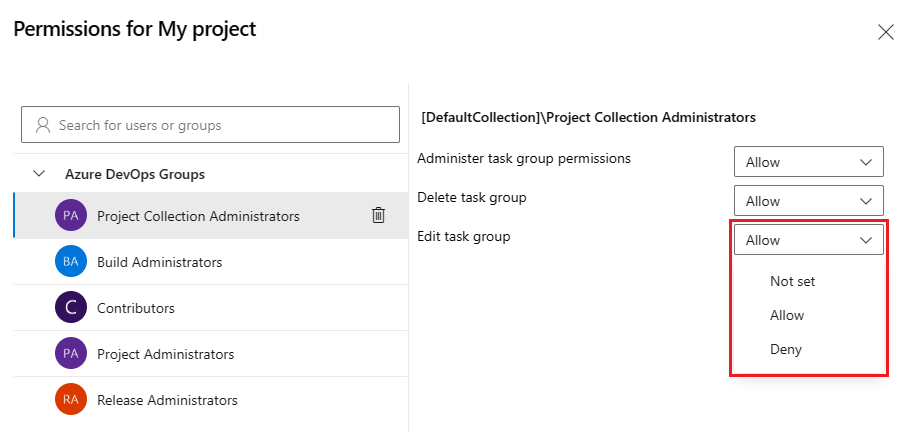

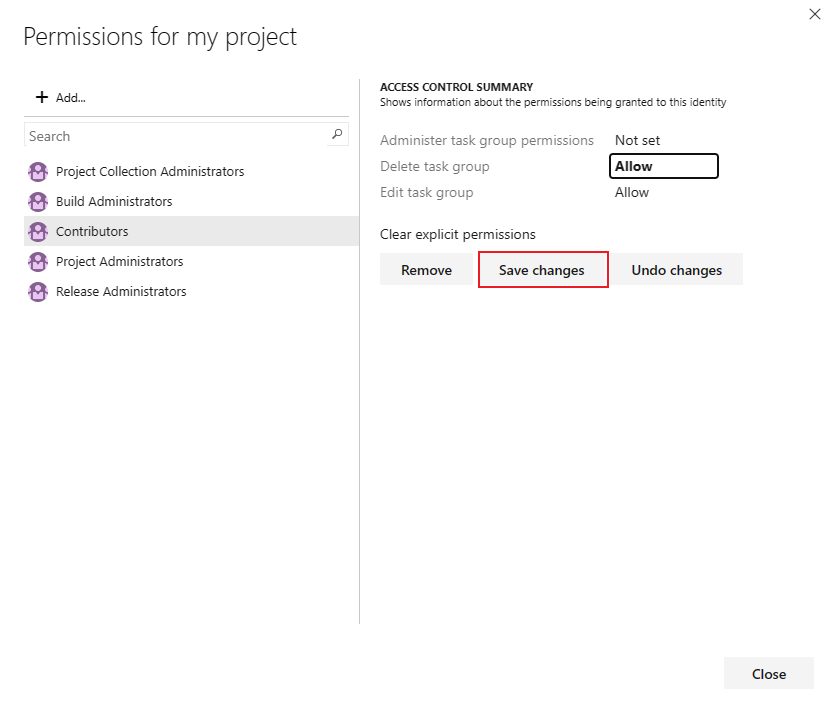

プロジェクト レベルのタスク グループのアクセス許可を設定する

プロジェクトレベルのタスク グループにアクセス許可を設定するには、次の手順に従います。

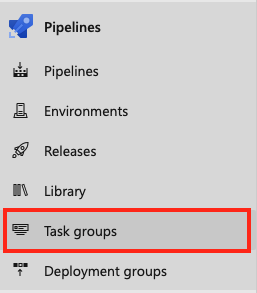

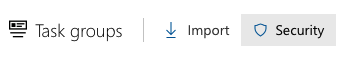

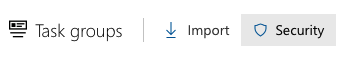

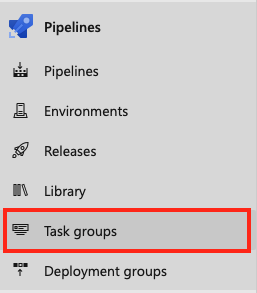

プロジェクトから、[パイプライン]>[タスク グループ] を選びます。

[セキュリティ] を選択します。

ユーザーとグループを選び、それぞれのアクセス許可を [許可]、[拒否]、または [未設定] に設定します。

完了したら、ダイアログを閉じて変更を保存します。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

アクセス許可リストからユーザーを削除するには、次の手順に従います。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

プロジェクトレベルのタスク グループにアクセス許可を設定するには、次の手順に従います。

プロジェクトから、[パイプライン]>[タスク グループ] を選びます。

[セキュリティ] を選択します。

アクセス許可ダイアログに表示されていないユーザーまたはグループを追加するには、[追加] を選択し、対象のユーザーまたはグループを入力して [変更の保存] を選びます。

ユーザーまたはグループを選び、アクセス許可を [許可]、[拒否]、または [未設定] に設定します。

[変更を保存] を選択するか、変更を元に戻すのであれば [変更を元に戻す] を選びます。 別のユーザーまたはグループを選択する前に、変更を保存してアクセス許可を適用する必要があります。

その他のユーザーとグループを選択すると、それぞれのアクセス許可も変更できます。

完了したら、[閉じる] を選択します。

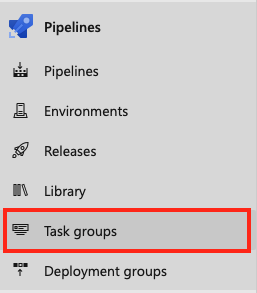

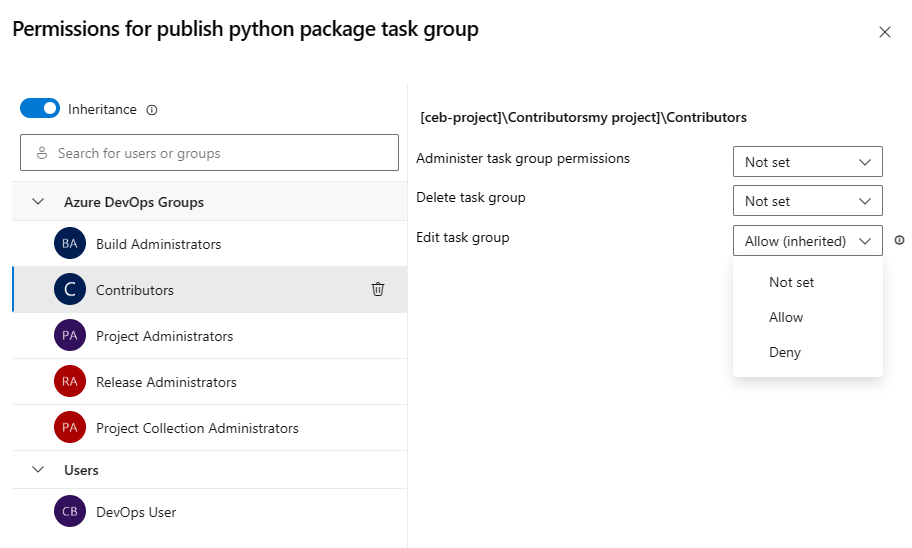

オブジェクトレベルのタスク グループのアクセス許可を設定する

個々のタスク グループにアクセス許可を設定するには、次の手順に従います。

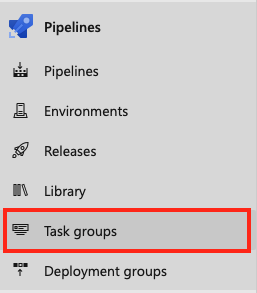

プロジェクトから、[パイプライン]>[タスク グループ] を選びます。

タスク グループを選びます。

[その他のコマンド]

を選び、[セキュリティ] を選択します。

を選び、[セキュリティ] を選択します。ユーザーとグループを選び、それぞれのアクセス許可を [許可]、[拒否]、または [未設定] に設定します。

完了したら、ダイアログを閉じて変更を保存します。

継承されたユーザーまたはグループのアクセス許可が明示的に設定されていると、その特定のアクセス許可の継承は無効になります。 継承を復元するには、アクセス許可を [未設定] に変更します。 すべてのユーザーとグループのアクセス許可の継承を無効にするには、[継承] 設定をオフにします。 継承をもう一度有効にすると、すべてのアクセス許可の設定がプロジェクト レベルに戻ります。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

ユーザーとグループをタスク グループから削除できます。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

アクセス許可が継承されていない場合は、アクセス許可を [許可]、[拒否]、または [未設定] に設定できます。 継承が有効になっている場合は、明示的に設定されたアクセス許可を、継承された値に戻すことができます。

個々のタスク グループにアクセス許可を設定するには、次の手順に従います。

プロジェクトから、[パイプライン]>[タスク グループ] を選びます。

タスク グループを選びます。

[その他のコマンド]

を選び、[セキュリティ] を選択します。

を選び、[セキュリティ] を選択します。ユーザーとグループを選び、それぞれのアクセス許可を [許可]、[拒否]、または [未設定] に設定します。

完了したら、ダイアログを閉じて変更を保存します。

継承されたユーザーまたはグループのアクセス許可が明示的に設定されていると、その特定のアクセス許可の継承は無効になります。 継承を復元するには、アクセス許可を [未設定] に変更します。 すべてのユーザーとグループのアクセス許可の継承を無効にするには、[継承] 設定をオフにします。 継承をもう一度有効にすると、すべてのアクセス許可の設定がプロジェクト レベルに戻ります。

アクセス許可ダイアログにユーザーまたはグループを追加する

アクセス許可ダイアログに表示されないユーザーとグループを追加するには、次の手順に従います。

- 検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。

- アクセス許可を設定します。

- ダイアログを閉じます。

セキュリティ ダイアログをもう一度開くと、対象のユーザーまたはグループが表示されます。

アクセス許可ダイアログからユーザーまたはグループを削除する

ユーザーとグループをタスク グループから削除できます。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

ユーザーまたはグループを選択します。

[明示的なアクセス許可の削除とクリア] を選択します。

完了したら、ダイアログを閉じて変更を保存します。

Azure Pipelines にエージェント プールのセキュリティを設定する

エージェント プールは、ビルド ジョブとリリース ジョブの実行に使用されるエージェントのコレクションです。

エージェント プールを作成するには、組織スコープかプロジェクト スコープのどちらかを使用します。 組織スコープのエージェント プールは、組織内のすべての既存プロジェクトや新規プロジェクトからアクセスできます。組織ごとに 2 つのエージェント プール (Azure Pipelines と Default) が既定で用意されています。 これらの既定のプールには、組織内のすべてのプロジェクトからアクセスできます。

プロジェクトスコープのエージェント プールは、プロジェクト レベルで作成され、そのプロジェクトからのみアクセスできます。

組織設定から、組織内のすべてのエージェント プールと個々のエージェント プールに対して組織レベルのセキュリティ設定を管理できます。 組織レベルとプロジェクトレベルの両方のセキュリティ ロールは、プロジェクト設定から管理できます。

エージェント プールを作成するには、コレクション スコープかプロジェクト スコープのどちらかを使用します。 コレクション スコープのエージェント プールは、コレクション内のすべての既存プロジェクトや新規プロジェクトからアクセスできます。コレクションごとに 2 つのエージェント プール (Azure Pipelines と Default) が既定で用意されています。 これらの既定のプールには、コレクション内のすべてのプロジェクトからアクセスできます。

プロジェクトスコープのエージェント プールは、プロジェクト レベルで作成され、そのプロジェクトからのみアクセスできます。

コレクション設定から、コレクション内のすべてのエージェント プールと個々のエージェント プールに対してコレクションレベルのセキュリティ設定を管理できます。 コレクションレベルとプロジェクトレベルの両方のセキュリティ ロールは、プロジェクト設定からオブジェクト レベルで管理できます。

定義済みセキュリティ ロールを使用して、エージェント プールのセキュリティを管理します。

次の表はエージェント プールのセキュリティ ロールをまとめたものです。

| 役割 | 目的 |

|---|---|

| リーダー | エージェント プールを表示できます。 |

| ユーザー | クラシックと YAML のビルド パイプラインとリリース パイプラインでエージェント プールを使用できます。 |

| 創造者 | プロジェクトのエージェント プールを作成できます。 このロールは、プロジェクトレベルのロールのみです。 |

| サービス アカウント | エージェント プールからエージェントを表示し、セッションを作成し、ジョブをリッスンできます。 このロールは、組織レベルまたはコレクション レベルでのみ設定されます。 |

| 管理者 | エージェント プールを管理および使用でき、他のユーザーとグループのロールを管理できます。 |

次の表は、エージェント プールの既定のプロジェクト セキュリティ ロールとオブジェクト セキュリティ ロールをまとめたものです。

| グループ | 役割 |

|---|---|

| [プロジェクト名]\プロジェクト管理者 | 管理者 |

| [プロジェクト名]\ビルド管理者 | 管理者 |

| [プロジェクト名]\プロジェクトの有効なユーザー | リーダー |

| [プロジェクト名]\リリース管理者 | 管理者 |

| エージェント プールを作成したユーザー | 管理者 |

プリンシパルをユーザーとして追加する

エージェント プールの セキュリティ 設定でユーザーまたはサービス プリンシパルを追加する前に、それを組織のユーザーとして追加する必要があります。

- [ 組織の設定] に移動します。

- [ユーザー] を選択します。

- 少なくとも Basic アクセス権を持つユーザーまたはサービス プリンシパルを追加します。

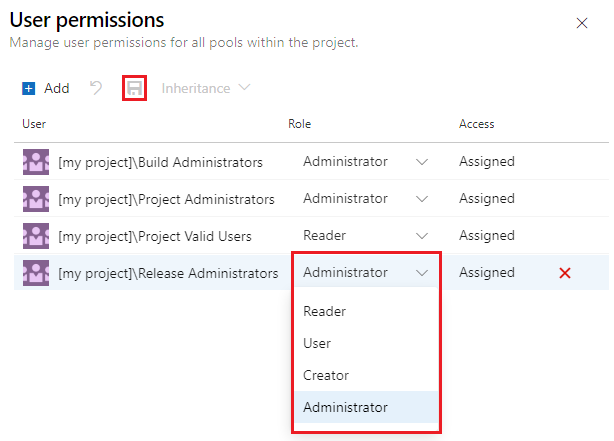

エージェント プールに組織のセキュリティを設定する

コレクションレベルのユーザーとグループは、組織内のすべてのエージェント プールまたは個々のプロジェクトスコープのエージェント プールに対して管理できます。 エージェント プールのセキュリティ ロールは、閲覧者、サービス アカウント、および管理者です。 ユーザー ロールと作成者ロールは、組織レベルでは使用できません。

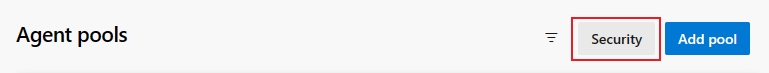

すべてのエージェント プールに組織のセキュリティを設定する

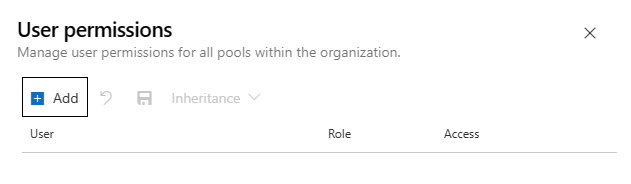

既定では、組織レベルのすべてのプールに対して明示的なロールを持つユーザーまたはグループはありません。 組織レベルのユーザーとグループを追加して、組織内のすべてのエージェント プールのセキュリティ ロールを管理できます。

組織内のすべてのエージェント プールのセキュリティ ロールを管理するには、次の手順を実行します。

[組織の設定] :

に移動し、[エージェント プール] を選択します。

に移動し、[エージェント プール] を選択します。[セキュリティ] を選択します。

ユーザーとグループを追加するには:

- [追加] を選択します。

- ユーザーまたはグループを入力して検索結果から選択します。

- ロールを選択し、[ 追加] を選択します。

- さらにユーザーとグループを追加するには、前の手順を繰り返します。

- 保存を選択して変更を保存します。

- 新しいユーザーが一覧に保存されていることを確認します。 保存しなかった場合は、ユーザーが少なくとも Basic アクセス権を持つ組織のメンバーであることを確認してから、もう一度やり直してください。

- [ 閉じる ] を選択して、[ ユーザーのアクセス許可 ] ウィンドウを閉じます。

新しいパイプラインを作成するには、ビルドパイプラインの作成権限 が必要です。 アクセス許可を追加するには、すべてのパイプラインのセキュリティ設定を開き、セキュリティ グループの Create ビルド パイプライン が Allow に設定されていることを確認します。

リストからユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。セキュリティ ロールを変更するには、対象のユーザーまたはグループを選び、ドロップダウン リストからロールを選択します。

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ダイアログを閉じます。

個々のエージェント プールに組織のセキュリティを設定する

個々のエージェント プールは、組織レベルのセキュリティ割り当てを継承します。 Default エージェント プールと Azure Pipelines エージェント プールには、組織内のプロジェクトごとのプロジェクトの有効なユーザー グループが含まれています。

プロジェクトレベルで作成されたエージェント プールには、[<プロジェクト名>]\プロジェクトの有効なユーザー グループと、エージェント プールの作成者が自動的に割り当てられます。 作成者は削除したり変更したりできません。 プロジェクト設定から追加された組織レベルのユーザーとグループは、ここに一覧表示されます。

組織レベルのユーザーとグループを追加および削除して、個々のエージェント プールに対してセキュリティ ロールを設定できます。 このレベルのセキュリティ ロールは、閲覧者、サービス アカウント、および管理者です。

コレクション内のすべてのエージェント プールのセキュリティ ロールを管理するには、次の手順を実行します。

-

[組織の設定] :

に移動し、[エージェント プール] を選択します。

に移動し、[エージェント プール] を選択します。 - エージェント プールを選択します。

- [セキュリティ] を選択します。

- ユーザーとグループを追加するには:

- [追加] を選択します。

- ユーザーまたはグループを入力して検索結果から選択します。

- さらにユーザーとグループを追加するには、前の手順を繰り返します。

- ロールを選び、[追加] を選択します。

![エージェント プールに対する組織レベルの [ユーザーの追加] のスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)

- ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。 - セキュリティ ロールを変更するには、対象のユーザーまたはグループを選び、ドロップダウン リストからロールを選択します。

-

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

- ダイアログを閉じます。

エージェント プールにコレクションのセキュリティを設定する

コレクションレベルのユーザーとグループは、コレクション内のすべてのエージェント プールに対して、またはプロジェクトスコープのエージェント プールに対するオブジェクトレベルで管理できます。 エージェント プールのセキュリティ ロールは、閲覧者、サービス アカウント、および管理者です。 ユーザー ロールと作成者ロールは、コレクション レベルでは使用できません。

すべてのエージェント プールにコレクションのセキュリティを設定する

既定では、コレクション内のすべてのプールに対して明示的なロールを持つユーザーまたはグループはありません。 コレクションレベルのユーザーとグループを追加して、コレクション内のすべてのエージェント プールのセキュリティ ロールを管理できます。

コレクション内のすべてのエージェント プールのセキュリティ ロールを管理するには、次の手順を実行します。

[コレクションの設定] :

に移動し、[エージェント プール] を選択します。

に移動し、[エージェント プール] を選択します。[セキュリティ] を選択します。

ユーザーとグループを追加するには:

[追加] を選択します。

ユーザーまたはグループを入力して検索結果から選択します。

さらにユーザーとグループを追加するには、前の手順を繰り返します。

ロールを選び、[追加] を選択します。

![すべてのエージェント プールに対する [ユーザーの追加] ダイアログのスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)

リストからユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承を無効にする必要があります。ユーザーまたはグループをプロジェクトレベルのセキュリティ設定から継承してはなりません。

を選択します。 継承を無効にする必要があります。ユーザーまたはグループをプロジェクトレベルのセキュリティ設定から継承してはなりません。セキュリティ ロールを変更するには、対象のユーザーまたはグループを選び、ドロップダウン リストからロールを選択します。

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ダイアログを閉じます。

個々のエージェント プールにコレクションのセキュリティを設定する

個々のエージェント プールは、コレクションレベルのセキュリティ割り当てを継承します。 Default エージェント プールと Azure Pipelines エージェント プールには、コレクション内のプロジェクトごとのプロジェクトの有効なユーザー グループが含まれています。

プロジェクトレベルで作成されたエージェント プールには、[<プロジェクト名>]\プロジェクトの有効なユーザー グループと、エージェント プールの作成者が自動的に割り当てられます。 作成者は削除したり変更したりできません。 プロジェクト設定から追加されたコレクションレベルのユーザーとグループは、ここに一覧表示されます。

コレクションレベルのユーザーとグループを追加および削除して、個々のエージェント プールに対してセキュリティ ロールを設定できます。 このレベルのセキュリティ ロールは、閲覧者、サービス アカウント、および管理者です。 継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

コレクション内のすべてのエージェント プールのセキュリティ ロールを管理するには、次の手順を実行します。

[コレクションの設定] :

に移動し、[エージェント プール] を選択します。

に移動し、[エージェント プール] を選択します。エージェント プールを選択します。

[セキュリティ] を選択します。

ユーザーとグループを追加するには:

[追加] を選択します。

ユーザーまたはグループを入力して検索結果から選択します。

さらにユーザーとグループを追加するには、前の手順を繰り返します。

ロールを選び、[追加] を選択します。

![コレクションレベルの [ユーザーの追加] ダイアログのスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。セキュリティ ロールを変更するには、対象のユーザーまたはグループを選び、ドロップダウン リストからロールを選択します。

[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ダイアログを閉じます。

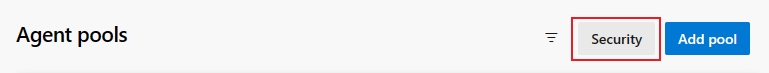

プロジェクトレベルのエージェント プールのセキュリティを設定する

すべてのエージェント プールにプロジェクトレベルのセキュリティ ロールを設定するには、次の手順を実行します。

プロジェクトから、[プロジェクト設定]

を選択し、[エージェント プール] を選択します。

を選択し、[エージェント プール] を選択します。[セキュリティ] を選択します。

ユーザーまたはグループを選択し、ロールを [閲覧者]、[ユーザー]、[作成者]、または [管理者] に設定します。

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。

を選択します。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

セキュリティ ダイアログに表示されないプロジェクトのユーザーまたはグループを追加するには:

[追加] を選択します。

検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

[ロール] を選択します。

[追加] を選択して変更内容を保存します。

![[ユーザーの追加] ダイアログのスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)

オブジェクトレベルのエージェント プールのセキュリティを設定する

プロジェクトレベルのユーザー ロールとグループ ロールの割り当てをオーバーライドして、個々のエージェント プールにパイプライン アクセス許可を設定できます。 継承されたユーザーまたはグループを削除する、または継承されたロールの特権レベルを下げるには、継承を無効にする必要があります。

セキュリティ ダイアログを開くには:

プロジェクトから、[プロジェクト設定]

を選択し、[エージェント プール] を選択します。

を選択し、[エージェント プール] を選択します。エージェント プールを選択します。

[セキュリティ] を選択します。

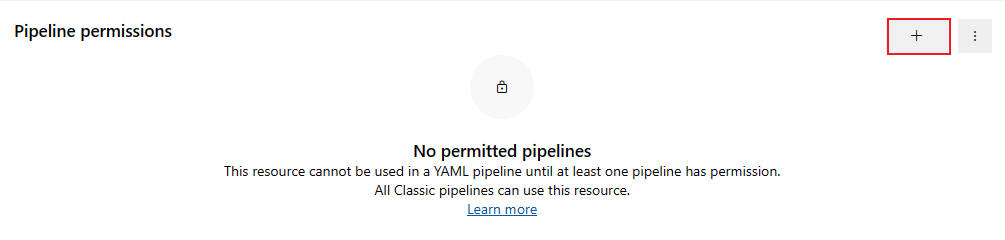

個々のエージェント プールのパイプライン アクセス許可を設定する

個々のエージェント プールにパイプライン アクセス許可を設定するには:

[アクセス許可の制限] を選択します。 このオプションを使用できるのは、プールが特定のパイプラインに制限されていない場合のみです。

![個々のエージェント プールに対する [パイプラインのアクセス許可] ダイアログのスクリーンショット。](media/agent-pool-restrict-permissions.png?view=azure-devops)

[パイプラインの追加]

を選択します。

を選択します。

ドロップダウン メニューから、エージェント プールに追加するパイプラインを選択します。

すべてのパイプラインへのアクセスを開くには、[その他のアクション]![]() を選び、[アクセスを開く] を選択します。

を選び、[アクセスを開く] を選択します。

![すべてのパイプラインの選択に対するエージェント プールの [アクセスを開く] のスクリーンショット。](media/agent-pool-open-access.png?view=azure-devops)

オブジェクトレベルのエージェント プールのユーザー アクセス許可を設定する

セキュリティ ダイアログの [ユーザーのアクセス許可] セクションから、次の操作を行います。

ユーザーまたはグループを選択し、ロールを [閲覧者]、[ユーザー]、または [管理者] に設定します。

![個々のエージェント プールに対する [ユーザーのアクセス許可] ダイアログのスクリーンショット。](media/agent-pool-individual-pool-user-permissions.png?view=azure-devops)

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

[追加] を選択します。

検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

[ロール] を選択します。

[追加] を選択して変更内容を保存します。

![[ユーザーの追加] ダイアログのスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)

個々のエージェント プールに対して、パイプラインとユーザーのセキュリティ ロールとパイプライン アクセス許可を設定するには、次の手順を実行します。

エージェント プールに移動し、[セキュリティ] を選択します。

[すべてのパイプラインにアクセス許可を付与する] スイッチを使用して、プロジェクト内のすべてのパイプラインに対するアクセス許可を有効または無効にします。

![エージェントの [すべてのパイプラインにアクセス許可を付与する] スイッチのスクリーンショット。](media/agent-pool-grant-permissions.png?view=azure-devops)

エージェント プールにオブジェクトレベルのユーザー ロールとグループ ロールを設定するには:

セキュリティ ダイアログの [ユーザーのアクセス許可] セクションから、次の操作を行います。

ユーザーまたはグループを選択し、ロールを [閲覧者]、[ユーザー]、または [管理者] に設定します。

![エージェント プールに対するオブジェクトレベルの [ユーザーのアクセス許可] ダイアログのスクリーンショット。](media/agent-pool-individual-pool-user-permissions.png?view=azure-devops)

ユーザーまたはグループを削除するには、ユーザーまたはグループを選び、[削除]

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。

を選択します。 継承が無効になっていない限り、継承されたユーザーとグループを削除することはできません。[変更の保存]

を選択して変更を保存するか、[変更のリセット]

を選択して変更を保存するか、[変更のリセット] を選択し、保存されていない変更を元に戻します。

を選択し、保存されていない変更を元に戻します。

ロールを明示的に設定すると、そのユーザーまたはグループの継承が無効になります。 すべてのユーザーとグループの継承を無効にするには、[継承] 設定をオフにします。 継承を再度有効にすると、すべてのユーザーとグループのロールがそれぞれのプロジェクトレベルの割り当てに戻ります。

セキュリティ ダイアログに表示されないプロジェクト ユーザーまたはグループを追加するには、次の手順に従います。

[追加] を選択します。

検索バーにユーザーまたはグループを入力し、検索結果から対象のユーザーまたはグループを選択します。 複数のユーザーとグループを追加できます。

[ロール] を選択します。

[追加] を選択して変更内容を保存します。

![[ユーザーの追加] ダイアログのスクリーンショット。](media/agent-pool-add-user.png?view=azure-devops)