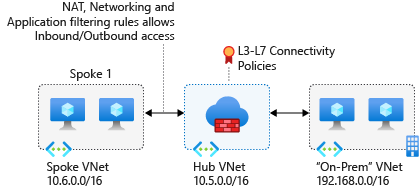

オンプレミス ネットワークを Azure 仮想ネットワークに接続してハイブリッド ネットワークを作成する場合、ご利用の Azure ネットワーク リソースへのアクセスを制御する機能が、全体的なセキュリティ プランの中で重要な役割を果たします。

Azure Firewall Manager を使用して、ハブ仮想ネットワークを作成し、プライベート IP アドレス、Azure PaaS、インターネットに宛てたハイブリッド ネットワーク トラフィックをセキュリティで保護することができます。 Azure Firewall Manager を使用すれば、許可するネットワーク トラフィックと拒否するネットワーク トラフィックを定義するポリシーを使って、ハイブリッド ネットワークにおけるネットワーク アクセスを制御できます。

Firewall Manager では、セキュリティ保護付き仮想ハブ アーキテクチャもサポートされます。 セキュリティ保護付き仮想ハブとハブ仮想ネットワーク アーキテクチャの種類の比較については、「Azure Firewall Manager のアーキテクチャ オプション」を参照してください。

このチュートリアルでは、3 つの仮想ネットワークを作成します。

- VNet-Hub - ファイアウォールは、この仮想ネットワーク内に存在します。

- VNet-Spoke - スポーク仮想ネットワークは Azure 上のワークロードを表します。

- VNet-Onprem - オンプレミス仮想ネットワークはオンプレミス ネットワークを表します。 実際のデプロイでは、VPN または ExpressRoute 接続のいずれかを使用して接続できます。 わかりやすくするため、このチュートリアルでは VPN ゲートウェイ接続を使用し、Azure に配置された仮想ネットワークがオンプレミス ネットワークを表すために使用されます。

このチュートリアルでは、次の作業を行う方法について説明します。

- ファイアウォール ポリシーを作成する

- 仮想ネットワークを作成する

- ファイアウォールを構成してデプロイする

- VPN ゲートウェイを作成して接続する

- ハブとスポークの仮想ネットワークをピアリングする

- ルートを作成する

- 仮想マシンの作成

- ファイアウォールをテストする

前提条件

ハイブリッド ネットワークでは、ハブおよびスポーク アーキテクチャ モデルを使用して、Azure VNet とオンプレミス ネットワーク間でトラフィックをルーティングします。 ハブおよびスポーク アーキテクチャには、次の要件があります。

- スポーク サブネット トラフィックをハブ ファイアウォール経由でルーティングするには、 [仮想ネットワーク ゲートウェイのルート伝達] 設定が無効になったファイアウォールを指すユーザー定義ルート (UDR) が必要です。 このオプションを使用すると、スポーク サブネットへのルート配布ができなくなります。 これにより、学習されたルートと UDR との競合が防止されます。

- ハブ ゲートウェイ サブネット上の UDR を、スポーク ネットワークへの次のホップとしてファイアウォール IP アドレスを指すように構成します。 Azure Firewall サブネット上に UDR は必要ありません。BGP からルートを学習するためです。

これらのルートの作成方法については、このチュートリアルの「ルートを作成する」セクションをご覧ください。

Note

Azure Firewall には、インターネットへの直接接続が必要です。 AzureFirewallSubnet が BGP 経由のオンプレミス ネットワークへの既定のルートを学習する場合は、インターネットへの直接接続を保持するために、NextHopType の値を Internet に設定した 0.0.0.0/0 UDR でこれを上書きする必要があります。

Azure Firewall は、強制トンネリングをサポートするように構成できます。 詳細については、「Azure Firewall 強制トンネリング」を参照してください。

注意

直接ピアリングされた VNets 間のトラフィックは、UDR が既定のゲートウェイとして Azure Firewall をポイントしている場合でも、直接ルーティングされます。 このシナリオでサブネット間トラフィックをファイアウォールに送信するには、UDR に両方のサブネットのターゲットのサブネット ネットワーク プレフィックスを明示的に含める必要があります。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

ファイアウォール ポリシーを作成する

Azure portal にサインインします。

Azure portal の検索バーに「Firewall Manager」と入力し、Enter キーを押します。

Azure Firewall Manager ページの [セキュリティ] で、[Azure Firewall ポリシー] を選択します。

[Azure ファイアウォール ポリシーの作成] を選択します。

サブスクリプションを選択して [リソース グループ] の [新規作成] を選択し、FW-Hybrid-Test というリソース グループを作成します。

ポリシー名に「Pol-Net01」と入力します。

[リージョン] で [米国東部] を選択します。

[次へ: DNS 設定] を選択します。

[次へ: TLS 検査] を選択します

[次へ: 規則] を選択します。

[規則コレクションの追加] を選択します。

[名前] に「RCNet01」と入力します。

[規則コレクションの種類] で、 [ネットワーク] を選択します。

[優先度] に「100」と入力します。

[アクション] で、 [許可] を選択します。

[ルール] の下の [名前] に「AllowWeb」と入力します。

[送信元] に「192.168.1.0/24」と入力します。

[プロトコル] で [TCP] を選択します。

[宛先ポート] に「80」と入力します。

[送信先の種類] で [IP アドレス] を選択します。

[Destination](送信先) に「10.6.0.0/16」と入力します。

次のルール行で、次の情報を入力します。

名前: 「AllowRDP」と入力します。

ソース: 「192.168.1.0/24」と入力します。

プロトコル: [TCP] を選択します。

宛先ポート: 「3389」と入力します。

送信先の種類: [IP アドレス] を選択します。

送信先: 「10.6.0.0/16」と入力します。[追加] を選択します。

[確認および作成] を選択します。

詳細を確認し、 [作成] を選択します。

ファイアウォールのハブ仮想ネットワークを作成する

注意

AzureFirewallSubnet サブネットのサイズは /26 です。 サブネットのサイズの詳細については、「Azure Firewall に関する FAQ」を参照してください。

Azure portal のホーム ページから [リソースの作成] を選択します。

[仮想ネットワーク] を検索し、 [仮想ネットワーク] を選択します。

[作成] を選択します

[サブスクリプション] で、ご使用のサブスクリプションを選択します。

[リソース グループ] で、 [FW-Hybrid-Test] を選択します。

[名前] に「VNet-hub」と入力します。

[リージョン] で、 [米国東部] を選択します。

[次へ] を選択します。

[セキュリティ] で、[次へ] を選択します。

[IPv4 アドレス空間] に「10.5.0.0/16」と入力します。

[サブネット] で、[既定] を選択します。

[Subnet purpose] (サブネットの目的) で、[Azure Firewall] を選択します。

[開始アドレス] に「10.5.0.0/26」と入力します。

他の既定の設定をそのまま使用し、 [保存] を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

サブネットの目的を [仮想ネットワーク ゲートウェイ] に、開始アドレスを 10.5.1.0/27 に設定して別のサブネットを追加します。 このサブネットは VPN ゲートウェイに使用されます。

スポーク仮想ネットワークを作成する

- Azure portal のホーム ページから [リソースの作成] を選択します。

- [仮想ネットワーク] を検索し、 [仮想ネットワーク] を選択します。

- [作成] を選択します

- [サブスクリプション] で、ご使用のサブスクリプションを選択します。

- [リソース グループ] で、 [FW-Hybrid-Test] を選択します。

- [名前] に「VNet-Spoke」と入力します。

- [リージョン] で、 [米国東部] を選択します。

- [次へ] を選択します。

- [セキュリティ] ページで、[次へ] を選択します。

- [次へ :IP アドレス] を選択します。

- [IPv4 アドレス空間] に「10.6.0.0/16」と入力します。

- [サブネット] で、[既定] を選択します。

- [名前] を SN-Workload に変更します。

- [開始アドレス] に「10.6.0.0/24」と入力します。

- 他の既定の設定をそのまま使用し、 [保存] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

オンプレミス仮想ネットワークを作成する

Azure portal のホーム ページから [リソースの作成] を選択します。

[仮想ネットワーク] を検索し、 [仮想ネットワーク] を選択します。

[作成] を選択します

[サブスクリプション] で、ご使用のサブスクリプションを選択します。

[リソース グループ] で、 [FW-Hybrid-Test] を選択します。

[仮想ネットワーク名] に、「VNet-OnPrem」と入力します。

[リージョン] で、 [米国東部] を選択します。

[次へ] を選択します。

[セキュリティ] ページで、[次へ] を選択します。

[IPv4 アドレス空間] に「192.168.0.0/16」と入力します。

[サブネット] で、[既定] を選択します。

[名前] を SN-Corp に変更します。

[開始アドレス] に「192.168.1.0/24」と入力します。

他の既定の設定をそのまま使用し、 [保存] を選択します。

[サブネットの追加] を選択します

[Subnet purpose] (サブネットの目的) で、[仮想ネットワーク ゲートウェイ] を選択します。

[開始アドレス] に「192.168.2.0/27」と入力します。

[追加] を選択します。

[Review + create](レビュー + 作成) を選択します。

[作成] を選択します

ファイアウォールを構成してデプロイする

ハブにセキュリティ ポリシーが関連付けられている場合、"ハブ仮想ネットワーク" と呼ばれます。

VNet-Hub 仮想ネットワークを "ハブ仮想ネットワーク" に変換し、Azure Firewall でセキュリティを確保します。

Azure portal の検索バーに「Firewall Manager」と入力し、Enter キーを押します。

右側のウィンドウで、[概要] を選択します。

Azure Firewall Manager ページの [Add security to virtual networks](仮想ネットワークへのセキュリティの追加) で、 [View hub virtual networks](ハブ仮想ネットワークの表示) を選択します。

[仮想ネットワーク] で、 [VNet-hub] のチェック ボックスをオンにします。

[Manage Security](セキュリティの管理) を選択し、 [Deploy a Firewall with Firewall Policy](ファイアウォール ポリシーを使用してファイアウォールをデプロイする) を選択します。

[仮想ネットワークの変換] ページの [Azure Firewall レベル] で、[Premium] を選択します。 [ファイアウォール ポリシー] で、[Pol-Net01] のチェック ボックスをオンにします。

[次へ: レビューと確認] を選択します。

詳細を確認し、 [確認] を選択します。

このデプロイには数分かかります。

デプロイが完了したら、FW-Hybrid-Test リソース グループに移動し、ファイアウォールを選択します。

[概要] ページのファイアウォールの [プライベート IP] アドレスをメモします。 後で既定のルートを作成するときにこれを使用します。

VPN ゲートウェイを作成して接続する

ハブとオンプレミスの仮想ネットワークは、VPN ゲートウェイ経由で接続されます。

ハブ仮想ネットワークの VPN ゲートウェイを作成する

次に、ハブ仮想ネットワークの VPN ゲートウェイを作成します。 ネットワーク間構成には、RouteBased VpnType が必要です。 選択した VPN ゲートウェイ SKU によっては、VPN ゲートウェイの作成に 45 分以上かかる場合も少なくありません。

- Azure portal のホーム ページから [リソースの作成] を選択します。

- 検索テキスト ボックスに「仮想ネットワーク ゲートウェイ」と入力し、Enter キーを押します。

- [仮想ネットワーク ゲートウェイ] を選択し、 [作成] を選択します。

- [名前] に「GW-hub」と入力します。

- [リージョン] で [(米国) 米国東部] を選択します。

- [ゲートウェイの種類] で、 [VPN] を選択します。

- [SKU] で、[VpnGw2] を選択します。

- [世代] で、[Generation2] を選択します。

- [仮想ネットワーク] で、 [VNet-hub] を選択します。

- [パブリック IP アドレス] で [新規作成] を選択し、名前として「VNet-hub-GW-pip」と入力します。

- [アクティブ/アクティブ モードの有効化] に、[無効] を選択します。

- 他の既定値をそのまま使用し、 [確認および作成] を選択します。

- 構成を確認して、 [作成] を選択します。

オンプレミス仮想ネットワークの VPN ゲートウェイを作成する

次に、オンプレミス仮想ネットワークの VPN ゲートウェイを作成します。 ネットワーク間構成には、RouteBased VpnType が必要です。 選択した VPN ゲートウェイ SKU によっては、VPN ゲートウェイの作成に 45 分以上かかる場合も少なくありません。

- Azure portal のホーム ページから [リソースの作成] を選択します。

- 検索テキスト ボックスに「仮想ネットワーク ゲートウェイ」と入力し、Enter キーを押します。

- [仮想ネットワーク ゲートウェイ] を選択し、 [作成] を選択します。

- [名前] に「GW-Onprem」と入力します。

- [リージョン] で [(米国) 米国東部] を選択します。

- [ゲートウェイの種類] で、 [VPN] を選択します。

- [SKU] で、[VpnGw2] を選択します。

- [世代] で、[Generation2] を選択します。

- [仮想ネットワーク] で、 [VNet-Onprem] を選択します。

- [パブリック IP アドレス] で [新規作成] を選択し、名前として「VNet-Onprem-GW-pip」と入力します。

- [アクティブ/アクティブ モードの有効化] に、[無効] を選択します。

- 他の既定値をそのまま使用し、 [確認および作成] を選択します。

- 構成を確認して、 [作成] を選択します。

VPN 接続を作成する

これで、ハブ ゲートウェイとオンプレミス ゲートウェイの間に VPN 接続を作成することができます。

この手順では、ハブ仮想ネットワークからオンプレミス仮想ネットワークへの接続を作成します。 この例では、共有キーが参照されます。 共有キーには独自の値を使用することができます。 両方の接続の共有キーが一致することが重要です。 接続が作成されるまでには少し時間がかかります。

- FW-Hybrid-Test リソース グループを開き、GW-hub ゲートウェイを選択します。

- 左側の列の [設定] で 接続] を選択します。

- [追加] を選択します。

- 接続名として「Hub-to-Onprem」と入力します。

- [接続の種類] に [VNet 対 VNet] を選択します。

- [次へ : 設定] を選択します。

- [最初の仮想ネットワーク ゲートウェイ] に、[GW-hub] を選択します。

- [2 番目の仮想ネットワーク ゲートウェイ] で、 [GW-Onprem] を選択します。

- [共有キー (PSK)] に「AzureA1b2C3」と入力します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します。

オンプレミスとハブとの間に仮想ネットワーク接続を作成します。 この手順は前の手順と似ていますが、VNet-Onprem から VNet-Hub への接続を作成する点が異なります。 共有キーが一致することを確認してください。 数分後に接続が確立されます。

- FW-Hybrid-Test リソース グループを開き、GW-Onprem ゲートウェイを選択します。

- 左側の列で、 [接続] を選択します。

- [追加] を選択します。

- 接続名として「Onprem-to-Hub」と入力します。

- [接続の種類] に [VNet 対 VNet] を選択します。

- [次へ : 設定] を選択します。

- 最初の仮想ネットワーク ゲートウェイ に、GW-Onprem を選択します。

- [2 番目の仮想ネットワーク ゲートウェイ] で、 [GW-hub] を選択します。

- [共有キー (PSK)] に「AzureA1b2C3」と入力します。

- [OK] を選択します。

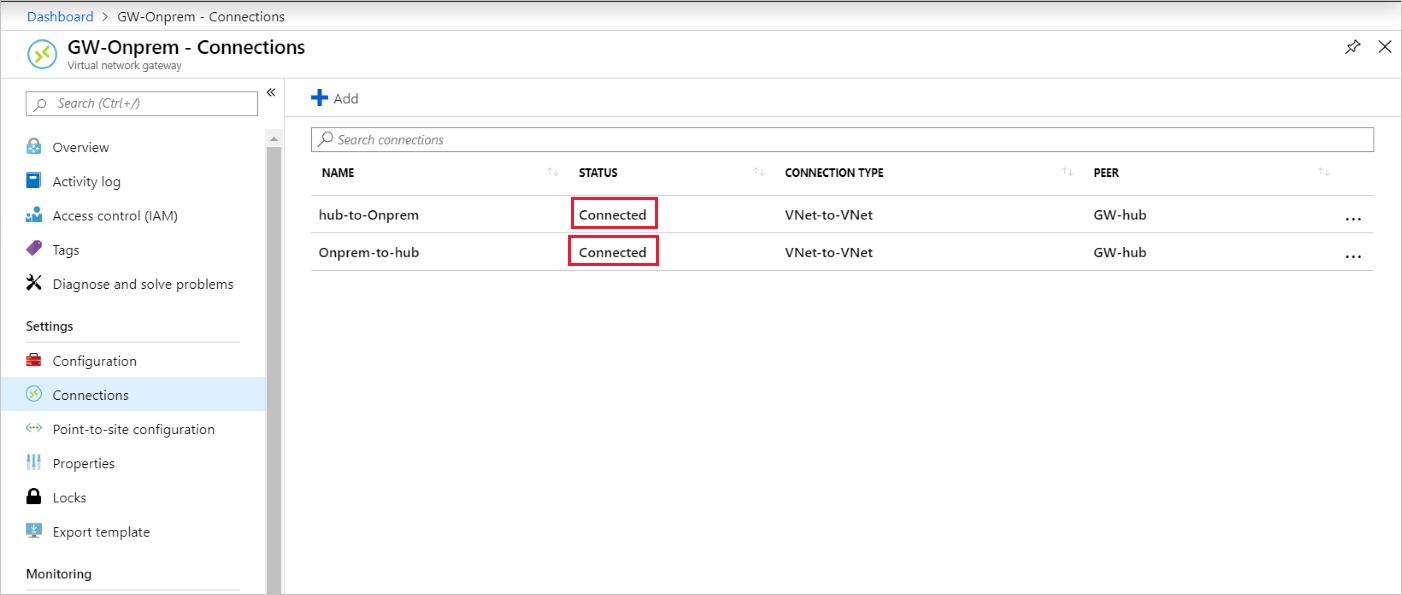

接続を確認する

2 番目のネットワーク接続がデプロイされてから 5 分ほどたつと、両方の接続の状態が [接続完了] になります。

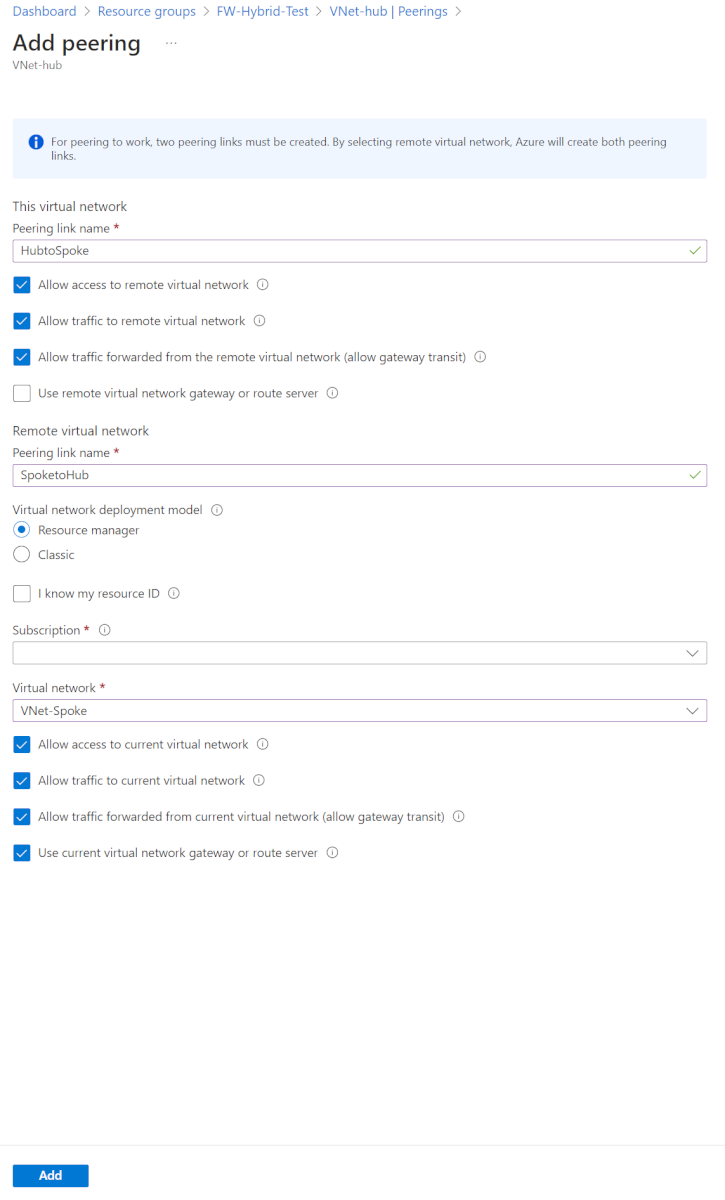

ハブとスポークの仮想ネットワークをピアリングする

次に、ハブとスポークの仮想ネットワークをピアリングします。

FW-Hybrid-Test リソース グループを開き、VNet-hub 仮想ネットワークを選択します。

左側の列で、 [ピアリング] を選択します。

[追加] を選択します。

Remote virtual network summary (リモート仮想ネットワークの概要) で:

設定名 値 [Peering link name](ピアリング リンク名) SpoketoHub 仮想ネットワークのデプロイ モデル リソース マネージャー サブスクリプション <該当するサブスクリプション> 仮想ネットワーク VNet-Spoke Allow 'VNet-Spoke' to access 'VNet-hub' ('VNet-Spoke' に 'VNet-hub' へのアクセスを許可する) 選択済み Allow 'VNet-Spoke' to receive forwarded traffic from 'VNet-Hub' ('VNet-Spoke' が 'VNet-Hub' から転送されたトラフィックを受信することを許可する) 選択済み Allow gateway or route server in 'VNet-Spoke' to forward traffic to 'VNet-Hub' ('VNet-Spoke' のゲートウェイまたはルート サーバーが 'VNet-Hub' にトラフィックを転送することを許可する) 選択なし Enable 'VNet-Spoke' to use 'VNet-hub's' remote gateway or route server ('VNet-Spoke' で 'VNet-hub' のリモート ゲートウェイまたはルート サーバーを使用できるようにする) 選択済み Local virtual network summary (ローカル仮想ネットワークの概要) で:

設定名 値 [Peering link name](ピアリング リンク名) HubtoSpoke Allow 'VNet-hub' to access 'VNet-Spoke' ('VNet-hub' に 'VNet-Spoke' へのアクセスを許可する) 選択済み Allow 'VNet-hub' to receive forwarded traffic from 'VNet-Spoke' ('VNet-hub' が 'VNet-Spoke' から転送されたトラフィックを受信することを許可する) 選択済み Allow gateway or route server in 'VNet-Hub' to forward traffic to 'VNet-Spoke' ('VNet-Hub' のゲートウェイまたはルート サーバーが 'VNet-Spoke' にトラフィックを転送することを許可する) 選択済み Enable 'VNet-hub' to use 'VNet-Spoke's' remote gateway or route server ('VNet-hub' で 'VNet-Spoke' のリモート ゲートウェイまたはルート サーバーを使用できるようにする) 選択なし [追加] を選択します。

ルートを作成する

次に、2 つのルートを作成します。

- ファイアウォール ハブ IP アドレスを介したハブ ゲートウェイ サブネットからスポーク サブネットへのルート

- ファイアウォール ハブ IP アドレスを介したスポーク サブネットからの既定ルート

- Azure portal のホーム ページから [リソースの作成] を選択します。

- 検索テキスト ボックスに「ルート テーブル」と入力し、Enter キーを押します。

- [ルート テーブル] を選択します。

- [作成] を選択します

- リソース グループとして [FW-Hybrid-Test] を選択します。

- [リージョン] で、 [米国東部] を選択します。

- 名前として「UDR-Hub-Spoke」と入力します。

- [確認および作成] を選択します。

- [作成] を選択します

- ルート テーブルが作成されたら、それを選択して、ルート テーブル ページを開きます。

- 左側の列で、 [ルート] を選択します。

- [追加] を選択します。

- ルート名として「ToSpoke」と入力します。

- [送信先の種類] に、[IP アドレス] を選択します。

- [宛先 IP アドレス/CIDR 範囲] に「10.6.0.0/16」と入力します。

- 次ホップの種類として [仮想アプライアンス] を選択します。

- 次ホップ アドレスとして、前にメモしておいた、ファイアウォールのプライベート IP アドレスを入力します。

- [追加] を選択します。

ここで、ルートをサブネットに関連付けます。

- [UDR-Hub-Spoke - ルート] ページで [サブネット] を選択します。

- [関連付け] を選択します。

- [仮想ネットワーク] で [VNet-hub] を選択します。

- [サブネット] で [GatewaySubnet] を選択します。

- [OK] を選択します。

ここで、スポーク サブネットからの既定のルートを作成します。

- Azure portal のホーム ページから [リソースの作成] を選択します。

- 検索テキスト ボックスに「ルート テーブル」と入力し、Enter キーを押します。

- [ルート テーブル] を選択します。

- [作成] を選択します

- リソース グループとして [FW-Hybrid-Test] を選択します。

- [リージョン] で、 [米国東部] を選択します。

- 名前として「UDR-DG」と入力します。

- [Propagate gateway routes](ゲートウェイのルートを伝達する) で、 [いいえ] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

- ルート テーブルが作成されたら、それを選択して、ルート テーブル ページを開きます。

- 左側の列で、 [ルート] を選択します。

- [追加] を選択します。

- ルート名として「ToHub」と入力します。

- [送信先の種類] に、[IP アドレス] を選択します。

- [宛先 IP アドレス/CIDR 範囲] に「0.0.0.0/0」と入力します。

- 次ホップの種類として [仮想アプライアンス] を選択します。

- 次ホップ アドレスとして、前にメモしておいた、ファイアウォールのプライベート IP アドレスを入力します。

- [追加] を選択します。

ここで、ルートをサブネットに関連付けます。

- [UDR-DG - ルート] ページで [サブネット] を選択します。

- [関連付け] を選択します。

- [仮想ネットワーク] で [VNet-spoke] を選択します。

- [サブネット] で [SN-Workload] を選択します。

- [OK] を選択します。

仮想マシンを作成する

次に、スポーク ワークロードとオンプレミスの仮想マシンを作成し、適切なサブネットに配置します。

ワークロード仮想マシンを作成する

パブリック IP アドレスなしで、スポーク仮想ネットワークに仮想マシンを作成し、IIS を実行します。

Azure portal のホーム ページから [リソースの作成] を選択します。

[人気のある Marketplace 製品] で、[Windows Server 2019 Datacenter] を選択します。

次の仮想マシンの値を入力します。

- [リソース グループ] - [FW-Hybrid-Test] を選択します

- [仮想マシン名] : VM-Spoke-01

- [リージョン] - " (米国) 米国東部"

- [ユーザー名] : ユーザー名を入力します

- [パスワード] : パスワードを入力します

[パブリック受信ポート] で [選択したポートを許可する] を選択し、 [HTTP (80)] と [RDP (3389)] を選択します

[Next:Disks](次へ: ディスク) を選択します。

既定値をそのまま使用し、 [次へ: ネットワーク] を選択します。

仮想ネットワークとして [VNet-Spoke] を選択します。サブネットは SN-Workload です。

[Next:Management](次へ: 管理) を選択します。

[次へ :監視] を選択します。

[起動の診断] で、 [Disable](無効) を選択します。

[Review + Create](確認と作成) を選択し、概要ページの設定を確認して、 [作成] を選択します。

IIS のインストール

Azure portal で Cloud Shell を開き、PowerShell に設定されていることを確認します。

次のコマンドを実行して、IIS を仮想マシンにインストールし、必要に応じて場所を変更します。

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

オンプレミス仮想マシンを作成する

これは、リモート デスクトップを使用してパブリック IP アドレスに接続する際に使用する仮想マシンです。 そこから、ファイアウォールを介してオンプレミス サーバーに接続します。

Azure portal のホーム ページから [リソースの作成] を選択します。

[人気順] で、[Windows Server 2019 Datacenter] を選択します。

次の仮想マシンの値を入力します。

- [リソース グループ] - 既存のものを選択し、 [FW-Hybrid-Test] を選択します

- [仮想マシン名] - VM-Onprem

- [リージョン] - " (米国) 米国東部"

- [ユーザー名] : ユーザー名を入力します

- [パスワード] : 自分のパスワードを入力します。

[パブリック受信ポート] で [選択したポートを許可する] を選択し、 [RDP (3389)] を選択します

[Next:Disks](次へ: ディスク) を選択します。

既定値をそのまま使用し、 [Next:Networking](次へ: ネットワーク) を選択します。

仮想ネットワークとして [VNet-Onprem] を選択し、サブネットが SN-Corp であることを確認します。

[Next:Management](次へ: 管理) を選択します。

[次へ :監視] を選択します。

[起動の診断] で、 [Disable](無効) を選択します。

[Review + Create](確認と作成) を選択し、概要ページの設定を確認して、 [作成] を選択します。

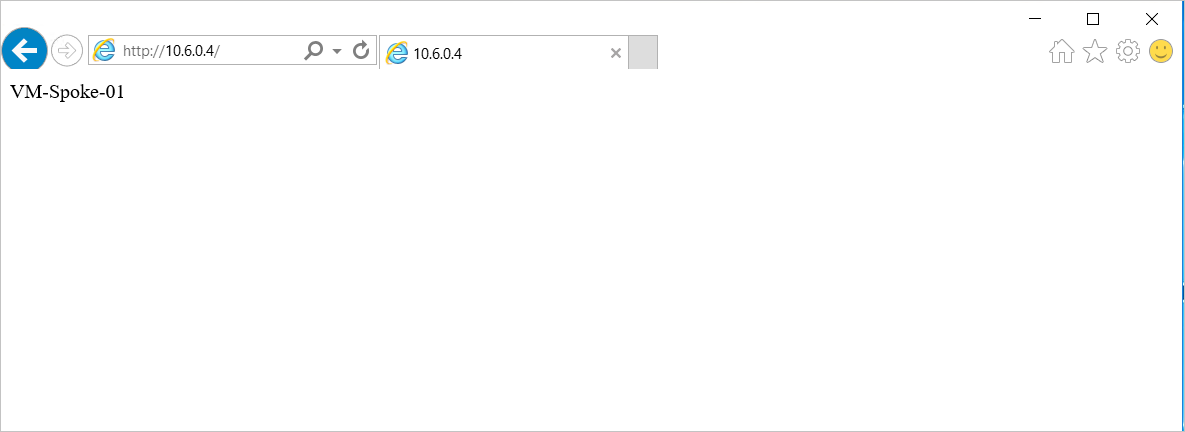

ファイアウォールをテストする

まず、VM-Spoke-01 の概要ページで VM-Spoke-01 仮想マシンのプライベート IP アドレスをメモします。

Azure portal から、VM-Onprem 仮想マシンに接続します。

VM-Onprem 上で Web ブラウザーを開き、http://<VM-spoke-01 private IP> にアクセスします。

VM-spoke-01 Web ページが表示されるはずです。

VM-Onprem 仮想マシンで、プライベート IP アドレスにある VM-spoke-01 へのリモート デスクトップを開きます。

接続が成功し、サインインできるはずです。

これで、ファイアウォール規則が機能していることを確認できました。

- スポーク仮想ネットワーク上の Web サーバーにブラウザーでアクセスすることができます。

- スポーク仮想ネットワーク上のサーバーには、RDP を使用して接続できます。

次に、ファイアウォール ネットワーク ルール コレクションの動作を Deny に変更して、ファイアウォール ルールが想定どおりに動作することを確認します。

- FW-Hybrid-Test リソース グループを開き、Pol-Net01 ファイアウォール ポリシーを選択します。

- [設定] で [Rule Collections](ルール コレクション) を選択します。

- RCNet01 ルール コレクションを選択します。

- [規則コレクション アクション] で [拒否] を選択します。

- [保存] を選択します。

VM-Onprem で既存のリモート デスクトップとブラウザーをすべて閉じてから、変更したルールをテストします。 ルール コレクションの更新が完了したら、もう一度テストを実行します。 今回はすべて接続に失敗するはずです。

リソースをクリーンアップする

ファイアウォール リソースは、今後の調査のために残しておいてもかまいませんが、不要であれば、FW-Hybrid-Test リソース グループを削除して、ファイアウォール関連のすべてのリソースを削除してください。