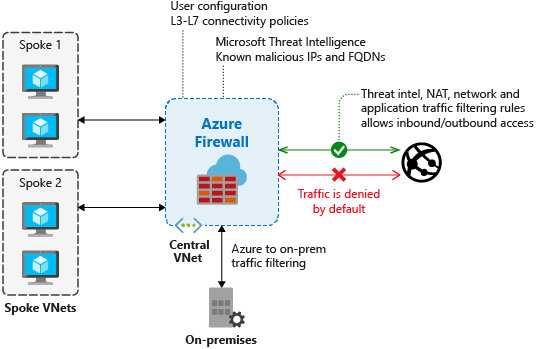

ファイアウォール用に脅威インテリジェンスベースのフィルター処理を有効にして、既知の悪意のある IP アドレス、FQDN、URL との間のトラフィックのアラートを発行し、拒否を行うことができます。 これらの IP アドレス、ドメイン、URL のソースは Microsoft の脅威インテリジェンス フィードです。これには、Microsoft のサイバー セキュリティ チームを含む複数のソースが含まれます。

脅威インテリジェンスベースのフィルター処理が有効になっている場合、Azure Firewall は、NAT、ネットワーク、またはアプリケーションの規則を適用する前に、脅威インテリジェンス規則に対してトラフィックを評価します。

管理者は、脅威インテリジェンス ルールがトリガーされたときに、アラート専用モードまたはアラートおよび拒否モードで動作するようにファイアウォールを構成できます。 既定では、ファイアウォールはアラート専用モードで動作します。 このモードは無効にすることも、アラートと拒否に変更することもできます。

許可リストを定義して、脅威インテリジェンス フィルター処理から特定の FQDN、IP アドレス、範囲、またはサブネットを除外できます。

バッチ操作の場合、管理者は IP アドレス、範囲、サブネットを含む CSV ファイルをアップロードして、許可リストを設定できます。

Logs

次のログの抜粋は、トリガーされたルールを示しています。

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testing

Outbound testing - Outbound traffic alerts should be a rare occurrence, as it means that your environment is compromised. テスト送信アラートの動作をサポートするため、アラートをトリガーするテスト用 FQDN が存在します。

testmaliciousdomain.eastus.cloudapp.azure.comを送信テストに使用します。テストの準備を行い、DNS 解決エラーが発生しないようにするには、次の項目を構成します。

- テスト コンピューターの hosts ファイルにダミー レコードを追加します。 たとえば、Windows を実行しているコンピューターでは、

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comファイルにC:\Windows\System32\drivers\etc\hostsを追加できます。 - テストされる HTTP/S 要求が、ネットワーク ルールではなくアプリケーション ルールを使用して許可されていることを確認します。

- テスト コンピューターの hosts ファイルにダミー レコードを追加します。 たとえば、Windows を実行しているコンピューターでは、

Inbound testing - You can expect to see alerts on incoming traffic if the firewall has DNAT rules configured. ファイアウォールの DNAT ルールで特定のソースのみが許可され、それ以外のトラフィックが拒否されている場合でもアラートが表示されます。 Azure Firewall では、既知のすべてのポート スキャナーでアラートが発行されるわけではありません。悪意のあるアクティビティにも参加しているスキャナーのみです。