クイックスタート: Azure Front Door プロファイルを作成する - Azure portal

このクイックスタートでは、Azure portal を使用して Azure Front Door プロファイルを作成するプロセスについて説明します。 Azure Front Door プロファイルを作成するには、クイック作成とカスタム作成の 2 つのオプションがあります。 クイック作成オプションを使用すると、プロファイルの基本設定を構成できます。一方、カスタム作成オプションを使用すると、より高度な設定でプロファイルをカスタマイズできます。

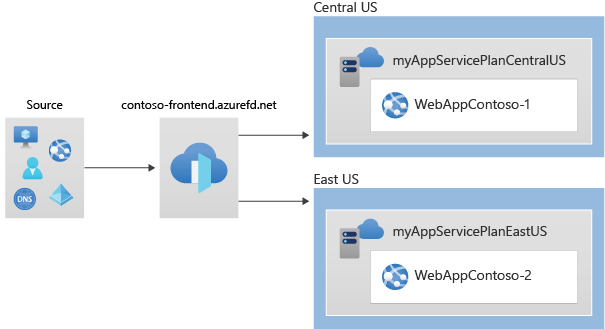

このクイック スタートでは、カスタム作成オプションを使用して Azure Front Door プロファイルを作成します。 最初に、配信元サーバーとして 2 つの App Services をデプロイします。 次に、特定のルールに基づいてアプリ サービスにトラフィックをルーティングするように Azure Front Door プロファイルを構成します。 最後に、Azure Front Door フロントエンド ホスト名にアクセスして、App Services への接続をテストします。

注意

Web ワークロードの場合は、新たな DDoS 攻撃から保護するために Azure DDoS 保護と Web アプリケーション ファイアウォールを利用することを強くお勧めします。 もう 1 つのオプションは、Web アプリケーション ファイアウォールと共に Azure Front Door を使用することです。 Azure Front Door は、ネットワーク レベルの DDoS 攻撃に対するプラットフォーム レベルの保護を提供します。 詳細については、Azure サービスのセキュリティ ベースラインに関するページを参照してください。

前提条件

アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

Front Door プロファイルを作成する - 簡易作成

Azure portal にサインインします。

Front Door プロファイルと CDN プロファイル用の新しいリソースを作成するには、ホーム ページまたは Azure メニューに移動し、[+ リソースの作成] ボタンを選択します。 次に、検索ボックスに「Front Door プロファイルと CDN プロファイル」と入力し、[作成] を選択します。

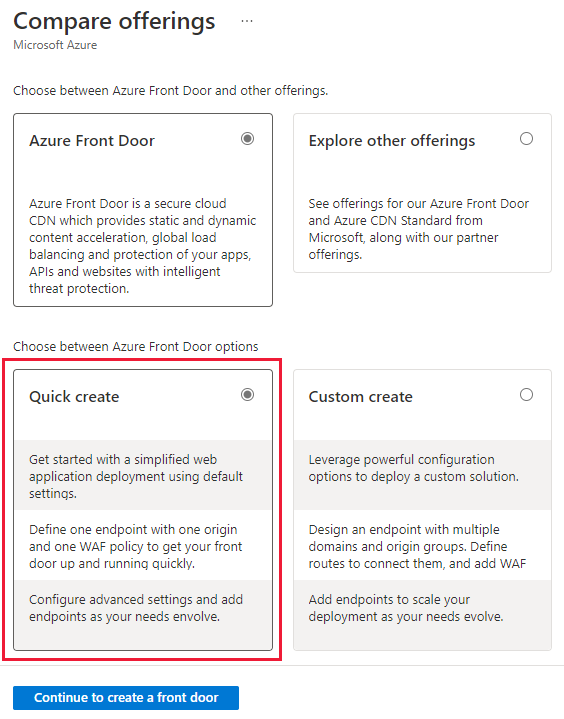

[Compare offerings](オファリングの比較) ページで、 [簡易作成] を選択します。 次に、 [Continue to create a Front Door](フロント ドアの作成を続行する) を選択します。

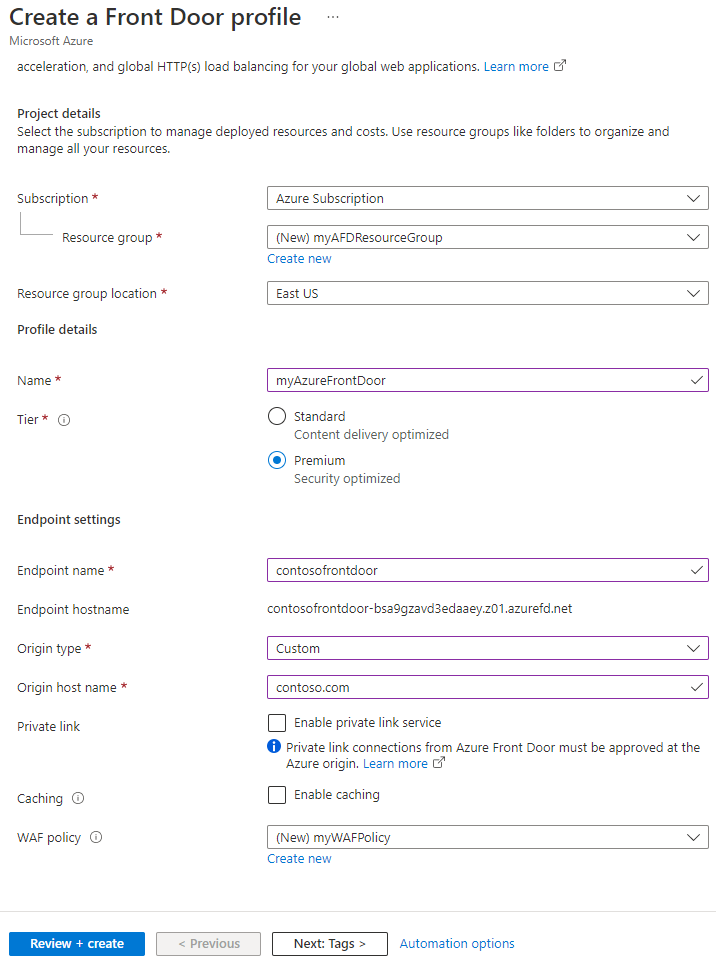

[Front Door プロファイルの作成] ページで、必要な設定に関する次の情報を指定します。

設定 説明 サブスクリプション サブスクリプションを選択します。 リソース グループ [新規作成] を選択し、テキスト ボックスに「myAFDResourceGroup」と入力します。 名前 プロファイルに名前を付けます。 この例では、myAzureFrontDoor を使用します。 レベル Standard と Premium のいずれかのレベルを選択します。 Standard レベルは、コンテンツ配信に最適化されています。 Premium レベルは、Standard レベルをベースに、セキュリティにも重点が置かれています。 レベルの比較に関する記事をご覧ください。 [エンドポイント名] グローバルに一意のエンドポイント名を入力します。 配信元の種類 配信元のリソースの種類を選択します。 この例では、Private Link が有効になっている配信元として、App Service を選択します。 配信元のホスト名 配信元のホスト名を入力します。 プライベート リンク Azure Front Door と配信元の間でプライベート接続を使用する場合に、プライベート リンク サービスを有効にします。 内部ロード バランサー、Storage BLOB、App Services のみがサポートされます。 詳細については、Private Link サービスと Azure Front Door に関する記事を参照してください。 キャッシュ Azure Front Door のエッジ POP と Microsoft ネットワークを使用して、コンテンツをユーザーにより近い場所でグローバルにキャッシュする場合は、このチェック ボックスをオンにします。 WAF ポリシー この機能を有効にする場合は、 [新規作成] を選択するか、ドロップダウンから既存の WAF ポリシーを選択します。 Note

Azure Front Door プロファイルを作成する際は、Front Door を作成しているのと同じサブスクリプションから配信元を選択する必要があります。

[確認と作成] を選択し、[作成] を選択して、Azure Front Door プロファイルをデプロイします。

注意

- Azure Front Door の構成がすべてのエッジ POP に反映されるには、数分を要する場合があります。

- Private Link を有効にした場合は、配信元のリソース ページに移動します。 [ネットワーク]>[Configure Private Link](プライベート リンクの構成) を選択します。 次に、Azure Front Door からの保留中の要求を選択し、[承認] を選択します。 数秒後に、Azure Front Door を介して配信元に安全にアクセスできるようになります。

Front Door プロファイルを作成する - カスタム作成

前のチュートリアルでは、"簡易作成" を使用して Azure Front Door プロファイルを作成しました。これにより、基本構成でプロファイルが作成されました。

次に、カスタム作成を使用して Azure Front Door プロファイルを作成し、Azure Front Door プロファイルで配信元として使用する 2 つの App Services をデプロイします。

2 つの Web アプリ インスタンスを作成する

配信元として使用するサービスが既に存在する場合は、スキップしてアプリケーションの Front Door を作成します。

この例では、2 つの異なる Azure リージョンにデプロイされる 2 つの Web アプリ インスタンスを作成する方法を示します。 どちらの Web アプリケーション インスタンスもアクティブ/アクティブ モードで動作します。つまり、両方とも受信トラフィックを処理できます。 この構成は、1 つのインスタンスが他方のインスタンスのバックアップとして機能するアクティブ/スタンバイ構成とは異なります。

この例の 2 つの Web Apps を作成するには、次の手順に従います。

Azure portal にサインインします。

最初の Web アプリの作成を開始するには、ポータルの左上隅にある [+ リソースの作成] ボタンを選択します。 次に、検索ボックスに「Web アプリ」と入力し、[作成] を選択して構成を続行します。

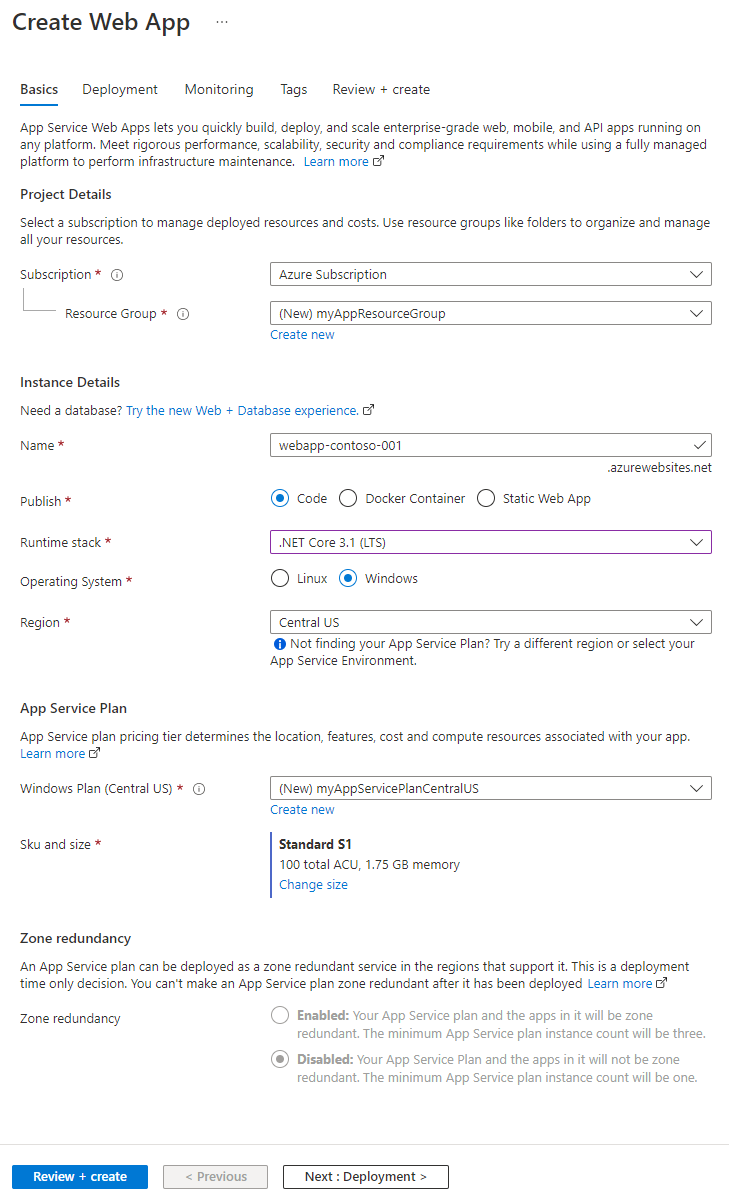

[Web アプリの作成] ページで、[基本] タブに必要な情報を入力します。

設定 説明 サブスクリプション サブスクリプションを選択します。 リソース グループ [新規作成] を選択し、テキスト ボックスに「myAppResourceGroup」と入力します。 名前 Web アプリの一意の名前を入力します。 この例では "webapp-contoso-001" を使用します。 発行 [コード] を選択します。 ランタイム スタック [.NET Core 3.1 (LTS)] を選択します。 オペレーティング システム [Windows] を選択します。 [リージョン] [米国中部] を選択します。 Windows プラン [新規作成] を選択し、テキスト ボックスに「myAppServicePlanCentralUS」と入力します。 SKU とサイズ [Standard S1 100 total ACU, 1.75-GB memory](Standard S1 合計 100 ACU、1.75 GB メモリ) を選択します。 Web アプリの作成を完了するには、[確認と作成] ボタンを選択し、設定の概要を確認します。 次に、[作成] ボタンを選択してデプロイ プロセスを開始します。これは最大で 1 分かかる場合があります。

2 つ目の Web アプリを作成するには、最初の Web アプリと同じ手順に従いますが、設定に次の変更を加えます。

設定 説明 リソース グループ [新規作成] を選択し、「myAppResourceGroup2」と入力します。 名前 Web アプリの一意の名前を入力します (この例では "webapp-contoso-002")。 [リージョン] 異なるリージョンを選択します (この例では [米国中南部] )。 App Service プラン>Windows プラン [新規] を選択し、「myAppServicePlanSouthCentralUS」と入力して、 [OK] を選択します。

アプリケーション用のフロント ドアを作成する

この手順では、待機時間に基づいてユーザー トラフィックを最も近い Web アプリの配信元にルーティングするように Azure Front Door を設定します。 Web アプリケーション ファイアウォール (WAF) ポリシーを適用して、悪意のある攻撃から Azure Front Door を保護します。

Azure portal にサインインします。

ホーム ページまたは Azure メニューから [+ リソースの作成] を選択し、「Front Door プロファイルと CDN プロファイル」を検索して、[作成] を選択します。

[比較オファリング] ページで [カスタム作成] を選択してから、[続行] を選択して、Front Door を作成します。

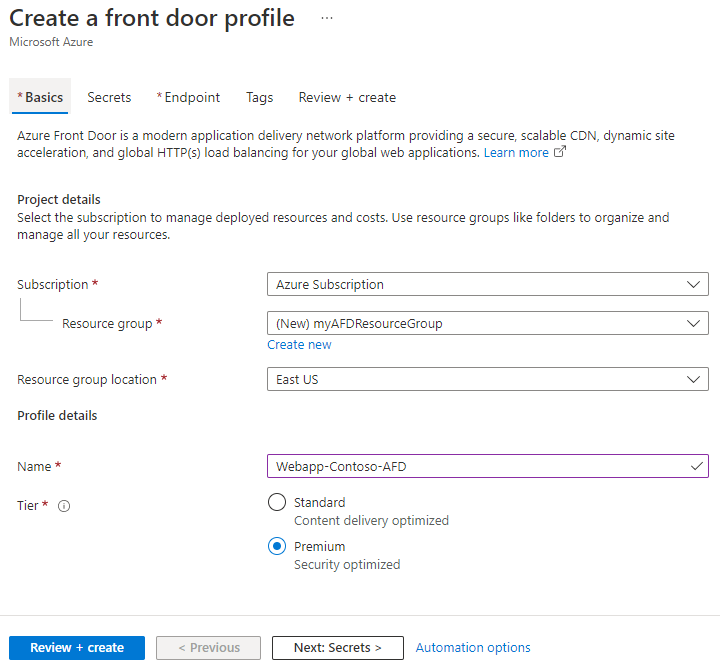

[基本] タブで、次の情報を入力または選択して、[次へ: シークレット] を選択します。

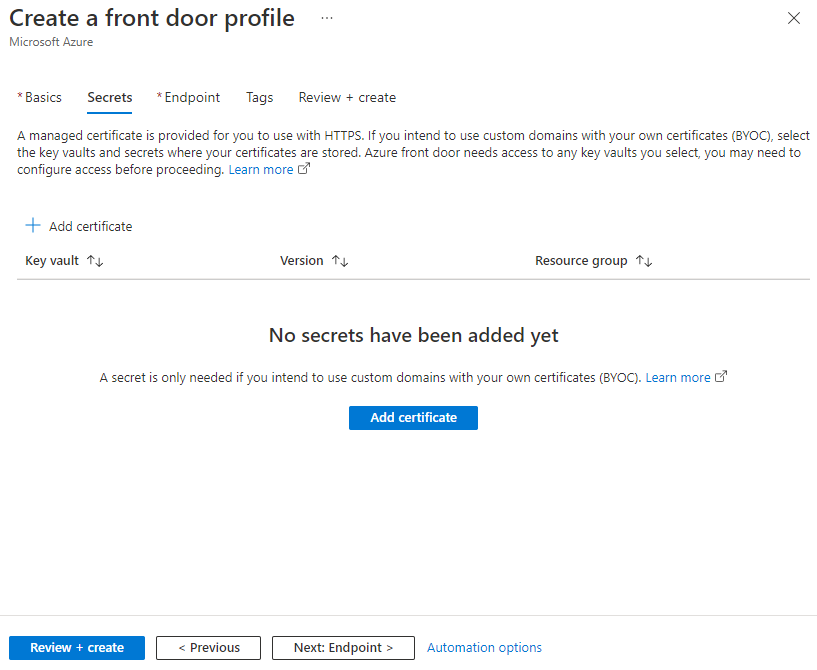

設定 値 サブスクリプション サブスクリプションを選択します。 リソース グループ [新規作成] を選択し、テキスト ボックスに「myAFDResourceGroup」と入力します。 リソース グループの場所 [米国東部] を選択します。 名前 このサブスクリプションで一意の名前である「Webapp-Contoso-AFD」と入力します レベル [Premium] を選択します。 "省略可能": [シークレット] 。 マネージド証明書を使用する予定の場合は、この手順をスキップできます。 カスタム ドメインの証明書を含む既存の Key Vault が Azure にある場合は、[証明書の追加] を選択できます。 後で管理エクスペリエンスで証明書を追加することもできます。

Note

Azure Key Vault からユーザーとして証明書を追加するには、適切なアクセス許可が必要です。

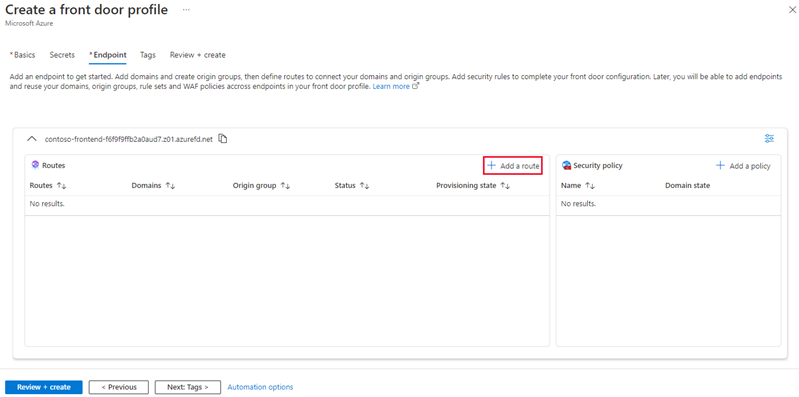

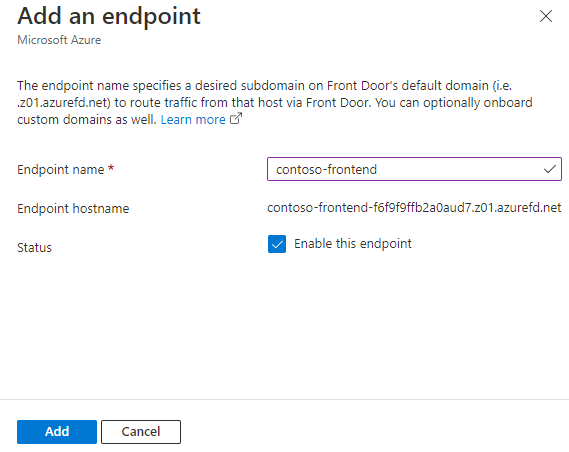

[エンドポイント] タブで、[エンドポイントの追加] を選択し、グローバルに一意の名前を入力し (この例では contoso-frontend を使用します)、[追加] を選択します。 デプロイ後に、さらにエンドポイントを作成できます。

Web アプリの配信元へのルーティングを構成するには、[+ ルートの追加] を選択します。

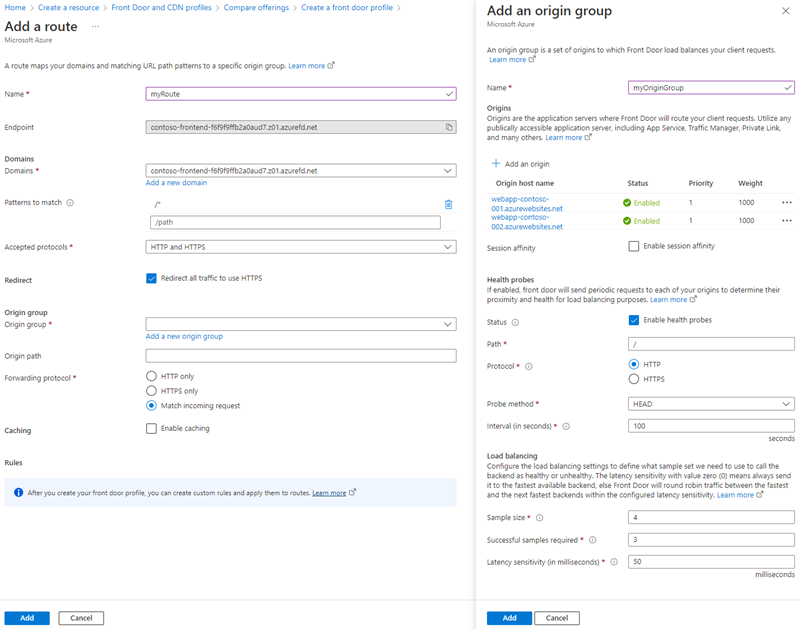

[ルートの追加] ページで、次の情報を入力するか選択し、[追加] を選択してエンドポイント構成にルートを追加します。

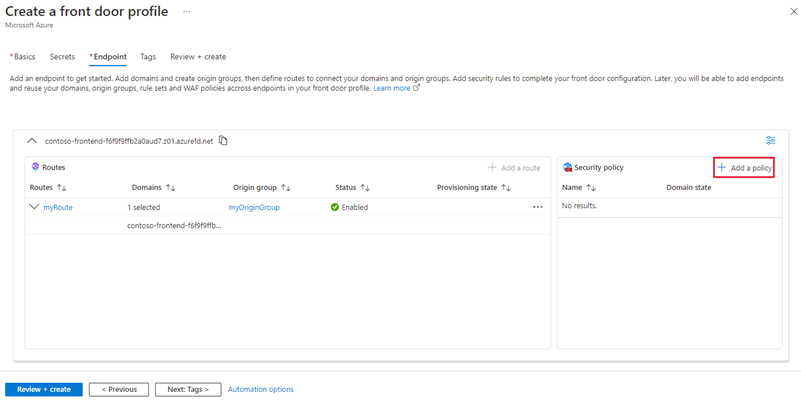

設定 内容 Name ドメインと配信元グループ間のマッピングを識別する名前を指定します。 ドメイン 使用するドメイン名がシステムによって生成されました。 カスタム ドメインを追加する場合は、[新しいドメインの追加] を選択します。 この例では、既定のドメイン名を使用します。 一致するパターン このルートが受け入れる URL を指定します。 この例では、すべての URL パスを受け入れる既定の設定を使用します。 承認されたプロトコル ルートが受け入れるプロトコルを選択します。 この例では、HTTP 要求と HTTPS 要求の両方を受け入れます。 リダイレクト すべての HTTP 要求を HTTPS エンドポイントにリダイレクトするには、この設定を有効にします。 オリジン グループ 新しい配信元グループを作成するには、[新しい配信元グループの追加] を選択し、配信元グループ名として「myOriginGroup」を入力します。 次に、[+ 配信元の追加] を選択し、[名前] に「WebApp1」と入力し、[配信元の種類] に「App Services」と入力します。 [ホスト名] で、[webapp-contoso-001.azurewebsites.net] を選択し、[追加] を選択して配信元グループに配信元を追加します。 手順を繰り返して、[名前] を 「WebApp2」、[ホスト名] を「webapp-contoso-002.azurewebsites.net」として、2 番目の Web アプリを配信元として追加します。 配信元ごとに優先度を選択し、小さい数字が最も高い優先度になります。 両方の配信元を提供するために Azure Front Door が必要な場合は、優先度 1 を使用します。 トラフィックを配信元にルーティングする方法を決定する重みを使用して、各配信元の重みを選択します。 トラフィックを両方の配信元に均等にルーティングする必要がある場合は、均等な重みは 1000 を使用します。 両方の Web アプリの配信元を追加したら、[追加] を選択して配信元グループの構成を保存します。 配信元のパス 値を入力しないでください。 転送プロトコル 配信元グループが受信するプロトコルを選択します。 この例では、受信要求と同じプロトコルを使用します。 キャッシュ Azure Front Door のエッジ POP と Microsoft ネットワークを使用して、コンテンツをユーザーにより近い場所でグローバルにキャッシュする場合は、このチェック ボックスをオンにします。 ルール Azure Front Door プロファイルをデプロイしたら、ルールを使用してルートをカスタマイズできます。 [+ Add a policy] (+ ポリシーの追加) を選択して、Azure Front Door プロファイル内の 1 つ以上のドメインに Web アプリケーション ファイアウォール (WAF) ポリシーを適用します。

セキュリティ ポリシーを作成するには、セキュリティ ポリシーを一意に識別する名前を指定します。 次に、ポリシーを適用するドメインを選択します。 既存の WAF ポリシーを選択したり、新しい WAF ポリシーを作成したりすることもできます。 完了するには、[保存] を選択して、エンドポイント構成にセキュリティ ポリシーを追加します。

![[セキュリティ ポリシーの追加] ページのスクリーンショット。](media/create-front-door-portal/add-security-policy.png)

Azure Front Door プロファイルをデプロイするには、[確認と作成] を選択し、[作成] を選択します。 構成は数分以内にすべてのエッジの場所に伝播されます。

Azure Front Door を確認する

Azure Front Door プロファイルのグローバル デプロイが完了するまでに数分かかります。 その後、ブラウザーでエンドポイントのホスト名を入力して、作成したフロントエンド ホストにアクセスできます。 たとえば、「 contoso-frontend.z01.azurefd.net 」のように入力します。 要求は、配信元グループ内の指定されたサーバーの中で最も近いサーバーに自動的にルーティングされます。

インスタント グローバル フェールオーバー機能をテストするには、このクイックスタートでアプリを作成した場合は、次の手順に従います。 アプリの詳細が表示された情報ページが表示されます。

フロントエンド ホストにアクセスするには、前に説明したように、そのエンドポイント ホスト名をブラウザーに入力します。 たとえば、「

contoso-frontend.z01.azurefd.net」のように入力します。Azure portal で、検索バーから App Services を見つけて選択します。 WebApp-Contoso-001 など、Web Apps のいずれかを一覧から見つけます。

Web アプリを停止するには、一覧から Web アプリを選択し、[停止] を選択します。 [はい] を選択して、アクションを確認します。

ブラウザーを再度読み込み、情報ページをもう一度表示します。

ヒント

トラフィックが 2 つ目の Web アプリに切り替えるのに時間がかかる場合があります。 ブラウザーをもう一度再読み込みする必要がある場合があります。

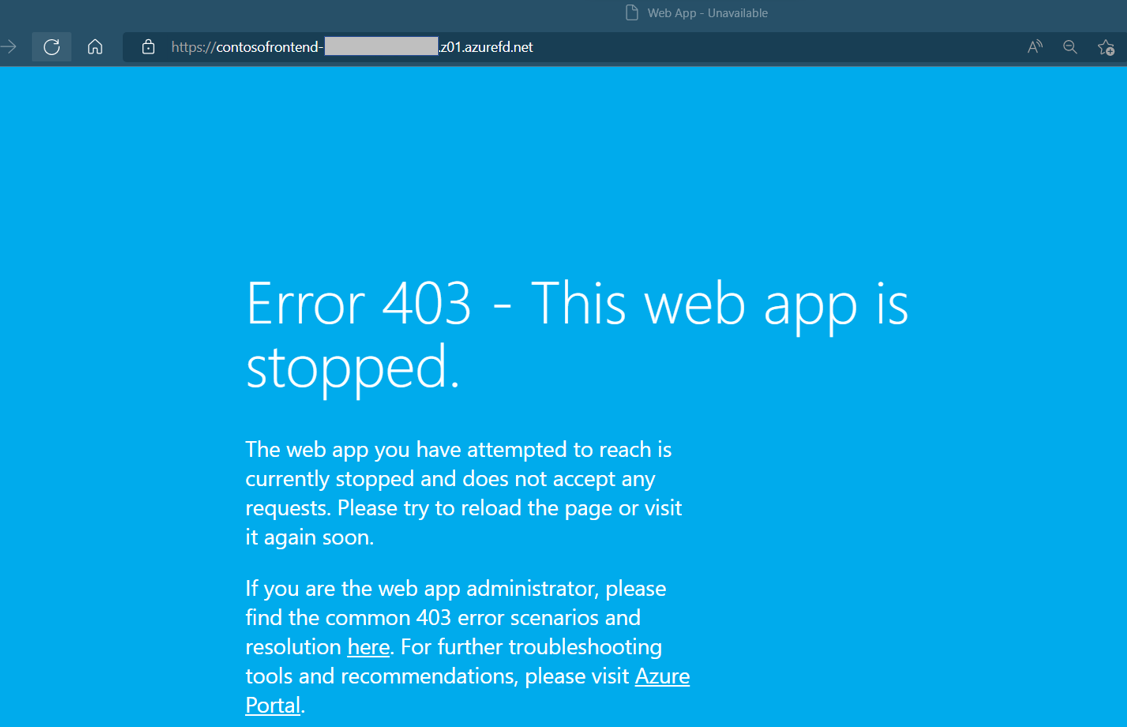

2 つ目の Web アプリを停止するには、一覧から Web アプリを選択し、[停止] を選択します。 [はい] を選択して、アクションを確認します。

Web ページを再読み込みします。 更新後にエラー メッセージが表示されます。

リソースをクリーンアップする

タスクが完了したら、作成したすべてのリソースを削除できます。 リソース グループを削除すると、その内容も削除されます。 不要な料金が発生しないように、この Azure Front Door を使用する予定がない場合は、これらのリソースを削除することをお勧めします。

Azure portal で、検索バーを使用してリソース グループを見つけて選択するか、Azure portal メニューからリソース グループに移動します。

フィルター オプションを使用するか、一覧を下にスクロールして、myAFDResourceGroup、myAppResourceGroup、myAppResourceGroup2 など、リソース グループを見つけます。

リソース グループを選択し、リソース グループを削除するオプションを選択します。

警告

リソース グループの削除は、元に戻せない操作です。 リソース グループ内のリソースは、いったん削除されると復旧できません。

リソース グループの名前を入力して確認し、[削除] ボタンを選択します。

残りの 2 つのリソース グループに対して同じ手順に従います。

次のステップ

Azure Front Door のカスタム ドメインを構成する方法については、次の記事に進んでください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示