適用対象: ✔️ Front Door Premium

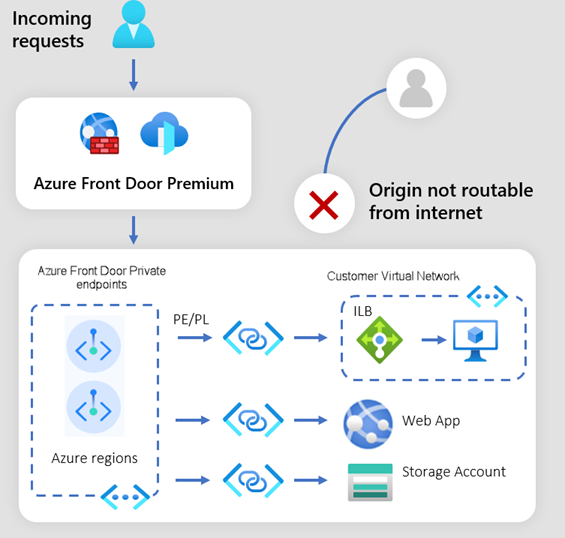

Azure Private Link を使用すると、お使いの仮想ネットワーク内のプライベート エンドポイント経由で、Azure PaaS サービスと Azure でホストされているサービスにアクセスできます。 仮想ネットワークとサービスの間のトラフィックは、Microsoft のバックボーン ネットワークを経由するので、パブリック インターネットに公開されることがなくなります。

Azure Front Door Premium は、Private Link を介して配信元に接続できます。 配信元は、仮想ネットワークでホストできるほか、Azure Web アプリや Azure Storage といった PaaS サービスを使用してホストすることもできます。 Private Link を使用すれば、配信元をパブリックにアクセス可能にする必要はありません。

Private Link のしくみ

Azure Front Door Premium で配信元に対して Private Link を有効にすると、Front Door はユーザーの代わりに、Azure Front Door が管理するプライベート ネットワークからプライベート エンドポイントを作成します。 オリジンで承認待ちの Azure Front Door プライベート エンドポイント要求を受け取ります。

プライベートでトラフィックを配信元に渡すには、あらかじめプライベート エンドポイント接続を承認しておく必要があります。 Azure portal、Azure CLI、Azure PowerShell のいずれかを使用して、プライベート エンドポイント接続を承認できます。 詳細については、「プライベート エンドポイント接続を管理する」を参照してください。

Private Link の配信元を有効にしてプライベート エンドポイント接続を承認した後、接続が確立されるまでに数分かかることがあります。 この間の配信元への要求では Azure Front Door エラー メッセージが表示されます。 このエラー メッセージは接続が確立されると表示されなくなります。

要求が承認されると、Azure Front Door マネージド仮想ネットワークからのトラフィックをルーティングするための専用プライベート エンドポイントが割り当てられます。 クライアントからのトラフィックは Azure Front Door グローバル POP に到達し、Microsoft バックボーン ネットワーク経由で、専用プライベート エンドポイントを含むマネージド仮想ネットワークをホストする AFD リージョン クラスターにルーティングされます。 その後、トラフィックは、Microsoft バックボーン ネットワーク経由でプライベート リンク プラットフォーム経由で配信元にルーティングされます。 そのため、配信元への受信トラフィックは、Azure Front Door に到着した時点でセキュリティで保護されます。

注意

- この機能は、AFD から配信元へのプライベート リンク接続のみをサポートします。 クライアントから AFD へのプライベート接続はサポートされていません。

サポートされているオリジン

直接プライベート エンドポイント接続の配信元のサポートは、現在、以下の配信元の種類に制限されています。

| 配信元の種類 | ドキュメンテーション |

|---|---|

| App Service (Web アプリ、関数アプリ) | Private Link を使用して、AFD を Web アプリ/関数アプリの配信元に接続します。 |

| Blob Storage | Private Link を使用して AFD をストレージ アカウントの配信元に接続します。 |

| ストレージ静的 Web サイト | Private Link を使用して、AFD をストレージ静的 Web サイトの配信元に接続します。 |

| 内部ロード バランサー、または Azure Kubernetes Service や Azure Red Hat OpenShift などの内部ロード バランサーを公開するサービス | Private Link を使用して、AFD を内部ロード バランサーのオリジンに接続します。 |

| API Management | Private Link を使用して AFD を API Management の配信元に接続します。 |

| Application Gateway | Private Link を使用して AFD をアプリケーション ゲートウェイの配信元に接続します。 |

| Azure Container Apps | Private Link を使用して AFD を Azure Container Apps の配信元に接続します。 |

注意

- この機能は、Azure App Service スロットと Azure Static Web App ではサポートされていません。

利用可能なリージョン

Azure Front Door のプライベート リンクは、次のリージョンでご利用いただけます。

| 南北アメリカ | ヨーロッパ | アフリカ | アジア太平洋 |

|---|---|---|---|

| ブラジル南部 | フランス中部 | 南アフリカ北部 | オーストラリア東部 |

| カナダ中部 | ドイツ中西部 | インド中部 | |

| 米国中部 | 北ヨーロッパ | 東日本 | |

| 米国東部 | ノルウェー東部 | 韓国中部 | |

| 米国東部 2 | 英国南部 | 東アジア | |

| 米国中南部 | 西ヨーロッパ | 東南アジア | |

| 米国西部 2 | スウェーデン中部 | ||

| 米国西部 3 | |||

| US Gov アリゾナ | |||

| US Gov テキサス | |||

| US Gov バージニア |

Azure Front Door Private Link 機能はリージョンに依存しませんが、最適な待機時間を得るため、Azure Front Door Private Link エンドポイントを有効にする場合は、常に配信元に最も近い Azure リージョンを選ぶ必要があります。 AFD Private Link でサポートされているリージョンの一覧で配信元のリージョンがサポートされていない場合は、次に近いリージョンを選択してください。 「Azure ネットワーク ラウンドトリップ待ち時間統計」を使用して、待機時間の観点から次に近いリージョンを決定できます。

AFD Private Link 統合の使用に関するヒント

- Azure Front Door では、同じ配信元グループにパブリック オリジンとプライベート オリジンを混在させることはできません。 これを行うと、構成中、または AFD がパブリック/プライベートの配信元にトラフィックを送信しようとしている間にエラーが発生する可能性があります。 すべてのパブリック配信元を 1 つの配信元グループに保持し、すべてのプライベートオリジンを別の配信元グループに保持します。

- 冗長性の向上:

- 配信元レベルで冗長性を向上させるには、AFD がアプリケーションの複数のインスタンス間でトラフィックを分散できるように、同じ配信元グループ内で複数のプライベート リンクが有効になっている配信元があることを確認します。 1 つのインスタンスが使用できない場合でも、他の配信元はトラフィックを受信できます。

- Private Link トラフィックをルーティングするために、要求は AFD POP から AFD リージョン クラスターでホストされている AFD マネージド仮想ネットワークにルーティングされます。 リージョン クラスターに到達できない場合に冗長性を確保するには、同じ AFD 配信元グループの下に複数の配信元 (それぞれ異なる Private Link リージョンを持つ) を構成することをお勧めします。 この方法では、1 つのリージョン クラスターが使用できない場合でも、他の配信元は別のリージョン クラスター経由でトラフィックを受信できます。 配信元レベルとリージョン レベルの冗長性の両方を持つ配信元グループの外観を次に示します。

- プライベート エンドポイント接続の承認中またはプライベート エンドポイント接続の承認後に、プライベート エンドポイントをダブルクリックすると、"アクセス権がありません。 エラーの詳細をコピーし、管理者に送信して、このページにアクセスできるようにします。これは、プライベート エンドポイントが Azure Front Door によって管理されるサブスクリプション内でホストされるためです。

- プラットフォーム保護の場合、各 AFD リージョン クラスターには、AFD プロファイルあたり 7200 RPS (1 秒あたりの要求数) の制限があります。 7200 RPS を超える要求は、"429 要求が多すぎます" でレート制限されます。 7200 RPS を超えるトラフィックをオンボードまたは想定している場合は、トラフィックが複数の AFD リージョン クラスターに分散されるように、複数の配信元 (それぞれ異なる Private Link リージョンを持つ) をデプロイすることをお勧めします。 配信元レベルの冗長性を向上させるために、各配信元がアプリケーションの個別のインスタンスであることをお勧めします。 ただし、個別のインスタンスを維持できない場合でも、AFD レベルで複数の配信元を構成し、各配信元が同じホスト名を指しますが、リージョンは異なって保持されます。 これにより、AFD は、異なるリージョン クラスターを介して同じインスタンスにトラフィックをルーティングします。

プライベート エンドポイントと Azure Front Door プロファイルの関連付け

プライベート エンドポイントを作成する

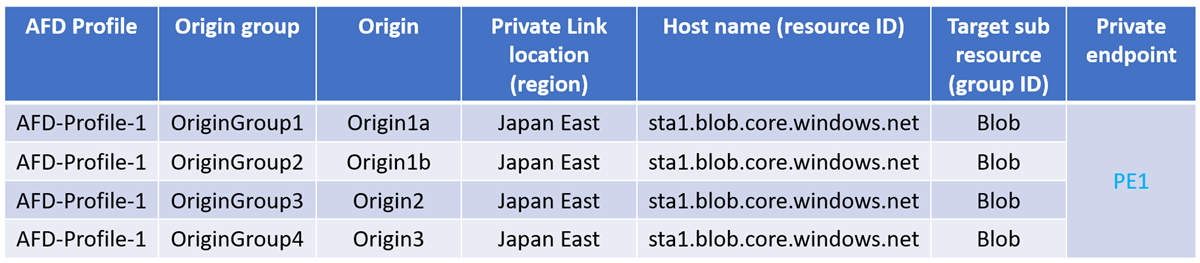

1 つの Azure Front Door プロファイル内で、同じリソース ID、グループ ID、リージョンのセットを使用して 2 つ以上の Private Link 対応オリジンが作成された場合、そのようなすべての配信元に対して 1 つのプライベート エンドポイントのみが作成されます。 バックエンドへの接続は、このプライベート エンドポイントを使用して有効にすることができます。 このセットアップは、プライベート エンドポイントが 1 つだけ作成されるため、プライベート エンドポイントを 1 回だけ承認する必要があることを意味します。 同じ Private Link の場所、リソース ID、およびグループ ID のセットを使用して、さらに Private Link が有効な配信元を作成する場合は、それ以上プライベート エンドポイントを承認する必要はありません。

Warnung

各配信元が異なる HTTP または HTTPS ポートを使用している場合は、同じリソース (同じリソース ID、グループ ID、リージョン) を指す複数のプライベート リンクが有効な配信元を構成しないでください。 この設定により、プラットフォームの制限により、Front Door と配信元の間でルーティングの問題が発生する可能性があります。

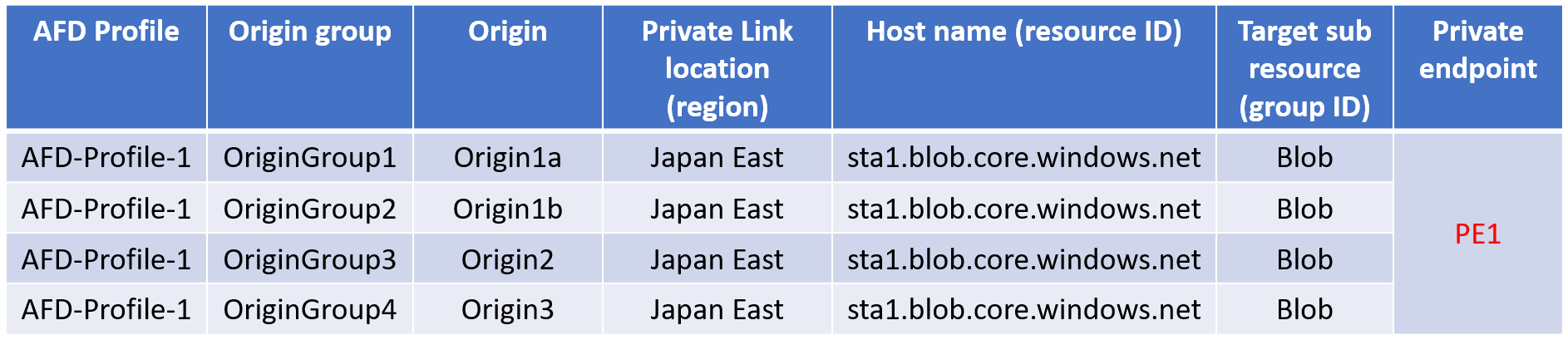

単一のプライベート エンドポイント

たとえば、次の表に示すように、異なる配信元グループに属し、同じ Azure Front Door プロファイル内に含まれる異なる配信元すべてに対して、単一のプライベート エンドポイントが作成されます。

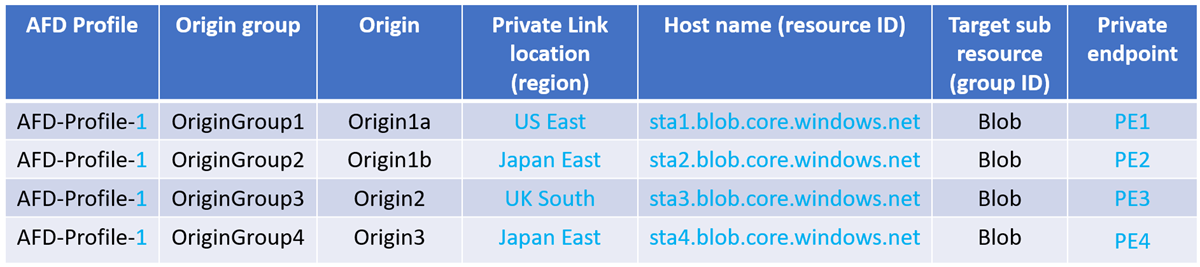

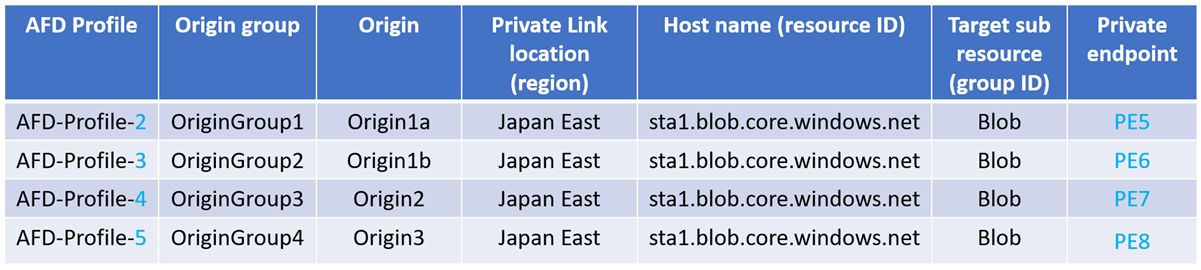

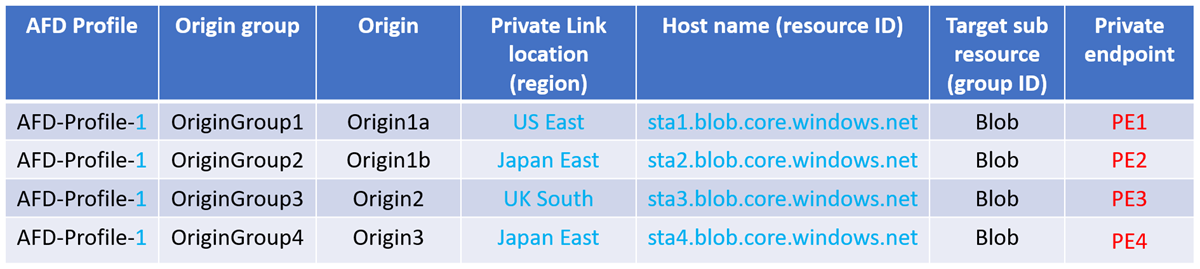

複数のプライベート エンドポイント

次のシナリオでは、新しいプライベート エンドポイントが作成されます。

リージョン、リソース ID、またはグループ ID が変更された場合、AFD は Private Link の場所とホスト名が変更されたと見なします。その結果、追加のプライベート エンドポイントが作成され、それぞれを承認する必要があります。

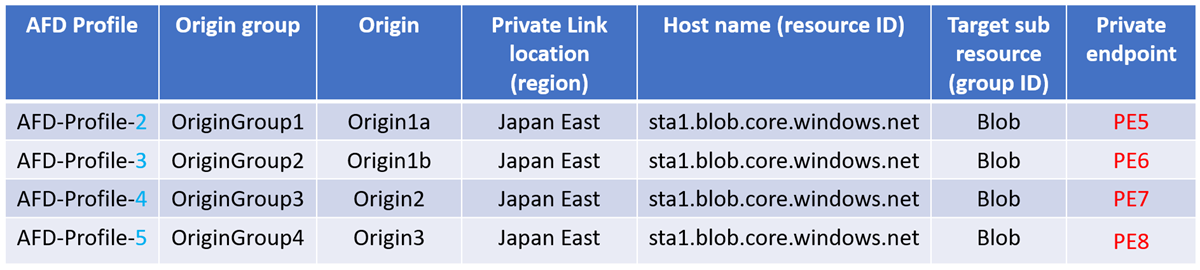

異なる Front Door プロファイルで配信元の Private Link を有効にすると、追加のプライベート エンドポイントが作成され、それぞれに対する承認が必要になります。

プライベート エンドポイントの削除

Azure Front Door プロファイルが削除されると、そのプロファイルに関連付けられているプライベート エンドポイントも削除されます。

単一のプライベート エンドポイント

AFD-Profile-1 が削除されると、すべての配信元の PE1 プライベート エンドポイントも削除されます。

複数のプライベート エンドポイント

AFD-Profile-1 が削除されると、PE1 から PE4 までのすべてのプライベート エンドポイントが削除されます。

Azure Front Door プロファイルを削除しても、別の Front Door プロファイル用に作成されたプライベート エンドポイントには影響しません。

次に例を示します。

- AFD-Profile-2 が削除されると、PE5 のみが削除されます。

- AFD-Profile-3 が削除されると、PE6 のみが削除されます。

- AFD-Profile-4 が削除されると、PE7 のみが削除されます。

- AFD-Profile-5 が削除されると、PE8 のみが削除されます。

次のステップ

- Private Link を使用して Azure Front Door Premium を Web アプリの配信元に接続する方法を学習します。

- Private Link を使用して Azure Front Door Premium をストレージ アカウントの配信元に接続する方法を学習します。

- 内部ロード バランサーのオリジンを Private Link を使用して Azure Front Door Premium に接続する方法を学びます。

- Private Link を使用して Azure Front Door Premium をストレージ静的 Web サイトの配信元に接続する方法について説明します。

- Private Link を使用して Azure Front Door Premium をアプリケーション ゲートウェイの発信元に接続する方法を確認します。

- Private Link を使用して Azure Front Door Premium を API Management の配信元に接続する方法を確認します。

- Private Link を使用して Azure Front Door Premium を Azure Container Apps の配信元に接続する方法を確認します。