条件付きアクセスによる準拠しているネットワークのチェックを有効にする

グローバル セキュア アクセスで条件付きアクセスを使用する組織は、多層防御を提供する複数の条件を使用して、Microsoft アプリ、サードパーティの SaaS アプリ、非公開の基幹業務 (LoB) アプリへの悪意のあるアクセスを防ぐことができます。 これらの条件には、ユーザー ID やトークンの盗難を予防するために、デバイスのコンプライアンスや場所などが含まれる場合があります。 グローバル セキュア アクセスには、Microsoft Entra ID 条件付きアクセス内で対応ネットワークの概念が導入されています。 この準拠しているネットワークのチェックにより、ユーザーが特定のテナントの検証済みネットワーク接続モデルから接続していて、管理者によって適用されるセキュリティ ポリシーに準拠していることを確認できます。

構成されたリモート ネットワークの内側にあるデバイスやユーザーにインストールされた グローバル セキュア アクセス クライアントを使用すると、管理者は高度な条件付きアクセス制御を使用して、準拠ネットワークの背後にあるリソースをセキュリティで保護できます。 この対応ネットワーク機能により、管理者は、エグレス IP アドレスの一覧を維持する必要がなく、アクセス ポリシーをより簡単に管理できます。 これにより、組織の VPN 経由でトラフィックを折り返す必要がありません。

対応ネットワーク チェックの適用

対応ネットワークの適用は、認証プレーン (一般提供) とデータ プレーン (プレビュー) で行われます。 認証プレーンの適用は、ユーザー認証時に Microsoft Entra ID によって実行されます。 データ プレーンの適用は、継続的アクセス評価 (CAE) (現在は Exchange Online と SharePoint Online) をサポートするサービスで機能します。 CAE を使用すると、トークンの盗難やリプレイ攻撃に対する保護を使用して多層防御を適用できます。

この準拠しているネットワークのチェックは、各テナントに固有です。

- このチェックを使用すると、Microsoft の Global Secure Access サービスを使用している他の組織はリソースにアクセスできません。

- たとえば、Contoso は、Exchange Online や SharePoint Online などのサービスを準拠しているネットワークのチェックの背後で保護し、Contoso ユーザーのみがこれらのリソースにアクセスできるようにすることができます。

- 準拠しているネットワークのチェックを Fabrikam のような別の組織が使用していた場合、Contoso の準拠しているネットワークのチェックには合格しません。

準拠しているネットワークは、Microsoft Entra で構成できる IPv4、IPv6、または地理的な場所とは異なります。 管理者は、対応ネットワーク IP アドレスまたは範囲を確認して維持し、セキュリティ態勢を強化し、継続的な管理オーバーヘッドを最小限に抑える必要がありません。

前提条件

- グローバル セキュア アクセス機能を操作する管理者は、実行するタスクに応じて、次のロールの割り当ての 1 つ以上を持っている必要があります。

- グローバル セキュア アクセス機能を管理するためのグローバル セキュア アクセス管理者ロールのロール。

- 条件付きアクセス ポリシーとネームド ロケーションを作成および操作する条件付きアクセス管理者。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

- Microsoft トラフィック転送プロファイルを使用するには、Microsoft 365 E3 ライセンスが推奨されます。

既知の制限事項

- 継続的アクセス評価を使用した対応ネットワーク チェック データ プレーンの適用 (プレビュー) は、SharePoint Online と Exchange Online でサポートされています。

- グローバル セキュア アクセス条件付きアクセス シグナリングを有効にすると、認証プレーン (Microsoft Entra ID) とデータ プレーン シグナリング (プレビュー) の両方のシグナリングが可能になります。 現時点では、これらの設定を個別に有効にすることはできません。

- 現在、対応ネットワーク チェックは、プライベート アクセス アプリケーションではサポートされていません。

- 準拠しているネットワークの場所の条件は、モバイル デバイス管理 (MDM) に登録されていないデバイスではサポートされません。 準拠しているネットワークの場所の条件を使用して条件付きアクセス ポリシーを構成すると、MDM に登録されていないデバイスを使用するユーザーが影響を受ける可能性があります。 これらのデバイスのユーザーは、条件付きアクセス ポリシーのチェックに失敗し、ブロックされる可能性があります。

- 準拠しているネットワークの場所の条件を使用する場合は、影響を受けるユーザーまたはデバイスを除外してください。

条件付きアクセスの Global Secure Access シグナリングを有効にする

準拠しているネットワークのチェックが行われるようにするために必要な設定を有効にするには、管理者は次の手順のようにする必要があります。

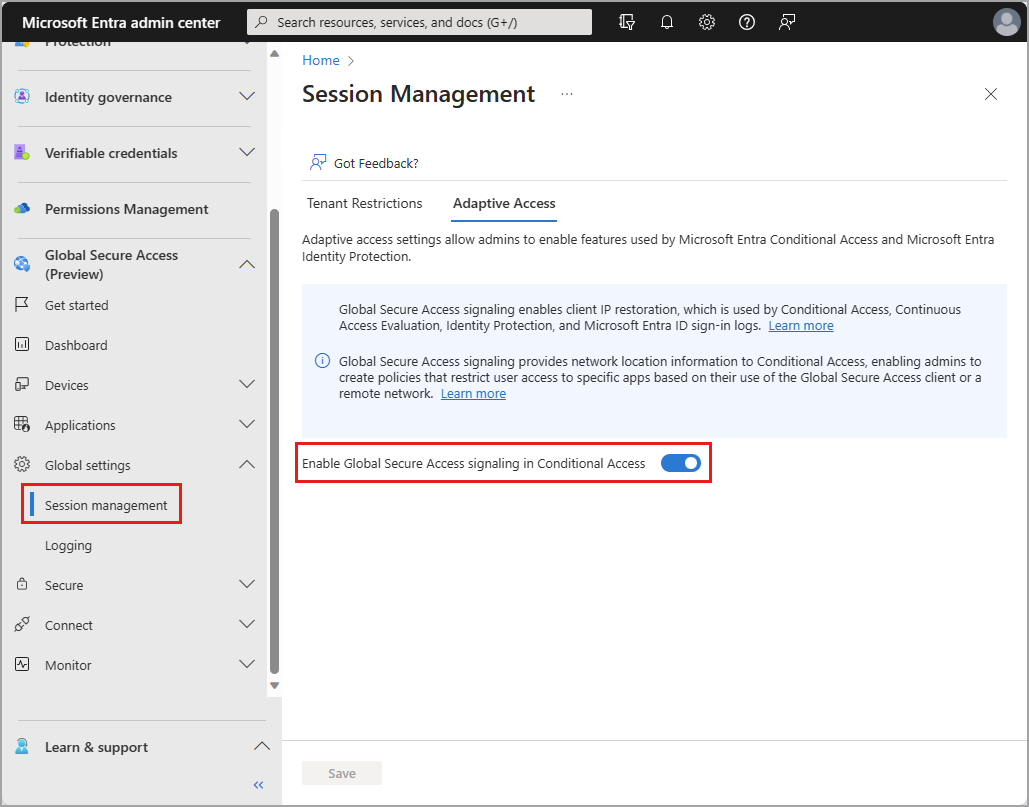

- Microsoft Entra 管理センターに、Global Secure Access 管理者としてサインインします。

- [グローバル セキュア アクセス]>[グローバル設定]>[セッション管理] [アダプティブ アクセス] の順に移動します。

- トグルを選択して、(すべてのクラウド アプリを対象とする) Entra ID の CA シグナリングを有効にします。 これにより、Office 365 (プレビュー) の CAE シグナリングが自動的に有効になります。

- [保護]>[条件付きアクセス]>[ネームド ロケーション] の順に移動します。

- 場所の種類が [ネットワーク アクセス] である [All Compliant Network locations] (準拠しているすべてのネットワークの場所) という場所があることを確認します。 組織は必要に応じて、この場所を信頼済みとしてマークできます。

注意事項

準拠しているネットワークのチェックに基づく条件付きアクセス ポリシーがアクティブになっている組織では、条件付きアクセスの Global Secure Access シグナリングを無効にすると、対象エンド ユーザーによるリソースへのアクセスが意図せずブロックされる可能性があります。 この機能を無効にする必要がある場合は、その前に、該当する条件付きアクセス ポリシーをすべて削除してください。

準拠ネットワークの内部にあるリソースを保護する

対応ネットワーク条件付きアクセス ポリシーを使用して、Microsoft とサード パーティのアプリケーションを保護できます。 一般的なポリシーでは、対応ネットワークを除くすべてのネットワークの場所に対する "ブロック" 許可が与えられます。 次の例で、この種類のポリシーを構成する手順を示します。

- 条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

- 保護>条件付きアクセス を参照します。

- [新しいポリシーの作成] を選択します。

- ポリシーに名前を付けます。 ポリシーの名前に対する意味のある標準を組織で作成することをお勧めします。

- [割り当て] で、 [ユーザーまたはワークロード ID] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、[ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [ターゲット リソース]>[対象] で、[アプリの選択] を選択します。

- Office 365 Exchange Online、Office 365 SharePoint Online、またはサードパーティの SaaS アプリのいずれかを選択します。

- アプリ ピッカーの特定の Office 365 クラウド アプリは現在サポートされていないため、このクラウド アプリを選択しないでください。

- [条件]>[Location](場所) で

- [構成] を [はい] に設定します。

- [Include](含める) で、 [すべての場所] を選択します。

- [除外] で、[選択した場所] を選択します

- [All Compliant Network locations] (準拠しているすべてのネットワークの場所) という場所を選択します。

- [選択] を選択します。

- [アクセス制御] で、次のようにします。

- [許可] を選択し、[アクセスのブロック] を選択して、さらに [選択] を選択します。

- 設定を確認し、 [Enable policy](ポリシーの有効化) を [オン] に設定します。

- [作成] ボタンを選択して、ポリシーを作成および有効化します。

Note

Global Secure Access トラフィック プロファイルと共に、すべてのクラウド アプリに対して準拠ネットワークにアクセスすることを要求する条件付きアクセス ポリシーを使用できます。 すべての準拠ネットワークの場所とすべてのクラウド アプリを使用してポリシーを設定する場合、除外する必要はありません。

対応ネットワークが必要な場合、グローバル セキュア アクセスのトラフィック プロファイルへの認証は、条件付きアクセスの適用から自動的に除外されます。 この除外により、グローバル セキュア アクセス クライアントは、ユーザーを開始して認証するために必要なリソースにアクセスできます。

除外されたグローバル セキュア アクセスのトラフィック プロファイルの認証のサインイン イベントは、Microsoft Entra ID サインイン ログに "ZTNA ネットワーク アクセス トラフィック プロファイル" として表示されます。

ユーザーの除外

条件付きアクセス ポリシーは強力なツールであり、次のアカウントをポリシーから除外することをお勧めします。

- 緊急アクセス用アカウントまたは非常用アカウント。テナント全体でアカウントがロックアウトされるのを防ぎます。 発生する可能性は低いシナリオですが、すべての管理者がテナントからロックアウトされた場合に、ご自身の緊急アクセス用管理アカウントを使用してテナントにログインし、アクセスの復旧手順を実行できます。

- 詳しくは、「Microsoft Entra ID で緊急アクセス用管アカウントを管理する」をご覧ください。

- サービス アカウントとサービス プリンシパル (Microsoft Entra Connect 同期アカウントなど)。 サービス アカウントは、特定のユーザーに関連付けられていない非対話型のアカウントです。 これらは通常、アプリケーションへのプログラムによるアクセスを可能にするバックエンド サービスによって使用されますが、管理目的でシステムにサインインする場合にも使用されます。 プログラムでは MFA を完了できないため、このようなサービス アカウントは対象外とする必要があります。 サービス プリンシパルによる呼び出しは、ユーザーをスコープとする条件付きアクセス ポリシーではブロックされません。 ワークロード ID の条件付きアクセスを使用して、サービス プリンシパルを対象とするポリシーを定義します。

- 組織のスクリプトまたはコードでこれらのアカウントが使用されている場合は、それをマネージド ID に置き換えることを検討してください。 これらの特定のアカウントは、一時的な回避策として、ベースライン ポリシーの対象外にすることができます。

準拠しているネットワークのポリシーを試す

- グローバル セキュア アクセス クライアントがインストールされ、実行されているエンド ユーザー デバイスで、https://outlook.office.com/mail/ または

https://yourcompanyname.sharepoint.com/から、リソースにアクセスできます。 - Windows トレイでグローバル セキュア アクセス クライアントを右クリックし、[一時停止] を選択してアプリケーションを一時停止します。

- https://outlook.office.com/mail/ または

https://yourcompanyname.sharepoint.com/を参照すると、[現時点ではこれにはアクセスできません] というエラー メッセージが表示されてリソースにアクセスできません。

![ブラウザー ウィンドウのエラー メッセージ [現時点ではこれにはアクセスできません] を示すスクリーンショット。](media/how-to-compliant-network/you-cannot-access-this-right-now-error.png)

トラブルシューティング

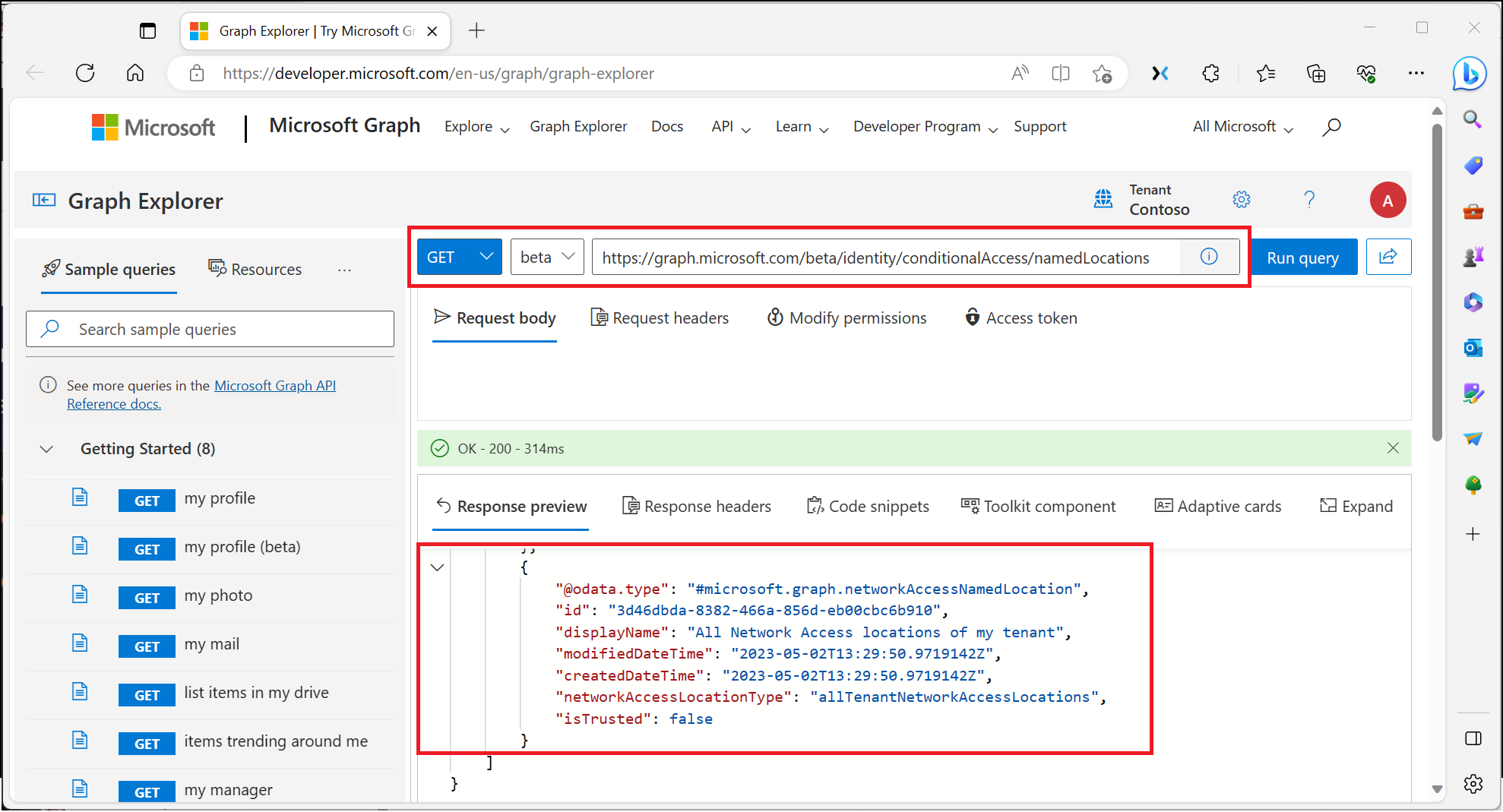

新しい名前付きの場所が Microsoft Graph を使用して自動的に作成されたことを確認します。

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示