Windows 用グローバル セキュア アクセス クライアント (プレビュー)

Windows 用のグローバル セキュア アクセス クライアントをインストールする方法について説明します。

前提条件

- グローバル セキュア アクセス クライアントは、64 ビット バージョンの Windows 11 または Windows 10 でサポートされています。

- Azure Virtual Desktop シングルセッションがサポートされています。

- Azure Virtual Desktop のマルチセッションはサポートされていません。

- Windows 365 がサポートされています。

- デバイスは、Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みである必要があります。

- Microsoft Entra 登録済みデバイスはサポートされていません。

- インストールにはローカル管理者の資格情報が必要です。

- プレビューには、Microsoft Entra ID P1 ライセンスが必要です。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

既知の制限事項

- リモート デスクトップ サーバー (RDP) からのもののような、同じデバイスでの複数のユーザー セッションはサポートされていません。

- 一部のゲスト ワイヤレス ネットワーク ソリューションなど、キャプティブ ポータルを使用するネットワークでは、クライアント接続が失敗する可能性があります。 回避策としては、グローバル セキュア アクセス クライアントを一時停止することが可能です。

- ホストとゲスト両方のオペレーティング システムにグローバル セキュア アクセス クライアントがインストールされている仮想マシンは、サポートされていません。 クライアントがインストールされている個々の仮想マシンはサポートされます。

- グローバル セキュア アクセス クライアントが (承認や条件付きアクセスの失敗などが原因で) サービスに接続できない場合、サービスはトラフィックを バイパス します。 トラフィックは、ブロックされるのではなく、直接、ローカルに送信されます。 このシナリオでは、準拠しているネットワーク チェックのために条件付きアクセス ポリシーを作成して、クライアントがサービスに接続できない場合にトラフィックをブロックできます。

- ARM64 アーキテクチャのグローバル セキュア アクセス クライアントは、まだサポートされていません。 ただし、ARM64 はロードマップ上にあります。

使われているトラフィック転送プロファイルに基づいて、他にもいくつかの制限があります。

| トラフィック転送プロファイル | 制限事項 |

|---|---|

| Microsoft 365 | IPv6 トラフィックのトンネリングは現在サポートされていません。 |

| Microsoft 365 とプライベート アクセス | (転送プロファイル内の) FQDN の規則に基づいてネットワーク トラフィックをトンネリングするには、HTTPS 経由のドメイン ネーム システム (セキュリティで保護された DNS) を無効にする必要があります。 |

| Microsoft 365 | 現在、グローバル セキュア アクセス クライアントは、伝送制御プロトコル (TCP) トラフィックのみをサポートしています。 ユーザー データグラム プロトコル (UDP) ポート 443 経由の一部のトラフィックに QUIC プロトコルを使う Exchange Online は、ローカル ファイアウォール規則を使用して QUIC トラフィックをブロックすることで、このトラフィックに HTTPS (443 TCP) の使用を強制します。 POP3、IMAP、SMTP などの非 HTTP プロトコルは、このクライアントから取得されず、直接ローカルに送信されます。 |

| Microsoft 365 とプライベート アクセス | エンドユーザー デバイスがプロキシ サーバーを使うように構成されている場合は、グローバル セキュア アクセス クライアントを使用してトンネリングさせたい場所を、その構成から除外する必要があります。 例については、「プロキシの構成の例」をご覧ください。 |

| プライベート アクセス | プライベート アプリ用の https://contosohome などの、単一ラベル ドメインはサポートされていません。 代わりに、https://contosohome.contoso.com のような完全修飾ドメイン名 (FQDN) を使用します。 管理者は、Windows で DNS サフィックスを追加することもできます。 |

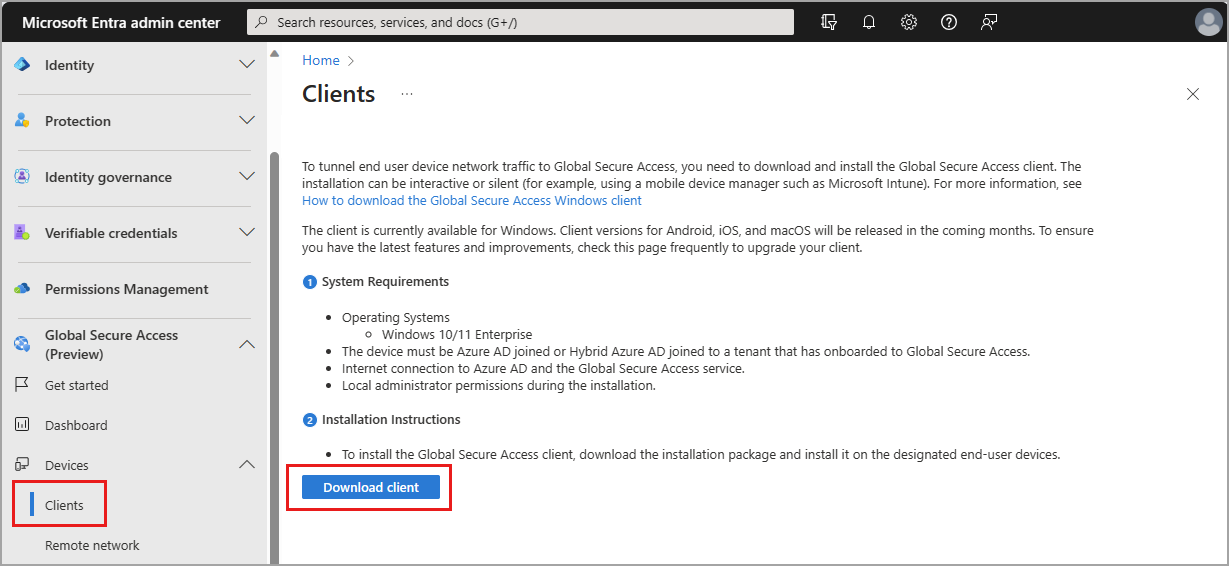

クライアントをダウンロードする

最新バージョンのグローバル セキュア アクセス クライアントは、Microsoft Entra 管理センターからダウンロードできます。

Microsoft Entra 管理センターに、グローバル セキュア アクセス管理者としてサインインします。

[グローバル セキュア アクセス (プレビュー)]>[接続]>[クライアントのダウンロード] に移動します。

[クライアントをダウンロードする] を選択します。

クライアントをインストールする

組織では、クライアントを対話形式でインストールしたり、/quiet スイッチを使ってサイレントでインストールしたり、Microsoft Intune などのモバイル デバイス管理プラットフォームを使ってデバイスに展開したりできます。

グローバル セキュア アクセス クライアントのセットアップ ファイルを、クライアント マシンにコピーします。

セットアップ ファイル GlobalSecureAccessClient.exe を 実行します。 ソフトウェア ライセンス条項に同意します。

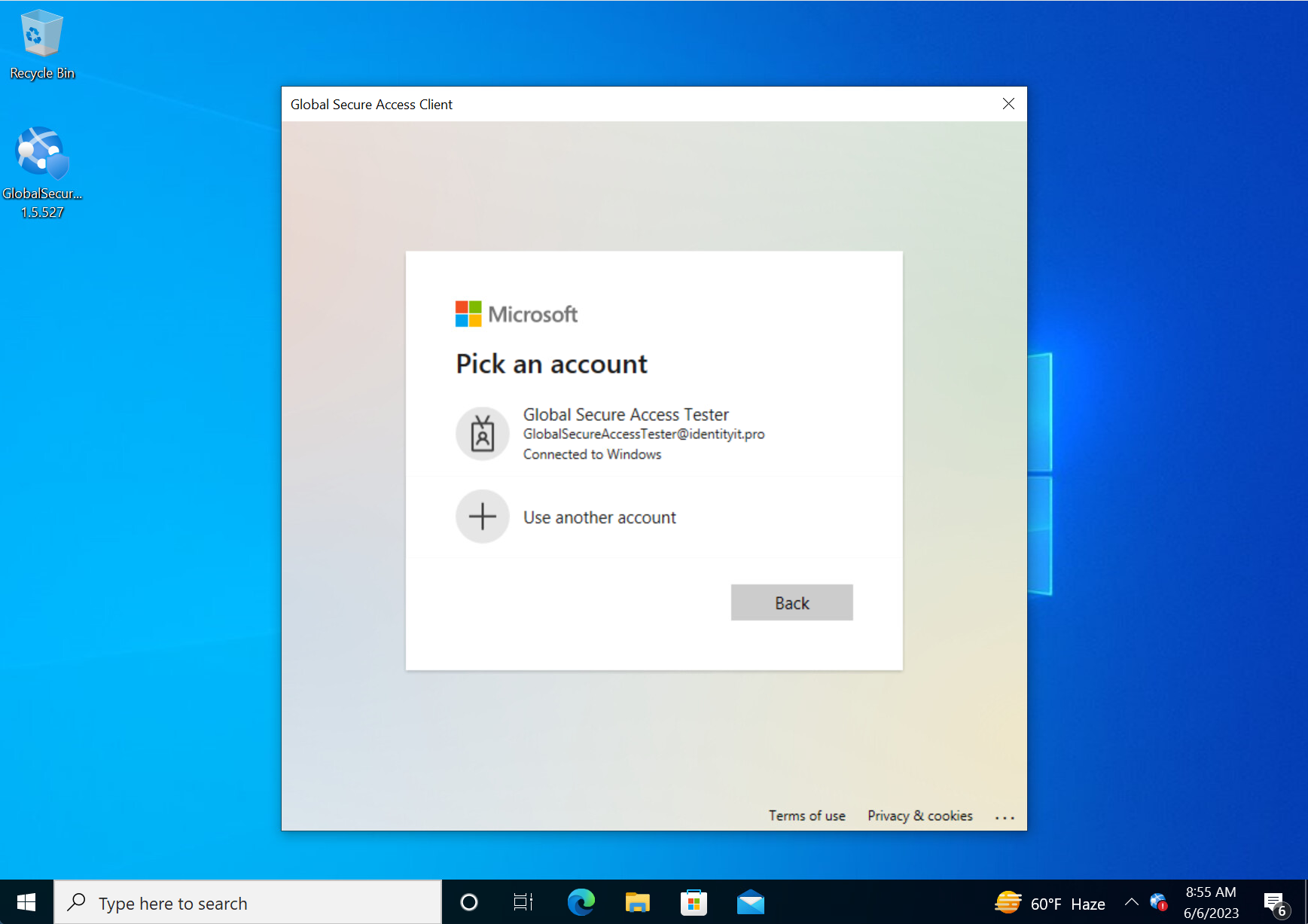

クライアントがインストールされ、ユーザーは Microsoft Entra の資格情報でサインインするように求められます。

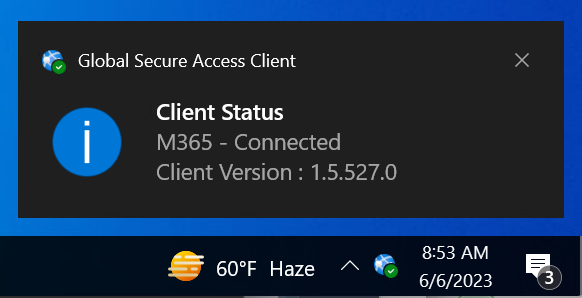

ユーザーがサインインすると、接続アイコンが緑色に変わります。 接続アイコンをダブルクリックすると、クライアント情報を含む通知が開き、接続状態が表示されます。

トラブルシューティング

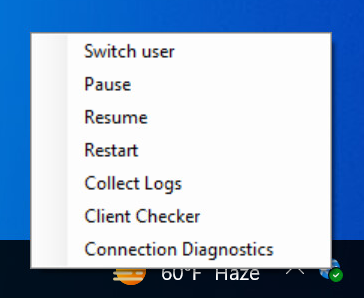

グローバル セキュア アクセス クライアントのトラブルシューティングを行うには、タスク バーのクライアント アイコンを右クリックします。

- 別のユーザーとしてログイン

- サインイン画面でユーザーの変更または既存のユーザーの再認証を強制します。

- [一時停止]

- このオプションを使うと、トラフィック トンネリングを一時的に無効にできます。 このクライアントは組織のセキュリティ態勢の一部であるため、常に実行したままにすることをお勧めします。

- このオプションは、クライアントに関連する Windows サービスを停止します。 これらのサービスが停止すると、トラフィックはクライアント コンピューターからクラウド サービスにトンネリングされなくなります。 クライアントが一時停止している間、ネットワーク トラフィックはクライアントがインストールされていないかのように動作します。 クライアント コンピューターを再起動すると、サービスは自動的に再開されます。

- 再開

- このオプションは、グローバル セキュア アクセス クライアントに関連する基盤サービスを開始します。 このオプションは、トラブルシューティングのためにクライアントを一時停止した後で再開するために使います。 トラフィックは、クライアントからクラウド サービスへのトンネリングを再開します。

- Restart

- このオプションは、クライアントに関連する Windows サービスを停止して開始します。

- ログの収集

- サポートと詳細なトラブルシューティングのためにログを収集します。 収集されたログは、既定で

C:\Program Files\Global Secure Access Client\Logsに格納されます。- これらのログには、クライアント コンピューターに関する情報、サービスの関連イベント ログ、適用されたトラフィック転送プロファイルを含むレジストリ値が含まれます。

- サポートと詳細なトラブルシューティングのためにログを収集します。 収集されたログは、既定で

- クライアント チェッカー

- スクリプトを実行してクライアント コンポーネントをテストし、クライアントが意図したとおりに構成されて動作していることを確認します。

- 接続診断では、クライアントの状態と、クライアントによってグローバル セキュア アクセス サービスにトンネリングされた接続が、ライブで表示されます

- [概要] タブには、使用中のポリシーのバージョン、ポリシーが最後に更新された日時、クライアントが動作するように構成されているテナントの ID など、クライアントの構成に関する一般的な情報が表示されます。

- FQDN によって取得された新しいトラフィックが、トラフィック転送プロファイルで一致した宛先 FQDN に基づいて正常にトンネリングされると、ホスト名の取得状態が緑色に変わります。

- [フロー] には、エンド ユーザー デバイスによって開始され、クライアントによってグローバル セキュア アクセス エッジにトンネリングされた接続の一覧がライブで表示されます。 接続ごとに新しい行が作成されます。

- [タイムスタンプ] は、接続が最初に確立された日時です。

- 接続の宛先の [完全修飾ドメイン名 (FQDN)]。 FQDN 規則ではなく転送ポリシーの IP 規則に基づいて接続をトンネリングする決定が行われた場合、FQDN 列には N/A が表示されます。

- この接続のエンド ユーザー デバイスの [ソース] ポート。

- [宛先 IP] は、接続の宛先です。

- [プロトコル] では、現在は TCP のみがサポートされています。

- 接続を開始した [プロセス] の名前。

- [フロー] には、接続がまだ開いているかどうかの状態がアクティブに表示されます。

- [Sent data] (送信データ) には、接続を介してエンド ユーザー デバイスによって送信されたバイト数が表示されます。

- [Received data] (受信データ) には、接続を介してエンド ユーザー デバイスによって受信されたバイト数が表示されます。

- [関連付け ID] は、クライアントによってトンネリングされた接続ごとに提供されます。 この ID により、クライアント ログ内での接続のトレースが可能になります。 クライアント ログは、イベント ビューアー、イベント トレース (ETL)、グローバル セキュア アクセスのトラフィック ログで構成されています。

- [フロー ID] は、ETL ファイルで示されているクライアントによって使われた接続の内部 ID です。

- [チャネル名] は、接続がトンネリングされるトラフィック転送プロファイルを示します。 この決定は、転送プロファイルでの規則に従って行われます。

- [HostNameAcquisition] (ホスト名の取得) には、転送プロファイルの FQDN 規則に基づいてクライアントが取得したホスト名の一覧が表示されます。 各ホスト名は新しい行に表示されます。 後で同じホスト名が取得され、DNS によってそのホスト名 (FQDN) が別の IP アドレスに解決された場合は、別の行が作成されます。

- [タイムスタンプ] は、接続が最初に確立された日時です。

- 解決された [FQDN]。

- [Generated IP address] (生成された IP アドレス) は、内部で使うためにクライアントによって生成された IP アドレスです。 この IP は、相対 FQDN に対して確立された接続の [フロー] タブに表示されます。

- [Original IP address] (元の IP アドレス) は、FQDN のクエリを実行したときの DNS 応答での最初の IPv4 アドレスです。 エンド ユーザー デバイスが指す DNS サーバーが、クエリに対して IPv4 アドレスを返さない場合、元の IP アドレスには

0.0.0.0が表示されます。

- [サービス] には、グローバル セキュア アクセス クライアントに関連する Windows サービスの状態が表示されます。 開始されたサービスには緑色の状態アイコンが表示され、停止されているサービスには赤い状態アイコンが表示されます。 クライアントが機能するには、3 つの Windows サービスすべてが開始されている必要があります。

- [チャネル] には、クライアントに割り当てられているトラフィック転送プロファイルと、グローバル セキュア アクセス エッジへの接続の状態の一覧が表示されます。

- [概要] タブには、使用中のポリシーのバージョン、ポリシーが最後に更新された日時、クライアントが動作するように構成されているテナントの ID など、クライアントの構成に関する一般的な情報が表示されます。

イベント ログ

グローバル セキュア アクセス クライアントに関連するイベント ログは、イベント ビューアー内の Applications and Services/Microsoft/Windows/Global Secure Access Client/Operational の下にあります。 これらのイベントでは、状態、ポリシー、クライアントによって行われた接続に関する役に立つ詳細が提供されます。

IPv6 とセキュリティ保護された DNS を無効にする

プレビューを試みている Windows デバイスでの IPv6 またはセキュリティ保護された DNS の無効化について支援が必要な場合は、次のスクリプトが役に立ちます。

function CreateIfNotExists

{

param($Path)

if (-NOT (Test-Path $Path))

{

New-Item -Path $Path -Force | Out-Null

}

}

$disableBuiltInDNS = 0x00

# Prefer IPv4 over IPv6 with 0x20, disable IPv6 with 0xff, revert to default with 0x00.

# This change takes effect after reboot.

$setIpv6Value = 0x20

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters" -Name "DisabledComponents" -Type DWord -Value $setIpv6Value

# This section disables browser based secure DNS lookup.

# For the Microsoft Edge browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Microsoft\Edge"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Edge" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

# For the Google Chrome browser.

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google"

CreateIfNotExists "HKLM:\SOFTWARE\Policies\Google\Chrome"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "DnsOverHttpsMode" -Value "off"

Set-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Google\Chrome" -Name "BuiltInDnsClientEnabled" -Type DWord -Value $disableBuiltInDNS

プロキシ構成の例

除外を含むプロキシ PAC ファイルの例:

function FindProxyForURL(url, host) { // basic function; do not change

if (isPlainHostName(host) ||

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // transfer the traffic to the proxy.

}

グローバル セキュア アクセス クライアント サービスで次のように構成してプロキシを使用できるようにするには、エンド ユーザー マシンでのプロキシ サーバーの構成と一致する http://10.1.0.10:8080 のような値を持つ grpc_proxy という名前のシステム変数を、組織が作成する必要があります。

Exchange Online のトラフィックをトンネリングするときに QUIC をブロックする

UDP トラフィックは現在のプレビューではサポートされていないため、Exchange Online のトラフィックのトンネリングを計画する場合は、QUIC プロトコル (443 UDP) を無効にする必要があります。 管理者は、次の Windows ファイアウォール規則を使い、クライアントの HTTPS (443 TCP) へのフォールバックをトリガーして、このプロトコルを無効にできます。

New-NetFirewallRule -DisplayName "Block QUIC for Exchange Online" -Direction Outbound -Action Block -Protocol UDP -RemoteAddress 13.107.6.152/31,13.107.18.10/31,13.107.128.0/22,23.103.160.0/20,40.96.0.0/13,40.104.0.0/15,52.96.0.0/14,131.253.33.215/32,132.245.0.0/16,150.171.32.0/22,204.79.197.215/32,6.6.0.0/16 -RemotePort 443

この IPv4 アドレスのリストは、Office 365 の URL と IP アドレスの範囲およびグローバル セキュア アクセス クライアントで使用される IPv4 ブロックに基づいています。 Global Secure Access のサービス アドレス情報については、ポイント オブ プレゼンスとサービス アドレスに関するページを参照してください。

利用条件

Microsoft Entra Private Access と Microsoft Entra Internet Access のプレビュー エクスペリエンスおよび機能の使用は、お客様がサービスを取得した契約のプレビュー オンライン サービス使用条件によって管理されます。 オンライン サービスのユニバーサル ライセンス条項、Microsoft 製品とサービスのデータ保護補遺 (“DPA”)、プレビューで提供されるその他の通知で説明されているように、プレビューでは、セキュリティ、コンプライアンス、プライバシーに関するコミットメントが限定されるか、異なる場合があります。

次のステップ

Microsoft Entra Internet Access を使い始めるための次のステップは、ユニバーサル テナントの制限を有効にすることです。