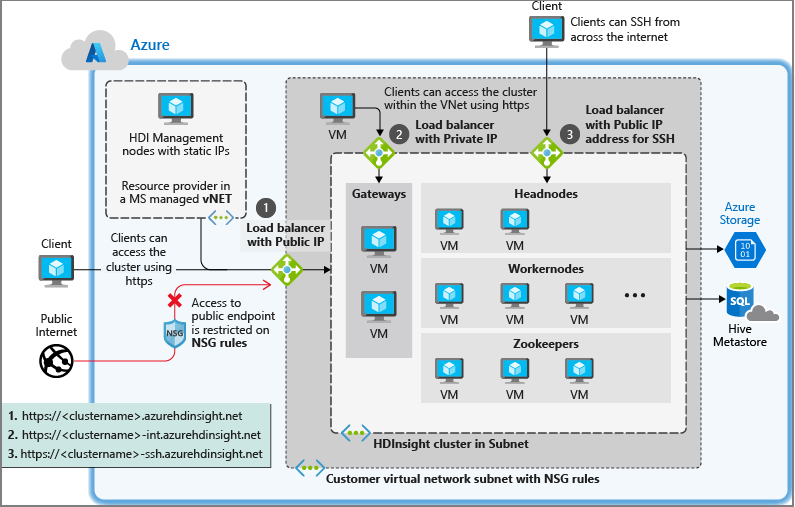

Azure Virtual Network のネットワーク トラフィックは次のメソッドを使用してコントロールできます。

ネットワーク セキュリティ グループ (NSG) を使用すると、ネットワークの送受信トラフィックをフィルター処理できます。 詳細については、「ネットワーク セキュリティ グループによるネットワーク トラフィックのフィルタリング」ドキュメントを参照してください。

ネットワーク仮想アプライアンス (NVA) は送信トラフィックでのみ使用できます。 NVA では、ファイアウォールやルーターなどのデバイスの機能がレプリケートされます。 詳細については、「ネットワーク アプライアンス」ドキュメントを参照してください。

マネージド サービスとして HDInsight には、VNET からの受信および送信トラフィックの両方に対して、HDInsight の正常性および管理サービスへの無制限アクセスが必要です。 NSG を使用する場合は、これらのサービスが引き続き HDInsight クラスターと通信できることを確認する必要があります。

HDInsight とネットワーク セキュリティ グループ

ネットワーク セキュリティ グループを使用してネットワーク トラフィックを制御する予定の場合は、HDInsight をインストールする前に、次の操作を実行します。

HDInsight を使用する予定の Azure リージョンを特定します。

自分のリージョンで HDInsight が必要とするサービス タグを特定します。 これらのサービス タグを取得するには、次の複数の方法があります。

- Azure HDInsight のネットワーク セキュリティ グループ (NSG) サービス タグに関するページで、公開されているサービス タグの一覧を調べます。

- この一覧に自分のリージョンが存在しない場合は、Service Tag Discovery API を使用して、そのリージョンのサービス タグを検索します。

- この API を使用できない場合は、サービス タグの JSON ファイルをダウンロードし、目的のリージョンを検索します。

HDInsight をインストールする予定のサブネットのネットワーク セキュリティ グループを作成または変更します。

- ネットワーク セキュリティ グループ: IP アドレスからの 受信 トラフィックをポート 443 で許可します。 これにより、HDInsight 管理サービスが仮想ネットワークの外部から、クラスターに確実に到達できます。 Kafka REST プロキシが有効なクラスターの場合、受信トラフィックをポート 9400 でも許可します。 これにより、Kafka REST プロキシ サーバーに到達できるようになります。

ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関する記事を参照してください。

HDInsight クラスターからの送信トラフィックの制御

HDInsight クラスターからの送信トラフィックを制御する方法の詳細については、「Azure HDInsight クラスターの送信ネットワーク トラフィック制限の構成」を参照してください。

オンプレミスへの強制トンネリング

強制トンネリングは、サブネットからのすべてのトラフィックを強制的に、特定のネットワークまたは場所 (オンプレミスのネットワークやファイアウォールなど) に送るユーザー定義のルーティングの構成です。 オンプレミスへのすべてのデータ転送の強制トンネリングは、大量のデータ転送が発生し、パフォーマンスに影響する可能性があるため、推奨 "されません"。

強制トンネリングの設定を検討しているお客様は、カスタム メタストアを使用し、クラスター サブネットまたはオンプレミス ネットワークからそれらのカスタム メタストアへの適切な接続を設定する必要があります。

Azure Firewall を使用した UDR セットアップの例については、Azure HDInsight クラスターの送信ネットワーク トラフィック制限の構成に関するページを参照してください。

必須ポート

ファイアウォールを使用して、特定のポートで外部からクラスターにアクセスすることを計画している場合、シナリオに必要なポートでトラフィックを許可することが必要な可能性があります。 既定では、前のセクションで説明した Azure 管理トラフィックがポート 443 でクラスターに到達することを許可されている限り、ポートの特別なフィルター処理は必要ありません。

特定のサービスのポート一覧については、「HDInsight 上の Apache Hadoop サービスで使用されるポート」ドキュメントを参照してください。

仮想アプライアンスのファイアウォール ルールの詳細については、仮想アプライアンス シナリオに関するドキュメントを参照してください。

次のステップ

- コード サンプルおよび Azure Virtual Network の作成例については、Azure HDInsight クラスター用の仮想ネットワークの作成に関するページを参照してください。

- HDInsight をオンプレミス ネットワークに接続する構成方法の詳しい例については、HDInsight のオンプレミス ネットワークへの接続に関するページを参照してください。

- Azure 仮想ネットワークの詳細については、Azure Virtual Network の概要に関するページを参照してください。

- ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループに関するページを参照してください。

- ユーザー定義ルートの詳細については、「ユーザー定義のルートと IP 転送」を参照してください。

- 仮想ネットワークの詳細については、HDInsight 用の VNET の計画に関するページを参照してください。