Azure Key Vault を使用すると、デジタル証明書を簡単にプロビジョニング、管理、デプロイできます。 証明書には、証明機関 (CA) によって署名されたパブリックおよびプライベートの Secure Sockets Layer (SSL)/トランスポート層セキュリティ (TLS) 証明書、または自己署名証明書を指定できます。 Key Vault は CA とのパートナーシップを通じて証明書を要求および更新することもできます。これにより、証明書のライフサイクル管理のための堅牢なソリューションが提供されます。

Azure Key Vault のさまざまな資産の種類にわたる自動ローテーションの概念と利点の包括的な理解については、「Azure Key Vault の自動ローテーションについて」を参照してください。

このチュートリアルでは、証明書の有効期間、自動ローテーション頻度、および CA 属性を更新します。

- Azure portal を使用して証明書を管理します。

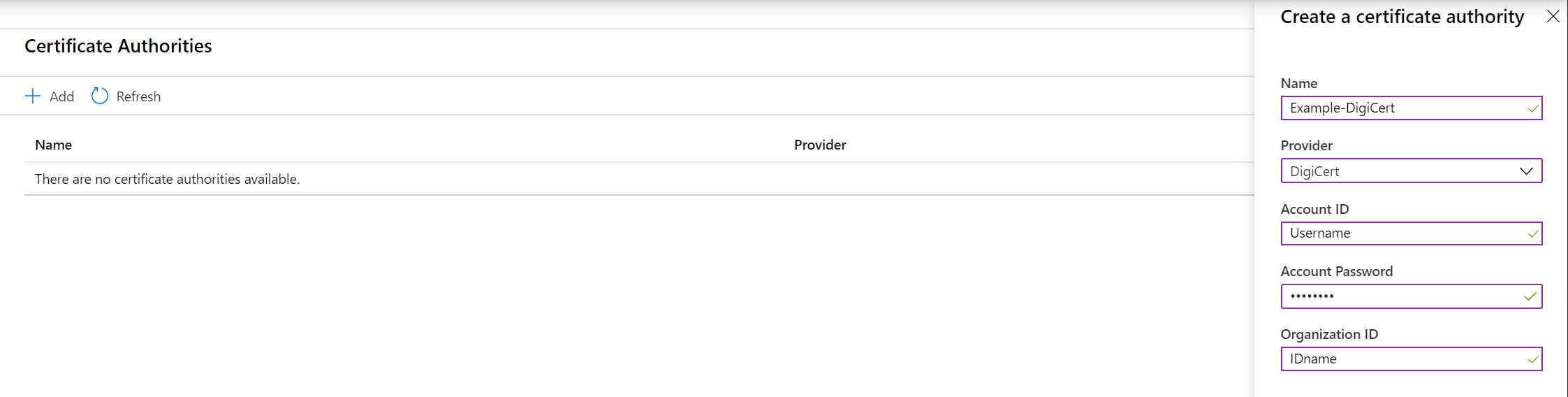

- CA プロバイダー アカウントを追加します。

- 証明書の有効期間を更新します。

- 証明書の自動ローテーション頻度を更新します。

- Azure PowerShell を使用して証明書の属性を更新します。

始める前に、Key Vault の基本的な概念を確認してください。

Azure サブスクリプションをお持ちでない場合は、開始する前に 無料アカウント を作成してください。

Azure にサインインする

Azure portal にサインインします。

コンテナーの作成

次の 3 つの方法のいずれかを使用して、キーボールトを作成します。

Key Vault で証明書を作成する

証明書を作成するか、証明書をキー コンテナーにインポートします ( Key Vault で証明書を作成する手順を参照してください。 この場合は、 ExampleCertificate という名前の証明書を操作します。

証明書のライフサイクル属性を更新する

Azure Key Vault では、証明書の作成時と後の両方で、証明書のライフサイクル属性を更新できます。

Key Vault で作成される証明書は次のとおりです。

- 自己署名証明書。

- Key Vault と提携する CA で作成された証明書。

- Key Vault と提携していない CA を持つ証明書。

現在、次の CA は Key Vault と提携しているプロバイダーです。

- DigiCert: Key Vault は OV または EV TLS/SSL 証明書を提供します。

- GlobalSign: Key Vault は OV または EV TLS/SSL 証明書を提供します。

Key Vault は、CA との確立されたパートナーシップを通じて証明書を自動ローテーションします。 Key Vault はパートナーシップを通じて証明書を自動的に要求および更新するため、Key Vault と提携していない CA で作成された証明書には自動ローテーション機能は適用されません。

注

CA プロバイダーのアカウント管理者は、Key Vault が TLS/SSL 証明書の作成、更新、使用に使用する資格情報を作成します。

作成時に証明書のライフサイクル属性を更新する

[Key Vault のプロパティ] ページで、[証明書] を選択 します。

[Generate/Import](生成/インポート) を選択します。

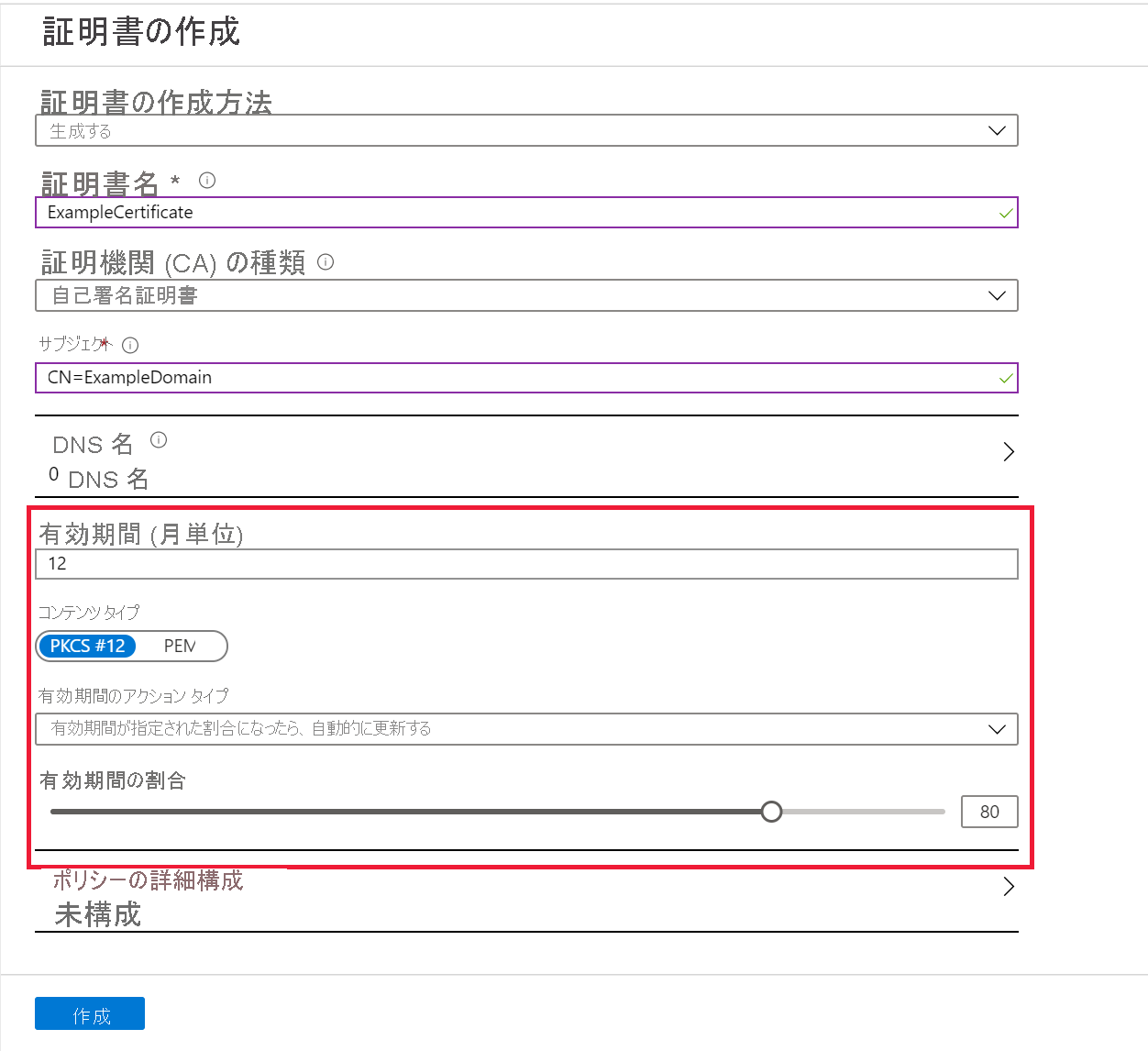

[ 証明書の作成 ] 画面で、次の値を更新します。

有効期間: 値を入力します (月単位)。 有効期間の短い証明書を作成することをお勧めします。 既定では、新しく作成された証明書の有効性の値は 12 か月です。

有効期間アクションの種類: 証明書の自動更新アクションとアラート アクションを選択し、有効期間 の割合 または 有効期限の日数を更新します。 既定では、証明書の自動更新は有効期間の 80% に設定されます。 ドロップダウン メニューから、次のいずれかのオプションを選択します。

特定の時刻に自動的に更新する 特定の時点ですべての連絡先にメールを送信する このオプションを選択すると、自動回転 がオンになります 。 このオプションを選択すると、自動回転 は行われません が、連絡先にのみ通知されます。

を選択してを作成します。

保存されている証明書のライフサイクル属性を更新する

キー コンテナーを選択します。

[Key Vault のプロパティ] ページで、[証明書] を選択 します。

更新する証明書を選択します。 この場合は、 ExampleCertificate という名前の証明書を操作します。

上部のメニュー バーから [発行ポリシー ] を選択します。

![[発行ポリシー] ボタンが強調表示されているスクリーンショット。](../media/certificates/tutorial-rotate-cert/cert-issuance-policy.png)

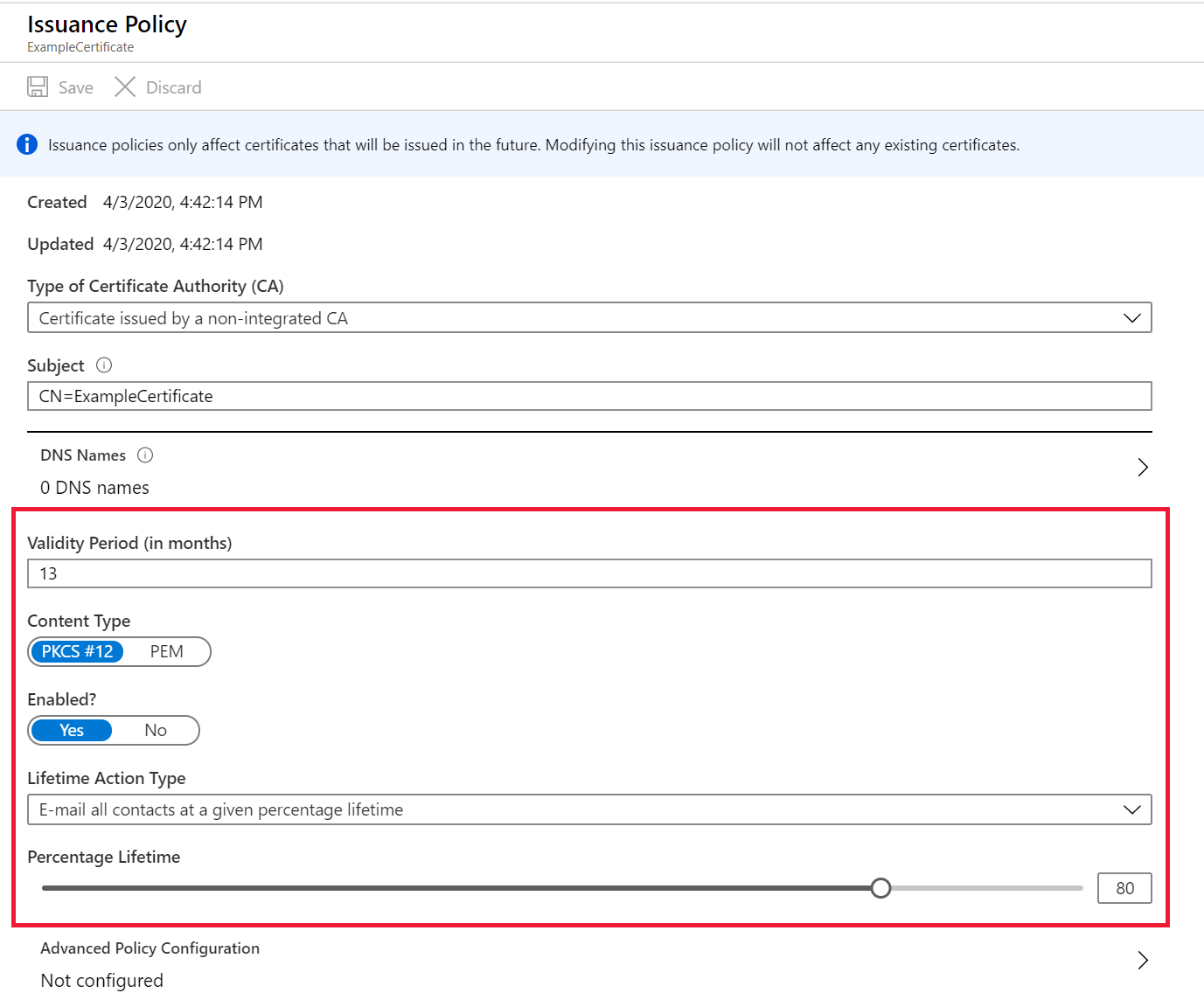

[ 発行ポリシー ] 画面で、次の値を更新します。

- 有効期間: 値 (月単位) を更新します。

- 有効期間アクションの種類: 証明書の自動更新とアラート アクションを選択し、有効期限の 割合 または 有効期限の日数を更新します。

保存 を選択します。

Von Bedeutung

証明書の有効期間アクションの種類を変更すると、既存の証明書の変更がすぐに記録されます。

PowerShell を使用して証明書属性を更新する

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName

-Name $certificateName

-RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

ヒント

証明書の一覧の更新ポリシーを変更するには、次の例のように、VaultName,CertNameを含むFile.csvを入力します。

vault1,Cert1

vault2,Cert2

$file = Import-CSV C:\Users\myfolder\ReadCSVUsingPowershell\File.csv

foreach($line in $file)

{

Set-AzureKeyVaultCertificatePolicy -VaultName $vaultName -Name $certificateName -RenewAtNumberOfDaysBeforeExpiry [276 or appropriate calculated value]

}

パラメーターの詳細については、 az keyvault 証明書を参照してください。

リソースをクリーンアップする

その他の Key Vault チュートリアルは、このチュートリアルに基づいています。 これらのチュートリアルを使用する予定の場合は、これらの既存のリソースをそのまま使用できます。 不要になったら、リソース グループを削除します。これで、キー コンテナーと関連リソースが削除されます。

ポータルを使用してリソース グループを削除するには:

- ポータルの上部にある検索ボックスにリソース グループの名前を入力します。 このクイック スタートで使用したリソース グループが検索結果に表示されたら、それを選択します。

- [リソース グループの削除] を選択します。

- [ リソース グループ名の入力: ] ボックスに、リソース グループの名前を入力し、[削除] を選択 します。

次のステップ

このチュートリアルでは、証明書のライフサイクル属性を更新しました。 Key Vault とそれをアプリケーションと統合する方法の詳細については、次の記事に進んでください。