プライベート アクセスを設定する

- [アーティクル]

-

-

このガイドでは、Azure Managed Grafana ワークスペースへのパブリック アクセスを無効にし、プライベート エンドポイントを設定する方法について説明します。 Azure Managed Grafana でプライベート エンドポイントを設定すると、受信トラフィックを特定のネットワークにのみ制限することでセキュリティが向上します。

前提条件

ワークスペースへのパブリック アクセスを無効にする

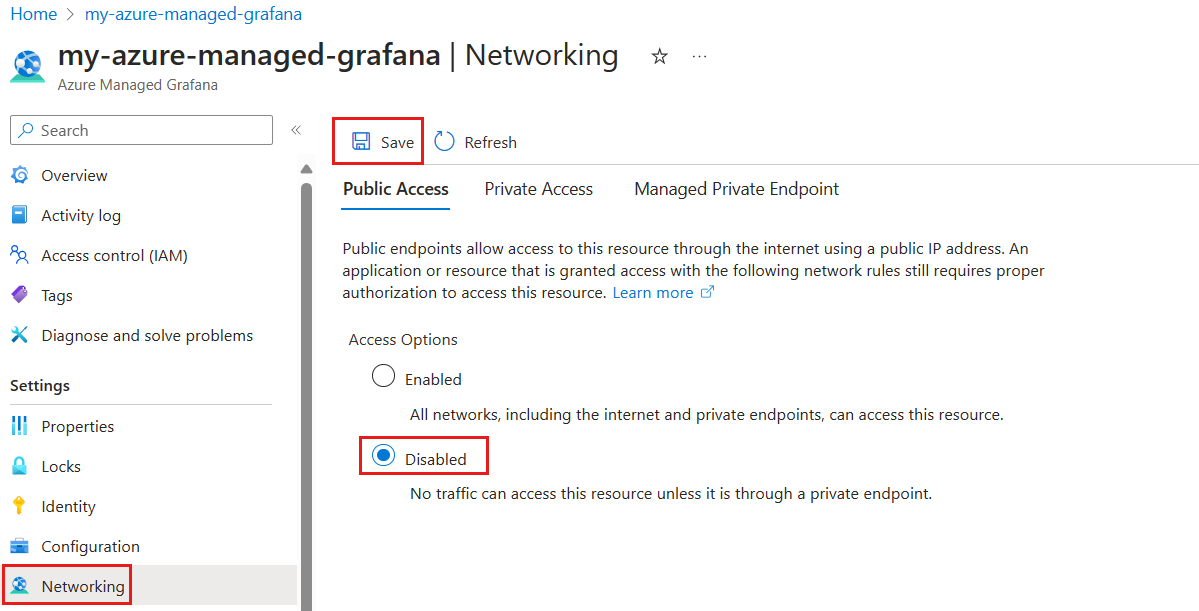

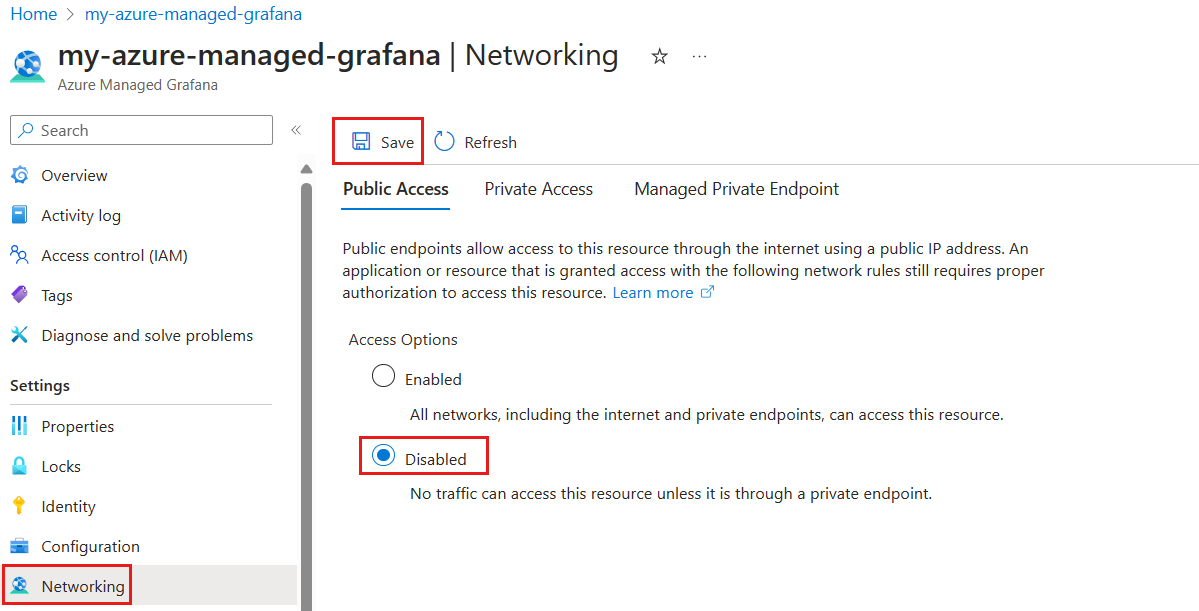

Azure Grafana ワークスペースを作成すると、既定でパブリック アクセスが有効になります。 パブリック アクセスを無効にすると、プライベート エンドポイントを経由しない限り、すべてのトラフィックでリソースにアクセスできなくなります。

Note

プライベート アクセスが有効である場合、Azure portal がプライベート IP アドレス上の Azure Managed Grafana ワークスペースにアクセスできないため、"Grafana へのピン留め" 機能を使ったグラフのピン留めは動作しなくなります。

Azure portal で Azure Managed Grafana ワークスペースに移動します。

左側のメニューの [設定] で、[ネットワーク] を選択します。

[パブリック アクセス] で、[無効] を選択して Azure Managed Grafana ワークスペースへのパブリック アクセスを無効にし、プライベート エンドポイントからのアクセスのみを許可します。 パブリック アクセスを既に無効にしていて、代わりに Azure Managed Grafana ワークスペースへのパブリック アクセスを有効にする場合は、[有効] を選択します。

[保存] を選択します。

CLI で az grafana update コマンドを実行し、プレースホルダー <grafana-workspace> と <resource-group> を次の自身の情報に置き換えます。

az grafana update --name <grafana-workspace> ---resource-group <resource-group> --public-network-access disabled

プライベート エンドポイントの作成

パブリック アクセスを無効にしたら、Azure Private Link でプライベート エンドポイントを設定します。 プライベート エンドポイントにより、仮想ネットワークからプライベート IP アドレスを使って Azure Managed Grafana ワークスペースにアクセスできます。

[ネットワーク] で、[プライベート アクセス] タブ、次に [追加] を選び、新しいプライベート エンドポイントの設定を開始します。

![[追加] ボタンが選択されている Azure portal のスクリーンショット。](media/private-endpoints/add-private-endpoint.png)

[基本] タブに次の情報を入力します。

| パラメーター |

説明 |

例 |

| サブスクリプション |

Azure サブスクリプションを選択します。 プライベート エンドポイントは、仮想ネットワークと同じサブスクリプションに存在する必要があります。 この攻略ガイドの後の方で、仮想ネットワークを選びます。 |

MyAzureSubscription |

| Resource group |

リソース グループを選択するか、新しく作成します。 |

MyResourceGroup |

| 名前 |

Azure Managed Grafana ワークスペースの新しいプライベート エンドポイントの名前を入力します。 |

MyPrivateEndpoint |

| ネットワーク インターフェイス名 |

このフィールドは自動的に補完されます。 必要に応じて、ネットワーク インターフェイスの名前を編集します。 |

MyPrivateEndpoint-nic |

| リージョン |

リージョンを選択します。 プライベート エンドポイントは、仮想ネットワークと同じリージョンに存在する必要があります。 |

(米国) 米国中西部 |

![[基本] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-basics.png)

[次へ: リソース]> を選びます。 Private Link には、さまざまな種類の Azure リソースに対してプライベート エンドポイントを作成するオプションが用意されています。 現在の Azure Managed Grafana ワークスペースが [リソース] フィールドに自動的に入力されます。

リソースの種類 Microsoft.Dashboard/grafana とターゲット サブリソース grafana は、Azure Managed Grafana ワークスペースのエンドポイントが作成中であることを示しています。

ワークスペースの名前は、[リソース] の下に表示されます。

![[リソース] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-resource.png)

[次へ: 仮想ネットワーク]> を選びます。

プライベート エンドポイントのデプロイ先として、既存の [仮想ネットワーク] を選びます。 仮想ネットワークがない場合、仮想ネットワークを作成します。

一覧から [サブネット] を選びます。

[プライベート エンドポイントのネットワーク ポリシー] は、既定で無効になっています。 オプションで、[編集] を選択して、ネットワーク セキュリティ グループまたはルート テーブル ポリシーを追加します。 この変更は、選択したサブネットに関連付けられているすべてのプライベート エンドポイントに影響します。

[プライベート IP 構成] で、IP アドレスを動的に割り当てるオプションを選びます。 詳細については、「プライベート IP アドレス」を参照してください。

必要に応じて、[アプリケーション セキュリティ グループ] を選択または作成します。 アプリケーション セキュリティ グループを使うと、仮想マシンをグループ化し、それらのグループに基づいてネットワーク セキュリティ ポリシーを定義できます。

![[仮想ネットワーク] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-vnet.png)

[次へ: DNS]> を選び、DNS レコードを構成します。 既定の設定を変更しない場合は、次のタブに進みます。

[プライベート DNS ゾーンとの統合] では [はい] を選んで、プライベート エンドポイントをプライベート DNS ゾーンと統合します。 また、独自の DNS サーバーを使うことや、仮想マシン上のホスト ファイルを使って DNS レコードを作成することもできます。

プライベート DNS ゾーンのサブスクリプションとリソース グループは事前に選ばれています。 これらは必要に応じて変更できます。

DNS の構成の詳細については、Azure 仮想ネットワークでのリソースの名前解決とプライベート エンドポイントの DNS 構成に関するページを参照してください。 Azure Managed Grafana の Azure プライベート エンドポイント プライベート DNS ゾーンの値は、Azure サービス DNS ゾーンに一覧表示されています。

![[DNS] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-dns.png)

[次へ: タグ]> を選び、必要に応じてタグを作成します。 タグは名前と値のペアで、同じタグを複数のリソースやリソース グループに適用することでリソースを分類したり、統合した請求を表示したりできるようにします。

[次へ: 確認と作成]> を選び、Azure Managed Grafana ワークスペース、プライベート エンドポイント、仮想ネットワーク、DNS に関する情報を確認します。 [Automation のテンプレートをダウンロードする] を選び、このフォームからの JSON データを後で再利用することもできます。

[作成] を選択します。

デプロイが完了すると、エンドポイントが作成されたことを示す通知が表示されます。 自動承認されれば、非公開でワークスペースにアクセスできるようになります。 それ以外の場合は、承認されるのを待つ必要があります。

プライベート エンドポイントを設定するには、仮想ネットワークが必要です。 まだない場合は、az network vnet create を使って仮想ネットワークを作成します。 プレースホルダーのテキスト <vnet>、<resource-group>、<subnet>、<vnet-location> を、新しい仮想ネットワークの名前、リソース グループ名、VNet の場所に置き換えます。

az network vnet create --name <vnet> --resource-group <resource-group> --subnet-name <subnet> --location <vnet-location>

| プレースホルダー |

Description |

例 |

<vnet> |

新しい仮想ネットワークの名前を入力します。 仮想ネットワークによって、Azure リソースが互いにプライベートな通信や、インターネットとの通信ができるようになります。 |

MyVNet |

<resource-group> |

仮想ネットワーク用の既存のリソース グループの名前を入力します。 |

MyResourceGroup |

<subnet> |

新しいサブネットの名前を入力します。 サブネットは、ネットワーク内のネットワークです。 ここにプライベート IP アドレスが割り当てられます。 |

MySubnet |

<vnet-location> |

Azure リージョンを入力します。 仮想ネットワークは、プライベート エンドポイントと同じリージョンに存在する必要があります。 |

centralus |

コマンド az grafana show を実行し、プライベート アクセスを設定する Azure Managed Grafana ワークスペースのプロパティを取得します。 プレースホルダー <grafana-workspace> を、実際のワークスペースの名前に置き換えます。

az grafana show --name <grafana-workspace>

このコマンドは、Azure Managed Grafana ワークスペースに関する情報を含む出力を生成します。 id の値を記録しておきます。 次に例を示します: /subscriptions/123/resourceGroups/MyResourceGroup/providers/Microsoft.Dashboard/grafana/my-azure-managed-grafana。

コマンド az network private-endpoint create を実行し、Azure Managed Grafana ワークスペース用のプライベート エンドポイントを作成します。 プレースホルダーのテキスト <resource-group>、<private-endpoint>、<vnet>、<private-connection-resource-id>、<connection-name>、<location> を実際の情報に置き換えます。

az network private-endpoint create --resource-group <resource-group> --name <private-endpoint> --vnet-name <vnet> --subnet Default --private-connection-resource-id <private-connection-resource-id> --connection-name <connection-name> --location <location> --group-id grafana

| プレースホルダー |

Description |

例 |

<resource-group> |

プライベート エンドポイントの既存のリソース グループの名前を入力します。 |

MyResourceGroup |

<private-endpoint> |

新しいプライベート エンドポイントの名前を入力します。 |

MyPrivateEndpoint |

<vnet> |

既存の vnet の名前を入力します。 |

Myvnet |

<private-connection-resource-id> |

Azure Managed Grafana ワークスペースのプライベート接続リソース ID を入力します。 これは、前の手順の出力から保存した ID です。 |

/subscriptions/123/resourceGroups/MyResourceGroup/providers/Microsoft.Dashboard/grafana/my-azure-managed-grafana |

<connection-name> |

接続名を入力します。 |

MyConnection |

<location> |

Azure リージョンを入力します。 プライベート エンドポイントは、仮想ネットワークと同じリージョンに存在する必要があります。 |

centralus |

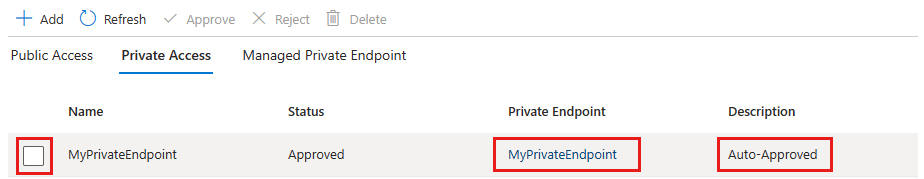

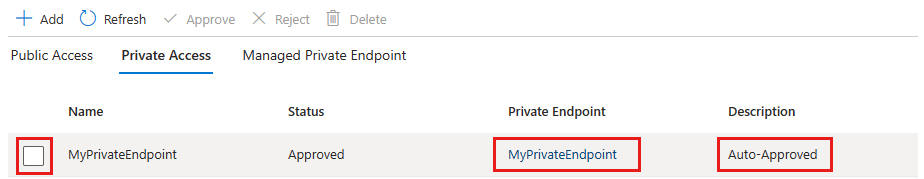

プライベート リンク接続を管理する

Azure Managed Grafana ワークスペースの [ネットワーク]>[プライベート アクセス] に移動して、ワークスペースにリンクされているプライベート エンドポイントにアクセスします。

プライベート リンク接続の接続状態を確認します。 プライベート エンドポイントを作成する際は、接続を承認する必要があります。 プライベート エンドポイントを作成する対象のリソースが自分のディレクトリにあり、十分なアクセス許可がある場合、接続要求は自動承認されます。 そうでない場合は、そのリソース所有者が接続要求を承認するのを待つ必要があります。 接続承認モデルの詳細については、「Azure プライベート エンドポイントの管理」を参照してください。

接続を手動で承認、拒否、または削除するには、編集するエンドポイントの横にあるチェック ボックスをオンにし、上部メニューからアクション項目を選びます。

プライベート エンドポイントの名前を選び、プライベート エンドポイント リソースを開いて詳細情報にアクセスするか、プライベート エンドポイントを編集します。

プライベート エンドポイント接続の詳細を確認する

az network private-endpoint-connection list コマンドを実行して、Azure Managed Grafana ワークスペースにリンクされているすべてのプライベート エンドポイント接続を確認し、その接続状態を確認します。 プレースホルダー <resource-group> および <grafana-workspace> は、リソース グループの名前と Azure Managed Grafana ワークスペースの名前に置き換えます。

az network private-endpoint-connection list --resource-group <resource-group> --name <grafana-workspace> --type Microsoft.Dashboard/grafana

必要に応じて、特定のプライベート エンドポイントの詳細を取得するには、az network private-endpoint-connection show コマンドを使います。 プレースホルダーのテキスト <resource-group>、<grafana-workspace> を、リソース グループの名前と Azure Managed Grafana ワークスペースの名前に置き換えます。

az network private-endpoint-connection show --resource-group <resource-group> --name <grafana-workspace> --type Microsoft.Dashboard/grafana

接続の承認を得る

プライベート エンドポイントを作成する際は、接続を承認する必要があります。 プライベート エンドポイントを作成する対象のリソースが自分のディレクトリにあり、十分なアクセス許可がある場合、接続要求は自動承認されます。 そうでない場合は、そのリソース所有者が接続要求を承認するのを待つ必要があります。

プライベート エンドポイント接続を承認するには、az network private-endpoint-connection approve コマンドを使います。 プレースホルダーのテキスト <resource-group>、<private-endpoint>、<grafana-workspace> を、リソース グループの名前、プライベート エンドポイントの名前、Azure Managed Grafana リソースの名前に置き換えます。

az network private-endpoint-connection approve --resource-group <resource-group> --name <private-endpoint> --type Microsoft.Dashboard/grafana --resource-name <grafana-workspace>

接続承認モデルの詳細については、「Azure プライベート エンドポイントの管理」を参照してください。

プライベート エンドポイント接続が削除されます

プライベート エンドポイント接続を削除するには、az network private-endpoint-connection delete コマンドを使います。 プレースホルダーのテキスト <resource-group>、<private-endpoint> を、リソース グループの名前、プライベート エンドポイントの名前に置き換えます。

az network private-endpoint-connection delete --resource-group <resource-group> --name <private-endpoint>

CLI コマンドの詳細については、「az network private-endpoint-connection」を参照してください

プライベート エンドポイントで問題が発生した場合は、次のガイド「Azure プライベート エンドポイント接続に関する問題のトラブルシューティング」を確認します。

次のステップ

この攻略ガイドでは、ユーザーからの Azure Managed Grafana ワークスペースへのプライベート アクセスを設定する方法について説明しました。 Managed Grafana ワークスペースとデータ ソース間のプライベート アクセスを構成する方法については、「データ ソースに非公開で接続する」を参照してください。

![[追加] ボタンが選択されている Azure portal のスクリーンショット。](media/private-endpoints/add-private-endpoint.png)

![[基本] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-basics.png)

![[リソース] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-resource.png)

![[仮想ネットワーク] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-vnet.png)

![[DNS] タブが記入されている Azure portal のスクリーンショット。](media/private-endpoints/create-endpoint-dns.png)