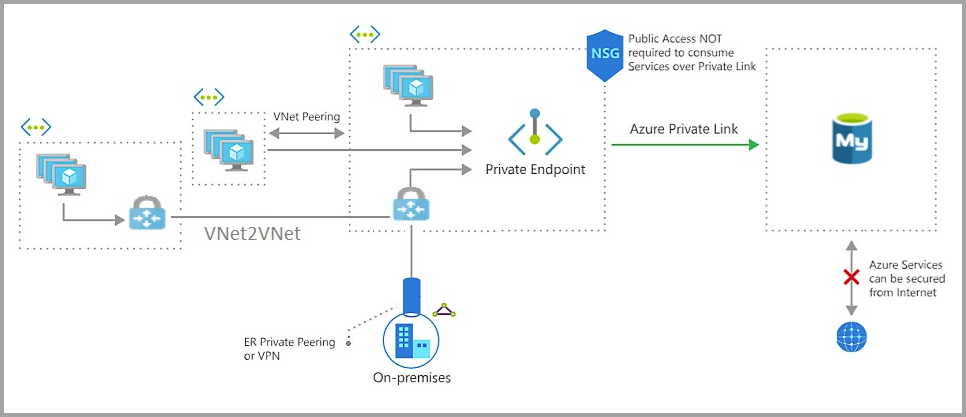

Private Link を使用すると、プライベート エンドポイントを介して Azure のさまざまな PaaS サービス (Azure Database for MySQL フレキシブル サーバーなど) に接続できます。 Azure Private Link は基本的に、プライベート仮想ネットワーク (VNet) 内に Azure サービスを提供します。 プライベート IP アドレスを使用すると、MySQL フレキシブル サーバーは VNet 内の他のリソースとまったく同様にアクセスできるようになります。

プライベート エンドポイントは、特定の VNet およびサブネット内のプライベート IP アドレスです。

注

- Private Link の有効化は、パブリック アクセスで作成された Azure Database for MySQL フレキシブル サーバー インスタンスに対してのみ可能です。 「ポータルを使用して Azure Database for MySQL - フレキシブル サーバー用のプライベート リンクを作成および管理する」または「Azure CLI を使用して Azure Database for MySQL - フレキシブル サーバーのプライベート リンクを作成して管理する」を使用して、プライベート エンドポイントを有効にする方法について説明します。

MySQL フレキシブル サーバーの Private Link の利点

Azure Database for MySQL フレキシブル サーバーでネットワーク プライベート リンク機能を使用する場合の利点のいくつかを次に示します。

データ流出防止

Azure Database for MySQL フレキシブル サーバーにおけるデータ流出とは、データベース管理者などの許可されているユーザーが、あるシステムからデータを抽出して、組織外の別の場所またはシステムに移動できることです。 たとえば、ユーザーがサードパーティによって所有されているストレージ アカウントにデータを移動します。

Private Link を使用することで、NSG のようなネットワーク アクセス制御を設定してプライベート エンドポイントへのアクセスを制限できるようになりました。 個々の Azure PaaS リソースを特定のプライベート エンドポイントにマッピングすることで、アクセスは指定された PaaS リソースへのみに制限されます。 これは、悪意のあるユーザーが認可されているスコープを超えて他のリソースにアクセスすることを効果的に制限します。

プライベート ピアリングを介したオンプレミス接続

オンプレミスのマシンからパブリック エンドポイントに接続する場合、サーバーレベルのファイアウォール規則を使用して、IP アドレスを IP ベースのファイアウォールに追加する必要があります。 このモデルは、個々のコンピューターに開発またはテスト ワークロードへのアクセスを許可しますが、これは運用環境で管理するのが困難です。

Private Link を使用すると、Express Route (ER)、プライベート ピアリング、または VPN トンネルを使用した、プライベート エンドポイントへのクロスプレミス アクセスを有効にすることができます。 その後、パブリック エンドポイント経由のすべてのアクセスを無効にして、IP ベースのファイアウォールを使用しないようにすることができます。

注

一部のケースでは、Azure Database for MySQL フレキシブル サーバー インスタンスと VNet サブネットが異なるサブスクリプション内に存在します。 このような場合は、次の構成を確認する必要があります。

- 両方のサブスクリプションで Microsoft.DBforMySQL/flexibleServers リソース プロバイダーが登録されていることを確認してください。 詳細については、「resource-manager-registration」を参照してください。

Azure Database for MySQL フレキシブル サーバーの Private Link のユース ケース

クライアントは、同じ VNet、同じリージョン内またはリージョン間でピアリングされた VNet から、またはリージョン間の VNet 間接続を介して、プライベート エンドポイントに接続できます。 さらに、クライアントは、ExpressRoute、プライベート ピアリング、または VPN トンネリングを使用して、オンプレミスから接続できます。 一般的なユース ケースを示す簡略化された図を以下に示します。

ピアリングされた仮想ネットワーク (VNet) 内の Azure VM からの接続

VNet ピアリングを構成して、ピアリングされた VNet 内の Azure VM から Azure Database for MySQL への接続を確立します。

VNet 間環境内の Azure VM からの接続

VNet 間 VPN ゲートウェイ接続を構成して、別のリージョンまたはサブスクリプションに Azure VM から Azure Database for MySQL フレキシブル サーバー インスタンスへの接続を確立します。

オンプレミス環境からの VPN 経由の接続

オンプレミス環境から Azure Database for MySQL フレキシブル サーバー インスタンスへの接続を確立するには、次のいずれかのオプションを選択して実装します:

Private Link とファイアウォール規則の組み合わせ

Private Link とファイアウォール規則を組み合わせると、次のようないくつかのシナリオと結果が発生する可能性があります。

ファイアウォール規則またはプライベート エンドポイントがないと、Azure Database for MySQL フレキシブル サーバー インスタンスにアクセスできません。 承認されたすべてのプライベート エンドポイントが削除または拒否され、パブリック アクセスが構成されていない場合、サーバーにアクセスできなくなります。

パブリック トラフィックが許可されていない場合、プライベート エンドポイントは Azure Database for MySQL フレキシブル サーバー インスタンスにアクセスする唯一の手段です。

プライベート エンドポイントでパブリック アクセスが有効になっている場合、適切なファイアウォール規則に基づいて、さまざまな形式の受信トラフィックが承認されます。

パブリック アクセスの拒否

アクセスに関してプライベート エンドポイントのみに依存することが好ましい場合は、Azure Database for MySQL フレキシブル サーバー インスタンスでのパブリック アクセスを無効にすることができます。

この設定が有効になっている場合、クライアントはファイアウォール構成に基づいてサーバーに接続できます。 この設定を無効にすると、プライベート エンドポイント経由の接続のみが許可され、ユーザーはファイアウォール規則を変更できません。

注

この設定は、Azure Database for MySQL フレキシブル サーバー インスタンスの SSL 構成と TLS 構成には影響を与えません。

Azure portal から Azure Database for MySQL フレキシブル サーバー インスタンスのパブリック ネットワーク アクセスの拒否を設定する方法については、「Azure portal を使用して Azure Database for MySQL - フレキシブル サーバーでパブリック ネットワーク アクセスを拒否する」を参照してください。

制限事項

ユーザーが Azure Database for MySQL フレキシブル サーバー インスタンスとプライベート エンドポイントの両方を同時に削除しようとすると、内部サーバー エラーが発生する可能性があります。 この問題を回避するには、まずプライベート エンドポイントを削除し、少し待ってから Azure Database for MySQL フレキシブル サーバー インスタンスを削除することをお勧めします。