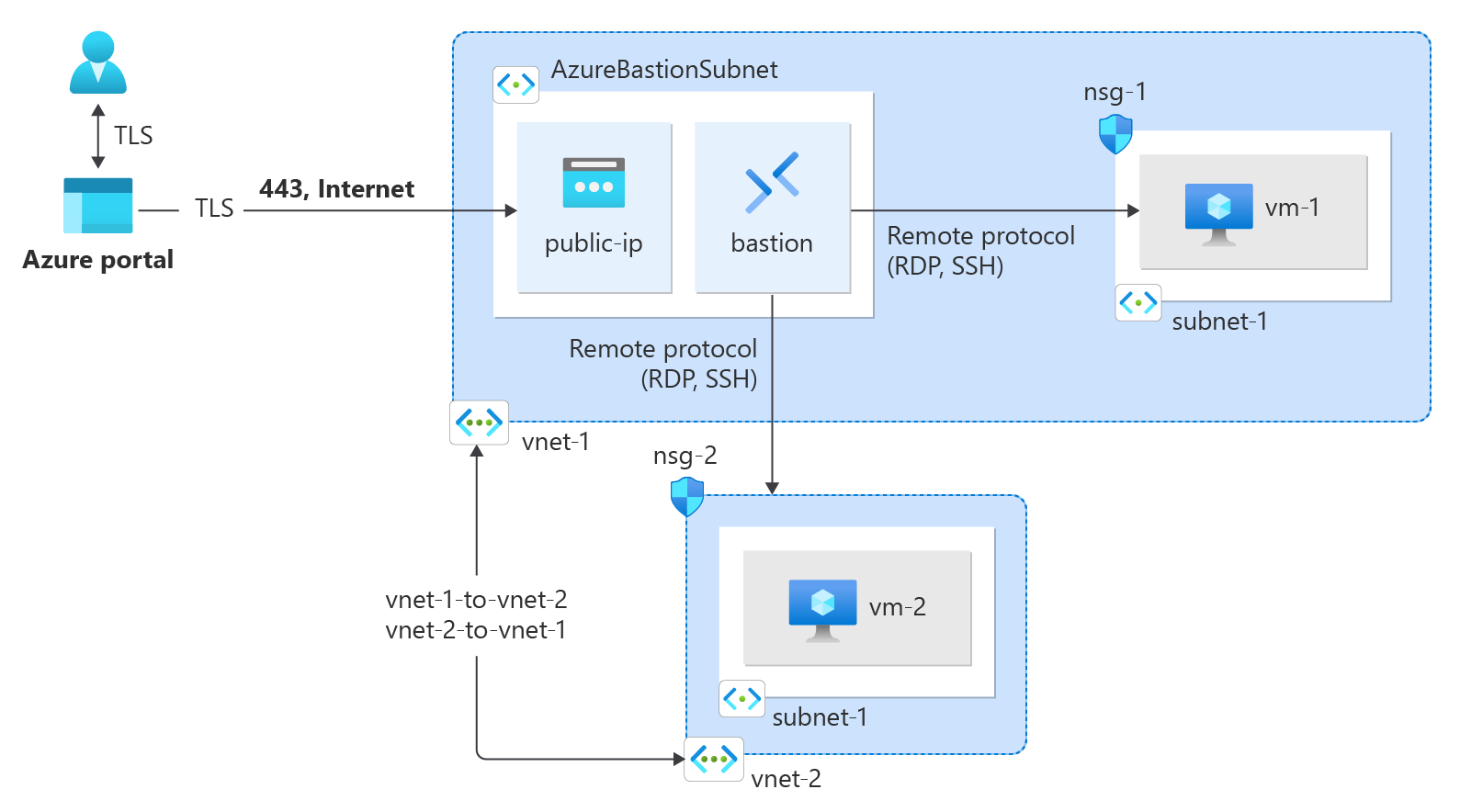

仮想ネットワーク ピアリングを使用して、仮想ネットワークを相互に接続できます。 これらの仮想ネットワークは、同じリージョン内にあっても異なるリージョン内にあってもかまいません (グローバル仮想ネットワーク ピアリングとも呼ばれます)。 仮想ネットワークがピアリングされると、両方の仮想ネットワーク内のリソースは、Microsoft バックボーン ネットワークを使用して低待機時間の高帯域幅接続を介して相互に通信できます。

このチュートリアルでは、以下の内容を学習します。

- 仮想ネットワークを作成する

- 仮想ネットワーク ピアリングを使用して 2 つの仮想ネットワークを接続する

- 各仮想ネットワークに仮想マシン (VM) を展開する

- 仮想マシン間の通信

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

仮想ネットワークと Azure Bastion ホストを作成する

次の手順では、リソース サブネット、Azure Bastion サブネット、Bastion ホストを含む仮想ネットワークを作成します。

ポータルで、[仮想ネットワーク] を検索して選択します。

[仮想ネットワーク] ページで、[+ 作成] を選択します。

[仮想ネットワークの作成] の [基本] タブで、以下の情報を入力するか選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ [新規作成] を選択します。

名前に「test-rg」と入力します。

[OK] を選択します。インスタンスの詳細 名前 「vnet-1」と入力します。 リージョン [米国東部 2] を選択します。 ![Azure portal で仮想ネットワークを作成するための [基本] タブのスクリーンショット。](../reusable-content/ce-skilling/azure/includes/media/virtual-network-create-with-bastion/create-virtual-network-basics.png)

[次へ] を選択して、[セキュリティ] タブに進みます。

[Azure Bastion] セクションで、[Azure Bastion の有効化] を選択します。

Bastion では、ユーザーのブラウザーとプライベート IP アドレスを使って、Secure Shell (SSH) またはリモート デスクトップ プロトコル (RDP) 経由で仮想ネットワーク内の VM に接続します。 VM には、パブリック IP アドレス、クライアント ソフトウェア、または特別な構成は必要ありません。 詳細については、Azure Bastion に関するページを参照してください。

[Azure Bastion] で、次の情報を入力するか選びます。

設定 値 Azure Bastion ホスト名 「bastion」と入力します。 Azure Bastion のパブリック IP アドレス [パブリック IP アドレスを作成する] を選択します。

[名前] に「public-ip-bastion」と入力します。

[OK] を選択します。

[次へ] を選択して、[IP アドレス] タブに進みます。

[サブネット] のアドレス空間ボックスで、既定のサブネットを選択します。

[サブネットの編集] で、次の情報を入力するか選択します。

設定 値 サブネットの目的 既定値の [既定値] のままにします。 名前 「subnet-1」と入力します。 IPv4 IPv4 アドレス範囲 既定値である 10.0.0.0/16 のままにします。 開始アドレス 既定値の 10.0.0.0 のままにします。 サイズ 既定値の [/24 (256 アドレス)] のままにします。 [保存] を選択します。

ウィンドウの下部にある [確認と作成] を選びます。 検証に合格したら、[作成] を選択します。

前の手順を繰り返し、次の値を使用して 2 つ目の仮想ネットワークを作成します。

注

2 つ目の仮想ネットワークは、最初の仮想ネットワークと同じリージョンに配置することも、別のリージョンに配置することもできます。 2 つ目の仮想ネットワークの [セキュリティ] タブと Bastion デプロイをスキップできます。 仮想ネットワーク ピアリングが確立されたら、同じ Bastion デプロイを使用して両方の仮想マシンに接続できます。

| 設定 | 値 |

|---|---|

| 名前 | vnet-2 |

| アドレス空間 | 10.1.0.0/16 |

| リソースグループ | test-rg |

| サブネット名 | subnet-1 |

| サブネットのアドレス範囲 | 10.1.0.0/24 |

仮想ネットワーク ピアを作成する

次の手順を使用して、vnet1 と vnet2 の間に双方向ネットワーク ピアを作成します。

ポータルの上部にある検索ボックスに、「仮想ネットワーク」と入力します。 検索結果で、[仮想ネットワーク] を選択します。

vnet-1 を選択します。

[設定] で [ピアリング] を選びます。

[+ 追加]を選択します。

[ピアリングの追加] で、次の情報を入力するか選びます。

設定 値 リモート仮想ネットワークの概要 [Peering link name]\(ピアリング リンク名\) 「vnet-2-to-vnet-1」と入力します。 仮想ネットワークのデプロイ モデル 既定値の [リソース マネージャー] のままにします。 サブスクリプション サブスクリプションを選択します。 仮想ネットワーク [vnet-2] を選択します。 リモート仮想ネットワーク ピアリングの設定 'vnet-2' に 'vnet-1' へのアクセスを許可する 既定値の [選択済み]のままにします。 'vnet-2' が 'vnet-1' から転送されたトラフィックを受信することを許可する チェックボックスを選択します。 'vnet-2' のゲートウェイまたはルート サーバーが 'vnet-1' にトラフィックを転送することを許可する 既定値のオフのままにします。 'vnet-2' で 'vnet-1' の リモート ゲートウェイまたはルート サーバーを使用できるようにする 既定値のオフのままにします。 ローカル仮想ネットワーク ピアリングの概要 [Peering link name]\(ピアリング リンク名\) 「vnet-1-to-vnet-2」と入力します。 ローカル仮想ネットワーク ピアリングの設定 'vnet-1' に 'vnet-2' へのアクセスを許可する 既定値の [選択済み]のままにします。 'vnet-1' が 'vnet-2' から転送されたトラフィックを受信することを許可する チェックボックスを選択します。 'vnet-1' のゲートウェイまたはルート サーバーが 'vnet-2' にトラフィックを転送することを許可する 既定値のオフのままにします。 'vnet-1' で 'vnet-2' の リモート ゲートウェイまたはルート サーバーを使用できるようにする 既定値のオフのままにします。 ![Azure portal の [ピアリングの追加] のスクリーンショット。](../reusable-content/ce-skilling/azure/includes/media/virtual-network-create-network-peer/add-peering.png)

[追加]を選択します。

仮想マシンを作成する

各仮想ネットワークに仮想マシンを作成して、仮想マシン間の通信をテストします。 仮想マシンは、先ほど作成した仮想ネットワーク ピアリング経由で相互に通信できます。

テスト用の仮想マシンを作成する

次の手順では、仮想ネットワークに vm-1 という名前のテスト仮想マシン (VM) を作成します。

ポータルで、[仮想マシン] を検索して選択します。

[仮想マシン] で [+ 作成]、[Azure 仮想マシン] の順に選択します。

[仮想マシンの作成] の [基本] タブで、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ test-rg を選択します。 インスタンスの詳細 仮想マシン名 「vm-1」と入力します。 リージョン [米国東部 2] を選択します。 可用性のオプション [インフラストラクチャ冗長は必要ありません] を選択します。 セキュリティの種類 規定値である [標準] のままにします。 Image [Ubuntu Server 22.04 LTS - x64 Gen2] を選びます。 VM アーキテクチャ 既定値の [x64] のままにします。 サイズ サイズを選択します。 管理者アカウント 認証の種類 [パスワード] を選択します。 ユーザー名 「azureuser」と入力します。 パスワード パスワードを入力します。 [パスワードの確認入力] パスワードを再入力します。 受信ポートの規則 パブリック受信ポート [なし] を選択します。 ページの上部にある [ネットワーク] タブを選択します。

[ネットワーク] タブで、次の情報を入力または選択します。

設定 値 ネットワーク インターフェイス 仮想ネットワーク vnet-1 を選択します。 サブネット [subnet-1 (10.0.0.0/24)] を選択します。 パブリック IP [なし] を選択します。 NIC ネットワーク セキュリティ グループ [Advanced] \(詳細設定) を選択します。 ネットワーク セキュリティ グループを構成する [新規作成] を選択します。

名前として「nsg-1」を入力します。

残りの部分は既定値のままにし、[OK] を選択します。残りの設定は既定値のままにし、[確認と作成] を選択します。

設定を確認し、[作成]を選択します。

注

bastion ホストがある仮想ネットワーク内の仮想マシンには、パブリック IP アドレスが必要ありません。 Bastion がパブリック IP を提供し、VM はプライベート IP を使用してネットワーク内で通信します。 bastion ホストされている仮想ネットワーク内のいずれの VM からも、パブリック IP を削除できます。 詳細については、「パブリック IP アドレスの関連付けを Azure VM から解除する」を参照してください。

注

パブリック IP アドレスが割り当てられていないか、内部の Basic Azure Load Balancer のバックエンド プールにある VM に対しては、Azure によって既定の送信アクセス IP が提供されます。 デフォルト送信アクセス IP メカニズムは、構成できないアウトバウンド IP アドレスを提供します。

次のいずれかのイベントが発生すると、既定のアウトバウンド アクセス IP は無効になります:

- パブリック IP アドレスが VM に割り当てられます。

- アウトバウンド規則の有無にかかわらず、VM は標準ロード バランサーのバックエンド プール内に配置されます。

- Azure NAT Gateway リソースが VM のサブネットに割り当てられている。

フレキシブル オーケストレーション モードの仮想マシン スケール セットによって作成された VM には、既定のアウトバウンド アクセスがありません。

Azure のアウトバウンド接続の詳細については、「Azure での既定の送信アクセス」および「送信接続での送信元ネットワーク アドレス変換 (SNAT)を使用する」を参照してください。

前の手順を繰り返し、次の値を使用して 2 つ目の仮想ネットワークに 2 つ目の仮想マシンを作成します。

| 設定 | 値 |

|---|---|

| 仮想マシン名 | vm-2 |

| リージョン | [米国東部 2] または、vnet-2 と同じリージョン。 |

| 仮想ネットワーク | [vnet-2] を選択します。 |

| サブネット | [subnet-1 (10.1.0.0/24)] を選択します。 |

| パブリック IP | なし |

| ネットワーク セキュリティ グループ名 | nsg-2 |

仮想マシンが作成されるのを待ってから次の手順に進みます。

仮想マシンへの接続

ping を使用して、仮想マシン間の通信をテストします。 Azure portal にサインインして、次の手順を完了します。

ポータルで、[仮想マシン] を検索して選択します。

[仮想マシン] ページで、"vm-1" を選択します。

vm-1 の [概要] で、[接続] を選択します。

[仮想マシンへの接続] ページで、[Bastion] タブを選択します。

[Bastion を使用する] を選択します。

仮想マシンの作成時に作成したユーザー名とパスワードを入力し、[ 接続] を選択します。

仮想マシン間の通信

vm-1 の bash プロンプトで、「

ping -c 4 10.1.0.4」と入力します。次のメッセージのような応答が表示されます。

azureuser@vm-1:~$ ping -c 4 10.1.0.4 PING 10.1.0.4 (10.1.0.4) 56(84) bytes of data. 64 bytes from 10.1.0.4: icmp_seq=1 ttl=64 time=2.29 ms 64 bytes from 10.1.0.4: icmp_seq=2 ttl=64 time=1.06 ms 64 bytes from 10.1.0.4: icmp_seq=3 ttl=64 time=1.30 ms 64 bytes from 10.1.0.4: icmp_seq=4 ttl=64 time=0.998 ms --- 10.1.0.4 ping statistics --- 4 packets transmitted, 4 received, 0% packet loss, time 3004ms rtt min/avg/max/mdev = 0.998/1.411/2.292/0.520 msvm-1 への Bastion 接続を閉じます。

「仮想マシンへの接続」の手順を繰り返して、vm-2 に接続します。

vm-2 の bash プロンプトで、「

ping -c 4 10.0.0.4」と入力します。次のメッセージのような応答が表示されます。

azureuser@vm-2:~$ ping -c 4 10.0.0.4 PING 10.0.0.4 (10.0.0.4) 56(84) bytes of data. 64 bytes from 10.0.0.4: icmp_seq=1 ttl=64 time=1.81 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=64 time=3.35 ms 64 bytes from 10.0.0.4: icmp_seq=3 ttl=64 time=0.811 ms 64 bytes from 10.0.0.4: icmp_seq=4 ttl=64 time=1.28 msvm-2 への Bastion 接続を閉じます。

作成したリソースの使用が終了したら、リソース グループとそのすべてのリソースを削除して構いません。

Azure portal で、「リソース グループ」を検索して選択します。

[リソース グループ] ページで、test-rg リソース グループを選択します。

[test-rg] ページで、[リソース グループの削除] を選択します。

[削除を確認するために、リソース グループ名を入力してください] に「test-rg」と入力し、[削除] を選びます。

次のステップ

このチュートリアルでは、次のことを行いました。

2 つの仮想ネットワーク間に仮想ネットワーク ピアリングを作成する。

pingを使用して、仮想ネットワーク ピアリング経由の 2 つの仮想マシン間の通信をテストしました。

仮想ネットワーク ピアリングの詳細については、以下を参照してください。

![Azure Cloud Shell の [使ってみる] の例を示すスクリーンショット。](../reusable-content/cloud-shell/media/hdi-azure-cli-try-it.png)

![Azure portal の [Cloud Shell] ボタンを示すスクリーンショット](../reusable-content/cloud-shell/media/hdi-cloud-shell-menu.png)