Azure portal を使用して、Azure Database for MySQL VNet のサービス エンドポイントと VNet ルールを作成および管理する

適用対象: Azure Database for MySQL - シングル サーバー

Azure Database for MySQL - シングル サーバー

重要

Azure Database for MySQL の単一サーバーは提供終了パスにあります。 Azure Database for MySQL フレキシブル サーバーにアップグレードすることを強くお勧めします。 Azure Database for MySQL フレキシブル サーバーへの移行の詳細については、「Azure Database for MySQL 単一サーバーの動作」を参照してください 。

Virtual Network (VNet) サービス エンドポイントおよびルールは、仮想ネットワークのプライベート アドレス空間を Azure Database for MySQL サーバーに拡張します。 制限事項も含め、Azure Database for MySQL VNet サービス エンドポイントの概要については、Azure Database for MySQL サーバー VNet サービス エンドポイント に関する記事を参照してください。 VNet サービス エンドポイントは、Azure Database for MySQL でサポートされるすべてのリージョンで利用できます。

注意

VNet サービス エンドポイントは、汎用サーバーとメモリ最適化サーバーでのみサポートされています。 VNet ピアリングでは、トラフィックがサービス エンドポイントを含む共通 VNet Gateway を通過して、ピアにフローするようになっている場合は、ACL/VNet ルールを作成して、Gateway VNet 内の Azure Virtual Machines が Azure Database for MySQL サーバーにアクセスできるようにしてください。

Azure portal で VNet ルールを作成してサービス エンドポイントを有効にする

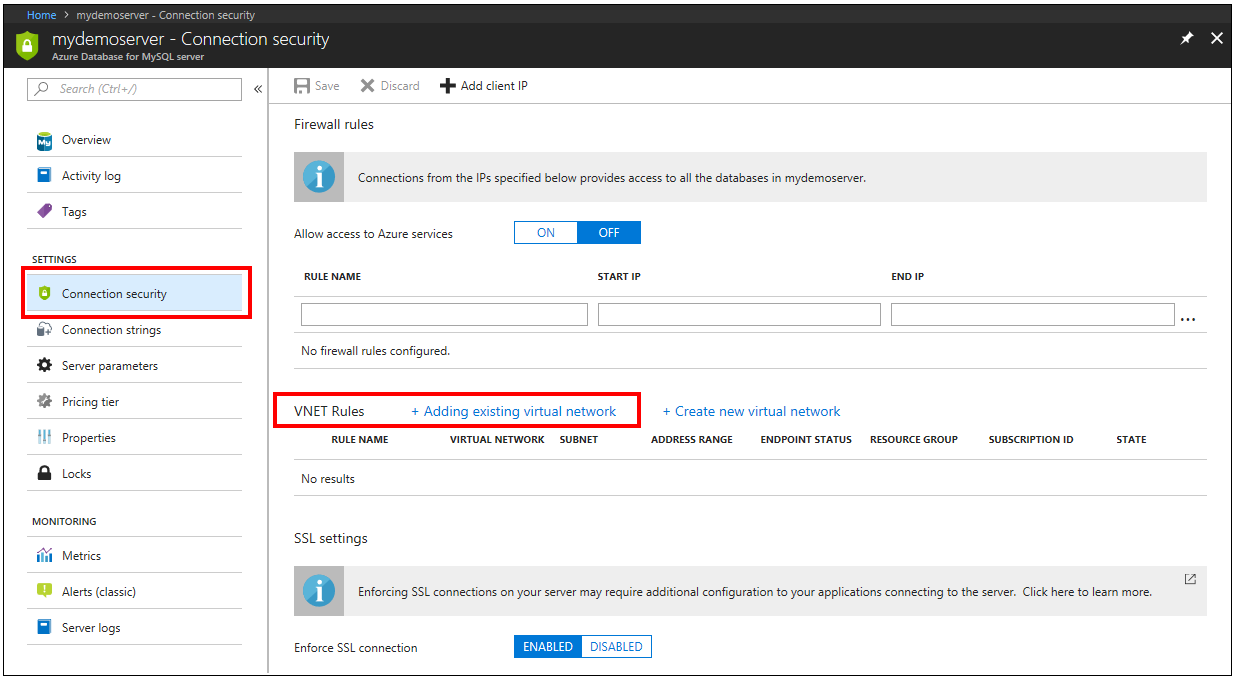

MySQL サーバー ページの [設定] で、 [接続のセキュリティ] をクリックして Azure Database for MySQL の [接続のセキュリティ] ページを開きます。

[Azure サービスへのアクセスを許可] コントロールが [いいえ] に設定されていることを確認します。

重要

このコントロールを [はい] に設定したままにすると、Azure MySQL Database サーバーはすべてのサブネットからの通信を受け入れます。 コントロールを [はい] のままにすることは、セキュリティの観点ではアクセス過多になる可能性があります。 Microsoft Azure Virtual Network サービス エンドポイント機能は、Azure Database for MySQL の仮想ネットワーク規則機能と共に使用することで、セキュリティ脅威にさらされる領域を減少させることができます。

次に、 [+ 既存の仮想ネットワークを追加] をクリックします。 既存の VNet がない場合は、 [+ 新しい仮想ネットワークの作成] をクリックして作成できます。 「クイック スタート:Azure portal を使用した仮想ネットワークの作成」を参照してください

VNet ルール名を入力し、サブスクリプション、仮想ネットワーク、サブネット名を選択して、 [有効にする] をクリックします。 これにより、Microsoft.SQL サービス タグを使用してサブネット上で VNet サービス エンドポイントが自動的に有効になります。

アカウントには、仮想ネットワークとサービス エンドポイントを作成するためのアクセス許可が必要です。

サービス エンドポイントは、仮想ネットワークへの書き込みアクセス権を持つユーザーが仮想ネットワーク上で個別に構成できます。

Azure サービス リソースへのアクセスを VNet に限定するには、ユーザーが、追加されるサブネットの "Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/" へのアクセス許可を持っている必要があります。 このアクセス許可は、既定では組み込みのサービス管理者のロールに含まれ、カスタム ロールを作成することで変更できます。

組み込みロールと、特定のアクセス許可をカスタム ロールに割り当てる方法の詳細をご覧ください。

Vnet と Azure サービス リソースのサブスクリプションは、同じでも異なっていてもかまいません。 VNet と Azure サービス リソースのサブスクリプションが異なる場合、リソースは同じ Active Directory (AD) テナントの下に置かれている必要があります。 両方のサブスクリプションに Microsoft.Sql および Microsoft.DBforMySQL リソース プロバイダーが登録されていることを確認します。 詳細については、resource-manager-registration に関するページをご覧ください

重要

サービス エンドポイントを構成する前に、サービス エンドポイントの構成と考慮事項について、この記事を読むことを強くお勧めします。 仮想ネットワーク サービス エンドポイント:仮想ネットワーク サービス エンドポイントは、プロパティ値に 1 つ以上の正式な Azure サービスの種類名が含まれるサブネットです。 VNet サービス エンドポイントでは、SQL Database という名前の Azure サービスを参照する Microsoft.Sql というサービス種類名を使用します。 このサービス タグは、Azure SQL Database、Azure Database for PostgreSQL および MySQL サービスにも適用されます。 VNet サービス エンドポイントに Microsoft.Sql サービス タグを適用すると、サブネット上の Azure SQL Database、Azure Database for PostgreSQL、Azure Database for MySQL サーバーを含むすべての Azure Database サービスに対してサービス エンドポイント トラフィックが構成されることに注意することが重要です。

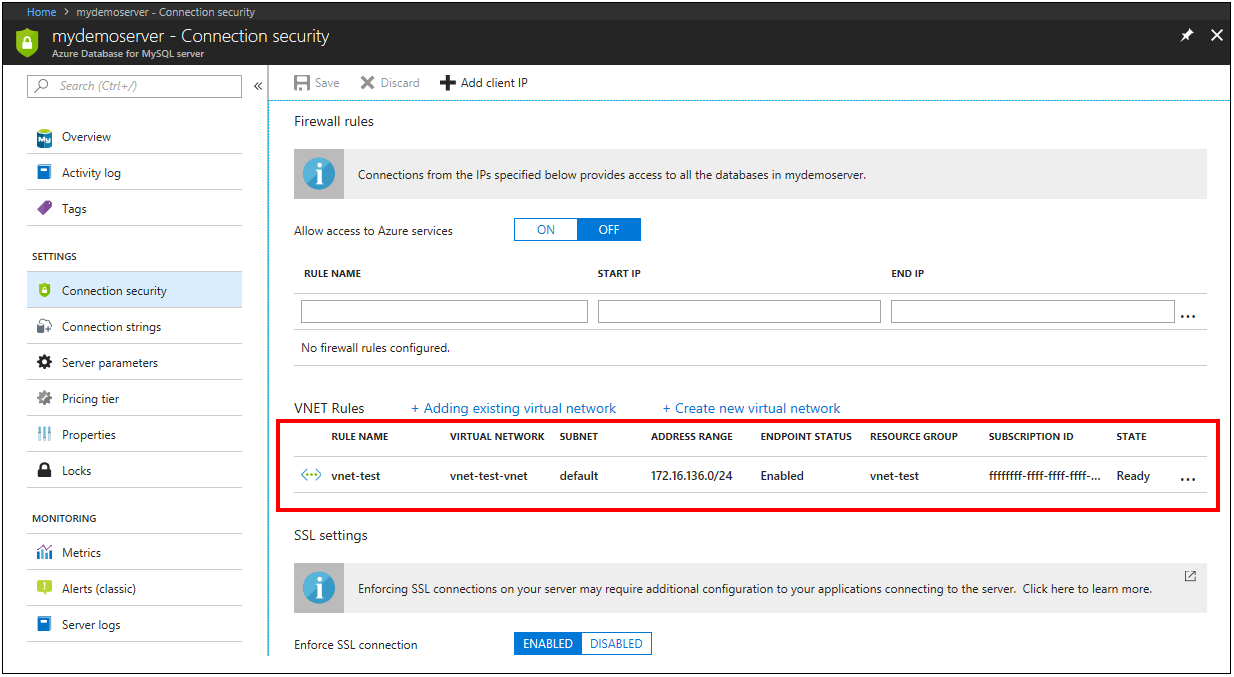

有効になったら、 [OK] をクリックすると、VNet ルールと共に VNet サービス エンドポイントが有効になっていることが表示されます。

次のステップ

- 同様に、スクリプトを作成して、Azure CLI を使用して、VNet サービス エンドポイントを有効にし、Azure Database for MySQL の VNET ルールを作成できます。

- Azure Database for MySQL サーバーに接続する方法のヘルプについては、「Azure Database for MySQL の接続ライブラリ」をご覧ください。