重要

2027 年 9 月 30 日に、ネットワーク セキュリティ グループ (NSG) フロー ログは廃止されます。 この廃止の一環として、2025 年 6 月 30 日以降、新しい NSG フロー ログを作成できなくなります。 NSG フロー ログの制限を克服するために、仮想ネットワーク フロー ログに移行することをお勧めします。 廃止日を過ぎると、NSG フロー ログで有効になっているトラフィック分析がサポートされなくなり、サブスクリプション内の既存の NSG フロー ログ リソースは削除されます。 ただし、NSG フロー ログのレコードは削除されず、引き続きそれぞれのアイテム保持ポリシーに従います。 詳細については、公式発表を参照してください。

ネットワーク セキュリティ グループのイングレスおよびエグレス IP トラフィックの情報は、ネットワーク セキュリティ グループのフロー ログで確認できます。 これらのフロー ログには、規則ごとの送信フローと受信フロー、フローの適用先の NIC、フローに関する 5 組の情報 (送信元/送信先 IP、送信元/送信先ポート、プロトコル) のほか、トラフィックが許可されたか拒否されたかどうかの情報が記録されます。

ログ ファイルを手動で検索してフロー ログ データについての分析情報を得るのは難しい場合があります。 この記事では、直近のフロー ログを視覚化してネットワークのトラフィックを把握する方法について取り上げます。

警告

次の手順は、フロー ログのバージョン 1 に使用できます。 詳細については、ネットワーク セキュリティ グループのフロー ログの概要に関するページを参照してください。 次の手順は、変更しなければ、ログ ファイルのバージョン 2 で使用できません。

シナリオ

以下のシナリオでは、NSG フロー ログ データのシンクとして構成したストレージ アカウントに Power BI Desktop を接続します。 ストレージ アカウントとの接続が確立されると、Power BI は、ログをダウンロードして解析し、ネットワーク セキュリティ グループによって記録されたトラフィックを視覚的に表現します。

テンプレートに備わっている視覚的要素から、次の情報を把握することができます。

- トップ トーカー

- 時系列フロー データ (フロー方向ごと、規則に基づく判断ごと)

- ネットワーク インターフェイスの MAC アドレスごとのフロー

- NSG と規則ごとのフロー

- 送信先ポートごとのフロー

標準で用意されているテンプレートは編集することができます。新しいデータや視覚的要素を変更したり、必要に応じてクエリを編集したりすることが可能です。

セットアップ

最初に、アカウント内の少なくとも 1 つのネットワーク セキュリティ グループで、そのフロー ログを有効にする必要があります。 ネットワーク セキュリティのフロー ログを有効にする手順については、ネットワーク セキュリティ グループのフローのログ記録の概要に関するページを参照してください。

また、お使いのコンピューターに Power BI Desktop クライアントがインストールされていること、そしてストレージ アカウントに存在するログ データをダウンロードして読み込めるだけの空き領域がそのコンピューターにあることが必要です。

手順

Power BI テンプレート (Network Watcher Power BI フロー ログ テンプレート) をダウンロードして Power BI Desktop アプリケーションで開きます

必要なクエリ パラメーターを入力します

- StorageAccountName - 読み込んで視覚化する NSG フロー ログが含まれるストレージ アカウントの名前を指定します。

- NumberOfLogFiles - Power BI でダウンロードして視覚化するログ ファイルの数を指定します。 たとえば「50」と入力した場合、直近 50 件のログ ファイルがダウンロードされます。 2 つの NSG を有効にして、このアカウントに NSG フロー ログを送信するように構成した場合、過去 25 時間分のログを表示することができます。

ストレージ アカウントのアクセス キーを入力します。 有効なアクセス キーを見つけるには、Azure portal でストレージ アカウントに移動し、[セキュリティとネットワーク] で [アクセス キー] を選択します。 [接続] を選択して、変更を適用します。

ログがダウンロードされて解析され、事前に作成された視覚エフェクトを利用できるようになります。

視覚的要素について

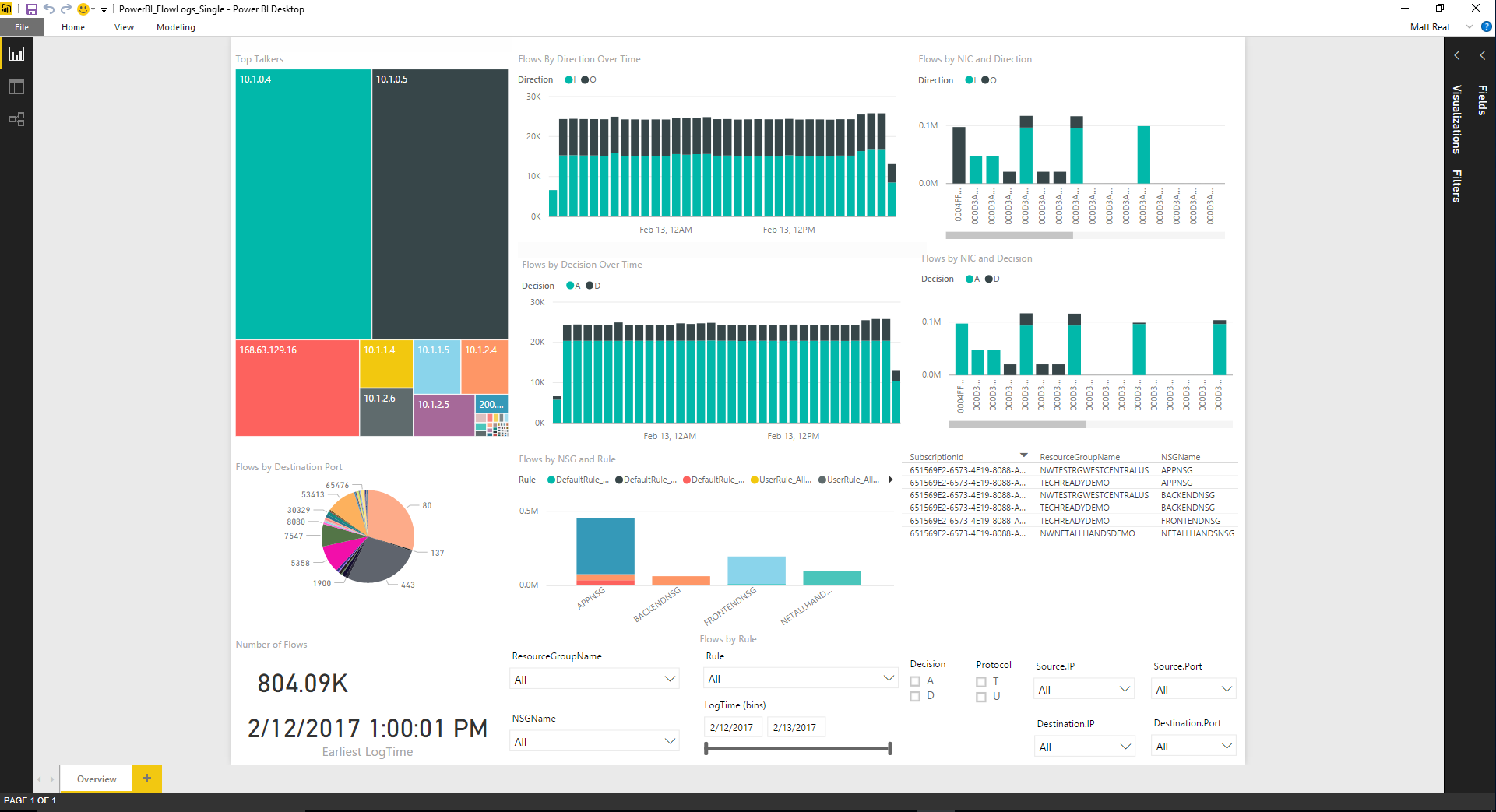

テンプレートには、NSG のフロー ログ データを人間にわかりやすく表示するさまざまな視覚的要素が用意されています。 以下の画像は、データが投入されたときにダッシュボードがどのように表示されるのかを示した例です。 以降、それぞれの視覚的要素について詳しく見ていきます。

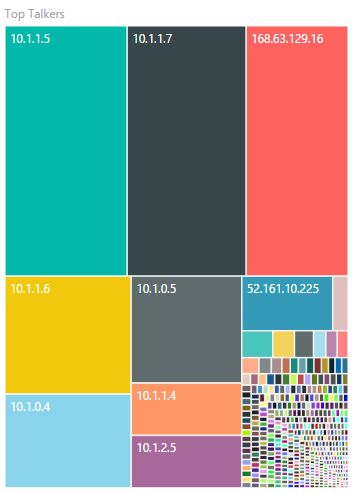

トップ トーカーの視覚的要素には、所定の期間に最も多く接続を開始した IP アドレスが表示されます。 ボックスのサイズは、相対的な接続数に対応します。

以下の時系列グラフは、所定の期間におけるフローの数を示しています。 上のグラフはフローの方向によって区分化されており、下のグラフは判定結果 (許可または拒否) によって区分化されています。 この視覚的要素では、トラフィックの傾向を時系列で確認し、トラフィックの異常な急増や減少、トラフィックのセグメント化を特定することができます。

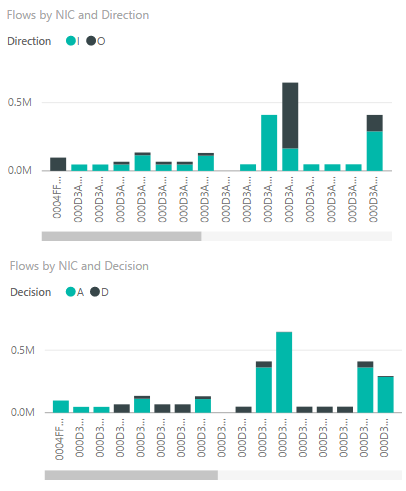

次のグラフは、ネットワーク インターフェイスごとのフローを示しています。上段はフローの方向によって区分化され、下段は判定結果によって区分化されています。 この情報をもとに、相対的にどの VM の通信量が多いかや、特定の VM へのトラフィックが許可されているか拒否されているか、という点についての分析情報を得ることができます。

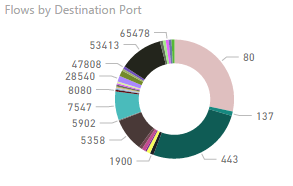

以下のドーナツ グラフは、送信先ポート別フローの構成比を示しています。 この情報を使用すると、指定した期間で最もよく使用された送信先ポートを確認できます。

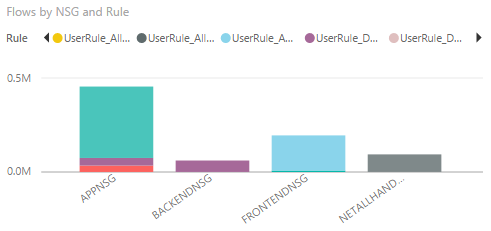

以下の棒グラフは、NSG と規則ごとのフローを示しています。 この情報からは、最も多くのトラフィックを処理した NSG と、各 NSG における規則ごとのトラフィック内訳を確認できます。

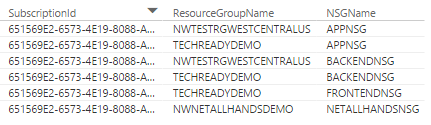

以下のグラフには、ログに存在する NSG や、所定の期間に取り込まれたフロー数、最も早い時期に取り込まれたログの日付についての情報が表示されています。 ログの対象になっている NSG やフローの日付範囲は、この情報から把握することができます。

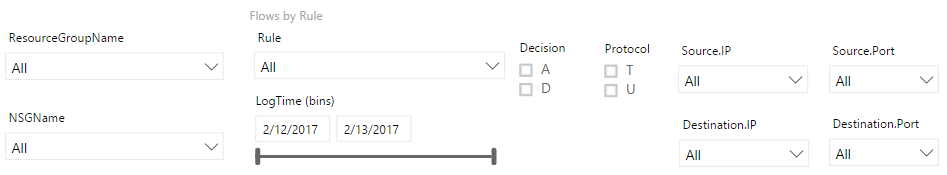

このテンプレートには、最も関心のあるデータのみを表示できるようにする以下のスライサーが含まれています。 リソース グループや NSG、各種規則に対してフィルターを適用することが可能です。 さらに、5 組の情報、判定結果、ログが記録された日時を条件としてフィルター処理することもできます。

まとめ

このシナリオでは、Network Watcher から得られるネットワーク セキュリティ グループのフロー ログと Power BI を使い、トラフィックを視覚化して把握する方法を紹介しました。 Power BI は、標準で備わっているテンプレートを使用して、ストレージから直接ログをダウンロードし、ローカルで処理します。 テンプレートの読み込みにかかる時間は、リクエストされたファイルの数やダウンロードされたファイルの合計サイズによって変動します。

ニーズに合わせてこのテンプレートを自由にカスタマイズします。 Power BI とネットワーク セキュリティ グループのフロー ログには、さまざまな活用方法があります。

注意

既定では、

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/にログが保存されます- 別のディレクトリにもデータが存在する場合、データをプルして処理するクエリに変更を加える必要があります。

提供されたテンプレートは、1 GB を超えるログでの使用にはお勧めできません。

大量のログが存在する場合は、別のデータ ストア (Data Lake、SQL Server など) を使った解決方法について調べるようお勧めします。

次のステップ

Elastic Stack で NSG フロー ログを視覚化する方法については、「オープン ソース ツールを使用した Azure Network Watcher NSG フロー ログの視覚化」を参照してください