Microsoft Purview アカウントでマネージド VNet を使用する

重要

現在、マネージド Virtual Networkとマネージド プライベート エンドポイントは、次のリージョンに展開されている Microsoft Purview アカウントで使用できます。

- オーストラリア東部

- カナダ中部

- 米国東部

- 米国東部 2

- 北ヨーロッパ

- 西ヨーロッパ

概要情報

この記事では、Microsoft Purview のマネージド Virtual Networkとマネージド プライベート エンドポイントを構成する方法について説明します。

サポートされる地域

現在、マネージド Virtual Networkとマネージド プライベート エンドポイントは、次のリージョンに展開されている Microsoft Purview アカウントで使用できます。

- オーストラリア東部

- カナダ中部

- 米国東部

- 米国東部 2

- 北ヨーロッパ

- 西ヨーロッパ

サポートされているデータ ソース

現在、次のデータ ソースは、マネージド プライベート エンドポイントを持つことがサポートされており、Microsoft Purview で Managed VNet Runtime を使用してスキャンできます。

- Azure Blob Storage

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Azure Dedicated SQL プール (旧称 SQL DW)

- Azure Files

- Azure SQL データベース

- Azure SQL Managed Instance

- Azure Synapse Analytics

さらに、SQL 認証やアカウント キーなどのマネージド ID ではなく、任意の認証オプションを使用してスキャンを実行する必要がある場合は、Azure Key Vault リソースのマネージド プライベート エンドポイントをデプロイできます。

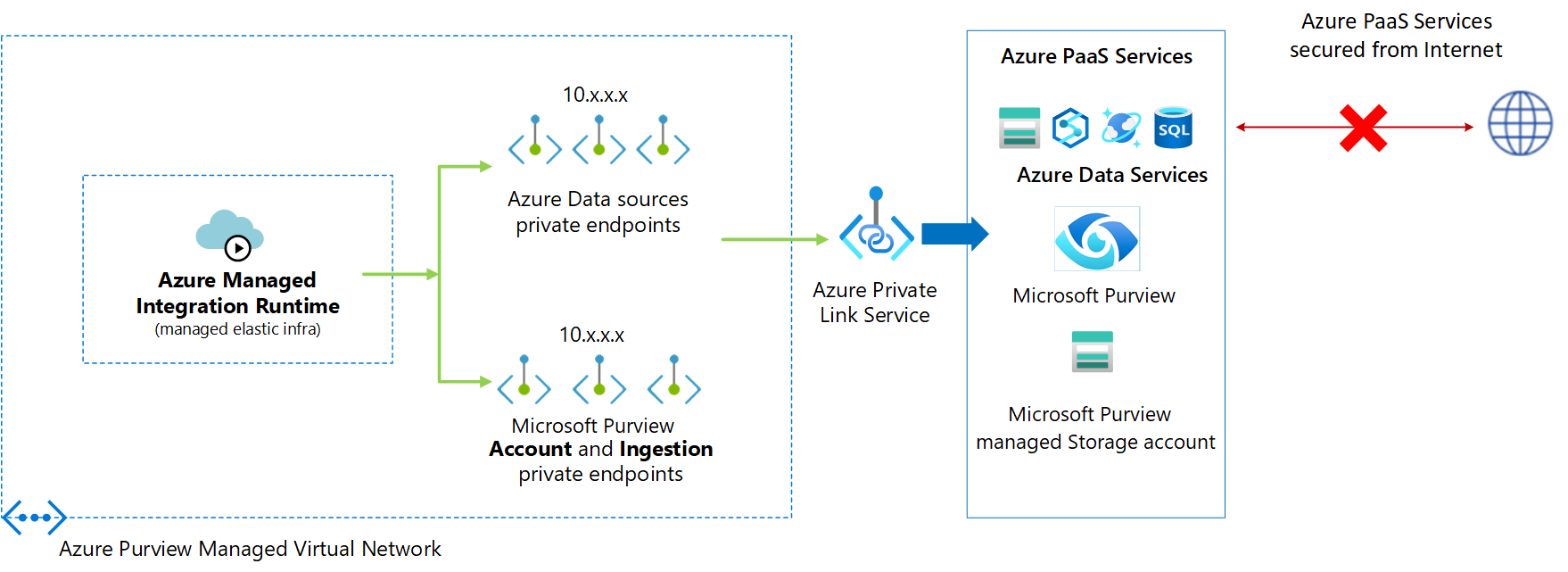

マネージド Virtual Network

Microsoft Purview のマネージド Virtual Networkは、Microsoft Purview アカウントと同じリージョン内に Azure によってデプロイおよび管理される仮想ネットワークであり、Azure 内のお客様がセルフホステッド統合ランタイム仮想マシンをデプロイおよび管理することなく、マネージド ネットワーク内の Azure データ ソースをスキャンできるようにします。

Azure Managed Integration Runtimeは、Microsoft Purview Managed Virtual Network内にデプロイできます。 そこから、マネージド VNet ランタイムはプライベート エンドポイントを使用して、サポートされているデータ ソースに安全に接続してスキャンします。

マネージド Virtual Network内にマネージド VNet ランタイムを作成すると、データ統合プロセスが分離され、セキュリティで保護されます。

マネージド Virtual Networkを使用する利点:

- マネージド Virtual Networkを使用すると、Virtual Networkを管理する負担を Microsoft Purview にオフロードできます。 Azure データ ソースのスキャンに使用する Azure Integration Runtimeの VNet またはサブネットを作成および管理する必要はありません。

- データ統合を安全に行うために、Azure ネットワークに関する深い知識は必要ありません。 マネージド Virtual Networkの使用は、データ エンジニアにとってはるかに簡略化されています。

- マネージド Virtual Networkとマネージド プライベート エンドポイントは、データ流出から保護します。

重要

現在、マネージド Virtual Networkは、Microsoft Purview アカウント リージョンと同じリージョンでのみサポートされています。

注:

グローバル Azure 統合ランタイムまたはセルフホステッド統合ランタイムをマネージド VNet ランタイムに切り替えることはできません。また、その逆も可能です。

マネージド VNet は、Microsoft Purview アカウントで初めてマネージド VNet ランタイムを作成するときに、Microsoft Purview アカウント用に作成されます。 マネージド VNet を表示または管理することはできません。

マネージド プライベート エンドポイント

マネージド プライベート エンドポイントは、Microsoft Purview Managed Virtual Networkで作成されたプライベート エンドポイントであり、Microsoft Purview および Azure リソースへのプライベート リンクを確立します。 Microsoft Purview は、お客様に代わってこれらのプライベート エンドポイントを管理します。

Microsoft Purview では、プライベート リンクがサポートされています。 プライベート リンクを使用すると、Azure (PaaS) サービス (Azure Storage、Azure Cosmos DB、Azure Synapse Analytics など) にアクセスできます。

プライベート リンクを使用すると、データ ソースとマネージド Virtual Network間のトラフィックは、Microsoft バックボーン ネットワーク経由で完全に走査されます。 Private Linkは、データ流出リスクから保護します。 プライベート エンドポイントを作成して、リソースへのプライベート リンクを確立します。

プライベート エンドポイントでは、マネージド Virtual Networkのプライベート IP アドレスを使用して、サービスを効果的に取り込みます。 プライベート エンドポイントは、サービス全体ではなく、Azure 内の特定のリソースにマップされます。 お客様は、organizationによって承認された特定のリソースへの接続を制限できます。 プライベート リンクとプライベート エンドポイントの詳細については、こちらをご覧ください。

注:

管理オーバーヘッドを減らすために、マネージド プライベート エンドポイントを作成して、サポートされているすべての Azure データ ソースをスキャンすることをお勧めします。

警告

Azure PaaS データ ストア (Blob、Azure Data Lake Storage Gen2、Azure Synapse Analytics) に対してプライベート エンドポイントが既に作成されており、すべてのネットワークからのアクセスが許可されている場合でも、Microsoft Purview はマネージド プライベート エンドポイントを使用してのみアクセスできます。 プライベート エンドポイントがまだ存在しない場合は、そのようなシナリオで作成する必要があります。

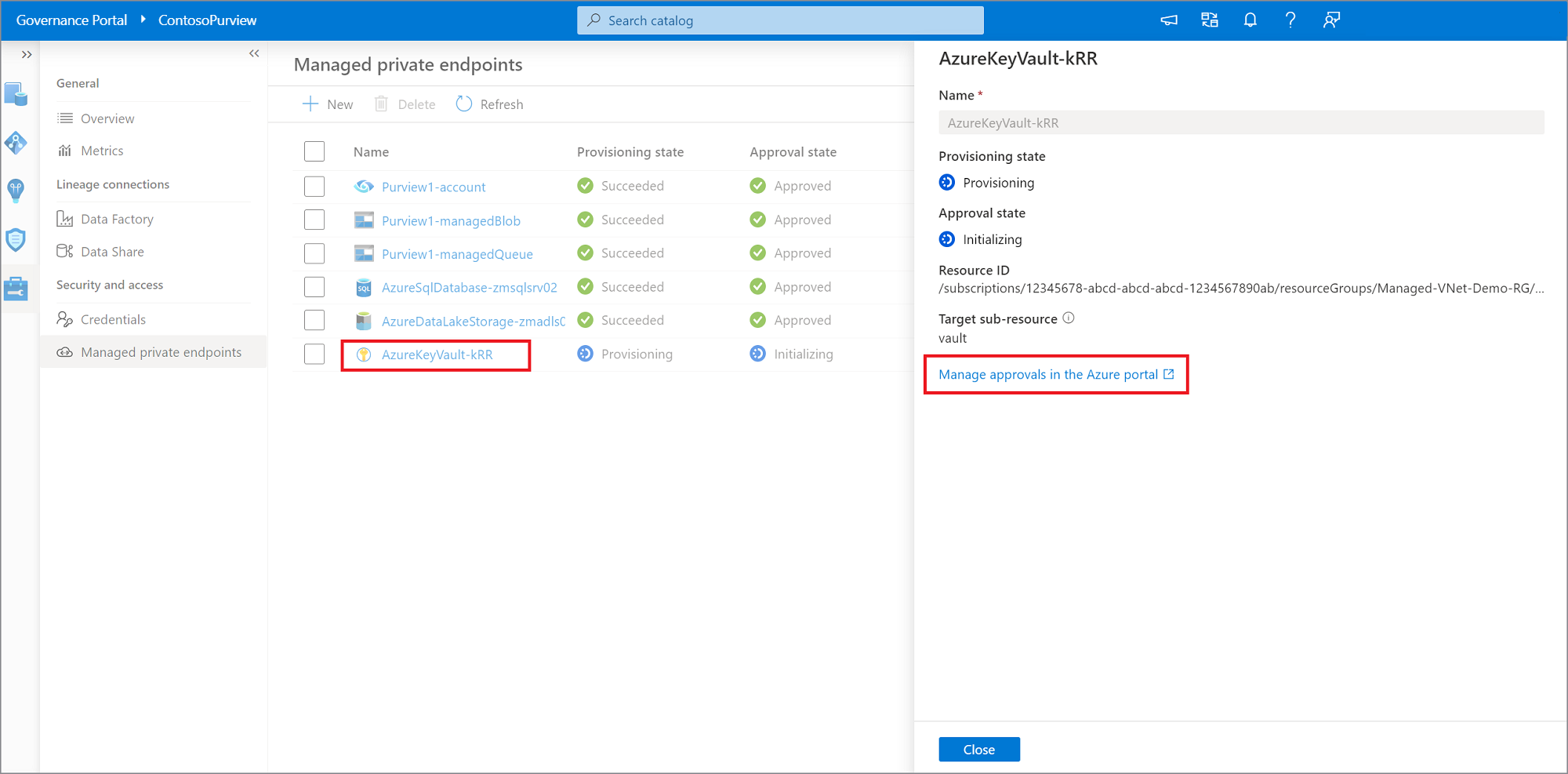

Microsoft Purview でマネージド プライベート エンドポイントを作成すると、プライベート エンドポイント接続が "保留中" 状態で作成されます。 承認ワークフローが開始されます。 プライベート リンク リソース所有者は、接続を承認または拒否する責任があります。

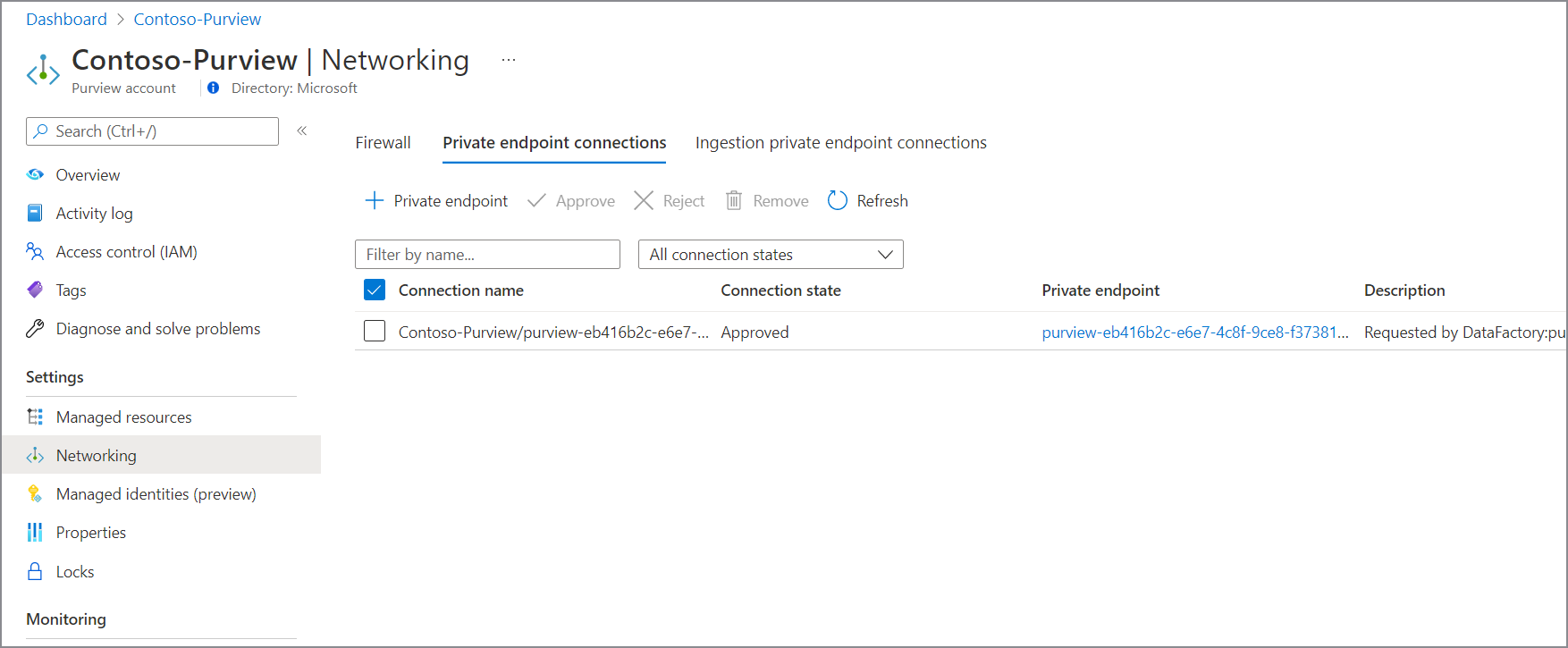

所有者が接続を承認すると、プライベート リンクが確立されます。 そうしないと、プライベート リンクは確立されません。 どちらの場合も、マネージド プライベート エンドポイントは接続の状態で更新されます。

承認済み状態のマネージド プライベート エンドポイントのみが、特定のプライベート リンク リソースにトラフィックを送信できます。

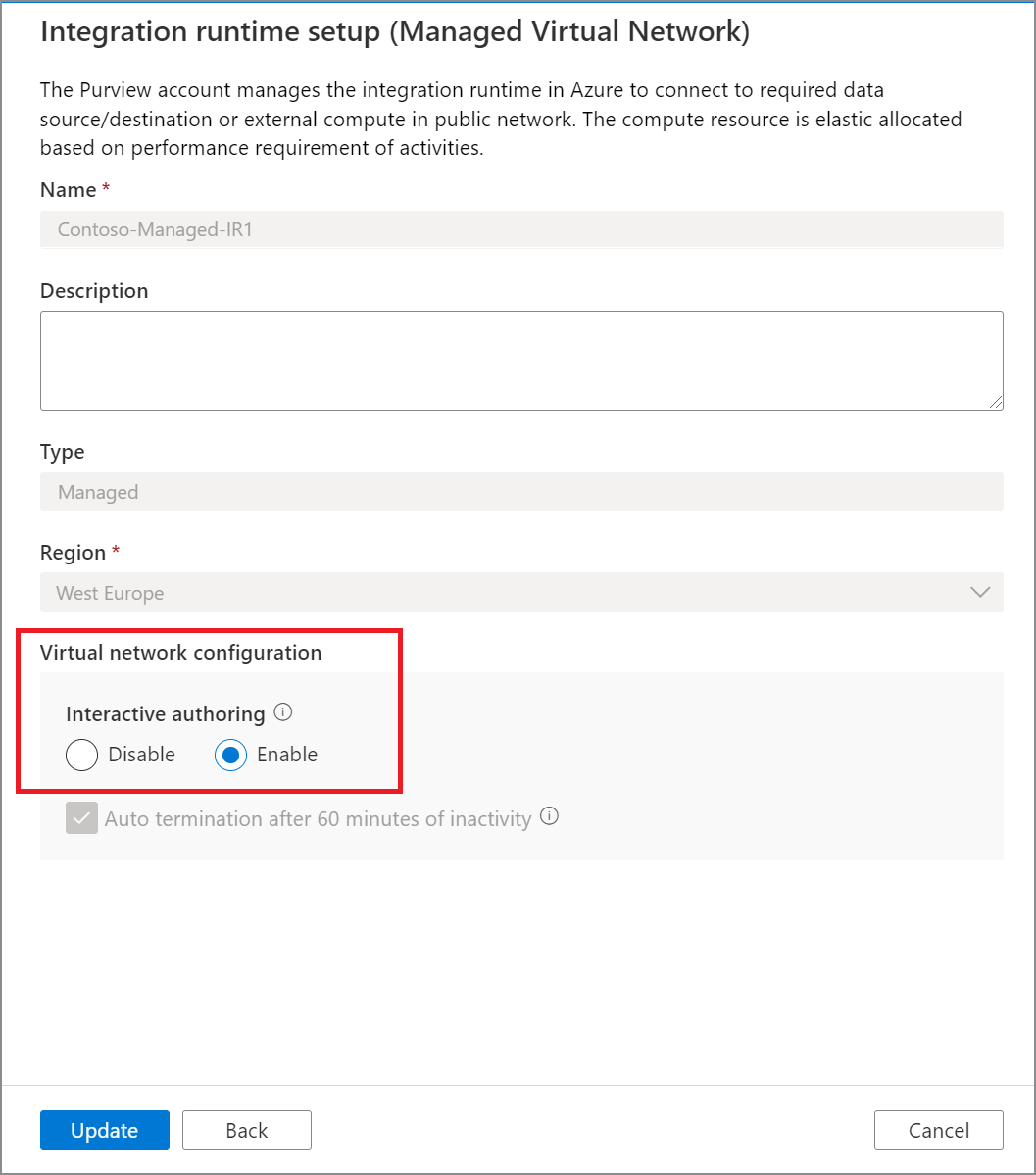

対話型のオーサリング

対話型のオーサリング機能は、テスト接続、フォルダーリストとテーブルリストの参照、スキーマの取得、データのプレビューなどの機能に使用されます。 Purview-Managed Virtual Network にある Azure Integration Runtimeを作成または編集するときに、対話型のオーサリングを有効にすることができます。 バックエンド サービスは、対話型のオーサリング機能のためにコンピューティングを事前に割り当てます。 そうしないと、対話型操作が実行されるたびにコンピューティングが割り当てられ、時間がかかります。 対話型オーサリングの Time To Live (TTL) は 60 分です。つまり、最後の対話型オーサリング操作の 60 分後に自動的に無効になります。

デプロイ手順

前提条件

Microsoft Purview アカウント用に Managed VNet と Managed VNet Runtime をデプロイする前に、次の前提条件を満たしていることを確認してください。

- サポートされているいずれかのリージョンに展開された Microsoft Purview アカウント。

- Microsoft Purview ロールから、Microsoft Purview アカウントのルート コレクション レベルのデータ キュレーターである必要があります。

- Azure RBAC ロールから、プライベート リンクを承認するには、Microsoft Purview アカウントとデータ ソースの共同作成者である必要があります。

マネージド VNet ランタイムをデプロイする

注:

次のガイドでは、マネージド VNet ランタイムを使用してAzure Data Lake Storage Gen 2 を登録してスキャンする方法を示します。

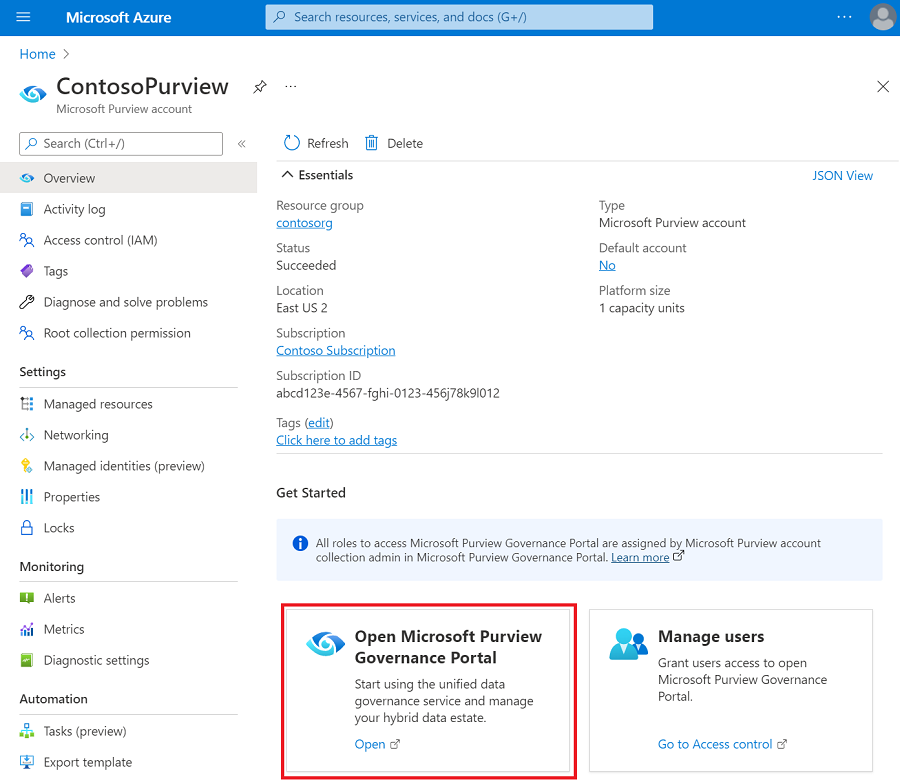

次の方法で Microsoft Purview ガバナンス ポータルを開きます。

- Microsoft Purview アカウントに https://web.purview.azure.com 直接移動して選択します。

- Azure portalを開き、Microsoft Purview アカウントを検索して選択します。 [Microsoft Purview ガバナンス ポータル] ボタンを選択します。

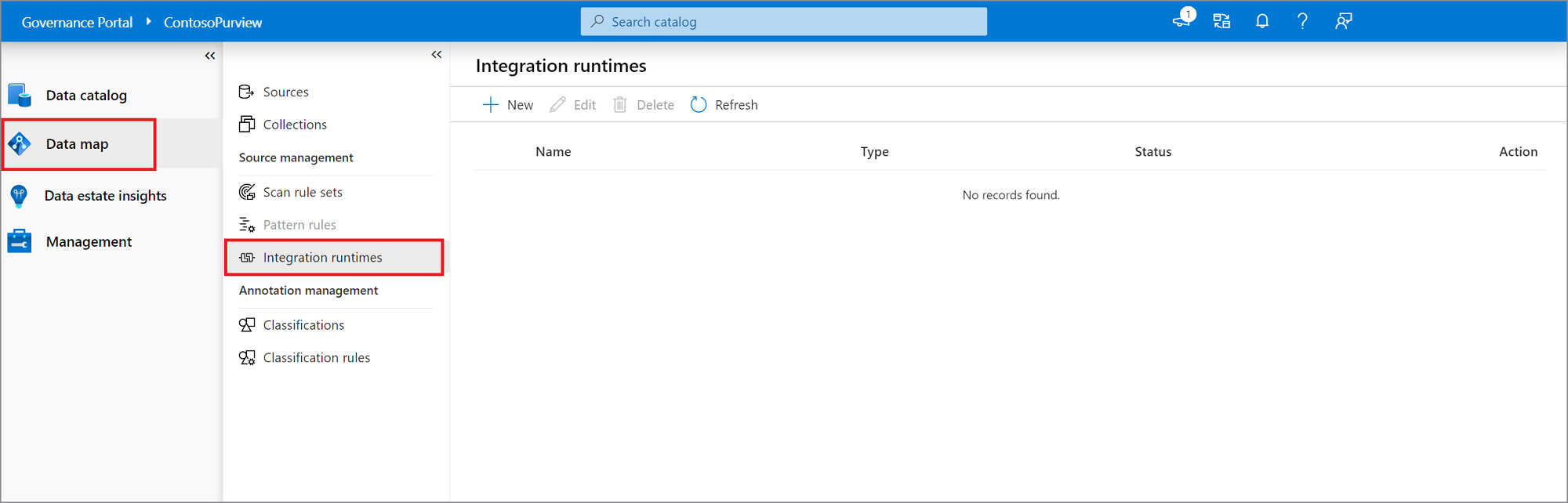

データ マップ --> 統合ランタイムに移動します。

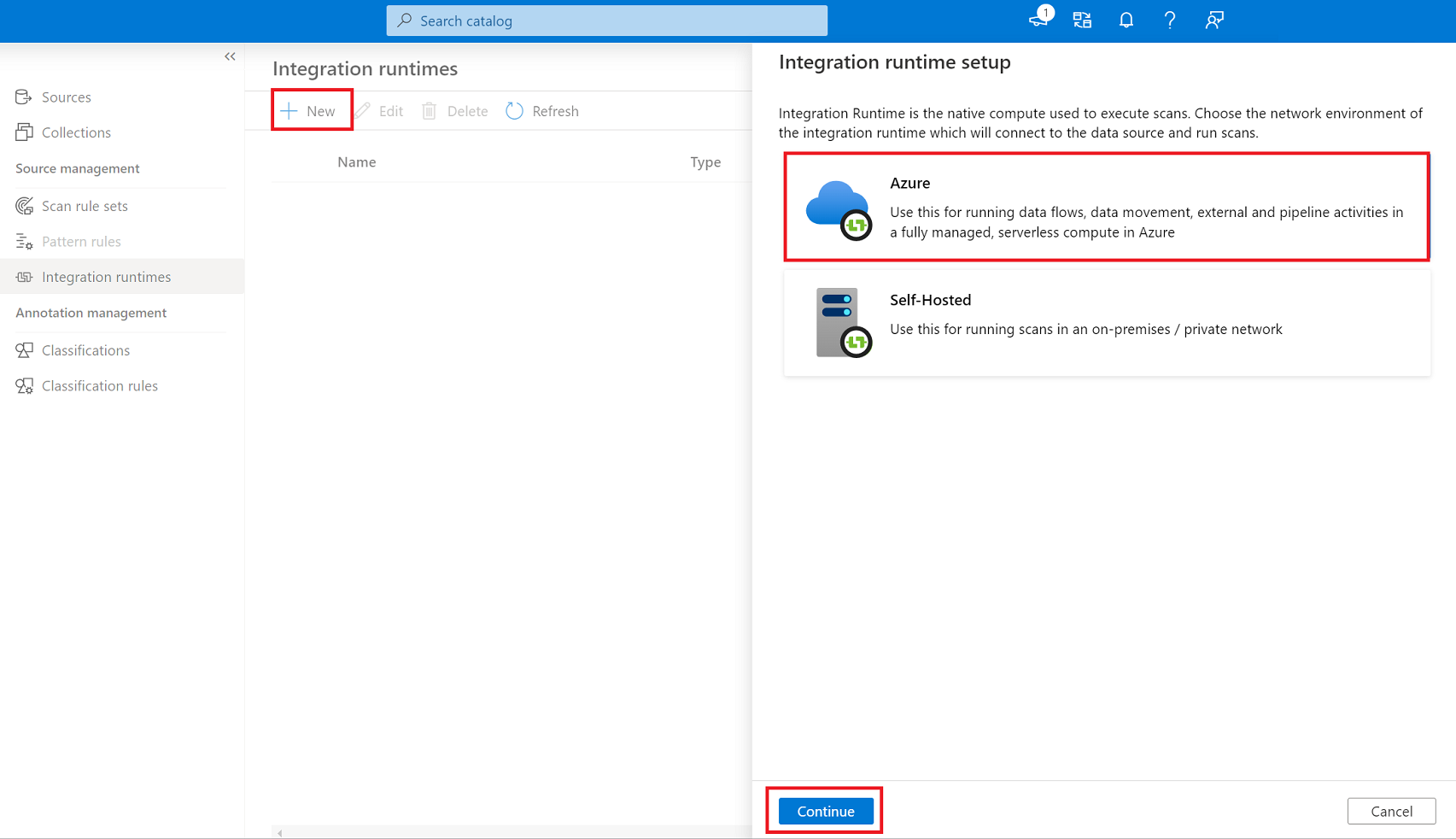

[ 統合ランタイム ] ページで、[ + 新規 ] アイコンを選択して、新しいランタイムを作成します。 [Azure] を選択し、[続行] を選択 します。

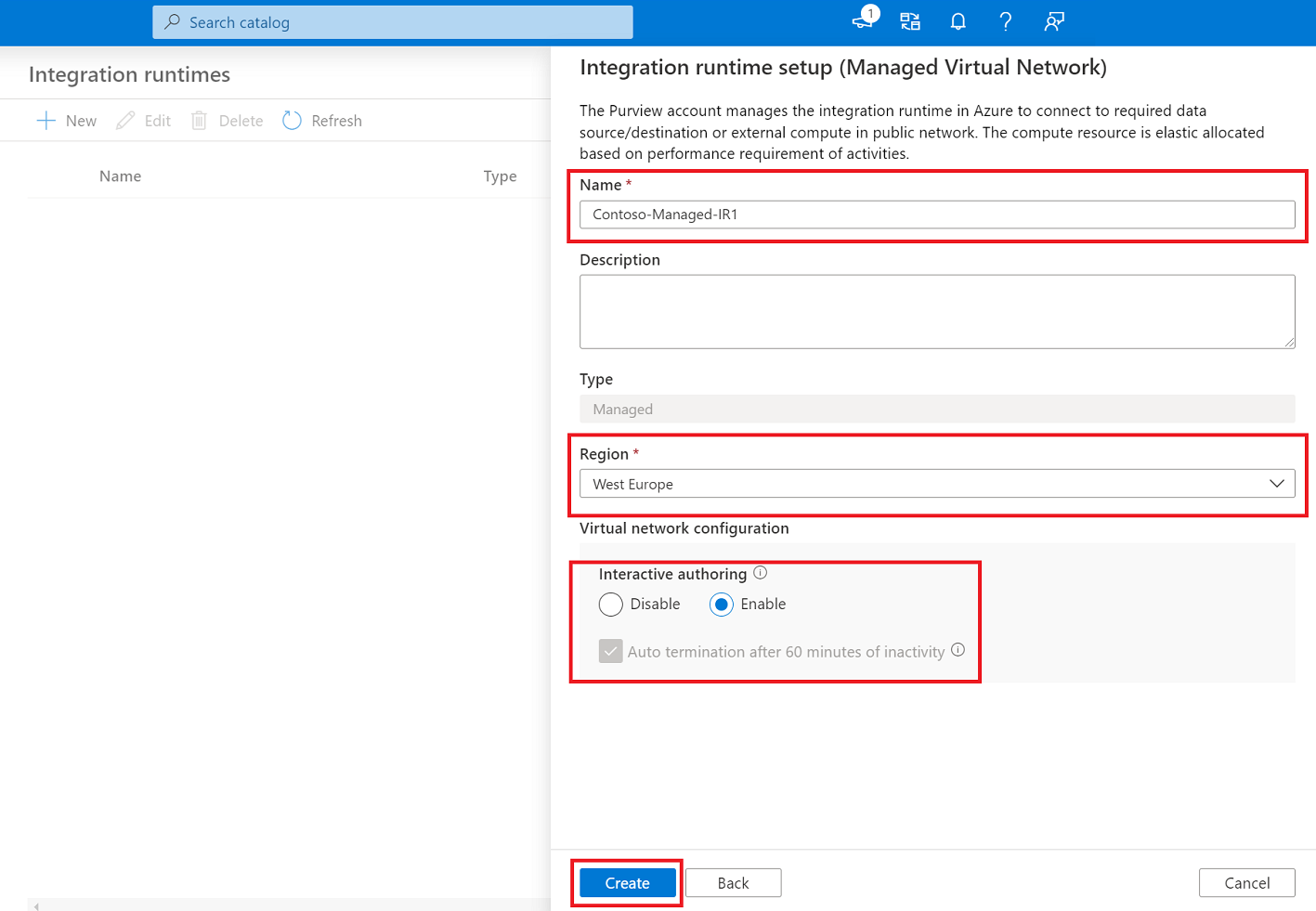

マネージド VNet ランタイムの名前を指定し、リージョンを選択し、対話型のオーサリングを構成します。 [作成] を選択します。

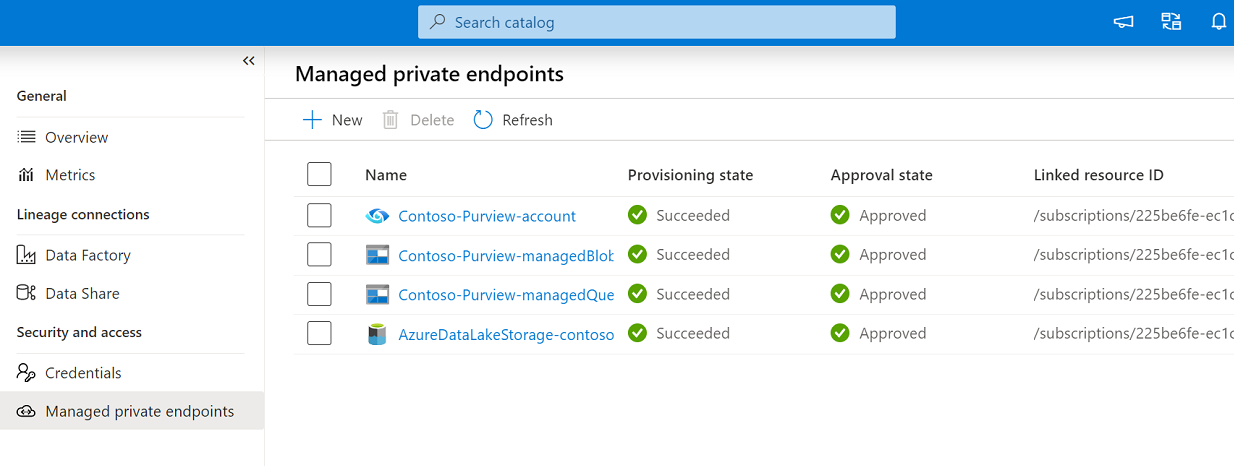

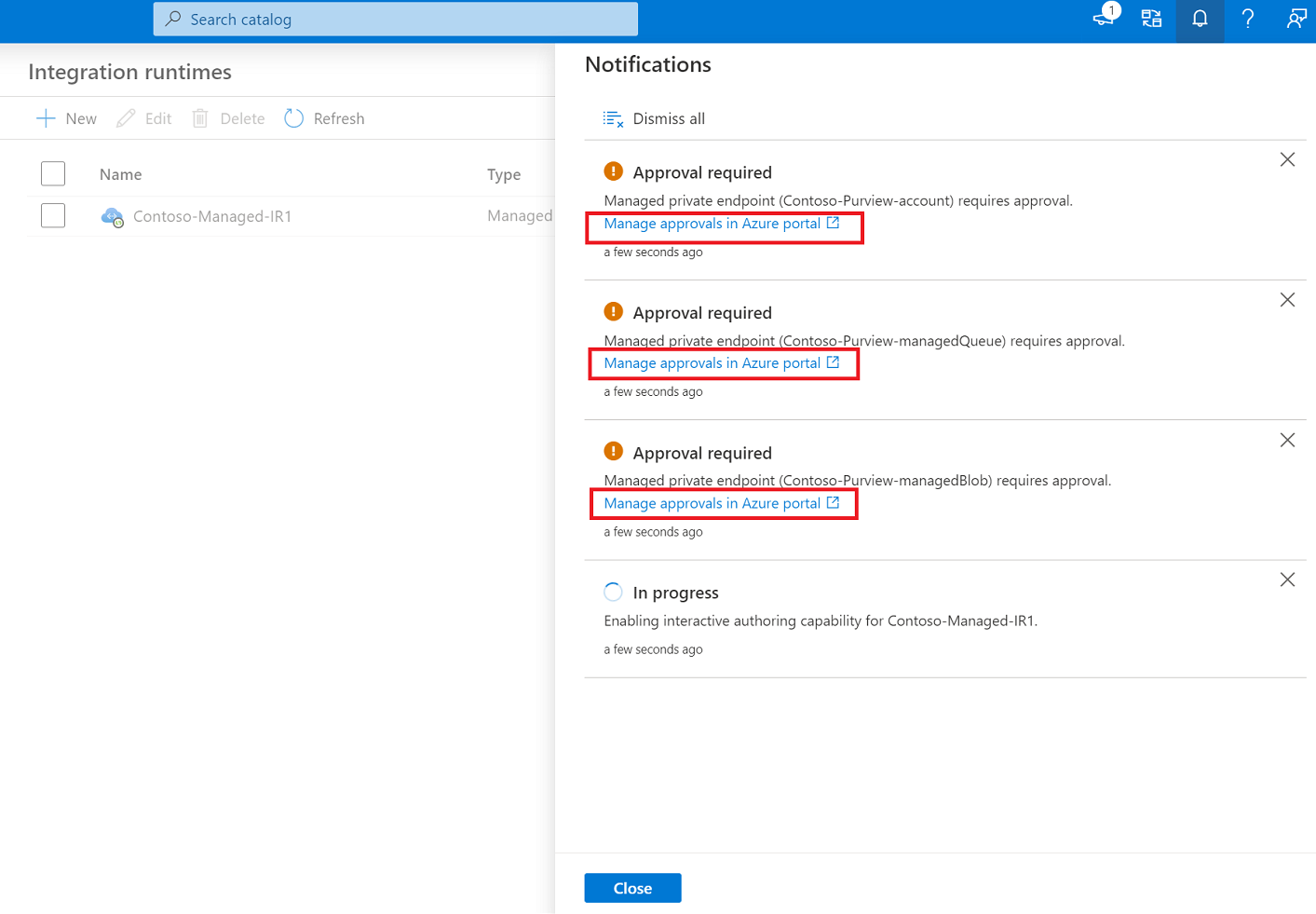

マネージド VNet ランタイムを初めてデプロイすると、Microsoft Purview ガバナンス ポータルで複数のワークフローがトリガーされ、Microsoft Purview とそのマネージド ストレージ アカウント用のマネージド プライベート エンドポイントが作成されます。 各ワークフローを選択して、対応する Azure リソースのプライベート エンドポイントを承認します。

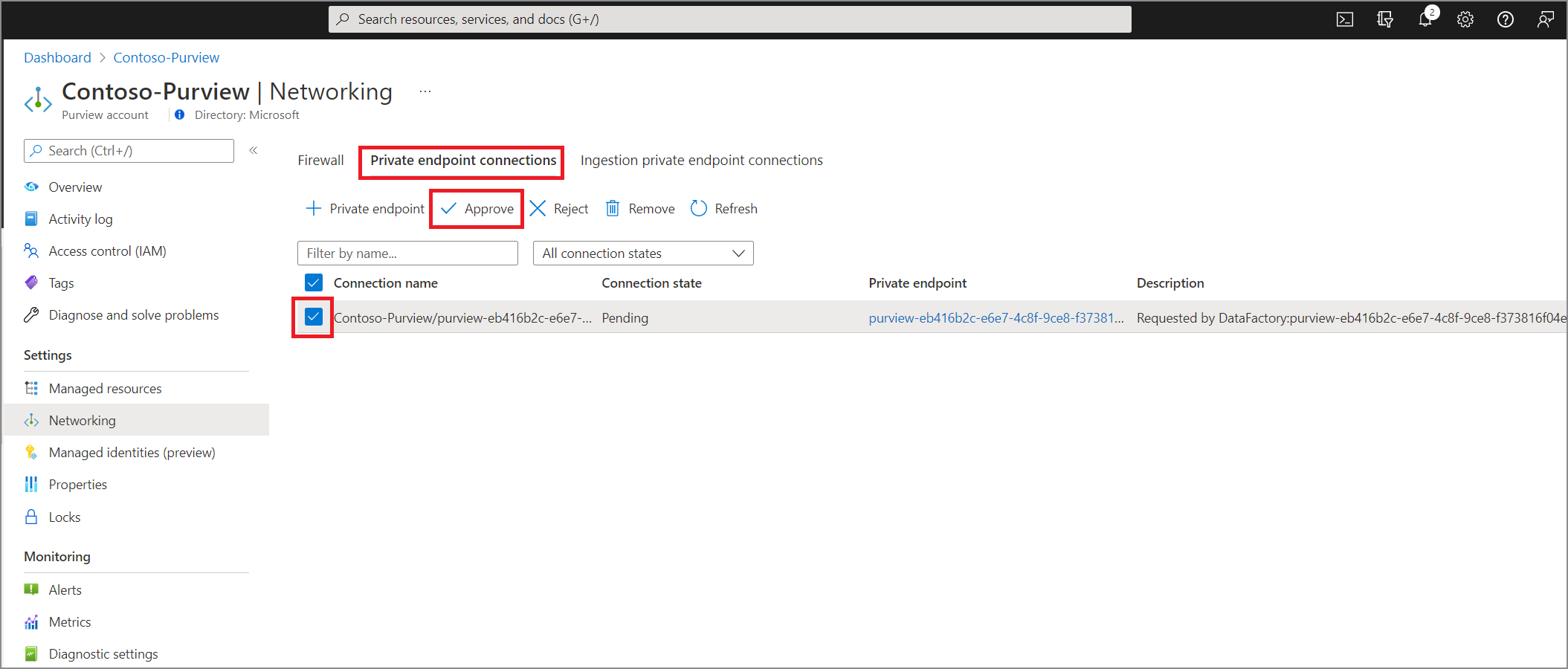

Azure portal、Microsoft Purview アカウント リソース ウィンドウから、マネージド プライベート エンドポイントを承認します。 [マネージド ストレージ アカウント] ページで、BLOB サービスとキュー サービスのマネージド プライベート エンドポイントを承認します。

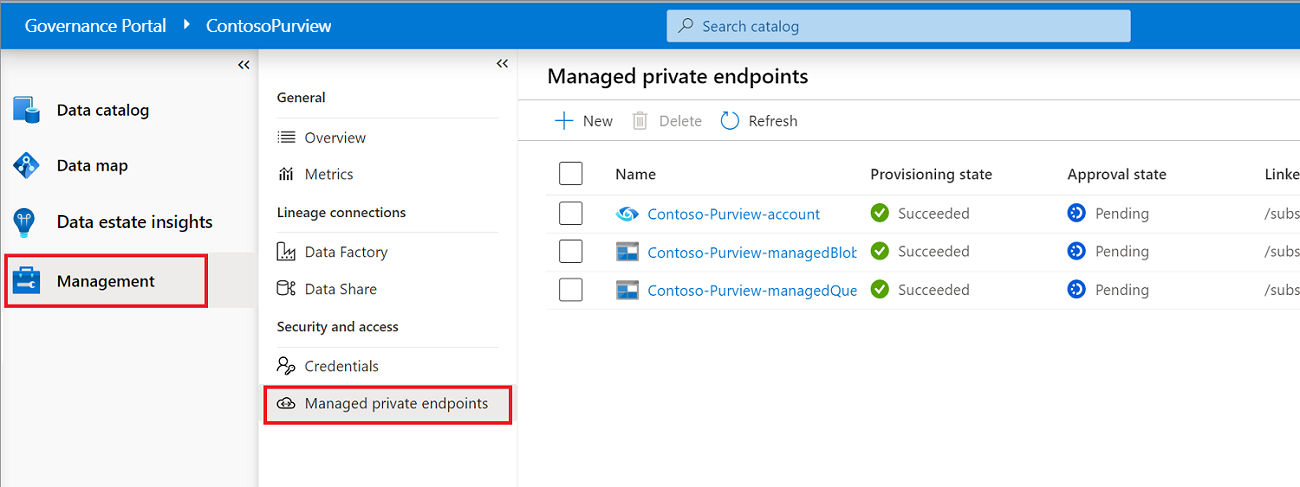

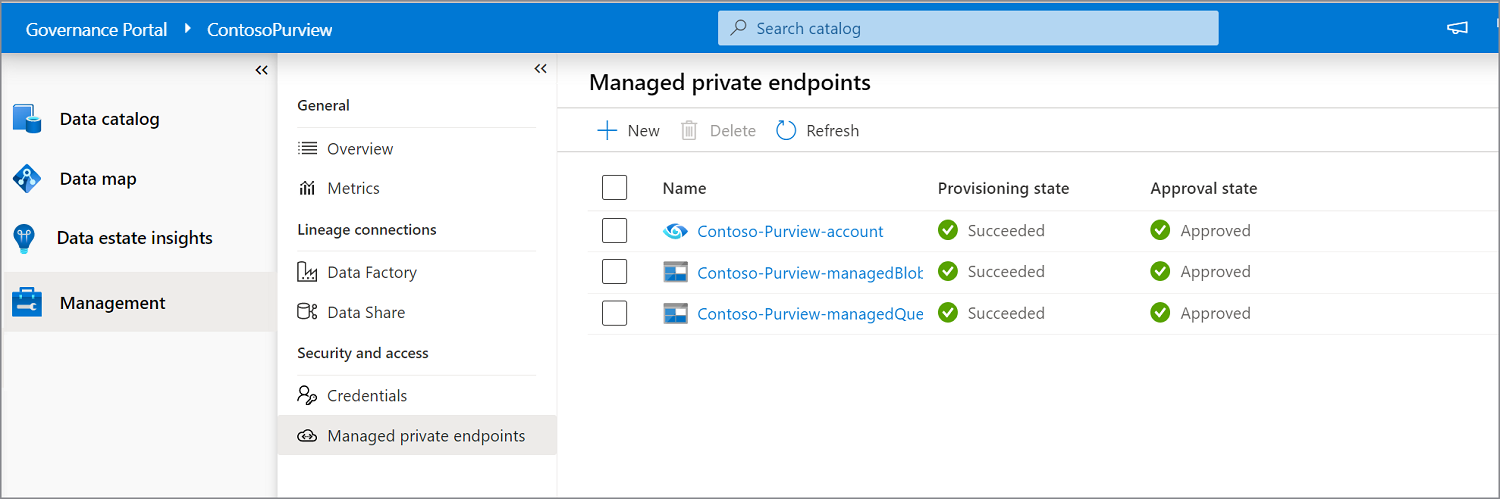

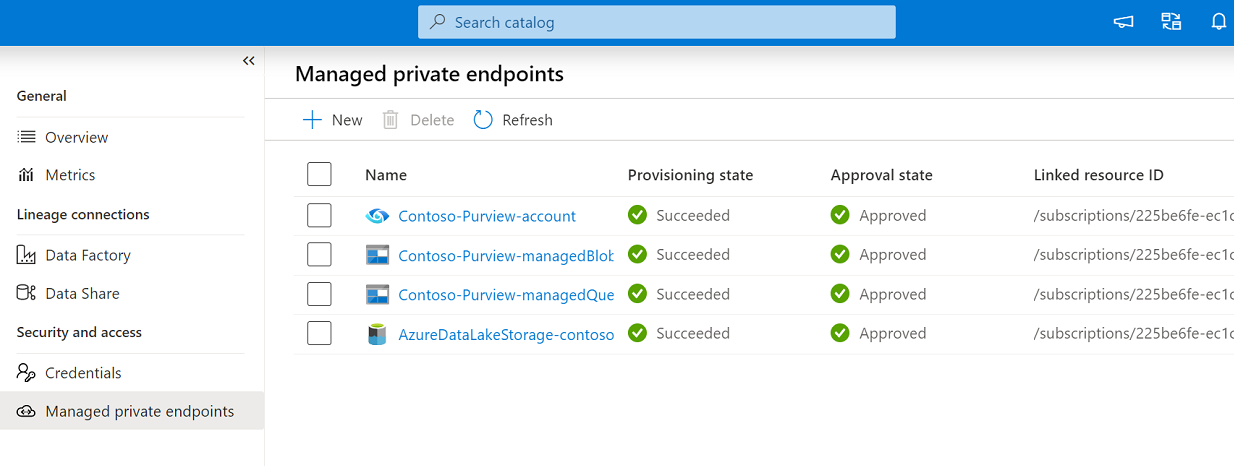

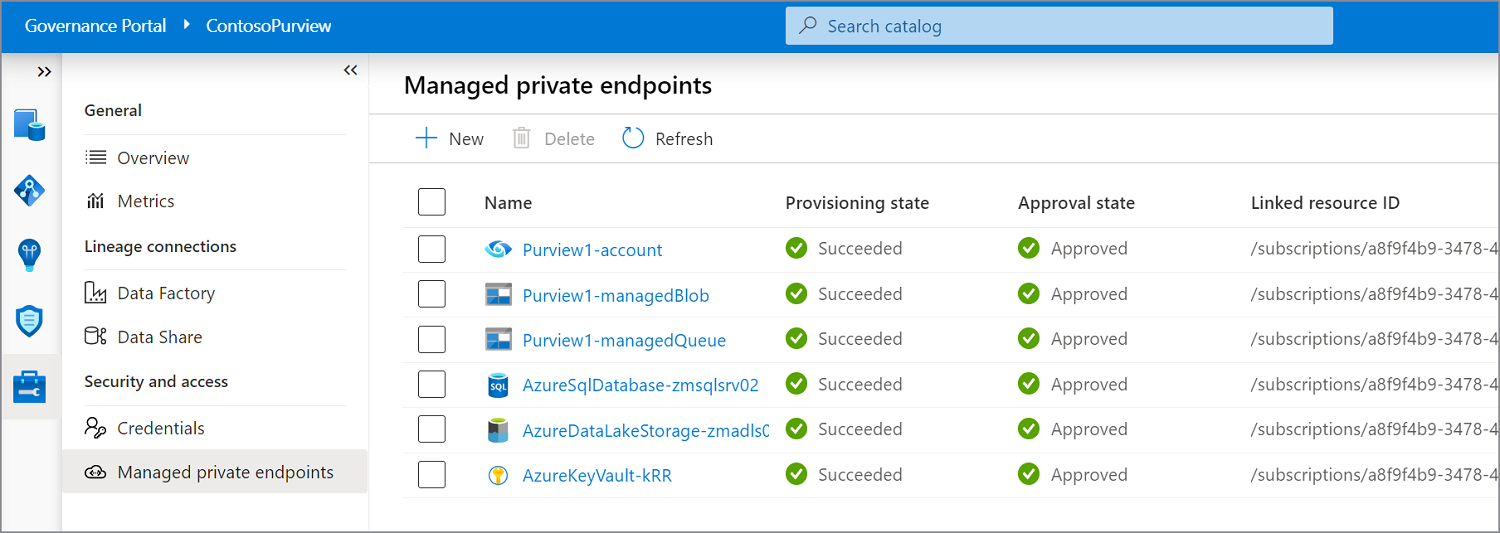

[管理] で、[マネージド プライベート エンドポイント] を選択して、すべてのマネージド プライベート エンドポイントが正常にデプロイおよび承認されたかどうかを検証します。 すべてのプライベート エンドポイントが承認されます。

データ ソースのマネージド プライベート エンドポイントをデプロイする

マネージド プライベート エンドポイントを使用してデータ ソースを接続し、転送中のデータ セキュリティを確保できます。 データ ソースでパブリック アクセスが許可されていて、パブリック ネットワーク経由で接続する場合は、この手順をスキップできます。 統合ランタイムがデータ ソースに接続できる限り、スキャン実行を実行できます。

データ ソースのマネージド プライベート エンドポイントをデプロイして承認するには、次の手順に従って、一覧から任意のデータ ソースを選択します。

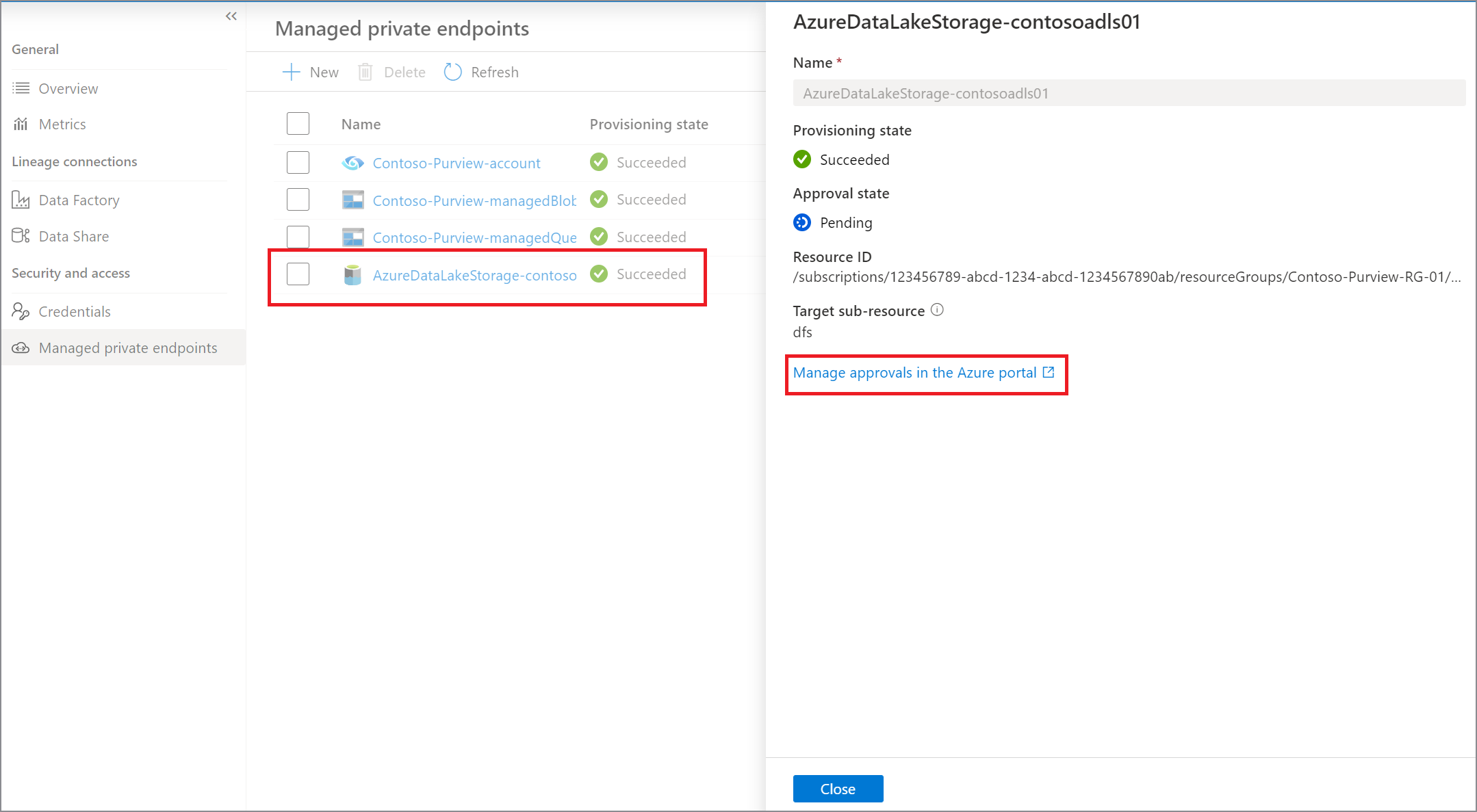

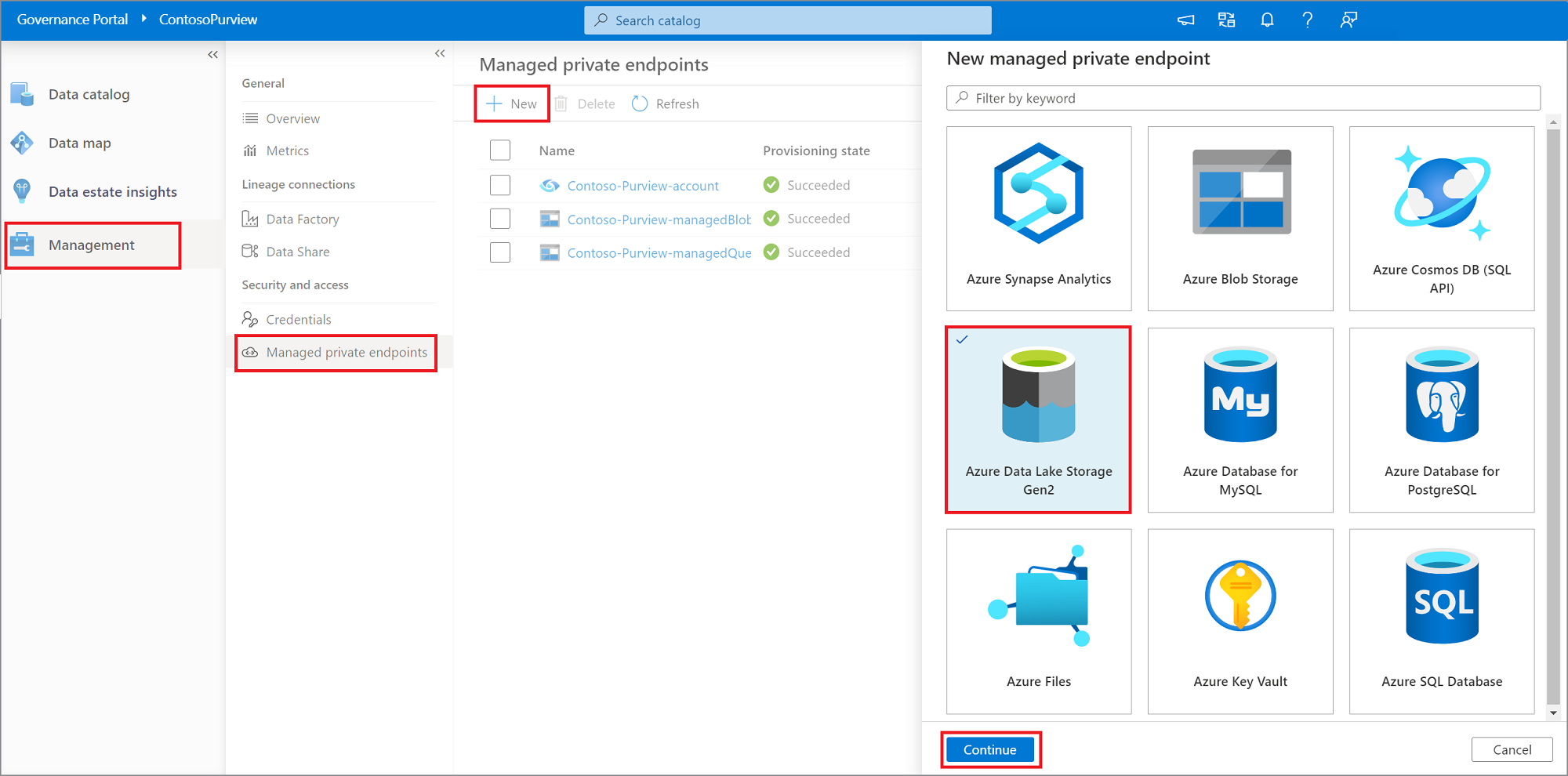

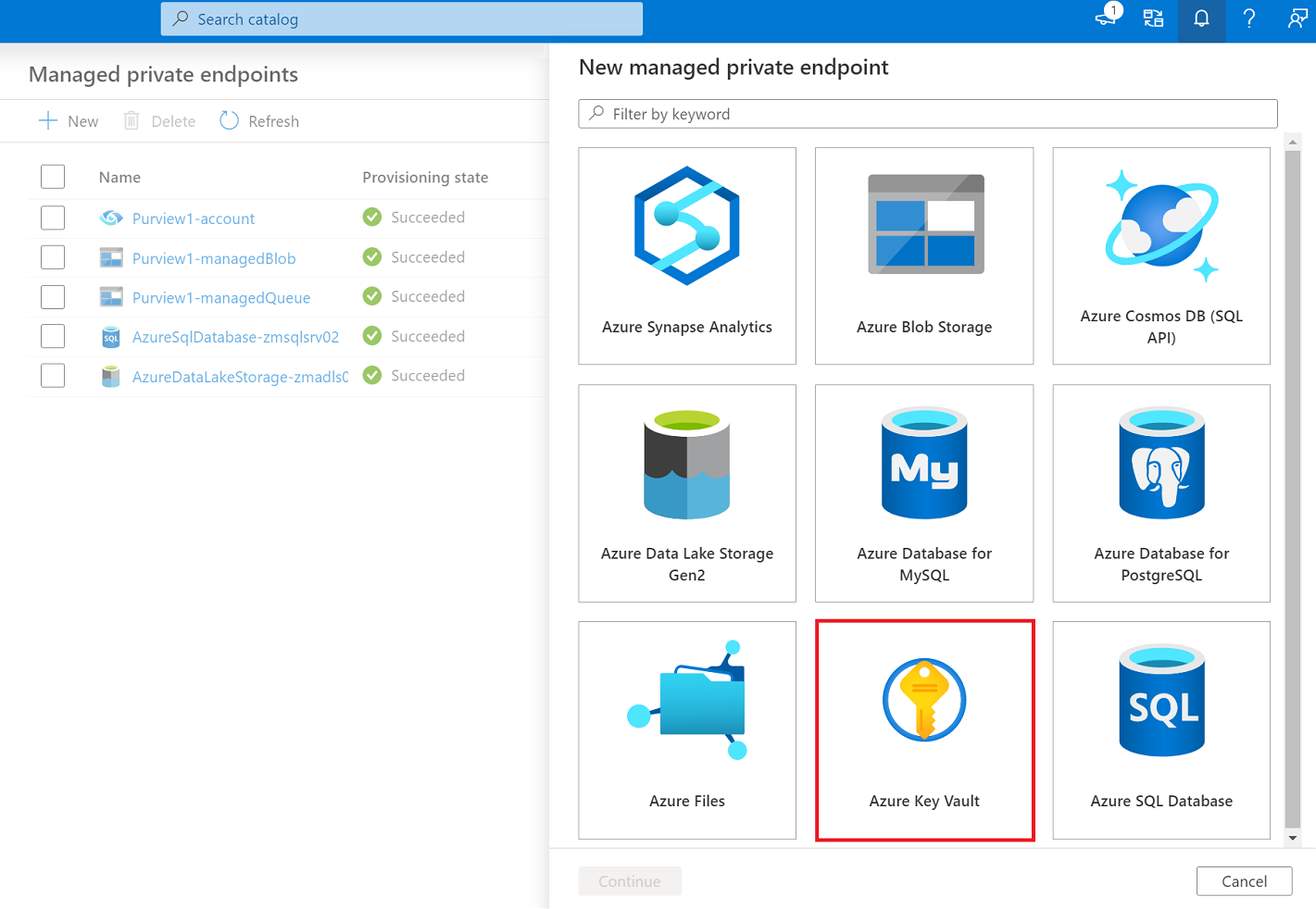

[ 管理] に移動し、[ マネージド プライベート エンドポイント] を選択します。

[ + 新規] を選択します。

サポートされているデータ ソースの一覧から、Managed VNet Runtime を使用してスキャンする予定のデータ ソースに対応する種類を選択します。

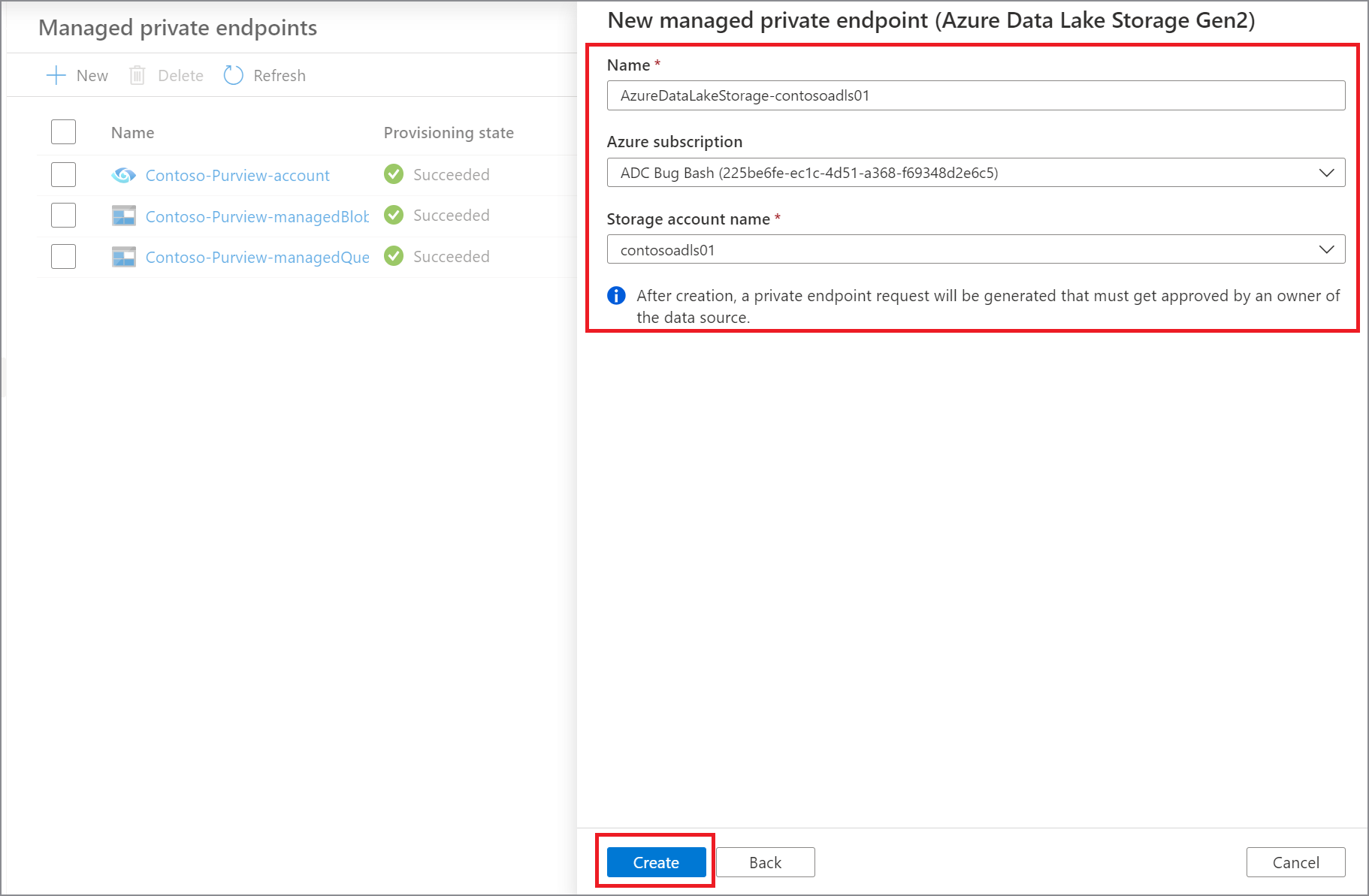

マネージド プライベート エンドポイントの名前を指定し、ドロップダウン リストから Azure サブスクリプションとデータ ソースを選択します。 [ 作成] を選択します。

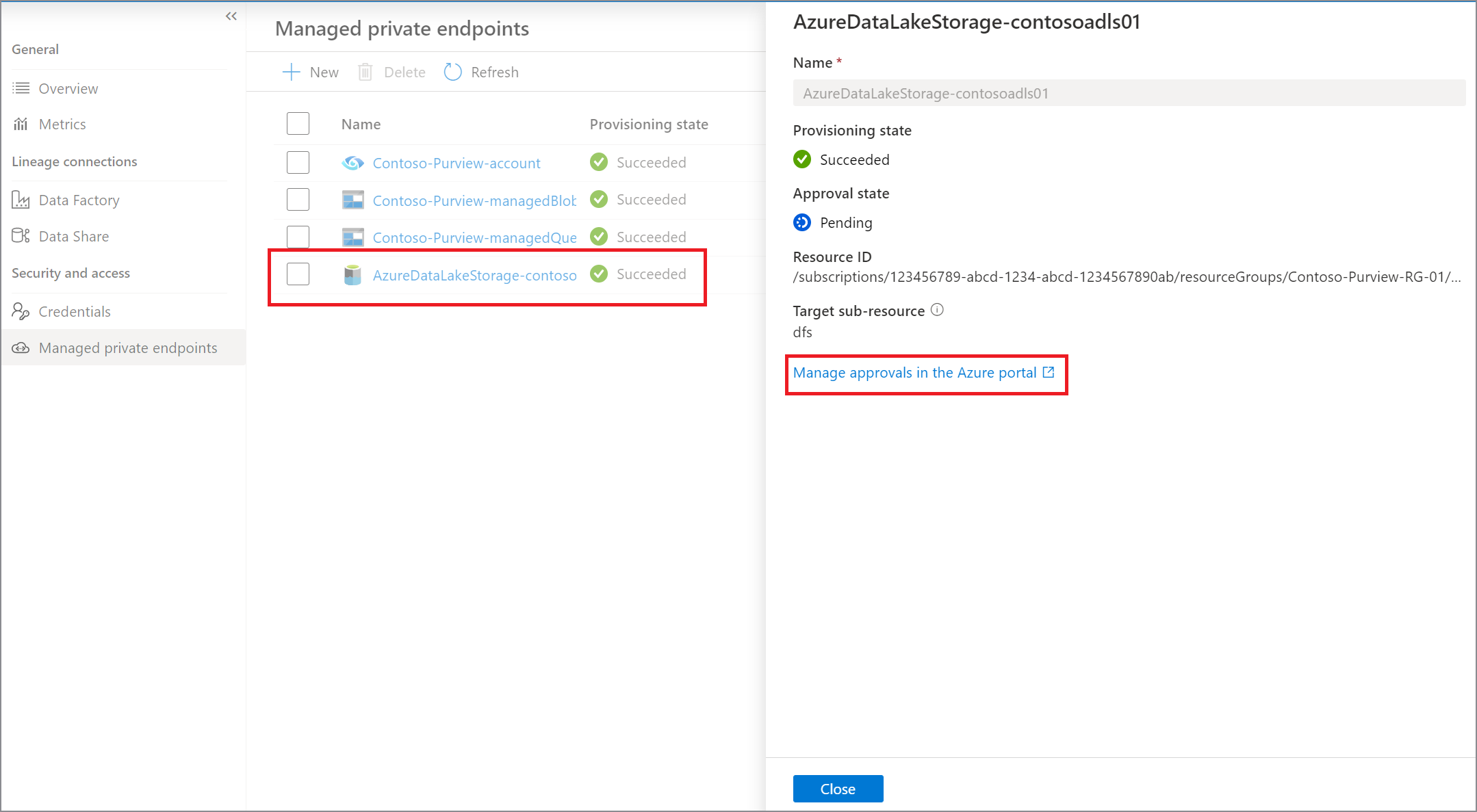

マネージド プライベート エンドポイントの一覧から、データ ソース用に新しく作成されたマネージド プライベート エンドポイントを選択し、Azure portalの [承認の管理] を選択して、Azure portalのプライベート エンドポイントを承認します。

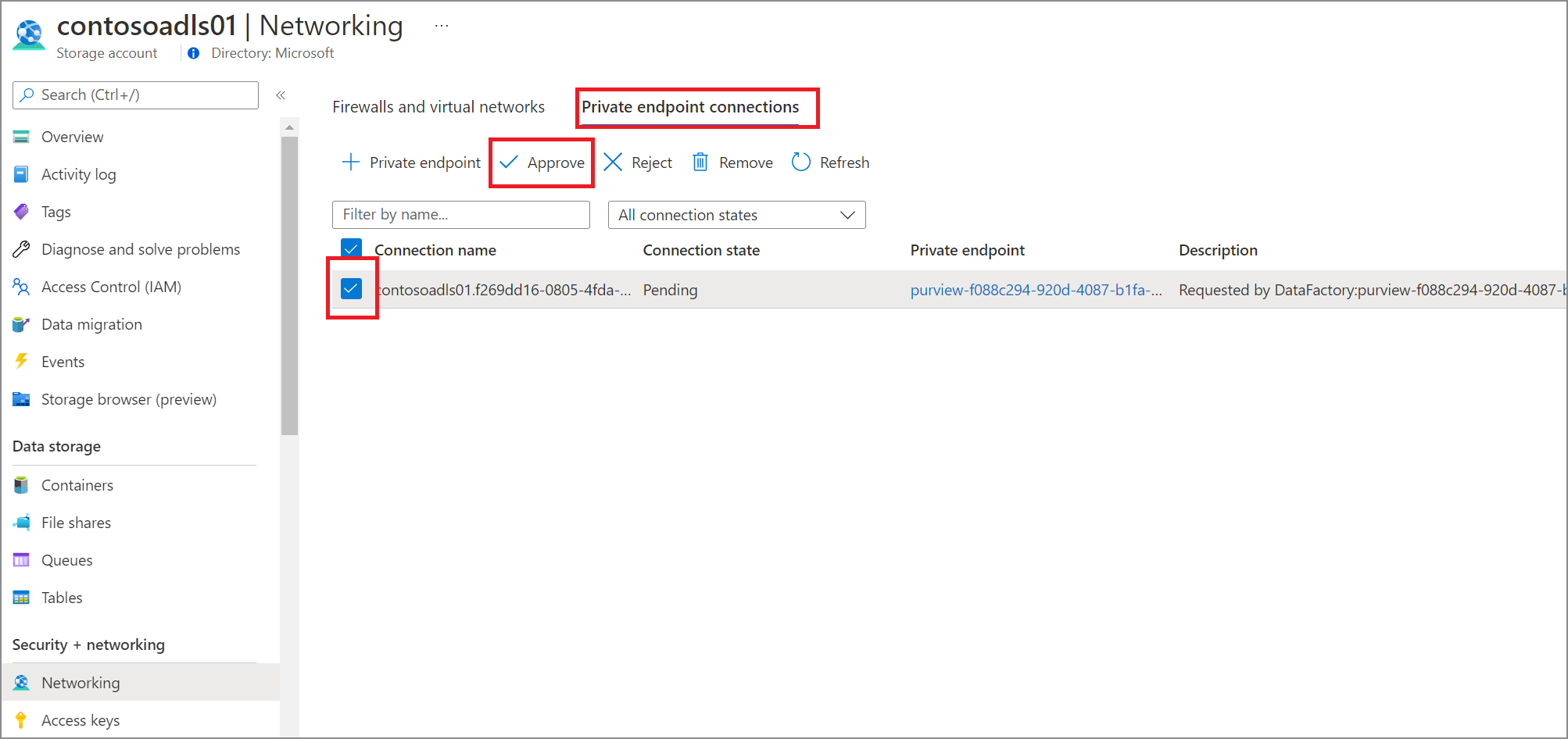

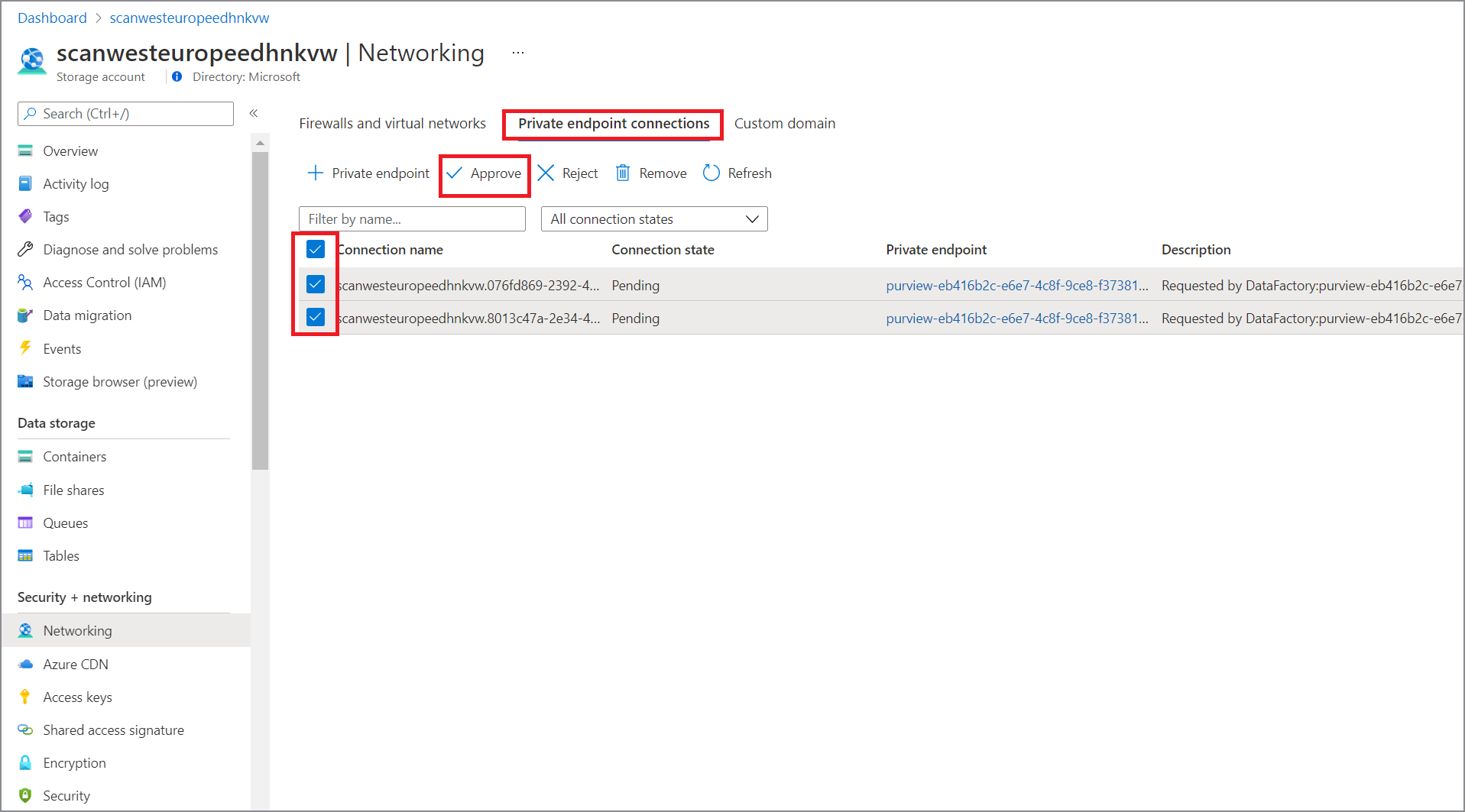

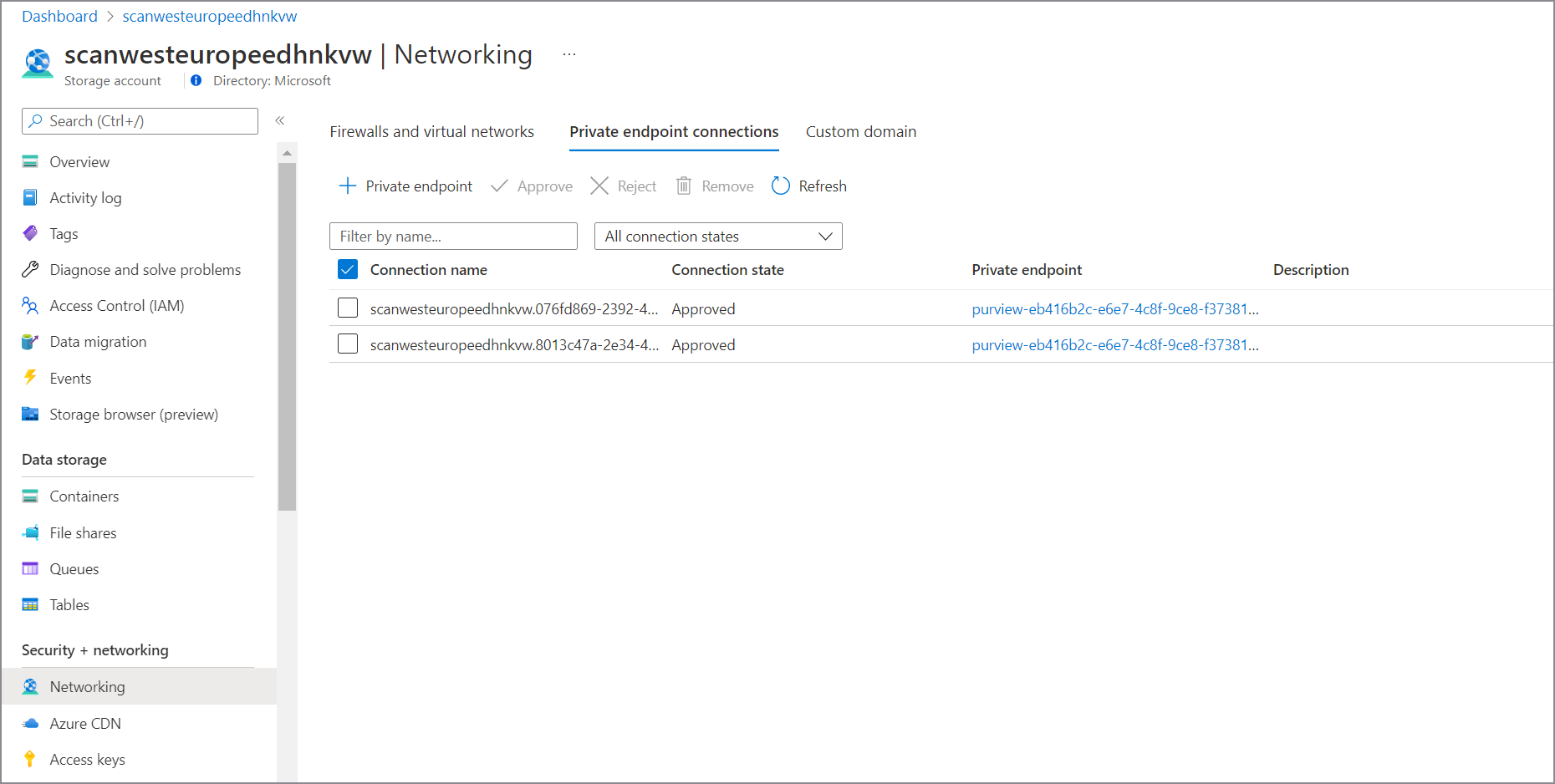

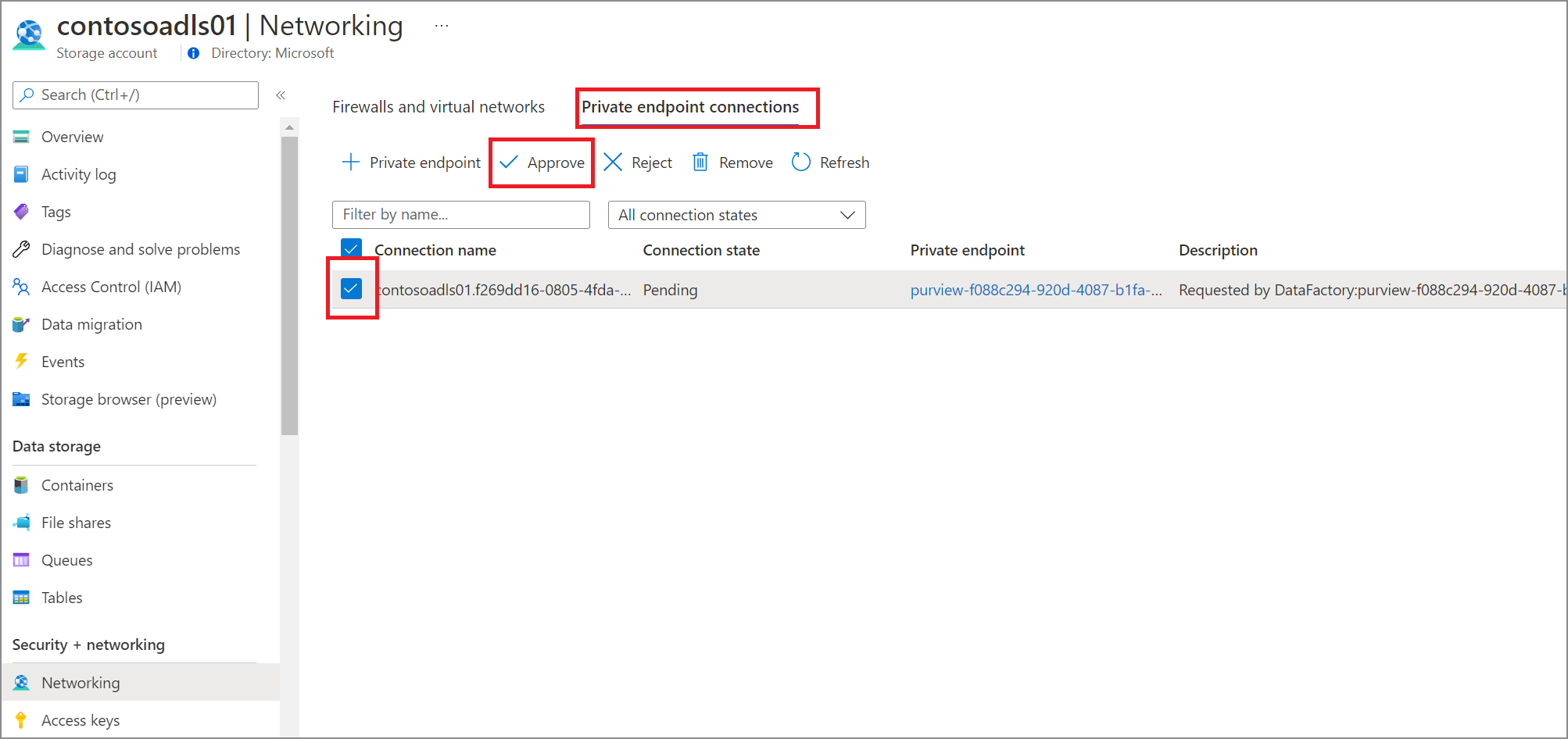

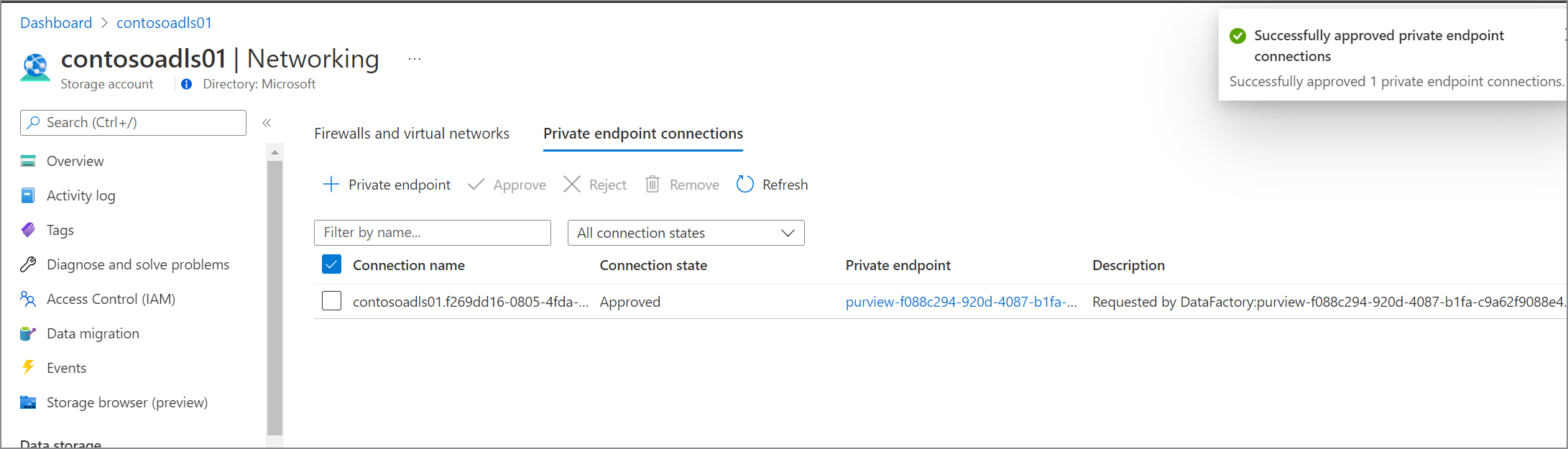

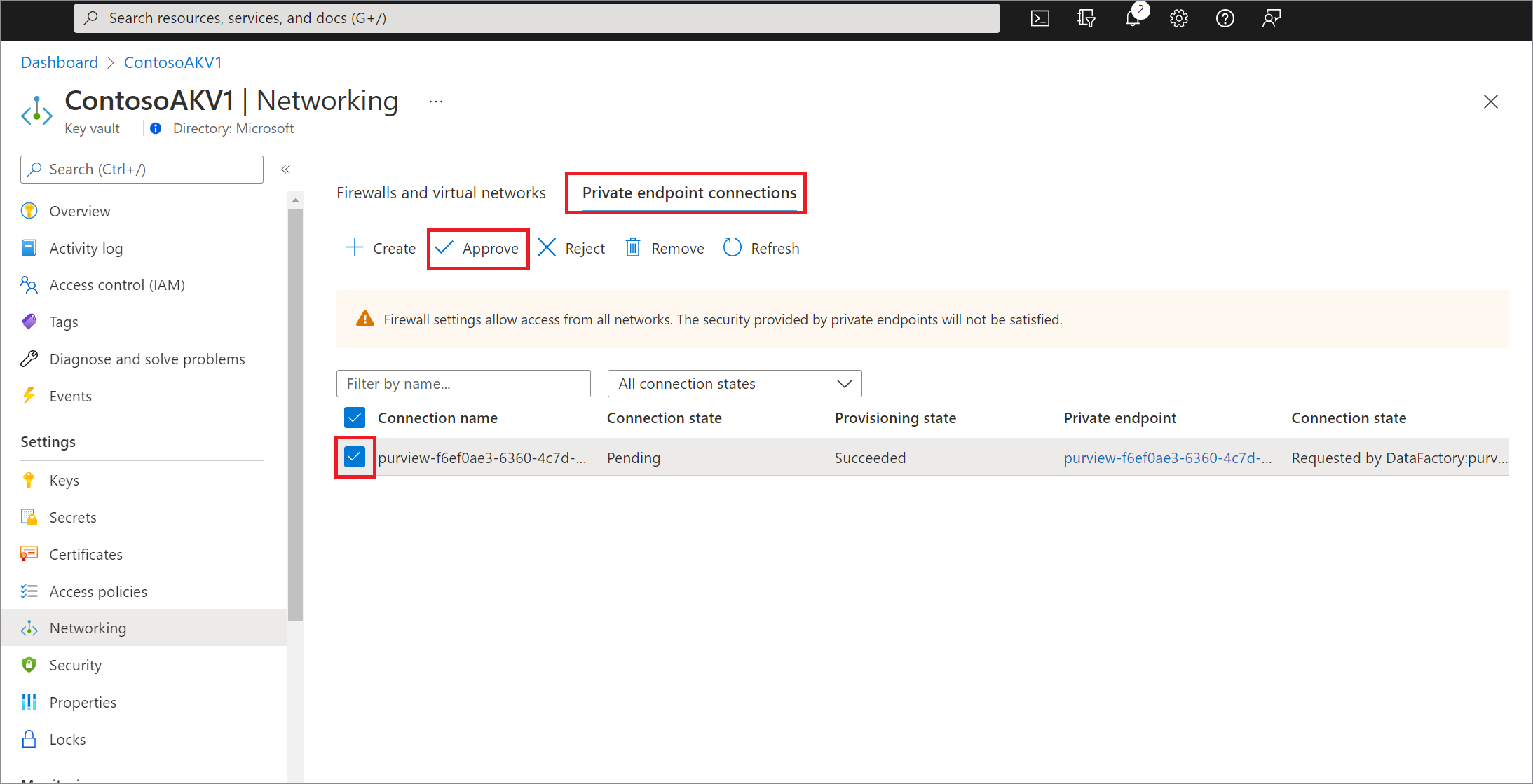

リンクをクリックすると、Azure portalにリダイレクトされます。 [プライベート エンドポイント接続] で、新しく作成したプライベート エンドポイントを選択し、[承認] を選択 します。

Microsoft Purview ガバナンス ポータル内では、マネージド プライベート エンドポイントも承認済みとして表示する必要があります。

マネージド VNet ランタイムを使用してデータ ソースを登録してスキャンする

データ ソースを登録する

データ ソースのスキャンを設定する前に、Microsoft Purview でデータ ソースを登録することが重要です。 データ ソースをまだ登録していない場合は、次の手順に従ってデータ ソースを登録します。

Microsoft Purview アカウントに移動します。

左側のメニューで [ データ マップ ] を選択します。

[登録] を選択します。

[ ソースの登録] で、データ ソースを選択します

[続行] を選択します。

[ ソースの登録 ] 画面で、次の操作を行います。

- [ 名前 ] ボックスに、カタログにデータ ソースが一覧表示される名前を入力します。

- [ サブスクリプション ] ドロップダウン リスト ボックスで、サブスクリプションを選択します。

- [ コレクションの選択 ] ボックスで、コレクションを選択します。

- [ 登録] を選択してデータ ソースを登録します。

詳細については、「 Microsoft Purview でデータ ソースを管理する」を参照してください。

データ ソースをスキャンする

Microsoft Purview Managed VNet Runtime を使用してデータ ソースをスキャンするには、次のいずれかのオプションを使用できます。

マネージド ID の使用 (推奨) - Microsoft Purview アカウントが作成されるとすぐに、Azure AD テナントにシステム割り当てマネージド ID (SAMI) が自動的に作成されます。 リソースの種類に応じて、Microsoft Purview システム割り当てマネージド ID (SAMI) がスキャンを実行するには、特定の RBAC ロールの割り当てが必要です。

-

アカウント キーまたは SQL 認証 - Microsoft Purview がシークレットを使用してデータ ソースを安全にスキャンするためのアクセスを有効にするために、資格情報を格納するために、Azure Key Vault内にシークレットを作成できます。 シークレットには、ストレージ アカウント キー、SQL ログイン パスワード、またはパスワードを指定できます。

サービス プリンシパル - この方法では、Azure Active Directory テナントに新しいサービス プリンシパルを作成するか、既存のサービス プリンシパルを使用できます。

マネージド ID を使用したスキャン

マネージド VNet ランタイムと Microsoft Purview マネージド ID を使用してデータ ソースをスキャンするには、次の手順を実行します。

Microsoft Purview ガバナンス ポータルの左側のウィンドウで [ データ マップ ] タブを選択します。

登録したデータ ソースを選択します。

[ 詳細>の表示+ 新しいスキャン] を選択するか、ソース タイルの [クイック アクションのスキャン] アイコンを使用します。

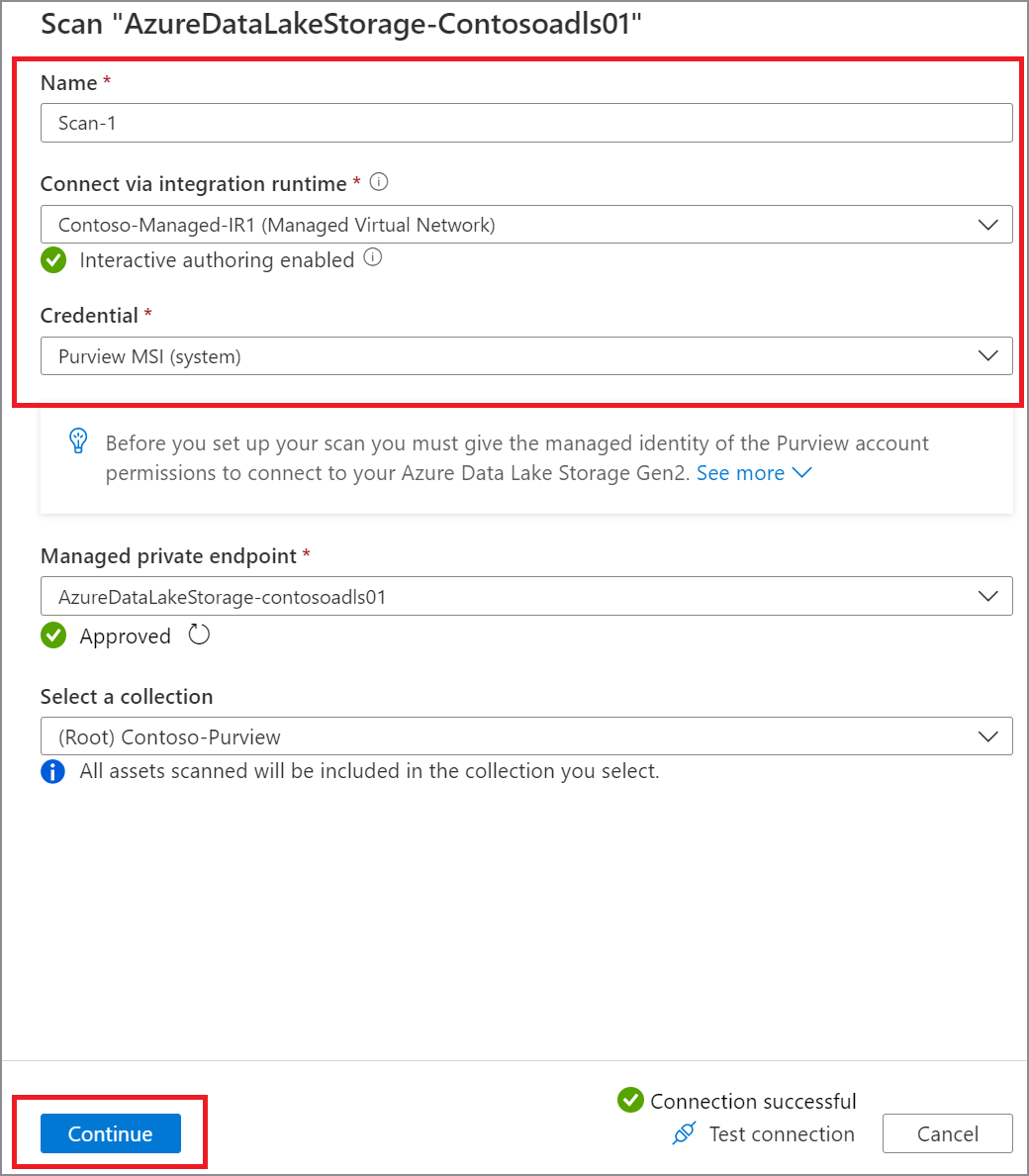

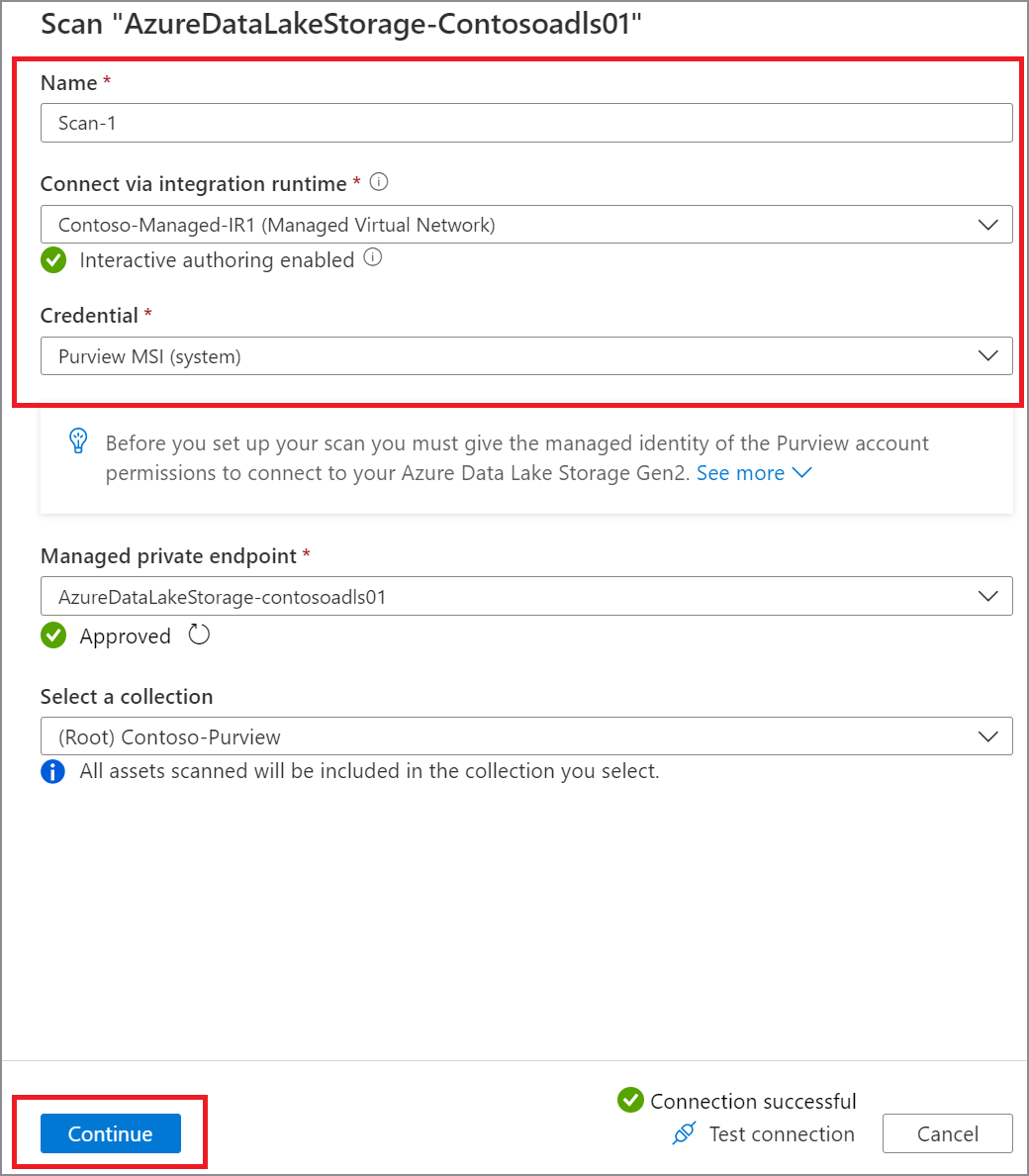

スキャンの [名前] を指定します。

[ 統合ランタイム経由で接続する] で、新しく作成されたマネージド VNet ランタイムを選択します。

[ 資格情報 ] マネージド ID を選択し、スキャンに適したコレクションを選択し、[ 接続のテスト] を選択します。 接続に成功したら、[続行] を選択 します。

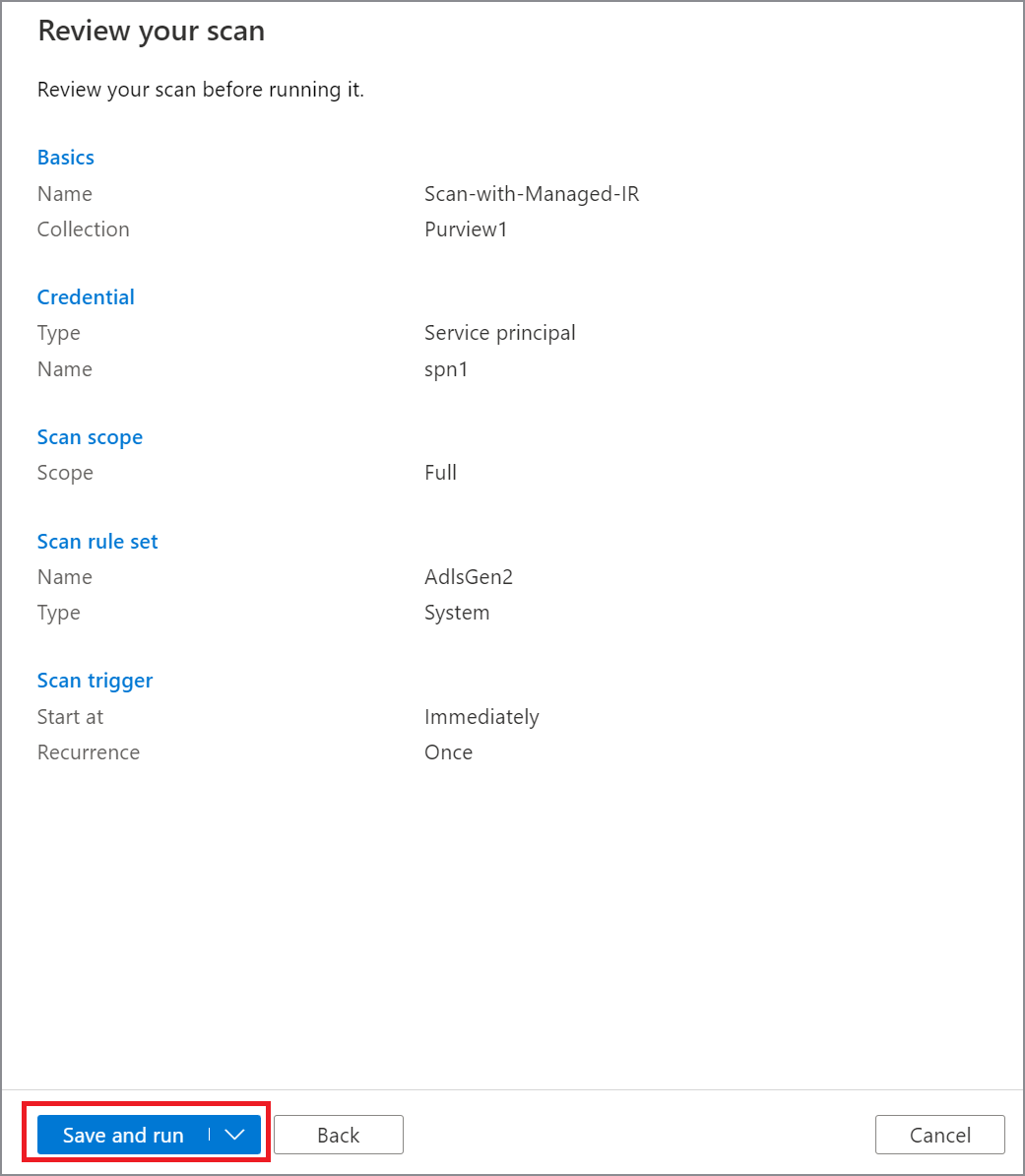

次の手順に従って、スキャンに適したスキャン ルールとスコープを選択します。

スキャン トリガーを選択します。 スケジュールを設定することも、スキャンを 1 回実行することもできます。

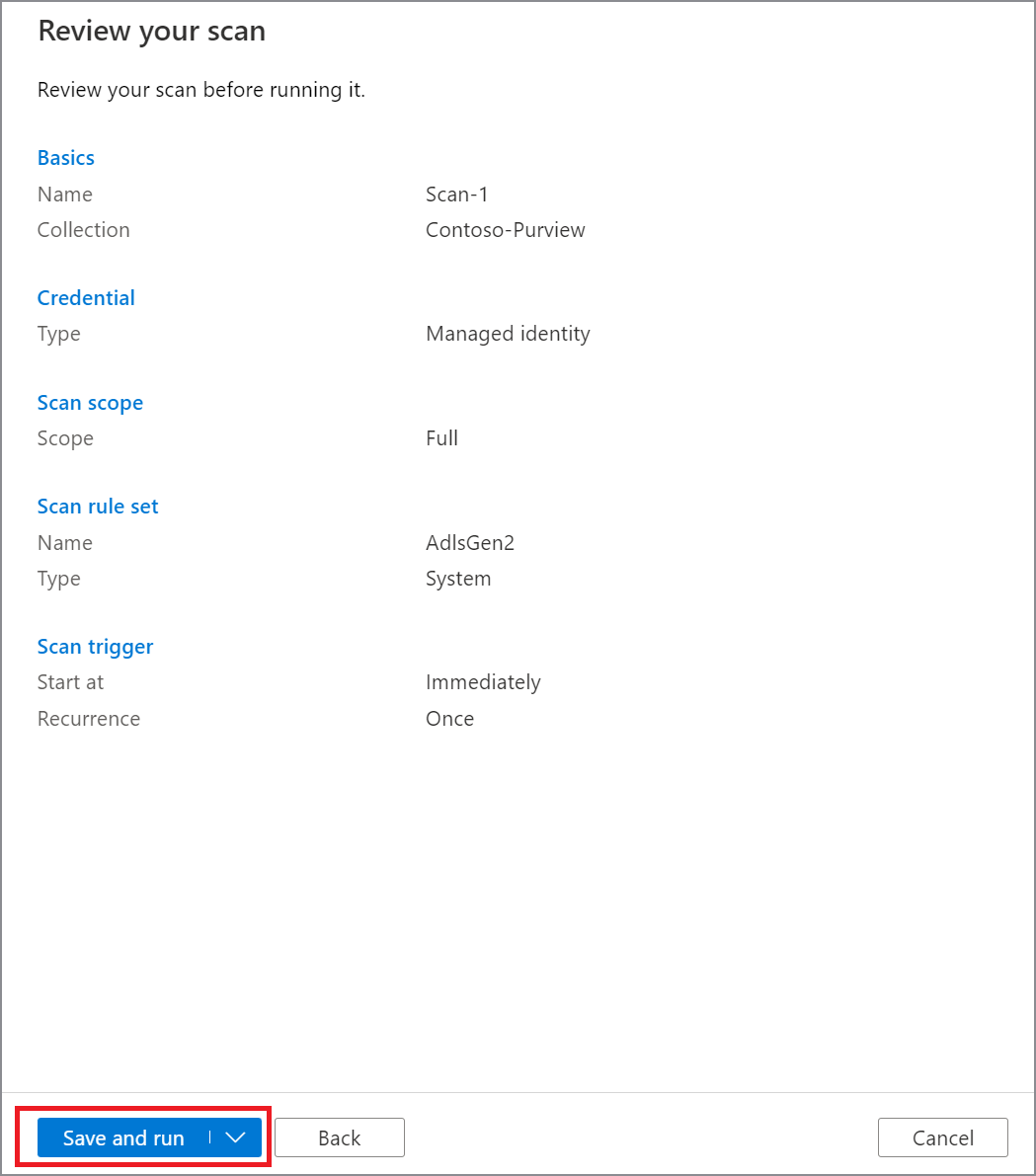

スキャンを確認し、[ 保存して実行] を選択します。

他の認証オプションを使用してスキャンする

他のサポートされているオプションを使用して、Microsoft Purview Managed Runtime を使用してデータ ソースをスキャンすることもできます。 これには、シークレットが格納されている Azure Key Vaultへのプライベート接続を設定する必要があります。

アカウント キーまたは SQL 認証を使用してスキャンを設定するには、次の手順に従います。

[ 管理] に移動し、[ マネージド プライベート エンドポイント] を選択します。

[ + 新規] を選択します。

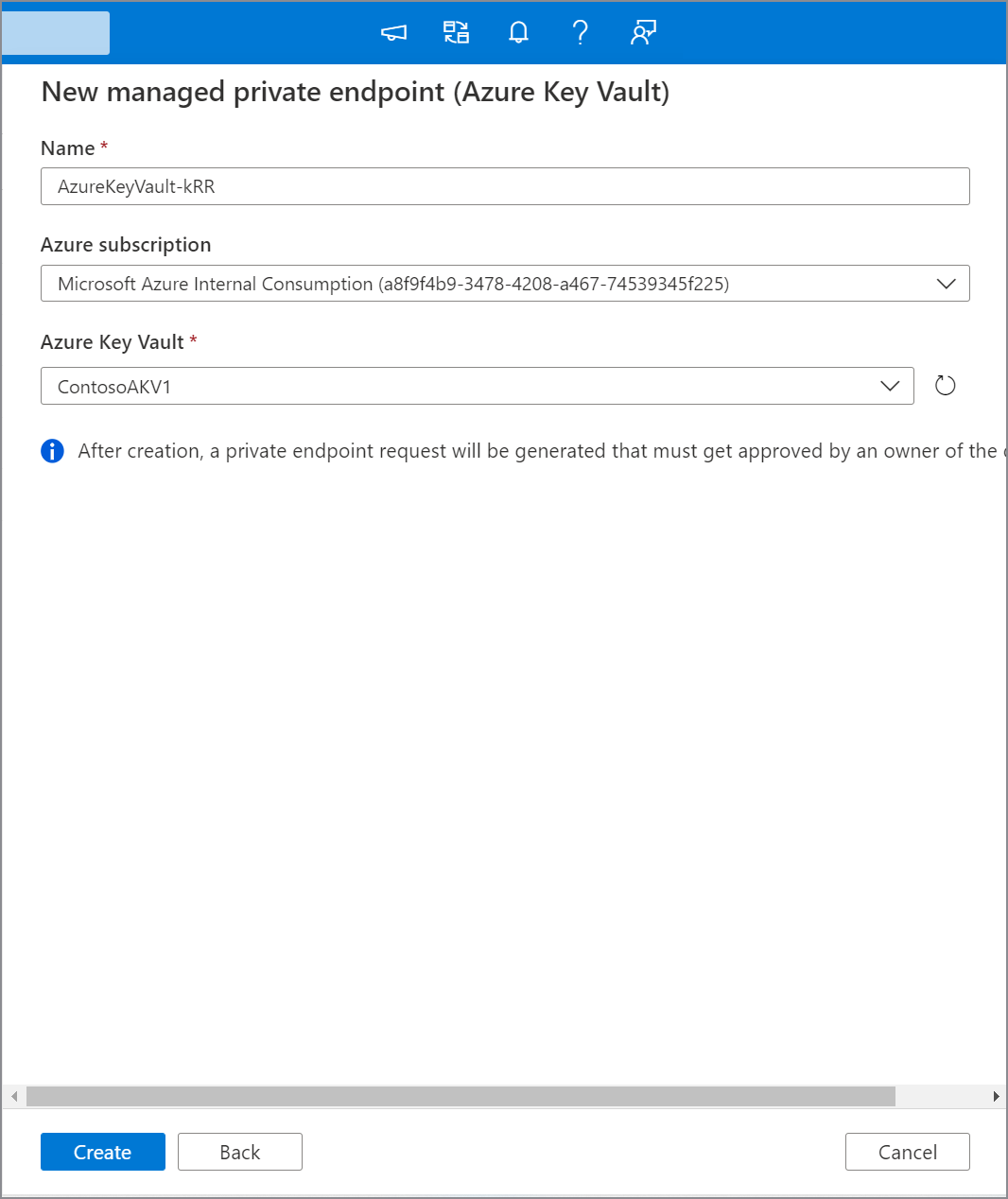

サポートされているデータ ソースの一覧から、[Key Vault] を選択します。

マネージド プライベート エンドポイントの名前を指定し、ドロップダウン リストから Azure サブスクリプションと Azure Key Vaultを選択します。 [ 作成] を選択します。

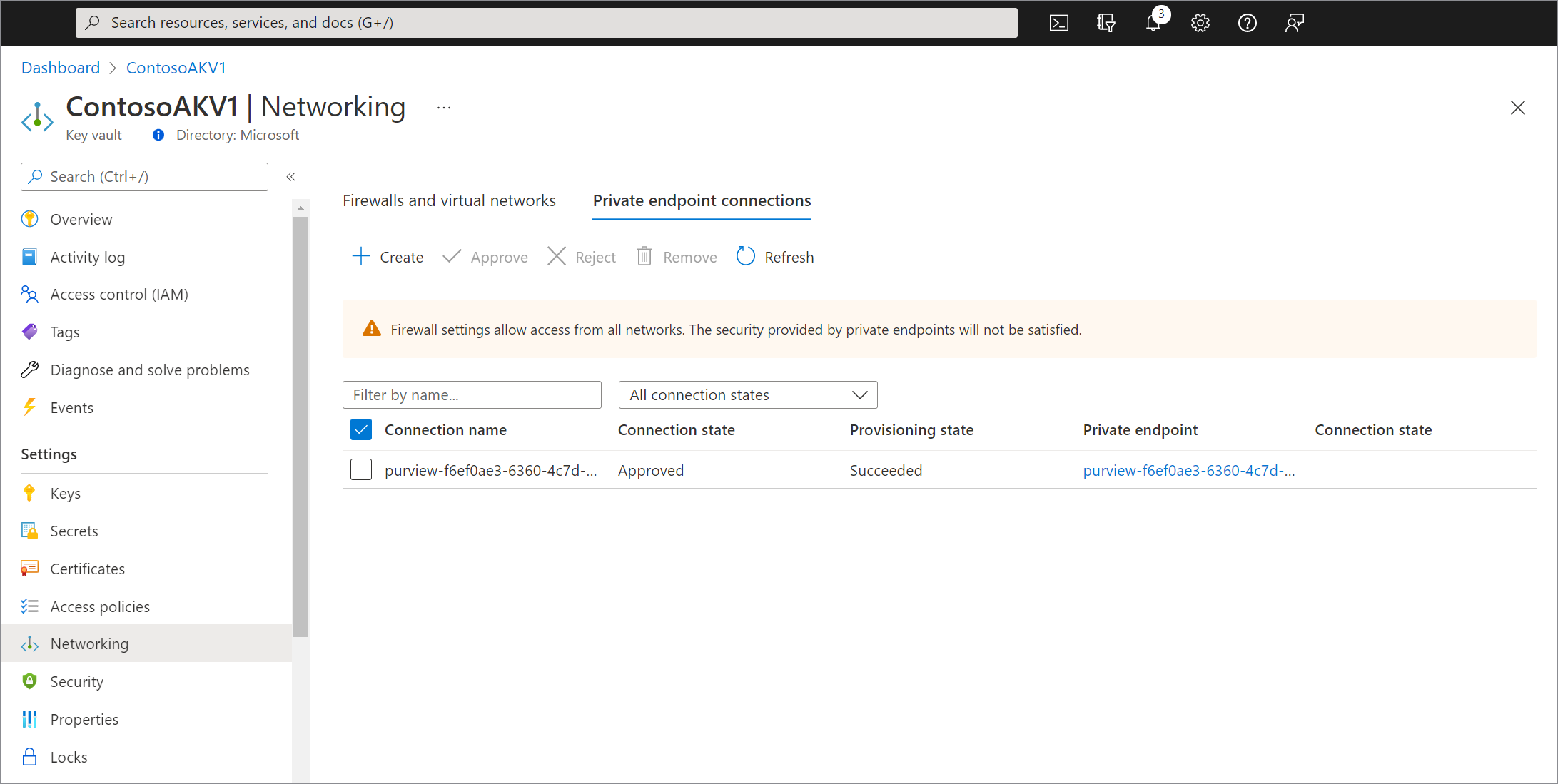

マネージド プライベート エンドポイントの一覧から、Azure Key Vaultの新しく作成されたマネージド プライベート エンドポイントを選択し、Azure portalの [承認の管理] を選択して、Azure portalのプライベート エンドポイントを承認します。

リンクをクリックすると、Azure portalにリダイレクトされます。 [プライベート エンドポイント接続] で、Azure Key Vault用に新しく作成されたプライベート エンドポイントを選択し、[承認] を選択します。

Microsoft Purview ガバナンス ポータル内では、マネージド プライベート エンドポイントも承認済みとして表示する必要があります。

Microsoft Purview ガバナンス ポータルの左側のウィンドウで [ データ マップ ] タブを選択します。

登録したデータ ソースを選択します。

[ 詳細>の表示+ 新しいスキャン] を選択するか、ソース タイルの [クイック アクションのスキャン] アイコンを使用します。

スキャンの [名前] を指定します。

[ 統合ランタイム経由で接続する] で、新しく作成されたマネージド VNet ランタイムを選択します。

[ 資格情報 ] 前に登録した資格情報を選択し、スキャンに適したコレクションを選択し、[接続の テスト] を選択します。 接続に成功したら、[続行] を選択 します。

次の手順に従って、スキャンに適したスキャン ルールとスコープを選択します。

スキャン トリガーを選択します。 スケジュールを設定することも、スキャンを 1 回実行することもできます。

スキャンを確認し、[ 保存して実行] を選択します。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示