Azure Site Recovery では、オンプレミス マシンを Azure の仮想ネットワークにレプリケートするために Azure Private Link プライベート エンドポイントを使用できます。 Azure Commercial リージョンおよび Azure Government リージョンでは、回復コンテナーへのプライベート エンドポイントのアクセスがサポートされています。

注

自動アップグレードは、プライベート エンドポイントではサポートされていません。 詳細については、こちらを参照してください。

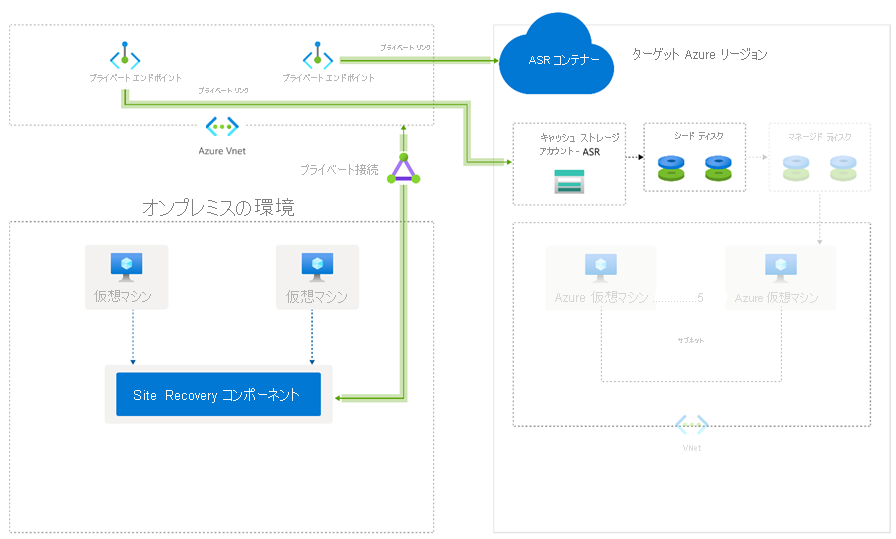

次の図は、プライベート エンドポイントを使用したハイブリッド ディザスター リカバリーのレプリケーション ワークフローを示しています。 プライベート エンドポイントをオンプレミス ネットワーク内に作成することはできません。 プライベート リンクを使用するには、Azure 仮想ネットワーク (この記事では "バイパス ネットワーク" と呼ばれる) を作成し、オンプレミスとバイパス ネットワークの間にプライベート接続を確立してから、バイパス ネットワーク内にプライベート エンドポイントを作成する必要があります。 任意の形式のプライベート接続を選択できます。

前提条件と注意事項

開始する前に、次の点に注意してください。

- プライベート リンクは Site Recovery 9.35 以降でサポートされています。

- プライベート エンドポイントを作成できるのは、登録済みの項目がない新しい Recovery Services コンテナーに対してのみです。 そのため、コンテナーに項目が追加される前に、プライベート エンドポイントを作成する必要があります。 価格情報については、「Azure Private Link の価格」を参照してください。

- Recovery Services のプライベート エンドポイントでは、動的 IP アドレスのみがサポートされます。 静的 IP アドレスはサポートされていません。

- コンテナーに対してプライベート エンドポイントを作成すると、そのコンテナーはロックダウンされます。 プライベート エンドポイントがあるネットワークからのみアクセスできます。

- 現在、Microsoft Entra ID はプライベート エンドポイントをサポートしていません。 そのため、Microsoft Entra ID をリージョンで動作させるために必要な IP と完全修飾ドメイン名への、セキュリティで保護された Azure 仮想ネットワークからの発信アクセスを許可する必要があります。 また必要に応じて、ネットワーク セキュリティ グループ タグである "Microsoft Entra ID" と Azure Firewall タグを使って、Microsoft Entra ID へのアクセスを許可することもできます。

- プライベート エンドポイントを作成するバイパス ネットワークには、5 つの IP アドレスが必要です。 コンテナーのプライベート エンドポイントを作成すると、Site Recovery によってマイクロサービスにアクセスするための 5 つのプライベート リンクが作成されます。

- プライベート エンドポイントをキャッシュ ストレージ アカウントに接続するには、バイパス ネットワーク内に追加の IP アドレスが 1 つ必要です。 オンプレミスとストレージ アカウント エンドポイント間では任意の接続方法を使用できます。 たとえば、インターネットまたは Azure ExpressRoute を使用できます。 プライベート リンクの確立は任意です。 ストレージのプライベート エンドポイントを作成できるのは、General Purpose v2 アカウントでのみです。 General Purpose v2 アカウントでのデータ転送の価格については、「Azure ページ BLOB の価格」を参照してください。

注

VMware と物理マシンを保護するためにプライベート エンドポイントを設定する場合は、構成サーバーに MySQL を手動でインストールする必要があります。 こちらの手順に従って、手動インストールを実行してください。

許可される URL

VMware VM の最新化されたエクスペリエンスでプライベート リンクを使用する場合、いくつかのリソースでパブリック アクセスが必要です。 許可リストに含めるすべての URL を次に示します。 プロキシベースの構成を使用する場合は、URL を参照しているときに受信した CNAME レコードがプロキシによって解決されることを確認します。

| URL | 詳細 |

|---|---|

| portal.azure.com | Azure portal に移動します。 |

*.windows.net *.msftauth.net*.msauth.net*.microsoft.com*.live.com *.office.com |

Azure サブスクリプションへのサインイン用。 |

*.microsoftonline.com *.microsoftonline-p.com |

アプライアンスが Azure Site Recovery と通信するための Microsoft Entra アプリを作成します。 |

management.azure.com |

Azure Resource Manager のデプロイと操作に使用されます。 |

*.siterecovery.windowsazure.com |

Site Recovery サービスに接続するために使用されます。 |

政府機関向けクラウドへのレプリケーションを有効にする場合は、継続的な接続のために Azure Site Recovery レプリケーション アプライアンスから次の URL が許可され、到達可能であることを確認します。

| Fairfax の URL | Mooncake の URL | 詳細 |

|---|---|---|

login.microsoftonline.us/* graph.windows.net |

login.microsoftonline.cn graph.chinacloudapi.cn |

Azure サブスクリプションへのサインイン用。 |

*.portal.azure.us |

*.portal.azure.cn |

Azure portal に移動します。 |

management.usgovcloudapi.net |

management.chinacloudapi.cn |

アプライアンスが Azure Site Recovery サービスと通信するための Microsoft Entra アプリを作成します。 |

サイトの回復用のプライベート エンドポイントを作成して使用する

以下のセクションでは、仮想ネットワークでサイトの回復用のプライベート エンドポイントを作成して使用するために行う必要がある手順について説明します。

注

これらの手順は表示されている順に行うことをお勧めします。 そうしないと、コンテナーでプライベート エンドポイントを使用できない可能性があります。また、新しいコンテナーでのプロセスの再開が必要になる場合があります。

Recovery Services コンテナーを作成する

Recovery Services コンテナーには、マシンのレプリケーション情報が含まれています。 Site Recovery 操作をトリガーするために使用されます。 障害が発生した場合にフェールオーバーする Azure リージョンに Recovery Services コンテナーを作成する方法については、「Recovery Services コンテナーを作成する」を参照してください。

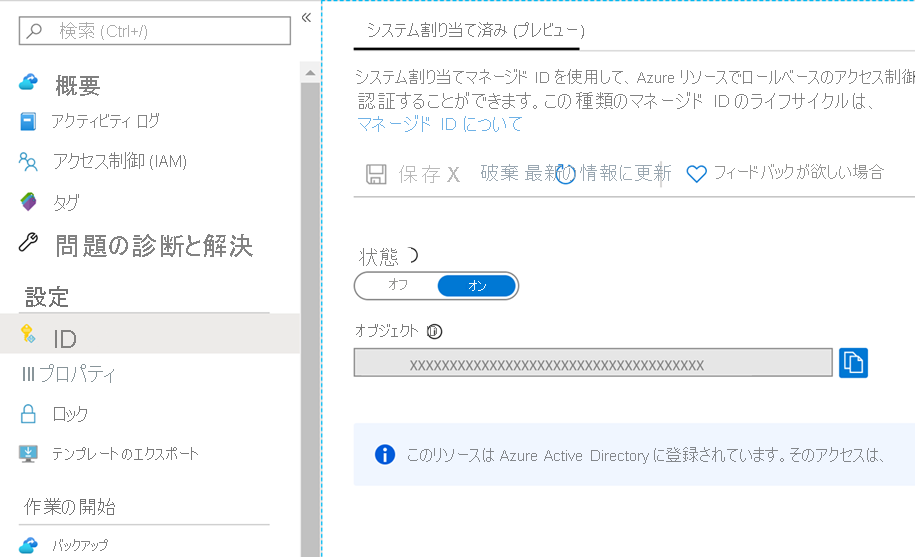

コンテナーのマネージド ID を有効にする

マネージド ID を使用すると、コンテナーからストレージ アカウントにアクセスできます。 Site Recovery からは、要件に応じて、ターゲット ストレージおよびキャッシュまたはログ ストレージ アカウントにアクセスする必要がある場合があります。 コンテナーで Private Link サービスを使用する場合は、マネージド ID アクセスが必要です。

Recovery Services コンテナーに移動します。 [設定] にある [ID] を選択します。

[状態] を [On] に変更し、 [保存] を選択します。

オブジェクト ID が生成されます。 これで、コンテナーが Microsoft Entra ID に登録されました。

Recovery Services コンテナーのプライベート エンドポイントを作成する

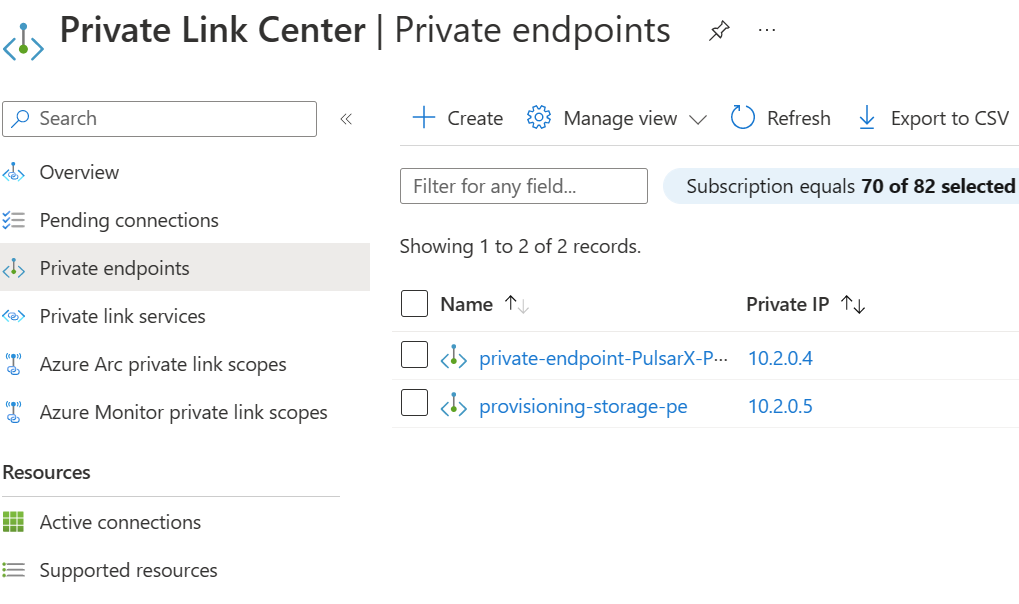

オンプレミスのソース ネットワーク内のマシンを保護するには、バイパス ネットワークにコンテナー用のプライベート エンドポイントが 1 つ必要です。 Azure portal の Private Link センターを使用するか、Azure PowerShell を使用してプライベート エンドポイントを作成できます。

プライベート エンドポイントを作成するには、これらの手順に従います。

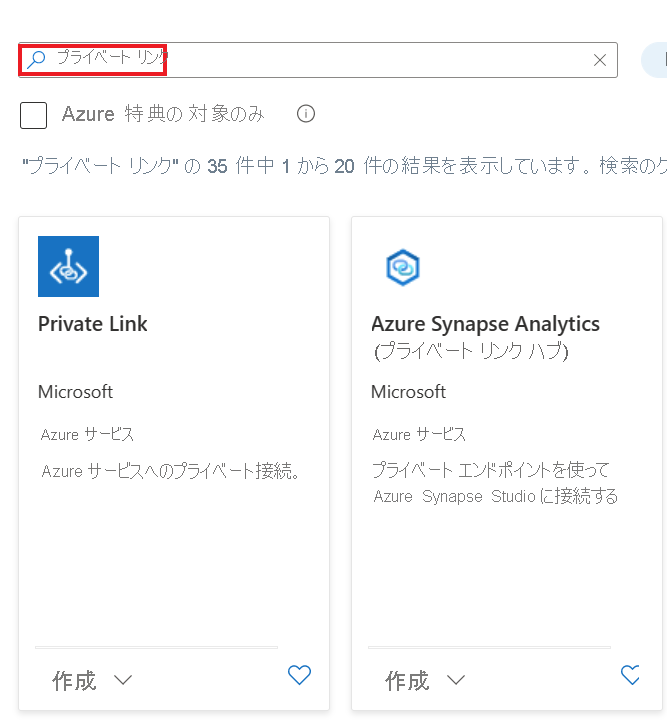

Azure Portal で、 [リソースの作成] を選択します。

Azure Marketplace で Private Link を検索します。

検索結果から [Private Link] を選択し、[Backup and Site Recovery] (バックアップとサイトの回復) ページで [作成] を選択します。

左ペインで、 [プライベート エンドポイント] を選択します。 [プライベート エンドポイント] ページで、[作成] を選択して、コンテナーのプライベート エンドポイントの作成を開始します。

[プライベート エンドポイントの作成] ページの [基本]>[プロジェクトの詳細] セクションで、次のようにします。

- [サブスクリプション] で [Contoso Environment] (Contoso 環境) を選択します。

- [リソース グループ] で、既存のリソース グループを選択するか、新しいリソース グループを作成します。 たとえば、ContosoCloudRG などです。

[プライベート エンドポイントの作成] ページの [基本]>[インスタンスの詳細] セクションで、次のようにします。

- [名前] ボックスに、コンテナーを識別する表示名を入力します。 たとえば、ContosoPrivateEP などです。

- [ネットワーク インターフェイス名] は、前の手順で選択した名前に基づいて自動的に設定されます。

- [リージョン] には、バイパス ネットワークに使用したリージョンを使用します。 たとえば、(ヨーロッパ) 英国南部などです。

- [次へ] を選択します。

![プライベート エンドポイントを作成するための [基本] タブを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/create-private-endpoints-basic-tab.png)

[リソース] セクションで、次のようにします。

- [接続方法] で、[マイ ディレクトリ内の Azure リソースに接続する] を選択します。

- [サブスクリプション] で [Contoso Environment] (Contoso 環境) を選択します。

- 選択したサブスクリプションの [リソースの種類] で、[Microsoft.RecoveryServices/vaults] を選択します。

- [リソース] で Recovery Services コンテナーの名前を選びます。

- [ターゲット サブリソース] として、[AzureSiteRecovery] を選択します。

- [次へ] を選択します。

![プライベート エンドポイントにリンクするための [リソース] タブを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/resource-tab.png)

[Virtual Network] セクションで、次のようにします。

- [仮想ネットワーク] で、バイパス ネットワークを選択します。

- [サブネット] では、プライベート エンドポイントを作成するサブネットを指定します。

- [プライベート IP 構成] では、既定の選択を保持します。

- [次へ] を選択します。

![プライベート エンドポイントにリンクするための [仮想ネットワーク] タブを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/virtual-network-tab.png)

[DNS] セクションで、次のようにします。

-

[はい] を選択して、プライベート DNS ゾーンとの統合を有効にします。

注

[はい] を選択すると、ゾーンが自動的にバイパス ネットワークにリンクされます。 また、このアクションにより、プライベート エンドポイント用に作成された新しい IP と完全修飾ドメイン名の DNS 解決に必要な DNS レコードが追加されます。

- 既存の DNS ゾーンを選ぶか、新たに作成します。

同じコンテナーに接続する新しいプライベート エンドポイントごとに、新しい DNS ゾーンを作成することを選択するようにしてください。 既存のプライベート DNS ゾーンを選択した場合は、以前の CNAME レコードは上書きされます。 続行する前に、プライベート エンドポイントのガイダンスに関するページを参照してください。

ご利用の環境にハブ アンド スポーク モデルがある場合は、セットアップ全体に対して 1 つのプライベート エンドポイントと 1 つのプライベート DNS ゾーンのみが必要です。 これは、すべての仮想ネットワーク間のピアリングが既に有効になっているためです。 詳細については、プライベート エンドポイントの DNS 統合に関する記事を参照してください。

プライベート DNS ゾーンを手動で作成するには、「プライベート DNS ゾーンを作成し、DNS レコードを手動で追加する」の手順に従います。

![プライベート エンドポイントの構成のための [構成] タブを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/dns-tab.png)

-

[はい] を選択して、プライベート DNS ゾーンとの統合を有効にします。

[タグ] セクションでは、プライベート エンドポイントのタグを追加できます。

[確認および作成]. 確認が完了したら、 [作成] を選択してプライベート エンドポイントを作成します。

プライベート エンドポイントが作成されると、5 つの完全修飾ドメイン名 (FQDN) がプライベート エンドポイントに追加されます。 これらのリンクを使用すると、オンプレミス ネットワーク内のマシンから、コンテナーのコンテキストで必要なすべての Site Recovery マイクロサービスに、バイパス ネットワーク経由でアクセスできるようになります。 バイパス ネットワークとピアリングされたすべてのネットワーク内のすべての Azure マシンの保護に、同じプライベート エンドポイントを使用することができます。

5 つのドメイン名はこのパターンで書式設定されます。

{Vault-ID}-asr-pod01-{type}.{target-geo-code}.privatelink.siterecovery.windowsazure.com

サイトの回復用のプライベート エンドポイントを承認する

プライベート エンドポイントを作成する際に、Recovery Services コンテナーの所有者でもある場合は、先ほど作成したプライベート エンドポイントが数分以内に自動的に承認されます。 それ以外の場合は、プライベート エンドポイントを使用する前に、コンテナーの所有者によって承認される必要があります。 要求されたプライベート エンドポイント接続を承認または拒否するには、回復コンテナー ページの [設定] にある [プライベート エンドポイント接続] に移動します。

続行する前に、プライベート エンドポイント リソースに移動して、接続の状態を確認することができます。

![コンテナーの [プライベート エンドポイント接続] ページと接続の一覧を示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/vault-private-endpoint-connections.png)

(省略可能) キャッシュ ストレージ アカウントのプライベート エンドポイントを作成する

Azure Storage へのプライベート エンドポイントを使用できます。 ストレージ アクセス用のプライベート エンドポイントの作成は、Azure Site Recovery レプリケーションでは省略可能です。 ストレージ用のプライベート エンドポイントを作成する場合は、バイパス仮想ネットワーク内にキャッシュまたはログ ストレージ アカウント用のプライベート エンドポイントが必要です。

注

ストレージ アカウントでプライベート エンドポイントが有効になっていない場合でも、保護は正常に実行されます。 ただし、レプリケーション トラフィックはインターネット経由で Azure Site Recovery のパブリック エンドポイントに転送されます。 レプリケーション トラフィックが確実にプライベート リンクを経由するようにするには、ストレージ アカウントでプライベート エンドポイントを有効にする必要があります。

注

ストレージ用のプライベート エンドポイントは、General Purpose v2 ストレージ アカウントでのみ作成できます。 価格情報については、「Azure ページ BLOB の価格」を参照してください。

プライベート ストレージを作成するためのガイダンスに従って、プライベート エンドポイントと共にストレージ アカウントを作成します。 [プライベート DNS ゾーンとの統合] では、必ず、 [はい] を選択してください。 既存の DNS ゾーンを選択するか、新たに作成します。

コンテナーに必要なアクセス許可を付与する

セットアップによっては、ターゲットの Azure リージョンに 1 つまたは複数のストレージ アカウントが必要になる場合があります。 次に、Site Recovery に必要なすべてのキャッシュ/ログ ストレージ アカウントに対して、マネージド ID のアクセス許可を付与します。 この場合は、必要なストレージ アカウントを事前に作成する必要があります。

仮想マシンのレプリケーションを有効にする前に、ストレージ アカウントの種類に応じて、コンテナーのマネージド ID には次のロールのアクセス許可が付与されている必要があります。

- Resource Manager ベースのストレージ アカウント (Standard タイプ):

- Resource Manager ベースのストレージ アカウント (Premium タイプ):

- 従来のストレージ アカウント:

次の手順では、ストレージ アカウントにロールの割り当てを追加する方法について説明します。 詳細な手順については、「Azure portal を使用して Azure ロールを割り当てる」を参照してください。

ストレージ アカウントに移動します。

[アクセス制御 (IAM)] を選択します。

[追加] > [ロールの割り当ての追加] の順に選択します。

![[ロールの割り当ての追加] メニューが開いている [アクセス制御 (IAM)] ページのスクリーンショット。](../reusable-content/ce-skilling/azure/media/role-based-access-control/add-role-assignment-menu-generic.png)

[ロール] タブで、このセクションの先頭に表示されているいずれかのロールを選択します。

[メンバー] タブで、[マネージド ID] を選択し、[メンバーの選択] を選択します。

Azure サブスクリプションを選択します。

[システム割り当てマネージド ID] を選択し、コンテナーを検索して選択します。

[確認と 割り当て] タブで、 [確認と割り当て] を選択して ロールを割り当てます。

これらのアクセス許可に加え、Microsoft の信頼済みサービスへのアクセスも許可する必要があります。 これを行うには、次のステップに従います。

- [ファイアウォールと仮想ネットワーク] に移動します。

- [例外] で [信頼された Microsoft サービスによるこのストレージ アカウントに対するアクセスを許可します] を選択します。

仮想マシンを保護する

上記のタスクが完了した後、オンプレミス インフラストラクチャのセットアップを続行します。 続行するには、次のいずれかのタスクを実行します。

セットアップが完了した後、ソース マシンのレプリケーションを有効にします。 バイパス ネットワークでコンテナーのプライベート エンドポイントが作成されるまでは、インフラストラクチャを設定しないでください。

プライベート DNS ゾーンを作成し、DNS レコードを手動で追加する

コンテナーのプライベート エンドポイントを作成したときに、プライベート DNS ゾーンと統合するオプションを選択しなかった場合は、このセクションの手順に従ってください。

1 つのプライベート DNS ゾーンを作成して、Site Recovery プロバイダー (Hyper-V マシンの場合) またはプロセス サーバー (VMware または物理マシンの場合) で、プライベート FQDN をプライベート IP に解決できるようにします。

プライベート DNS ゾーンを作成します。

[すべてのサービス] 検索ボックスで「プライベート DNS ゾーン」を検索してから、結果で [プライベート DNS ゾーン] を選択します。

[プライベート DNS ゾーン] ページで、 [追加] ボタンを選択して新しいゾーンの作成を開始します。

[プライベート DNS ゾーンの作成] ページで、必要な詳細を入力します。 プライベート DNS ゾーンの名前として、「privatelink.siterecovery.windowsazure.com」と入力します。 任意のリソース グループと任意のサブスクリプションを選択できます。

![[プライベート DNS ゾーンの作成] ページの [基本] タブを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/create-private-dns-zone.png)

[確認と作成] タブに進み、DNS ゾーンを確認して作成します。

VMware または物理マシンの保護に最新のアーキテクチャを使っている場合は、privatelink.prod.migration.windowsazure.com 用の別のプライベート DNS ゾーンも作成する必要があります。 このエンドポイントは、オンプレミス環境の検出を実行するために Site Recovery によって使用されます。

重要

Azure GOV ユーザーの場合は、DNS ゾーンに

privatelink.prod.migration.windowsazure.usを追加します。

プライベート DNS ゾーンを仮想ネットワークにリンクするには、次の手順に従います。

前の手順で作成したプライベート DNS ゾーンに移動してから、左ペインの [仮想ネットワーク リンク] に移動します。 [追加] を選択します。

必要な詳細を入力します。 [サブスクリプション] と [仮想ネットワーク] の一覧で、バイパス ネットワークに対応する詳細を選択します。 他のフィールドは既定値のままとします。

![[仮想ネットワーク リンクの追加] ページを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/add-virtual-network-link.png)

DNS レコードを追加します。

必要なプライベート DNS ゾーンとプライベート エンドポイントを作成したので、DNS ゾーンに DNS レコードを追加する必要があります。

注

カスタム プライベート DNS ゾーンを使用する場合は、必ず、次の手順に従って同様のエントリを作成してください。

この手順では、プライベート エンドポイントの FQDN ごとに、プライベート DNS ゾーンにエントリを作成する必要があります。

プライベート DNS ゾーンに移動してから、左ペインの [概要] セクションに移動します。 [レコード セット] を選択してレコードの追加を開始します。

[レコード セットの追加] ページで、それぞれの完全修飾ドメイン名およびプライベート IP のエントリを [A] タイプのレコードとして追加します。 完全修飾ドメイン名と IP の一覧は、 [概要] の [プライベート エンドポイント] ページで取得できます。 次のスクリーンショットでわかるように、プライベート エンドポイントからの最初の完全修飾ドメイン名が、プライベート DNS ゾーンのレコード セットに追加されています。

これらの完全修飾ドメイン名は、この

{Vault-ID}-asr-pod01-{type}.{target-geo-code}.siterecovery.windowsazure.comというパターンに一致します![[レコードセットの追加] ページを示すスクリーンショット。](media/hybrid-how-to-enable-replication-private-endpoints/add-record-set.png)

次の手順

仮想マシンのレプリケーションのためにプライベート エンドポイントを有効にしたので、これらの他の記事を参照して、追加および関連情報を確認してください。