Azure Blob Storage を使用すると、大量の非構造化オブジェクト データを格納できます。 Blob Storage を使用して、メディア、コンテンツ、またはアプリケーション データを収集したり、ユーザーに公開したりできます。 すべての BLOB データはコンテナー内に格納されるため、データのアップロードを開始する前にストレージ コンテナーを作成する必要があります。 Blob Storage の詳細については、「 Azure Blob Storage の概要」を参照してください。

このハウツー記事では、Azure portal 内でコンテナー オブジェクトを操作する方法について説明します。

[前提条件]

Azure Storage にアクセスするには、Azure サブスクリプションが必要です。 まだサブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。

Azure Storage へのアクセスはすべて、ストレージ アカウント経由で行われます。 このハウツー記事では、 Azure portal、Azure PowerShell、または Azure CLI を使用してストレージ アカウントを作成します。 ストレージ アカウントの作成に関するヘルプについては、「ストレージ アカウントの作成」を参照してください。

コンテナーを作成する

コンテナーは、ファイル システム内のディレクトリと同様に、BLOB のセットを整理します。 ストレージ アカウントには無制限の数のコンテナーを含めることができます。また、コンテナーには無制限の数の BLOB を格納できます。

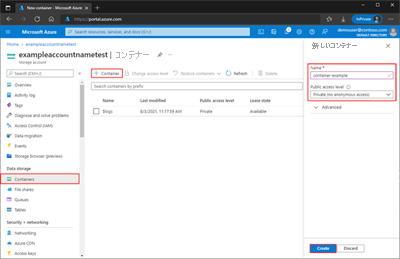

Azure portal でコンテナーを作成するには、次の手順に従います。

画面の左側にあるポータル ナビゲーション ウィンドウで、[ ストレージ アカウント ] を選択し、ストレージ アカウントを選択します。 ナビゲーション ウィンドウが表示されない場合は、メニュー ボタンを選択して表示を切り替えます。

ストレージ アカウントのナビゲーション ウィンドウで、[ データ ストレージ ] セクションまでスクロールし、[コンテナー] を選択 します。

[ コンテナー ] ウィンドウで 、[ + コンテナー ] ボタンを選択して、[ 新しいコンテナー ] ウィンドウを開きます。

[ 新しいコンテナー ] ウィンドウで、新しいコンテナーの 名前 を指定します。 コンテナー名は小文字である必要があり、英文字または数字で始まる必要があり、英文字、数字、ダッシュ (-) 文字のみを含めることができます。 また、名前の長さは 3 ~ 63 文字にする必要があります。 コンテナー名と BLOB 名の詳細については、「コンテナー、 BLOB、およびメタデータの名前付けと参照」を参照してください。

コンテナーの 匿名アクセス レベル を設定します。 推奨レベルは プライベート (匿名アクセスなし) です。 BLOB データへの匿名アクセスを防止する方法については、「 概要: BLOB データの匿名読み取りアクセスの修復」を参照してください。

[作成] を選択して、コンテナーを作成します。

コンテナーのプロパティとメタデータの読み取り

コンテナーは、システム プロパティとユーザー定義メタデータの両方を公開します。 システム プロパティは、各 Blob Storage リソースに存在します。 一部のプロパティは読み取り専用ですが、他のプロパティは読み取りまたは設定できます。

ユーザー定義メタデータは、Blob Storage リソースに指定する 1 つ以上の名前と値のペアで構成されます。 メタデータを使用して、リソースに追加の値を格納できます。 メタデータ値は独自の目的にのみ使用され、リソースの動作には影響しません。

コンテナーのプロパティ

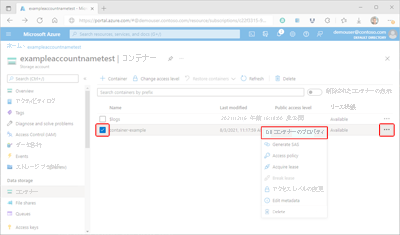

Azure portal 内でコンテナーのプロパティを表示するには、次の手順に従います。

ストレージ アカウント内のコンテナーの一覧に移動します。

プロパティを表示するコンテナーの名前の横にあるチェック ボックスをオンにします。

コンテナーの [ その他 ] ボタン (...) を選択し、[ コンテナーのプロパティ ] を選択してコンテナーの [プロパティ ] ウィンドウを表示します。

コンテナー メタデータの読み取りと書き込み

ストレージ アカウント内に多数のオブジェクトを持つユーザーは、メタデータを使用してコンテナー内で論理的にデータを整理できます。

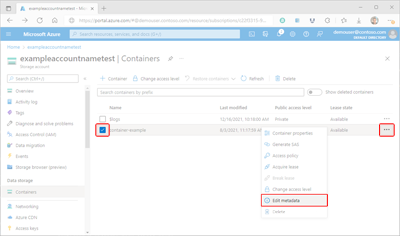

Azure portal 内でコンテナーのメタデータを管理するには、次の手順に従います。

ストレージ アカウント内のコンテナーの一覧に移動します。

メタデータを管理するコンテナーの名前の横にあるチェック ボックスをオンにします。

コンテナーの [ その他 ] ボタン (...) を選択し、[ メタデータの編集] を選択して [コンテナー メタデータ ] ウィンドウを表示します。

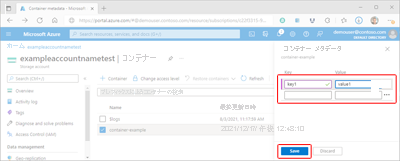

[コンテナー メタデータ] ペインには、既存のメタデータ キーと値のペアが表示されます。 既存のデータを編集するには、既存のキーまたは値を選択し、データを上書きします。 提供された空のフィールドにデータを指定することで、追加のメタデータを追加できます。 最後に、[ 保存] を選択してデータをコミットします。

コンテナーと BLOB アクセスの管理

コンテナーとその BLOB へのアクセスを適切に管理することは、データを安全に保つための鍵となります。 次のセクションでは、アクセス要件を満たす方法について説明します。

コンテナーの Azure RBAC ロールの割り当てを管理する

Microsoft Entra ID は、Blob Storage リソースに最適なセキュリティを提供します。 Azure ロールベースのアクセス制御 (Azure RBAC) は、特定のリソースに対するセキュリティ プリンシパルのアクセス許可を決定します。 コンテナーへのアクセスを許可するには、コンテナー スコープ以上の RBAC ロールをユーザー、グループ、サービス プリンシパル、またはマネージド ID に割り当てます。 ロールの割り当てに 1 つ以上の条件を追加することもできます。

ロールの割り当てについては、 Azure portal を使用した Azure ロールの割り当てに関するページを参照してください。

Shared Access Signature を生成する

Shared Access Signature (SAS) は、通常はアクセス許可を持たないクライアントに対して、セキュリティで保護された委任された一時的なアクセスを提供します。 SAS を使用すると、クライアントがデータにアクセスする方法をきめ細かく制御できます。 たとえば、クライアントで使用できるリソースを指定できます。 また、クライアントが実行できる操作の種類を制限し、期間を指定することもできます。

Azure では、3 種類の SAS がサポートされています。 サービス SAS は、ストレージ サービスの 1 つ (BLOB、キュー、テーブル、またはファイル サービス) 内のリソースへのアクセスを提供します。 アカウント SAS はサービス SAS に似ていますが、複数のストレージ サービス内のリソースへのアクセスを許可できます。 ユーザー委任 SAS は、Microsoft Entra 資格情報で保護された SAS であり、Blob Storage サービスでのみ使用できます。

SAS を作成するときに、アクセス許可レベル、IP アドレスまたは範囲、または開始日時と有効期限に基づいてアクセス制限を設定できます。 詳細については、「 Shared Access Signature を使用して Azure Storage リソースへの制限付きアクセスを許可する」を参照してください。

注意事項

有効な SAS を所有するすべてのクライアントは、その SAS で許可されているストレージ アカウント内のデータにアクセスできます。 悪意のある、または意図しない使用から SAS を保護することが重要です。 SAS の配布には裁量を使用し、侵害された SAS を取り消す計画を立てます。

Azure portal を使用して SAS トークンを生成するには、次の手順に従います。

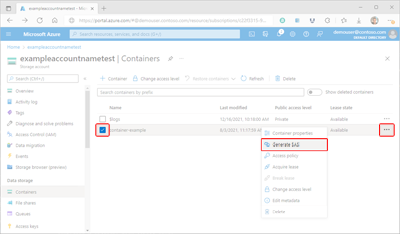

Azure portal で、ストレージ アカウント内のコンテナーの一覧に移動します。

SAS トークンを生成するコンテナーの名前の横にあるチェック ボックスをオンにします。

コンテナーの [その他 ] ボタン (...) を選択し、[ SAS の生成 ] を選択して [ SAS の生成 ] ウィンドウを表示します。

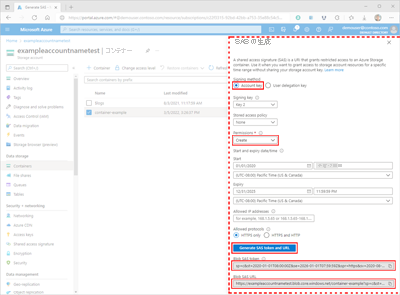

[SAS の生成] ウィンドウで、[署名方法] フィールドの [アカウント キー] の値を選択します。

[ 署名方法 ] フィールドで、[ アカウント キー] を選択します。 アカウント キーを選択すると、サービス SAS が作成されます。

[ 署名キー ] フィールドで、SAS の署名に使用する目的のキーを選択します。

[ 保存されたアクセス ポリシー ] フィールドで、[ なし] を選択します。

[ アクセス許可 ] フィールドを選択し、目的のアクセス許可に対応するチェック ボックスをオンにします。

[ 開始日と有効期限の日付/時刻 ] セクションで、目的の 開始日 と 有効期限 の日付、時刻、タイム ゾーンの値を指定します。

必要に応じて、[許可された IP アドレス] フィールドで、要求を受け入れる IP アドレスまたは IP アドレス の範囲を指定します。 要求 IP アドレスが SAS トークンで指定された IP アドレスまたはアドレス範囲と一致しない場合、その IP アドレスは承認されません。

必要に応じて、[許可されたプロトコル] フィールドで SAS で行われた要求に 許可されるプロトコルを 指定します。 既定値は HTTPS です。

設定の精度を確認し、[ SAS トークンと URL の生成 ] を選択して 、BLOB SAS トークン と BLOB SAS URL クエリ文字列を表示します。

BLOB SAS トークンと BLOB SAS URL の値をコピーして、セキュリティで保護された場所に貼り付けます。 これらは 1 回だけ表示され、ウィンドウを閉じた後は取得できません。

注

ポータルから返される SAS トークンには、URL クエリ文字列の区切り文字 ('?') は含まれません。 SAS トークンをリソース URL に追加する場合は、SAS トークンを追加する前に、リソース URL に区切り文字を追加することを忘れないでください。

保存されているアクセスポリシーまたは不変ポリシーを作成する

保存されたアクセス ポリシーを使用すると、1 つ以上の共有アクセス署名をサーバー側で追加で制御できます。 SAS を保存されたアクセス ポリシーに関連付けると、SAS はポリシーで定義されている制限を継承します。 これらの追加の制限により、署名の開始時刻、有効期限、またはアクセス許可を変更できます。 発行後に取り消すこともできます。

不変ポリシーを 使用して、上書きや削除からデータを保護できます。 不変ポリシーを使用すると、オブジェクトを作成および読み取ることができますが、特定の期間、オブジェクトの変更や削除は防止されます。 Blob Storage では、2 種類の不変ポリシーがサポートされています。 時間ベースのアイテム保持ポリシーでは、定義された期間の書き込み操作と削除操作を禁止します。 訴訟ホールドでも書き込みと削除の操作が禁止されますが、それらの操作を再開するには、明示的にクリアする必要があります。

保存されているアクセス ポリシーを作成する

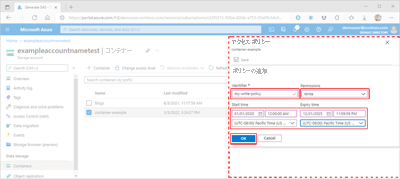

保存されているアクセス ポリシーの構成は 2 段階のプロセスです。ポリシーを最初に定義してから、その後コンテナーに適用する必要があります。 保存されているアクセス ポリシーを構成するには、次の手順に従います。

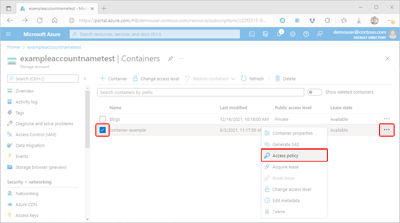

Azure portal で、ストレージ アカウント内のコンテナーの一覧に移動します。

SAS トークンを生成するコンテナーの名前の横にあるチェック ボックスをオンにします。

コンテナーの [その他 ] ボタン (...) を選択し、[ アクセス ポリシー ] を選択して [ アクセス ポリシー ] ウィンドウを表示します。

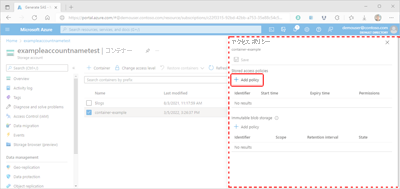

[アクセス ポリシー] ウィンドウで、[保存されたアクセス ポリシー] セクションで [+ ポリシーの追加] を選択して、[ポリシーの追加] ウィンドウを表示します。 既存のポリシーはすべて、適切なセクションに表示されます。

[ ポリシーの追加 ] ウィンドウで、[ 識別子 ] ボックスを選択し、新しいポリシーの名前を追加します。

[ アクセス許可 ] フィールドを選択し、新しいポリシーに必要なアクセス許可に対応するチェック ボックスをオンにします。

必要に応じて、[開始時刻] フィールドと [有効期限] フィールドに日付、時刻、タイム ゾーンの値を指定して、ポリシーの有効期間を設定します。

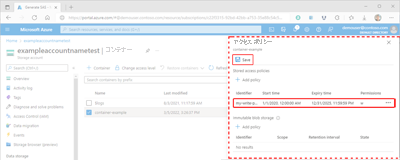

設定の精度を確認し、[ OK] を 選択して [アクセス ポリシー ] ウィンドウを更新します。

注意事項

これで、ポリシーは [保存されたアクセス ポリシー ] テーブルに表示されますが、コンテナーには適用されません。 この時点で [アクセス ポリシー ] ウィンドウから移動した場合、ポリシーは保存または適用 されず 、作業は失われます。

[ アクセス ポリシー ] ウィンドウで、[ + ポリシーの追加] を選択して別のポリシーを定義するか、[ 保存] を選択して新しいポリシーをコンテナーに適用します。 保存されているアクセス ポリシーを少なくとも 1 つ作成すると、他のセキュリティで保護されたアクセス署名 (SAS) を関連付けることができます。

不変ポリシーを作成する

コンテナーの不変ポリシーを構成する方法の詳細を参照してください。 不変ポリシーの実装に関するヘルプについては、保持ポリシーの構成 または 法律ホールドの構成またはクリア に記載されている手順に従ってください。

リースの管理

コンテナー リースは、削除操作のロックを確立または管理するために使用されます。 Azure portal 内でリースを取得すると、ロックは無限の期間でのみ作成できます。 プログラムで作成した場合、ロック期間は 15 秒から 60 秒の範囲で指定できます。また、無限にすることもできます。

5 つの異なるリース操作モードがありますが、Azure portal 内で使用できるリース操作モードは 2 つだけです。

| 利用シーン |

|

|

|---|---|---|

|

|

新しいリースを要求します。 | ✓ |

|

|

既存のリースを更新します。 | |

|

|

既存のリースの ID を変更します。 | |

|

|

現在のリースを終了します。を使用すると、他のクライアントが新しいリースを取得できます | ✓ |

|

|

現在のリースを終了します。は、現在のリース期間中に他のクライアントが新しいリースを取得できないようにします |

リースを取得する

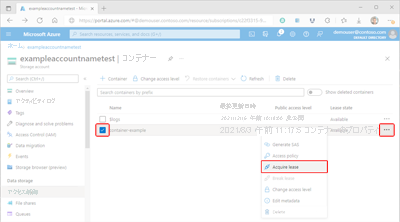

Azure portal を使用してリースを取得するには、次の手順に従います。

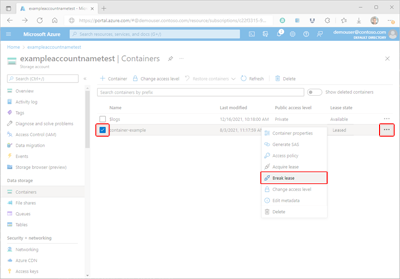

Azure portal で、ストレージ アカウント内のコンテナーの一覧に移動します。

リースを取得するコンテナーの名前の横にあるチェック ボックスをオンにします。

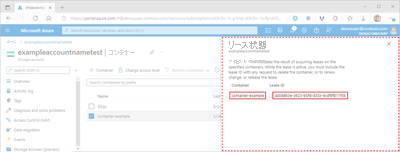

コンテナーの [ その他 ] ボタン (...) を選択し、[ リースの取得 ] を選択して新しいリースを要求し、[ リースの状態 ] ウィンドウに詳細を表示します。

新しく要求されたリースの コンテナー と リース ID のプロパティ値は、[ リースの状態 ] ウィンドウに表示されます。 これらの値をコピーして安全な場所に貼り付けます。 これらは 1 回だけ表示され、ウィンドウを閉じた後は取得できません。

リースを解除する

Azure portal を使用してリースを解除するには、次の手順に従います。

Azure portal で、ストレージ アカウント内のコンテナーの一覧に移動します。

リースを解除するコンテナーの名前の横にあるチェック ボックスをオンにします。

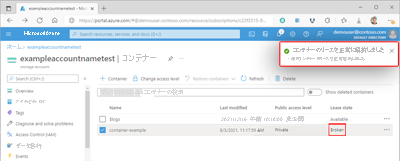

コンテナーの [その他 ] ボタン (...) を選択し、[ リースの中断 ] を選択してリースを解除します。

リースが切断されると、選択したコンテナーの リース状態 の値が更新され、状態の確認が表示されます。

コンテナーを削除する

Azure portal 内でコンテナーを削除すると、コンテナー内のすべての BLOB も削除されます。

Warnung

次の手順に従って、コンテナーとその中のすべての BLOB を完全に削除できます。 Microsoft では、コンテナーのソフト削除を有効にして、コンテナーと BLOB が誤って削除されないように保護することをお勧めします。 詳細については、「 コンテナーの論理的な削除」を参照してください。

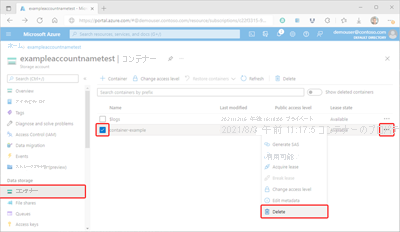

Azure portal 内でコンテナーを削除するには、次の手順に従います。

Azure portal で、ストレージ アカウント内のコンテナーの一覧に移動します。

削除するコンテナーを選択します。

[ その他 ] ボタン (...) を選択し、[削除] を選択 します。

[ コンテナーの削除 ] ダイアログで、コンテナーを削除することを確認します。

場合によっては、削除されたコンテナーを取得できます。 ストレージ アカウントで論理的な削除データ保護オプションが有効になっている場合は、関連付けられている保持期間内に削除されたコンテナーにアクセスできます。 論理的な削除の詳細については、 コンテナーの論理的な削除 に関する記事を参照してください。

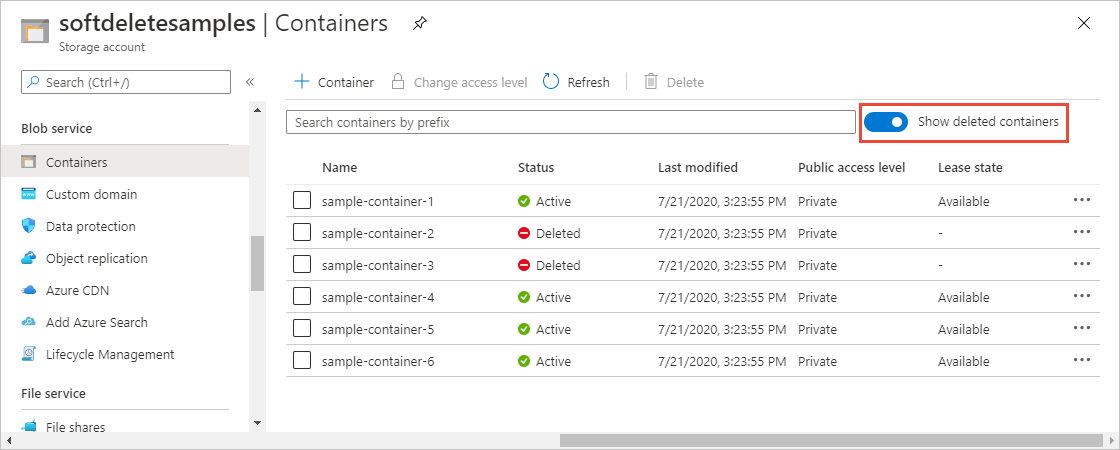

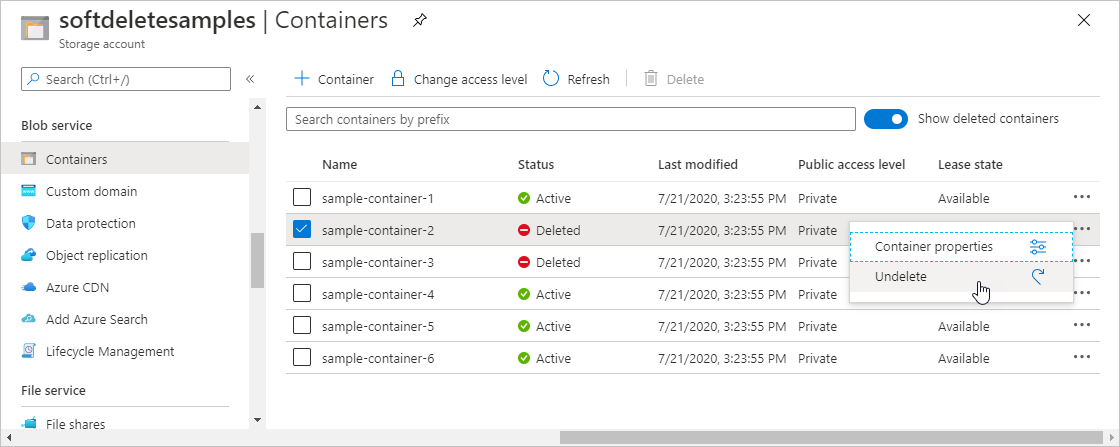

一時削除されたコンテナーを表示する

論理的な削除が有効になっている場合は、Azure portal 内で論理的に削除されたコンテナーを表示できます。 論理的に削除されたコンテナーは、指定された保持期間中に表示されます。 リテンション期間が経過すると、ソフト削除されたコンテナーは完全に削除され、表示されなくなります。

Azure portal 内で論理的に削除されたコンテナーを表示するには、次の手順に従います。

Azure portal 内でストレージ アカウントに移動し、コンテナーの一覧を表示します。

[ 削除されたコンテナーの表示 ] スイッチを切り替えて、削除されたコンテナーを一覧に含めます。

ソフト削除されたコンテナーを復元する

保持期間中は、論理的に削除されたコンテナーとその内容を復元できます。 Azure portal 内で論理的に削除されたコンテナーを復元するには、次の手順に従います。

Azure portal 内でストレージ アカウントに移動し、コンテナーの一覧を表示します。

復元するコンテナーのコンテキスト メニューを表示し、メニューから [削除の取り消 し] を選択します。

![ブラウザーの [メニュー] ボタンの場所を示す Azure portal ホームページのスクリーンショット。](media/blob-containers-portal/menu-expand-sml.png)