この記事では、Azure portal を使用して、階層型名前空間機能が有効になっているストレージ アカウント内のディレクトリまたは BLOB のアクセス制御リスト (ACL) を管理する方法について説明します。

ACL の構造の詳細については、「Azure Data Lake Storage のアクセス制御リスト (ACL)」を参照してください。

ACL と Azure ロールを一緒に使用する方法については、「Azure Data Lake Storage のアクセス制御モデル」を参照してください。

前提条件

Azure サブスクリプション。 Azure 無料試用版の取得に関するページを参照してください。

階層型名前空間機能が有効になっているストレージ アカウント。 作成するには、こちらの手順に従います。

次のセキュリティのアクセス許可のいずれかを持っている必要があります。

ユーザー ID に、ターゲット コンテナー、ストレージ アカウント、親リソース グループ、またはサブスクリプションのいずれかのスコープでストレージ BLOB データ所有者ロールが割り当てられている。

ACL 設定を適用する予定のターゲット コンテナー、ディレクトリ、または BLOB の所有ユーザーである。

ACL を管理する

Azure ポータルにサインインして、作業を開始します。

ストレージ アカウントを見つけて、アカウントの概要を表示します。

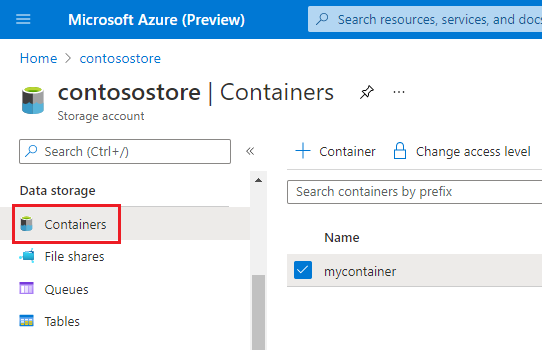

[データ ストレージ] の下で [コンテナー] を選択します。

ストレージ アカウント内のコンテナーが表示されます。

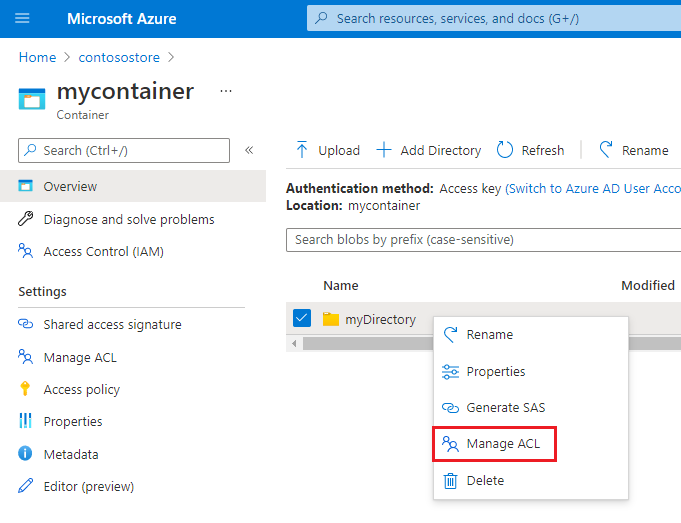

任意のコンテナー、ディレクトリ、または BLOB に移動します。 オブジェクトを右クリックし、 [ACL の管理] を選択します。

[ACL の管理] ページの [アクセス許可] タブが表示されます。 このタブ内のコントロールを使用して、オブジェクトへのアクセスを管理します。

![[ACL の管理] ページの [アクセス ACL] タブ](media/data-lake-storage-acl-azure-portal/access-acl-page.png)

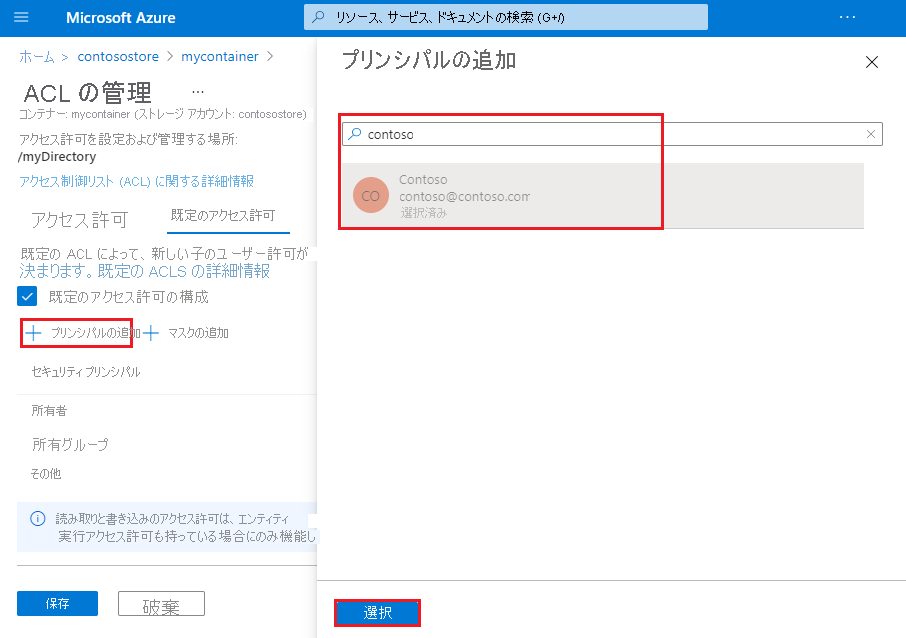

"セキュリティ プリンシパル" を ACL に追加するには、 [プリンシパルの追加] ボタンを選択します。

ヒント

セキュリティ プリンシパルは、Microsoft Entra ID で定義されたユーザー、グループ、サービス プリンシパル、またはマネージド ID を表すオブジェクトです。

検索ボックスを使用してセキュリティ プリンシパルを検索し、[選択] ボタンを選択します。

Note

Microsoft Entra ID にセキュリティ グループを作成し、個々のユーザーではなく、グループに対するアクセス許可を保守することをお勧めします。 この推奨事項やその他のベスト プラクティスの詳細については、「Azure Data Lake Storage のアクセス制御モデル」を参照してください。

"既定の ACL" を管理するには、[既定のアクセス許可] タブを選択し、[既定のアクセス許可を構成する] チェックボックスを選択します。

ヒント

既定の ACL は、ディレクトリの下に作成されるすべての子項目のアクセス ACL を決定する ACL のテンプレートです。 BLOB には既定の ACL がないため、このタブはディレクトリに対してのみ表示されます。

![[ACL の管理] ページの [既定の ACL] タブ](media/data-lake-storage-acl-azure-portal/default-acl-page.png)

ACL を再帰的に適用する

また、親ディレクトリの既存の子項目に対して ACL エントリを再帰的に適用できます。各子項目に対してこれらの変更を個別に行う必要はありません。 ただし、Azure portal を使用して ACL エントリを再帰的に適用することはできません。

ACL を再帰的に適用するには、Azure Storage Explorer、PowerShell、または Azure CLI を使用します。 コードを記述する場合は、.NET、Java、Python、または Node.js API も使用できます。

ガイドの完全な一覧については、「ACL を設定する方法」を参照してください。

次のステップ

Data Lake Storage アクセス許可モデルについて学びます。