一方のリージョンから他方に Azure Synapse Analytics ワークスペースを移動する

この記事は、一方の Azure リージョンから他方に Azure Synapse Analytics ワークスペースを移動する方法について説明するステップ バイ ステップ ガイドです。

注意

この記事の手順では、ワークスペースを実際に移動しません。 この手順では、ソース リージョンからの Azure Synapse Analytics 専用 SQL プールのバックアップと成果物を使用して、新しいリージョンに新しいワークスペースを作成する方法について説明します。

前提条件

- ソース リージョンの Azure Synapse ワークスペースを Azure DevOps または GitHub と統合します。 詳細については、「Synapse Studio でのソース管理」を参照してください。

- スクリプトが実行されるサーバーに Azure PowerShell および Azure CLI モジュールをインストールしておきます。

- すべての依存サービス (Azure Machine Learning、Azure Storage、Azure Private Link ハブなど) がターゲット リージョンに再作成されているか、ターゲット リージョンに移動されている (サービスでリージョンの移動をサポートしている場合) ことを確認します。

- Azure Storage を別のリージョンに移動します。 詳細については、「Azure ストレージ アカウントを別のリージョンに移動する」をご覧ください。

- 専用 SQL プール名と Apache Spark プール名が、ソース リージョンとターゲット リージョンのワークスペースで同じであることを確認します。

リージョンの移動に関するシナリオ

- 新しいコンプライアンス要件: 新しいコンプライアンス要件の一部として、組織ではデータとサービスを同じリージョンに配置する必要があります。

- 新しい Azure リージョンが利用可能: このシナリオでは、新しい Azure リージョンが利用可能であり、新たに利用可能になった Azure リージョンにワークスペースやその他の Azure リソースを移動するためのプロジェクトまたはビジネス要件があります。

- 間違ったリージョンの選択: Azure リソースの作成時に間違ったリージョンが選択されました。

Azure Synapse ワークスペースを別のリージョンに移動する手順

あるリージョンから別のリージョンへの Azure Synapse ワークスペースの移動は、複数ステップのプロセスです。 手順の概要は次のとおりです。

- ターゲット リージョンで、新しい Azure Synapse ワークスペースと、ソース リージョンのワークスペースで使用されているのと同じ構成の Spark プールを作成します。

- 復元ポイントまたは geo バックアップを使用して、専用 SQL プールをターゲット リージョンに復元します。

- 新しい論理 SQL Server 上に必要なすべてのログインを再作成します。

- サーバーレス SQL プールおよび Spark プールのデータベースとオブジェクトを作成します。

- Azure Synapse のロールベースのアクセス制御 (RBAC) の Synapse 成果物発行元ロールに Azure DevOps のサービス プリンシパルを追加します (Azure DevOps リリース パイプラインを使用して成果物をデプロイする場合)。

- Azure DevOps リリース パイプラインからターゲット リージョンの Azure Synapse ワークスペースに、コード成果物 (SQL スクリプト、ノートブック)、リンクされたサービス、パイプライン、データセット、Spark ジョブ定義トリガー、資格情報をデプロイします。

- Microsoft Entra ユーザーまたはグループを Azure Synapse RBAC ロールに追加します。 Azure Storage と Azure Key Vault 上のシステム割り当てマネージド ID (SA-MI) にストレージ BLOB 共同作成者のアクセス権を付与します (マネージド ID を使用して認証を行う場合)。

- 接続されている既定のストレージ、またはサーバーレス SQL プールを使用してデータをクエリするストレージ アカウントで、必要な Microsoft Entra ユーザーにストレージ BLOB 閲覧者またはストレージ BLOB 共同作成者ロールを付与します。

- セルフホステッド統合ランタイム (SHIR) を再作成します。

- ターゲットの Azure Synapse ワークスペースに、必要なすべてのライブラリと jar を手動でアップロードします。

- すべてのマネージド プライベート エンドポイントを作成します (ワークスペースがマネージド仮想ネットワーク内にデプロイされている場合)。

- ターゲット リージョンで新しいワークスペースをテストし、ソース リージョンのワークスペースを指している DNS エントリをすべて更新します。

- ソース ワークスペースにプライベート エンドポイント接続が作成されている場合は、ターゲット リージョン ワークスペースにも作成します。

- ソース リージョン内のワークスペースは、十分にテストし、すべての接続をターゲット リージョン ワークスペースにルーティングした後で削除できます。

準備

手順 1: ターゲット リージョンに Azure Synapse ワークスペースを作成する

ここでは、Azure PowerShell、Azure CLI、Azure portal を使用して、Azure Synapse ワークスペースを作成します。 リソース グループを Azure Data Lake Storage Gen2 アカウントと共に作成します。このアカウントは、PowerShell スクリプトや CLI スクリプトの一部として、ワークスペースの既定のストレージに使用されます。 デプロイ プロセスを自動化する場合は、DevOps リリース パイプラインからこれらの PowerShell または CLI スクリプトを呼び出します。

Azure portal

Azure portal からワークスペースを作成するには、「クイック スタート: Synapse ワークスペースを作成する」の手順に従います。

Azure PowerShell

次のスクリプトでは、New-AzResourceGroup および New-AzSynapseWorkspace コマンドレットを使用して、リソース グループと Azure Synapse ワークスペースを作成します。

リソース グループを作成する

$storageAccountName= "<YourDefaultStorageAccountName>"

$resourceGroupName="<YourResourceGroupName>"

$regionName="<YourTargetRegionName>"

$containerName="<YourFileSystemName>" # This is the file system name

$workspaceName="<YourTargetRegionWorkspaceName>"

$sourcRegionWSName="<Your source region workspace name>"

$sourceRegionRGName="<YourSourceRegionResourceGroupName>"

$sqlUserName="<SQLUserName>"

$sqlPassword="<SQLStrongPassword>"

$sqlPoolName ="<YourTargetSQLPoolName>" #Both Source and target workspace SQL pool name will be same

$sparkPoolName ="<YourTargetWorkspaceSparkPoolName>"

$sparkVersion="2.4"

New-AzResourceGroup -Name $resourceGroupName -Location $regionName

Data Lake Storage Gen2 アカウントを作成する

#If the Storage account is already created, then you can skip this step.

New-AzStorageAccount -ResourceGroupName $resourceGroupName `

-Name $storageAccountName `

-Location $regionName `

-SkuName Standard_LRS `

-Kind StorageV2 `

-EnableHierarchicalNamespace $true

Azure Synapse ワークスペースを作成する

$password = ConvertTo-SecureString $sqlPassword -AsPlainText -Force

$creds = New-Object System.Management.Automation.PSCredential ($sqlUserName, $password)

New-AzSynapseWorkspace -ResourceGroupName $resourceGroupName `

-Name $workspaceName -Location $regionName `

-DefaultDataLakeStorageAccountName $storageAccountName `

-DefaultDataLakeStorageFilesystem $containerName `

-SqlAdministratorLoginCredential $creds

マネージド仮想ネットワークを使用してワークスペースを作成する場合は、"ManagedVirtualNetwork" パラメーターをスクリプトに追加します。 使用可能なオプションの詳細については、マネージド仮想ネットワーク構成に関するページを参照してください。

#Creating a managed virtual network configuration

$config = New-AzSynapseManagedVirtualNetworkConfig -PreventDataExfiltration -AllowedAadTenantIdsForLinking ContosoTenantId

#Creating an Azure Synapse workspace

New-AzSynapseWorkspace -ResourceGroupName $resourceGroupName `

-Name $workspaceName -Location $regionName `

-DefaultDataLakeStorageAccountName $storageAccountName `

-DefaultDataLakeStorageFilesystem $containerName `

-SqlAdministratorLoginCredential $creds `

-ManagedVirtualNetwork $config

Azure CLI

次の Azure CLI スクリプトでは、リソース グループ、Data Lake Storage Gen2 アカウント、ファイル システムを作成します。 その後で、Azure Synapse ワークスペースを作成します。

リソース グループを作成する

az group create --name $resourceGroupName --location $regionName

Data Lake Storage Gen2 アカウントを作成する

次のスクリプトでは、ストレージ アカウントとコンテナーを作成します。

# Checking if name is not used only then creates it.

$StorageAccountNameAvailable=(az storage account check-name --name $storageAccountName --subscription $subscriptionId | ConvertFrom-Json).nameAvailable

if($StorageAccountNameAvailable)

{

Write-Host "Storage account Name is available to be used...creating storage account"

#Creating a Data Lake Storage Gen2 account

$storgeAccountProvisionStatus=az storage account create `

--name $storageAccountName `

--resource-group $resourceGroupName `

--location $regionName `

--sku Standard_GRS `

--kind StorageV2 `

--enable-hierarchical-namespace $true

($storgeAccountProvisionStatus| ConvertFrom-Json).provisioningState

}

else

{

Write-Host "Storage account Name is NOT available to be used...use another name -- exiting the script..."

EXIT

}

#Creating a container in a Data Lake Storage Gen2 account

$key=(az storage account keys list -g $resourceGroupName -n $storageAccountName|ConvertFrom-Json)[0].value

$fileShareStatus=(az storage share create --account-name $storageAccountName --name $containerName --account-key $key)

if(($fileShareStatus|ConvertFrom-Json).created -eq "True")

{

Write-Host f"Successfully created the fileshare - '$containerName'"

}

Azure Synapse ワークスペースを作成する

az synapse workspace create `

--name $workspaceName `

--resource-group $resourceGroupName `

--storage-account $storageAccountName `

--file-system $containerName `

--sql-admin-login-user $sqlUserName `

--sql-admin-login-password $sqlPassword `

--location $regionName

マネージド仮想ネットワークを有効にするには、前のスクリプトに --enable-managed-virtual-network パラメーターを含めます。 その他のオプションについては、ワークスペースのマネージド仮想ネットワークに関するページを参照してください。

az synapse workspace create `

--name $workspaceName `

--resource-group $resourceGroupName `

--storage-account $storageAccountName `

--file-system $FileShareName `

--sql-admin-login-user $sqlUserName `

--sql-admin-login-password $sqlPassword `

--location $regionName `

--enable-managed-virtual-network true `

--allowed-tenant-ids "Contoso"

手順 2: Azure Synapse ワークスペースのファイアウォール規則を作成する

ワークスペースが作成されたら、ワークスペースのファイアウォール規則を追加します。 IP を特定の範囲に制限します。 ファイアウォールは、Azure portal、PowerShell、または CLI を使用して追加できます。

Azure portal

次のスクリーンショットに示すように、ファイアウォール オプションを選択し、IP アドレスの範囲を追加します。

Azure PowerShell

ファイアウォール規則を追加するには、開始および終了 IP アドレスを指定して次の PowerShell コマンドを実行します。 ご自身の要件に従って、IP アドレスの範囲を更新します。

$WorkspaceWeb = (Get-AzSynapseWorkspace -Name $workspaceName -ResourceGroupName $resourceGroup).ConnectivityEndpoints.Web

$WorkspaceDev = (Get-AzSynapseWorkspace -Name $workspaceName -ResourceGroupName $resourceGroup).ConnectivityEndpoints.Dev

# Adding firewall rules

$FirewallParams = @{

WorkspaceName = $workspaceName

Name = 'Allow Client IP'

ResourceGroupName = $resourceGroup

StartIpAddress = "0.0.0.0"

EndIpAddress = "255.255.255.255"

}

New-AzSynapseFirewallRule @FirewallParams

次のスクリプトを実行して、ワークスペースのマネージド ID の SQL コントロール設定を更新します。

Set-AzSynapseManagedIdentitySqlControlSetting -WorkspaceName $workspaceName -Enabled $true

Azure CLI

az synapse workspace firewall-rule create --name allowAll --workspace-name $workspaceName `

--resource-group $resourceGroupName --start-ip-address 0.0.0.0 --end-ip-address 255.255.255.255

次のスクリプトを実行して、ワークスペースのマネージド ID の SQL コントロール設定を更新します。

az synapse workspace managed-identity grant-sql-access `

--workspace-name $workspaceName --resource-group $resourceGroupName

手順 3: Apache Spark プールを作成する

ソース リージョンのワークスペースで使用されているのと同じ構成の Spark プールを作成します。

Azure portal

Azure portal から Spark プールを作成する場合は、「クイック スタート: Azure portal を使用して新しいサーバーレス Apache Spark プールを作成する」を参照してください。

「クイック スタート: Synapse Studio を使用してサーバーレス Apache Spark プールを作成する」の手順に従って、Synapse Studio から Spark プールを作成することもできます。

Azure PowerShell

次のスクリプトでは、2 つのワーカーと 1 つのドライバー ノードを含み、4 コアと 32 GB の RAM を備えた小さなクラスター サイズの Spark プールを作成します。 ソース リージョン ワークスペースの Spark プールと一致するように値を更新します。

#Creating a Spark pool with 3 nodes (2 worker + 1 driver) and a small cluster size with 4 cores and 32 GB RAM.

New-AzSynapseSparkPool `

-WorkspaceName $workspaceName `

-Name $sparkPoolName `

-NodeCount 3 `

-SparkVersion $sparkVersion `

-NodeSize Small

Azure CLI

az synapse spark pool create --name $sparkPoolName --workspace-name $workspaceName --resource-group $resourceGroupName `

--spark-version $sparkVersion --node-count 3 --node-size small

詳細ビュー

手順 4: 専用 SQL プールを復元する

geo 冗長バックアップからの復元

Azure portal と PowerShell を使用して geo バックアップから専用 SQL プールを復元する場合は、「Azure Synapse Analytics で専用 SQL プールを geo リストアする」を参照してください。

ソース リージョン ワークスペースの専用 SQL プールからの復元ポイントを使用した復元

ソース リージョン ワークスペースの専用 SQL プールの復元ポイントを使用して、専用 SQL プールをターゲット リージョン ワークスペースに復元します。 復元ポイントからの復元には、Azure portal、Synapse Studio、または PowerShell を使用できます。 ソース リージョンにアクセスできない場合は、このオプションを使用して復元することはできません。

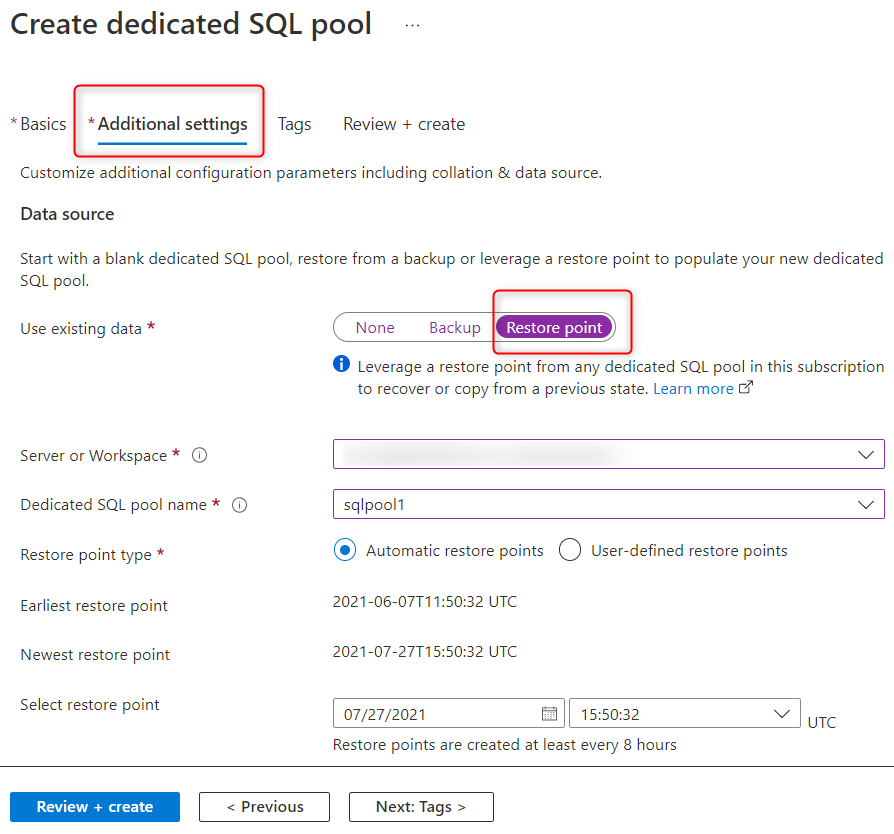

Synapse Studio

Synapse Studio では、"復元ポイント" を使用して、サブスクリプション内の任意のワークスペースから専用 SQL プールを復元できます。 専用 SQL プールを作成するときに、次のスクリーンショットに示すように、 [追加の設定] で [復元ポイント] を選択し、ワークスペースを選択します。 ユーザー定義の復元ポイントを作成した場合は、それを使用して SQL プールを復元します。 それ以外の場合は、最新の自動復元ポイントを選択できます。

Azure PowerShell

次の PowerShell スクリプトを実行してワークスペースを復元します。 このスクリプトでは、ソース ワークスペースの専用 SQL プールからの最新の復元ポイントを使用して、ターゲット ワークスペースに SQL プールを復元します。 スクリプトを実行する前に、パフォーマンス レベルを DW100c から必要な値に更新します。

重要

専用 SQL プール名は、両方のワークスペースで同じにする必要があります。

復元ポイントを取得します。

$restorePoint=Get-AzSynapseSqlPoolRestorePoint -WorkspaceName $sourceRegionWSName -Name $sqlPoolName|Sort-Object -Property RestorePointCreationDate -Descending `

| SELECT RestorePointCreationDate -ExpandProperty RestorePointCreationDate -First 1

現在コマンドで使用できるのは SQL データベース ID のみであるため、Azure Synapse SQL プール リソース ID を SQL データベース ID に変換します。

例: /subscriptions/<SubscriptionId>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Sql/servers/<WorkspaceName>/databases/<DatabaseName>

$pool = Get-AzSynapseSqlPool -ResourceGroupName $sourceRegionRGName -WorkspaceName $sourcRegionWSName -Name $sqlPoolName

$databaseId = $pool.Id `

-replace "Microsoft.Synapse", "Microsoft.Sql" `

-replace "workspaces", "servers" `

-replace "sqlPools", "databases"

$restoredPool = Restore-AzSynapseSqlPool -FromRestorePoint `

-RestorePoint $restorePoint `

-TargetSqlPoolName $sqlPoolName `

-ResourceGroupName $resourceGroupName `

-WorkspaceName $workspaceName `

-ResourceId $databaseId `

-PerformanceLevel DW100c -AsJob

次に、復元操作の状態を追跡します。

Get-Job | Where-Object Command -In ("Restore-AzSynapseSqlPool") | `

Select-Object Id,Command,JobStateInfo,PSBeginTime,PSEndTime,PSJobTypeName,Error |Format-Table

専用 SQL プールが復元されたら、Azure Synapse のすべての SQL ログインを作成します。 すべてのログインを作成する場合は、ログインの作成に関するページの手順に従います。

手順 5: サーバーレス SQL プール、Spark プールのデータベース、オブジェクトを作成する

サーバーレス SQL プールのデータベースおよび Spark プールをバックアップして復元することはできません。 考えられる対処法として、以下を実行できます。

- ノートブックと SQL スクリプトを作成します。これには、必要なすべての Spark プール、サーバーレス SQL プールのデータベース、テーブル、ロール、およびユーザーとすべてのロールの割り当てを再作成するコードが含まれています。 これらの成果物を Azure DevOps または GitHub にチェックインします。

- Storage アカウントの名前が変更された場合は、コード成果物が正しいストレージ アカウント名を指していることを確認します。

- パイプラインを作成します。これにより、特定のシーケンスでこれらのコード成果物が呼び出されます。 これらのパイプラインをターゲット リージョンのワークスペースで実行すると、Spark SQL データベース、サーバーレス SQL プールのデータベース、外部データ ソース、ビュー、ロール、およびユーザーとアクセス許可がターゲット リージョンのワークスペースに作成されます。

- ソース リージョンのワークスペースを Azure DevOps と統合すると、これらのコード成果物がリポジトリに含められます。 その後、手順 6 で説明しているように、DevOps リリース パイプラインを使用して、これらのコード成果物をターゲット リージョンのワークスペースにデプロイできます。

- ターゲット リージョンのワークスペースで、これらのパイプラインを手動でトリガーします。

手順 6: CI/CD を使用して成果物とパイプラインをデプロイする

Azure Synapse ワークスペースを Azure DevOps または GitHub と統合する方法および成果物をターゲット リージョンのワークスペースにデプロイする方法については、「Azure Synapse ワークスペースの継続的インテグレーションとデリバリー (CI/CD)」の手順に従ってください。

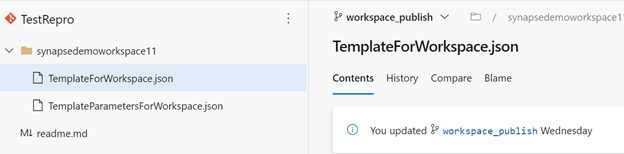

ワークスペースが Azure DevOps と統合されると、workspace_publish という名前の分岐が見つかります。 この分岐には、ノートブック、SQL スクリプト、データセット、リンク サービス、パイプライン、トリガー、Spark ジョブ定義などの成果物の定義を含むワークスペース テンプレートが含まれています。

Azure DevOps リポジトリからの次のスクリーンショットには、成果物とその他のコンポーネントのワークスペース テンプレート ファイルが示されています。

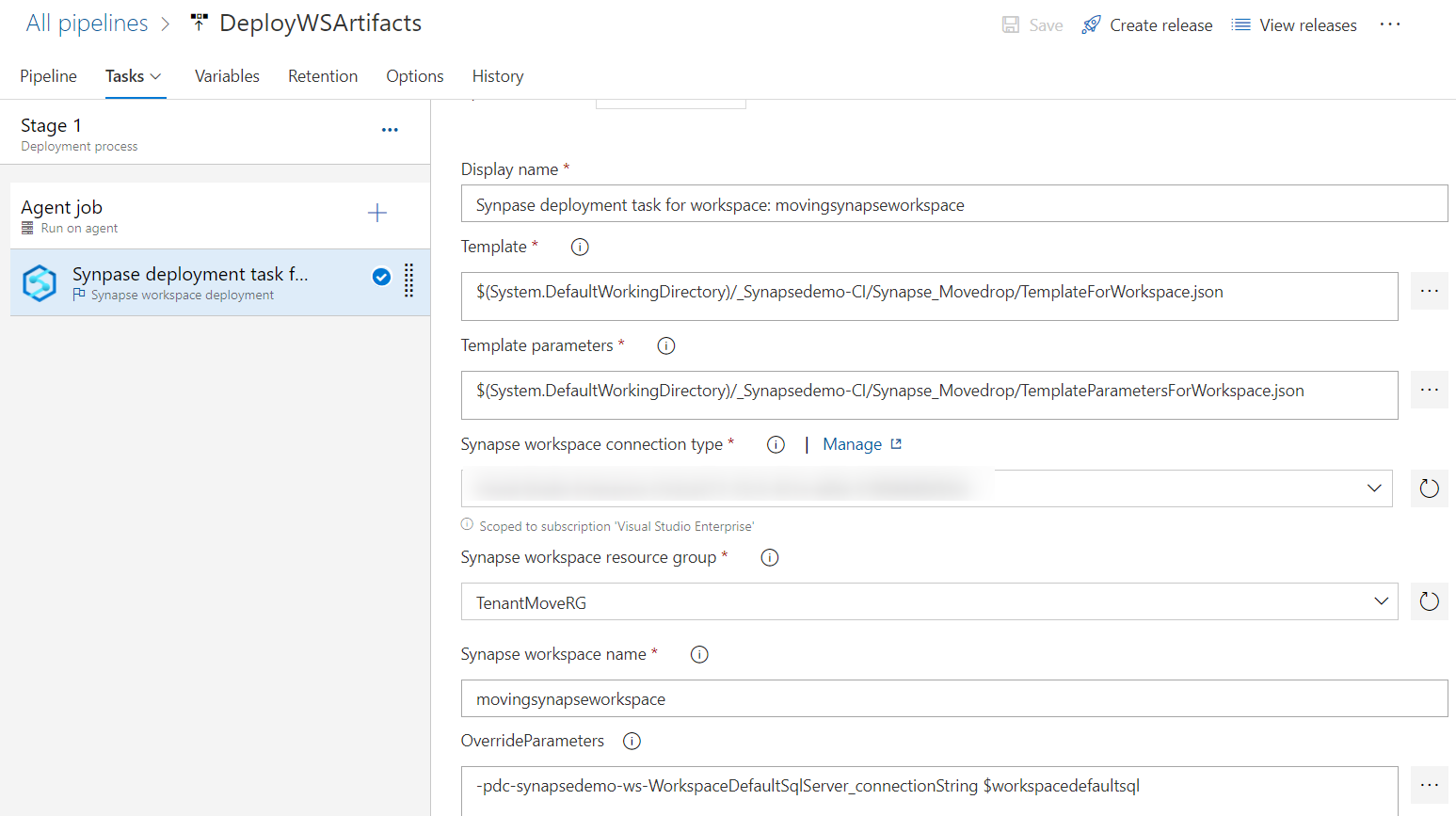

次のスクリーンショットに示すように、ワークスペース テンプレートを使用して、Azure DevOps リリース パイプラインで成果物とパイプラインをワークスペースにデプロイできます。

ワークスペースが GitHub または Azure DevOps と統合されない場合は、カスタムの PowerShell または Azure CLI スクリプトを手動で再作成または記述して、すべての成果物、パイプライン、リンク サービス、資格情報、トリガー、Spark 定義をターゲット リージョンのワークスペースにデプロイする必要があります。

注意

このプロセスでは、ソース リージョンのワークスペースで Spark およびサーバーレス SQL プール、オブジェクト、ロールに加えられたすべての変更を含めるために、パイプラインとコード成果物を更新し続ける必要があります。

手順 7: 共有された統合ランタイムを作成する

SHIR を作成するには、「セルフホステッド統合ランタイムを作成して構成する」の手順に従います。

手順 8: マネージド ID に Azure ロールを割り当てる

アタッチされた既定の Data Lake Storage Gen2 アカウントで、新しいワークスペースのマネージド ID に Storage Blob Contributor アクセス権を割り当てます。 また、認証に SA-MI が使用される他のストレージ アカウントでもアクセスを割り当てます。 必要なすべてのストレージ アカウントについて、Microsoft Entra のユーザーとグループに Storage Blob Contributor または Storage Blob Reader アクセス権を割り当てます。

Azure Portal

「ワークスペースのマネージド ID にアクセス許可を付与する」の手順に従って、ワークスペースのマネージド ID にストレージ BLOB データ共同作成者ロールを割り当てます。

Azure PowerShell

ワークスペースのマネージド ID にストレージ BLOB データ共同作成者ロールを割り当てます。

ストレージ アカウントでワークスペースのマネージド ID にストレージ BLOB データ共同作成者を追加します。 New-AzRoleAssignment を実行すると、メッセージ Exception of type 'Microsoft.Rest.Azure.CloudException' was thrown. が表示されてエラーになりますが、ストレージ アカウントに対する必要なアクセス許可は作成されます。

$workSpaceIdentityObjectID= (Get-AzSynapseWorkspace -ResourceGroupName $resourceGroupName -Name $workspaceName).Identity.PrincipalId

$scope = "/subscriptions/$($subscriptionId)/resourceGroups/$($resourceGroupName)/providers/Microsoft.Storage/storageAccounts/$($storageAccountName)"

$roleAssignedforManagedIdentity=New-AzRoleAssignment -ObjectId $workSpaceIdentityObjectID `

-RoleDefinitionName "Storage Blob Data Contributor" `

-Scope $scope -ErrorAction SilentlyContinue

Azure CLI

ワークスペースのマネージド ID のロール名、リソース ID、プリンシパル ID を取得し、ストレージ BLOB データ共同作成者の Azure ロールを SA-MI に追加します。

# Getting Role name

$roleName =az role definition list --query "[?contains(roleName, 'Storage Blob Data Contributor')].{roleName:roleName}" --output tsv

#Getting resource id for storage account

$scope= (az storage account show --name $storageAccountName|ConvertFrom-Json).id

#Getting principal ID for workspace managed identity

$workSpaceIdentityObjectID=(az synapse workspace show --name $workspaceName --resource-group $resourceGroupName|ConvertFrom-Json).Identity.PrincipalId

# Adding Storage Blob Data Contributor Azure role to SA-MI

az role assignment create --assignee $workSpaceIdentityObjectID `

--role $roleName `

--scope $scope

手順 9: Azure Synapse RBAC ロールを割り当てる

個別のロールとアクセス許可を使用して、ターゲット ワークスペースへのアクセスを必要とするすべてのユーザーを追加します。 次の PowerShell および CLI スクリプトでは、ターゲット リージョン ワークスペースで Synapse 管理者ロールに Microsoft Entra ユーザーを追加します。

すべての Azure Synapse RBAC ロール名を確認する場合は、「Azure Synapse RBAC ロール」を参照してください。

Synapse Studio

Synapse Studio から Azure Synapse RBAC の割り当てを追加または削除するには、「Synapse Studio で Azure Synapse RBAC ロールの割り当てを管理する方法」の手順に従います。

Azure PowerShell

次の PowerShell スクリプトでは、Synapse 管理者ロールの割り当てを Microsoft Entra のユーザーまたはグループに追加します。 次のコマンドで -RoleDefinitionName の代わりに -RoleDefinitionId を使用すると、ユーザーをワークスペースに追加できます。

New-AzSynapseRoleAssignment `

-WorkspaceName $workspaceName `

-RoleDefinitionName "Synapse Administrator" `

-ObjectId 1c02d2a6-ed3d-46ec-b578-6f36da5819c6

Get-AzSynapseRoleAssignment -WorkspaceName $workspaceName

ソース リージョンのワークスペース内の ObjectId と RoleId を取得するには、Get-AzSynapseRoleAssignment コマンドを実行します。 ターゲット リージョンのワークスペース内の Microsoft Entra のユーザーまたはグループに同じ Azure Synapse RBAC ロールを割り当てます。

パラメーターとして -ObjectId を使用する代わりに -SignInName を使用することもでき、その場合はユーザーのメール アドレスまたはユーザー プリンシパル名を指定します。 使用可能なオプションの詳細については、Azure Synapse RBAC の PowerShell コマンドレットに関するページを参照してください。

Azure CLI

ユーザーのオブジェクト ID を取得し、必要な Azure Synapse RBAC アクセス許可を Microsoft Entra ユーザーに割り当てます。 --assignee パラメーターには、ユーザーのメール アドレス (username@contoso.com) を指定できます。

az synapse role assignment create `

--workspace-name $workspaceName `

--role "Synapse Administrator" --assignee adasdasdd42-0000-000-xxx-xxxxxxx

az synapse role assignment create `

--workspace-name $workspaceName `

--role "Synapse Contributor" --assignee "user1@contoso.com"

使用可能なオプションの詳細については、Azure Synapse RBAC の CLI に関するページを参照してください。

手順 10: ワークスペース パッケージをアップロードする

必要なすべてのワークスペース パッケージを新しいワークスペースにアップロードします。 ワークスペース パッケージをアップロードするプロセスを自動化する場合は、Microsoft Azure Synapse Analytics Artifacts クライアント ライブラリを参照してください。

手順 11: アクセス許可

ターゲット リージョンの Azure Synapse ワークスペースのアクセス制御を設定するには、「Azure Synapse ワークスペースのアクセス制御を設定する方法」の手順に従います。

手順 12: マネージド プライベート エンドポイントを作成する

ターゲット リージョンのワークスペースでソース リージョンのワークスペースからマネージド プライベート エンドポイントを再作成する場合は、「データ ソースへのマネージド プライベート エンドポイントを作成する」を参照してください。

破棄

ターゲット リージョンのワークスペースを破棄する場合は、ターゲット リージョンのワークスペースを削除します。 これを行うには、ポータルのダッシュボードでリソース グループを選択し、ワークスペースを選択して、リソース グループ ページの上部にある [削除] を選択します。

クリーンアップ

変更をコミットし、ワークスペースの移動を完了するには、ターゲット リージョンのワークスペースをテストした後、ソース リージョンのワークスペースを削除します。 これを行うには、ポータルのダッシュボードで、ソース リージョンのワークスペースがあるリソース グループに移動し、ワークスペースを選択し、リソース グループ ページの上部にある [削除] を選択します。

次のステップ

- Azure Synapse マネージド仮想ネットワークの詳細を確認します。

- Azure Synapse マネージド プライベート エンドポイントの詳細を確認します。

- 制限されたネットワークからのワークスペース リソースへの接続方法の詳細を確認します。