環境へのデータ アクセスの許可

Note

Time Series Insights サービスは、2024 年 7 月 7 日に廃止されます。 できるだけ早く既存の環境を代替ソリューションに移行することを検討してください。 サポートの終了と移行の詳細については、こちらのドキュメントを参照してください。

この記事では、Azure Time Series Insights の 2 種類のアクセス ポリシーについて説明します。

警告

アクセス ポリシーは、Microsoft Entra のユーザーまたはグループに、Time Series Insights 環境へのデータ プレーン アクセスを許可します。 Microsoft Entra ID はテナントに関連付けられています。 そのため、テナント間でサブスクリプションを移動することになった場合は、必ず以下のセクションの手順に従ってください。

Azure Time Series Insights にサインインする

- Azure portal にサインインします。

- [検索] ボックスに「

Time Series Insights environments」と入力して、Azure Time Series Insights 環境を見つけます。 検索結果にあるTime Series Insights environmentsを選択します。 - 一覧から Azure Time Series Insights 環境を選択します。

データ アクセスの許可

次の手順に従って、ユーザー プリンシパルにデータ アクセスを許可します。

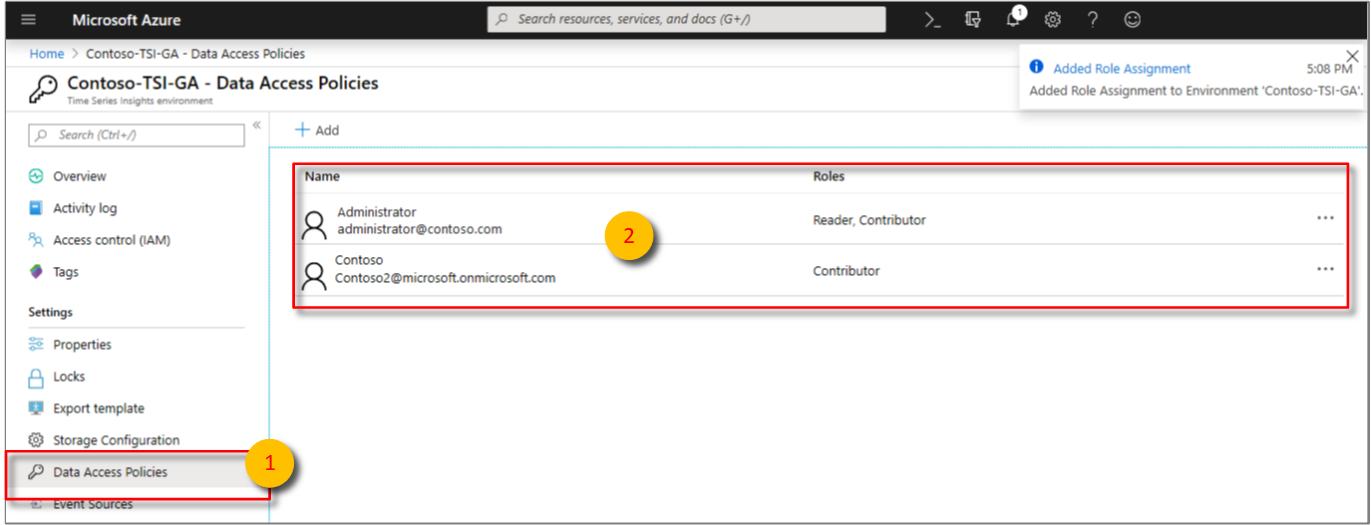

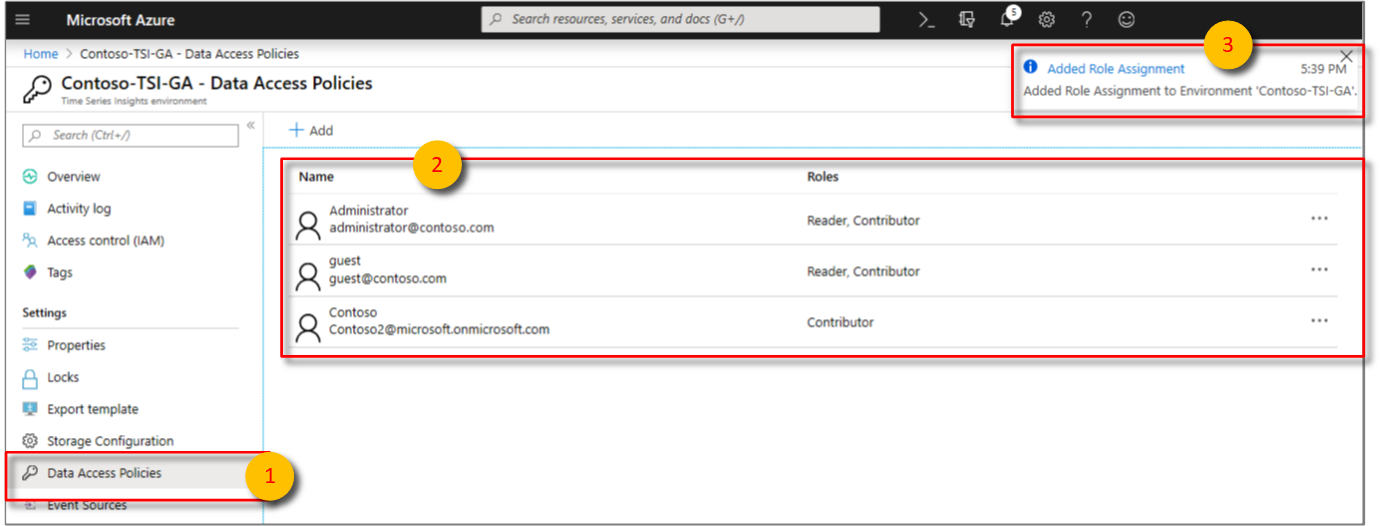

[データ アクセス ポリシー] を選択し、[+ 追加] をクリックします。

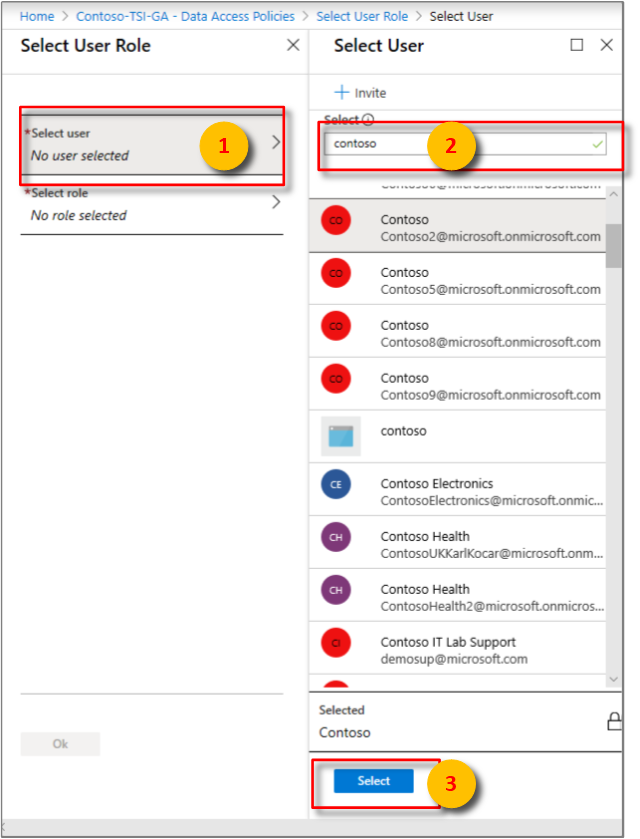

[ユーザーの選択] を選択します。 ユーザー名または電子メール アドレスを検索して追加するユーザーを探します。 [選択] を選択して選択内容を確定します。

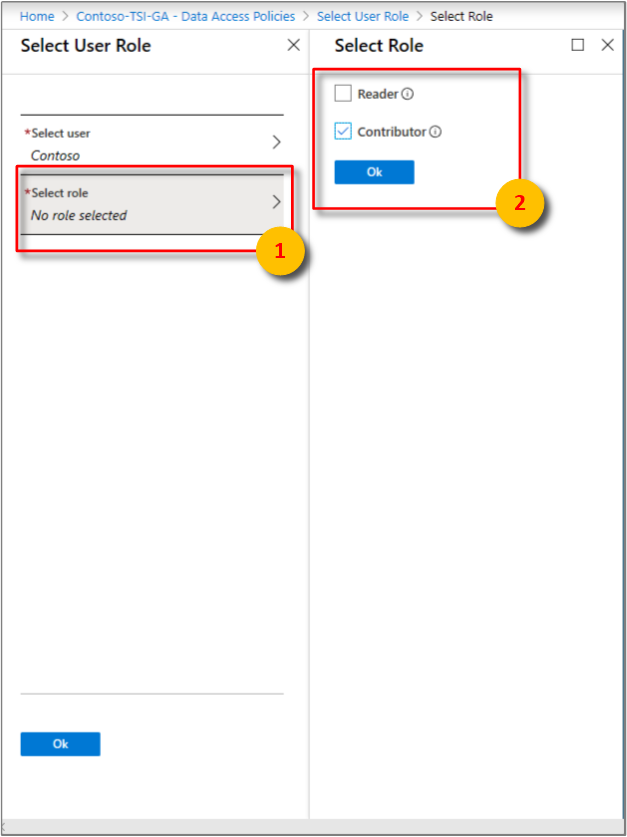

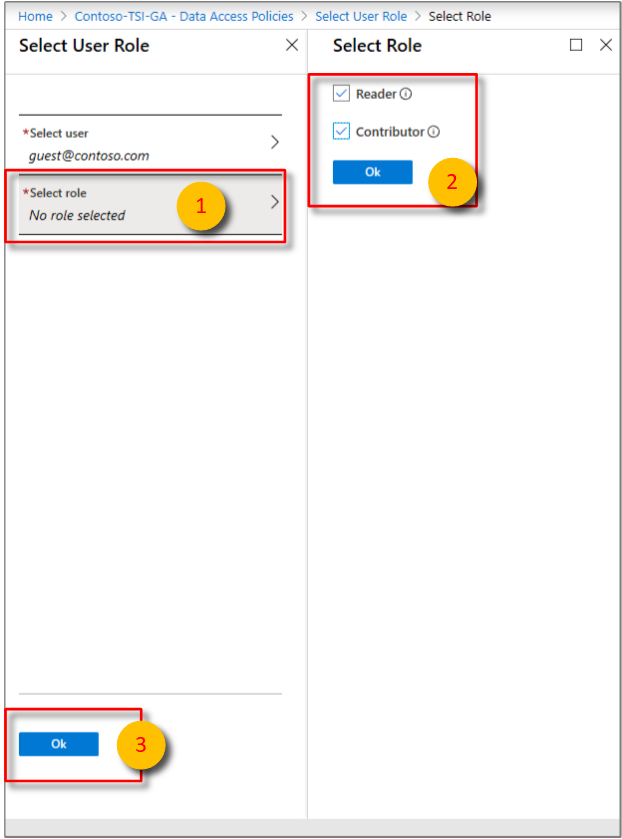

[ロールの選択] を選択します。 ユーザーに割り当てる適切なアクセス ロールを選択します。

ユーザーに対して、参照データの変更に加え、保存クエリとパースペクティブを環境の他のユーザーと共有することを許可する場合は [共同作成者] を選択します。

それ以外の場合は [閲覧者] を選択し、環境内のデータへのクエリ実行と環境内の個人用 (共有されない) クエリの保存をユーザーに許可します。

[OK] を選び、ロールの選択を確定します。

[ユーザー ロールの選択] ページで [OK] を選択します。

[データ アクセス ポリシー] ページに、ユーザーと各ユーザーのロールが一覧表示されていることを確認します。

別の Microsoft Entra テナントからのゲスト アクセスの提供

Guest ロールは管理ロールではありません。 あるテナントから別のテナントに招待されたアカウントを示す用語として使用されます。 テナントのディレクトリに招待されると、ゲスト アカウントには、他のアカウントと同様に、同じアクセス制御を適用できます。 [アクセス制御 (IAM)] ブレードを使用して、Azure Time Series Insights 環境に管理アクセスを許可できます。 または、[データ アクセス ポリシー] ブレードで、環境内のデータへのアクセスを許可できます。 Microsoft Entra テナント ゲスト アクセスの詳細については、「Azure portal で Microsoft Entra B2B コラボレーション ユーザーを追加する」参照してください。

別のテナントから Microsoft Entra ユーザーに Azure Time Series Insights 環境へのゲスト アクセスを付与するには、以下の手順を実行します。

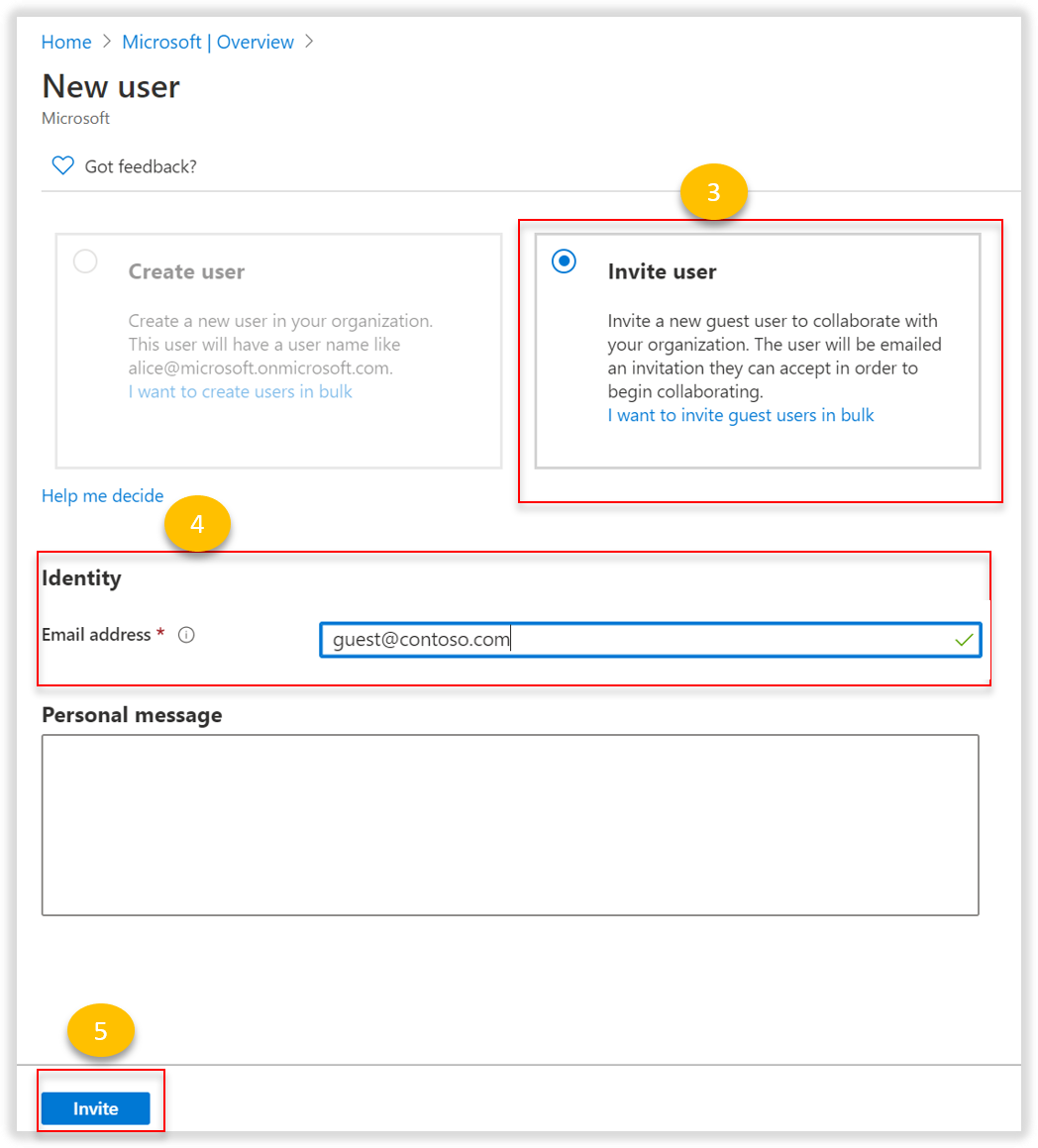

Azure portal に移動し、[Microsoft Entra ID] をクリックし、[概要] タブを下にスクロールして、[ゲスト ユーザー] を選択します。

招待するユーザーの電子メール アドレスを入力します。 この電子メール アドレスは、Microsoft Entra ID に関連付ける必要があります。 招待状に個人的なメッセージを含めることもできます。

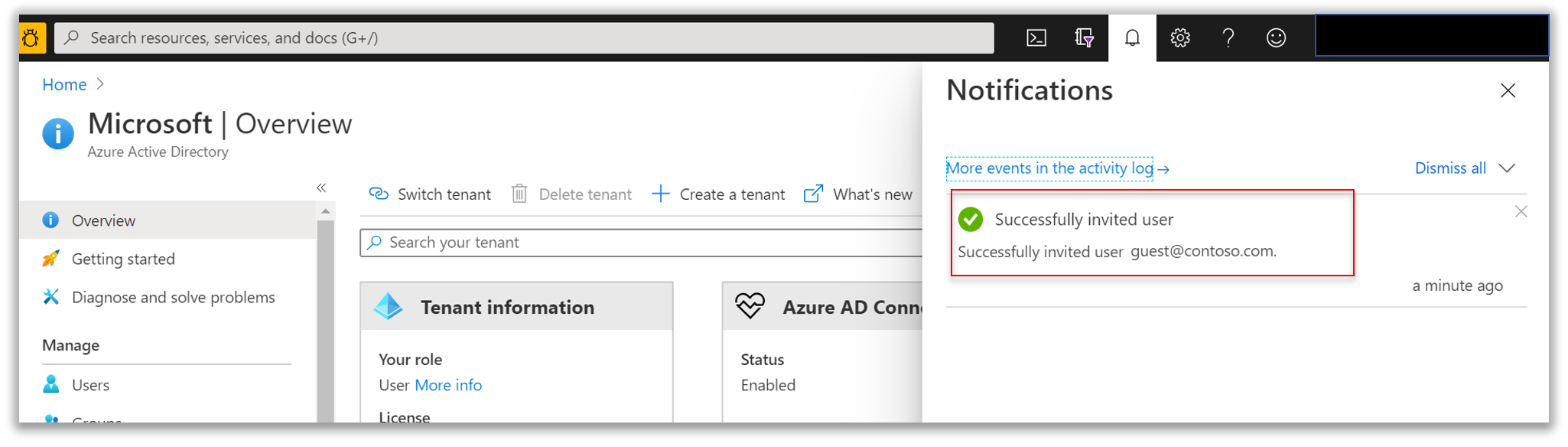

画面に表示される確認のバブルを探します。 また、[通知] をクリックして、ゲスト ユーザーが追加されたことを確認することもできます。

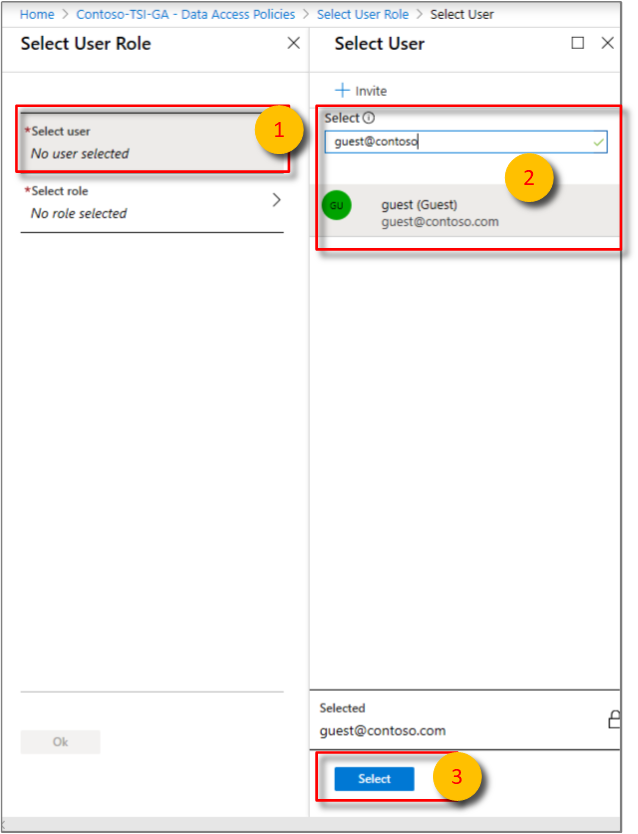

Time Series Insights 環境に戻り、新しく作成されたゲスト ユーザーを追加します。 [データ アクセスの許可] の説明に従って、[データ アクセス ポリシー] をクリックします。 ユーザーを選択します。 招待したゲスト ユーザーの電子メール アドレスを検索し、追加するユーザーを見つけます。 次に、[選択] を選択して選択内容を確定します。

[ロールの選択] を選択します。 ゲスト ユーザーに割り当てる適切なアクセス ロールを選択します。

ユーザーに対して、参照データの変更に加え、保存クエリとパースペクティブを環境の他のユーザーと共有することを許可する場合は [共同作成者] を選択します。

それ以外の場合は [閲覧者] を選択し、環境内のデータへのクエリ実行と環境内の個人用 (共有されない) クエリの保存をユーザーに許可します。

[OK] を選び、ロールの選択を確定します。

[ユーザー ロールの選択] ページで [OK] を選択します。

[データ アクセス ポリシー] ページに、ゲスト ユーザーと各ゲスト ユーザーのロールが一覧表示されていることを確認します。

これで、ゲスト ユーザーは、上で指定したメール アドレスで招待メールを受信します。 ゲスト ユーザーは [使ってみる] を選択して承諾を確認し、Azure Cloud に接続します。

[使ってみる] を選択すると、管理者の組織に関連付けられているアクセス許可ボックスがゲスト ユーザーに表示されます。 [承諾] を選択してアクセス許可を付与すると、そのユーザーはサインインされます。

管理者は、ゲストと環境 URL を共有します。

招待に使用されたメール アドレスに対してゲスト ユーザーがサインインして、招待を承諾すると、そのユーザーは Azure portal に誘導されます。

ゲストは、管理者が提供する環境 URL を使用して共有環境にアクセスできるようになります。 この URL を Web ブラウザーに入力すると、すぐにアクセスできます。

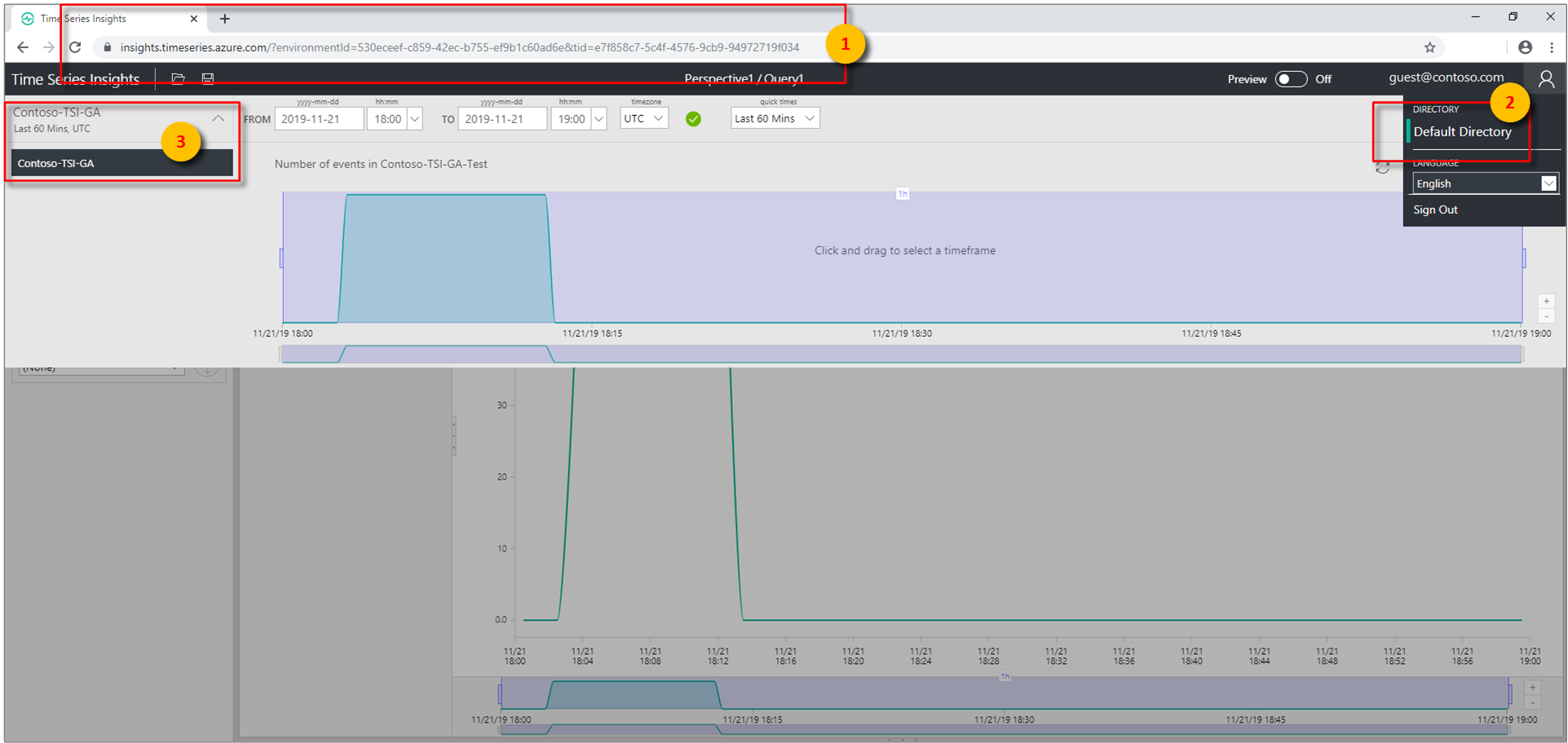

ゲスト ユーザーが管理者のテナントを表示するには、Time Series エクスプローラーの右上隅にある自分のプロファイル アイコンを選択します。

ゲスト ユーザーが管理者のテナントを選択すると、共有されている Azure Time Series Insights 環境を選択できるようになります。

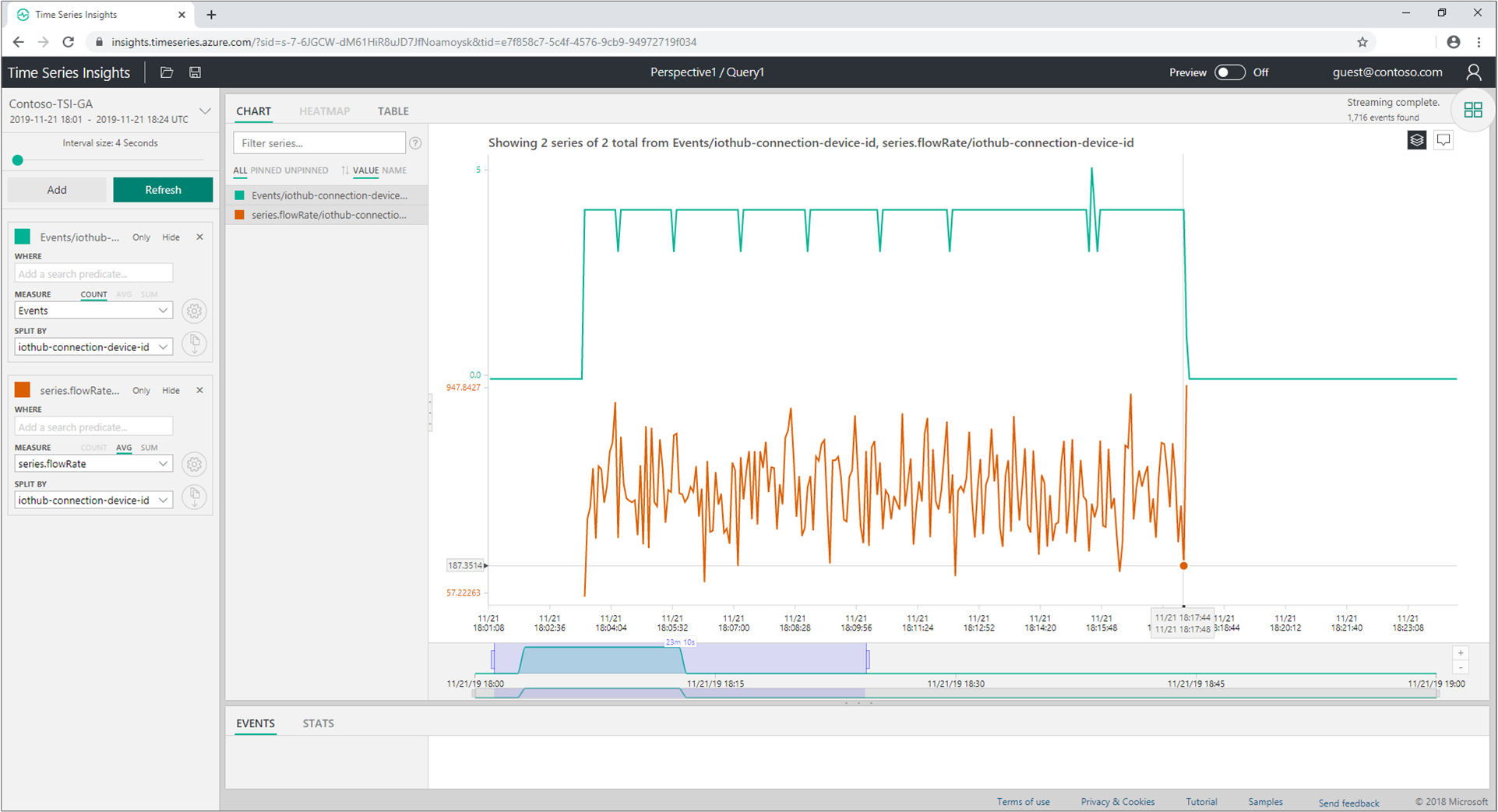

ユーザーは、手順 5. で提供されたロールに関連付けられているすべての能力を持つようになりました。

テナント間でサブスクリプションを移動する場合の手順

Time Series Insights のデータ アクセス ポリシーは Microsoft Entra ID を拠り所としており、また Azure Active Directory は、サブスクリプションがある Azure テナントに関連付けられます。

データ アクセス ポリシーを許可する対象の Microsoft Entra オブジェクトと、Time Series Insights 環境そのものは、同じテナントに存在している必要があります。 それ以外の場合、それらのオブジェクトが環境にアクセスすることはできません。

その環境があるサブスクリプションを別のテナントに移動する予定がある場合、新しいテナントの Microsoft Entra オブジェクトを反映するようにデータ アクセス ポリシーが更新されるようにする必要があります。

このプロセスを円滑化するには、以下の手順に従ってください。

サブスクリプションを別のテナントに移動する前に

- 環境の最新のデータ アクセス ポリシー割り当てリストが移動元のテナントにある間に、それを保存します。

- 移動先のテナントの Active Directory にサブスクリプションが移行された後も、ユーザー、グループ、アプリに環境へのアクセス権が維持されるようにします。

- サブスクリプションの移動後、移動先テナントの環境にデータ アクセス ポリシーを再適用できるよう、サブスクリプションに対する共同作成者以上のアクセス権を自分に確保 (または、そのようなアクセス権を持つユーザーと連携) してください。

サブスクリプションを別のテナントに移動した後

移動先テナントのサブスクリプションに対する共同作成者のアクセス権があるユーザーは、次のことを実行できます。

- 移行済みのデータ アクセス ポリシーは移動元のテナントに属しているため、環境と共にすべて削除できます。

- 上記の手順を使用して環境にアクセス ポリシーを再付与します。以後、それらのアクセス ポリシーは、移動先テナント内の Microsoft Entra オブジェクトを参照するようになります。

次のステップ

Microsoft Entra アプリの登録手順については、「認証と認可」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![[ユーザー ロールの選択] ページで [OK] を選択する](media/data-access/data-access-confirm-user-and-role.png)

![[データ アクセス ポリシー] を選択して [+ 招待] を選択する](media/data-access/data-access-invite-another-aad-tenant.png)

![ゲストが [使ってみる] を選択して承諾する](media/data-access/data-access-email-invitation.png)