適用対象: ✔️ Linux VM ✔️ Windows VM ✔️

Azure Disk Storage を使用すると、選択した場合は、マネージド ディスクにサーバー側の暗号化 (SSE) を使用しているときに独自のキーを管理できます。 カスタマー マネージド キーを使用する SSE とその他のマネージド ディスクの暗号化の概念については、ディスクの暗号化の記事の「カスタマー マネージド キー」セクションを参照してください (カスタマー マネージド キー)

前提条件

制限

現在、カスタマー マネージド キーには次の制限があります。

- 増分スナップショットを含むディスクに対してこの機能が有効になっている場合、そのディスクまたはそのスナップショットでこれを無効にすることはできません。 これを回避するには、カスタマー マネージド キーを使用していないまったく別のマネージド ディスクにすべてのデータをコピーします。 これは Azure CLI または Azure PowerShell モジュールのいずれかで行うことができます。

- ディスクとそれに関連付けられたすべての増分スナップショットには、同じディスク暗号化セットが必要です。

- 2,048 ビット、3,072 ビットおよび 4,096 ビットのサイズのソフトウェアと HSM の RSA キーのみがサポートされており、その他のキーまたはサイズはサポートされていません。

- HSM キーには、premium レベルの Azure Key Vault が必要です。

- Ultra Disks と Premium SSD v2 ディスクの場合のみ:

- (プレビュー)ユーザー割り当てマネージド ID は、カスタマー マネージド キーで暗号化された Ultra Disks ディスクと Premium SSD v2 ディスクで使用できます。

- (プレビュー)Ultra Disks と Premium SSD v2 ディスクは、別の Microsoft Entra ID テナントに格納されている Azure Key Vault を使用して、カスタマー マネージド キーで暗号化できます。

- お使いのカスタマー マネージド キー (ディスク暗号化セット、VM、ディスク、およびスナップショット) に関連するほとんどのリソースは、同じサブスクリプションとリージョンに存在する必要があります。

- Azure Key Vault は異なるサブスクリプションから使用できますが、ディスク暗号化セットと同じリージョンに存在する必要があります。 プレビューとして、別の Microsoft Entra テナントから Azure Key Vault を使用できます。

- カスタマー マネージド キーで暗号化されたディスクは、アタッチされている VM の割り当てが解除された場合にのみ、別のリソース グループに移動できます。

- カスタマー マネージド キーで暗号化されたディスク、スナップショット、およびイメージは、サブスクリプション間で移動できません。

- 現在または以前に Azure Disk Encryption を使用して暗号化されたマネージド ディスクは、カスタマー マネージド キーを使用して暗号化することはできません。

- サブスクリプションごとに、リージョンに最大で 5000 のディスク暗号化セットのみを作成できます。

- カスタマー マネージド キーを共有イメージ ギャラリーで使用する方法の詳細については、「プレビュー:イメージの暗号化にカスタマー マネージド キーを使用する」を参照してください。

以下のセクションには、マネージド ディスクに対してカスタマー マネージド キーを有効にして使用する方法が含まれています。

ディスクにカスタマー マネージド キーを設定する作業を初めて実行するときは、特定の順序でリソースを作成する必要があります。 最初に、Azure Key Vault の作成と設定を行う必要があります。

Azure Key Vault のセットアップ

Azure portal にサインインします。

** [キー コンテナー]** を検索して選択します。重要

デプロイを成功させるには、ディスク暗号化セット、VM、ディスク、スナップショットがすべて同じリージョンとサブスクリプションに存在している必要があります。 Azure Key Vault は異なるサブスクリプションから使用できますが、リージョンとテナントをディスク暗号化セットと同じにする必要があります。

** [+ 作成]** を選択して、新しいキー コンテナーを作成します。新しいリソース グループを作成します。

キー コンテナー名を入力し、リージョンを選択して、価格レベルを選択します。

注

Key Vault インスタンスを作成する場合、論理的な削除と消去保護を有効にする必要があります。 論理的な削除では、Key Vault は削除されたキーを特定の保持期間 (既定では90日) にわたって保持します。 消去保護では、保持期間が経過するまで、削除されたキーを完全に削除できないようになります。 これらの設定は、誤って削除したためにデータが失われるのを防ぎます。 これらの設定は、Key Vault を使用してマネージド ディスクを暗号化する場合は必須です。

** [確認および作成]** を選択し、選択内容を確認してから、** [作成]** を選択します。キー コンテナーのデプロイが完了したら、それを選択します。

[オブジェクト] で [キー] を選択します。

[Generate/Import](生成/インポート) を選択します。

** [キーの種類]** は** [RSA]** 、** [RSA キー サイズ]** は** [2048]** に設定されているので、どちらもそのままにしておきます。必要に応じて残りの選択項目を入力したら、

** [作成]** を選択します。

Azure RBAC ロールを追加する

Azure キー コンテナーとキーを作成したら、Azure RBAC ロールを追加して、ディスク暗号化セットで Azure キー コンテナーを使用できるようにする必要があります。

** [アクセス制御 (IAM)]** を選択し、ロールを追加します。** Key Vault Administrator(キー コンテナー管理者)** 、** 所有者** 、または** 共同作成者** のいずれかのロールを追加します。

ディスク暗号化セットを設定する

** ディスク暗号化セット** を検索して選択します。[ディスク暗号化セット] ペインで、[+ 作成] を選択します。

リソース グループを選択し、暗号化セットに名前を付け、キー コンテナーと同じリージョンを選択します。

[暗号化の種類] で、 [カスタマー マネージド キーを使用した保存時の暗号化] を選択します。

注

特定の種類の暗号化を使用してディスク暗号化セットを作成すると、そのセットを変更することはできません。 別の種類の暗号化を使用したい場合は、新しいディスク暗号化セットを作成する必要があります。

[Azure キー コンテナーとキーの選択] が選択されていることを確認します。

以前に作成したキー コンテナーとキー、およびバージョンを選択します。

[ カスタマー マネージド キーの自動ローテーション](../articles/virtual-machines/disk-encryption.md#automatic-key-rotation-of-customer-managed-keys) を有効にする場合は、** [Auto key rotation (自動キー ローテーション)]** を選択します。[確認および作成] 、 [作成] の順に選択します。

デプロイされたディスク暗号化セットに移動し、表示されたアラートを選択します。

これにより、キー コンテナーのアクセス許可がディスク暗号化セットに付与されます。

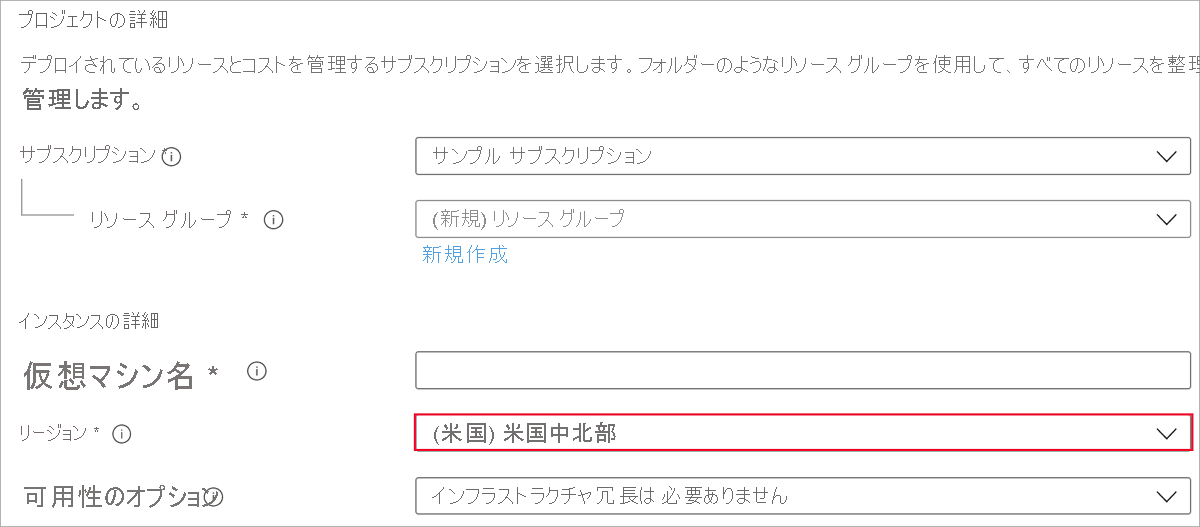

VM をデプロイする

キー コンテナーとディスク暗号化セットの作成と設定が完了したので、暗号化を使用して VM をデプロイできます。 VM のデプロイ プロセスは標準的なデプロイ プロセスと似ています。唯一の違いは、VM を他のリソースと同じリージョンにデプロイしたうえで、カスタマー マネージド キーを使用する必要があることです。

既存のディスクで有効にする

注意事項

VM にアタッチされているディスクでディスク暗号化を有効にするには、VM を停止する必要があります。

使用しているディスク暗号化セットのいずれかと同じリージョンにある VM に移動します。

VM を開き、 [停止] を選択します。

- VM の停止が完了した後に、[ディスク] を選択し、暗号化するディスクを選択します。

[暗号化] を選択し、[キー管理]で、[カスタマー マネージド キー] のドロップダウン リストからキー コンテナーとキーを選択します。

[保存] を選択します。

暗号化する VM にアタッチされている他のすべてのディスクに対して、このプロセスを繰り返します。

使用するディスクでカスタマー マネージド キーへの切り替えが完了し、暗号化するアタッチ済みディスクが他になくなったら、VM を起動します。

重要

カスタマー マネージド キーは、Microsoft Entra ID の 1 つの機能である、Azure リソース用マネージド ID に依存します。 カスタマー マネージド キーを構成すると、内部でマネージド ID がリソースに自動的に割り当てられます。 その後、サブスクリプション、リソース グループ、またはマネージド ディスクを 1 つの Microsoft Entra ディレクトリから別のディレクトリに移動した場合、そのマネージド ディスクに関連付けられているマネージド ID は新しいテナントに転送されないため、カスタマー マネージド キーが機能しなくなることがあります。 詳しくは、「Microsoft Entra ディレクトリ間のサブスクリプションの転送」を参照してください。

既存のディスク暗号化セットでキーの自動キー交換を有効にする

自動キー交換を有効にしたいディスク暗号化セットに移動します。

[設定] で [キー] を選択します。

[自動キー交換] を選択し、 [保存] を選択します。

![Key Vault のリソース設定ペインのスクリーンショット。設定内で [生成/インポート] ボタンが表示されています。](includes/media/virtual-machines-disk-encryption-portal/server-side-encryption-key-vault-generate-settings.png)

![[生成/インポート] ボタンを選択すると表示される [キーの作成] ペインのスクリーンショット。](includes/media/virtual-machines-disk-encryption-portal/server-side-encryption-create-a-key-generate.png)

![ユーザーが [このディスク暗号化セットにディスク、イメージ、またはスナップショットを関連付けるには、キー コンテナーにアクセス許可を付与する必要があります] アラートを選択するスクリーンショット。](includes/media/virtual-machines-disk-encryption-portal/disk-encryption-set-perm-alert.png)

![VM 作成エクスペリエンスのスクリーンショット。[ディスク] ペインでカスタマー マネージド キーが選択されています。](media/virtual-machines-disk-encryption-portal/server-side-encryption-create-vm-customer-managed-key-disk-encryption-set.png)

![[停止] ボタンが強調表示された、サンプル VM のメイン オーバーレイのスクリーンショット。](media/virtual-machines-disk-encryption-portal/server-side-encryption-stop-vm-to-encrypt-disk-fix.png)

![[ディスク] ペインが開いた状態のサンプル VM のスクリーンショット。選択するディスクの例として、OS ディスクが強調表示されています。](media/virtual-machines-disk-encryption-portal/server-side-encryption-existing-disk-select.png)

![サンプル OS ディスクのスクリーンショット。[暗号化] ペインが開いており、[カスタマー マネージド キーを使用した保存時の暗号化] が選択され、Azure Key Vault の例が表示されています。](media/virtual-machines-disk-encryption-portal/server-side-encryption-encrypt-existing-disk-customer-managed-key.png)