適用対象: ✔️ Windows VM

Azure Disk Encryption の新しいリリースでは、VM ディスク暗号化を有効にするために Microsoft Entra アプリケーション パラメーターを指定する必要はありません。 新しいリリースでは、暗号化を有効にする手順の途中で、Microsoft Entra の資格情報を指定する必要がなくなりました。 すべての新しい VM は、新しいリリースを使用して、Microsoft Entra アプリケーション パラメーターを指定せずに暗号化する必要があります。 新しいリリースを使用して VM ディスク暗号化を有効にする手順については、「Azure Disk Encryption」を参照してください。 Microsoft Entra アプリケーションのパラメーターで既に暗号化されている VM は引き続きサポートされており、Microsoft Entra の構文を使用して保持し続ける必要があります。

Azure Disk Encryption では、Azure Key Vault を使用して、ディスク暗号化キーとシークレットを制御および管理します。 キー コンテナーの詳細については、「Azure Key Vault の概要」と「キー コンテナーのセキュリティ保護」を参照してください。

Microsoft Entra ID (以前のリリース) を使用して Azure Disk Encryption で使用するためのキー コンテナーの作成と構成には、次の 3 つの手順が含まれます。

- キー コンテナーを作成します。

- Microsoft Entra アプリケーションとサービス プリンシパルを設定します。

- Microsoft Entra アプリのキー コンテナー アクセス ポリシーを設定します。

- キー コンテナーの高度なアクセス ポリシーを設定します。

また、必要に応じて、キー暗号化キー (KEK) を生成またはインポートすることもできます。

ツールをインストールして Azure に接続する手順については、メイン記事の「Azure Disk Encryption 用のキー コンテナーの作成と構成」を参照してください。

注

この記事の手順は、Azure Disk Encryption の前提条件となる CLI スクリプトと Azure Disk Encryption の前提条件となる PowerShell スクリプトで自動化されています。

キー コンテナーを作成する

Azure Disk Encryption は Azure Key Vault と統合されており、Key Vault サブスクリプションでディスクの暗号化キーとシークレットを制御および管理するのに役立ちます。 Azure Disk Encryption ではキー コンテナーを作成することも、既存のキー コンテナーを使用することもできます。 キー コンテナーの詳細については、「Azure Key Vault の概要」と「キー コンテナーのセキュリティ保護」を参照してください。 Resource Manager テンプレート、Azure PowerShell、または Azure CLI を使用してキー コンテナーを作成できます。

警告

暗号化シークレットがリージョンの境界を越えないように、Azure Disk Encryption では Key Vault と VM を同じリージョンに併置する必要があります。 暗号化する VM と同じリージョン内に Key Vault を作成し、使用します。

PowerShell でキー コンテナーを作成する

New-AzKeyVault コマンドレットを使用して Azure PowerShell でキー コンテナーを作成できます。 Key Vault のその他のコマンドレットについては、「Az.KeyVault」を参照してください。

必要に応じて、New-AzResourceGroup を使用して新しいリソース グループを作成します。 データセンターの場所を一覧表示するには、Get-AzLocation を使用します。

# Get-AzLocation New-AzResourceGroup –Name 'MyKeyVaultResourceGroup' –Location 'East US'New-AzKeyVault を使用して新しいキー コンテナーを作成する

New-AzKeyVault -VaultName 'MySecureVault' -ResourceGroupName 'MyKeyVaultResourceGroup' -Location 'East US'後でディスクを暗号化するときに使用するために、返されるコンテナー名、リソース グループ名、リソース ID、コンテナー URI、オブジェクト ID をメモしておきます。

Azure CLI を使用してキー コンテナーを作成する

az keyvault コマンドを使用して Azure CLI でキー コンテナーを管理できます。 キー コンテナーを作成するには、az keyvault create を使用します。

必要に応じて、az group create を使用して新しいリソース グループを作成します。 場所の一覧を表示するには、az account list-locations を使用します

# To list locations: az account list-locations --output table az group create -n "MyKeyVaultResourceGroup" -l "East US"az keyvault create を使用して、新しいキー コンテナーを作成します。

az keyvault create --name "MySecureVault" --resource-group "MyKeyVaultResourceGroup" --location "East US"後で使用するために、返されるコンテナー名 (名前)、リソース グループ名、リソース ID (ID)、コンテナー URI、オブジェクト ID をメモしておきます。

Resource Manager テンプレートを使用してキー コンテナーを作成する

Resource Manager テンプレートを使用してキー コンテナーを作成できます。

- Azure クイックスタート テンプレートで [Azure にデプロイ] を選択します。

- サブスクリプション、リソース グループ、リソース グループの場所、キー コンテナー名、オブジェクト ID、法律条項、契約を選択し、[購入] を選択します。

Microsoft Entra アプリとサービス プリンシパルを設定する

Azure で実行中の VM で暗号化を有効にする必要がある場合、Azure Disk Encryption によって暗号化キーが生成され、キー コンテナーに書き込まれます。 キー コンテナー内の暗号化キーを管理するには、Microsoft Entra 認証が必要です。 この目的のために Microsoft Entra アプリケーションを作成します。 認証には、クライアント シークレット ベースの認証か、クライアント証明書ベースの Microsoft Entra 認証を使用できます。

Azure PowerShell を使用して Microsoft Entra アプリとサービス プリンシパルを設定する

次のコマンドを実行するには、Azure PowerShell モジュールを取得して使用します。

New-AzADApplication PowerShell コマンドレットを使用して Microsoft Entra アプリケーションを作成します。 MyApplicationHomePage と MyApplicationUri には任意の値を設定できます。

$aadClientSecret = "My AAD client secret" $aadClientSecretSec = ConvertTo-SecureString -String $aadClientSecret -AsPlainText -Force $azureAdApplication = New-AzADApplication -DisplayName "My Application Display Name" -HomePage "https://MyApplicationHomePage" -IdentifierUris "https://MyApplicationUri" -Password $aadClientSecretSec $servicePrincipal = New-AzADServicePrincipal –ApplicationId $azureAdApplication.ApplicationId -Role Contributor$azureAdApplication.ApplicationId は Microsoft Entra ClientID であり、$aadClientSecret は後で Azure Disk Encryption を有効にするために使用するクライアント シークレットです。 Microsoft Entra クライアント シークレットを適切に保護します。

$azureAdApplication.ApplicationIdを実行すると、ApplicationID が表示されます。

Azure CLI を使用して Microsoft Entra アプリとサービス プリンシパルを設定する

az ad sp コマンドを使用して、Azure CLI でサービス プリンシパルを管理できます。 詳細については、「Azure サービス プリンシパルの作成」を参照してください。

新しいサービス プリンシパルを作成します。

az ad sp create-for-rbac --name "ServicePrincipalName" --password "My-AAD-client-secret" --role Contributor --scopes /subscriptions/<subscription_id>返される appId は、他のコマンドで使用される Microsoft Entra ClientID です。 これは、az keyvault set-policy に使用する SPN でもあります。 パスワードは、後で Azure Disk Encryption を有効にするために使用するクライアント シークレットです。 Microsoft Entra クライアント シークレットを適切に保護します。

Azure portal を使用して Microsoft Entra アプリとサービス プリンシパルを設定する

「リソースにアクセスできる Microsoft Entra アプリケーションとサービス プリンシパルをポータルで作成する」に記載されている手順を使用して、Microsoft Entra アプリケーションを作成します。 これらの各手順は、記事セクションに直接移動して実行できます。

- 必要なアクセス許可を確認する

- Microsoft Entra アプリケーションを作成する

- アプリケーションの作成時には任意の名前とサインオン URL を使用できます。

- アプリケーション ID と認証キーを取得します。

- 認証キーはクライアント シークレットであり、Set-AzVMDiskEncryptionExtension の AadClientSecret として使用されます。

- 認証キーは、Microsoft Entra ID にサインインするための資格情報としてアプリケーションによって使用されます。 Azure portal では、このシークレットはキーと呼ばれますが、キー コンテナーとは関係ありません。 このシークレットを適切にセキュリティ保護します。

- アプリケーション ID は、後で Set-AzVMDiskEncryptionExtension の AadClientId として、また Set-AzKeyVaultAccessPolicy の ServicePrincipalName として使用されます。

- 認証キーはクライアント シークレットであり、Set-AzVMDiskEncryptionExtension の AadClientSecret として使用されます。

Microsoft Entra アプリのキー コンテナー アクセス ポリシーを設定する

指定された Key Vault に暗号化シークレットを書き込むには、Key Vault にシークレットを書き込むアクセス許可を持つ Microsoft Entra アプリケーションのクライアント ID とクライアント シークレットが Azure Disk Encryption に必要です。

注

Azure Disk Encryption では、Microsoft Entra クライアント アプリケーションに対して、以下のアクセス ポリシー (WrapKey および Set アクセス許可) を構成する必要があります。

Azure PowerShell を使用して Microsoft Entra アプリのキー コンテナー アクセス ポリシーを設定する

Microsoft Entra アプリケーションには、コンテナー内のキーまたはシークレットへのアクセス権が必要です。 Set-AzKeyVaultAccessPolicy コマンドレットを使用してクライアント ID (アプリケーションの登録時に生成されたもの) を –ServicePrincipalName パラメーター値として使用し、アプリケーションにアクセス許可を付与します。 詳細については、ブログ記事「Azure Key Vault - ステップ バイ ステップ」を参照してください。

PowerShell を使用して AD アプリケーションのキー コンテナー アクセス ポリシーを設定します。

$keyVaultName = 'MySecureVault' $aadClientID = 'MyAadAppClientID' $KVRGname = 'MyKeyVaultResourceGroup' Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ServicePrincipalName $aadClientID -PermissionsToKeys 'WrapKey' -PermissionsToSecrets 'Set' -ResourceGroupName $KVRGname

Azure CLI を使用して Microsoft Entra アプリのキー コンテナー アクセス ポリシーを設定する

az keyvault set-policy を使用してアクセス ポリシーを設定します。 詳細については、「CLI 2.0 を使用した Key Vault の管理」を参照してください。

次のコマンドを使用して、Azure CLI を使用して作成したサービス プリンシパルに、シークレットを取得してキーをラップするためのアクセス権を付与します。

az keyvault set-policy --name "MySecureVault" --spn "<spn created with CLI/the Azure AD ClientID>" --key-permissions wrapKey --secret-permissions set

ポータルを使用して Microsoft Entra アプリのキー コンテナー アクセス ポリシーを設定する

- キー コンテナーを使用してリソース グループを開きます。

- キー コンテナーを選択し、[アクセス ポリシー] に移動して、[新規追加] を選択します。

- [プリンシパルの選択] で、作成した Microsoft Entra アプリケーションを検索して選択します。

- [キーのアクセス許可] で、[暗号化操作] の下の [キーを折り返す] をオンにします。

- [シークレットのアクセス許可] で、[シークレットの管理操作] の [設定] をオンにします。

- [OK] を選択してアクセス ポリシーを保存します。

![Azure Key Vault の [暗号化操作] - [キーを折り返す]](../media/disk-encryption/keyvault-portal-fig3.png)

![Azure Key Vault の [シークレットのアクセス許可] - [設定]](../media/disk-encryption/keyvault-portal-fig3b.png)

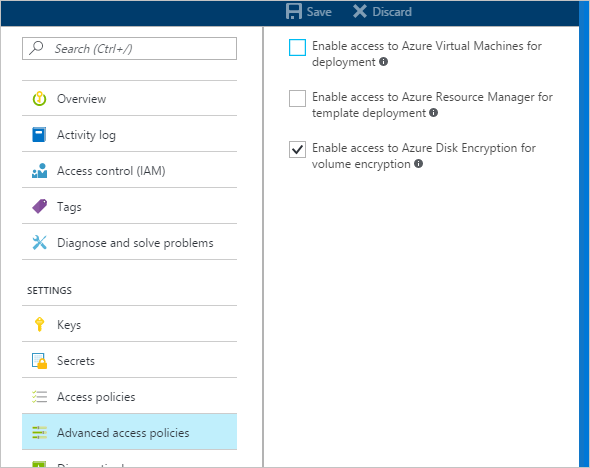

キー コンテナーの高度なアクセス ポリシーを設定する

ボリュームの起動と暗号化解除のために VM で使用できるように、Azure プラットフォームはキー コンテナー内の暗号化キーまたはシークレットにアクセスする必要があります。 キー コンテナーでディスク暗号化を有効にしないと、デプロイが失敗します。

Azure PowerShell を使用してキー コンテナーの高度なアクセス ポリシーを設定する

キー コンテナーの PowerShell コマンドレット Set-AzKeyVaultAccessPolicy を使用して、キー コンテナーのディスク暗号化を有効にします。

Key Vault のディスク暗号化を有効にする: Azure Disk Encryption には EnabledForDiskEncryption が必要です。

Set-AzKeyVaultAccessPolicy -VaultName 'MySecureVault' -ResourceGroupName 'MyKeyVaultResourceGroup' -EnabledForDiskEncryption必要に応じて Key Vault のデプロイを有効にする: 仮想マシンの作成時など、リソースの作成時にこのキー コンテナーが参照されるときに、Microsoft のコンピューティング リソース プロバイダーがこのキー コンテナーからシークレットを取得できるようにします。

Set-AzKeyVaultAccessPolicy -VaultName 'MySecureVault' -ResourceGroupName 'MyKeyVaultResourceGroup' -EnabledForDeployment必要に応じて Key Vault のテンプレートのデプロイを有効にする: テンプレートのデプロイでこのキー コンテナーが参照されるとき、Azure Resource Manager がこのキー コンテナーからシークレットを取得できるようにします。

Set-AzKeyVaultAccessPolicy -VaultName 'MySecureVault' -ResourceGroupName 'MyKeyVaultResourceGroup' -EnabledForTemplateDeployment

Azure CLI を使用してキー コンテナーの高度なアクセス ポリシーを設定する

az keyvault update を使用してキー コンテナーのディスク暗号化を有効にします。

Key Vault のディスク暗号化を有効にする: Enabled-for-disk-encryption が必要です。

az keyvault update --name "MySecureVault" --resource-group "MyKeyVaultResourceGroup" --enabled-for-disk-encryption "true"必要に応じて Key Vault のデプロイを有効にする: シークレットとして保存されている証明書を仮想マシンがコンテナーから取得できるようにします。

az keyvault update --name "MySecureVault" --resource-group "MyKeyVaultResourceGroup" --enabled-for-deployment "true"必要に応じて Key Vault のテンプレート デプロイを有効にする:Resource Manager がコンテナーからシークレットを取得できるようにします。

az keyvault update --name "MySecureVault" --resource-group "MyKeyVaultResourceGroup" --enabled-for-template-deployment "true"

Azure portal からキー コンテナーの高度なアクセス ポリシーを設定する

- キー コンテナーを選択し、[アクセス ポリシー] に移動して、[クリックして高度なアクセス ポリシーを表示する] を選択します。

- [ボリューム暗号化に対して Azure Disk Encryption へのアクセスを有効にする] というボックスをオンにします。

- 必要に応じて、[デプロイに対して Azure Virtual Machines へのアクセスを有効にする] または [テンプレートのデプロイに対して Azure Resource Manager へのアクセスを有効にする] のどちらか一方または両方を選択します。

- [保存] を選択します。

キー暗号化キーを設定する (省略可能)

暗号化キーのセキュリティをさらに強化するためにキー暗号化キー (KEK) を使用する場合は、キー コンテナーに KEK を追加します。 Add-AzKeyVaultKey コマンドレットを使用して、キー コンテナーにキー暗号化キーを作成します。 オンプレミスのキー管理 HSM から KEK をインポートすることもできます。 詳細については、Key Vault のドキュメントを参照してください。 キー暗号化キーが指定されると、Azure Disk Encryption は、Key Vault に書き込む前に、そのキーを使用して暗号化シークレットをラップします。

キーを生成するときは、RSA キーの種類を使用します。 Azure Disk Encryption では、楕円曲線キーはまだ使用できません。

キー コンテナー シークレットと KEK URL はバージョン管理する必要があります。 Azure では、このバージョン管理の制限が適用されます。 有効なシークレットと KEK URL については、次の例を参照してください。

Azure Disk Encryption では、キー コンテナー シークレットと KEK URL の一部としてポート番号を指定することはできません。 サポートされていないキー コンテナー URL とサポートされているキー コンテナー URL の例については、以下の例を参照してください。

Azure PowerShell を使用してキー暗号化キーを設定する

PowerShell スクリプトを使用する前に、Azure Disk Encryption の前提条件をよく読み、スクリプトの手順を理解しておく必要があります。 環境に合わせてサンプル スクリプトを変更する必要が生じる場合があります。 このスクリプトでは、Azure Disk Encryption のすべての前提条件を作成し、既存の IaaS VM を暗号化し、キー暗号化キーを使用してディスク暗号化キーをラップします。

# Step 1: Create a new resource group and key vault in the same location.

# Fill in 'MyLocation', 'MyKeyVaultResourceGroup', and 'MySecureVault' with your values.

# Use Get-AzLocation to get available locations and use the DisplayName.

# To use an existing resource group, comment out the line for New-AzResourceGroup

$Loc = 'MyLocation';

$KVRGname = 'MyKeyVaultResourceGroup';

$KeyVaultName = 'MySecureVault';

New-AzResourceGroup –Name $KVRGname –Location $Loc;

New-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname -Location $Loc;

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$KeyVaultResourceId = (Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname).ResourceId;

$diskEncryptionKeyVaultUrl = (Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname).VaultUri;

# Step 2: Create the AD application and service principal.

# Fill in 'MyAADClientSecret', "<My Application Display Name>", "<https://MyApplicationHomePage>", and "<https://MyApplicationUri>" with your values.

# MyApplicationHomePage and the MyApplicationUri can be any values you wish.

$aadClientSecret = 'MyAADClientSecret';

$aadClientSecretSec = ConvertTo-SecureString -String $aadClientSecret -AsPlainText -Force;

$azureAdApplication = New-AzADApplication -DisplayName "<My Application Display Name>" -HomePage "<https://MyApplicationHomePage>" -IdentifierUris "<https://MyApplicationUri>" -Password $aadClientSecretSec

$servicePrincipal = New-AzADServicePrincipal –ApplicationId $azureAdApplication.ApplicationId -Role Contributor;

$aadClientID = $azureAdApplication.ApplicationId;

#Step 3: Enable the vault for disk encryption and set the access policy for the Microsoft Entra application.

Set-AzKeyVaultAccessPolicy -VaultName $KeyVaultName -ResourceGroupName $KVRGname -EnabledForDiskEncryption;

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ServicePrincipalName $aadClientID -PermissionsToKeys 'WrapKey' -PermissionsToSecrets 'Set' -ResourceGroupName $KVRGname;

#Step 4: Create a new key in the key vault with the Add-AzKeyVaultKey cmdlet.

# Fill in 'MyKeyEncryptionKey' with your value.

$keyEncryptionKeyName = 'MyKeyEncryptionKey';

Add-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName -Destination 'Software';

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

#Step 5: Encrypt the disks of an existing IaaS VM

# Fill in 'MySecureVM' and 'MyVirtualMachineResourceGroup' with your values.

$VMName = 'MySecureVM';

$VMRGName = 'MyVirtualMachineResourceGroup';

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;

証明書ベースの認証 (省略可能)

証明書認証を使用する場合は、証明書をキー コンテナーにアップロードしてクライアントに展開することができます。 PowerShell スクリプトを使用する前に、Azure Disk Encryption の前提条件をよく読み、スクリプトの手順を理解しておく必要があります。 環境に合わせてサンプル スクリプトを変更する必要が生じる場合があります。

# Fill in "MyKeyVaultResourceGroup", "MySecureVault", and 'MyLocation' ('My location' only if needed)

$KVRGname = 'MyKeyVaultResourceGroup'

$KeyVaultName= 'MySecureVault'

# Create a key vault and set enabledForDiskEncryption property on it.

# Comment out the next three lines if you already have an existing key vault enabled for encryption. No need to set 'My location' in this case.

$Loc = 'MyLocation'

New-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname -Location $Loc

Set-AzKeyVaultAccessPolicy -VaultName $KeyVaultName -ResourceGroupName $KVRGname -EnabledForDiskEncryption

#Setting some variables with the key vault information

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname

$DiskEncryptionKeyVaultUrl = $KeyVault.VaultUri

$KeyVaultResourceId = $KeyVault.ResourceId

# Create the Microsoft Entra application and associate the certificate with it.

# Fill in "C:\certificates\mycert.pfx", "Password", "<My Application Display Name>", "<https://MyApplicationHomePage>", and "<https://MyApplicationUri>" with your values.

# MyApplicationHomePage and the MyApplicationUri can be any values you wish

$CertPath = "C:\certificates\mycert.pfx"

$CertPassword = "Password"

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$CertValue = [System.Convert]::ToBase64String($cert.GetRawCertData())

$AzureAdApplication = New-AzADApplication -DisplayName "<My Application Display Name>" -HomePage "<https://MyApplicationHomePage>" -IdentifierUris "<https://MyApplicationUri>" -CertValue $CertValue

$ServicePrincipal = New-AzADServicePrincipal -ApplicationId $AzureAdApplication.ApplicationId -Role Contributor

$AADClientID = $AzureAdApplication.ApplicationId

$aadClientCertThumbprint= $cert.Thumbprint

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ServicePrincipalName $aadClientID -PermissionsToKeys 'WrapKey' -PermissionsToSecrets 'Set' -ResourceGroupName $KVRGname

# Upload the pfx file to the key vault.

# Fill in "MyAADCert".

$KeyVaultSecretName = "MyAADCert"

$FileContentBytes = get-content $CertPath -Encoding Byte

$FileContentEncoded = [System.Convert]::ToBase64String($fileContentBytes)

$JSONObject = @"

{

"data" : "$filecontentencoded",

"dataType" : "pfx",

"password" : "$CertPassword"

}

"@

$JSONObjectBytes = [System.Text.Encoding]::UTF8.GetBytes($jsonObject)

$JSONEncoded = [System.Convert]::ToBase64String($jsonObjectBytes)

#Set the secret and set the key vault policy for -EnabledForDeployment

$Secret = ConvertTo-SecureString -String $JSONEncoded -AsPlainText -Force

Set-AzKeyVaultSecret -VaultName $KeyVaultName -Name $KeyVaultSecretName -SecretValue $Secret

Set-AzKeyVaultAccessPolicy -VaultName $KeyVaultName -ResourceGroupName $KVRGname -EnabledForDeployment

# Deploy the certificate to the VM

# Fill in 'MySecureVM' and 'MyVirtualMachineResourceGroup' with your values.

$VMName = 'MySecureVM'

$VMRGName = 'MyVirtualMachineResourceGroup'

$CertUrl = (Get-AzKeyVaultSecret -VaultName $KeyVaultName -Name $KeyVaultSecretName).Id

$SourceVaultId = (Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGName).ResourceId

$VM = Get-AzVM -ResourceGroupName $VMRGName -Name $VMName

$VM = Add-AzVMSecret -VM $VM -SourceVaultId $SourceVaultId -CertificateStore "My" -CertificateUrl $CertUrl

Update-AzVM -VM $VM -ResourceGroupName $VMRGName

#Enable encryption on the VM using Microsoft Entra client ID and the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

証明書ベースの認証と KEK (省略可能)

証明書認証を使用し、暗号化キーを KEK でラップする場合は、以下のスクリプトを例として使用できます。 PowerShell スクリプトを使用する前に、前述の Azure Disk Encryption の前提条件をすべてよく読み、スクリプトの手順を理解しておく必要があります。 環境に合わせてサンプル スクリプトを変更する必要が生じる場合があります。

# Fill in 'MyKeyVaultResourceGroup', 'MySecureVault', and 'MyLocation' (if needed)

$KVRGname = 'MyKeyVaultResourceGroup'

$KeyVaultName= 'MySecureVault'

# Create a key vault and set enabledForDiskEncryption property on it.

# Comment out the next three lines if you already have an existing key vault enabled for encryption.

$Loc = 'MyLocation'

New-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname -Location $Loc

Set-AzKeyVaultAccessPolicy -VaultName $KeyVaultName -ResourceGroupName $KVRGname -EnabledForDiskEncryption

# Create the Azure AD application and associate the certificate with it.

# Fill in "C:\certificates\mycert.pfx", "Password", "<My Application Display Name>", "<https://MyApplicationHomePage>", and "<https://MyApplicationUri>" with your values.

# MyApplicationHomePage and the MyApplicationUri can be any values you wish

$CertPath = "C:\certificates\mycert.pfx"

$CertPassword = "Password"

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$CertValue = [System.Convert]::ToBase64String($cert.GetRawCertData())

$AzureAdApplication = New-AzADApplication -DisplayName "<My Application Display Name>" -HomePage "<https://MyApplicationHomePage>" -IdentifierUris "<https://MyApplicationUri>" -CertValue $CertValue

$ServicePrincipal = New-AzADServicePrincipal -ApplicationId $AzureAdApplication.ApplicationId -Role Contributor

$AADClientID = $AzureAdApplication.ApplicationId

$aadClientCertThumbprint= $cert.Thumbprint

## Give access for setting secrets and wraping keys

Set-AzKeyVaultAccessPolicy -VaultName $keyVaultName -ServicePrincipalName $aadClientID -PermissionsToKeys 'WrapKey' -PermissionsToSecrets 'Set' -ResourceGroupName $KVRGname

# Upload the pfx file to the key vault.

# Fill in "MyAADCert".

$KeyVaultSecretName = "MyAADCert"

$FileContentBytes = get-content $CertPath -Encoding Byte

$FileContentEncoded = [System.Convert]::ToBase64String($fileContentBytes)

$JSONObject = @"

{

"data" : "$filecontentencoded",

"dataType" : "pfx",

"password" : "$CertPassword"

}

"@

$JSONObjectBytes = [System.Text.Encoding]::UTF8.GetBytes($jsonObject)

$JSONEncoded = [System.Convert]::ToBase64String($jsonObjectBytes)

#Set the secret and set the key vault policy for deployment

$Secret = ConvertTo-SecureString -String $JSONEncoded -AsPlainText -Force

Set-AzKeyVaultSecret -VaultName $KeyVaultName -Name $KeyVaultSecretName -SecretValue $Secret

Set-AzKeyVaultAccessPolicy -VaultName $KeyVaultName -ResourceGroupName $KVRGname -EnabledForDeployment

#Setting some variables with the key vault information and generating a KEK

# FIll in 'KEKName'

$KEKName ='KEKName'

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname

$DiskEncryptionKeyVaultUrl = $KeyVault.VaultUri

$KeyVaultResourceId = $KeyVault.ResourceId

$KEK = Add-AzKeyVaultKey -VaultName $KeyVaultName -Name $KEKName -Destination "Software"

$KeyEncryptionKeyUrl = $KEK.Key.kid

# Deploy the certificate to the VM

# Fill in 'MySecureVM' and 'MyVirtualMachineResourceGroup' with your values.

$VMName = 'MySecureVM';

$VMRGName = 'MyVirtualMachineResourceGroup';

$CertUrl = (Get-AzKeyVaultSecret -VaultName $KeyVaultName -Name $KeyVaultSecretName).Id

$SourceVaultId = (Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGName).ResourceId

$VM = Get-AzVM -ResourceGroupName $VMRGName -Name $VMName

$VM = Add-AzVMSecret -VM $VM -SourceVaultId $SourceVaultId -CertificateStore "My" -CertificateUrl $CertUrl

Update-AzVM -VM $VM -ResourceGroupName $VMRGName

#Enable encryption on the VM using Azure AD client ID and the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

次のステップ

Windows VM で Microsoft Entra ID を使用して Azure Disk Encryption を有効にする (以前のリリース)