仮想ネットワーク ピアリングの作成、変更、削除

仮想ネットワーク ピアリングを作成、変更、削除する方法について説明します。 仮想ネットワーク ピアリングを使用すると、Azure バックボーン ネットワークを介して、同じリージョン内の仮想ネットワークとリージョン間 (グローバル仮想ネットワーク ピアリングとも呼ばれます) で仮想ネットワークを接続できます。 ピアリング後も、仮想ネットワークは個別のリソースとして管理されます。 仮想ネットワーク ピアリングが初めての方は、仮想ネットワーク ピアリングの概要に関するページを参照するか、仮想ネットワーク ピアリングのチュートリアルを行うことで詳しく学習できます。

[前提条件]

Azure アカウントとアクティブなサブスクリプションをお持ちでない場合は、無料で作成できます。 この記事の残りを始める前に、次のいずれかのタスクを完了します。

ピアリングを操作するために必要なアクセス許可が Azure アカウントを使用して、 Azure portal にサインインします。

ピアリングの作成

ピアリングを作成する前に、要件と制約、必要なアクセス許可を十分に理解しておいてください。

Azure portal の上部にある検索ボックスに、「仮想ネットワーク」と入力します。 検索結果で、[仮想ネットワーク] を選択します。

仮想ネットワークで、ピアリングを作成するネットワークを選択します。

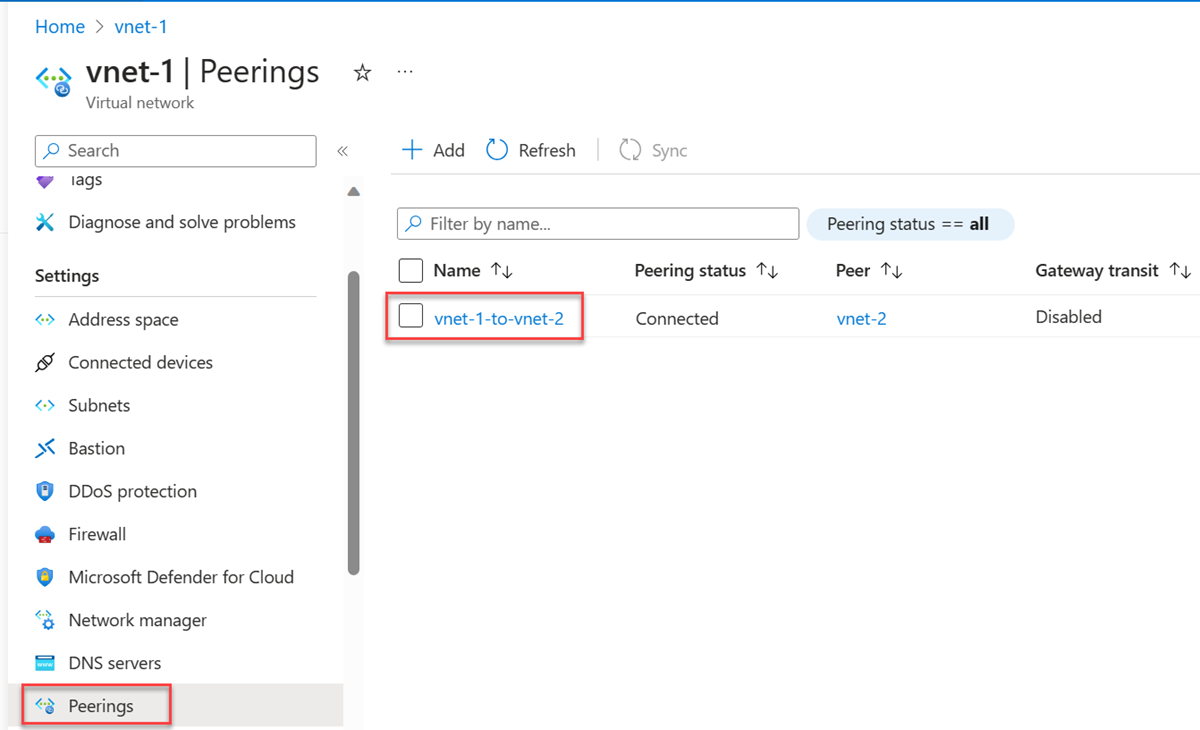

[設定] で [ピアリング] を選択します。

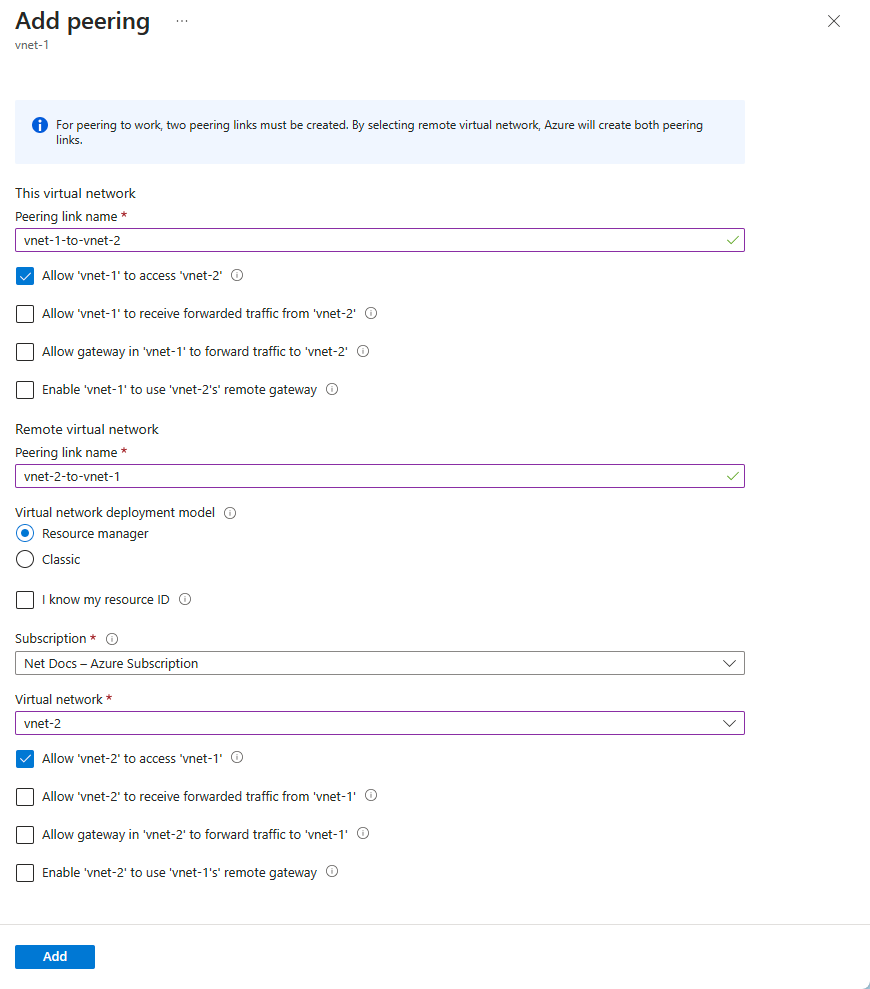

[+ 追加] を選択します。

-

設定 説明 リモート仮想ネットワークの概要 [Peering link name](ピアリング リンク名) ローカル仮想ネットワークからのピアリングの名前。 仮想ネットワーク内で一意となる名前を使用してください。 仮想ネットワークのデプロイ モデル ピアリングする仮想ネットワークのデプロイに使用されたデプロイ モデルを選択します。 リソース ID を知っている ピアリングする仮想ネットワークへの読み取りアクセス権がある場合は、このチェック ボックスをオフのままにしておきます。 ピアリングする仮想ネットワークまたはサブスクリプションへの読み取りアクセス権がない場合は、このチェック ボックスをオンにします。 Resource ID このフィールドは、[リソース ID を知っている] チェック ボックスをオンにすると表示されます。 この仮想ネットワークと同じ Azure リージョン、またはサポートされている異なる Azure リージョンに存在する、仮想ネットワークのリソース ID を入力する必要があります。

完全なリソース ID は、/subscriptions/<Id>/resourceGroups/<resource-group-name>/providers/Microsoft.Network/virtualNetworks/<virtual-network-name>aのようになります。

仮想ネットワークのプロパティを表示することで、仮想ネットワークのリソース ID を取得できます。 仮想ネットワークのプロパティを表示する方法については、「仮想ネットワークと設定の表示」を参照してください。 サブスクリプションが、ピアリングしている仮想ネットワークを持つサブスクリプションとは異なる Microsoft Entra テナントに関連付けられている場合は、ユーザーのアクセス許可を割り当てる必要があります。 各テナントのユーザーを、反対のテナントに ゲスト ユーザー として追加します。サブスクリプション ピアリングする仮想ネットワークのサブスクリプションを選択します。 アカウントに読み取りアクセス権があるサブスクリプションの数に応じて、1 つ以上のサブスクリプションが表示されます。 仮想ネットワーク リモート仮想ネットワークを選択します。 リモート仮想ネットワーク ピアリングの設定 ピアリングされた仮想ネットワークに 'vnet-1' へのアクセスを許可する 既定では、このオプションが選択されています。

- ピアリングされた仮想ネットワークから 'vnet-1' へのトラフィックを許可するには、このオプションを選択します。 この設定により、ハブスポーク ネットワーク トポロジ内のハブとスポーク間の通信が可能になり、ピアリングされた仮想ネットワーク内の VM が 'vnet-1' 内の VM と通信できるようになります。 ネットワーク セキュリティ グループの VirtualNetwork サービス タグには、この設定を選択すると、仮想ネットワークとピアリングされた仮想ネットワークが含まれます。 サービス タグの詳細については、Azure のサービス タグに関するページを参照してください。ピアリングされた仮想ネットワークが 'vnet-1' からトラフィック転送を受信することを許可する このオプションは、既定では選択されていません。

- このオプションを有効にすると、ピアリングされた仮想ネットワークが、'vnet-1' にピアリングされた仮想ネットワークからのトラフィックを受信できるようになります。 たとえば、vnet-1 に転送される vnet-2 の外部からのトラフィックを受信する NVA が vnet-2 にある場合は、この設定を選択すると、そのトラフィックが vnet-2 から vnet-1 に到達できるようになります。 この機能を有効にすると、ピアリングを介してトラフィック転送が許可されますが、ユーザー定義ルートやネットワーク仮想アプライアンスが作成されるわけではありません。 ユーザー定義ルートとネットワーク仮想アプライアンスは個別に作成されます。ピアリングされた仮想ネットワーク内のゲートウェイまたはルート サーバーがトラフィックを 'vnet-1' に転送することを許可する このオプションは 既定では選択されていません。

- この設定を有効にすると、'vnet-1' が、ピアリングされた仮想ネットワークのゲートウェイまたはルート サーバーからトラフィックを受信できるようになります。 このオプションを有効にするには、ピアリングされた仮想ネットワークにゲートウェイまたはルート サーバーが含まれる必要があります。ピアリングされた仮想ネットワークが 'vnet-1' のリモート ゲートウェイまたはルート サーバーを使用できるようにする このオプションは、既定では選択されていません。

- このオプションを有効にできるのは、'vnet-1' にリモート ゲートウェイまたはルート サーバーがあり、"ピアリングされた仮想ネットワークへのトラフィックの転送を 'vnet-1' 内のゲートウェイに許可する" が 'vnet-1' で有効である場合のみです。 このオプションは、ピアリングされた仮想ネットワークのピアリングのいずれかでのみ有効にすることができます。

このオプションを選択することもでき、この仮想ネットワークでリモート ルート サーバーを使用してルートを交換する場合は、「Azure Route Server」を参照してください。

注: 仮想ネットワーク内にゲートウェイが既に構成されている場合、リモート ゲートウェイを使うことはできません。転送へのゲートウェイの使用について詳しくは、「仮想ネットワーク ピアリングの VPN ゲートウェイ転送を構成する」を参照してください。ローカル仮想ネットワークの概要 [Peering link name](ピアリング リンク名) リモート仮想ネットワークからのピアリングの名前。 仮想ネットワーク内で一意となる名前を使用してください。 ローカル仮想ネットワーク ピアリングの設定 ピアリングされた仮想ネットワークへのアクセスを 'vnet-1' に許可する 既定では、このオプションが選択されています。

- 'vnet-1' からピアリングされた仮想ネットワークへのトラフィックを許可するには、このオプションを選択します。 この設定により、ハブスポーク ネットワーク トポロジ内のハブとスポーク間の通信が可能になり、'vnet-1' 内の VM がピアリングされた仮想ネットワーク内の VM と通信できるようになります。'vnet-1' がピアリングされた仮想ネットワークからトラフィック転送を受信することを許可する このオプションは、既定では選択されていません。

- このオプションを有効にすると、'vnet-1' が、ピアリングされた仮想ネットワークにピアリングされた仮想ネットワークからのトラフィックを受信できるようになります。 たとえば、vnet-2 に vnet-1 に転送される vnet-2 の外部からトラフィックを受信する NVA がある場合は、この設定を選択して、そのトラフィックが vnet-2 から vnet-1 に到達できるようにします。 この機能を有効にすると、ピアリングを介してトラフィック転送が許可されますが、ユーザー定義ルートやネットワーク仮想アプライアンスが作成されるわけではありません。 ユーザー定義ルートとネットワーク仮想アプライアンスは個別に作成されます。'vnet-1' 内のゲートウェイまたはルート サーバーがトラフィックをピアリングされた仮想ネットワークに転送することを許可する このオプションは 既定では選択されていません。

- この設定を有効にすると、ピアリングされた仮想ネットワークが、'vnet-1' のゲートウェイまたはルート サーバーからトラフィックを受信できるようになります。 このオプションを有効にするには、'vnet-1' にゲートウェイまたはルート サーバーが含まれる必要があります。'vnet-1' がピアリングされた仮想ネットワークのリモート ゲートウェイまたはルート サーバーを使用できるようにする このオプション は、既定では選択されていません。

- このオプションを有効にできるのは、ピアリングされた仮想ネットワークにリモート ゲートウェイまたはルート サーバーがあり、"'vnet-1' へのトラフィックの転送をピアリングされた仮想ネットワーク内のゲートウェイに許可する" がピアリングされた仮想ネットワークで有効である場合のみです。 このオプションは、'vnet-1' のピアリングのいずれかでのみ有効にすることができます。

Note

Microsoft Azure Virtual Network ゲートウェイを使用して、ピアリングされた仮想ネットワークにオンプレミスのトラフィックを推移的に送信する場合は、オンプレミス VPN デバイスのピアリングされた仮想ネットワーク IP 範囲を "興味深い" トラフィックに設定する必要があります。 オンプレミス VPN デバイス上のサイト-2-サイト IPSec VPN Tunnel 構成に、Azure 仮想ネットワークのすべての CIDR アドレスを追加することが必要になる場合があります。 CIDR アドレスには、 Hub、スポーク、ポイント-2-サイト IP アドレス プールなどのリソースが含まれます。 そうしないと、オンプレミスのリソースがピアリングされた VNet 内のリソースと通信できなくなります。 興味深いトラフィックは、フェーズ 2 のセキュリティ アソシエーションを介して通信されます。 セキュリティ アソシエーションにより、指定のサブネットごとに専用の VPN トンネルが作成されます。 オンプレミスと Azure VPN Gateway 層で、同じ数のサイト間 VPN トンネルと Azure VNet サブネットがサポートされている必要があります。 そうしないと、オンプレミスのリソースがピアリングされた VNet 内のリソースと通信できなくなります。 指定の Azure VNet サブネットごとにフェーズ 2 のセキュリティ アソシエーションを作成する手順については、オンプレミス VPN のドキュメントを参照してください。

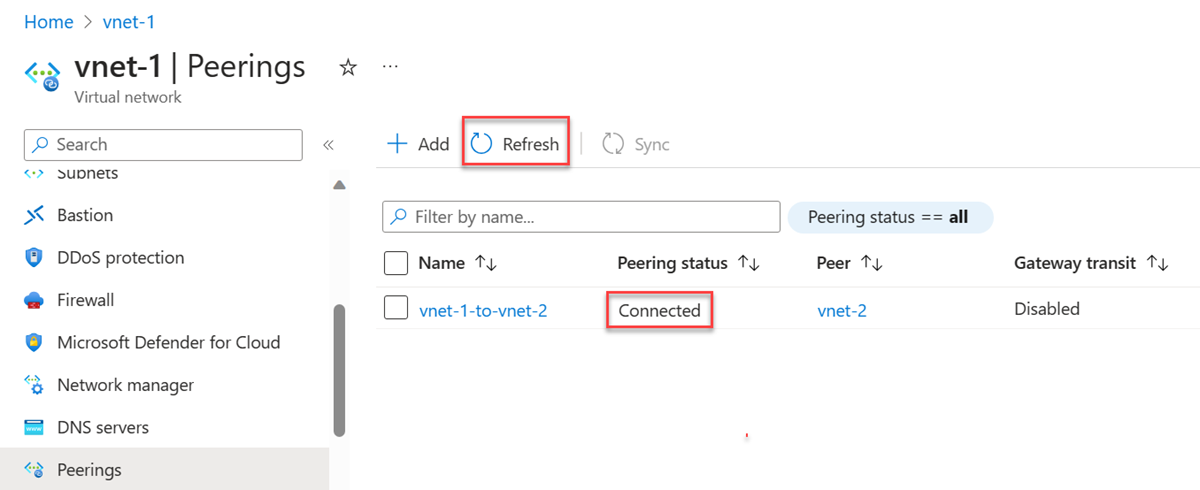

数秒後に [更新] ボタンを選択すると、ピアリングの状態が [更新中] から [接続済み] に変わります。

異なるサブスクリプションおよびデプロイ モデルの仮想ネットワーク間にピアリングを実装する手順については、次の手順をご覧ください。

ピアリング設定の表示または変更

ピアリングを変更する前に、要件と制約、必要なアクセス許可を十分に理解しておいてください。

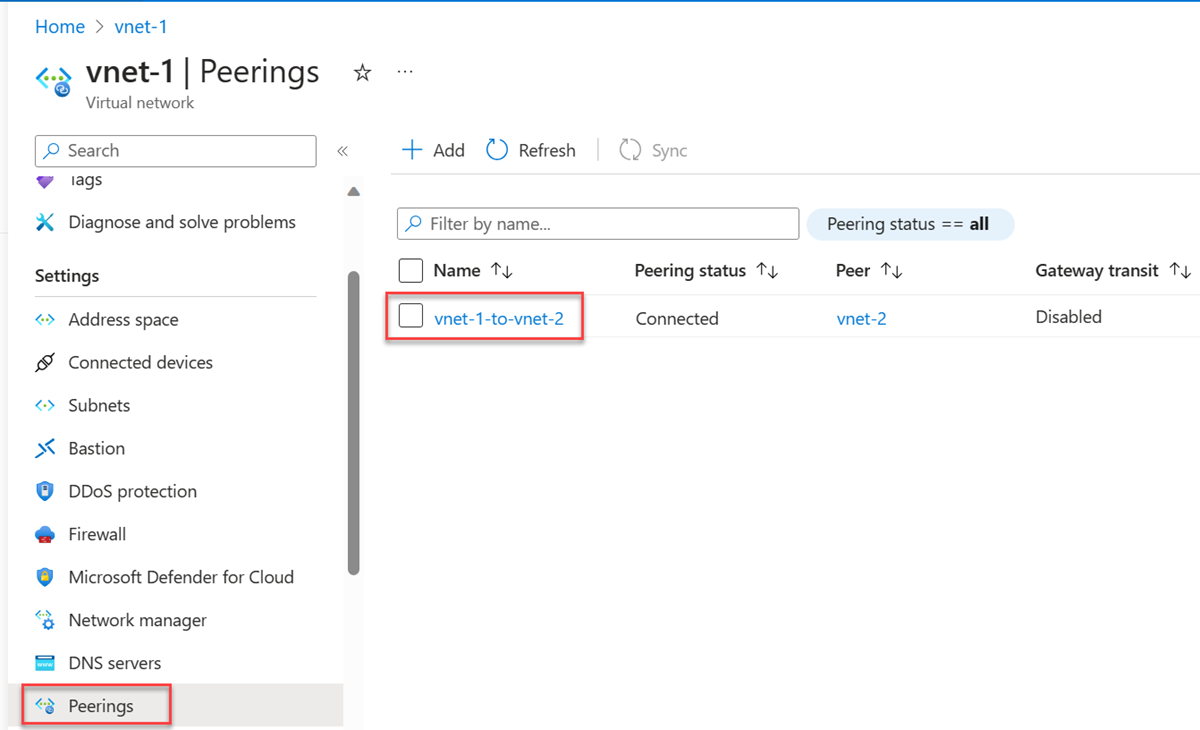

Azure portal の上部にある検索ボックスに、「仮想ネットワーク」と入力します。 検索結果で、[仮想ネットワーク] を選択します。

[仮想ネットワーク] でのピアリング設定を表示または変更する仮想ネットワークを選択します。

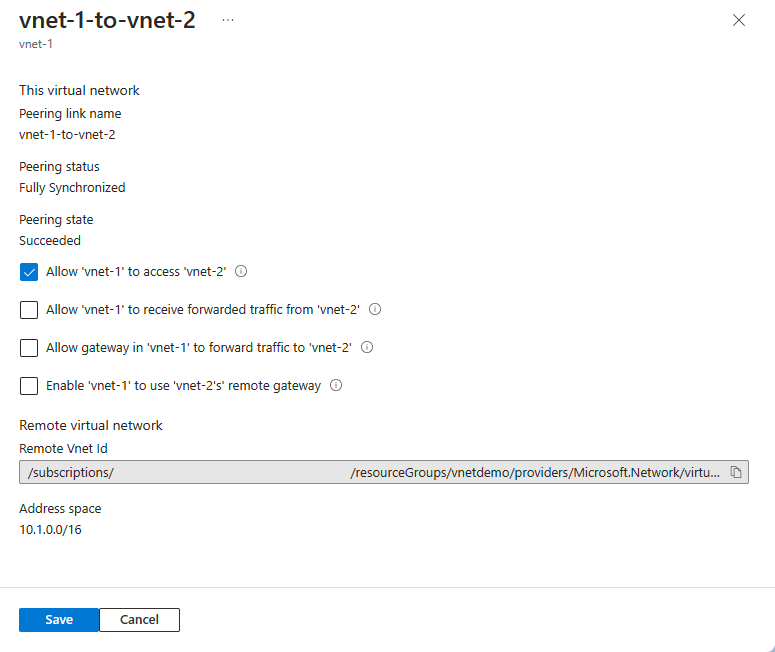

[設定] で [ピアリング] を選択してから、設定を表示または変更するピアリングを選択します。

該当する設定を変更します。 各設定のオプションについては、「ピアリングの作成」の手順 4 を参照してください。 その後、 [保存] を選択して構成の変更を完了します。

ピアリングの削除

ピアリングを削除する前に、要件と制約および必要なアクセス許可を十分に理解しておいてください。

2 つの仮想ネットワーク間のピアリングが削除されると、その仮想ネットワーク間でトラフィックが流れることはできなくなります。 仮想ネットワークがピアリングを削除するのではなく、必ずしも通信する場合に、リモート仮想ネットワークへのトラフィックをブロックする場合は、 リモート仮想ネットワークへのトラフィックを許可する 設定の選択を解除します。 ピアリングを削除し、再作成するよりも、ネットワーク アクセスを無効化/有効化する方が簡単な場合があります。

Azure portal の上部にある検索ボックスに、「仮想ネットワーク」と入力します。 検索結果で、[仮想ネットワーク] を選択します。

[仮想ネットワーク] でのピアリング設定を表示または変更する仮想ネットワークを選択します。

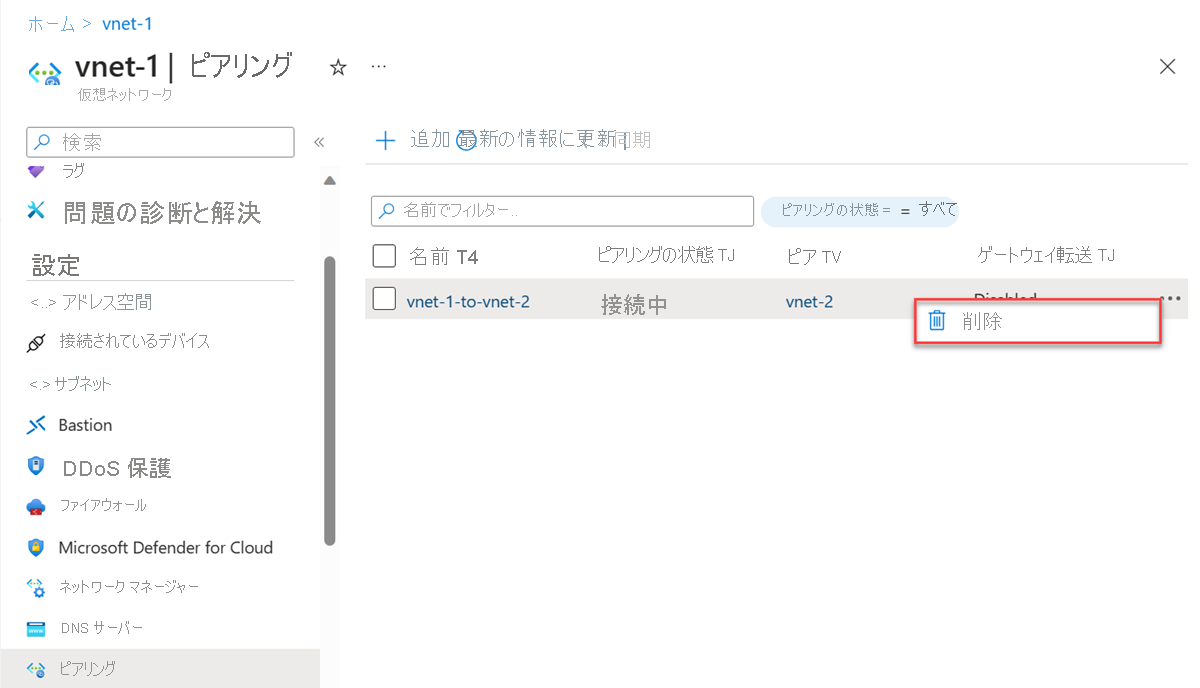

[設定] で [ピアリング] を選択します。

削除するピアリングの横のボックスを選んでから、[削除] を選びます。

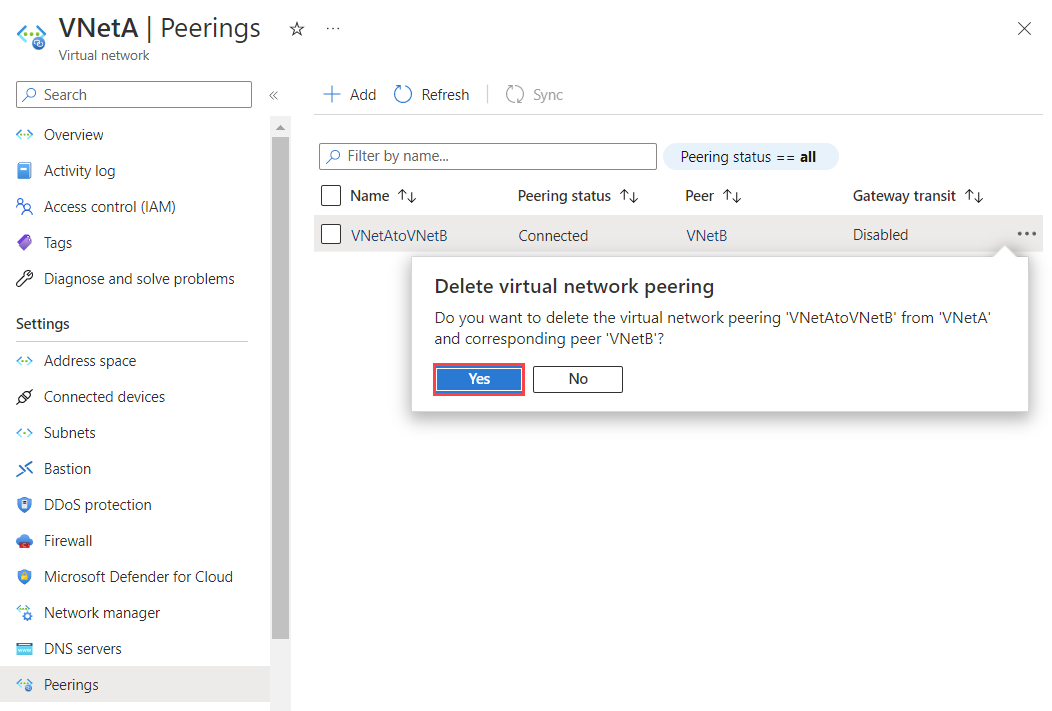

[ピアリングの削除] で、確認ボックスに「削除」と入力し、[削除] を選択します。

Note

仮想ネットワーク ピアリングを仮想ネットワークから削除すると、そのピアリングはリモート仮想ネットワークからも削除されます。

[削除] を選択し、[削除の確認] で削除を確定します。

要件と制約

同じリージョンまたは異なるリージョンの仮想ネットワークをピアリングできます。 異なるリージョンの仮想ネットワークのピアリングは、グローバル仮想ネットワーク ピアリング とも呼ばれます。

グローバル ピアリングの作成では、ピアリングされた仮想ネットワークは Azure パブリック クラウドの任意のリージョン、または China クラウド リージョン、あるいは Government クラウド リージョンに存在できます。 クラウド間ではピアリングできません。 たとえば、Azure パブリック クラウド内の仮想ネットワークを、21Vianet クラウドが運用する Microsoft Azure の仮想ネットワークにピアリングすることはできません。

ピアリングの一部の場合は、仮想ネットワークを移動できません。 仮想ネットワークを別のリソース グループまたはサブスクリプションに移動する必要がある場合は、ピアリングを削除し、仮想ネットワークを移動してから、ピアリングを再作成する必要があります。

1 つの仮想ネットワーク内のリソースは、グローバルにピアリングされた仮想ネットワーク内の基本ロード バランサー (内部またはパブリック) のフロントエンド IP アドレスと通信できません。 基本ロード バランサーのサポートは、同じリージョン内にのみ存在します。 Standard ロード バランサーのサポートは、仮想ネットワーク ピアリングとグローバル仮想ネットワーク ピアリングの両方に対して存在します。 基本的なロード バランサーを使用する一部のサービスは、グローバルな仮想ネットワーク ピアリングでは動作しません。 詳細については、グローバル仮想ネットワーク ピアリングとロード バランサーに関連する制約を参照してください。

グローバルにピアリングされた仮想ネットワークおよびローカルにピアリングされた仮想ネットワークでは、リモート ゲートウェイを使用でき、ゲートウェイ転送を許可できます。

仮想ネットワークが属しているサブスクリプションは同じでも、異なっていてもかまいません。 異なるサブスクリプションの仮想ネットワークをピアリングする場合、両方のサブスクリプションを同じまたは異なる Microsoft Entra テナントに関連付けることができます。 AD テナントをまだ持っていない場合は、作成できます。

ピアリングする仮想ネットワークには、重複しない IP アドレス空間が必要です。

Resource Manager を使用してデプロイされた 2 つの仮想ネットワーク、または Resource Manager を使用してデプロイされた仮想ネットワークとクラシック デプロイ モデルを使用してデプロイされた仮想ネットワークをピアリングできます。 クラシック デプロイ モデルを使用して作成された 2 つの仮想ネットワークをピアリングすることはできません。 Azure デプロイ モデルの知識がない場合は、Azure デプロイ モデルの概要に関する記事をご覧ください。 クラシック デプロイ モデルを使って作成された 2 つの仮想ネットワークは、VPN Gateway を使用して接続できます。

Resource Manager を使用して作成された 2 つの仮想ネットワークをピアリングする場合は、ピアリング内の仮想ネットワークごとにピアリングを構成する必要があります。 ピアリングの状態の種類として次のいずれかが表示されます。

開始済み: 最初のピアリングを作成するとき、その状態は "開始済み" となります。

接続済み: 2 つ目のピアリングを作成すると、ピアリングの状態はどちらのピアリングも [接続済み] になります。 両方の仮想ネットワーク ピアリングの状態が "接続済み" になるまで、ピアリングは正常に確立されません。

Resource Manager を使用して作成された仮想ネットワークを、クラシック デプロイ モデルを使用して作成された仮想ネットワークとピアリングするときは、Resource Manager を使用してデプロイされた仮想ネットワークのピアリングだけを構成します。 ピアリングを仮想ネットワーク (クラシック) に対して構成することや、クラシック デプロイ モデルを使用してデプロイされた 2 つの仮想ネットワークの間に構成することはできません。 仮想ネットワーク (Resource Manager) から仮想ネットワーク (クラシック) へのピアリングを作成すると、ピアリングの状態が "更新中" になった後、すぐに "接続済み" に変わります。

ピアリングは 2 つの仮想ネットワーク間で確立されます。 ピアリング自体は推移的ではありません。 次の仮想ネットワーク間のピアリングを作成したとします。

VirtualNetwork1 と VirtualNetwork2

VirtualNetwork2 と VirtualNetwork3

VirtualNetwork1 と VirtualNetwork3 の間の接続が VirtualNetwork2 を通して確立されることはありません。 VirtualNetwork1 と VirtualNetwork3 を直接通信する場合は、VirtualNetwork1 と VirtualNetwork3 の間に明示的なピアリングを作成するか、 Hub ネットワーク内の NVA を経由する必要があります。 詳細については、Azure Hub-spoke ネットワーク トポロジを参照してください。

既定の Azure 名前解決を使用して、ピアリングされた仮想ネットワークで名前を解決することはできません。 他の仮想ネットワーク内の名前を解決するには、Azure プライベート DNS またはカスタム DNS サーバーを使う必要があります。 独自の DNS サーバーを設定する方法については、「独自 DNS サーバー使用の名前解決」をご覧ください。

同じリージョン内のピアリングされた仮想ネットワークのリソースは、これらが同じ仮想ネットワーク内に存在する場合と同様の待機時間で相互に通信できます。 ネットワーク スループットは、仮想マシンに許可された帯域幅を基準としています。許可されている帯域幅は、仮想マシンのサイズに比例するものです。 ピアリング内の帯域幅に関して他の制限は一切ありません。 仮想マシンのサイズごとに、独自の最大ネットワーク帯域幅が設定されています。 さまざまな仮想マシン サイズの最大ネットワーク帯域幅の詳細については、「Azure の仮想マシンのサイズ」を参照してください。

仮想ネットワークは、別の仮想ネットワークとピアリングすることができ、Azure 仮想ネットワーク ゲートウェイを使用して別の仮想ネットワークに接続することもできます。 ピアリングとゲートウェイの両方を使用して仮想ネットワークが接続されている場合、仮想ネットワーク間のトラフィックは、ゲートウェイではなく、ピアリング構成を介して流れます。

新しいルートをクライアントに確実にダウンロードするには、仮想ネットワーク ピアリングが正常に構成された後で、もう一度ポイント対サイト VPN クライアントをダウンロードする必要があります。

仮想ネットワーク ピアリングを利用するイングレスとエグレスのトラフィックには少額の料金が発生します。 詳細については、 価格に関するページを参照してください。

ネットワーク分離が有効になっていない Application Gateway では、リモート仮想ネットワークへのトラフィックの許可が無効になっている場合、ピアリングされた VNET 間でトラフィックを送信することはできません。

アクセス許可

仮想ネットワークのピアリングを扱うために使用するアカウントは、次のロールに割り当てる必要があります。

ネットワーク共同作成者:Resource Manager を通じてデプロイされる仮想ネットワークの場合。

クラシック ネットワーク共同作成者: クラシック デプロイ モデルを使用してデプロイされた仮想ネットワークの場合。

アカウントが上記のロールの 1 つに割り当てられていない場合は、次の表から必要なアクションが割り当てられているカスタム ロールにアカウントを割り当てる必要があります。

| アクション | 名前 |

|---|---|

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write | 仮想ネットワーク A から仮想ネットワーク B へのピアリングを作成するために必要です。仮想ネットワーク A は仮想ネットワーク (Resource Manager) である必要があります |

| Microsoft.Network/virtualNetworks/peer/action | 仮想ネットワーク B (Resource Manager) から仮想ネットワーク A へのピアリングを作成するために必要です |

| Microsoft.ClassicNetwork/virtualNetworks/peer/action | 仮想ネットワーク B (クラシック) から仮想ネットワーク A へのピアリングを作成するために必要です |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/read | 仮想ネットワーク ピアリングの読み取り |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/delete | 仮想ネットワーク ピアリングの削除 |

次のステップ

仮想ネットワーク ピアリングは仮想ネットワーク間に作成されますが、これらの仮想ネットワークの作成に使用されたデプロイ モデルは同じでも異なっていてもかまいません。また、仮想ネットワークが存在するサブスクリプションは同じでも異なっていてもかまいません。 次のいずれかのシナリオのチュートリアルを完了します。

Azure デプロイメント モデル サブスクリプション 両方が Resource Manager 同じ 異なる 一方が Resource Manager、もう一方がクラシック 同じ 異なる ハブ とスポークのネットワーク トポロジを作成する方法について説明します

PowerShell または Azure CLI のサンプル スクリプトを使って、または Azure Resource Manager テンプレートを使って、仮想ネットワーク ピアリングを作成します

仮想ネットワーク用に Azure Policy 定義を作成して割り当てる