Web Application Firewall の DRS および CRS の規則グループと規則

- [アーティクル]

-

-

Application Gateway Web アプリケーション ファイアウォール (WAF) の Azure マネージド ルール セットは、一般的な脆弱性や悪用から Web アプリケーションをアクティブに保護します。 Azure によって管理されるこれらのルール セットは、新しい攻撃シグネチャから保護するため、必要に応じて更新プログラムを受け取ります。 また、既定のルール セットには、Microsoft 脅威インテリジェンス コレクションのルールも組み込まれています。 Microsoft のインテリジェンス チームは、これらのルールの作成で共同作業を行い、カバレッジの強化、特定の脆弱性パッチ、および擬陽性の減少の改善を保証します。

また、OWASP コア規則セット 3.2、3.1、3.0、または 2.2.9 に基づいて定義されている規則を使用するオプションもあります。

ルールを個別に無効にすることも、ルールごとに特定のアクションを設定することもできます。 この記事では、現在利用できるルールとルール セットの一覧を示します。 公開されているルール セットの更新が必要な場合は、こちらにそれを記載します。

Note

あるルール セット バージョンから別のルール セット バージョンに変更すると、無効にされたルール設定と有効にされたルール設定はすべて、移行先のルール セットの既定値に戻ります。 つまり、以前にルールを無効または有効にした場合は、新しいルールセット バージョンに移動した後で再び無効または有効にする必要があります。

既定の規則セット

Azure で管理される既定の規則セット (DRS) には、次の脅威カテゴリに対する規則が含まれます。

- クロスサイト スクリプティング

- Java 攻撃

- ローカル ファイル インクルージョン

- PHP インジェクション攻撃

- リモート コマンド実行

- リモート ファイル インクルージョン

- セッション固定

- SQL インジェクションからの保護

- プロトコル攻撃者 DRS のバージョン番号は、新しい攻撃シグネチャが規則セットに追加されると増分されます。

Microsoft 脅威インテリジェンスの収集規則

Microsoft 脅威インテリジェンスの収集規則は、Microsoft 脅威インテリジェンス チームと協力して作成されており、カバレッジの向上、特定の脆弱性に対するパッチ、擬陽性削減の向上が実現されます。

Note

Application Gateway WAF で 2.1 の使用を開始するときに、次のガイダンスを使って WAF を調整してください。 詳しいルールについては、以下で説明します。

| ルール ID |

規則グループ |

説明 |

詳細 |

| 942110 |

SQLI |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

無効、MSTIC ルール 99031001 に置き換えられました |

| 942150 |

SQLI |

SQL インジェクション攻撃 |

無効、MSTIC ルール 99031003 に置き換えられました |

| 942260 |

SQLI |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

無効、MSTIC ルール 99031004 に置き換えられました |

| 942430 |

SQLI |

制限された SQL 文字の異常検出 (引数): 特殊文字数が超過しました (12) |

無効、誤検知が多すぎます。 |

| 942440 |

SQLI |

SQL コメント シーケンスが検出されました |

無効、MSTIC ルール 99031002 に置き換えられました |

| 99005006 |

MS-ThreatIntel-WebShells |

Spring4Shell 相互作用の試行 |

SpringShell の脆弱性を防ぐために規則を有効の状態に維持します |

| 99001014 |

MS-ThreatIntel-CVEs |

Spring Cloud ルーティング式インジェクション CVE-2022-22963 が試みられました |

SpringShell の脆弱性を防ぐために規則を有効の状態に維持します |

| 99001015 |

MS-ThreatIntel-WebShells |

Spring Framework の安全でないクラス オブジェクトの悪用 CVE-2022-22965 が試みられました |

SpringShell の脆弱性を防ぐために規則を有効の状態に維持します |

| 99001016 |

MS-ThreatIntel-WebShells |

Spring Cloud Gateway Actuator インジェクション CVE-2022-22947 が試みられました |

SpringShell の脆弱性を防ぐために規則を有効の状態に維持します |

| 99001017 |

MS-ThreatIntel-CVEs |

Apache Struts ファイル アップロードの悪用が試みられました CVE-2023-50164 |

アクションをブロックに設定して、Apache Struts の脆弱性を防ぎます。 この規則では、異常スコアはサポートされていません。 |

コア ルール セット

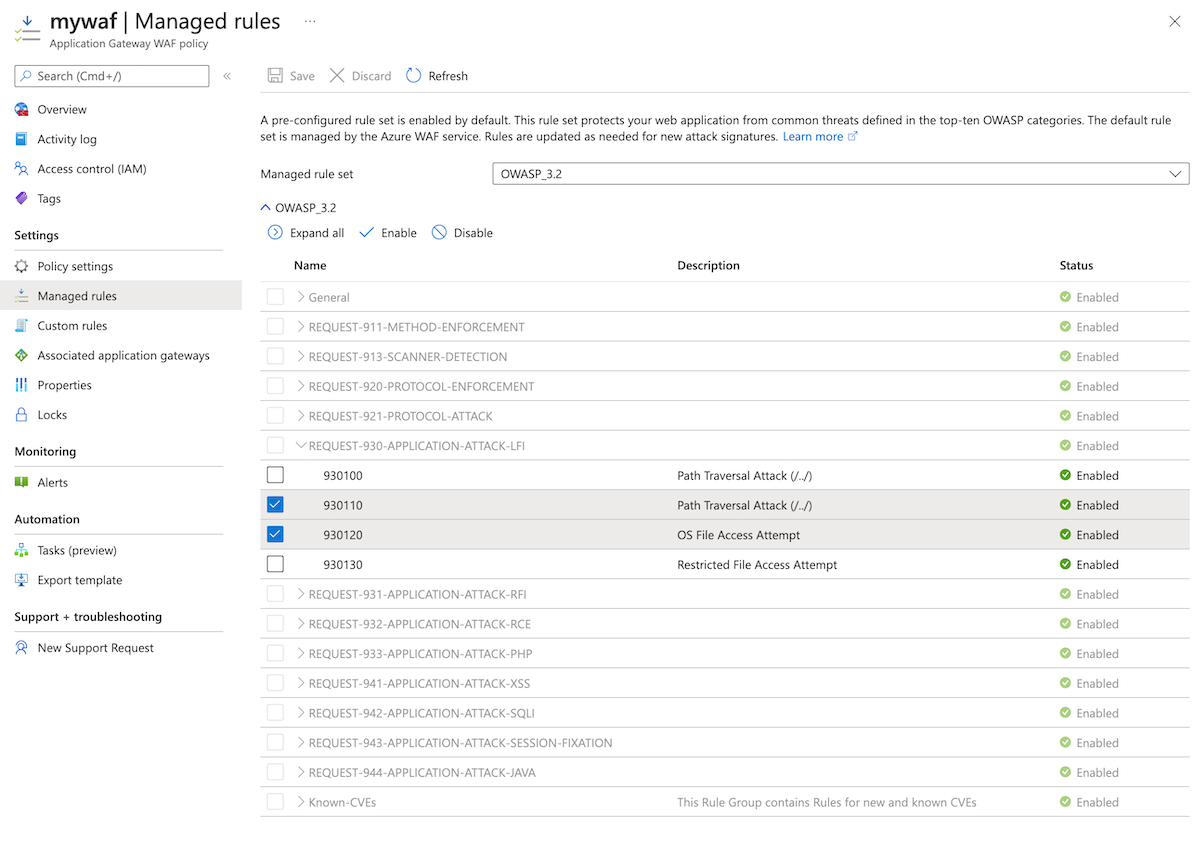

Application Gateway WAF は、既定では CRS 3.2 で事前構成されていますが、サポートされている他の CRS バージョンを使うこともできます。

CRS 3.2 では、Java の感染を防ぐ新しいエンジンと新しいルール セット、ファイルのアップロード チェックの初期セット、以前のバージョンの CRS と比較して少ない擬陽性を提供しています。 また、ニーズに合わせて規則をカスタマイズすることもできます。 新しい Azure WAF エンジンの詳細を確認します。

WAF は、次の Web の脆弱性から保護します。

- SQL インジェクション攻撃

- クロスサイト スクリプティング攻撃

- その他の一般的な攻撃 (コマンド インジェクション、HTTP 要求スマグリング、HTTP レスポンス スプリッティング、リモート ファイル インクルードなど)

- HTTP プロトコル違反

- HTTP プロトコル異常 (ホスト ユーザー エージェントと承認ヘッダーが見つからない場合など)

- ボット、クローラー、スキャナー

- 一般的なアプリケーション構成ミス (Apache や IIS など)

マネージド規則セットのチューニング

WAF ポリシーの検出モードでは、DRS と CRS の両方が既定で有効になっています。 アプリケーション要件に合わせて、マネージド規則セット内の規則を個別に有効または無効にすることができます。 また、規則ごとに特定のアクションを設定することもできます。 DRS/CRS では、ブロック、ログ、異常スコアの各アクションがサポートされています。 Bot Manager ルールセットでは、許可、ブロック、ログの各アクションがサポートされています。

場合によっては、WAF の評価から特定の要求属性を省略する必要があります。 一般的な例として、認証に使用される、Active Directory で挿入されたトークンが挙げられます。 除外は、特定の WAF ルールが評価される際に適用されるように、またはすべての WAF ルールの評価にグローバルに適用されるように構成することができます。 除外ルールは、Web アプリケーション全体に適用されます。 詳細については、Azure Web Application Firewall (WAF) とアプリケーション ゲートウェイ除外リストに関する記事を参照してください。

既定では、DRS バージョン 2.1 および CRS バージョン 3.2 以降では、要求がルールと一致したときに異常スコアリングが使われます。 CRS 3.1 以下では、一致した要求は既定でブロックされます。 さらに、コア ルール セット内の事前構成済みのルールのいずれかをバイパスしたい場合は、同じ WAF ポリシーでカスタム ルールを構成できます。

カスタム ルールは常に、コア ルール セット内のルールが評価される前に適用されます。 要求がカスタム規則に一致した場合、対応する規則のアクションが適用されます。 要求はブロックされるか、バックエンドに渡されます。 他のカスタム ルールやコア ルール セット内のルールは処理されません。

異常スコアリング

CRS または DRS 2.1 以降を使用する場合、WAF は既定で異常スコアリングを使用するように構成されます。 WAF が防止モードであっても、いずれかの規則に一致するトラフィックはすぐにはブロックされません。 その代わり、OWASP 規則セットには、各規則に対して "重大"、"エラー"、"警告"、"注意" のいずれかの重大度が定義されています。 その重大度は、"異常スコア" という要求の数値に影響します。

| ルールの重要度 |

異常スコアに寄与する値 |

| Critical |

5 |

| エラー |

4 |

| 警告 |

3 |

| 注意事項 |

2 |

異常スコアが 5 以上で、WAF が防止モードになっている場合、要求はブロックされます。 異常スコアが 5 以上で、WAF が検出モードになっている場合、要求はログに記録されますが、ブロックされません。

たとえば防止モードになっているときには、1 つの "重大" 規則が一致しただけでも、全体の異常スコアは 5 になるので、WAF によって要求はブロックされます。 一方、1 つの "警告" 規則が一致した場合、異常スコアの増加は 3 のみです。これだけではトラフィックはブロックされません。 異常ルールがトリガーされると、ログには "Matched" アクションが示されます。 異常スコアが 5 以上の場合、WAF ポリシーが防止モードであるか検出モードであるかに応じて、"Blocked" または "Detected" アクションのいずれかと共にトリガーされる別個のルールが存在します。 詳細については、「異常スコアリング モード」を参照してください。

DRS 2.1

DRS 2.1 の規則は、以前のバージョンの DRS よりも優れた保護を実現します。 これには、Microsoft 脅威インテリジェンス チームによって開発されたルールと、誤検知を減らすための署名の更新が含まれます。 また、URL デコード以外の変換もサポートしています。

次の表に示すように、DRS 2.1 には 17 個の規則グループが含まれています。 各グループには複数の規則が含まれており、個々の規則、規則グループ、または規則セット全体の動作をカスタマイズできます。

OWASP CRS 3.2

次の表に示すように、CRS 3.2 には 14 個の規則グループが含まれています。 各グループには、無効にできる複数の規則が含まれています。 ルールセットは、OWASP CRS 3.2.0 バージョンに基づいています。

Note

CRS 3.2 は WAF_v2 SKU でのみ利用できます。 CRS 3.2 は新しい Azure WAF エンジンで実行されるため、CRS 3.1 以前にダウングレードすることはできません。 ダウングレードする必要がある場合は、Azure サポートにお問い合わせください。

OWASP CRS 3.1

次の表に示すように、CRS 3.1 には 14 個の規則グループが含まれています。 各グループには、無効にできる複数の規則が含まれています。 ルールセットは、OWASP CRS 3.1.1 バージョンに基づいています。

Note

CRS 3.1 は WAF_v2 SKU でのみ利用できます。

OWASP CRS 3.0

次の表に示すように、CRS 3.0 には 13 個の規則グループが含まれています。 各グループには、無効にできる複数の規則が含まれています。 ルールセットは、OWASP CRS 3.0.0 バージョンに基づいています。

OWASP CRS 2.2.9

次の表に示すように、CRS 2.2.9 には 10 個の規則グループが含まれています。 各グループには、無効にできる複数の規則が含まれています。

Note

新しい WAF ポリシーでは、CRS 2.2.9 はサポートされなくなりました。 CRS を最新バージョンにアップグレードすることをお勧めします。 CRS 2.2.9 を CRS 3.2/DRS 2.1 以降のバージョンと共に使用することはできません。

ボットの規則

マネージド ボット保護規則セットを有効にすると、すべてのボット カテゴリからの要求に対してカスタム アクションを実行することができます。

次の規則グループと規則は、Application Gateway で Web アプリケーション ファイアウォールを使用するときに利用できます。

2.1 の規則セット

全般

| RuleId |

説明 |

| 200002 |

要求本文を解析できませんでした。 |

| 200003 |

マルチパートの要求本文が厳密な検証に失敗しました。 |

METHOD ENFORCEMENT

| RuleId |

説明 |

| 911100 |

メソッドがポリシーによって許可されていません |

PROTOCOL-ENFORCEMENT

| RuleId |

説明 |

| 920100 |

無効な HTTP 要求行 |

| 920120 |

マルチパート/フォームデータのバイパスを試行しました |

| 920121 |

マルチパート/フォームデータのバイパスを試行しました |

| 920160 |

Content-Length HTTP ヘッダーが数値ではありません。 |

| 920170 |

本文コンテンツがある GET または HEAD 要求。 |

| 920171 |

転送エンコードがある GET または HEAD 要求。 |

| 920180 |

POST 要求に Content-Length ヘッダーがありません。 |

| 920181 |

Content-Length ヘッダーと Transfer-Encoding ヘッダーが 99001003 の原因となります |

| 920190 |

範囲: 無効な最終バイト値。 |

| 920200 |

範囲: フィールドが多すぎます (6 以上) |

| 920201 |

範囲: pdf 要求のフィールドが多すぎます (35 以上) |

| 920210 |

複数の/競合している接続ヘッダー データが見つかりました。 |

| 920220 |

URL エンコード悪用攻撃の試行 |

| 920230 |

複数の URL エンコードが検出されました |

| 920240 |

URL エンコード悪用攻撃の試行 |

| 920260 |

Unicode 全/半角悪用攻撃の試行 |

| 920270 |

要求に無効な文字が含まれています (null 文字) |

| 920271 |

要求に無効な文字が含まれています (印字できない文字) |

| 920280 |

要求にホスト ヘッダーがありません |

| 920290 |

ホスト ヘッダーが空です |

| 920300 |

要求に Accept ヘッダーがありません |

| 920310 |

要求に空の Accept ヘッダーがあります |

| 920311 |

要求に空の Accept ヘッダーがあります |

| 920320 |

User Agent ヘッダーがありません |

| 920330 |

User Agent ヘッダーが空です |

| 920340 |

要求にコンテンツは含まれていますが、Content-Type ヘッダーがありません |

| 920341 |

コンテンツを含む要求には、Content-Type ヘッダーが必要です |

| 920350 |

ホスト ヘッダーが数値 IP アドレスです |

| 920420 |

要求のコンテンツ タイプがポリシーで許可されていません |

| 920430 |

HTTP プロトコルのバージョンがポリシーで許可されていません |

| 920440 |

URL ファイル拡張子がポリシーによって制限されています |

| 920450 |

HTTP ヘッダーがポリシーによって制限されています |

| 920470 |

無効な Content-Type ヘッダー |

| 920480 |

要求コンテンツ タイプの文字セットはがポリシーで許可されていません |

| 920500 |

バックアップ ファイルまたは作業ファイルへのアクセスの試行 |

PROTOCOL-ATTACK

| RuleId |

説明 |

| 921110 |

HTTP 要求スマグリング攻撃 |

| 921120 |

HTTP 応答分割攻撃 |

| 921130 |

HTTP 応答分割攻撃 |

| 921140 |

ヘッダーによる HTTP ヘッダー インジェクション攻撃 |

| 921150 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921151 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921160 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF および header-name 検出) |

| 921190 |

HTTP 分割 (要求ファイル名に CR/LF が検出されました) |

| 921200 |

LDAP インジェクション攻撃 |

LFI - ローカル ファイル インクルージョン

| RuleId |

説明 |

| 930100 |

パス トラバーサル攻撃 (/../) |

| 930110 |

パス トラバーサル攻撃 (/../) |

| 930120 |

OS ファイル アクセスの試行 |

| 930130 |

制限付きファイル アクセスの試行 |

RFI - リモート ファイル インクルージョン

| RuleId |

説明 |

| 931100 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: IP アドレスを使用している URL パラメーター |

| 931110 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: URL ペイロードと共に使用される一般的な RFI 脆弱性パラメーター名 |

| 931120 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: 末尾の疑問符 (?) と共に使用される URL ペイロード |

| 931130 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: ドメイン外参照およびリンク |

RCE - リモート コマンド実行

| RuleId |

説明 |

| 932100 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932105 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932110 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932115 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932120 |

リモート コマンド実行: Windows PowerShell コマンドが見つかりました |

| 932130 |

リモート コマンド実行: Unix シェル式または Confluence の脆弱性 (CVE-2022-26134) が見つかりました |

| 932140 |

リモート コマンド実行: Windows FOR/IF コマンドが見つかりました |

| 932150 |

リモート コマンド実行: Unix コマンドの直接実行 |

| 932160 |

リモート コマンド実行: Unix シェル コードが見つかりました |

| 932170 |

リモート コマンド実行: Shellshock (CVE-2014-6271) |

| 932171 |

リモート コマンド実行: Shellshock (CVE-2014-6271) |

| 932180 |

制限付きファイル アップロードの試行 |

PHP 攻撃

| RuleId |

説明 |

| 933100 |

PHP インジェクション攻撃: 開始または終了タグが見つかりました |

| 933110 |

PHP インジェクション攻撃: PHP スクリプト ファイルのアップロードが見つかりました |

| 933120 |

PHP インジェクション攻撃: 構成ディレクティブが見つかりました |

| 933130 |

PHP インジェクション攻撃: 変数が見つかりました |

| 933140 |

PHP インジェクション攻撃: I/O ストリームが見つかりました |

| 933150 |

PHP インジェクション攻撃: 危険度の高い PHP 関数名が見つかりました |

| 933151 |

PHP インジェクション攻撃: 危険度が中程度の PHP 関数名が見つかりました |

| 933160 |

PHP インジェクション攻撃: 危険度の高い PHP 関数呼び出しが見つかりました |

| 933170 |

PHP インジェクション攻撃: シリアル化されたオブジェクトの挿入 |

| 933180 |

PHP インジェクション攻撃: 可変関数呼び出しが見つかりました |

| 933200 |

PHP インジェクション攻撃: ラッパー スキームが検出されました |

| 933210 |

PHP インジェクション攻撃: 可変関数呼び出しが見つかりました |

Node JS 攻撃

| RuleId |

説明 |

| 934100 |

Node.js インジェクション攻撃 |

XSS - クロスサイト スクリプティング

| RuleId |

説明 |

| 941100 |

libinjection を通じて XSS 攻撃が検出されました |

| 941101 |

libinjection を通じて XSS 攻撃が検出されました。

このルールでは、Referer ヘッダーを持つ要求が検出されます。 |

| 941110 |

XSS フィルター - カテゴリ 1: スクリプト タグ ベクター |

| 941120 |

XSS フィルター - カテゴリ 2: イベント ハンドラー ベクター |

| 941130 |

XSS フィルター - カテゴリ 3: 属性ベクター |

| 941140 |

XSS フィルター - カテゴリ 4: JavaScript URI ベクター |

| 941150 |

XSS フィルター - カテゴリ 5: 許可されていない HTML 属性 |

| 941160 |

NoScript XSS InjectionChecker: HTML インジェクション |

| 941170 |

NoScript XSS InjectionChecker: 属性インジェクション |

| 941180 |

ノード検証コントロールのブロックリスト キーワード |

| 941190 |

スタイル シートを使用する XSS |

| 941200 |

VML フレームを使用する XSS |

| 941210 |

難読化 JavaScript を使用する XSS |

| 941220 |

難読化 VB Script を使用する XSS |

| 941230 |

'embed' タグを使用する XSS |

| 941240 |

'import' または 'implementation' 属性を使用する XSS |

| 941250 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941260 |

'meta' タグを使用する XSS |

| 941270 |

'link' href を使用する XSS |

| 941280 |

'base' タグを使用する XSS |

| 941290 |

'applet' タグを使用する XSS |

| 941300 |

'object' タグを使用する XSS |

| 941310 |

US-ASCII 非整形式エンコード XSS フィルター - 攻撃が検出されました。 |

| 941320 |

可能性のある XSS 攻撃が検出されました - HTML タグ ハンドラー |

| 941330 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941340 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941350 |

UTF-7 エンコード IE XSS - 攻撃が検出されました。 |

| 941360 |

JavaScript の難読化が検出されました。 |

| 941370 |

JavaScript のグローバル変数が見つかりました |

| 941380 |

AngularJS クライアント側テンプレート インジェクションが検出されました |

SQLI - SQL インジェクション

| RuleId |

説明 |

| 942100 |

libinjection を通じて SQL インジェクション攻撃が検出されました |

| 942110 |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

| 942120 |

SQL インジェクション攻撃:SQL 演算子が検出されました |

| 942140 |

SQL インジェクション攻撃: 共通 DB 名が検出されました |

| 942150 |

SQL インジェクション攻撃 |

| 942160 |

sleep() または benchmark() を使用して、ブラインド sqli テストを検出します。 |

| 942170 |

条件付きクエリも含めて、SQL ベンチマークとスリープ インジェクション試行を検出します |

| 942180 |

基本的な SQL 認証のバイパスの試行 1/3 を検出します |

| 942190 |

MSSQL コード実行と情報収集の試行を検出します。 |

| 942200 |

MySQL コメント/スペース難読化インジェクションとバッククォートの終了を検出します |

| 942210 |

チェーンされた SQL インジェクション試行 1/2 を検出します |

| 942220 |

整数オーバーフロー攻撃を探しています。これらは、skipfish から取得されます。ただし、3.0.00738585072007e-308 は "マジック番号" クラッシュであるため除きます |

| 942230 |

条件付き SQL インジェクション試行を検出します |

| 942240 |

MySQL 文字セット スイッチと MSSQL DoS 試行を検出します |

| 942250 |

MATCH AGAINST、MERGE、EXECUTE IMMEDIATE インジェクションを検出します |

| 942260 |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

| 942270 |

基本的な sql インジェクションを探しています。 mysql、oracle、その他の共通攻撃文字列。 |

| 942280 |

Postgres pg_sleep インジェクション、waitfor delay 攻撃、データベース シャットダウン試行を検出します |

| 942290 |

基本的な MongoDB SQL インジェクション試行を探します |

| 942300 |

MySQL コメント、条件、および ch(a)r インジェクションを検出します |

| 942310 |

チェーンされた SQL インジェクション試行 2/2 を検出します |

| 942320 |

MySQL および PostgreSQL ストアド プロシージャ/関数インジェクションを検出します |

| 942330 |

従来の SQL インジェクション プローブ 1/2 を検出します |

| 942340 |

基本的な SQL 認証のバイパスの試行 3/3 を検出します |

| 942350 |

MySQL UDF インジェクションと、その他のデータ/構造操作試行を検出します |

| 942360 |

連結された基本的な SQL インジェクションと SQLLFI 試行を検出します |

| 942361 |

キーワード alter または union に基づいて基本的な SQL インジェクションを検出します |

| 942370 |

従来の SQL インジェクション プローブ 2/2 を検出します |

| 942380 |

SQL インジェクション攻撃 |

| 942390 |

SQL インジェクション攻撃 |

| 942400 |

SQL インジェクション攻撃 |

| 942410 |

SQL インジェクション攻撃 |

| 942430 |

制限された SQL 文字の異常検出 (引数): 特殊文字数が超過しました (12) |

| 942440 |

SQL コメント シーケンスが検出されました |

| 942450 |

SQL 16 進数エンコードが識別されました |

| 942460 |

メタ文字の異常検出アラート - 反復する非単語文字 |

| 942470 |

SQL インジェクション攻撃 |

| 942480 |

SQL インジェクション攻撃 |

| 942500 |

MySQL のインライン コメントが検出されました。 |

| 942510 |

ティックまたはバックティックによる SQLi バイパス試行が検出されました。 |

SESSION-FIXATION

| RuleId |

説明 |

| 943100 |

可能性のあるセッション固定攻撃: HTML への Cookie 値の設定 |

| 943110 |

可能性のあるセッション固定攻撃: SessionID パラメーター名とドメイン外参照元 |

| 943120 |

可能性のあるセッション固定攻撃: 参照元のない SessionID パラメーター名 |

JAVA 攻撃

| RuleId |

説明 |

| 944100 |

リモート コマンド実行: Apache Struts、Oracle WebLogic |

| 944110 |

ペイロード実行の可能性を検出します |

| 944120 |

可能性のあるペイロード実行とリモート コマンド実行 |

| 944130 |

不審な Java クラス |

| 944200 |

Java 逆シリアル化 Apache Commons の悪用 |

| 944210 |

Java シリアル化の使用の可能性 |

| 944240 |

リモート コマンド実行: Java シリアル化と Log4j の脆弱性 (CVE-2021-44228、CVE-2021-45046) |

| 944250 |

リモート コマンド実行: 疑わしい Java メソッドが検出されました |

MS-ThreatIntel-WebShells

| RuleId |

説明 |

| 99005002 |

Web シェル相互作用の試行 (POST) |

| 99005003 |

Web シェル アップロードの試行 (POST) - CHOPPER PHP |

| 99005004 |

Web シェル アップロードの試行 (POST) - CHOPPER ASPX |

| 99005005 |

Web シェル相互作用の試行 |

| 99005006 |

Spring4Shell 相互作用の試行 |

MS-ThreatIntel-AppSec

| RuleId |

説明 |

| 99030001 |

ヘッダーでのパス トラバーサル回避 (/.././../) |

| 99030002 |

要求本文でのパス トラバーサル回避 (/.././../) |

MS-ThreatIntel-SQLI

| RuleId |

説明 |

| 99031001 |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

| 99031002 |

SQL コメント シーケンスが検出されました。 |

| 99031003 |

SQL インジェクション攻撃 |

| 99031004 |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

MS-ThreatIntel-CVEs

*この規則のアクションは、既定でログに設定されています。アクションをブロックに設定して、Apache Struts の脆弱性を防ぎます。この規則では、異常スコアはサポートされていません。

Note

WAF のログを確認すると、規則 ID 949110 が見つかることがあります。 この規則の説明には、"Inbound Anomaly Score Exceeded" (受信異常スコア超過) が含まれている場合があります。

この規則は、要求の合計異常スコアが最大許容スコアを超えたことを示しています。 詳細については、異常スコアリングに関する記事を参照してください。

3.2 ルール セット

全般

| RuleId |

説明 |

| 200002 |

要求本文を解析できませんでした。 |

| 200003 |

マルチパートの要求本文の厳密な検証。 |

| 200004 |

可能性のあるマルチパートによる不一致の境界。 |

KNOWN-CVES

*この規則のアクションは、既定でログに設定されています。アクションをブロックに設定して、Apache Struts の脆弱性を防ぎます。この規則では、異常スコアはサポートされていません。

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

説明 |

| 911100 |

メソッドがポリシーによって許可されていません |

REQUEST-913-SCANNER-DETECTION

| RuleId |

説明 |

| 913100 |

セキュリティ スキャナーに関連付けられている User-Agent が検出されました |

| 913101 |

スクリプティング/汎用 HTTP クライアントに関連付けられている User-Agent が検出されました |

| 913102 |

Web クローラー/ボットに関連付けられている User-Agent が検出されました |

| 913110 |

セキュリティ スキャナーに関連付けられている要求ヘッダーが検出されました |

| 913120 |

セキュリティ スキャナーに関連付けられている要求ファイル名/引数が検出されました |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

説明 |

| 920100 |

無効な HTTP 要求行 |

| 920120 |

マルチパート/フォームデータのバイパスを試行しました |

| 920121 |

マルチパート/フォームデータのバイパスを試行しました |

| 920160 |

Content-Length HTTP ヘッダーが数値ではありません。 |

| 920170 |

本文コンテンツがある GET または HEAD 要求。 |

| 920171 |

転送エンコードがある GET または HEAD 要求。 |

| 920180 |

POST 要求に Content-Length ヘッダーがありません。 |

| 920190 |

範囲: 無効な最終バイト値。 |

| 920200 |

範囲: フィールドが多すぎます (6 以上) |

| 920201 |

範囲: pdf 要求のフィールドが多すぎます (35 以上) |

| 920202 |

範囲: pdf 要求のフィールドが多すぎます (6 以上) |

| 920210 |

複数の/競合している接続ヘッダー データが見つかりました。 |

| 920220 |

URL エンコード悪用攻撃の試行 |

| 920230 |

複数の URL エンコードが検出されました |

| 920240 |

URL エンコード悪用攻撃の試行 |

| 920250 |

UTF8 エンコード悪用攻撃の試行 |

| 920260 |

Unicode 全/半角悪用攻撃の試行 |

| 920270 |

要求に無効な文字が含まれています (null 文字) |

| 920271 |

要求に無効な文字が含まれています (印字できない文字) |

| 920272 |

要求に無効な文字が含まれています (ascii 127 より下の印字できる文字以外) |

| 920273 |

要求に無効な文字が含まれています (非常に厳格なセット以外) |

| 920274 |

要求ヘッダーに無効な文字が含まれています (非常に厳格なセット以外) |

| 920280 |

要求にホスト ヘッダーがありません |

| 920290 |

ホスト ヘッダーが空です |

| 920300 |

要求に Accept ヘッダーがありません |

| 920310 |

要求に空の Accept ヘッダーがあります |

| 920311 |

要求に空の Accept ヘッダーがあります |

| 920320 |

User Agent ヘッダーがありません |

| 920330 |

User Agent ヘッダーが空です |

| 920340 |

要求にコンテンツは含まれていますが、Content-Type ヘッダーがありません |

| 920341 |

コンテンツを含む要求には、Content-Type ヘッダーが必要です |

| 920350 |

ホスト ヘッダーが数値 IP アドレスです |

| 920420 |

要求のコンテンツ タイプがポリシーで許可されていません |

| 920430 |

HTTP プロトコルのバージョンがポリシーで許可されていません |

| 920440 |

URL ファイル拡張子がポリシーによって制限されています |

| 920450 |

HTTP ヘッダーがポリシーによって制限されています (%{MATCHED_VAR}) |

| 920460 |

異常なエスケープ文字 |

| 920470 |

無効な Content-Type ヘッダー |

| 920480 |

Content-Type ヘッダー内の文字セット パラメーターを制限します |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

説明 |

| 921110 |

HTTP 要求スマグリング攻撃 |

| 921120 |

HTTP 応答分割攻撃 |

| 921130 |

HTTP 応答分割攻撃 |

| 921140 |

ヘッダーによる HTTP ヘッダー インジェクション攻撃 |

| 921150 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921151 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921160 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF および header-name 検出) |

| 921170 |

HTTP パラメーター汚染 |

| 921180 |

HTTP パラメーター汚染 (%{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

説明 |

| 930100 |

パス トラバーサル攻撃 (/../) |

| 930110 |

パス トラバーサル攻撃 (/../) |

| 930120 |

OS ファイル アクセスの試行 |

| 930130 |

制限付きファイル アクセスの試行 |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

説明 |

| 931100 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: IP アドレスを使用している URL パラメーター |

| 931110 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: URL ペイロードと共に使用される一般的な RFI 脆弱性パラメーター名 |

| 931120 |

リモート ファイル インクルード (RFI) 攻撃の可能性あり: 末尾の疑問符 (?) と共に使用される URL ペイロード |

| 931130 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃: ドメイン外参照/リンク |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

説明 |

| 932100 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932105 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932106 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932110 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932115 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932120 |

リモート コマンド実行: Windows PowerShell コマンドが見つかりました |

| 932130 |

リモート コマンド実行: Unix シェル式または Confluence の脆弱性 (CVE-2022-26134) または Text4Shell (CVE-2022-42889) が見つかりました |

| 932140 |

リモート コマンド実行: Windows FOR/IF コマンドが見つかりました |

| 932150 |

リモート コマンド実行: Unix コマンドの直接実行 |

| 932160 |

リモート コマンド実行: Unix シェル コードが見つかりました |

| 932170 |

リモート コマンド実行: Shellshock (CVE-2014-6271) |

| 932171 |

リモート コマンド実行: Shellshock (CVE-2014-6271) |

| 932180 |

制限付きファイル アップロードの試行 |

| 932190 |

リモート コマンド実行: ワイルドカードのバイパス方法の試行 |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

説明 |

| 933100 |

PHP インジェクション攻撃: 開始または終了タグが見つかりました |

| 933110 |

PHP インジェクション攻撃: PHP スクリプト ファイルのアップロードが見つかりました |

| 933111 |

PHP インジェクション攻撃: PHP スクリプト ファイルのアップロードが見つかりました |

| 933120 |

PHP インジェクション攻撃: 構成ディレクティブが見つかりました |

| 933130 |

PHP インジェクション攻撃: 変数が見つかりました |

| 933131 |

PHP インジェクション攻撃: 変数が見つかりました |

| 933140 |

PHP インジェクション攻撃: I/O ストリームが見つかりました |

| 933150 |

PHP インジェクション攻撃: 危険度の高い PHP 関数名が見つかりました |

| 933151 |

PHP インジェクション攻撃: 危険度が中程度の PHP 関数名が見つかりました |

| 933160 |

PHP インジェクション攻撃: 危険度の高い PHP 関数呼び出しが見つかりました |

| 933161 |

PHP インジェクション攻撃: 低い値の PHP 関数呼び出しが見つかりました |

| 933170 |

PHP インジェクション攻撃: シリアル化されたオブジェクトの挿入 |

| 933180 |

PHP インジェクション攻撃: 関数呼び出しが見つかりました |

| 933190 |

PHP インジェクション攻撃: PHP の終了タグが見つかりました |

| 933200 |

PHP インジェクション攻撃: ラッパー スキームが検出されました |

| 933210 |

PHP インジェクション攻撃: 関数呼び出しが見つかりました |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

説明 |

| 941100 |

libinjection を通じて XSS 攻撃が検出されました |

| 941101 |

libinjection を通じて XSS 攻撃が検出されました。

このルールでは、Referer ヘッダーを持つ要求が検出されます。 |

| 941110 |

XSS フィルター - カテゴリ 1: スクリプト タグ ベクター |

| 941120 |

XSS フィルター - カテゴリ 2: イベント ハンドラー ベクター |

| 941130 |

XSS フィルター - カテゴリ 3: 属性ベクター |

| 941140 |

XSS フィルター - カテゴリ 4: JavaScript URI ベクター |

| 941150 |

XSS フィルター - カテゴリ 5: 許可されていない HTML 属性 |

| 941160 |

NoScript XSS InjectionChecker: HTML インジェクション |

| 941170 |

NoScript XSS InjectionChecker: 属性インジェクション |

| 941180 |

ノード検証コントロールのブラックリスト キーワード |

| 941190 |

スタイル シートを使用する XSS |

| 941200 |

VML フレームを使用する XSS |

| 941210 |

難読化された JavaScript または Text4Shell を使用した XSS (CVE-2022-42889) |

| 941220 |

難読化 VB Script を使用する XSS |

| 941230 |

'embed' タグを使用する XSS |

| 941240 |

'import' または 'implementation' 属性を使用する XSS |

| 941250 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941260 |

'meta' タグを使用する XSS |

| 941270 |

'link' href を使用する XSS |

| 941280 |

'base' タグを使用する XSS |

| 941290 |

'applet' タグを使用する XSS |

| 941300 |

'object' タグを使用する XSS |

| 941310 |

US-ASCII 非整形式エンコード XSS フィルター - 攻撃が検出されました。 |

| 941320 |

可能性のある XSS 攻撃が検出されました - HTML タグ ハンドラー |

| 941330 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941340 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941350 |

UTF-7 エンコード IE XSS - 攻撃が検出されました。 |

| 941360 |

JavaScript の難読化が検出されました。 |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

説明 |

| 942100 |

libinjection を通じて SQL インジェクション攻撃が検出されました |

| 942110 |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

| 942120 |

SQL インジェクション攻撃:SQL 演算子が検出されました |

| 942130 |

SQL インジェクション攻撃:SQL トートロジーが検出されました。 |

| 942140 |

SQL インジェクション攻撃: 共通 DB 名が検出されました |

| 942150 |

SQL インジェクション攻撃 |

| 942160 |

sleep() または benchmark() を使用して、ブラインド sqli テストを検出します。 |

| 942170 |

条件付きクエリも含めて、SQL ベンチマークとスリープ インジェクション試行を検出します |

| 942180 |

基本的な SQL 認証のバイパスの試行 1/3 を検出します |

| 942190 |

MSSQL コード実行と情報収集の試行を検出します。 |

| 942200 |

MySQL コメント/スペース難読化インジェクションとバッククォートの終了を検出します |

| 942210 |

チェーンされた SQL インジェクション試行 1/2 を検出します |

| 942220 |

整数オーバーフロー攻撃を探しています。これらは、skipfish から取得されます。ただし、3.0.00738585072007e-308 は "マジック番号" クラッシュであるため除きます |

| 942230 |

条件付き SQL インジェクション試行を検出します |

| 942240 |

MySQL 文字セット スイッチと MSSQL DoS 試行を検出します |

| 942250 |

MATCH AGAINST、MERGE、EXECUTE IMMEDIATE インジェクションを検出します |

| 942251 |

HAVING インジェクションを検出します |

| 942260 |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

| 942270 |

基本的な sql インジェクションを探しています。 mysql oracle などの共通攻撃文字列。 |

| 942280 |

Postgres pg_sleep インジェクション、waitfor delay 攻撃、データベース シャットダウン試行を検出します |

| 942290 |

基本的な MongoDB SQL インジェクション試行を探します |

| 942300 |

MySQL コメント、条件、および ch(a)r インジェクションを検出します。 |

| 942310 |

チェーンされた SQL インジェクション試行 2/2 を検出します |

| 942320 |

MySQL および PostgreSQL ストアド プロシージャ/関数インジェクションを検出します |

| 942330 |

従来の SQL インジェクション プローブ 1/2 を検出します |

| 942340 |

基本的な SQL 認証のバイパスの試行 3/3 を検出します |

| 942350 |

MySQL UDF インジェクションと、その他のデータ/構造操作試行を検出します |

| 942360 |

連結された基本的な SQL インジェクションと SQLLFI 試行を検出します |

| 942361 |

キーワード alter または union に基づいて基本的な SQL インジェクションを検出します |

| 942370 |

従来の SQL インジェクション プローブ 2/2 を検出します |

| 942380 |

SQL インジェクション攻撃 |

| 942390 |

SQL インジェクション攻撃 |

| 942400 |

SQL インジェクション攻撃 |

| 942410 |

SQL インジェクション攻撃 |

| 942420 |

制限された SQL 文字の異常検出 (Cookie): 特殊文字数を超過しました (8) |

| 942421 |

制限された SQL 文字の異常検出 (Cookie): 特殊文字数を超過しました (3) |

| 942430 |

制限された SQL 文字の異常検出 (引数): 特殊文字数が超過しました (12) |

| 942431 |

制限された SQL 文字の異常検出 (引数): 特殊文字数を超過しました (6) |

| 942432 |

制限された SQL 文字の異常検出 (引数): 特殊文字数を超過しました (2) |

| 942440 |

SQL コメント シーケンスが検出されました。 |

| 942450 |

SQL 16 進数エンコードが識別されました |

| 942460 |

メタ文字の異常検出アラート - 反復する非単語文字 |

| 942470 |

SQL インジェクション攻撃 |

| 942480 |

SQL インジェクション攻撃 |

| 942490 |

従来の SQL インジェクション プローブ 3/3 を検出します |

| 942500 |

MySQL のインライン コメントが検出されました。 |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

説明 |

| 943100 |

可能性のあるセッション固定攻撃: HTML への Cookie 値の設定 |

| 943110 |

可能性のあるセッション固定攻撃: SessionID パラメーター名とドメイン外参照元 |

| 943120 |

可能性のあるセッション固定攻撃: 参照元のない SessionID パラメーター名 |

REQUEST-944-APPLICATION-ATTACK-JAVA

| RuleId |

説明 |

| 944100 |

リモート コマンド実行: Apache Struts、Oracle WebLogic |

| 944110 |

ペイロード実行の可能性を検出します |

| 944120 |

可能性のあるペイロード実行とリモート コマンド実行 |

| 944130 |

不審な Java クラス |

| 944200 |

Java 逆シリアル化 Apache Commons の悪用 |

| 944210 |

Java シリアル化の使用の可能性 |

| 944240 |

リモート コマンド実行: Java シリアル化 |

| 944250 |

リモート コマンド実行: 疑わしい Java メソッドが検出されました |

| 944300 |

Base64 でエンコードされた文字列が疑わしいキーワードに一致する |

3.1 ルール セット

全般

| RuleId |

説明 |

| 200004 |

可能性のあるマルチパートによる不一致の境界。 |

KNOWN-CVES

*CRS 3.1 を実行している以前の WAF は、この規則のログ モードのみをサポートしています。ブロック モードを有効にするには、新しいルールセット バージョンにアップグレードする必要があります。

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

説明 |

| 911100 |

メソッドがポリシーによって許可されていません |

REQUEST-913-SCANNER-DETECTION

| RuleId |

説明 |

| 913100 |

セキュリティ スキャナーに関連付けられている User-Agent が検出されました |

| 913101 |

スクリプティング/汎用 HTTP クライアントに関連付けられている User-Agent が検出されました |

| 913102 |

Web クローラー/ボットに関連付けられている User-Agent が検出されました |

| 913110 |

セキュリティ スキャナーに関連付けられている要求ヘッダーが検出されました |

| 913120 |

セキュリティ スキャナーに関連付けられている要求ファイル名/引数が検出されました |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

説明 |

| 920100 |

無効な HTTP 要求行 |

| 920120 |

マルチパート/フォームデータのバイパスを試行しました |

| 920121 |

マルチパート/フォームデータのバイパスを試行しました |

| 920130 |

要求本文を解析できませんでした。 |

| 920140 |

マルチパートの要求本文が厳密な検証に失敗しました。 |

| 920160 |

Content-Length HTTP ヘッダーが数値ではありません。 |

| 920170 |

本文コンテンツがある GET または HEAD 要求。 |

| 920171 |

転送エンコードがある GET または HEAD 要求。 |

| 920180 |

POST 要求に Content-Length ヘッダーがありません。 |

| 920190 |

範囲 = 無効な最終バイト値。 |

| 920200 |

範囲 = フィールドが多すぎます (6 以上) |

| 920201 |

範囲 = pdf 要求のフィールドが多すぎます (35 以上) |

| 920202 |

範囲 = pdf 要求のフィールドが多すぎます (6 以上) |

| 920210 |

複数の/競合している接続ヘッダー データが見つかりました。 |

| 920220 |

URL エンコード悪用攻撃の試行 |

| 920230 |

複数の URL エンコードが検出されました |

| 920240 |

URL エンコード悪用攻撃の試行 |

| 920250 |

UTF8 エンコード悪用攻撃の試行 |

| 920260 |

Unicode 全/半角悪用攻撃の試行 |

| 920270 |

要求に無効な文字が含まれています (null 文字) |

| 920271 |

要求に無効な文字が含まれています (印字できない文字) |

| 920272 |

要求に無効な文字が含まれています (ascii 127 より下の印字できる文字以外) |

| 920273 |

要求に無効な文字が含まれています (非常に厳格なセット以外) |

| 920274 |

要求ヘッダーに無効な文字が含まれています (非常に厳格なセット以外) |

| 920280 |

要求にホスト ヘッダーがありません |

| 920290 |

ホスト ヘッダーが空です |

| 920300 |

要求に Accept ヘッダーがありません |

| 920310 |

要求に空の Accept ヘッダーがあります |

| 920311 |

要求に空の Accept ヘッダーがあります |

| 920320 |

User Agent ヘッダーがありません |

| 920330 |

User Agent ヘッダーが空です |

| 920340 |

要求にコンテンツは含まれていますが、Content-Type ヘッダーがありません |

| 920341 |

コンテンツを含む要求には、Content-Type ヘッダーが必要です |

| 920350 |

ホスト ヘッダーが数値 IP アドレスです |

| 920420 |

要求のコンテンツ タイプがポリシーで許可されていません |

| 920430 |

HTTP プロトコルのバージョンがポリシーで許可されていません |

| 920440 |

URL ファイル拡張子がポリシーによって制限されています |

| 920450 |

HTTP ヘッダーがポリシーによって制限されています (%@{MATCHED_VAR}) |

| 920460 |

異常なエスケープ文字 |

| 920470 |

無効な Content-Type ヘッダー |

| 920480 |

Content-Type ヘッダー内の文字セット パラメーターを制限します |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

説明 |

| 921110 |

HTTP 要求スマグリング攻撃 |

| 921120 |

HTTP 応答分割攻撃 |

| 921130 |

HTTP 応答分割攻撃 |

| 921140 |

ヘッダーによる HTTP ヘッダー インジェクション攻撃 |

| 921150 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921151 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921160 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF および header-name 検出) |

| 921170 |

HTTP パラメーター汚染 |

| 921180 |

HTTP パラメーター汚染 (%{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

説明 |

| 930100 |

パス トラバーサル攻撃 (/../) |

| 930110 |

パス トラバーサル攻撃 (/../) |

| 930120 |

OS ファイル アクセスの試行 |

| 930130 |

制限付きファイル アクセスの試行 |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

説明 |

| 931100 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = IP アドレスを使用している URL パラメーター |

| 931110 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = URL ペイロードと共に使用される一般的な RFI 脆弱性パラメーター名 |

| 931120 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = 末尾の疑問符 (?) と共に使用される URL ペイロード |

| 931130 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = ドメイン外参照/リンク |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

説明 |

| 932100 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932105 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932106 |

リモート コマンド実行: UNIX コマンド インジェクション |

| 932110 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932115 |

リモート コマンド実行: Windows コマンド インジェクション |

| 932120 |

リモート コマンド実行 = Windows PowerShell コマンドが見つかりました |

| 932130 |

リモート コマンド実行: Unix シェル式または Confluence の脆弱性 (CVE-2022-26134) または Text4Shell (CVE-2022-42889) が見つかりました |

| 932140 |

リモート コマンド実行 = Windows FOR/IF コマンドが見つかりました |

| 932150 |

リモート コマンド実行: Unix コマンドの直接実行 |

| 932160 |

リモート コマンド実行 = Unix シェル コードが見つかりました |

| 932170 |

リモート コマンド実行 = Shellshock (CVE-2014-6271) |

| 932171 |

リモート コマンド実行 = Shellshock (CVE-2014-6271) |

| 932180 |

制限付きファイル アップロードの試行 |

| 932190 |

リモート コマンド実行: ワイルドカードのバイパス方法の試行 |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

説明 |

| 933100 |

PHP インジェクション攻撃 = 開始/終了タグが見つかりました |

| 933110 |

PHP インジェクション攻撃 = PHP スクリプト ファイルのアップロードが見つかりました |

| 933111 |

PHP インジェクション攻撃: PHP スクリプト ファイルのアップロードが見つかりました |

| 933120 |

PHP インジェクション攻撃 = 構成ディレクティブが見つかりました |

| 933130 |

PHP インジェクション攻撃 = 変数が見つかりました |

| 933131 |

PHP インジェクション攻撃: 変数が見つかりました |

| 933140 |

PHP インジェクション攻撃: I/O ストリームが見つかりました |

| 933150 |

PHP インジェクション攻撃 = 危険度の高い PHP 関数名が見つかりました |

| 933151 |

PHP インジェクション攻撃: 危険度が中程度の PHP 関数名が見つかりました |

| 933160 |

PHP インジェクション攻撃 = 危険度の高い PHP 関数呼び出しが見つかりました |

| 933161 |

PHP インジェクション攻撃: 低い値の PHP 関数呼び出しが見つかりました |

| 933170 |

PHP インジェクション攻撃: シリアル化されたオブジェクトの挿入 |

| 933180 |

PHP インジェクション攻撃 = 可変関数呼び出しが見つかりました |

| 933190 |

PHP インジェクション攻撃: PHP の終了タグが見つかりました |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

説明 |

| 941100 |

libinjection を通じて XSS 攻撃が検出されました |

| 941101 |

libinjection を通じて XSS 攻撃が検出されました。

このルールでは、Referer ヘッダーを持つ要求が検出されます。 |

| 941110 |

XSS フィルター - カテゴリ 1 = スクリプト タグ ベクター |

| 941130 |

XSS フィルター - カテゴリ 3 = 属性ベクター |

| 941140 |

XSS フィルター - カテゴリ 4 = JavaScript URI ベクター |

| 941150 |

XSS フィルター - カテゴリ 5 = 許可されていない HTML 属性 |

| 941160 |

NoScript XSS InjectionChecker: HTML インジェクション |

| 941170 |

NoScript XSS InjectionChecker: 属性インジェクション |

| 941180 |

ノード検証コントロールのブロックリスト キーワード |

| 941190 |

スタイル シートを使用する XSS |

| 941200 |

VML フレームを使用する XSS |

| 941210 |

難読化された JavaScript または Text4Shell を使用した XSS (CVE-2022-42889) |

| 941220 |

難読化 VB Script を使用する XSS |

| 941230 |

'embed' タグを使用する XSS |

| 941240 |

'import' または 'implementation' 属性を使用する XSS |

| 941250 |

IE XSS フィルター - 攻撃が検出されました |

| 941260 |

'meta' タグを使用する XSS |

| 941270 |

'link' href を使用する XSS |

| 941280 |

'base' タグを使用する XSS |

| 941290 |

'applet' タグを使用する XSS |

| 941300 |

'object' タグを使用する XSS |

| 941310 |

US-ASCII 非整形式エンコード XSS フィルター - 攻撃が検出されました。 |

| 941320 |

可能性のある XSS 攻撃が検出されました - HTML タグ ハンドラー |

| 941330 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941340 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941350 |

UTF-7 エンコード IE XSS - 攻撃が検出されました。 |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

説明 |

| 942100 |

libinjection を通じて SQL インジェクション攻撃が検出されました |

| 942110 |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

| 942120 |

SQL インジェクション攻撃:SQL 演算子が検出されました |

| 942130 |

SQL インジェクション攻撃:SQL トートロジーが検出されました。 |

| 942140 |

SQL インジェクション攻撃 = 共通 DB 名が検出されました |

| 942150 |

SQL インジェクション攻撃 |

| 942160 |

sleep() または benchmark() を使用して、ブラインド sqli テストを検出します。 |

| 942170 |

条件付きクエリも含めて、SQL ベンチマークとスリープ インジェクション試行を検出します |

| 942180 |

基本的な SQL 認証のバイパスの試行 1/3 を検出します |

| 942190 |

MSSQL コード実行と情報収集の試行を検出します。 |

| 942200 |

MySQL コメント/スペース難読化インジェクションとバッククォートの終了を検出します |

| 942210 |

チェーンされた SQL インジェクション試行 1/2 を検出します |

| 942220 |

整数オーバーフロー攻撃を探す場合は、3.0.00738585072 を除き、skipfish から取得されます |

| 942230 |

条件付き SQL インジェクション試行を検出します |

| 942240 |

MySQL 文字セット スイッチと MSSQL DoS 試行を検出します |

| 942250 |

MATCH AGAINST、MERGE、EXECUTE IMMEDIATE インジェクションを検出します |

| 942251 |

HAVING インジェクションを検出します |

| 942260 |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

| 942270 |

基本的な sql インジェクションを探しています。 mysql oracle などの共通攻撃文字列 |

| 942280 |

Postgres pg_sleep インジェクション、waitfor delay 攻撃、データベース シャットダウン試行を検出します |

| 942290 |

基本的な MongoDB SQL インジェクション試行を探します |

| 942300 |

MySQL コメント、条件、および ch(a)r インジェクションを検出します。 |

| 942310 |

チェーンされた SQL インジェクション試行 2/2 を検出します |

| 942320 |

MySQL および PostgreSQL ストアド プロシージャ/関数インジェクションを検出します |

| 942330 |

従来の SQL インジェクション プローブ 1/2 を検出します |

| 942340 |

基本的な SQL 認証のバイパスの試行 3/3 を検出します |

| 942350 |

MySQL UDF インジェクションと、その他のデータ/構造操作試行を検出します |

| 942360 |

連結された基本的な SQL インジェクションと SQLLFI 試行を検出します |

| 942361 |

キーワード alter または union に基づいて基本的な SQL インジェクションを検出します |

| 942370 |

従来の SQL インジェクション プローブ 2/2 を検出します |

| 942380 |

SQL インジェクション攻撃 |

| 942390 |

SQL インジェクション攻撃 |

| 942400 |

SQL インジェクション攻撃 |

| 942410 |

SQL インジェクション攻撃 |

| 942420 |

制限された SQL 文字の異常検出 (Cookie): 特殊文字数を超過しました (8) |

| 942421 |

制限された SQL 文字の異常検出 (Cookie): 特殊文字数を超過しました (3) |

| 942430 |

制限された SQL 文字の異常検出 (引数): 特殊文字数が超過しました (12) |

| 942431 |

制限された SQL 文字の異常検出 (引数): 特殊文字数を超過しました (6) |

| 942432 |

制限された SQL 文字の異常検出 (引数): 特殊文字数を超過しました (2) |

| 942440 |

SQL コメント シーケンスが検出されました。 |

| 942450 |

SQL 16 進数エンコードが識別されました |

| 942460 |

メタ文字の異常検出アラート - 反復する非単語文字 |

| 942470 |

SQL インジェクション攻撃 |

| 942480 |

SQL インジェクション攻撃 |

| 942490 |

従来の SQL インジェクション プローブ 3/3 を検出します |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

説明 |

| 943100 |

可能性のあるセッション固定攻撃 = HTML への Cookie 値の設定 |

| 943110 |

可能性のあるセッション固定攻撃 = SessionID パラメーター名とドメイン外参照元 |

| 943120 |

可能性のあるセッション固定攻撃 = 参照元のない SessionID パラメーター名 |

REQUEST-944-APPLICATION-ATTACK-SESSION-JAVA

| RuleId |

説明 |

| 944120 |

可能性のあるペイロード実行とリモート コマンド実行 |

| 944130 |

不審な Java クラス |

| 944200 |

Java 逆シリアル化 Apache Commons の悪用 |

3.0 ルール セット

全般

| RuleId |

説明 |

| 200004 |

可能性のあるマルチパートによる不一致の境界。 |

KNOWN-CVES

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

説明 |

| 911100 |

メソッドがポリシーによって許可されていません |

REQUEST-913-SCANNER-DETECTION

| RuleId |

説明 |

| 913100 |

セキュリティ スキャナーに関連付けられている User-Agent が検出されました |

| 913110 |

セキュリティ スキャナーに関連付けられている要求ヘッダーが検出されました |

| 913120 |

セキュリティ スキャナーに関連付けられている要求ファイル名/引数が検出されました |

| 913101 |

スクリプティング/汎用 HTTP クライアントに関連付けられている User-Agent が検出されました |

| 913102 |

Web クローラー/ボットに関連付けられている User-Agent が検出されました |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

説明 |

| 920100 |

無効な HTTP 要求行 |

| 920130 |

要求本文を解析できませんでした。 |

| 920140 |

マルチパートの要求本文が厳密な検証に失敗しました。 |

| 920160 |

Content-Length HTTP ヘッダーが数値ではありません。 |

| 920170 |

本文コンテンツがある GET または HEAD 要求。 |

| 920180 |

POST 要求に Content-Length ヘッダーがありません。 |

| 920190 |

範囲 = 無効な最終バイト値。 |

| 920210 |

複数の/競合している接続ヘッダー データが見つかりました。 |

| 920220 |

URL エンコード悪用攻撃の試行 |

| 920240 |

URL エンコード悪用攻撃の試行 |

| 920250 |

UTF8 エンコード悪用攻撃の試行 |

| 920260 |

Unicode 全/半角悪用攻撃の試行 |

| 920270 |

要求に無効な文字が含まれています (null 文字) |

| 920280 |

要求にホスト ヘッダーがありません |

| 920290 |

ホスト ヘッダーが空です |

| 920310 |

要求に空の Accept ヘッダーがあります |

| 920311 |

要求に空の Accept ヘッダーがあります |

| 920330 |

User Agent ヘッダーが空です |

| 920340 |

要求にコンテンツは含まれていますが、Content-Type ヘッダーがありません |

| 920350 |

ホスト ヘッダーが数値 IP アドレスです |

| 920380 |

要求の引数が多すぎます |

| 920360 |

引数名が長すぎます |

| 920370 |

引数値が長すぎます |

| 920390 |

引数の合計サイズが超過しています |

| 920400 |

アップロードされたファイルのサイズが大きすぎます |

| 920410 |

アップロードされたファイルの合計サイズが大きすぎます |

| 920420 |

要求のコンテンツ タイプがポリシーで許可されていません |

| 920430 |

HTTP プロトコルのバージョンがポリシーで許可されていません |

| 920440 |

URL ファイル拡張子がポリシーによって制限されています |

| 920450 |

HTTP ヘッダーがポリシーによって制限されています (%@{MATCHED_VAR}) |

| 920200 |

範囲 = フィールドが多すぎます (6 以上) |

| 920201 |

範囲 = pdf 要求のフィールドが多すぎます (35 以上) |

| 920230 |

複数の URL エンコードが検出されました |

| 920300 |

要求に Accept ヘッダーがありません |

| 920271 |

要求に無効な文字が含まれています (印字できない文字) |

| 920320 |

User Agent ヘッダーがありません |

| 920272 |

要求に無効な文字が含まれています (ascii 127 より下の印字できる文字以外) |

| 920202 |

範囲 = pdf 要求のフィールドが多すぎます (6 以上) |

| 920273 |

要求に無効な文字が含まれています (非常に厳格なセット以外) |

| 920274 |

要求ヘッダーに無効な文字が含まれています (非常に厳格なセット以外) |

| 920460 |

異常なエスケープ文字 |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

説明 |

| 921100 |

HTTP 要求スマグリング攻撃。 |

| 921110 |

HTTP 要求スマグリング攻撃 |

| 921120 |

HTTP 応答分割攻撃 |

| 921130 |

HTTP 応答分割攻撃 |

| 921140 |

ヘッダーによる HTTP ヘッダー インジェクション攻撃 |

| 921150 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921160 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF および header-name 検出) |

| 921151 |

ペイロードによる HTTP ヘッダー インジェクション攻撃 (CR/LF 検出) |

| 921170 |

HTTP パラメーター汚染 |

| 921180 |

HTTP パラメーター汚染 (% @{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

説明 |

| 930100 |

パス トラバーサル攻撃 (/../) |

| 930110 |

パス トラバーサル攻撃 (/../) |

| 930120 |

OS ファイル アクセスの試行 |

| 930130 |

制限付きファイル アクセスの試行 |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

説明 |

| 931100 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = IP アドレスを使用している URL パラメーター |

| 931110 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = URL ペイロードと共に使用される一般的な RFI 脆弱性パラメーター名 |

| 931120 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = 末尾の疑問符 (?) と共に使用される URL ペイロード |

| 931130 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = ドメイン外参照/リンク |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

説明 |

| 932120 |

リモート コマンド実行 = Windows PowerShell コマンドが見つかりました |

| 932130 |

Application Gateway WAF v2: リモート コマンド実行: Unix シェル式または Confluence の脆弱性 (CVE-2022-26134) または Text4Shell (CVE-2022-42889) が見つかりました

Application Gateway WAF v1: リモート コマンド実行: Unix シェル式 |

| 932140 |

リモート コマンド実行 = Windows FOR/IF コマンドが見つかりました |

| 932160 |

リモート コマンド実行 = Unix シェル コードが見つかりました |

| 932170 |

リモート コマンド実行 = Shellshock (CVE-2014-6271) |

| 932171 |

リモート コマンド実行 = Shellshock (CVE-2014-6271) |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

説明 |

| 933100 |

PHP インジェクション攻撃 = 開始/終了タグが見つかりました |

| 933110 |

PHP インジェクション攻撃 = PHP スクリプト ファイルのアップロードが見つかりました |

| 933120 |

PHP インジェクション攻撃 = 構成ディレクティブが見つかりました |

| 933130 |

PHP インジェクション攻撃 = 変数が見つかりました |

| 933150 |

PHP インジェクション攻撃 = 危険度の高い PHP 関数名が見つかりました |

| 933160 |

PHP インジェクション攻撃 = 危険度の高い PHP 関数呼び出しが見つかりました |

| 933180 |

PHP インジェクション攻撃 = 可変関数呼び出しが見つかりました |

| 933151 |

PHP インジェクション攻撃 = 危険度が中程度の PHP 関数名が見つかりました |

| 933131 |

PHP インジェクション攻撃 = 変数が見つかりました |

| 933161 |

PHP インジェクション攻撃 = 低い値の PHP 関数呼び出しが見つかりました |

| 933111 |

PHP インジェクション攻撃 = PHP スクリプト ファイルのアップロードが見つかりました |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

説明 |

| 941100 |

libinjection を通じて XSS 攻撃が検出されました |

| 941110 |

XSS フィルター - カテゴリ 1 = スクリプト タグ ベクター |

| 941130 |

XSS フィルター - カテゴリ 3 = 属性ベクター |

| 941140 |

XSS フィルター - カテゴリ 4 = JavaScript URI ベクター |

| 941150 |

XSS フィルター - カテゴリ 5 = 許可されていない HTML 属性 |

| 941180 |

ノード検証コントロールのブロックリスト キーワード |

| 941190 |

スタイル シートを使用する XSS |

| 941200 |

VML フレームを使用する XSS |

| 941210 |

難読化された JavaScript または Text4Shell を使用した XSS (CVE-2022-42889) |

| 941220 |

難読化 VB Script を使用する XSS |

| 941230 |

'embed' タグを使用する XSS |

| 941240 |

'import' または 'implementation' 属性を使用する XSS |

| 941260 |

'meta' タグを使用する XSS |

| 941270 |

'link' href を使用する XSS |

| 941280 |

'base' タグを使用する XSS |

| 941290 |

'applet' タグを使用する XSS |

| 941300 |

'object' タグを使用する XSS |

| 941310 |

US-ASCII 非整形式エンコード XSS フィルター - 攻撃が検出されました。 |

| 941330 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941340 |

IE XSS フィルター - 攻撃が検出されました。 |

| 941350 |

UTF-7 エンコード IE XSS - 攻撃が検出されました。 |

| 941320 |

可能性のある XSS 攻撃が検出されました - HTML タグ ハンドラー |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

説明 |

| 942100 |

libinjection を通じて SQL インジェクション攻撃が検出されました |

| 942110 |

SQL インジェクション攻撃:一般的なインジェクション テストが検出されました |

| 942130 |

SQL インジェクション攻撃:SQL トートロジーが検出されました。 |

| 942140 |

SQL インジェクション攻撃 = 共通 DB 名が検出されました |

| 942160 |

sleep() または benchmark() を使用して、ブラインド sqli テストを検出します。 |

| 942170 |

条件付きクエリも含めて、SQL ベンチマークとスリープ インジェクション試行を検出します |

| 942190 |

MSSQL コード実行と情報収集の試行を検出します。 |

| 942200 |

MySQL コメント/スペース難読化インジェクションとバッククォートの終了を検出します |

| 942230 |

条件付き SQL インジェクション試行を検出します |

| 942260 |

基本的な SQL 認証のバイパスの試行 2/3 を検出します |

| 942270 |

基本的な sql インジェクションを探しています。 mysql oracle などの共通攻撃文字列。 |

| 942290 |

基本的な MongoDB SQL インジェクション試行を探します |

| 942300 |

MySQL コメント、条件、および ch(a)r インジェクションを検出します。 |

| 942310 |

チェーンされた SQL インジェクション試行 2/2 を検出します |

| 942320 |

MySQL および PostgreSQL ストアド プロシージャ/関数インジェクションを検出します |

| 942330 |

従来の SQL インジェクション プローブ 1/2 を検出します |

| 942340 |

基本的な SQL 認証のバイパスの試行 3/3 を検出します |

| 942350 |

MySQL UDF インジェクションと、その他のデータ/構造操作試行を検出します |

| 942360 |

連結された基本的な SQL インジェクションと SQLLFI 試行を検出します |

| 942370 |

従来の SQL インジェクション プローブ 2/2 を検出します |

| 942150 |

SQL インジェクション攻撃 |

| 942410 |

SQL インジェクション攻撃 |

| 942430 |

制限された SQL 文字の異常検出 (引数): 特殊文字数が超過しました (12) |

| 942440 |

SQL コメント シーケンスが検出されました。 |

| 942450 |

SQL 16 進数エンコードが識別されました |

| 942251 |

HAVING インジェクションを検出します |

| 942460 |

メタ文字の異常検出アラート - 反復する非単語文字 |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

説明 |

| 943100 |

可能性のあるセッション固定攻撃 = HTML への Cookie 値の設定 |

| 943110 |

可能性のあるセッション固定攻撃 = SessionID パラメーター名とドメイン外参照元 |

| 943120 |

可能性のあるセッション固定攻撃 = 参照元のない SessionID パラメーター名 |

2.2.9 ルール セット

crs_20_protocol_violations

| RuleId |

説明 |

| 960911 |

無効な HTTP 要求行 |

| 981227 |

Apache エラー = 要求に無効な URI が含まれています。 |

| 960912 |

要求本文を解析できませんでした。 |

| 960914 |

マルチパートの要求本文が厳密な検証に失敗しました。 |

| 960915 |

マルチパート パーサーが、可能性のある不一致境界を検出しました。 |

| 960016 |

Content-Length HTTP ヘッダーが数値ではありません。 |

| 960011 |

本文コンテンツがある GET または HEAD 要求。 |

| 960012 |

POST 要求に Content-Length ヘッダーがありません。 |

| 960902 |

ID エンコードの使い方が無効です。 |

| 960022 |

Expect ヘッダーは HTTP 1.0 では許可されていません。 |

| 960020 |

Pragma ヘッダーには、HTTP/1.1 要求の Cache-Control ヘッダーが必要です。 |

| 958291 |

範囲 = フィールドが存在し、0 で始まります。 |

| 958230 |

範囲 = 無効な最終バイト値。 |

| 958295 |

複数の/競合している接続ヘッダー データが見つかりました。 |

| 950107 |

URL エンコード悪用攻撃の試行 |

| 950109 |

複数の URL エンコードが検出されました |

| 950108 |

URL エンコード悪用攻撃の試行 |

| 950801 |

UTF8 エンコード悪用攻撃の試行 |

| 950116 |

Unicode 全/半角悪用攻撃の試行 |

| 960901 |

要求に無効な文字があります |

| 960018 |

要求に無効な文字があります |

crs_21_protocol_anomalies

| RuleId |

説明 |

| 960008 |

要求にホスト ヘッダーがありません |

| 960007 |

ホスト ヘッダーが空です |

| 960015 |

要求に Accept ヘッダーがありません |

| 960021 |

要求に空の Accept ヘッダーがあります |

| 960009 |

要求に User Agent ヘッダーがありません |

| 960006 |

User Agent ヘッダーが空です |

| 960904 |

要求にコンテンツは含まれていますが、Content-Type ヘッダーがありません |

| 960017 |

ホスト ヘッダーが数値 IP アドレスです |

crs_23_request_limits

| RuleId |

説明 |

| 960209 |

引数名が長すぎます |

| 960208 |

引数値が長すぎます |

| 960335 |

要求の引数が多すぎます |

| 960341 |

引数の合計サイズが超過しています |

| 960342 |

アップロードされたファイルのサイズが大きすぎます |

| 960343 |

アップロードされたファイルの合計サイズが大きすぎます |

crs_30_http_policy

| RuleId |

説明 |

| 960032 |

メソッドがポリシーによって許可されていません |

| 960010 |

要求のコンテンツ タイプがポリシーで許可されていません |

| 960034 |

HTTP プロトコルのバージョンがポリシーで許可されていません |

| 960035 |

URL ファイル拡張子がポリシーによって制限されています |

| 960038 |

HTTP ヘッダーがポリシーによって制限されています |

crs_35_bad_robots

| RuleId |

説明 |

| 990002 |

要求が、サイトをスキャンしたセキュリティ スキャナーを示しています |

| 990901 |

要求が、サイトをスキャンしたセキュリティ スキャナーを示しています |

| 990902 |

要求が、サイトをスキャンしたセキュリティ スキャナーを示しています |

| 990012 |

悪意のある Web サイト クローラー |

crs_40_generic_attacks

| RuleId |

説明 |

| 960024 |

メタ文字の異常検出アラート - 反復する非単語文字 |

| 950008 |

文書化されていない ColdFusion タグの挿入 |

| 950010 |

LDAP インジェクション攻撃 |

| 950011 |

SSI インジェクション攻撃 |

| 950018 |

ユニバーサル PDF XSS URL が検出されました。 |

| 950019 |

電子メール インジェクション攻撃 |

| 950012 |

HTTP 要求スマグリング攻撃。 |

| 950910 |

HTTP 応答分割攻撃 |

| 950911 |

HTTP 応答分割攻撃 |

| 950117 |

リモート ファイル インクルージョン攻撃 |

| 950118 |

リモート ファイル インクルージョン攻撃 |

| 950119 |

リモート ファイル インクルージョン攻撃 |

| 950120 |

可能性のあるリモート ファイル インクルード (RFI) 攻撃 = ドメイン外参照/リンク |

| 981133 |

規則 981133 |

| 981134 |

規則 981134 |

| 950009 |

セッション固定攻撃 |

| 950003 |

セッション固定 |

| 950000 |

セッション固定 |

| 950005 |

リモート ファイル アクセスの試行 |

| 950002 |

システム コマンド アクセス |

| 950006 |

システム コマンド インジェクション |

| 959151 |

PHP インジェクション攻撃 |

| 958976 |

PHP インジェクション攻撃 |

| 958977 |

PHP インジェクション攻撃 |

crs_41_sql_injection_attacks

| RuleId |

説明 |

| 981231 |

SQL コメント シーケンスが検出されました。 |

| 981260 |

SQL 16 進数エンコードが識別されました |

| 981320 |

SQL インジェクション攻撃 = 共通 DB 名が検出されました |

| 981300 |

規則 981300 |

| 981301 |

規則 981301 |

| 981302 |

規則 981302 |

| 981303 |

規則 981303 |

| 981304 |

規則 981304 |

| 981305 |

規則 981305 |

| 981306 |

規則 981306 |

| 981307 |

規則 981307 |

| 981308 |

規則 981308 |

| 981309 |

規則 981309 |

| 981310 |

規則 981310 |

| 981311 |

規則 981311 |

| 981312 |

規則 981312 |

| 981313 |

規則 981313 |

| 981314 |

規則 981314 |

| 981315 |

規則 981315 |

| 981316 |

規則 981316 |

| 981317 |

SQL SELECT ステートメントの異常検出アラート |

| 950007 |

ブラインド SQL インジェクション攻撃 |

| 950001 |

SQL インジェクション攻撃 |

| 950908 |

SQL インジェクション攻撃。 |

| 959073 |

SQL インジェクション攻撃 |

| 981272 |

sleep() または benchmark() を使用して、ブラインド sqli テストを検出します。 |

| 981250 |

条件付きクエリも含めて、SQL ベンチマークとスリープ インジェクション試行を検出します |

| 981241 |

条件付き SQL インジェクション試行を検出します |

| 981276 |

基本的な sql インジェクションを探しています。 mysql oracle などの共通攻撃文字列。 |

| 981270 |

基本的な MongoDB SQL インジェクション試行を探します |

| 981253 |

MySQL および PostgreSQL ストアド プロシージャ/関数インジェクションを検出します |

| 981251 |

MySQL UDF インジェクションと、その他のデータ/構造操作試行を検出します |

crs_41_xss_attacks

| RuleId |

説明 |

| 973336 |

XSS フィルター - カテゴリ 1 = スクリプト タグ ベクター |

| 973338 |

XSS フィルター - カテゴリ 3 = JavaScript URI ベクター |

| 981136 |

規則 981136 |

| 981018 |

規則 981018 |

| 958016 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958414 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958032 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958026 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958027 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958054 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958418 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958034 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958019 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958013 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958408 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958012 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958423 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958002 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958017 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958007 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958047 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958410 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958415 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958022 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958405 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958419 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958028 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958057 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958031 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958006 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958033 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958038 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958409 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958001 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958005 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958404 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958023 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958010 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958411 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958422 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958036 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958000 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958018 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958406 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958040 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958052 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958037 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958049 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958030 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958041 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958416 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958024 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958059 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958417 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958020 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958045 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958004 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958421 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958009 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958025 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958413 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958051 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958420 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958407 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958056 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958011 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958412 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958008 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958046 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958039 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 958003 |

クロスサイト スクリプティング (XSS) 攻撃 |

| 973300 |

可能性のある XSS 攻撃が検出されました - HTML タグ ハンドラー |

| 973301 |

XSS 攻撃が検出されました |

| 973302 |

XSS 攻撃が検出されました |

| 973303 |

XSS 攻撃が検出されました |

| 973304 |

XSS 攻撃が検出されました |

| 973305 |

XSS 攻撃が検出されました |

| 973306 |

XSS 攻撃が検出されました |

| 973307 |

XSS 攻撃が検出されました |

| 973308 |

XSS 攻撃が検出されました |

| 973309 |

XSS 攻撃が検出されました |

| 973311 |

XSS 攻撃が検出されました |

| 973313 |

XSS 攻撃が検出されました |

| 973314 |

XSS 攻撃が検出されました |

| 973331 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973315 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973330 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973327 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973326 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973346 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973345 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973324 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973323 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973348 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973321 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973320 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973318 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973317 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973329 |

IE XSS フィルター - 攻撃が検出されました。 |

| 973328 |

IE XSS フィルター - 攻撃が検出されました。 |

crs_42_tight_security

| RuleId |

説明 |

| 950103 |

パス トラバーサル攻撃 |

crs_45_trojans

| RuleId |

説明 |

| 950110 |

バックドア アクセス |

| 950921 |

バックドア アクセス |

| 950922 |

バックドア アクセス |

ボット マネージャーの規則セット

問題のあるボット

| RuleId |

説明 |

| Bot100100 |

脅威インテリジェンスによって検出された悪意のあるボット |

| Bot100200 |

ID を偽った悪意のあるボット |

Bot100100 は、クライアント IP アドレスと X-Forwarded-For ヘッダー内の IP の両方をスキャンします。

問題のないボット

| RuleId |

説明 |

| Bot200100 |

検索エンジン クローラー |

| Bot200200 |

未確認の検索エンジン クローラー |

不明なボット

| RuleId |

説明 |

| Bot300100 |

未指定の ID |

| Bot300200 |

Web クロールと攻撃のためのツールとフレームワーク |

| Bot300300 |

汎用 HTTP クライアントと SDK |

| Bot300400 |

サービス エージェント |

| Bot300500 |

サイト正常性監視サービス |

| Bot300600 |

脅威インテリジェンスによって検出された不明のボット |

| Bot300700 |

その他のボット |

Bot300600 は、クライアント IP アドレスと X-Forwarded-For ヘッダー内の IP の両方をスキャンします。

次のステップ