環境に接続されている OAuth アプリの既存の調査 に加えて、OAuth アプリが特定の条件を満たしている場合に自動通知を受け取るようにアクセス許可ポリシーを設定します。 たとえば、高いアクセス許可レベルを必要とし、50 人以上のユーザーによって承認されているアプリがある場合に、自動的にアラートを受け取ることができます。

OAuth アプリ ポリシーを使用すると、各アプリが要求したアクセス許可と、Microsoft 365、Google ワークスペース、Salesforce に対して承認したユーザーを調査できます。 また、これらのアクセス許可を承認済みまたは禁止としてマークすることもできます。 これらを禁止としてマークすると、相関するエンタープライズ アプリケーションが無効になります。

異常なアプリの動作を検出し、機械学習アルゴリズムに基づいてアラートを生成する機能の組み込みセットと共に、アプリ ガバナンスのアプリ ポリシーを使用すると、次の操作を行うことができます。

- アプリ ガバナンスがアプリの動作を警告し、自動または手動で修復するための条件を指定します。

- 組織にアプリ コンプライアンス ポリシーを実装します。

注:

organizationのアプリ ガバナンスを有効にしている場合は、アプリ ガバナンス アラートの条件を指定し、organizationのアプリ コンプライアンス ポリシーを実装することもできます。 詳細については、「 アプリ ガバナンスでアプリ ポリシーを作成する」を参照してください。

新しい OAuth アプリ ポリシーを作成する

新しい OAuth アプリ ポリシーを作成するには、2 つの方法があります。 最初の方法は [調査 ] の下にあり、2 番目の方法は [制御] の下にあります。

新しい OAuth アプリ ポリシーを作成するには:

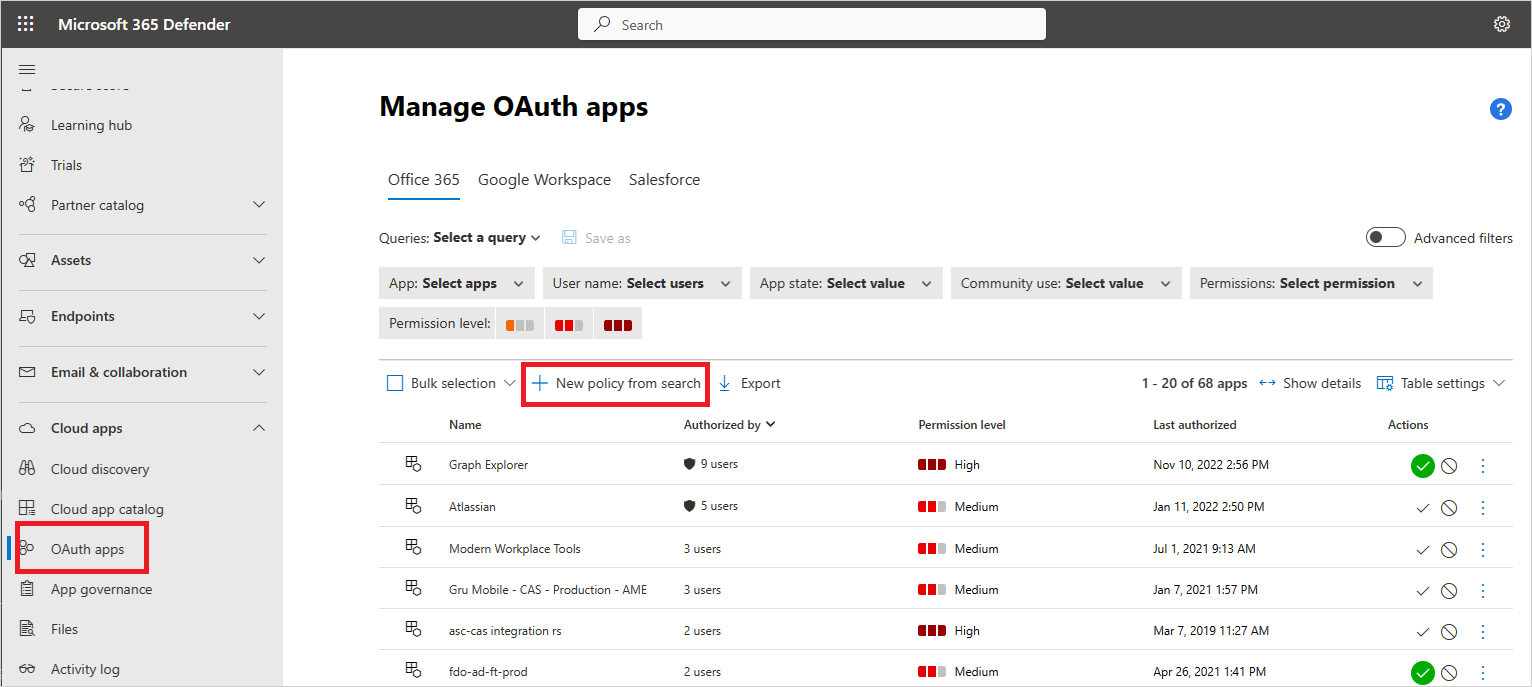

Microsoft Defender ポータルの [クラウド アプリ] で、[OAuth アプリ] を選択します。

プレビュー機能とアプリ ガバナンスが有効になっている場合は、代わりに [アプリ ガバナンス] ページを選択します。

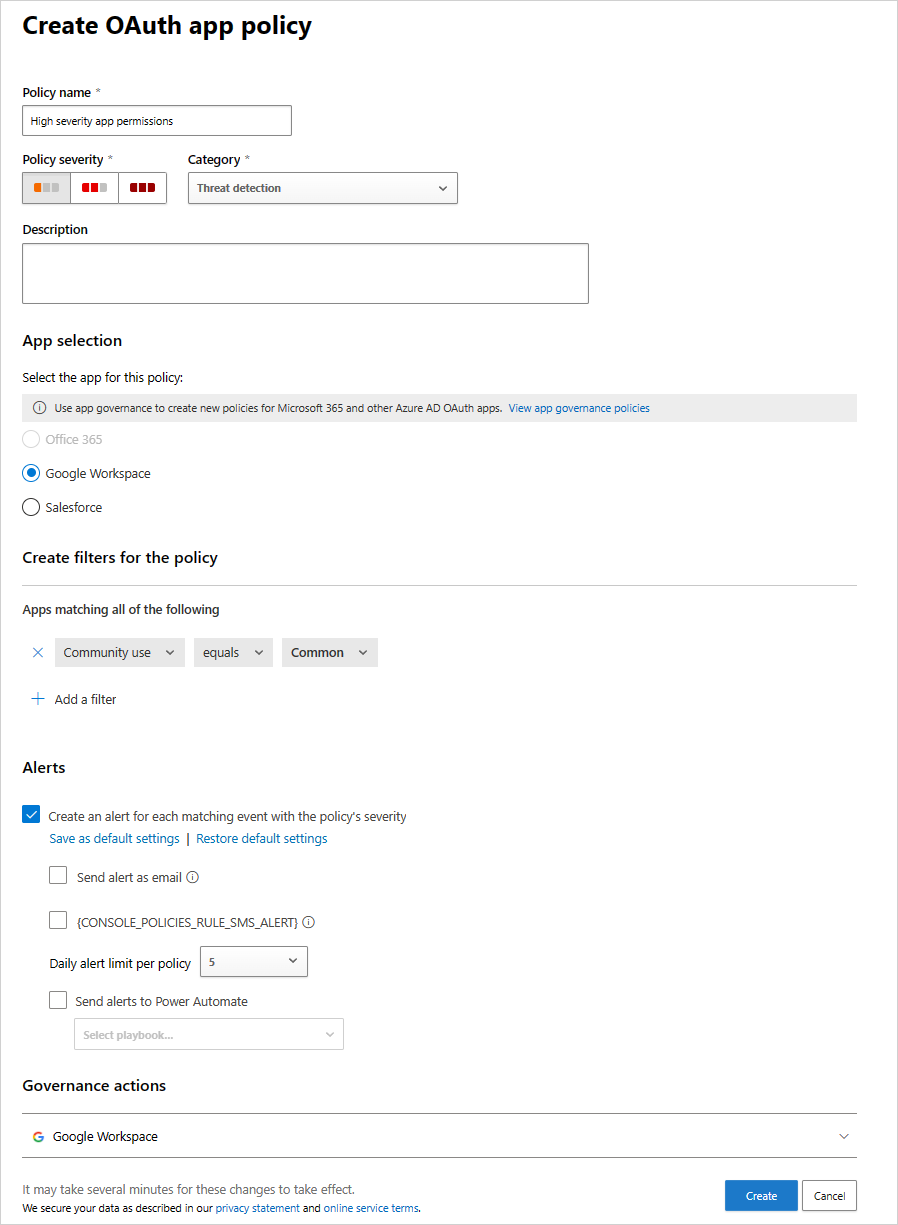

ニーズに応じてアプリをフィルター処理します。 たとえば、メールボックス内の予定表を変更するためのアクセス許可を要求するすべてのアプリを表示できます。

[コミュニティの使用] フィルターを使用して、このアプリへのアクセス許可を許可することが一般的か、珍しいか、またはまれかに関する情報を取得できます。 このフィルターは、まれなアプリがあり、重大度レベルが高いアクセス許可を要求したり、多くのユーザーにアクセス許可を要求したりする場合に役立ちます。

[ 検索から新しいポリシー ] ボタンを選択します。

アプリを承認したユーザーのグループ メンバーシップに基づいてポリシーを設定できます。 たとえば、管理者は、アクセス許可を承認したユーザーが Administrators グループのメンバーである場合にのみ、高いアクセス許可を求める場合に、一般的でないアプリを取り消すポリシーを設定できます。

または、Cloud Apps-<>Policies ->Policy 管理に移動して、Microsoft Defender ポータルでポリシーを作成することもできます。 次に、[ ポリシーの作成 ]、[ OAuth アプリ ポリシー] の順に選択します。

注:

OAuth アプリ ポリシーは、テナント内のユーザーによって承認されたポリシーに対してのみアラートをトリガーします。

OAuth アプリの異常検出ポリシー

作成できる OAuth アプリ ポリシーに加えて、悪意のある可能性のあるアプリを特定するために OAuth アプリのメタデータをプロファイルする、次のすぐに使用できる異常検出ポリシーがあります。

| ポリシー名 | ポリシーの説明 |

|---|---|

| 誤解を招く OAuth アプリ名 | 環境に接続されている OAuth アプリをスキャンし、誤解を招く名前のアプリが検出されたときにアラートをトリガーします。 ラテン文字に似た外国文字などの誤解を招く名前は、悪意のあるアプリを既知の信頼できるアプリとして偽装しようとする試みを示している可能性があります。 |

| OAuth アプリの誤解を招く発行元名 | 環境に接続されている OAuth アプリをスキャンし、誤解を招く発行元名のアプリが検出されたときにアラートをトリガーします。 ラテン文字に似た外部文字など、誤解を招く発行元名は、悪意のあるアプリを既知の信頼できる発行元からのアプリとして偽装しようとする試みを示している可能性があります。 |

| 悪意のある OAuth アプリの同意 | 環境に接続されている OAuth アプリをスキャンし、悪意のある可能性のあるアプリが承認されるとアラートをトリガーします。 悪意のある OAuth アプリは、ユーザーを侵害しようとしてフィッシング キャンペーンの一部として使用される可能性があります。 この検出では、Microsoft のセキュリティ調査と脅威インテリジェンスの専門知識を使用して、悪意のあるアプリを識別します。 |

| 疑わしい OAuth アプリ ファイルのダウンロード アクティビティ | 「異常検出ポリシー」を参照してください |

注:

- 異常検出ポリシーは、Microsoft Entra IDで承認されている OAuth アプリでのみ使用できます。

- OAuth アプリの異常検出ポリシーの重大度を変更することはできません。

次の手順

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。