Microsoft Defender for Endpoint を使用して検出されたアプリを管理する

Microsoft Defender for Cloud Apps の Microsoft Defender for Endpoint との統合により、シャドウ IT のシームレスな表示と制御ソリューションが実現します。 この統合により、Defender for Cloud Apps の管理者は、Defender for Cloud Apps のアプリ ガバナンス コントロールを Microsoft Defender for Endpoints のネットワーク保護とネイティブに統合することで、クラウド アプリへのエンド ユーザーのアクセスをブロックすることができます。 あるいは、管理者は、危険なクラウド アプリにアクセスしたときにユーザーに警告するという、より穏やかなアプローチを取ることもできます。

Defender for Cloud Apps では、クラウド アプリが使用禁止であることを示すために、組み込みの "承認されていない" というアプリ タグが使用されます。このタグは、[Cloud Discovery] ページと [クラウド アプリ カタログ] ページの両方で使用できます。 Defender for Endpoint との統合を有効にすることにより、Defender for Cloud Apps ポータルで 1 回クリックするだけで、承認されていないアプリへのアクセスをシームレスにブロックできます。

Defender for Cloud Apps で Unsanctioned としてマークされたアプリは、Defender for Endpoint に自動的に同期されます。 具体的には、これらの承認されていないアプリによって使用されるドメインはエンドポイント デバイスに伝達され、ネットワーク保護 SLA 内で Microsoft Defender ウイルス対策によってブロックされます。

Note

Defender for Endpoint 経由でアプリをブロックする待ち時間は、Defender for Cloud Apps でアプリを不承認としてマークした瞬間から、アプリがデバイスでブロックされるまで、最大 3 時間です。 これは、Defender for Cloud Appsが認可/非認可アプリをDefender for Endpointに同期するのに最大1時間、Defender for Endpointでインジケータが作成されると、アプリをブロックするためにポリシーをデバイスにプッシュするのに最大2時間かかるためです。

前提条件

次のいずれかのライセンス:

- Defender for Cloud Apps (E5、AAD-P1m CAS-D) および Microsoft Defender for Endpoint プラン 2 (エンドポイントが Defender for Endpoint に登録済み)

- Microsoft 365 E5

Microsoft Defender ウイルス対策。 詳細については、以下を参照してください:

サポートされている次のいずれかのオペレーティング システム:

- Windows: Windows バージョン 10 18.09 (RS5) OS ビルド 1776.3、11 以降

- Android: 最小バージョン 8.0: 詳細については、「Microsoft Defender for Endpoint on Android」を参照してください

- iOS: 最小バージョン 14.0: 詳細については、「Microsoft Defender for Endpoint on iOS」を参照してください

- macOS: 最小バージョン 11: 詳細については、「macOS のネットワーク保護」を参照してください

- Linux システム要件: 詳細については、「Linux のネットワーク保護」を参照してください

オンボード済みの Microsoft Defender for Endpoint。 詳細については、「Defender for Endpoint を使用して Defender for Cloud Apps をオンボードする」を参照してください。

Defender for Cloud App で変更ができるように管理者アクセス許可を付与します。 詳細については、「管理アクセス許可の管理」を参照してください。

Defender for Endpoint によるクラウド アプリのブロックを有効にする

以下の手順で、クラウドアプリのアクセス制御を有効にします:

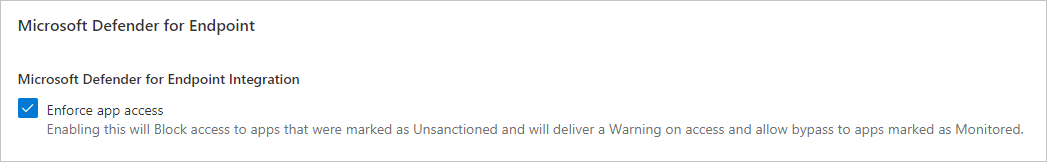

Microsoft Defender ポータルで、[設定] を選択します。 次に、 [クラウド アプリ]を選択します。 [Cloud Discovery] で [Microsoft Defender for Endpoint] を選択し、[Enforce app access] (アプリ アクセスの強制) を選択します。

Note

この設定が有効になるまでに最大 30 分かかる場合があります。

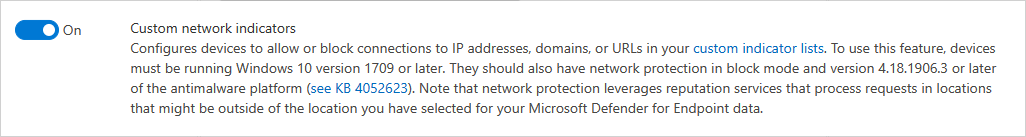

Microsoft Defender XDR で、[設定]>[エンドポイント]>[高度な機能] に移動し、[カスタム ネットワーク インジケーター] を選択します。 ネットワーク インジケーターの詳細については、「IP および URL/ドメインのインジケーターの作成」を参照してください。

これにより、Microsoft Defender ウイルス対策ネットワーク保護機能を利用し、Defender for Cloud Apps を使用して定義済みの URL セットへのアクセスをブロックすることができます。そのためには、特定のアプリにアプリ タグを手動で割り当てるか、アプリ検出ポリシーを自動的に使用します。

ブロックされているアプリにアクセスする場合のユーザーへの情報提供とブロック ページのカスタマイズ

管理者がブロック ページのサポート/ヘルプ URL を構成して埋め込めるようになりました。 この構成では、ブロックされているアプリにユーザーがアクセスするときに管理者が情報を提供できます。 使用がブロックされたアプリを一覧表示する自社ページへのカスタム リダイレクト リンクと、ブロック ページで例外をセキュリティで保護するために必要な手順がユーザーに表示されます。 ブロック ページの [サポート ページにアクセス] をクリックすると、管理者によって構成されたこの URL にエンド ユーザーがリダイレクトされます。

Defender for Cloud Apps は、組み込みの未承認アプリ タグを使用して、クラウド アプリを使用するのは禁止であるとしてマークします。 このタグは、[Cloud Discovery] ページと [クラウド アプリ カタログ] ページの両方で使用できます。 Defender for Endpoint との統合を有効にすることにより、Defender for Cloud Apps ポータルで 1 回クリックするだけで、使用が禁止されているアプリについてユーザーに自然な形で情報を提供し、例外をセキュリティで保護できます。

未承認 としてマークされたアプリは、通常は数分以内に Defender for Endpoint のカスタム URL インジケーターに自動的に同期されます。 具体的には、ブロック対象のアプリによって使用されるドメインがエンドポイント デバイスに伝播され、ネットワーク保護 SLA 内の Microsoft Defender ウイルス対策によってメッセージが提供されます。

ブロック ページのカスタム リダイレクト URL の設定

次の手順を使用して、自社の Web ページまたは SharePoint リンクを指すカスタム ヘルプ/サポート URL を構成します。このリンクを使用して、従業員がアプリケーションへのアクセスをブロックされている理由を伝え、例外をセキュリティで保護する手順の一覧を提供したり、組織のリスク許容度に準拠するように企業アクセス ポリシーを共有したりできます。

- Microsoft Defender ポータルで、[設定]>[クラウド アプリ]>[Cloud Discovery]>[Microsoft Defender for Endpoint] の順に選択します。

- [アラート] ドロップダウンで、[情報提供] を選択します。

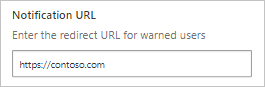

- [ユーザーの警告]>[ブロックされたアプリの通知 URL] で、URL を入力します。 次に例を示します。

特定のデバイス グループについてアプリをブロックする

特定のデバイス グループの使用をブロックするには、次の手順を実行します。

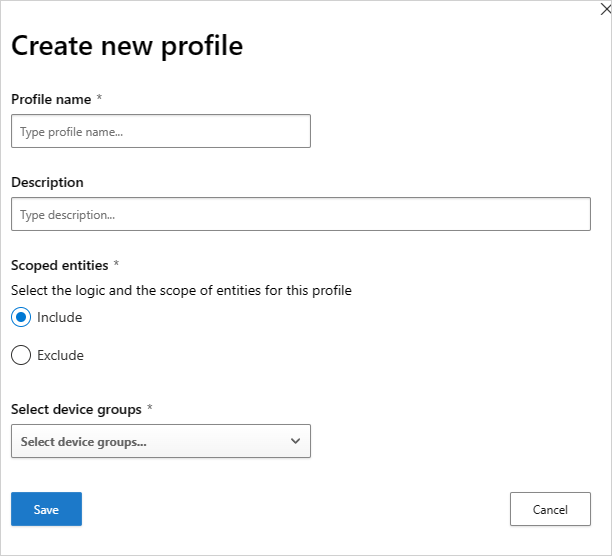

Microsoft Defender ポータルで、[設定] を選択します。 次に、 [クラウド アプリ]を選択します。 次に、[クラウド検出] で [アプリ タグ] を選択し、[Scoped profiles] (スコープが指定されたプロファイル) タブに移動します。

[プロファイルの追加] を選択します。 プロファイルによって、アプリのブロックまたはブロック解除用にスコープが設定されたエンティティが設定されます。

わかりやすいプロファイルの名前と説明を指定してください。

プロファイルを [含める] プロファイルにするか、[除外する] プロファイルにするかを選びます。

[含める]: 含まれているエンティティのセットだけが、アクセスの適用の影響を受けます。 たとえば、プロファイル myContoso では、デバイス グループ A と B に対して [含める] が設定されているとします。プロファイル myContoso を使ってアプリ Y をブロックすると、グループ A と B に対してのみアプリのアクセスがブロックされます。

[除外する]: 除外されているエンティティのセットは、アクセスの適用の影響を受けません。 たとえば、プロファイル myContoso では、デバイス グループ A と B に対して [除外する] が設定されているとします。プロファイル myContoso を使ってアプリ Y をブロックすると、グループ A と B を除く組織全体のアプリのアクセスがブロックされます。

プロファイルに関連するデバイス グループを選択します。 リストにあるデバイス グループは、Microsoft Defender for Endpoint からプルされます。 詳細については、「デバイス グループを作成する」を参照してください。

[保存] を選択します。

アプリをブロックするには、次の手順を実行します。

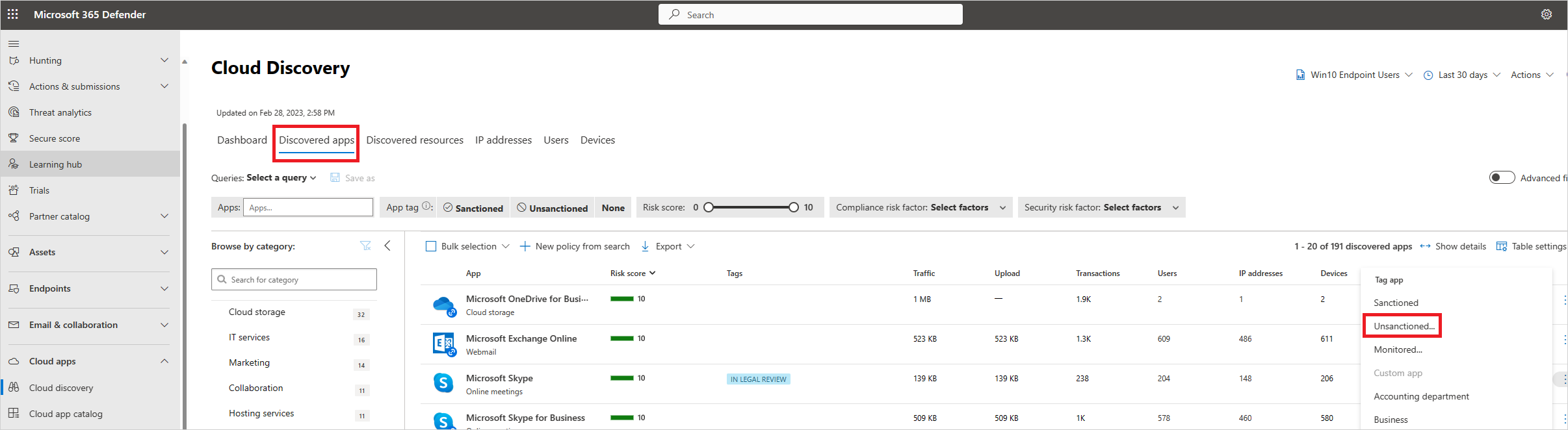

Microsoft Defender ポータルの [クラウド アプリ] で、[Cloud Discovery] に移動し、[検出されたアプリ] タブに移動します。

ブロックする必要があるアプリを選択します。

アプリに [承認されていない] というタグを付けます。

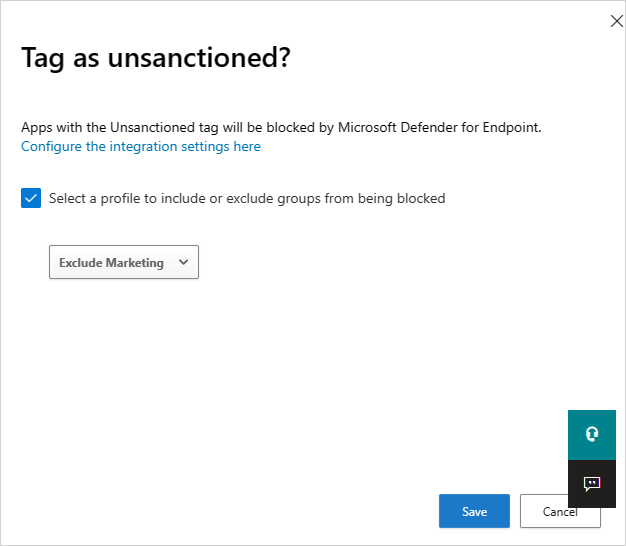

組織内のすべてのデバイスをブロックするには、[未承認としてタグ付けしますか?] ダイアログで [保存] を選択します。 組織内の特定のデバイス グループをブロックするには、[Select a profile to include or exclude groups from being blocked]\(ブロック対象のグループを含めるまたは除外するためのプロファイルを選択します\) を選択します。 次に、アプリをブロックするプロファイルを選択し、[保存] を選択します。

[未承認としてタグ付けしますか? ] ダイアログは、テナントで Defender for Endpoint が有効になっているクラウド アプリがブロックされている場合、および変更を行う管理者アクセス権が付与されている場合にのみ表示されます。

Note

- 適用機能は、Defender for Endpoint のカスタム URL インジケーターに基づいています。

- この機能のリリース前に Defender for Cloud Apps によって作成されたインジケーターに対して手動で設定された組織のスコープ設定は、Defender for Cloud Apps によってオーバーライドされます。 Defender for Cloud Apps エクスペリエンスから、スコープ付きプロファイル エクスペリエンスを使用して、必要なスコープを設定する必要があります。

- 承認されていないアプリから選択したスコープ プロファイルを削除するには、承認されていないタグを削除した後、必須のスコープ付きプロファイルを使ってアプリに再度タグを付けます。

- 関連するタグやスコープを使ってマークされた後、アプリ ドメインが反映され、エンドポイント デバイスで更新されるには、最大で 2 時間かかる場合があります。

- アプリに [監視対象] のタグが付けられている場合、スコープ プロファイルを適用するオプションは、組み込みのWin10 エンドポイント ユーザー データ ソースが過去 30 日間に一貫してデータを受信した場合にのみ表示されます。

危険なアプリにアクセスするときにユーザーを教育する

管理者には、ユーザーが危険なアプリにアクセスしたときにユーザーに警告するオプションがあります。 ユーザーをブロックするのではなく、使用を許可されているアプリが一覧表示されている会社のページへのカスタム リダイレクト リンクを示したメッセージが表示されます。 このプロンプトには、ユーザーが警告を回避してアプリを続行するためのオプションが表示されます。 管理者は、警告メッセージを回避するユーザーの数を監視することもできます。

Defender for Cloud Apps は、組み込みの監視中アプリ タグを使用して、クラウド アプリを使用するには危険であるとしてマークします。 このタグは、[Cloud Discovery] ページと [クラウド アプリ カタログ] ページの両方で使用できます。 Defender for Endpoint との統合を有効にすることにより、Defender for Cloud Apps ポータルで 1 回クリックするだけで、監視対象アプリへのアクセスについてシームレスにユーザーに警告できます。

監視対象 としてマークされたアプリは、通常は数分以内に Defender for Endpoint のカスタム URL インジケーターに自動的に同期されます。 具体的には、監視対象のアプリによって使用されるドメインがエンドポイント デバイスに伝播され、ネットワーク保護 SLA 内の Microsoft Defender ウイルス対策によって警告メッセージが提供されます。

警告メッセージのカスタム リダイレクト URL の設定

次の手順を使用して、会社の Web ページを示すカスタム URL を構成します。このページでは、警告が表示された理由について従業員に教育し、組織のリスクの許容内容に準拠している、または組織によって既に管理されている代替の承認済みアプリの一覧を提供できます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、 [クラウド アプリ]を選択します。 [Cloud Discovery] で、[Microsoft Defender for Endpoint] を選択します。

[通知 URL] ボックスに URL を入力します。

ユーザーバイパス期間の設定

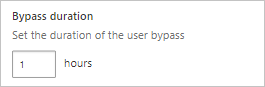

ユーザーは警告メッセージをバイパスできるため、次の手順を使用してバイパス適用の期間を構成できます。 この期間が経過すると、ユーザーが監視対象のアプリに次回アクセスするときに警告メッセージが表示されます。

Microsoft Defender ポータルで、[設定] を選択します。 次に、 [クラウド アプリ]を選択します。 [Cloud Discovery] で、[Microsoft Defender for Endpoint] を選択します。

[バイパス期間] ボックスに、ユーザー バイパスの期間 (時間) を入力します。

適用されたアプリ コントロールを監視する

コントロールが適用されると、次の手順を使用して、適用されたコントロール (アクセス、ブロック、バイパス) ごとにアプリの使用パターンを監視できます。

- Microsoft Defender ポータルの [クラウド アプリ] で、[Cloud Discovery]、[検出されたアプリ] タブの順に移動します。[フィルター] を使用して、関連する監視対象アプリを見つけます。

- アプリの名前を選択すると、アプリの概要ページで適用されたアプリ コントロールが表示されます。

次のステップ

関連ビデオ

問題が発生した場合は、私たちがお手伝いいたします。 お使いの製品の問題について支援やサポートを受けるには、 サポート チケットを作成してください。