IP および URL/ドメインのインジケーターを作成

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

ヒント

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

概要

IP と URL またはドメインのインジケーターを作成することで、独自の脅威インテリジェンスに基づいて IP、URL、またはドメインを許可またはブロックできるようになりました。 リスクの高いアプリを開いた場合は、プロンプトでユーザーに警告することもできます。 プロンプトはアプリの使用を停止しませんが、アプリの適切な使用方法を説明するカスタム メッセージと会社ページへのリンクを指定できます。 ユーザーは引き続き警告をバイパスし、必要に応じてアプリを引き続き使用できます。

悪意のある IP/URL (Microsoft によって決定される) をブロックするには、Defender for Endpoint で次を使用できます。

- Windows Defender SmartScreen for Microsoft ブラウザー

- Microsoft 以外のブラウザーのネットワーク保護、またはブラウザーの外部で行われた呼び出し

悪意のある IP/URL をブロックする脅威インテリジェンス データ セットは、Microsoft によって管理されます。

特定のグループが他のグループよりも多かれ少なかれ危険にさらされている場合は、設定ページまたはマシン グループによって悪意のある IP/URL をブロックできます。

注:

IP アドレスのクラスレス Inter-Domain ルーティング (CIDR) 表記はサポートされていません。

サポートされるオペレーティング システム

- Windows 11

- Windows 10バージョン 1709 以降

- Windows Server 2022

- Windows Server 2019

- Defender for Endpoint の最新の統合ソリューションを実行しているWindows Server 2016 (MSI によるインストールが必要)

- Defender for Endpoint モダン 統合ソリューションを実行している R2 をWindows Server 2012する (MSI によるインストールが必要)

- macOS

- Linux

- iOS

- Android

開始する前に

IPS、URL、またはドメインのインジケーターを作成する前に、次の前提条件を理解しておくことが重要です。

Microsoft Defenderウイルス対策のバージョン要件

この機能は、organizationで Microsoft Defender ウイルス対策 (アクティブ モード) を使用している場合に使用できます

動作の監視 が有効になっている

クラウドベースの保護 が有効になっています。

Cloud Protection ネットワーク接続 が機能している

マルウェア対策クライアントのバージョンは以降である 4.18.1906.x 必要があります。

「月単位のプラットフォームとエンジンのバージョン」を参照してください。

ネットワーク保護の要件

URL/IP の許可とブロックには、Microsoft Defender for Endpoint コンポーネントの Network Protection がブロック モードで有効になっている必要があります。 ネットワーク保護と構成手順の詳細については、「 ネットワーク保護を有効にする」を参照してください。

カスタム ネットワーク インジケーターの要件

IP アドレスや URL のブロックを開始するには、Microsoft Defender ポータルで [カスタム ネットワーク インジケーター] 機能を有効にして、[設定エンドポイント>] [全般>] [高度な機能]> の順に移動します。 詳細については、「 高度な機能」を参照してください。

iOS でのインジケーターのサポートについては、「iOS でのMicrosoft Defender for Endpoint」を参照してください。

Android でのインジケーターのサポートについては、「Android でのMicrosoft Defender for Endpoint」を参照してください。

IoC インジケーター リストの制限事項

インジケーター リストに追加できるのは外部 IP だけです。 内部 IP に対してインジケーターを作成することはできません。 Web 保護のシナリオでは、Microsoft Edge の組み込み機能を使用することをお勧めします。 Microsoft Edge では 、ネットワーク保護 を利用してネットワーク トラフィックを検査し、TCP、HTTP、HTTPS (TLS) のブロックを許可します。

Microsoft Edge およびインターネット以外のエクスプローラー プロセス

Microsoft Edge およびインターネット エクスプローラー以外のプロセスの場合、Web 保護シナリオでは、検査と適用のために Network Protection を利用します。

- IP は、3 つのプロトコルすべて (TCP、HTTP、HTTPS (TLS) でサポートされています)

- カスタム インジケーターでサポートされている IP アドレスは 1 つだけ (CIDR ブロックまたは IP 範囲なし)

- 暗号化された URL (フル パス) は、ファースト パーティのブラウザー (インターネット エクスプローラー、Edge) でのみブロックできます

- 暗号化された URL (FQDN のみ) は、サード パーティ製ブラウザー (つまり、インターネット エクスプローラー、Edge 以外) でブロックできます

- 完全な URL パス ブロックは、暗号化されていない URL に適用できます

- 競合する URL インジケーター ポリシーがある場合は、長いパスが適用されます。 たとえば、URL インジケーター ポリシーは、URL インジケーター ポリシー

https://support.microsoft.com/officehttps://support.microsoft.comよりも優先されます。 - URL インジケーター ポリシーの競合の場合、リダイレクトのために長いパスが適用されない場合があります。 このような場合は、リダイレクトされていない URL を登録します。

注:

Microsoft Edge のApplication Guard セッションでは、侵害のカスタム インジケーターと Web コンテンツ フィルター機能は現在サポートされていません。 これらのコンテナー化されたブラウザー セッションでは、組み込みの SmartScreen 保護を介してのみ Web 脅威ブロックを適用できます。 エンタープライズ Web 保護ポリシーを適用することはできません。

ネットワーク保護と TCP 3 方向ハンドシェイク

ネットワーク保護では、 TCP/IP 経由の 3 方向ハンドシェイクが完了した後に、サイトへのアクセスを許可するかブロックするかを決定します。 そのため、サイトがネットワーク保護によってブロックされている場合、サイトがブロックされていても、Microsoft Defender ポータルの下NetworkConnectionEventsに のアクションのConnectionSuccess種類が表示されることがあります。

NetworkConnectionEvents は TCP 層から報告され、ネットワーク保護からは報告されません。 3 方向ハンドシェイクが完了すると、ネットワーク保護によってサイトへのアクセスが許可またはブロックされます。

その動作の例を次に示します。

ユーザーがデバイス上の Web サイトにアクセスしようとするとします。 サイトは危険なドメインでホストされ、ネットワーク保護によってブロックする必要があります。

TCP/IP 経由の 3 方向ハンドシェイクが開始されます。 完了する前に

NetworkConnectionEvents、アクションがログに記録され、そのActionTypeアクションが としてConnectionSuccess一覧表示されます。 ただし、3 方向ハンドシェイク プロセスが完了するとすぐに、ネットワーク保護によってサイトへのアクセスがブロックされます。 このすべてがすぐに発生します。 同様のプロセスは、SmartScreen Microsoft Defenderで発生します。これは、3 方向ハンドシェイクが完了して決定が完了し、サイトへのアクセスがブロックまたは許可されたときです。Microsoft Defender ポータルでは、アラートがアラート キューに一覧表示されます。 そのアラートの詳細には、 と の両方

NetworkConnectionEventsがAlertEvents含まれます。 ActionType が のアイテムがある場合NetworkConnectionEventsでも、サイトがブロックされていることがわかりますConnectionSuccess。

警告モード コントロール

警告モードを使用する場合は、次のコントロールを構成できます。

バイパス機能

- Edge の [許可] ボタン

- トーストの [許可] ボタン (Microsoft 以外のブラウザー)

- インジケーターの期間パラメーターをバイパスする

- Microsoft ブラウザーと Microsoft 以外のブラウザー間で適用をバイパスする

リダイレクト URL

- インジケーターのリダイレクト URL パラメーター

- Edge のリダイレクト URL

- トーストのリダイレクト URL (Microsoft 以外のブラウザー)

詳細については、「Microsoft Defender for Endpointによって検出されたアプリを管理する」を参照してください。

IoC IP URL とドメイン ポリシーの競合処理順序

ドメイン/URL/IP アドレスのポリシー競合処理は、証明書のポリシー競合処理とは異なります。

同じインジケーターに複数の異なるアクションの種類が設定されている場合 (たとえば、 ブロック、 警告、 許可、Microsoft.com に設定されたアクションの種類)、これらのアクションの種類が有効になる順序は次のとおりです。

- 許可

- 警告する

- ブロック

"許可" は、"warn" をオーバーライドします。これは、次のように "ブロック" をオーバーライドしますAllowBlock>Warn>。 したがって、前の例では、 Microsoft.com が許可されます。

Defender for Cloud Appsインジケーター

organizationで Defender for Endpoint と Defender for Cloud Apps の統合が有効になっている場合、承認されていないすべてのクラウド アプリケーションのブロック インジケーターが Defender for Endpoint に作成されます。 アプリケーションがモニター モードの場合、アプリケーションに関連付けられている URL に対して警告インジケーター (バイパス可能なブロック) が作成されます。 現時点では、承認されたアプリケーションに対して許可インジケーターを作成することはできません。 Defender for Cloud Appsによって作成されたインジケーターは、前のセクションで説明したのと同じポリシー競合処理に従います。

ポリシーの優先順位

Microsoft Defender for Endpoint ポリシーは、ウイルス対策ポリシーよりも優先Microsoft Defender。 Defender for Endpoint が にAllow設定されていても、ウイルス対策Microsoft Defender が にBlock設定されている場合、ポリシーの既定値は に設定されますAllow。

複数のアクティブなポリシーの優先順位

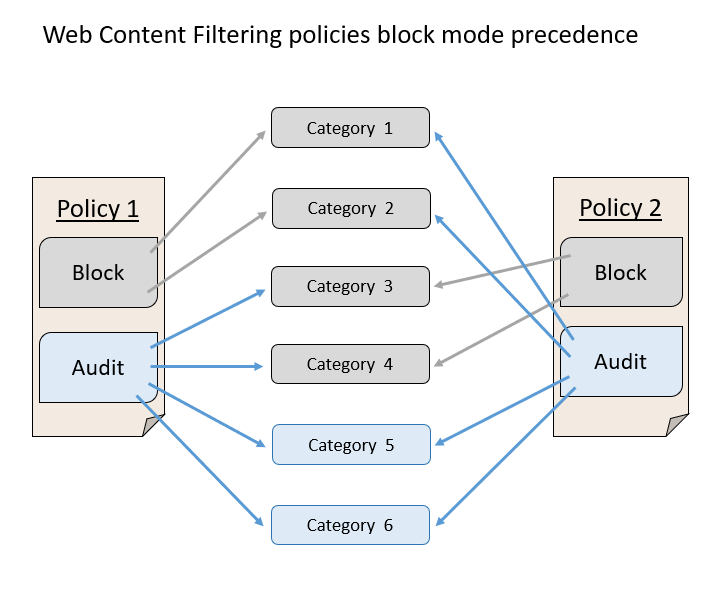

同じデバイスに複数の異なる Web コンテンツ フィルター ポリシーを適用すると、カテゴリごとにより制限の厳しいポリシーが適用されます。 次のような状況で問題が発生します。

- ポリシー 1 はカテゴリ 1 と 2 をブロックし、残りの部分を監査します

- ポリシー 2 はカテゴリ 3 と 4 をブロックし、残りの部分を監査します

その結果、カテゴリ 1 から 4 がすべてブロックされます。 これは次の図に示されています。

設定ページから IP、URL、またはドメインのインジケーターを作成する

ナビゲーション ウィンドウで、[ 設定>] [エンドポイント>インジケーター ] ( [ルール] の下) を選択します。

[ IP アドレス] タブまたは [URL/ドメイン] タブを選択 します。

[ 項目の追加] を選択します。

次の詳細を指定します。

- インジケーター - エンティティの詳細を指定し、インジケーターの有効期限を定義します。

- [アクション] - 実行するアクションを指定し、説明を指定します。

- スコープ - マシン グループのスコープを定義します。

[ 概要 ] タブで詳細を確認し、[ 保存] を選択します。

重要

URL または IP アドレスがデバイスでブロックされるまでにポリシーが作成されてから最大 48 時間かかる場合があります。

関連記事

- インジケーターの作成

- ファイルのインジケーターを作成

- 証明書に基づいてインジケーターを作成する

- インジケーターの管理

- Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。