Microsoft Sentinel の統合 (プレビュー)

Microsoft Defender for Cloud Apps を Azure Sentinel (スケーラブルでクラウドネイティブな SIEM や SOAR) と統合することにより、アラートと探索データを一元的に監視できます。 Microsoft Sentinel との統合により、クラウド アプリケーションの保護を強化しながら、通常のセキュリティ ワークフローを維持し、セキュリティ手順を自動化して、クラウドベースのイベントとオンプレミス イベントを関連付けることができます。

Microsoft Sentinel の使用には、次のような利点があります。

- Log Analytics によって提供されるデータ保持期間が長くなります。

- すぐに利用できる視覚化。

- Microsoft Power BI や Microsoft Sentinel ブックなどのツールを使用して、組織のニーズに合わせた独自の探索データの視覚化を作成できます。

その他の統合ソリューションは次のとおりです。

- 汎用 SIEM - Defender for Cloud Apps を汎用 SIEM サーバーと統合します。 汎用 SIEM との統合の詳細については、「汎用 SIEM の統合」を参照してください。

- Microsoft Graph Security API - 複数のセキュリティ プロバイダーを接続するための単一のプログラマティック インターフェイスを提供する中間サービス (またはブローカー)。 詳細については、「Microsoft Graph Security API を使用したセキュリティ ソリューションの統合」をご覧ください。

Microsoft Sentinel との統合には、Defender for Cloud Apps と Microsoft Sentinel の両方の構成が含まれます。

前提条件

Microsoft Sentinel と統合するには、次の条件があります。

- 有効な Microsoft Sentinel ライセンスがあること

- テナントのグローバル管理者またはセキュリティ管理者である必要があります。

米国政府のサポート

Defender for Cloud Apps と Microsoft Sentinel の直接の統合は、法人のお客様のみが利用できます。

ただし、すべての Defender for Cloud Apps データは Microsoft Defender XDR で使用可能なため、Microsoft Defender XDR コネクタを介してMicrosoft Sentinel で利用することができます。

Microsoft Sentinel で Defender for Cloud Apps データの表示に関心がある GCC、GCC High、DoD を利用するお客様は、Microsoft Defender XDR ソリューションをインストールすることをお勧めします。

詳細については、以下を参照してください:

Microsoft Sentinel との統合

Microsoft Defender ポータルで、[設定]>[クラウド アプリ] を選択します。

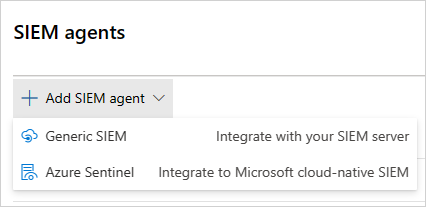

[システム] で、[SIEM エージェント] > [SIEM エージェントの追加] > [Sentinel] を選択します。 次に例を示します。

Note

以前に統合を行っていた場合、Microsoft Sentinel を追加するオプションは使用できません。

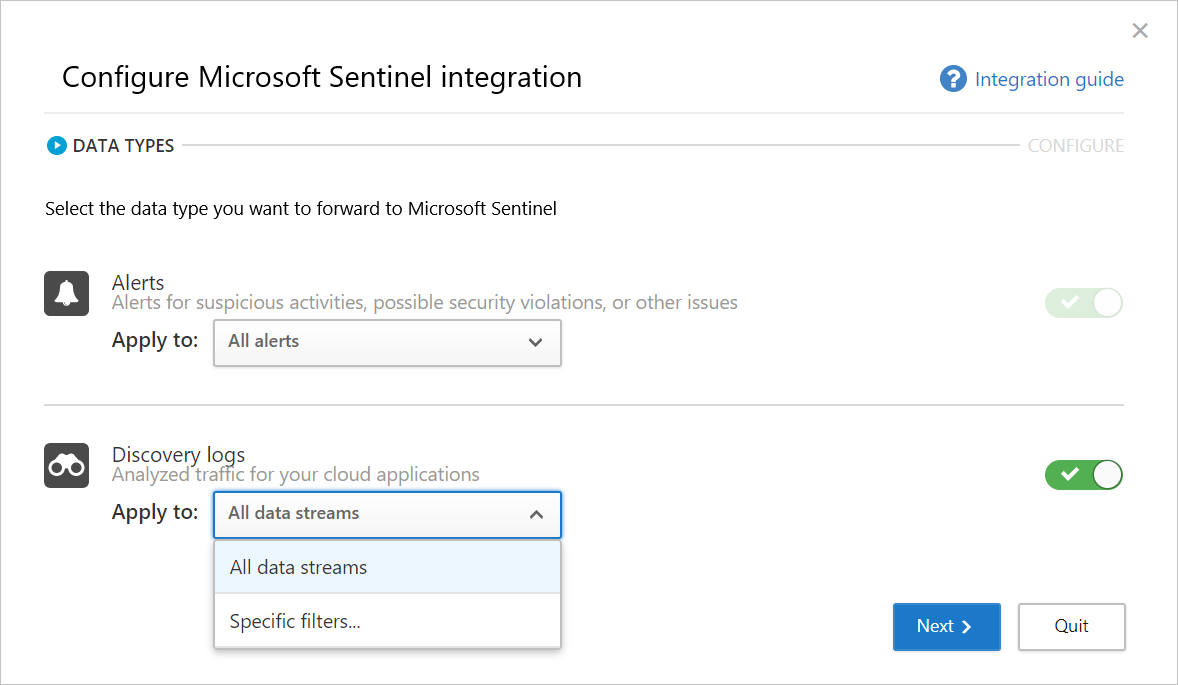

ウィザードで、Microsoft Sentinel に転送するデータの種類を選択します。 統合は、次のように構成できます。

- アラート: Microsoft Sentinel が有効になると、アラートが自動的に有効になります。

- 探索ログ: スライダーを使用して、それらを有効または無効にします。既定ではすべて選択されています。次に、[適用対象] ドロップダウンを使用して、Microsoft Sentinel に送信される探索ログをフィルター処理します。

次に例を示します。

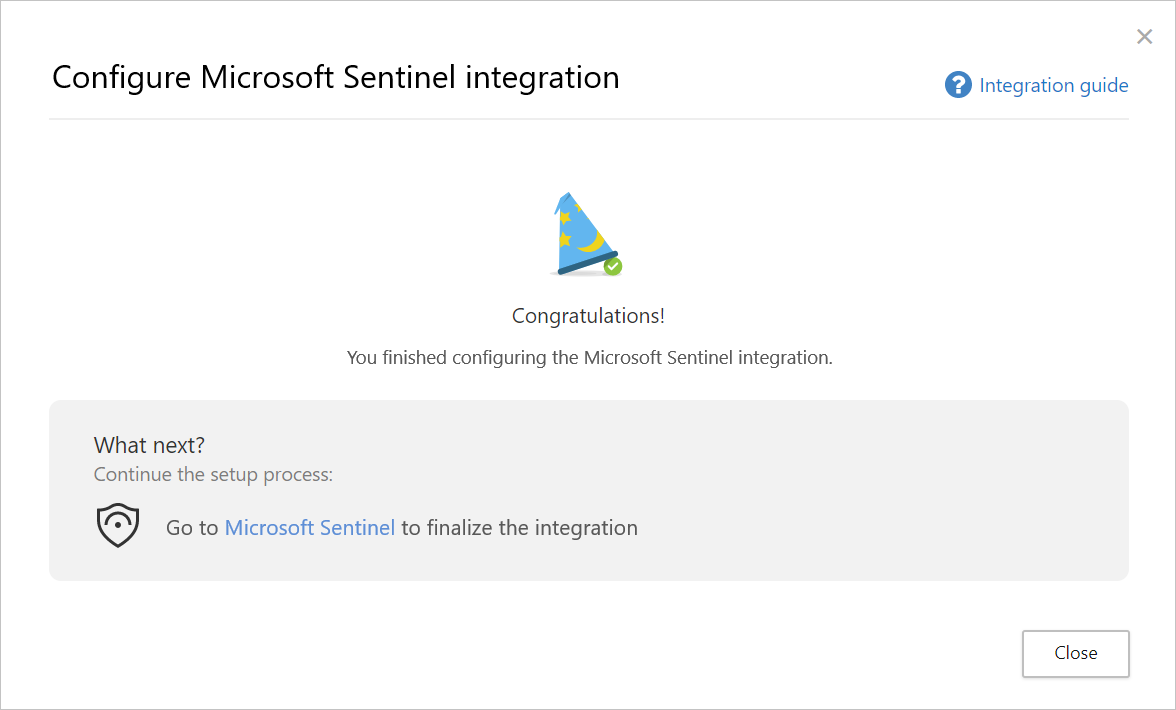

[次へ] を選択し、Microsoft Sentinel に進んで統合を完了します。 Microsoft Sentinel の構成の詳細については、「Microsoft Sentinel data connector for Defender for Cloud Apps」を参照してください。 次に例を示します。

Note

新しい探索ログは通常、Defender for Cloud Apps ポータルでの構成から 15 分以内に、Microsoft Sentinel に表示されます。 ただし、システム環境の条件によっては、時間がかかる場合があります。 詳細については、分析ルールでのインジェストの遅延の処理に関する記事を参照してください。

Microsoft Sentinel のアラートと探索ログ

統合が完了すると、Microsoft Sentinel で Defender for Cloud Apps のアラートと探索ログを表示できます。

Microsoft Sentinel では、[ログ] の [Security Insights]\(セキュリティ分析情報\) の下に、Defender for Cloud Apps のデータの種類のログが次のように表示されます。

| データの種類 | テーブル |

|---|---|

| 検出ログ | McasShadowItReporting |

| 警告 | SecurityAlert |

次のテーブルでは、McasShadowItReporting スキーマの各フィールドについて説明します。

| フィールド | タイプ | 説明 | 例 |

|---|---|---|---|

| TenantId | String | ワークスペース ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | ソース システム – 静的な値 | Azure |

| TimeGenerated [UTC] | DateTime | 検出データの日付 | 2019-07-23T11:00:35.858Z |

| StreamName | String | 特定のストリームの名前 | マーケティング部門 |

| TotalEvents | 整数型 | セッションあたりのイベントの合計数 | 122 |

| BlockedEvents | 整数型 | ブロックされたイベント数 | 0 |

| UploadedBytes | 整数型 | アップロードされたデータの量 | 1,514,874 |

| TotalBytes | 整数型 | データの総量 | 4,067,785 |

| DownloadedBytes | 整数型 | ダウンロードされたデータ量 | 2,552,911 |

| IpAddress | String | ソース IP アドレス | 127.0.0.0 |

| UserName | String | ユーザー名 | Raegan@contoso.com |

| EnrichedUserName | String | 強化されたユーザー名と Microsoft Entra ユーザー名 | Raegan@contoso.com |

| AppName | String | クラウド アプリの名前 | Microsoft OneDrive for Business |

| AppId | 整数型 | クラウド アプリの識別子 | 15600 |

| AppCategory | String | クラウド アプリのカテゴリ | クラウド ストレージ |

| AppTags | 文字列配列 | アプリに対して定義された組み込みタグとカスタム タグ | ["承認された"] |

| AppScore | 整数型 | 0 から 10 までのアプリのリスク スコア (10 が危険のないアプリのスコア) | 10 |

| Type | String | ログの種類 – 静的な値 | McasShadowItReporting |

Microsoft Sentinel 内の Defender for Cloud Apps データを Power BI で使用する

統合が完了したら、Microsoft Sentinel に格納されている Defender for Cloud Apps データを他のツールで使用することもできます。

このセクションでは、Microsoft Power BI を使用してデータを簡単に整形および結合して、組織のニーズを満たすレポートとダッシュボードを作成する方法について説明します。

作業を開始するには:

Power BI で、Microsoft Sentinel から Defender for Cloud Apps データ用のクエリをインポートします。 詳細については、「Azure Monitor ログ データを Power BI にインポートする」をご覧ください。

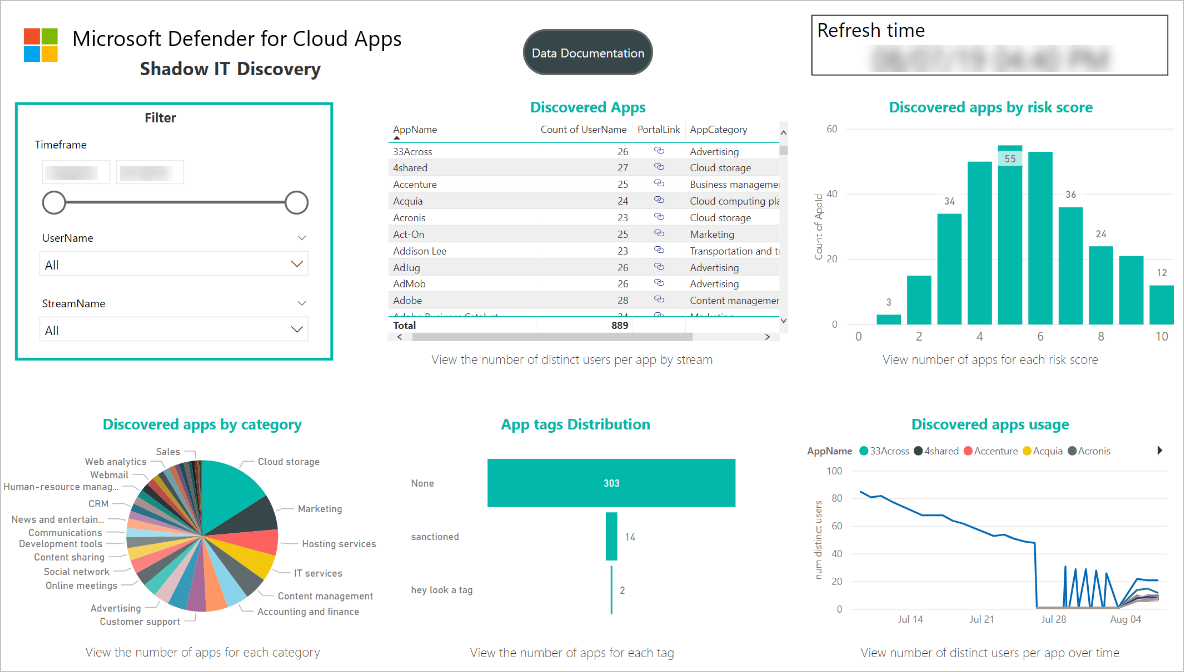

Defender for Cloud Apps Shadow IT Discovery アプリをインストールし、探索ログ データに接続して、組み込みの Shadow IT Discovery ダッシュボードを表示します。

Note

現時点では、アプリは Microsoft AppSource で公開されていません。 そのため、アプリをインストールするためのアクセス許可について、Power BI 管理者に問い合わせる必要がある場合があります。

次に例を示します。

必要に応じて、Power BI Desktop でカスタム ダッシュボードを構築し、組織のビジュアル分析とレポートの要件に合わせて調整します。

Defender for Cloud Apps アプリを接続する

Power BI で、[アプリ] > [シャドウ IT 検出] アプリを選択します。

[新しいアプリを開始する] ページで、[接続] を選択します。 次に例を示します。

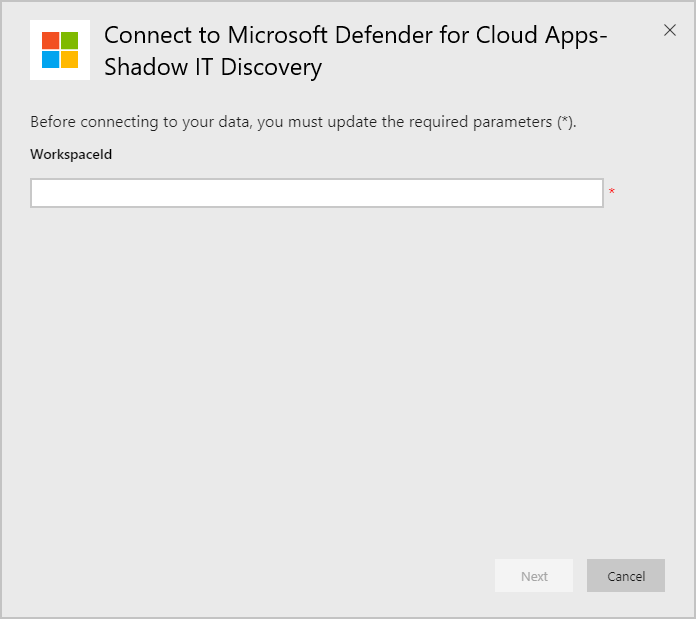

ワークスペース ID のページで、ログ分析の概要ページに表示される Microsoft Sentinel ワークスペース ID を入力し、[次へ] を選択します。 次に例を示します。

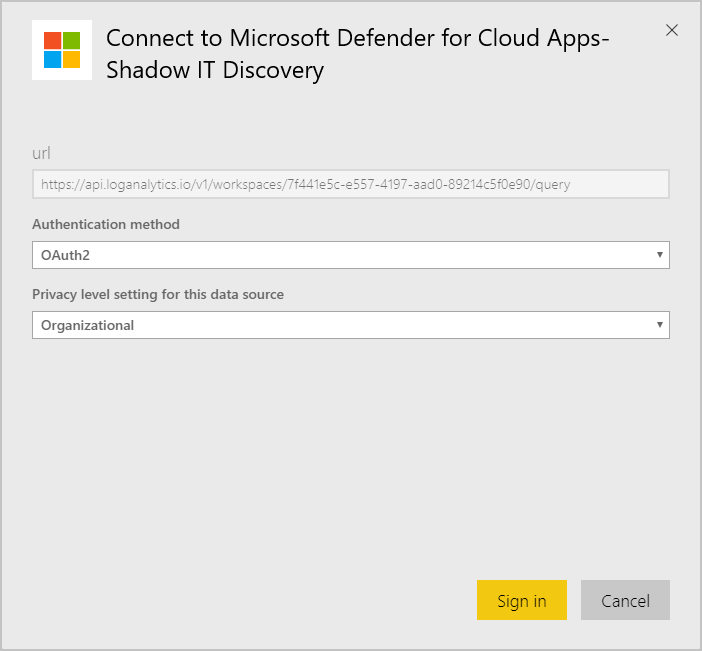

認証ページで、認証方法とプライバシー レベルを指定し、[サインイン] を選択します。 次に例を示します。

データを接続したら、ワークスペースの [データセット] タブにアクセスし、[最新の情報に更新] を選択します。 これにより、独自のデータでレポートが更新されます。

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、サポート チケットを作成してください。