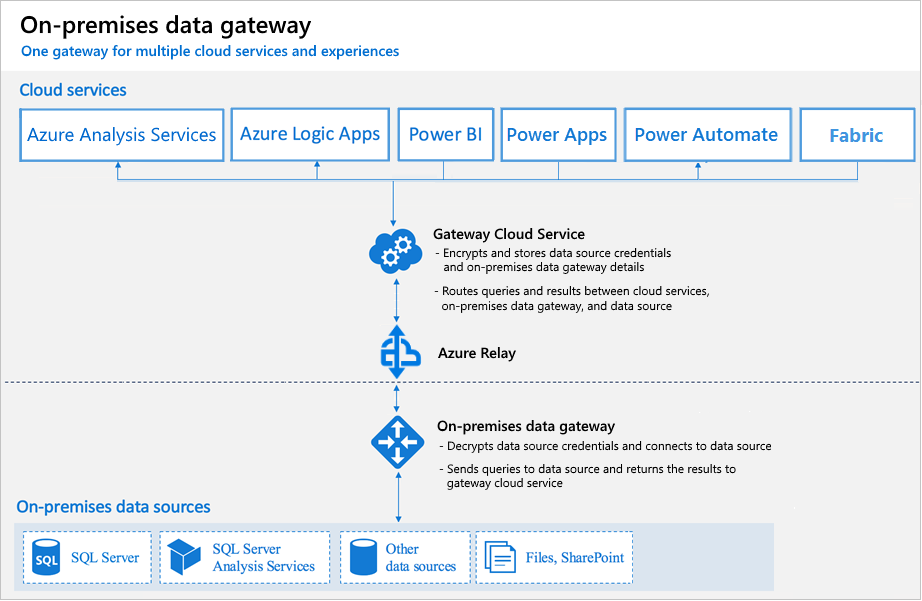

オンプレミス データ ゲートウェイのアーキテクチャ

組織内のユーザーは、Power BI、Power Platform、Microsoft Fabric などのクラウド内のサービスから既にアクセス許可を持っているオンプレミスのデータにアクセスできます。 しかし、そのようなユーザーがクラウド サービスをオンプレミスのデータ ソースに接続するには、事前にオンプレミス データ ゲートウェイがインストールおよび構成されている必要があります。

ゲートウェイにより、バックグラウンド通信の迅速で安全な通信が容易になります。 このコミュニケーション フローは、クラウド内のユーザーからオンプレミスのデータ ソースに送られてから、クラウドに戻ります。

管理者とは、通常、ゲートウェイをインストールして構成するユーザーのことです。 これらの作業には、オンプレミス サーバー、またはサーバー管理者のアクセス許可に関する特別な知識が必要になる場合があります。

この記事では、ゲートウェイをインストールして構成する方法の詳しい手順は説明しません。 そのガイダンスについては、「オンプレミス データ ゲートウェイをインストールする」を参照してください。 この記事は、ゲートウェイが機能するしくみを理解できるように、その詳細を説明します。

ゲートウェイのしくみ

最初に、オンプレミスのデータ ソースに接続されたレポートを操作した場合に、どのような処理が行われるかを見てみましょう。

Note

クラウド サービスによっては、ゲートウェイ用のデータ ソースの構成が必要になる場合があります。

- クラウド サービスは、オンプレミスのデータ ソースのクエリと暗号化された資格情報を作成します。 クエリと資格情報は、ゲートウェイがサービスを定期的にポーリングするときに、処理のためにゲートウェイ キューに送信されます。 Power BI での資格情報の暗号化について詳しくは、「Power BI のセキュリティに関するホワイト ペーパー」を参照してください。

- ゲートウェイ クラウド サービスは、クエリを分析し、要求を Azure Relay にプッシュします。

- Azure Relay は、保留中の要求を、定期的なポーリングの際にゲートウェイに送信します。 ゲートウェイと Power BI サービスは、TLS 1.2 トラフィックのみを受け入れるように実装されています。

- ゲートウェイにより、クエリが取得されて、資格情報が復号化され、その資格情報を使用して 1 つ以上のデータ ソースへの接続が行われます。

- ゲートウェイは、実行するデータ ソースにクエリを送信します。

- 結果は、データ ソースからゲートウェイに送信された後、クラウド サービスに送信されます。 サービスはその結果を使用します。

手順 6 では、Power BI や Azure Analysis Services の更新のようなクエリは、大量のデータを返す可能性があります。 このようなクエリの場合、データはゲートウェイ マシンに一時的に保存されます。 このデータ ストレージは、データ ソースから全てのデータを受信するまで存続します。 それから、データはクラウド サービスに返されます。 このプロセスはスプーリングと呼ばれます。 スプーリング ストレージとしてソリッド ステート ドライブ (SSD) の使用をお勧めします。

オンプレミス データ ソースに対して認証を行う

ゲートウェイからオンプレミス データ ソースに接続するには、格納されている資格情報が使用されます。 ユーザーに関係なく、ゲートウェイでは格納されている資格情報を使用して接続が行われます。 ただし、Power BI の DirectQuery と Analysis Services 用のライブ接続のような認証の例外がある可能性があります。 Power BI での資格情報の暗号化について詳しくは、「Power BI のセキュリティに関するホワイト ペーパー」を参照してください。

サインイン アカウント

職場アカウントまたは学校アカウントでサインインします。 このアカウントは組織アカウントです。 Office 365 プランにサインアップして、実際の職場のメール アドレスを指定しなかった場合、アカウント名は nancy@contoso.onmicrosoft.com のようになります。 クラウド サービスは、アカウントを Microsoft Entra ID のテナント内に保存します。 ほとんどの場合、Microsoft Entra ID アカウントのユーザー プリンシパル名 (UPN) はメール アドレスと一致します。

ネットワーク トラフィックのセキュリティ

トラフィックは、ゲートウェイから Azure Relay、Power BI バックエンド クラスターの順に進みます。 ExpressRoute を使うと、このトラフィックがパブリック インターネットを経由しないようにすることができます。 すべての Azure 内部トラフィックは Azure のバックボーンを経由します。

Microsoft Entra ID

Microsoft クラウド サービスでは、Microsoft Entra ID を使用してユーザーを認証します。 Microsoft Entra ID は、ユーザー名とセキュリティ グループを含むテナントです。 通常、サインインに使用するメール アドレスはアカウントの UPN と同じです。 Power BI での認証について詳しくは、「Power BI のセキュリティに関するホワイト ペーパー」を参照してください。

自分の UPN を確認する方法

UPN をご存知ではない場合や、ご自分がドメイン管理者でない場合があります。アカウントの UPN を確認するには、ワークステーションから次のコマンドを実行します: whoami /upn。

結果はメール アドレスのように見えますが、ローカル ドメイン アカウントの UPN です。

オンプレミスの Active Directory を Microsoft Entra ID と同期する

両方のアカウントの UPN が同じである必要があるため、オンプレミスの Active Directory アカウントがそれぞれ Microsoft Entra ID アカウントと一致するようにします。

クラウド サービスでは、Microsoft Entra ID 内のアカウントのみが認識されます。 オンプレミスの Active Directory にアカウントを追加しても問題ありません。 アカウントが Microsoft Entra ID に存在しない場合は、使用できません。

オンプレミスの Active Directory アカウントと Microsoft Entra ID を一致させるには、さまざまな方法があります。

Microsoft Entra ID にアカウントを手動で追加します。

Azure portal または Microsoft 365 管理センターでアカウントを作成します。 アカウント名がオンプレミスの Active Directory アカウントの UPN と一致していることを確認します。

Microsoft Entra ID Connect ツールを使用して、ローカル アカウントと Microsoft Entra ID テナントを同期させることができます。

Microsoft Entra ID Connect ツールには、ディレクトリ同期と認証のセットアップのためのオプションが用意されています。 これらのオプションには、パスワード ハッシュ同期、パススルー認証、およびフェデレーションが含まれます。 テナント管理者またはローカル ドメイン管理者でない場合は、IT 管理者にお問い合わせの上、Microsoft Entra ID Connect の構成を依頼してください。

Microsoft Entra ID Connect により、Microsoft Entra ID UPN がローカルの Active Directory UPN と一致することが保証されます。 この一致方法は、Power BI またはシングル サインオン (SSO) 機能で Analysis Services ライブ接続を使用している場合に役立ちます。

Note

Microsoft Entra ID Connect ツールでアカウントを同期させると、Microsoft Entra ID テナント内に新しいアカウントが作成されます。